Trump Crypto Giveaway Arnaque

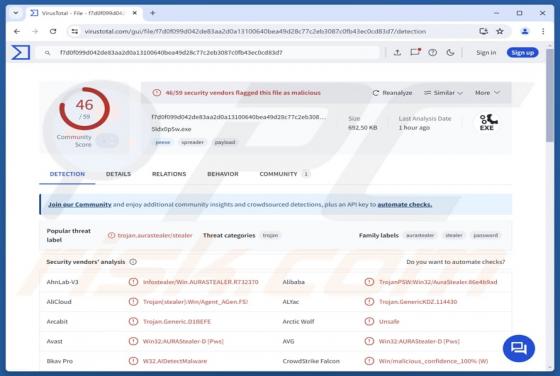

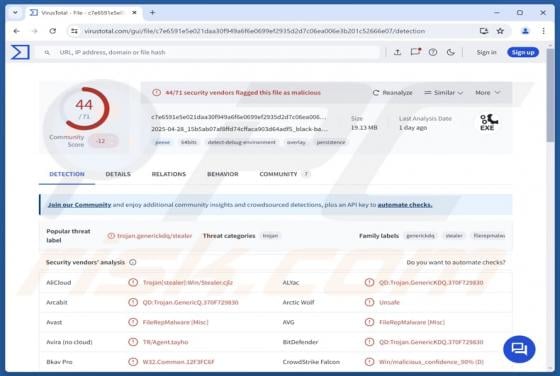

Notre analyse a révélé qu'il s'agit d'une arnaque qui utilise un faux concours de cryptomonnaie comme appât. La page (worldtrump[.]us) est conçue pour inciter les visiteurs à effectuer des actions qui permettent aux escrocs de voler leur cryptomonnaie. Il convient d'éviter cette arnaque afin de pr