La forme la plus commune d’infections d’ordinateur

Qu'est-ce que les logiciels malveillants spécifiques à Mac?

Aussi connu comme: Mac virus

Les logiciels malveillants spécifiques à Mac sont un type d'application malicieuse destinée aux ordinateurs Mac exécutant le système d'exploitation MacOS. Le terme virus Mac est couramment utilisé mais il n'est pas techniquement correct. Pour le moment, il n’ya pas de virus Mac (ou Windows) dans la nature. En théorie, un virus informatique est un programme malicieux qui peut se répliquer automatiquement une fois lancé. Au début du développement des systèmes d'exploitation, les virus causaient beaucoup de dégâts, mais de nos jours, les virus informatiques sont totalement éteints et sont remplacés par des logiciels malveillants. Alors que les logiciels malveillants et les logiciels de publicité pour Mac ne sont pas très répandus, de plus en plus de cyber-criminels commencent à créer des applications malveillantes spécifiquement destinées aux ordinateurs Mac. Les catégories de programmes malveillants spécifiques à Mac sont les mêmes que pour les systèmes d’exploitation basés sur Windows ou Linux, elles vont des applications potentiellement indésirables (dommages relativement faibles) aux chevaux de Troie et aux rançongiciels (infections à haut risque). La part de marché des ordinateurs basés sur MacOS augmente chaque année. Les cybercriminels commencent donc à rechercher d'autres sources de revenus et certains d'entre eux commencent à attaquer les ordinateurs Mac.

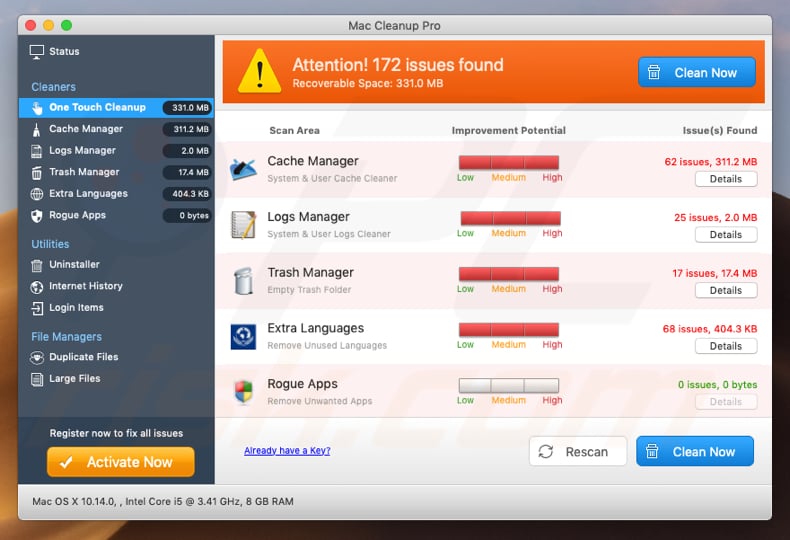

Les infections les plus répandues spécifiquement conçues pour les ordinateurs Mac se présentent sous la forme d'applications potentiellement indésirables. Les spécialistes du marketing créent de fausses publicités d’avertissement viral et de fausses mises à jour de Flash Player dans le but d’inciter les utilisateurs de Mac à télécharger leurs applications indésirables. Après l'installation, ces applications analysent l'ordinateur de l'utilisateur et affichent des résultats exagérés indiquant que les fichiers inutiles et les fichiers de cache du système d'exploitation présentent un risque d'erreur élevé, incitant ainsi les utilisateurs Mac à effectuer des achats inutiles.

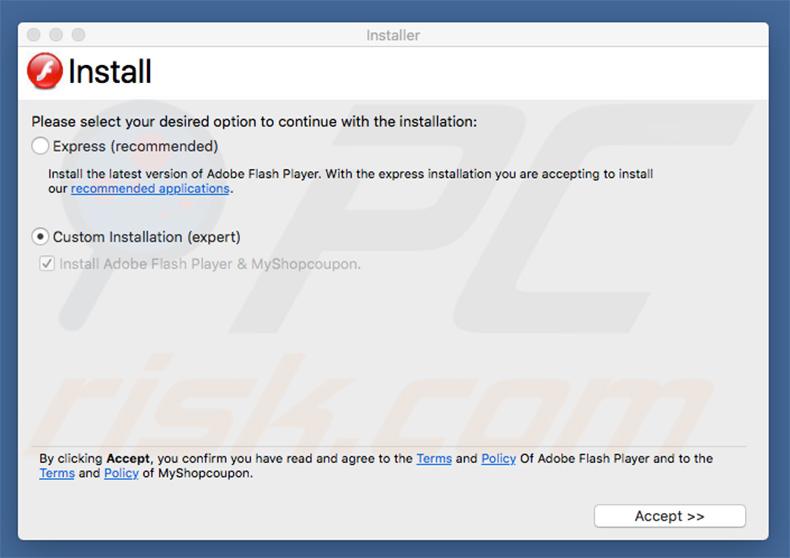

Capture d'écran d'un installateur de logiciels gratuits décevants qui est utilisé dans la distribution de logiciels de publicité et d'applications potentiellement indésirables :

.Le logiciel de publicité est une autre forme courante d'infections Mac. Ce type d'infection infecte généralement les ordinateurs des utilisateurs à l'aide d'une méthode de marketing décevante appelée empaquetage. Les utilisateurs de Mac installent des applications de logiciel de publicité en même temps que des logiciels téléchargés gratuitement à partir d'Internet. Après une infiltration réussie, les applications de type logiciels de publicité génèrent des pop-up et des bannières intrusives lors de la navigation sur Internet. D'autres types de logiciels de publicité redirigent les recherches Internet des utilisateurs vers des sites Web indésirables.

Les autres programmes malveillants spécifiques à Mac comprennent les chevaux de Troie, les rançongiciels les mineurs de crypto-monnaie. Les chevaux de Troie ont pour objectif de voler les données sensibles des utilisateurs, les rançongiciels de crypter les fichiers de ces derniers et de demander une rançon afin de les décrypter, et les mineurs de cryptomonnaie se cachent furtivement sur l'ordinateur de l'utilisateur tout en exploitant ses ressources pour extraire de la crypto-monnaie destinée aux cyber criminels. Ces types d’infections ne sont pas largement répandus, mais à mesure que les ordinateurs Mac gagnent en popularité, les développeurs de programmes malveillants s’intéressent de plus en plus au système d’exploitation MacOS.

Symptômes du logiciel malveillant spécifique à Mac :

- Un programme que vous n'avez pas installé apparaît sur votre bureau.

- Des annonces pop-up indésirables apparaissent lorsque vous naviguez sur Internet.

- Mac est devenu plus lent que la normale.

- Le ventilateur du processeur de l'ordinateur fonctionne à pleine capacité, même lorsqu'il ne fait pas un travail lourd sur l'ordinateur.

- Lors de la recherche sur Internet via Google, les recherches sur Internet sont automatiquement redirigées vers le moteur de recherche Yahoo ou Bing.

Distribution:

En matière de diffusion de programmes malveillants, les cybercriminels utilisent généralement diverses techniques d'ingénierie sociale pour diffuser leurs applications malveillantes. Par exemple, dans le cas d'applications potentiellement indésirables, les spécialistes du marketing décevants utilisent de fausses publicités pop-up pour délivrr leurs applications. Dans le cas des logiciels de publicité, les utilisateurs installent généralement des applications de publicité lorsqu'ils sont piégés par de faux installateurs de lecteur flash. Les chevaux de Troie et les mineurs de crypto-monnaie sont distribués à l'aide de logiciels de téléchargement de crack et de sites Web piratés.

Comment éviter l'installation de logiciels malveillants spécifiques à Mac ?

Pour éviter l’installation de logiciels malveillants, les utilisateurs de Mac devraient adopter des habitudes de navigation sécurisées sur Internet. Cela inclut le téléchargement de logiciels uniquement à partir de sources fiables (site Web du développeur ou boutique officielle de l’appli), sans faire confiance aux annonces contextuelles en ligne qui prétendent être infectées ou proposent de télécharger Flash Player mises à jour. Les utilisateurs de Mac doivent éviter de télécharger des fissures logicielles ou des astuces de jeux. L'utilisation de services P2P tels que des torrents met également la sécurité de votre ordinateur en péril. Lors du téléchargement de logiciels gratuits, vous devez toujours porter une attention particulière aux étapes d'installation, car elles pourraient masquer l'installation d'applications supplémentaires (le plus souvent indésirables).

Le plus récent logiciel malveillant Mac

Logiciel malveillant Mac le plus répandu

Qu'est-ce que le logiciel de publicité?

Aussi connu comme: Publicités indésirables ou virus pop-up

"Logiciel de publicité" est un terme utilisé pour décrire un programme qui affiche des publicités intrusives et qui est considéré comme intrusif pour la vie privée. Aujourd'hui, Internet regorge d'applications potentiellement indésirables qui s'installent avec des téléchargements gratuits. La plupart des sites Web de téléchargement de logiciels gratuits utilisent des téléchargements clients - de petits programmes offrant l’installation de plug-ins de navigateur annoncés (généralement des logiciels de publicité) avec le logiciel gratuit choisi. Ainsi, le téléchargement imprudent de logiciels gratuits peut conduire à des infections indésirables par des logiciels de publicité.

Il existe plusieurs types de logiciels de publicité: certains peuvent pirater les paramètres du navigateur Internet des utilisateurs en ajoutant diverses redirections; d'autres peuvent délivrer des annonces pop-up indésirables. Certains programmes de publicité ne présentent aucun signe d'infiltration visible. Ils peuvent toutefois suivre les habitudes de navigation des utilisateurs en enregistrant les adresses IP, les numéros d'identificateur uniques, les systèmes d'exploitation, les informations du navigateur, les URL consultées, les pages visionnées, les demandes de recherche saisies, et d'autres informations. De plus, la plupart des programmes de publicité sont mal programmés et peuvent donc perturber le fonctionnement normal des systèmes d'exploitation des utilisateurs.

Symptômes du logiciel de publicité :

Ralentissement des performances du navigateur web, publicités ennuyantes (recherches, bannières, liens de texte, annonces publicitaires de transition, interstitielles et pleine page), redirections du navigateur.

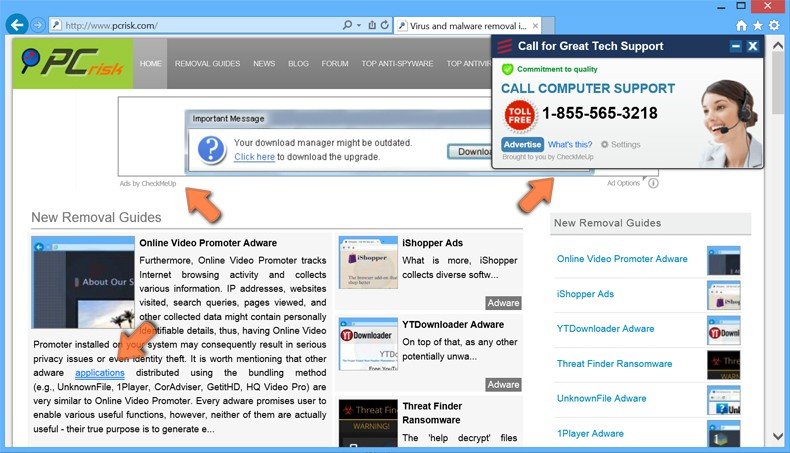

Capture d'écran d'un logiciel de publicité générant des pop-up intrusives et des bannières publicitaires :

Logiciel de publicité générant des bannières publicitaires :

Distribution:

Les logiciels de publicités sont souvent inclus dans les programmes gratuits ou de partage, et l'installation d'applications potentiellement indésirables peut être cauée par des téléchagements clients et des installateurs de logiciels gratuits décevants. Un logicielde publicité est également installé via de fausses mises à jour de navigateur Flash Player, Java ou Internet. Les programmes potentiellement indésirables sont distribués par l’utilisation de bannières trompeuses et d’autres publicités en ligne.

Captures d'écran d'installateurs de logiciels gratuits utilisés pour propager des logiciels de publicité :

Comment éviter les infections de logiciels de publicité?

Pour éviter l’installation de logiciels de publicité, les internautes doivent faire preuve de la plus grande prudence lors du téléchargement et de l’installation de logiciels gratuits. Si votre téléchargement est géré par un téléchargement client, veillez à ne pas installer les plug-ins de navigateur annoncés en cliquant sur le bouton "Refuser". Lorsque vous installez un logiciel gratuit précédemment téléchargé, choisissez toujours les options d'installation "Avancée" ou "Personnalisée", plutôt que "Rapide" ou "Typique", car le choix des options par défaut peut entraîner l'installation indésirable des logiciels de publicité fournis.

Les plus récents logiciels de publicité

Les logiciels de publicité les plus répandus

Qu'est-ce qu'un faux antivirus?

Aussi connu comme : Logiciel de sécurité escroc or Scareware

Faux Antivirus (également appelé Scareware) est un terme utilisé pour décrire des programmes de sécurité non fiables qui imitent les analyses de sécurité des ordinateurs et signalent des infections de sécurité inexistantes pour effrayer les utilisateurs de PC en achetant des clés de licence inutiles. Bien que de tels programmes puissent sembler bénéfiques en surface, ils sont en réalité trompeurs dans le but de faire croire aux utilisateurs d’ordinateurs que leur système d’exploitation est infecté par des logiciels malveillants à haut risque. Les cybercriminels sont responsables de la création de ces faux programmes, de la conception d'interfaces utilisateur d'aspect professionnel et de messages d'avertissement de sécurité pour que leurs faux programmes antivirus paraissent dignes de confiance.

Une fois l'infiltration réussie, les programmes antivirus malveillants désactivent le gestionnaire des tâches du système d'exploitation, bloquent l'exécution des programmes installés et se configurent eux-mêmes pour démarrer automatiquement au démarrage du système. Les utilisateurs de PC doivent comprendre que payer pour un faux programme antivirus équivaut à envoyer de l'argent à des cybercriminels. De plus, en payant pour ces programmes frauduleux, les utilisateurs risquent de divulguer leurs informations bancaires ou de carte de crédit, ce qui pourrait entraîner de nouveaux vols sur leurs comptes. Les utilisateurs qui ont déjà acheté ce logiciel antivirus bidon doivent contacter leur compagnie de carte de crédit et contester les frais, expliquant qu’ils ont été piégés en achetant un faux programme antivirus. Bien que la fonction principale des faux programmes antivirus soit d'encourager les utilisateurs à visiter des sites Web où il leur sera demandé de payer pour une élimination des menaces de sécurité inexistantes, ces programmes malveillants sont également capables de lancer des programmes malveillants supplémentaires, de voler des informations personnelles et de corrompre les fichiers stockés.

Symptômes du Faux antivirus :

Des messages pop-up d'avertissement de sécurité constants dans la barre des tâches, des rappels pour acheter une version complète afin d'éliminer les "infections de sécurité" supposément identifiées, de mauvaises performances informatiques, une exécution bloquée des programmes installés, un accès Internet bloqué.

Captures d'écran de faux programmes antivirus générant de faux message d'avertissement de sécurité :

Distribution:

Les cybercriminels utilisent diverses méthodes pour distribuer des programmes antivirus escrocs. Les sites web malicieux, les courriels infectés et les faux scanners de sécurité en ligne sont parmi les plus utilisés.

Autres méthodes de distribution des faux antivirus :

- Intoxication des résultats des moteurs de recherche

- Exploitation des paies

- Téléchargement de faux antivirus par d'autres logiciels malveillants

- Fausses mises à jour de sécurité Windows

- Fausses applications Facebook

Captures d'écran de faux scanneurs de sécurité en ligne et messages utilisés pour proliférer des programmea antivirus escrocs :

Comment protéger votre ordinateur contre les faux programmes antivirus?

Gardez toujours votre système d'exploitation et tous les programmes installés (Java, Flash, etc.) à jour et assurez-vous que votre pare-feu est activé. Utilisez des programmes antivirus et anti logciiels espions légitimes. Faites preuve de prudence lorsque vous cliquez sur des liens dans des emails ou sur des sites web de réseaux sociaux. Ne faites jamais confiance aux fenêtres pop-up en ligne indiquant que votre ordinateur est infecté par des logiciels malveillants, puis proposant l'installation de logiciels de sécurité susceptibles d'éliminer les menaces «identifiées» - ces messages en ligne sont utilisés par les cybercriminels pour propager de faux scanners de sécurité.

Les plus récents faux antivirus

Les faux antivirus les plus répandus

Qu'est-ce que le rançongiciel?

Aussi connu comme: Cheval de Troie Policier, logiciel malveillant verrouillant l'ordinateur, virus crypto, encrypteur de fichiers

Le rançongiciel est un logiciel malveillant qui verrouille le bureau des utilisateurs et exige le paiement d'une somme d'argent (la rançon) pour le déverrouiller. Il existe deux principaux types d'infections par ransomware. Le premier exploite les noms des autorités (par exemple, le FBI) et profère de fausses accusations d'infractions à la loi (par exemple, téléchargement de logiciels piratés, visionnage de pornographie interdite, etc.) afin d'inciter les utilisateurs d'ordinateurs à payer une amende pour infractions à la loi.

Les cybercriminels responsables de la création de ces programmes malveillants utilisent les informations IP de l'ordinateur des utilisateurs pour présenter à leurs victimes une variante localisée d'un message de blocage d'écran. Les infections de Ransomware sont distribuées via des kits d'attaque, des programmes malveillants qui infiltrent les systèmes d'exploitation des utilisateurs en exploitant les vulnérabilités de sécurité des logiciels obsolètes.

Un autre type d'infection de rançongiciel infecte seulement les navigateurs internet des utilisateurs (Internet Explorer, Mozilla Firefox, Google Chrome, et Safari), et aussi connu comme Browlock. Ce type de rançongiciel utilise le Java Script pour bloquer les tentatives de l'utilisateur de fermer leurs navigateurs internet.

Les utilisateurs d'ordinateur devraient savoir qu'aucune autorité légale dans le monde utilise de messages bloquant l'écran d'ordinateur pour collecter des amendes pour des infractions à la loi.

Captures d'écran des infections de rançongiciels exploitant les noms de diverses autorités :

Le deuxième type d'infections par rançongiciel est particulièrement malveillant, car il bloque non seulement le bureau des utilisateurs, mais aussi crypte les données. Ce type de logiciel ransomware indique clairement qu'il s'agit d'une infection et demande le paiement d'une rançon pour déchiffrer les fichiers des utilisateurs. Ce type de logiciel ransomware est relativement simple à supprimer. Toutefois, dans le cas de Cryptolocker, il n’est pas possible de déchiffrer les fichiers sans la clé RSA privée. Les utilisateurs de PC qui traitent avec ce type de ransomware sont invités à restaurer leurs fichiers cryptés à partir d’une sauvegarde.

Captures d'écran d'un rançongiciel qui encrypte les fichiers des utilisateurs :

Symptômes du rançongiciel :

Un bureau complètement bloqué avec un message demandant de payer une rançon afin de débloquer l’ordinateur (ou de décrypter des fichiers) et d’éviter les poursuites pénales.

Distribution:

Les cybercriminels utilisent souvent des kits d'exploitation pour infiltrer les systèmes d'exploitation des utilisateurs et exécuter le message de blocage du poste de travail. Les packs d'exploits contiennent plusieurs exploits de types différents et, si un système d'exploitation et les logiciels installés ne sont pas entièrement corrigés, le navigateur télécharge les infections par ransomware. Généralement, les kits d’exploitation sont installés sur des sites Web malveillants ou piratés. Des recherches récentes montrent que les cybercriminels prolifèrent également par le biais de réseaux publicitaires (spécialisés dans la publicité sur des sites Web pornographiques) et de campagnes de pourriels.

No More Ransom! projet:

Les victimes de ransomware doivent savoir qu'il n'est pas recommandé de payer la rançon pour obtenir le décrypteur des cybercriminels. En payant la rançon, vous soutenez l'activité des cybercriminels, et il n'y a aucune garantie que vous recevrez le décrypteur. Si vous avez été victime d'un ransomware, veuillez utiliser le site web No More Ransom! pour trouver plus d'informations sur les ransomwares et éventuellement trouver un décrypteur gratuit pour le ransomware qui a infecté votre ordinateur.

Comment éviter les infections de rançongiciels?

Pour protéger les ordinateurs contre les infections dues aux rançongiciels, il est conseillé aux utilisateurs de maintenir à jour leur système d’exploitation et les logiciels installés. Utilisez des programmes antivirus et anti-spyware légitimes et ne cliquez pas sur des liens ou ouvrez des pièces jointes à des courriels provenant de sources non fiables. Évitez de visiter des sites Web pornographiques et ne téléchargez pas de fichiers à partir de réseaux P2P.

Les plus récents rançongiciels (Ransomware)

Les rançongiciels (Ransomware) les plus répandus

Qu'est-ce qu'un pirate de navigateur?

Aussi connu comme : Virus de redirection ou pirateur

Un pirate de navigateur est un programme qui infiltre les ordinateurs des utilisateurs et modifie les paramètres du navigateur Internet. Le plus souvent, les pirates de navigateur modifient les paramètres de la page d'accueil et du moteur de recherche par défaut des utilisateurs et peuvent interférer avec le bon fonctionnement du navigateur Internet lui-même. Le principal objectif de ces faux programmes est de générer des revenus à partir de publicités trompeuses ou de résultats de recherche Internet sponsorisés présentés dans les sites Web qu’ils promeuvent. Les formes les plus courantes de piratage de navigateur sont les extensions de navigateur, les barres d'outils et les applications auxiliaires. Les pirates de navigateur infiltrent les navigateurs Internet des utilisateurs par le biais de téléchargements groupés, de courriels infectés ou de l'installation de logiciels gratuits téléchargés à partir d'Internet.

Les utilisateurs d’ordinateurs doivent comprendre que, de nos jours, la plupart des sites Web de téléchargement de logiciels gratuits utilisent des clients de téléchargement - de petits programmes utilisés pour monétiser leurs services gratuits en offrant l’installation de plug-ins de navigateur annoncés (généralement des pirates de navigateur sous forme de barres d’outils). En ne faisant pas très attention aux étapes de téléchargement, les utilisateurs peuvent installer par inadvertance divers pirates de navigateur. Certains des logiciels de publicité capables de modifier les paramètres du navigateur sont fournis avec des objets d'assistance de navigateur non autorisés, capables de bloquer les tentatives des utilisateurs pour modifier leurs paramètres d'hommage et de moteur de recherche par défaut.

Des recherches récentes montrent que la plupart des pirates de navigateur Internet redirigent les utilisateurs d'Internet vers des moteurs de recherche Internet trompeurs. Ces moteurs renvoient des résultats erronés peu ou pas pertinents pour les termes de recherche d'origine; les actions sont effectuées pour générer des revenus à partir des clics des utilisateurs sur les résultats de recherche sponsorisés - des clics menant à des sites Web malveillants ou axés sur les ventes. De plus, ces faux programmes sont connus pour suivre les habitudes de navigation des utilisateurs en enregistrant diverses informations personnelles (adresses IP, sites Web visités, termes de recherche saisis, etc.), et un tel comportement peut entraîner des problèmes de confidentialité, voire même un vol d'identité.

Captures d'écran de pirates de navigateur qui changent les paramètres de la page d'accueil du navigateur et du moteur de recherche par défaut :

Symptômes du Pirate de navigateur:

- Modification de la page d'accueil et des paramètres du moteur de recherche par défaut

- Tentatives bloquées de modification des paramètres du navigateur

- Pop-up et bannières publicitaires sur des sites Web légitimes tels que Google ou Wikipedia

- Mauvaises performances informatiques

Captures d'écran des installateurs de logiciels gratuits décevants utilisés dans la distribution des pirates de navigateur :

Distribution:

Le plus souvent, les pirates de navigateur sont distribués à l'aide d'une méthode marketing décevante appelée «empaquetage» - ils s'installent avec un logiciel gratuit téléchargé depuis Internet. Un logiciel publicitaire capable de modifier les paramètres du navigateur est également connu pour être distribué à l'aide de faux téléchargements Java et de mises à jour du navigateur.

Comment éviter les infections de pirates de navigateur?

Lisez toujours les conditions d'utilisation et la politique de confidentialité de tout logiciel que vous téléchargez, et soyez particulièrement vigilant lorsque vous téléchargez un logiciel libre. Ne cliquez pas sur les publicités qui proposent l'installation de programmes gratuits et "utiles". Soyez très attentif lorsque vous téléchargez et installez un logiciel gratuit: évitez d'installer des extensions de navigateur «groupées» en cliquant sur un bouton «refuser»; lors de l'installation de programmes gratuits, utilisez les options d'installation "avancées" ou "personnalisées"; et refuser l'installation de toutes les barres d'outils groupées. En plus de ces mesures, assurez-vous de garder vos navigateurs Internet à jour.

Les plus récents pirates de navigateurs

Les pirates de navigateurs les plus répandus

Qu'est-ce qu'un cheval de troie?

Aussi connu comme: Virus d'email, logiciel espion ou virus DDOs

Le nom de ce type de logiciel malveillant provient d'une histoire de la guerre de Troie dans laquelle les Grecs ont construit un cheval de bois et caché leurs guerriers à l'intérieur. Les chevaux de Troie ont tiré le cheval dans leur ville en tant que trophée de la victoire, peu après que les guerriers grecs se soient échappés du cheval de bois et aient ouvert la porte de la ville de Troie, permettant à l'armée grecque de gagner la guerre de Troie. Semblable à cette histoire Les cybercriminels font apparaître leurs logiciels malveillants comme un programme légitime, par exemple un lecteur flash. Une fois que les utilisateurs d'ordinateurs ont téléchargé et installé ce qu'ils pensent être un programme légitime, ils finissent par infecter leurs ordinateurs avec un code malicieux.

Les cybercriminels utilisent diverses techniques pour infecter les utilisateurs d’ordinateurs. En ce qui concerne les chevaux de Troie, le plus souvent, les cybercriminels utilisent des campagnes de spam par courrier électronique pour distribuer leurs logiciels malveillants.

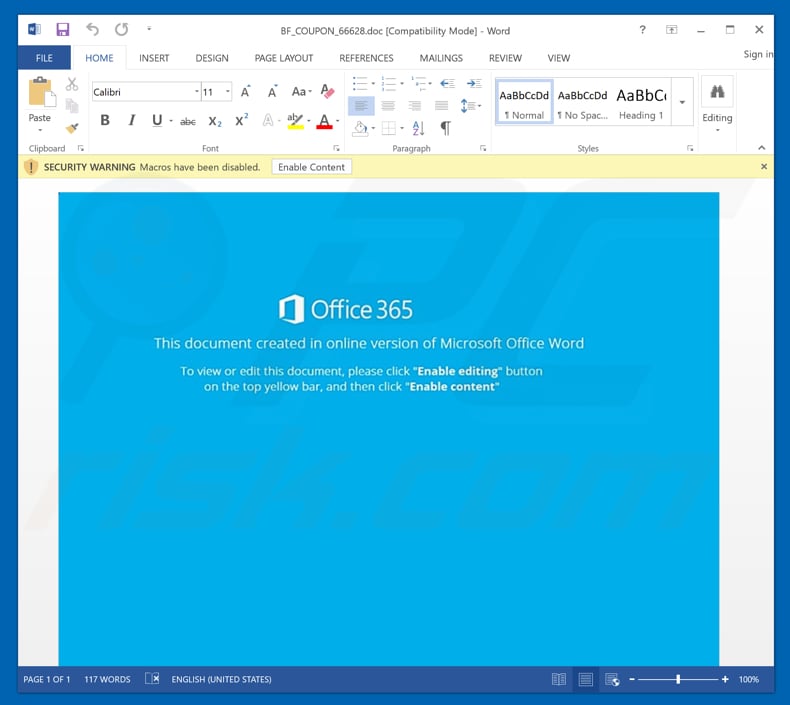

Capture d'écran d'une pièce-jointe qui est utilisée dans la distribution de cheval de Troie:

Ils envoient des dizaines de milliers de courriels prétendant être une facture d'une entreprise bien connue. Ces courriels sont généralement accompagnés de pièces jointes légitimes mais malveillantes. Les utilisateurs qui tombent dans le piège et ouvrent la pièce jointe sont infectés par un cheval de Troie. Comme pour les activités criminelles réelles, les cybercriminels distribuent des chevaux de Troie pour obtenir des avantages monétaires. Après avoir infecté un ordinateur, un cheval de Troie peut voler les données de l'utilisateur (y compris des informations bancaires sensibles), contrôler l'ordinateur de celui-ci, télécharger et exécuter du logiciel malveillant supplémentaire sur l'ordinateur de la victime. Généralement, les chevaux de Troie peuvent être divisés en plusieurs catégories:

Trojans de porte arrière - après avoir infecté l'ordinateur de la victime, il crée une porte dérobée qui permet aux cybercriminels d'avoir un accès complet à l'ordinateur de l'utilisateur. Ce type de chevaux de Troie est couramment utilisé pour voler les données de navigation sur Internet de l'utilisateur, infecter les ordinateurs de la victime avec d'autres logiciels malveillants et effectuer d'autres tâches malveillantes.

Trojans du téléchargeur - après avoir infecté un ordinateur, il est utilisé pour télécharger des logiciels malveillants supplémentaires. Par exemple, ce type de cheval de Troie peut télécharger et exécuter une infection par rançongiciel qui crypte les fichiers de l'utilisateur et demande une rançon pour les décrypter.

Chevaux de Troie Infostealer - Les chevaux de Troie qui appartiennent à cette catégorie sont conçus pour fonctionner furtivement sur l'ordinateur de l'utilisateur sans montrer aucun signe de sa présence. Comme son nom l'indique, ce type de chevaux de Troie volent les données d'un utilisateur. Cela peut inclure des informations bancaires, des mots de passe de réseaux sociaux et toute autre information sensible pouvant être utilisée pour voler / gagner de l'argent à l'avenir.

DDoS Trojans - Certains chevaux de Troie ne sont pas intéressés par vos données personnelles ni par l'infection de votre ordinateur par des logiciels malveillants. Les chevaux de Troie DDoS ajoutent l’ordinateur de la victime à un botnet. Lorsque les cybercriminels ont un botnet assez important (des centaines, voire des milliers d’ordinateurs zombies), ils peuvent lancer des attaques par déni de service sur plusieurs sites Web ou services en ligne.

Symptômes de l'infection par cheval de Troie :

Notez que les infections par des chevaux de Troie sont conçues pour être furtives - le plus souvent, il n’ya aucun symptôme sur un ordinateur infecté.

- Vous voyez des processus inconnus dans votre gestionnaire de tâches.

- Votre ordinateur est devenu plus lent que d'habitude.

- Vos amis ou collègues reçoivent des courriels / messages de votre part mais vous ne les avez pas envoyés vous-même.

Distribution:

Les chevaux de Troie peuvent prendre de nombreuses formes. Votre ordinateur peut être infecté par un cheval de Troie après avoir téléchargé un logiciel légitime à partir d’un site Web douteux. Utilisation de services tels que des torrents. Télécharger diverses fissures logicielles ou ouvrir des pièces jointes à partir de courriels récemment reçus.

Comment éviter les infections de cheval de Troie?

Pour éviter que votre ordinateur ne soit infecté par des chevaux de Troie, vous devez faire très attention lorsque vous téléchargez un logiciel - le seul endroit sûr pour télécharger des applications est leur site Web développeur ou leur boutique d'applications officielle. Soyez très prudent lorsque vous ouvrez des pièces jointes dans votre boîte de réception. Même des courriels d'apparence légitime peuvent faire partie de l'ingénierie sociale créée par les cybercriminels. Évitez d’utiliser des services P2P tels que des torrents et n’utilisez jamais de fissures logicielles ou d’astuces. Ce sont des lieux très courants où les cybercriminels distribuent leurs logiciels malveillants.

Derniers chevaux de Troie

Trojans les plus répandus

Qu'est-ce qu'une application potentiellement indésirable?

Aussi connu comme : PPI (programme potentiellement indésirable) ou API

Les applications potentiellement indésirables (également appelées API ou PPI - programmes potentiellement indésirables) sont des applications qui s'installent sur l'ordinateur de l'utilisateur sans le consentement approprié. Les programmes qui entrent dans cette catégorie sont généralement des applications utilitaires, divers programmes de mise à jour de pilote, des scanners de registre et des logiciels similaires. Ils s'installent sur l'ordinateur de l'utilisateur à l'aide d'une méthode marketing trompeuse appelée regroupement. Par exemple, les utilisateurs d'ordinateurs téléchargent une mise à jour de Flash Player et, après quelques minutes, un nouveau programme apparaît, indiquant que divers problèmes de registre ont été détectés. Après l'installation, ces programmes ont tendance à interférer avec l'utilisation normale de l'ordinateur. Ils s'ajoutent généralement à la liste de démarrage du système d'exploitation. Ils ont également tendance à afficher diverses fenêtres d'avertissement et à effectuer des analyses de l'ordinateur.

Le but principal de ces applications est d'amener les utilisateurs à croire que leurs ordinateurs sont exposés à des risques (par exemple, en raison de pilotes obsolètes ou d'erreurs du registre), puis de les pousser à acheter une version premium de certaines applications pour résoudre les problèmes détectés.

Capture d'écran d'une application potentiellement indésirable typique

Bien que les applications potentiellement indésirables ne génèrent généralement pas de menaces sérieuses pour les données sensibles des utilisateurs, le principal problème est que les utilisateurs d'ordinateurs peuvent être amenés à acheter un logiciel totalement inutile. Notez que les problèmes de registre ou les pilotes obsolètes ne peuvent pas être considérés comme des problèmes graves et que les applications qui utilisent divers graphiques et couleurs menaçants indiquent le contraire, exagérant la situation et poussant les utilisateurs d’ordinateurs à faire un achat inutile.

Capture d'écran d'une application potentiellement indésirable typique:

Symptômes d'une application potentiellement indésirable:

- Un programme que vous n'avez pas installé est apparu sur votre bureau.

- Un processus inconnu est apparu dans votre gestionnaire de tâches.

- Divers pop-ups d'avertissement sont visibles sur votre bureau.

- Un programme inconnu commence à détecter des problèmes de registre et à demander un paiement pour les supprimer.

Distribution:

Les applications potentiellement indésirables sont généralement distribuées à l'aide d'une méthode marketing trompeuse appelée regroupement. Dans ce scénario, une annonce contextuelle indiquant que le lecteur Flash est obsolète est présentée à l'utilisateur. Ensuite, il est proposé à l'utilisateur de télécharger une mise à jour. Le programme d'installation du lecteur flash est modifié et l'installation de diverses applications potentiellement indésirables est masquée lors des étapes de configuration. Les utilisateurs ont tendance à cliquer sur "suivant" sans lire attentivement tout le texte de la configuration modifiée. Cela aboutit à une situation où, à part un lecteur flash, diverses applications indésirables sont installées sur l'ordinateur de l'utilisateur.

Les faux scanners de virus en ligne sont un autre canal de distribution courant. Dans ce cas, les utilisateurs se voient proposer une annonce contextuelle imitant l'analyse de l'ordinateur. Après une analyse rapide, ces fenêtres publicitaires prétendent avoir trouvé divers logiciels malveillants sur l'ordinateur de l'utilisateur, puis insistent pour télécharger un programme censé éliminer les virus détectés. En réalité, aucun site Web ne peut effectuer d'analyse antivirus - il s'agit d'une astuce utilisée pour inciter les utilisateurs d'ordinateur à télécharger des applications potentiellement indésirables.

Comment éviter l'installation d'applications potentiellement indésirables?

Pour éviter d'installer des applications non désirées, les utilisateurs doivent s'informer des habitudes de navigation Internet sécurisées. Dans la majorité des cas, les applications indésirables sont distribuées à l'aide de tactiques et de ruses d'ingénierie sociale. Il convient de télécharger Flash Player, ses mises à jour et autres applications légitimes uniquement à partir de sources fiables (généralement les sites Web de leurs développeurs). Ne faites jamais confiance aux analyses de virus en ligne et aux autres fenêtres contextuelles similaires qui traitent des infections informatiques. Lorsque vous installez un logiciel gratuit, faites toujours très attention aux étapes d’installation et cliquez sur toutes les options d’installation avancées ou personnalisées - elles peuvent révéler l’installation de tout logiciel indésirable supplémentaire.

Les plus récentes applications potentiellement indésirables

Applications potentiellement indésirables les plus répandues

Qu'est-ce que le Phishing/Arnaque ?

Également connu sous le nom de : voleur de mot de passe, escroquerie par pop-up

L'hameçonnage et les diverses escroqueries en ligne sont des activités très lucratives pour les cybercriminels. Le mot "phishing" vient du mot "fishing" (pêche) ; la similitude entre ces deux mots est que des appâts sont utilisés dans les deux activités. Dans le cas de la pêche, l'appât est utilisé pour tromper le poisson, et dans le cas du phishing, les cybercriminels utilisent une sorte d'appât pour inciter les utilisateurs à donner leurs informations sensibles (telles que les mots de passe ou les données bancaires).

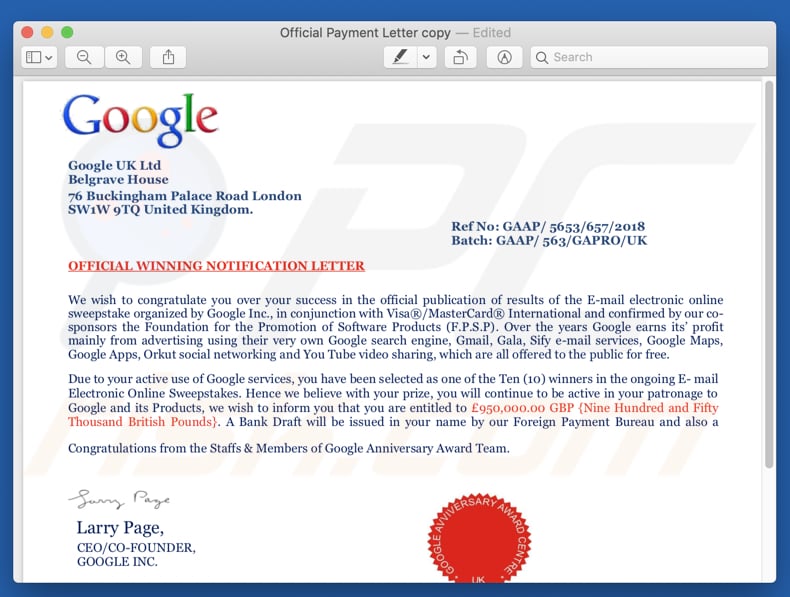

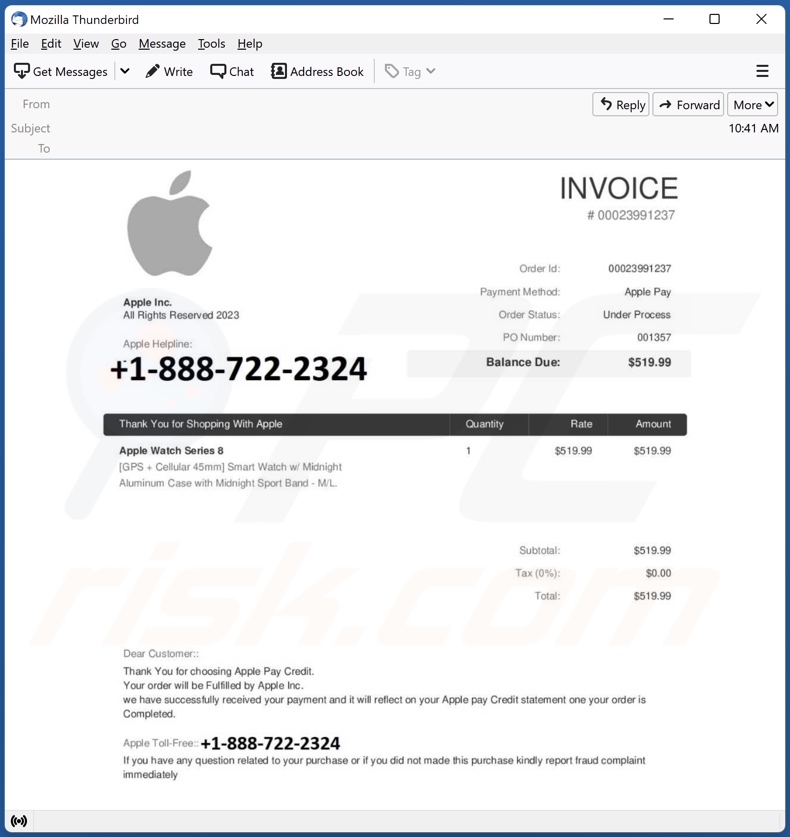

La forme la plus courante d'hameçonnage est la campagne de spam, qui consiste à envoyer des milliers de courriels contenant de fausses informations, par exemple des courriels prétendant que le mot de passe PayPal de l'utilisateur a expiré ou que son identifiant Apple a été utilisé pour effectuer des achats.

Les liens contenus dans ces faux courriels mènent à des sites web cybercriminels qui sont des clones des sites originaux. Les utilisateurs sont alors incités à saisir leurs informations sensibles sur ces fausses pages. Par la suite, les cybercriminels utilisent les données collectées pour voler de l'argent ou mener d'autres activités frauduleuses. Il est à noter que les courriels ne sont pas les seuls canaux utilisés dans les attaques de phishing ; les cybercriminels sont connus pour utiliser des messages textuels et des appels téléphoniques afin d'inciter les victimes potentielles à donner leurs informations personnelles.

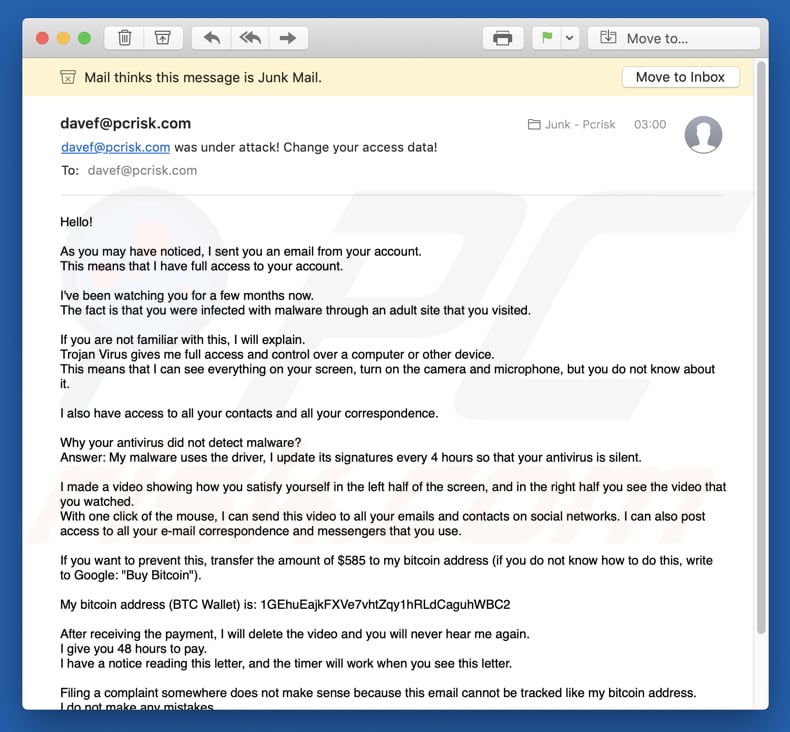

Les escroqueries par sextorsion sont une autre forme populaire de faux courriels. Ceux-ci prétendent contenir des vidéos ou des photos compromettantes de l'utilisateur et exigent le paiement d'une rançon en bitcoins (ou autres crypto-monnaies) afin de supprimer le matériel sensible supposé. Ces courriels indiquent généralement qu'un pirate a installé un logiciel espion sur l'ordinateur et l'a utilisé pour enregistrer une vidéo de l'utilisateur en train de regarder de la pornographie. En réalité, les cybercriminels ne disposent d'aucun matériel compromettant. Ils envoient des milliers de faux courriels de ce type, et certains utilisateurs qui les reçoivent croient aux fausses informations et versent de l'argent.

Il ne s'agit là que de quelques exemples de phishing et d'escroquerie en ligne. Les cybercriminels innovent sans cesse et cherchent de nouveaux moyens de voler des informations sensibles. Par conséquent, soyez toujours prudent lorsque vous naviguez sur Internet et que vous saisissez vos informations personnelles. En ce qui concerne le phishing et les escroqueries, le meilleur conseil est d'être sceptique ; si quelque chose semble trop beau pour être vrai, c'est probablement le cas.

Symptômes du phishing/de l'escroquerie :

- Vous avez reçu un courriel indiquant que votre mot de passe a expiré ou que le compte nécessite une vérification à l'aide du mot de passe.

- Vous avez reçu un courriel trop beau pour être vrai (par exemple, prétendant que vous avez gagné à la loterie alors que vous n'avez pas acheté de billets de loterie).

- Vous avez reçu un courriel prétendant qu'un pirate informatique vous a enregistré en train de regarder de la pornographie.

- Vous avez reçu un courriel prétendant que vous avez effectué un achat que vous ne reconnaissez pas.

- Vous avez reçu un appel prétendant que votre PC ou Mac est infecté par des virus et doit être nettoyé.

Distribution :

Les attaques par hameçonnage sont le plus souvent exécutées par le biais de campagnes de spam par courrier électronique. Les cybercriminels utilisent différents thèmes pour inciter leurs victimes potentielles à donner leurs informations. Les faux courriels conçus pour voler des données sensibles vont des gains de loterie aux mots de passe périmés. Dans le cas des escroqueries en ligne, les cybercriminels utilisent souvent des noms de domaine mal orthographiés pour inciter les utilisateurs à visiter leurs faux sites web. Les techniques d'empoisonnement des moteurs de recherche et divers réseaux publicitaires douteux constituent un autre moyen courant de générer du trafic vers des sites web frauduleux.

Comment éviter d'être victime de phishing et d'escroqueries en ligne ?

Si vous avez reçu un courriel vous annonçant que vous avez gagné à la loterie ou que vous devez fournir des informations personnelles à votre banque, vous devriez être très sceptique à l'égard de ces courriels. Les cybercriminels utilisent des lignes d'objet accrocheuses et des courriels d'apparence légitime pour tromper les utilisateurs d'ordinateurs et en faire leurs prochaines victimes. Le bon sens et l'utilisation d'un logiciel antivirus peuvent réduire considérablement les risques d'être victime d'un courriel d'hameçonnage.

Pour éviter les escroqueries en ligne, les internautes doivent toujours mettre à jour leur navigateur et leur système d'exploitation. Les navigateurs Internet modernes intègrent des filtres de prévention des escroqueries et peuvent vous empêcher de visiter un site web dangereux. Comme deuxième couche de protection, vous devriez utiliser un programme antivirus réputé. La dernière chose, et la plus importante, est de vous former à la navigation sécurisée sur Internet.

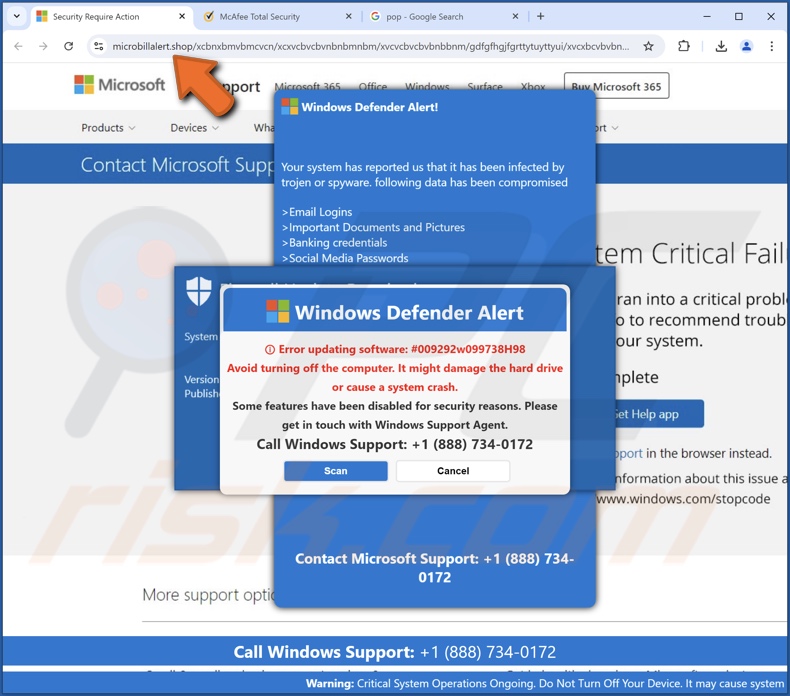

Qu'est-ce qu'une escroquerie au support technique ?

Également connu sous le nom de : escroquerie au support technique, escroquerie au pop-up

L'escroquerie au support technique est un type d'escroquerie dans lequel les escrocs prétendent fournir des services de support technique. Les principales caractéristiques de ces escroqueries sont les appels téléphoniques et les logiciels d'accès à distance. En général, les victimes sont incitées à appeler les escrocs (ou à communiquer avec eux) par l'intermédiaire de sites web trompeurs.

Ces pages imitent souvent des sites légitimes ou comportent des graphiques associés à des produits, des services ou des entreprises authentiques, tels que des systèmes d'exploitation (Windows, Mac), des logiciels antivirus (Microsoft Defender, Norton, McAfee), des détaillants en électronique (Geek Squad), etc. Les sites web frauduleux comportent souvent diverses fenêtres contextuelles qui lancent de fausses analyses du système ou affichent des alertes de menaces.

L'objectif est de convaincre les victimes que leurs ordinateurs sont infectés, bloqués pour des raisons de sécurité, qu'ils ne cessent de rencontrer des erreurs critiques ou qu'ils courent un grand risque. Ces pages web proposent une assistance technique pour aider les victimes à résoudre ces problèmes inexistants. Les utilisateurs sont invités à appeler les "lignes d'assistance" fournies pour obtenir une aide technique.

Bien que l'escroquerie puisse se dérouler entièrement par téléphone, ces cybercriminels demandent généralement d'accéder à distance aux appareils des victimes. La connexion peut être établie à l'aide de programmes d'accès à distance légitimes tels que AnyDesk ou TeamViewer.

Pendant la communication, les escrocs se font passer pour des professionnels de l'assistance, s'identifiant généralement comme des "techniciens experts", une "assistance certifiée" de Microsoft ou d'Apple, etc. Dans les premières étapes de l'escroquerie, ces cybercriminels effectuent des activités destinées à convaincre les victimes qu'ils fournissent les services d'assistance promis.

Les escrocs peuvent utiliser des outils utilitaires Windows natifs pour créer l'illusion que l'ordinateur a été compromis. Par exemple, ils peuvent utiliser l'Invite de commande pour produire une sortie rapide de fichiers/répertoires et prétendre qu'il s'agit d'un processus de recherche de logiciels malveillants. Les criminels peuvent également déclarer que la sortie est suspecte et indique que le système est infecté.

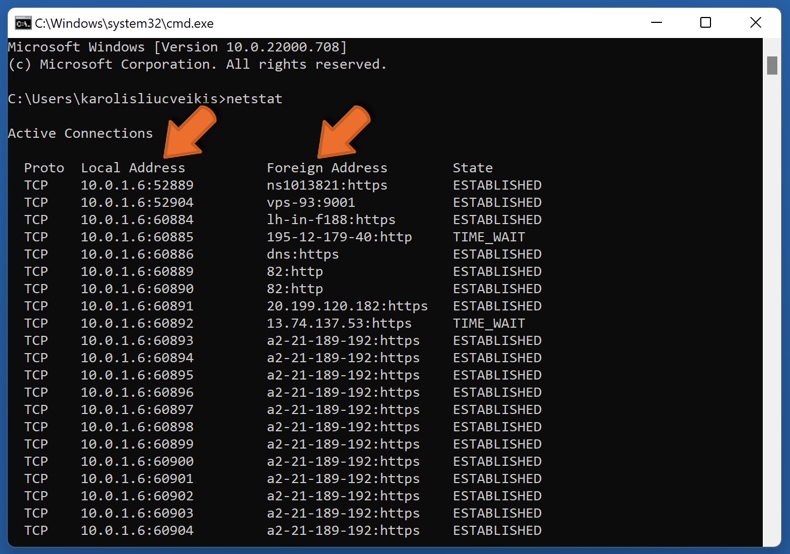

Une autre tactique utilisée par les escrocs consiste à exécuter la commande "netstat" dans l'invite de commande. Une fois entrée, cette commande présente aux utilisateurs des informations sur le réseau, énumérant les adresses IP locales et étrangères connectées. Il s'agit d'une sortie ordinaire ; elle est produite au cours de la navigation sur l'internet.

La colonne "Adresse locale" identifie l'appareil de l'utilisateur, tandis que la colonne "Adresse étrangère" représente les adresses IP des appareils auxquels il s'est connecté (c'est-à-dire qu'il a ouvert des sites web). Les escrocs réinventent cette dernière pour signifier que les pirates se sont "connectés" aux ordinateurs des victimes.

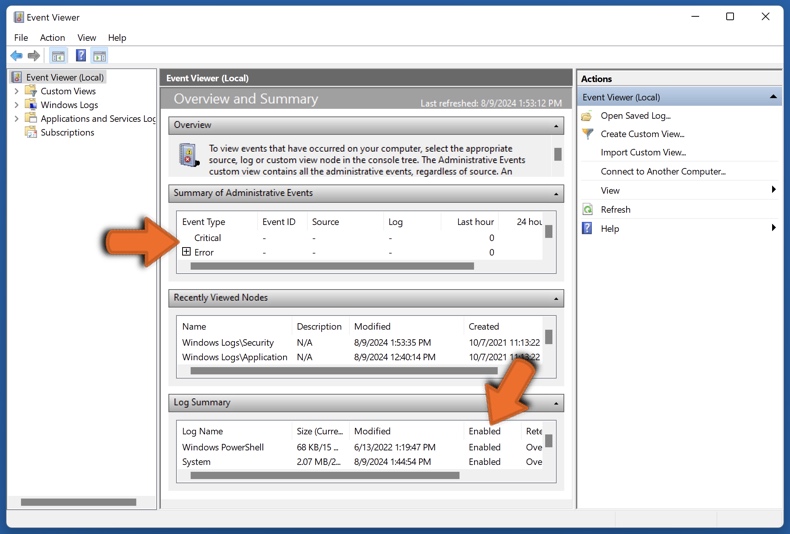

Ces cybercriminels peuvent également utiliser l'Observateur d'événements, un composant de Windows qui permet aux utilisateurs d'afficher les journaux d'événements et de résoudre les problèmes. Les entrées du journal sont susceptibles d'inclure une variété d'alertes largement inoffensives concernant des erreurs et des services désactivés (notez que tous ne doivent pas toujours être activés). Les escrocs prétendent que ces informations inoffensives sont un indicateur de la compromission du système.

Les escrocs peuvent utiliser des logiciels tiers pour créer l'illusion d'une infection par un logiciel malveillant. De faux outils antivirus sont souvent utilisés à cette fin. Ces programmes effectuent de fausses analyses du système qui détectent plusieurs virus sur les appareils. Ces logiciels malveillants peuvent nécessiter un paiement pour activer leurs fonctionnalités (comme la suppression des logiciels malveillants), mais restent inopérants après l'achat. Vous trouverez de plus amples informations dans la section "Faux antivirus" de cette page.

L'objectif final de toutes les escroqueries est le profit, et les escrocs peuvent y parvenir de différentes manières. Dans de nombreux cas, les escrocs du support technique cherchent à obtenir des fonds directement. Une fois que les victimes sont convaincues que leur ordinateur est infecté, les criminels leur demandent de payer la suppression du logiciel malveillant, l'activation du logiciel, le renouvellement de l'abonnement, etc.

Les escrocs visent des montants élevés, de l'ordre de cent à mille euros. Ils proposent généralement une protection sur plusieurs années, voire à vie. Il s'agit non seulement d'un appât pour obtenir des sommes d'argent importantes, mais cela peut également permettre aux cybercriminels de contacter les victimes à leur guise et d'annoncer la détection de nouvelles menaces ou de nouveaux problèmes, qui nécessiteront naturellement un paiement supplémentaire pour être éliminés.

Les escroqueries au support technique peuvent être longues et fastidieuses, les escrocs restant en contact permanent avec leurs victimes et les guidant à travers chaque étape du processus. Ces criminels peuvent tenter d'établir un lien personnel et utiliser une série de canulars pour créer une impression de légitimité, en donnant par exemple de faux codes de sécurité et de fausses cartes d'identité.

Dans la plupart des cas, les escrocs demandent que les paiements soient effectués en cartes-cadeaux ou en espèces. Dans le premier cas, les cybercriminels peuvent rester en contact avec les victimes et leur indiquer ce qu'il faut dire aux employés du magasin s'ils remettent en question l'achat excédentaire (car les vendeurs savent peut-être que les escrocs recherchent des cartes-cadeaux). Une fois qu'une carte-cadeau est échangée, elle ne peut pas être remboursée - les victimes ne peuvent donc pas récupérer les fonds dépensés une fois que les codes d'échange ont été divulgués aux escrocs.

Les cybercriminels peuvent expliquer à leurs victimes comment dissimuler de l'argent dans des colis d'apparence innocente, puis les expédier. Dans les cas de soutien technique à grande échelle, les criminels peuvent même disposer d'un réseau de "mules" chargées de livrer les colis entre les pays. En règle générale, cette méthode d'acquisition de fonds ne permet pas de récupérer l'argent.

Les virements bancaires et les chèques sont utilisés dans une moindre mesure, car les victimes peuvent avoir la possibilité de récupérer leurs fonds, les mesures de sécurité empêchent les escrocs internationaux et ils sont beaucoup plus traçables. Les crypto-monnaies sont également peu courantes ; bien qu'elles rendent la récupération des fonds pratiquement impossible, l'obtention et l'envoi de monnaies numériques peuvent être un processus trop complexe pour les victimes ciblées, qui tendent à être des personnes âgées avancées.

Cependant, les escroqueries au support technique comportent une série de menaces. Les cybercriminels peuvent cibler des informations sensibles, telles que les identifiants de connexion à des comptes (par exemple, courriels, réseaux sociaux, commerce électronique, transfert d'argent, banque en ligne, portefeuilles numériques, etc.), des données personnelles identifiables (par exemple, scans/photos de passeport, détails de carte d'identité, etc.

Les informations ciblées peuvent être obtenues en incitant les victimes à les divulguer par téléphone, en les tapant à un endroit où les escrocs prétendent qu'ils ne peuvent pas les voir, ou en les saisissant sur des sites web ou des fichiers de phishing. Les sites/fichiers d'hameçonnage peuvent être habilement déguisés en pages de connexion à un compte ou en formulaires d'enregistrement/de paiement.

Ces criminels peuvent utiliser la fonction du logiciel d'accès à distance pour assombrir les écrans des victimes ou les recouvrir d'images (par exemple, des avertissements de menace, un écran bleu d'erreur, etc.) Si les victimes ne peuvent pas voir l'écran de leur appareil, les escrocs peuvent effectuer diverses activités malveillantes sur les machines.

Les cybercriminels peuvent naviguer et voler des contenus précieux, désactiver/désinstaller des outils de sécurité authentiques ou installer de véritables chevaux de Troie, des ransomwares et d'autres logiciels malveillants (vous trouverez de plus amples informations sur ces programmes dans les sections appropriées de cette page). De plus, des logiciels malveillants spécifiques et certains programmes d'accès à distance peuvent permettre aux cybercriminels d'accéder aux ordinateurs des victimes à l'insu et sans le consentement de ces dernières.

Si les escrocs tentent de se faire passer pour des professionnels de l'assistance technique en recourant aux tactiques d'intimidation décrites ci-dessus, ils n'hésitent pas à recourir à la coercition et aux menaces. Ils peuvent menacer ou carrément supprimer les fichiers des victimes si elles refusent de payer. Dans les versions de Windows antérieures à Windows 10, ces criminels utilisaient souvent l'utilitaire Syskey pour ajouter un mot de passe aux appareils des victimes, les verrouillant ainsi jusqu'à ce que les demandes soient satisfaites. Syskey ayant été supprimé de Windows 10 et des versions ultérieures, certains escrocs ont recours à des logiciels tiers qu'ils installent sur les ordinateurs des victimes à cette même fin.

Les cybercriminels peuvent également avoir recours à des abus psychologiques et à des tactiques d'intimidation, comme appeler constamment à toute heure, crier et agresser verbalement les victimes qui ne coopèrent pas. Dans certains cas, les escrocs ont même eu recours à des menaces de violence physique et de lésions corporelles graves.

Distribution :

Dans la plupart des cas, les escroqueries au support technique reposent sur des sites web trompeurs qui utilisent des appâts liés à des menaces pour inciter les visiteurs à appeler leurs fausses lignes de support. Ces pages peuvent être ouvertes de force par des sites qui utilisent des réseaux publicitaires malhonnêtes, soit dès l'accès initial, soit lorsque l'on interagit avec le contenu hébergé (par exemple, en cliquant sur des boutons, des champs de saisie de texte, des publicités, des liens, etc.)

Les publicités intrusives et les notifications de spam sont également connues pour promouvoir ces pages web frauduleuses. Des techniques de typosquatting (URL mal orthographiées) et d'empoisonnement des moteurs de recherche peuvent également être mises en œuvre pour soutenir ces sites. Une autre méthode consiste à utiliser des courriers électroniques non sollicités ou d'autres messages trompeurs, qui conduisent les destinataires vers des sites frauduleux ou les invitent à appeler directement les escrocs. Le démarchage téléphonique et les appels automatiques sont également utilisés comme appâts.

Comment éviter d'être victime d'une escroquerie au support technique ?

La prudence est la clé de la sécurité en ligne. Soyez attentif lorsque vous naviguez et ne visitez pas de sites web de mauvaise réputation. Ne cliquez pas sur les publicités et les notifications qui font des déclarations suspectes concernant la sécurité de votre ordinateur. La plupart des navigateurs Internet modernes sont dotés de mesures qui empêchent l'accès aux sites web malveillants, mais des outils de sécurité supplémentaires (tels que des antivirus et des extensions de navigateur spécialisées) peuvent renforcer la protection.

Néanmoins, si vous tombez sur une page web qui exécute des analyses de système et détecte des virus (un exploit qu'aucun site web ne peut réaliser), ignorez-la et fermez-la. S'il est impossible de la fermer, mettez fin au processus du navigateur (à l'aide du gestionnaire des tâches ou du moniteur d'activité sur Mac). Lorsque vous accédez à nouveau au navigateur, démarrez une nouvelle session de navigation, car la restauration de la session précédente entraînera la réouverture de la page trompeuse.

Faites preuve de prudence lorsque vous recevez des communications (par exemple, des courriels, des appels, des SMS, des DMs/PMs, etc. Ne faites pas confiance aux messages provenant de sources inconnues ou suspectes, et ne vous conformez pas aux instructions fournies par courriel/appel qui vous avertissent d'infections du système ou de services/produits périmés que vous n'avez pas achetés en premier lieu.

Si vous avez été victime d'une escroquerie au support technique, déconnectez votre appareil de l'internet, désinstallez le logiciel d'accès à distance utilisé par les escrocs, effectuez une analyse complète de votre système à l'aide d'un antivirus réputé et supprimez toutes les menaces détectées. Contactez les autorités compétentes si vous pensez que vos informations privées ont été exposées.

Qu'est-ce qu'une escroquerie au remboursement ?

Également connue sous le nom d'escroquerie au trop-perçu

L'escroquerie au remboursement est un type d'escroquerie dans lequel les victimes sont trompées pour envoyer de l'argent aux escrocs, l'activité étant déguisée en processus de remboursement ou autre compensation financière. Ces escroqueries impliquent une communication directe avec les victimes, généralement par le biais d'appels téléphoniques.

Le contact initial est le plus souvent établi par le biais d'appels téléphoniques non sollicités ou de messages non sollicités (courriels, SMS, PMs/DMs, etc.). Les appâts sont axés sur les remboursements, les factures, les renouvellements d'abonnement, etc. Le thème principal est l'implication que des fonds ont été retirés du compte de la victime, mais que le débit peut être annulé (c'est-à-dire remboursé).

Si l'escroquerie commence par un appel, les escrocs s'identifient généralement comme le support d'une entreprise ou d'un fournisseur de services bien connu, et si le leurre initial est un message (comme un courriel), il est présenté comme une facture ou une alerte émanant d'une entité authentique. Par exemple, la facture supposée peut être un achat effectué sur une plateforme de commerce électronique (Amazon, eBay) ou un renouvellement d'abonnement à un produit/service d'une société renommée (Microsoft, Apple, Norton, McAfee, Netflix).

L'escroquerie dépend de la sincérité des victimes. Au cours de la fausse procédure de remboursement ou d'annulation de frais ou d'abonnement, les escrocs prétendent qu'une somme beaucoup plus importante a été transférée et plaident pour la restitution des fonds excédentaires - les victimes sont ainsi incitées à envoyer leur propre argent aux cybercriminels.

Les escroqueries au remboursement impliquent que les escrocs accèdent à distance aux appareils des victimes. Des programmes légitimes d'accès à distance tels que TeamViewer ou AnyDesk peuvent être utilisés pour faciliter la connexion. L'utilisation de ces logiciels est essentielle pour convaincre les victimes que des fonds excédentaires ont été transférés sur leurs comptes.

Une fois l'accès à distance établi, les escrocs demandent aux victimes de se connecter à leurs comptes bancaires en ligne afin de les aider dans la procédure de remboursement. La rédaction d'une fausse demande de remboursement peut être un élément de l'escroquerie. Ces cybercriminels prennent rarement la peine de créer des documents ou des pages web d'apparence légitime que les victimes doivent remplir. Au lieu de cela, ils ouvrent un programme d'édition de texte, tel que Windows Notepad, et demandent aux victimes de saisir leurs informations, notamment le montant supposé du remboursement, afin de leur faire croire qu'elles contrôlent le processus.

Avant que le montant du remboursement ne soit saisi dans l'éditeur de texte, les escrocs utilisent une fonctionnalité du logiciel d'accès à distance pour assombrir l'écran ou le recouvrir d'une image, empêchant ainsi les victimes de voir ce qui se passe. Pendant ce temps, les escrocs tentent de donner l'impression que les victimes ont fait une erreur en saisissant la somme, ce qui leur permet de se voir transférer un montant nettement plus élevé.

Deux méthodes sont utilisées pour fabriquer cette tromperie. Les cybercriminels peuvent déplacer des fonds entre les comptes des victimes, par exemple d'un compte "épargne" à un compte "chèque". La plupart des banques en ligne ne limitent pas cette activité ; elle est instantanée, car l'argent ne quitte pas réellement le compte du propriétaire. Effectuer un transfert vers un compte différent (par exemple, un compte en possession des escrocs) n'est pas un processus rapide. Des mesures de sécurité sont en place, les transferts nécessitent probablement une vérification (qui exigerait des actions supplémentaires de la part des victimes) et ces transactions pourraient être facilement traçables et réversibles.

Par conséquent, les cybercriminels ne se transfèrent pas d'argent à eux-mêmes de cette manière. Les escrocs recourent plutôt à la tromperie pour amener les victimes à le faire d'une manière qui les mettrait à l'abri de poursuites pénales et réduirait la possibilité de récupérer les fonds.

L'autre technique consiste à utiliser des outils de développement Web (DevTools). Ces outils sont intégrés dans de nombreux navigateurs - les escrocs n'ont donc pas besoin de télécharger/installer un logiciel supplémentaire. Les outils DevTools sont utilisés par les développeurs web pour visualiser, tester et modifier les sites web. Dans le cas des escroqueries au remboursement, ils sont utilisés pour modifier l'apparence d'une page web en éditant son code HTML.

Ainsi, les sommes indiquées sur les pages des comptes bancaires des victimes sont modifiées et apparaissent plus importantes. La modification du code HTML affecte simplement l'apparence d'un site web ; elle ne modifie pas réellement le site ou - dans ce cas - le compte bancaire et l'argent qu'il contient. Cette modification de l'apparence est facilement annulée en rafraîchissant la page.

Il convient de souligner qu'aucune des méthodes utilisées par les escrocs du remboursement n'a d'incidence sur les comptes et les fonds des victimes ; elles ne font que donner l'impression qu'un transfert a eu lieu. Lorsque les cybercriminels ont fini de créer cette tromperie, ils renvoient l'écran à leurs victimes et proclament qu'elles ont fait une erreur en saisissant le montant qu'elles étaient en droit de recevoir.

Les victimes sont confrontées à leurs comptes bancaires qui "confirment" cette affirmation, et les escrocs les supplient de restituer le trop-perçu. Il s'agit d'un jeu sur la culpabilité, puisque les victimes sont tenues pour responsables de cette erreur. Les escrocs peuvent plaider et déclarer que cela leur vaudra d'être licenciés de l'emploi dont ils ont désespérément besoin. Si la culpabilisation ne s'avère pas efficace, les victimes peuvent être menacées de répercussions juridiques si elles conservent l'argent ou être intimidées de toute autre manière pour qu'elles se conforment à la loi.

Les escroqueries au remboursement se recoupent largement avec les escroqueries à l'assistance technique ; elles présentent les mêmes risques liés à l'accès à distance non autorisé et aux techniques utilisées pour obtenir les fonds des victimes. Pour en savoir plus, consultez la section "Escroquerie au support technique" de cette page.

Comment éviter d'être victime d'une escroquerie au remboursement ?

Faites preuve de prudence lorsque vous recevez des appels, des courriels, des SMS, des MP/DM et d'autres messages. Ne faites pas confiance aux communications suspectes concernant des achats que vous n'avez pas effectués ou des services auxquels vous n'avez pas souscrit. N'ouvrez pas les liens ou les pièces jointes présents dans les courriers douteux/irréprochables.

Si vous avez des inquiétudes concernant un accès non autorisé à vos comptes ou d'autres soucis, contactez toujours les canaux appropriés trouvés via des sources légitimes (par exemple, les numéros d'assistance/mails/etc. fournis par les sites web officiels).

Le plus récent l'hammeçonnage/arnaque

L'hammeçonnage/arnaque le plus répandu

Qu'est-ce que le spam des notifications de navigateur ?

Aussi connu sous : annonces de notification push, annonces de notification de site Web

Les "notifications du navigateur" sont une fonctionnalité utile fournie par tous les principaux développeurs de navigateurs Internet (Chrome, Firefox, Safari). Les propriétaires de sites Web peuvent utiliser cette fonctionnalité pour afficher des notifications sur les actualités en vigueur, les remises, etc. Lorsqu'ils visitent un site Web, il est demandé aux utilisateurs s'ils souhaitent autoriser de telles notifications, et s'ils le font, les opérateurs de sites Web peuvent envoyer des notifications de navigateur aux utilisateurs.

Malheureusement, les cybercriminels exploitent cette fonctionnalité pour générer des revenus en bombardant les internautes de notifications de spam qui mènent à de fausses escroqueries antivirus, à des jeux d'argent et à d'autres sites Web louches. Pour inciter les internautes à autoriser les notifications du navigateur, les cybercriminels créent des fenêtres pop-up avec de fausses déclarations, par exemple, "Pour accéder au contenu, cliquez sur autoriser", "Cliquez sur autoriser si vous n'êtes pas un robot", "Cliquez sur autoriser pour continuer à regarder" , etc.

Les symptômes qui vous ont amené à autoriser les notifications de spam :

Les annonces de notifications apparaissent en permanence dans le coin inférieur droit de votre bureau (utilisateurs de Windows). Les utilisateurs mobiles voient ces notifications en haut de leur écran. Les utilisateurs de Mac voient des publicités de notification dans le coin supérieur droit de leur bureau.

Exemples de spam des notifications de navigateur :

Distribution :

Les spécialistes du marketing trompeurs créent des sites Web leurres qui incitent les internautes à autoriser les notifications de sites Web. Lorsqu'ils naviguent sur Internet, les utilisateurs sont redirigés vers de tels sites ou voient des publicités pop-up des sites Web mentionnés et sont trompeusement attirés en cliquant sur "autoriser".

Exemples de sites Web utilisés pour inciter les internautes à autoriser les notifications de spam :

Comment éviter le spam des notifications de navigateur ?

Les internautes doivent être très sceptiques lorsqu'on leur demande d'autoriser les notifications - les sites Web légitimes n'obligent pas leurs utilisateurs à autoriser les notifications. Si on vous demande de prouver que vous n'êtes pas un robot en cliquant sur autoriser, ne le faites pas, c'est une arnaque. N'autorisez que les notifications des sites Web auxquels vous faites entièrement confiance.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don