Maliciel Stealth Soldier

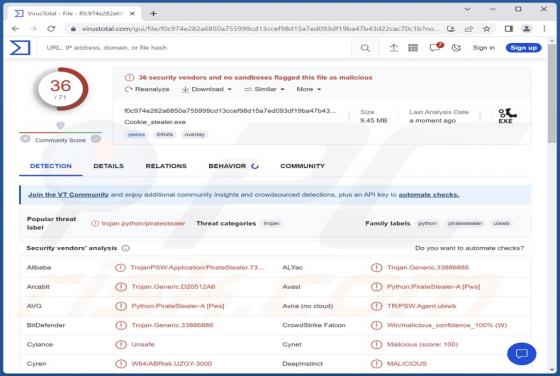

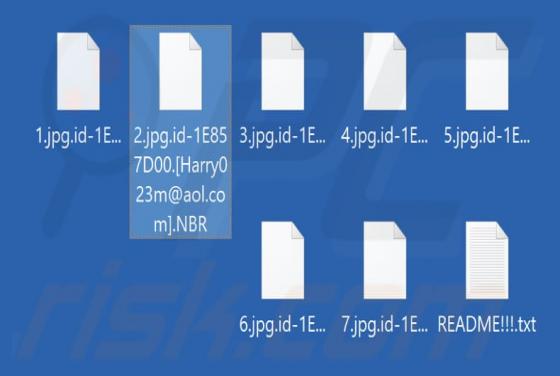

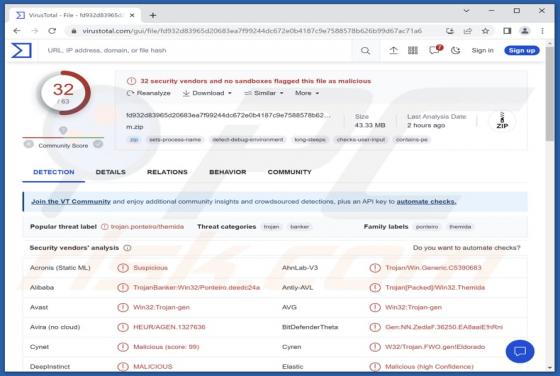

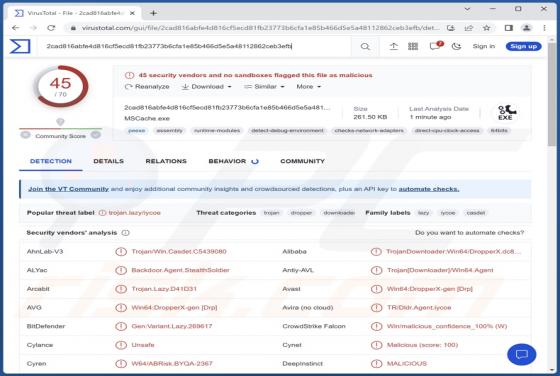

Stealth Soldier est un logiciel malveillant. Ce maliciel possède de multiples fonctionnalités orientées vers la surveillance et l'exfiltration de données. Stealth Soldier a été utilisé dans le cadre d'attaques d'espionnage visant des organisations libyennes. Il existe des preuves liant le réseau