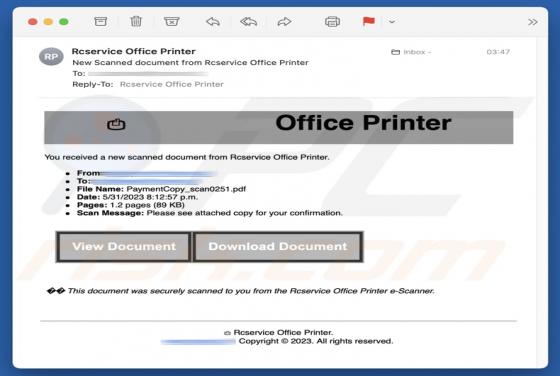

Courriel Arnaque Office Printer

Après avoir évalué ce courriel, notre équipe a conclu qu'il s'agit d'un courriel frauduleux envoyé par des escrocs dans le but de tromper les destinataires et d'obtenir leurs informations personnelles. Le courriel est conçu pour donner l'impression qu'il s'agit d'un nouveau document scanné et cont