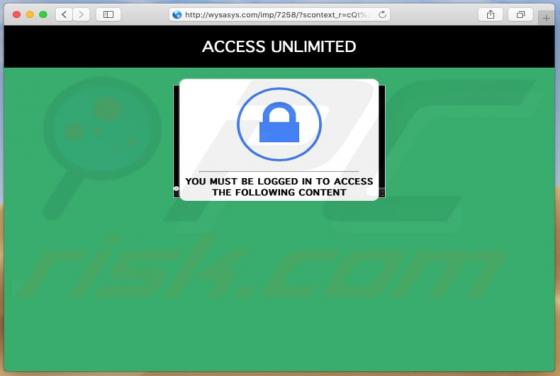

POP-UP Publicitaire Wysasys.com (Mac)

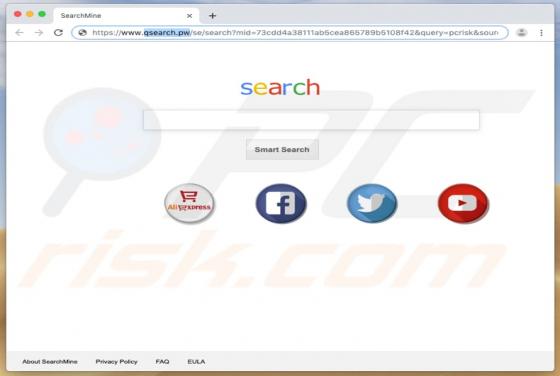

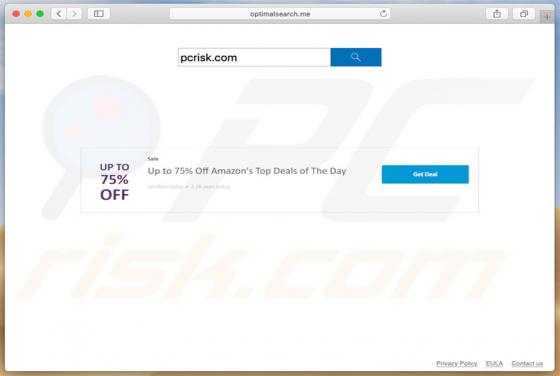

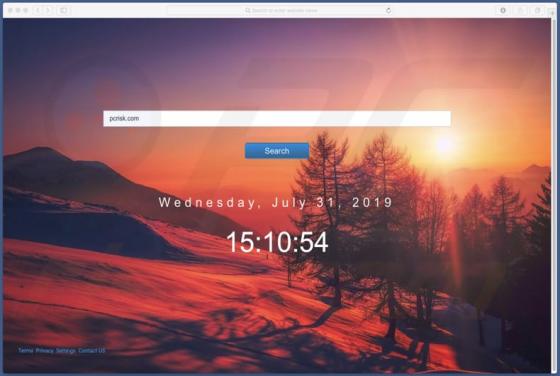

Wysasys[.]com est une adresse de site Web qui s'ouvre par un navigateur après avoir cliqué sur divers liens qui sont affichés sur divers sites Web. En d'autres termes, il y a des gens qui sont obligés de visiter wysasys[.]com lorsqu'ils cliquent sur un lien qui est censé ouvrir une URL complèt