Rançongiciel Night Sky

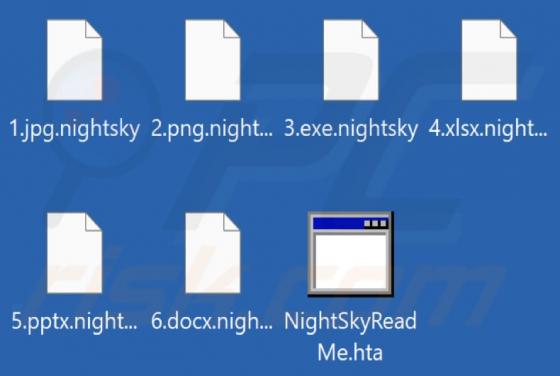

Night Sky est le nom du rançongiciel qui crypte les fichiers et modifie leurs noms en ajoutant l'extension ".nightsky". Par exemple, il renomme "1.jpg" en "1.jpg.nightsky", "2.jpg" en "2.jpg.nightsky". En outre, il crée le fichier "NightSkyReadMe.hta" qui affiche une fenêtre pop-up contenant une d