Publicités Worldcoolfeed.com

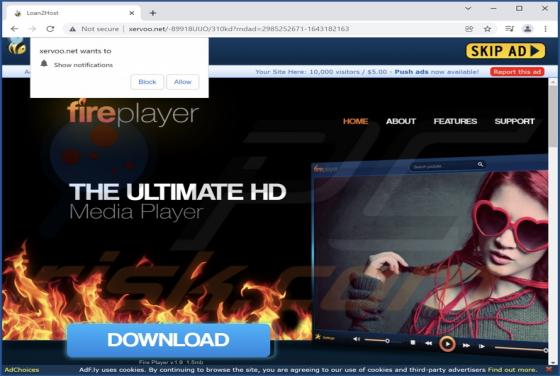

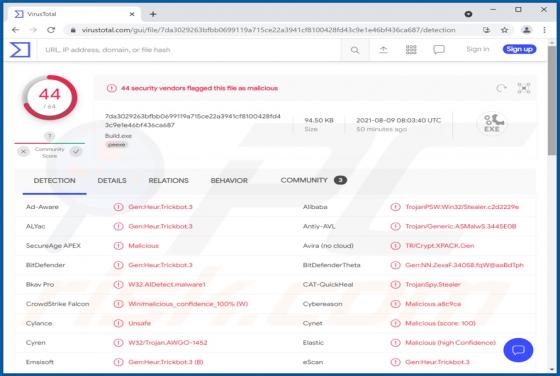

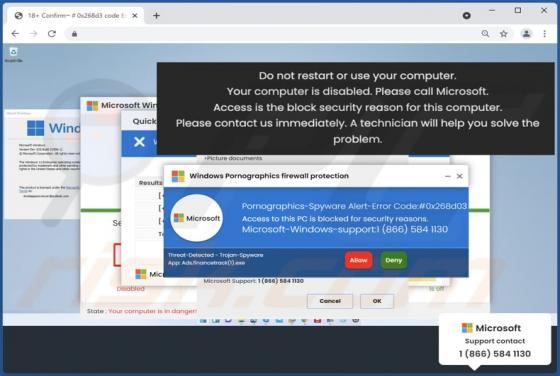

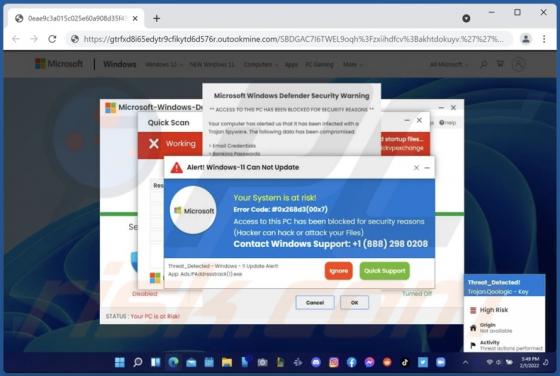

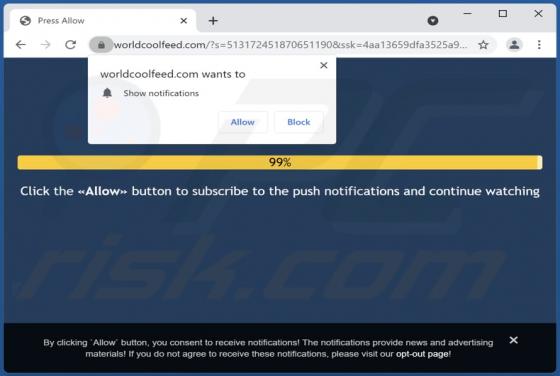

Worldcoolfeed[.]com est un site Web trompeur que nous avons découvert en examinant des torrents, des films en streaming illégaux et des sites similaires qui utilisent des réseaux publicitaires douteux. Nous avons constaté que le but de worldcoolfeed[.]com est d'inciter les visiteurs à lui permettr