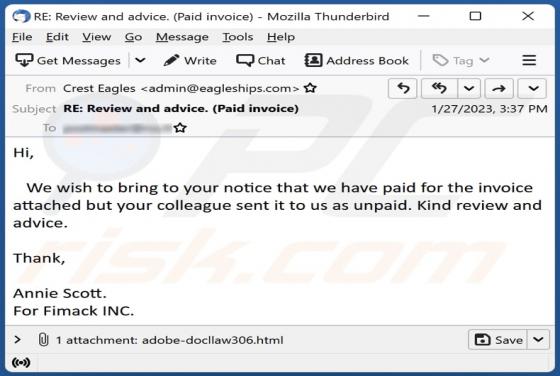

Courriel Arnaque Paid/Unpaid Invoice

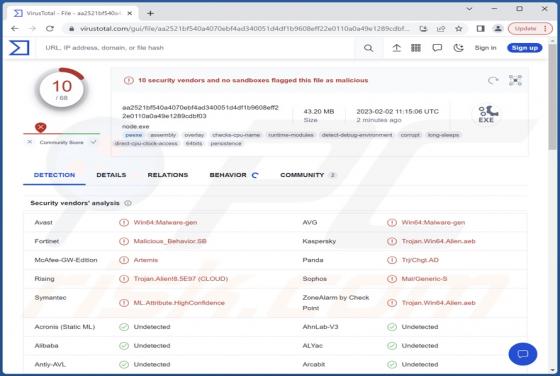

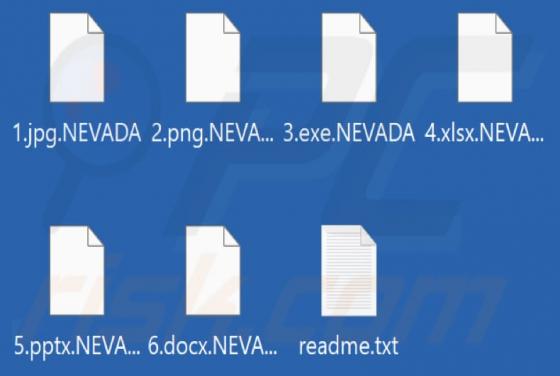

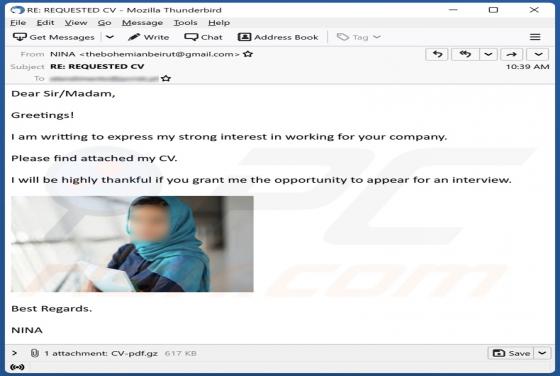

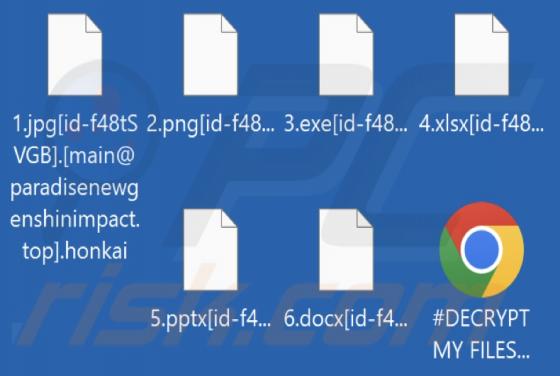

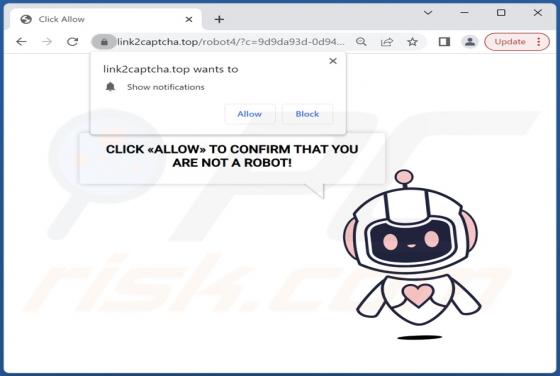

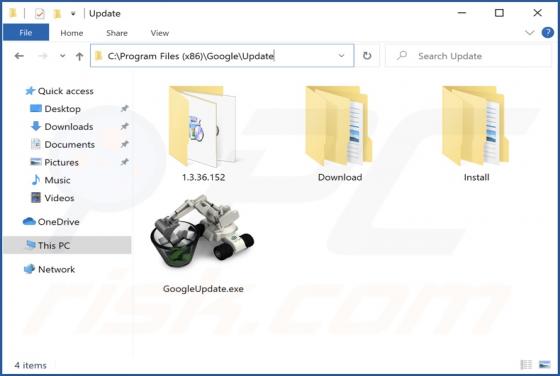

Après avoir examiné le courriel, nous avons déterminé qu'il s'agissait d'une tentative d'hameçonnage par des escrocs cherchant à obtenir des informations sensibles. Le courriel semble concerner une facture, mais il s'agit en fait d'un canular élaboré, accompagné d'une fausse pièce jointe HTML. Les