Publiciel Video Player Plus

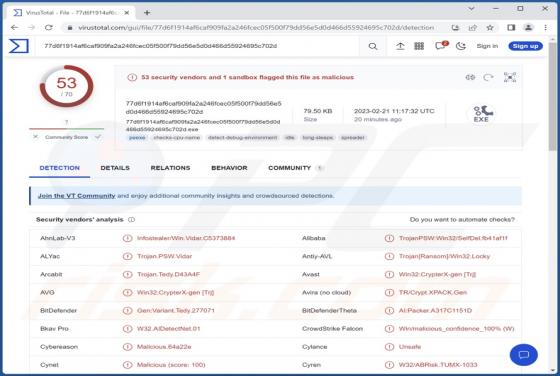

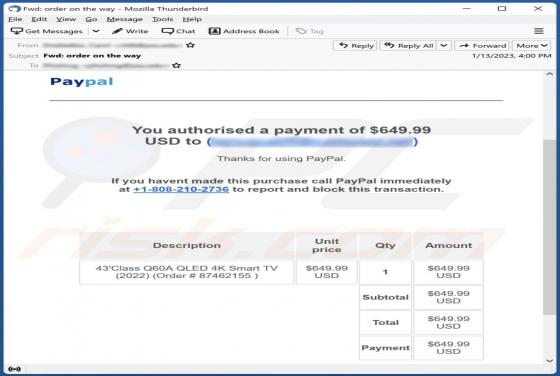

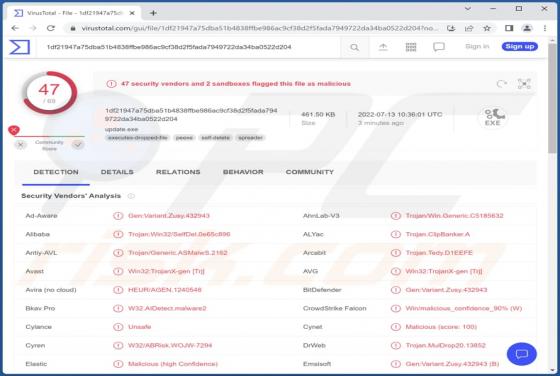

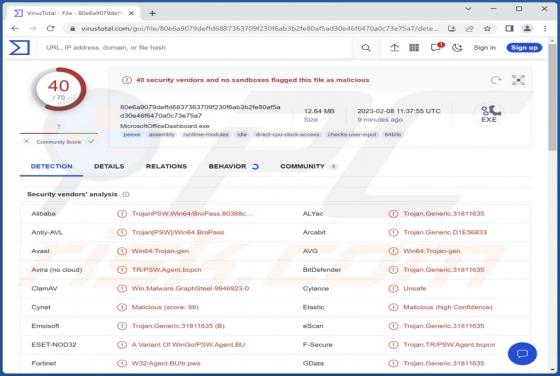

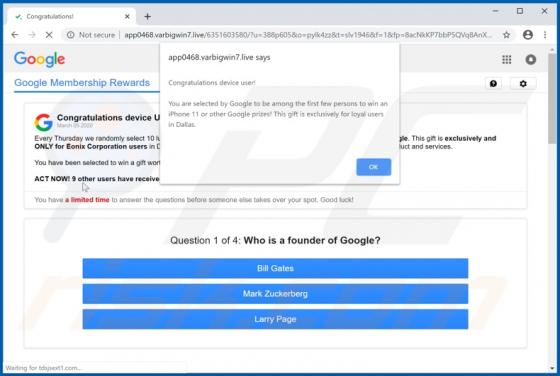

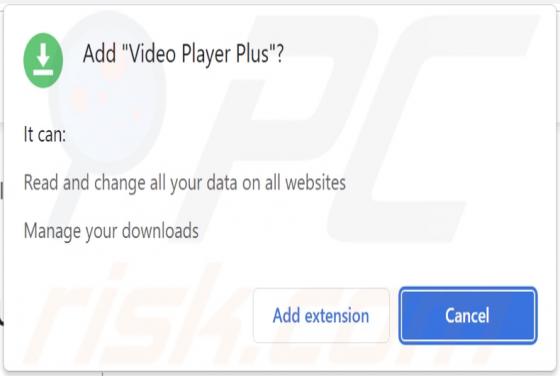

Lors de la vérification de sites suspects, nous en avons découvert un faisant la promotion de l'extension de navigateur Video Player Plus. Il se présente comme un outil qui permet aux utilisateurs de télécharger facilement des vidéos dans plusieurs formats. Cependant, après avoir inspecté Video Pl