Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Instructions de suppression du rançongiciel Zenis

Qu'est-ce que Zenis?

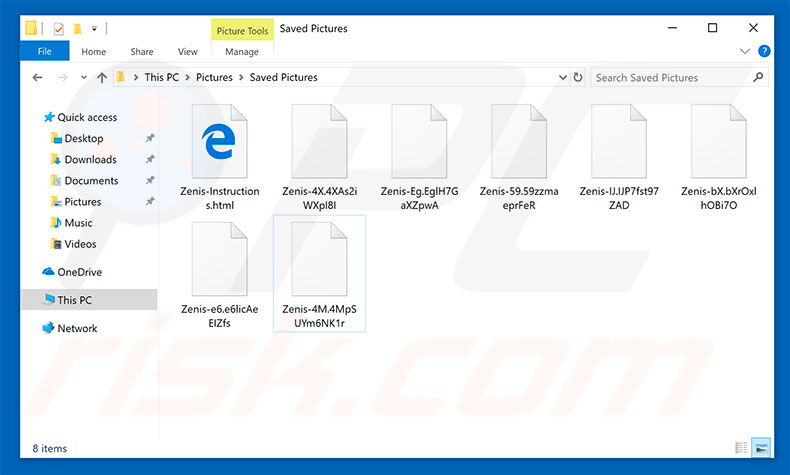

Découvert par MalwareHunterTeam, Zenis est un autre virus de type rançongiciel qui, une fois infiltré, encrypte la plus part des fichiers stockés. Durant le cryptage, Zenis renomme les fichiers en utilisant le modèle "Zenis-[2_random_characters].[12_random_characters]". Par exemple, "sample.jpg" serait renommé quelque chose comme "Zenis-OX.4XAs5iEEpI8I". Après un cryptage réussi, Zenis créé un fichier html ("Zenis-Instructions.html") plaçant une copie dans chaque dossier existant.

Le fichier html créé contient un message informant les victimes du cryptage et leur disant quoi faire ensuite. Afin de restaurer les fichiers, les victimes doivent contacter les cybers criminels via une adresse email. On ne sait actuellement pas si Zenis utilise une cryptographie symétrique ou asymétrique – de telles informations ne sont pas fournies. Cependant, il est certain que le décryptage requiert une clef unique générée individuellement pour chaque victime. Le problème est que ces clefs sont stockées sur un serveur à distance contrôlé par des cybers criminels. Pour cette raison, les victimes doivent payer une rançon (après avoir contacté les bandits on fournira aux utilisateurs des instructions de paiement). Les victimes sont aussi encouragées à joindre un email avec un seul fichier (jusqu’à 2 MB) que les bandits décrypteront et renverront à la victime à titre de garantie que le décryptage est possible. On ne sait actuellement pas quel est le coût de la clef. Cependant, les cybers criminels demandent typiquement entre 500$ et 1500$ en Bitcoins (ou d’autres crypto devises). Néanmoins, peut importe si le prix est faible ou élevé, il ne devrait jamais être payé. Pour cette raison, payer ne donne typiquement aucun résultat positif. Les utilisateurs devraient ignorer tous les encouragements à contacter ces personnes et à soumettre les paiements. Malheureusement, il n’y a aucun outil capable de restaurer les fichiers encryptés par Zenis. Ainsi, la seule chose que les victimes peuvent faire c’est de tout restaurer à partir d’une sauvegarde.

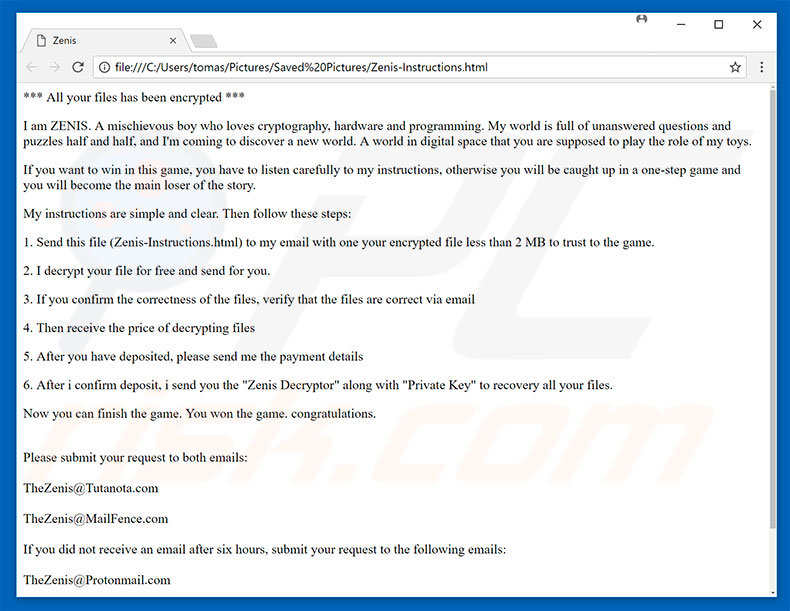

Capture d’écran d’un message encourageant les utilisateurs à payer une rançon pour décrypter leurs données compromises :

Zenis est virtuellement identique à GPGQwerty, GANDCRAB2, LockCrypt, BlackRuby, et à des douzaines d'autres virus de types rançongiciels. Bien que tous soient développés par des cybers criminels différents, ces virus ont quand même tous un comportement identique. Dans la plus part des cas, les virus de types rançongiciels ont seulement deux différences majeures : 1) le montant de la rançon, et ; 2) le type de cryptographie utilisée. Malheureusement, la plus part des rançongiciels utilisent des algorithmes qui génèrent des clefs de décryptage uniques (ex. RSA, AES, et ainsi de suite). Pour cette raison, à moins que le logiciel malveillant ne soit pas entièrement développé et/ou qu’il possède certains bugs/défauts (ex. la clef est stockée localement, elle est hard-coded, ou quelque chose comme ça) le décryptage des fichiers manuellement (sans l’interférence des développeurs) est très susceptible d’être impossible. Les virus de types rançongiciels représentent de bonnes raisons de maintenir des sauvegardes régulières des données. Cependant, noter que les sauvegardes peuvent être encryptées comme n’importe quel autre fichier. Pour cette raison, il est très important de les stockées sur un stockage externe non branché ou sur un serveur à distance (ex. le Nuage).

Comment le rançongiciel a-t-il infecté mon ordinateur?

Les virus de types rançongiciels sont distribués de diverses façons. Pourtant les cinq les plus communes sont : 1) les pourriels (pièces-jointes infectieuses) ; 2) réseaux pairs-à-pairs (P2P) ; 3) des sources de téléchargement de logiciels de tierces parties ; 4) de faux outils de mise à jour de logiciels, et 5) des trojans. Les pièces-jointes malicieuses viennent typiquement sous le format de fichiers JavaScript ou de documents MS Office. En les ouvrants les utilisateurs exécutent des scripts qui téléchargent et installent secrètement des logiciels malveillants. Les réseaux P2P (eMule, torrents, etc.) et autres sources de téléchargement non officielles (sites web d’hébergement de fichiers gratuits, sites web de téléchargement de logiciels gratuits, etc.) présentent les exécutables malicieux comme des logiciels légitimes. En faisant cela, les bandits trompent les utilisateurs qui téléchargent et installent eux-mêmes les logiciels malveillants. Les fausses mises à jour de logiciels infectent le système en exploitant les bugs/défauts des logiciels désuets ou en installant un logiciel malveillant plutôt que les mises à jour du logiciel. Les trojans sont les plus simples – la plus part ne font rien à part ouvrir une ‘’porte arrière’’ pour que d’autres logiciels malveillants à hauts risques infiltrent le système. Ultimement, les raisons principales des infections informatiques sont de piètres connaissances et un comportement imprudent.

| Nom | Zenis virus |

| Type de menace | Ransomware, Crypto Virus, bloqueur de fichiers |

| Symptômes | Impossible d'ouvrir des fichiers stockés sur votre ordinateur, les fichiers précédemment fonctionnels ont maintenant une extension différente, par exemple my.docx.locked. Un message de demande de rançon s'affiche sur votre bureau. Les cybercriminels demandent à ce que vous payez une rançon (généralement en bitcoins) pour déverrouiller vos fichiers. |

| Méthodes de Distribution | Pièces jointes infectées (macros), sites Web torrent, publicités malveillantes. |

| Dommage | Tous les fichiers sont cryptés et ne peuvent être ouverts sans paiement d'une rançon. Des chevaux de Troie supplémentaires de vol de mot de passe et des infections de logiciels malveillants peuvent être installés en même temps qu'une infection de logiciel de rançon. |

| Suppression |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. Téléchargez Combo CleanerUn scanner gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk. |

Comment vous protégez contre les infections de rançongiciels?

La clef de la sécurité informatique c’est la prudence. Ainsi, afin d’empêcher les infections de rançongiciels les utilisateurs doivent être très prudents quand ils naviguent sur internet. Pour commencer, les utilisateurs devraient immédiatement supprimer les emails reçus à partir d’adresses suspectes et certainement ne jamais ouvrir de fichiers joints à de tels emails. De plus, le logiciel désiré devrait seulement être téléchargé à partir de sources officielles, en utilisant les liens de téléchargement direct. Les téléchargements/installateurs de tierces parties sont très susceptibles d’inclure des programmes escrocs, et c’est pourquoi de tels outils ne devraient jamais être utilisés. Gardez vos applications installées à jour et utilisez une suite antivirus/anti logiciel espion légitime est aussi essentielle. Pourtant notez que le logiciel malveillant est souvent distribué en utilisant de fausses mises à jour. Ainsi, assurez-vous d’utiliser les fonctions de mise à jour implantées ou au moins seulement les outils fournis par le développeur officiel.

Texte présenté dans le fichier html du rançongiciel Zenis ("Zenis-Instructions.html"):

*** All your files has been encrypted ***

Je suis ZENIS. Un garçon coquin qui adore la cryptographie, les matériaux et la programmation. Mon mode est plein de questions non résolues et de casse-têtes, et je viens découvrir un monde nouveau. Un monde dans l’espace digital où vous êtes supposé jouer le rôle de mes jouets.

Si vous voulez gagner à ce jeu, vous devez écouter attentivement mes instructions, autrement vous serez piégé dans un jeu à une seule étape et vous deviendrez le perdant principal de l’histoire.

Mes instructions sont simples et claires. Ensuite suivez ces étapes :

1. Envoyer ce fichier (Zenis-Instructions.html) à mon email avec un de vos fichiers encryptés de moins de MB afin de faire confiance à ce jeu.

2. Je décrypte gratuitement votre fichier et je vous le renvoie.

3. Si vous confirmez l'exactitude des fichiers, vérifiez que les fichiers sont corrects via email.

4. Ensuite vous recevrez le prix du décryptage des fichiers

5. Après avoir déposé, s'il vous plait envoyez moi les détails du paiement

6. Après que j'aille confirmer le dépôt, je vous enverrai le "DécrypteurZenis" avec la "Clef Privée" pour récupérer tous vos fichiers.

Maintenant vous pouvez terminer la partie. Vous avez gagné la partie, félicitations.

S'il vous plait soumettez votre demande à ces deux emails :

TheZenis@Tutanota.com

TheZenis@MailFence.com

Si vous ne recevez pas d'email après six heures, soumettez votre demande aux emails suivants :

TheZenis@Protonmail.com

TheZenis@Mail2Tor.com (Sur le réseau TOR)

Avertissement: les programmes de tierces parties et publics, pourraient causer des dommages irréversibles à vos fichiers. Et tous vos fichiers pourraient être perdus pour toujours.

Capture d'écran des fichiers encryptés par Zenis (modèle "Zenis-[2_random_characters].[12_random_characters]"):

Suppression du rançongiciel Zenis :

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

TÉLÉCHARGEZ Combo CleanerEn téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Vidéo suggérant les étapes à suivre en cas d'infection par un rançongiciel :

Menu rapide :

- Qu'est-ce que Zenis virus ?

- ETAPE 1. Signaler les rançongiciels aux autorités.

- ETAPE 2. Isoler le périphérique infecté.

- ETAPE 3. Identification de l'infection par le rançongiciel.

- ETAPE 4. Recherche d'outils de décryptage du rançongiciel.

- ETAPE 5. Restauration de fichiers avec des outils de récupération de données.

- ETAPE 6. Création de sauvegardes de données.

Si vous êtes victime d'une attaque par rançongiciel, nous vous recommandons de signaler cet incident aux autorités. En fournissant des informations aux organismes chargés de l'application de la loi, vous aiderez à suivre la cybercriminalité et potentiellement à poursuivre les attaquants. Voici une liste d'autorités où vous devez signaler une attaque par rançongiciel. Pour obtenir la liste complète des centres de cybersécurité locaux et des informations sur les raisons pour lesquelles vous devez signaler les attaques par rançongiciel, lisez cet article.

Liste des autorités locales où les attaques par rançongiciel doivent être signalées (choisissez-en une en fonction de votre adresse de résidence) :

USA - Internet Crime Complaint Centre IC3

Royaume-Uni - Action Fraud

Espagne - Police nationale

France - Ministère de l'Intérieur

Allemagne - Police

Italie - Police d'État

Pays - Bas - Police

Pologne - Police

Portugal - Police judiciaire

Isoler le périphérique infecté :

Certaines infections de type rançongiciel sont conçues pour crypter les fichiers des périphériques de stockage externes, les infecter et même se propager sur tout le réseau local. Pour cette raison, il est très important d'isoler le périphérique infecté (ordinateur) dès que possible.

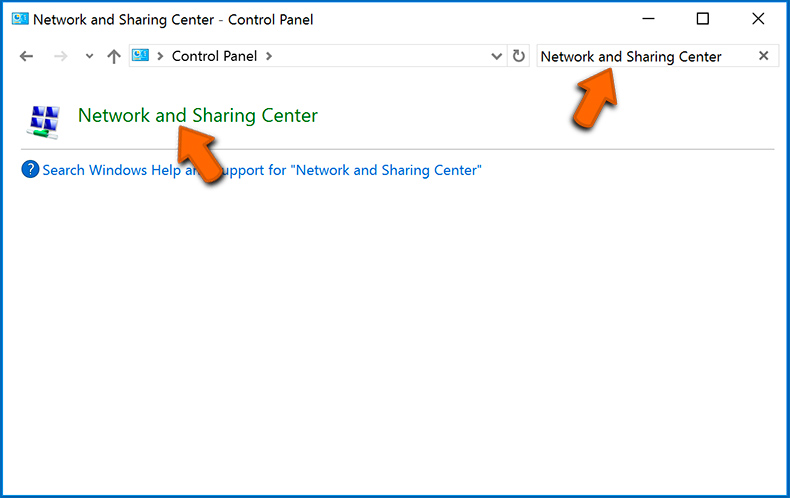

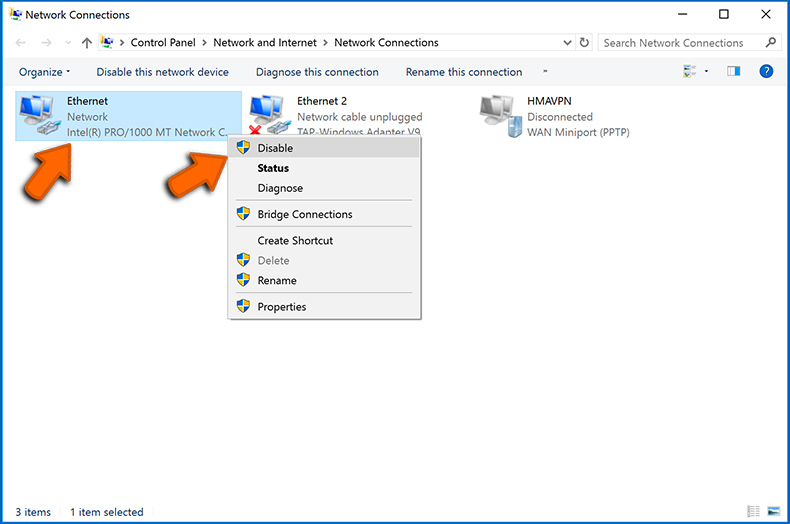

Étape 1 : Déconnectez-vous d'Internet.

Le moyen le plus simple de déconnecter un ordinateur d'Internet est de débrancher le câble Ethernet de la carte mère, cependant, certains appareils sont connectés via un réseau sans fil et pour certains utilisateurs (en particulier ceux qui ne sont pas particulièrement férus de technologie), la déconnexion des câbles peut sembler gênant. Par conséquent, vous pouvez également déconnecter le système manuellement via le panneau de configuration :

Accédez au "Panneau de configuration", cliquez sur la barre de recherche dans le coin supérieur droit de l'écran, entrez dans "Centre Réseau et partage" et sélectionnez le résultat de la recherche :

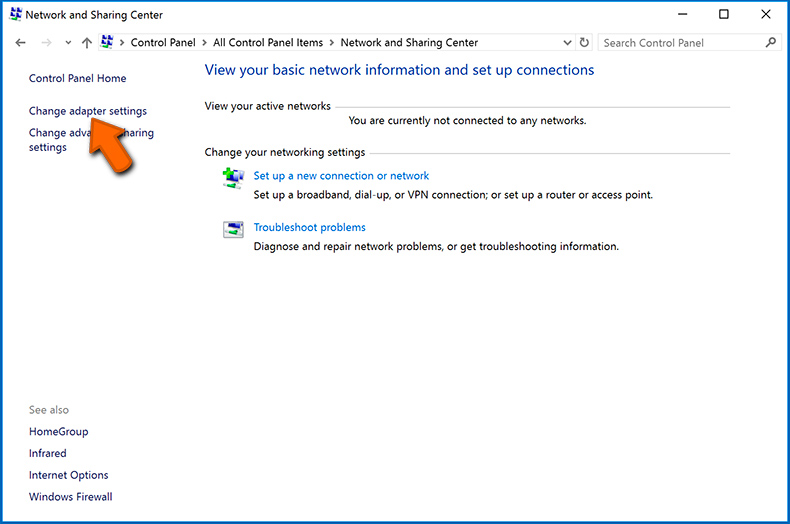

Cliquez sur l'option "Modifier les paramètres de la carte" dans le coin supérieur gauche de la fenêtre :

Faites un clic droit sur chaque point de connexion et sélectionnez "Désactiver". Une fois désactivé, le système ne sera plus connecté à Internet. Pour réactiver les points de connexion, cliquez simplement à nouveau avec le bouton droit de la souris et sélectionnez "Activer".

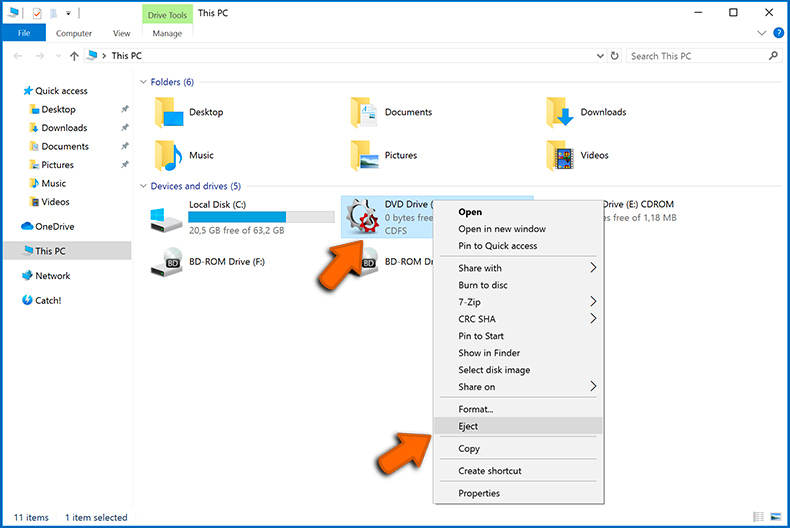

Étape 2 : Débranchez tous les périphériques de stockage.

Comme mentionné ci-dessus, les rançongiciels peuvent crypter les données et infiltrer tous les périphériques de stockage connectés à l'ordinateur. Pour cette raison, tous les périphériques de stockage externes (lecteurs flash, disques durs portables, etc.) doivent être déconnectés immédiatement, cependant, nous vous conseillons vivement d'éjecter chaque périphérique avant de se déconnecter pour éviter la corruption des données :

Accédez au "Poste de travail", faites un clic droit sur chaque appareil connecté et sélectionnez "Éjecter":

Étape 3 : Déconnexion des comptes de stockage cloud.

Certains rançongiciels peuvent être capables de détourner un logiciel qui gère les données stockées dans "le Cloud". Par conséquent, les données peuvent être corrompues/cryptées. Pour cette raison, vous devez vous déconnecter de tous les comptes de stockage cloud dans les navigateurs et autres logiciels associés. Vous devez également envisager de désinstaller temporairement le logiciel de gestion du cloud jusqu'à ce que l'infection soit complètement supprimée.

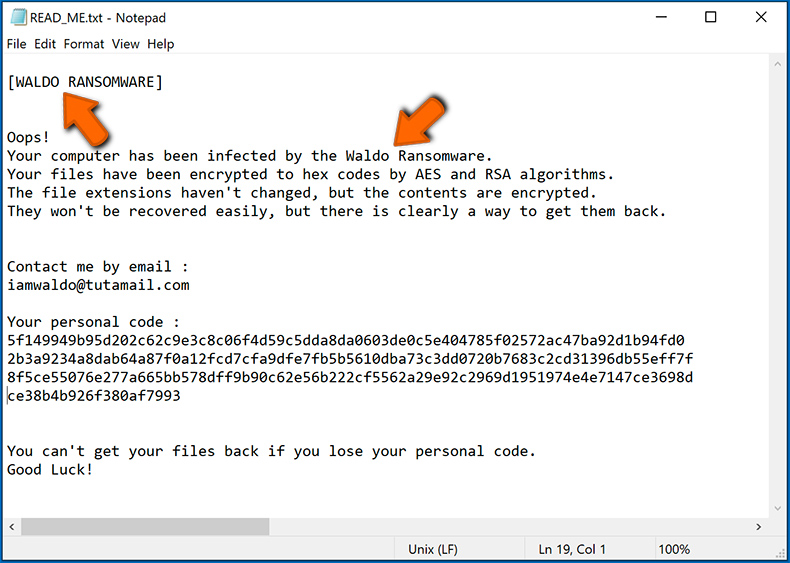

Identifiez l'infection par le rançongiciel :

Pour gérer correctement une infection, il faut d'abord l'identifier. Certaines infections de rançongiciel utilisent des messages de demande de rançon en guise d'introduction (voir le fichier texte du rançongiciel WALDO ci-dessous).

Ceci est cependant rare. Dans la plupart des cas, les infections par rançongiciel délivrent plus de messages directs indiquant simplement que les données sont cryptées et que les victimes doivent payer une sorte de rançon. Notez que les infections de type rançongiciel génèrent généralement des messages avec des noms de fichiers différents (par exemple, "_readme.txt", "READ-ME.txt", "DECRYPTION_INSTRUCTIONS.txt", "DECRYPT_FILES.html", etc.). Par conséquent, utiliser le nom d'un message de rançon peut sembler un bon moyen d'identifier l'infection. Le problème est que la plupart de ces noms sont génériques et que certaines infections utilisent les mêmes noms, même si les messages livrés sont différents et les infections elles-mêmes ne sont pas liées. Par conséquent, l'utilisation du seul nom de fichier du message peut être inefficace et même entraîner une perte permanente de données (par exemple, en tentant de déchiffrer des données à l'aide d'outils conçus pour différentes infections de rançongiciel, les utilisateurs risquent de finir par endommager les fichiers et le décryptage ne seront plus possibles même avec le bon outil).

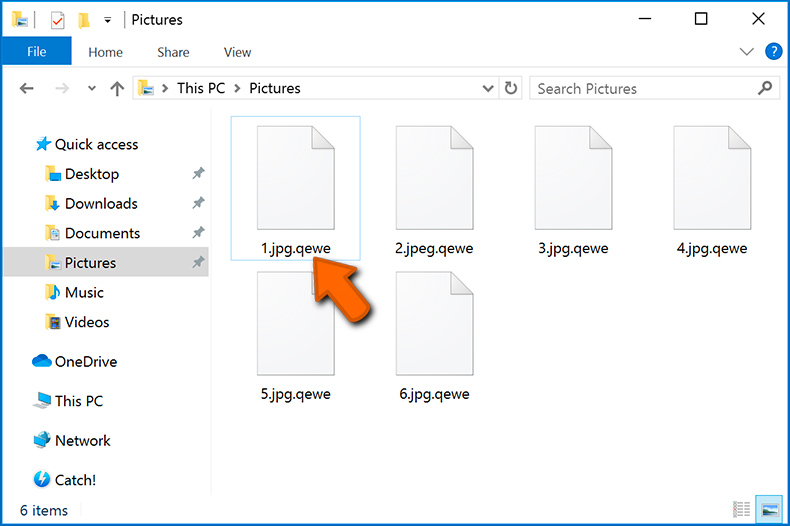

Une autre façon d'identifier une infection rançongiciel consiste à vérifier l'extension de fichier, qui est ajoutée à chaque fichier crypté. Les infections par rançongiciel sont souvent nommées par les extensions qu'elles ajoutent (voir les fichiers cryptés par le rançongiciel Qewe ci-dessous).

Cependant, cette méthode n'est efficace que lorsque l'extension ajoutée est unique - de nombreuses infections de rançongiciel ajoutent une extension générique (par exemple, ".encrypted", ".enc", ".crypted", ".locked", etc.). Dans ces cas, l'identification du rançongiciel par son extension ajoutée devient impossible.

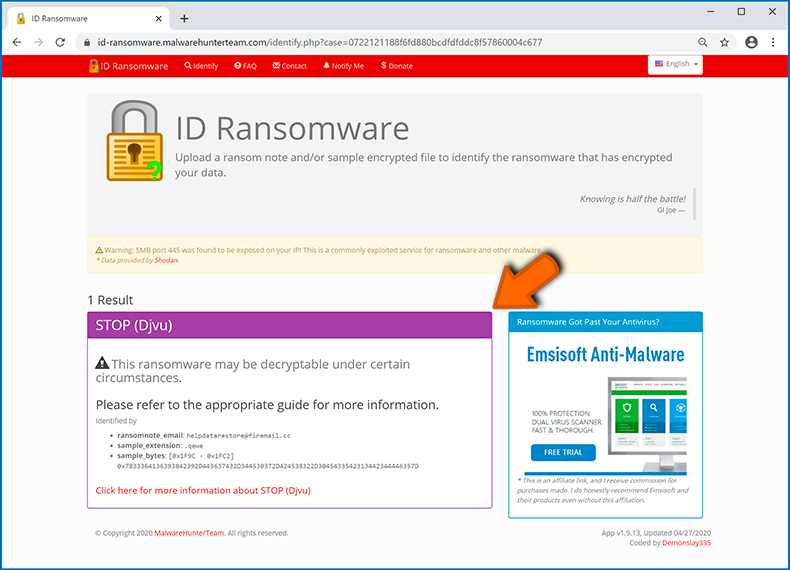

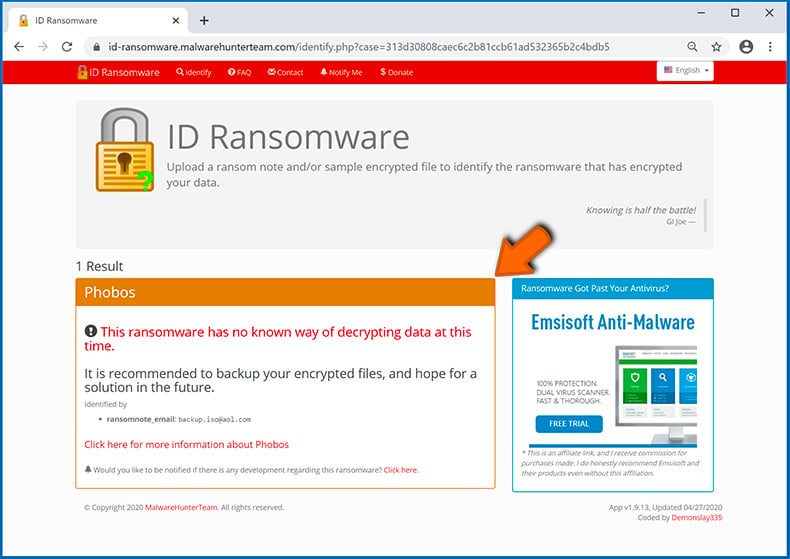

L'un des moyens les plus simples et les plus rapides d'identifier une infection par rançongiciel consiste à utiliser le site Web d'intentification des rançongiciels ID Ransomware. Ce service prend en charge la plupart des infections de rançongiciel existantes. Les victimes téléchargent simplement le message de rançon et/ou un fichier crypté (nous vous conseillons de télécharger les deux si possible).

Le rançongiciel sera identifié en quelques secondes et vous recevrez divers détails, tels que le nom de la famille des maliciels à laquelle appartient l'infection, s'il est déchiffrable, etc.

Exemple 1 (rançongiciel Qewe [Stop/Djvu]) :

Exemple 2 (rançongiciel .iso [Phobos]) :

Si vos données sont cryptées par un rançongiciel qui n'est pas pris en charge par ID Ransomware, vous pouvez toujours essayer de rechercher sur Internet en utilisant certains mots clés (par exemple, titre du message de rançon, extension de fichier, courriels de contact fournis, adresses de portefeuilles électroniques, etc.).

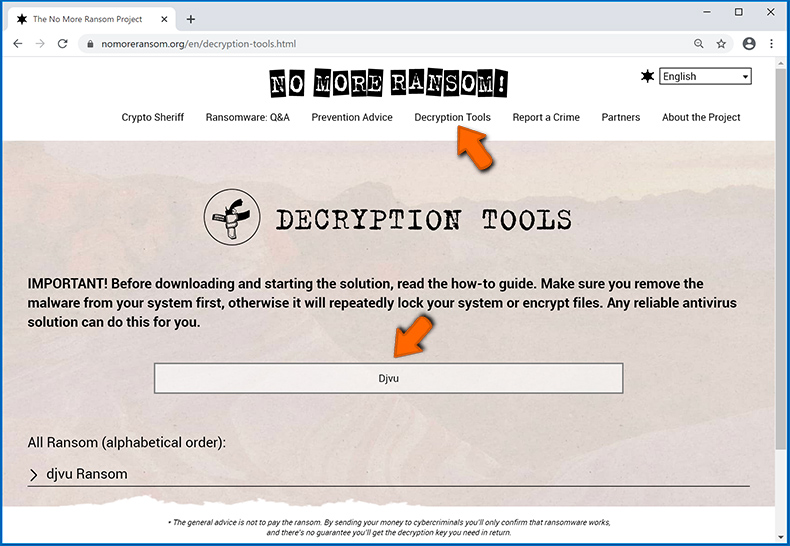

Rechercher des outils de décryptage de rançongiciel :

Les algorithmes de cryptage utilisés par la plupart des infections de type rançongiciel sont extrêmement sophistiqués et, si le cryptage est effectué correctement, seul le développeur est capable de restaurer les données. En effet, le décryptage nécessite une clé spécifique, qui est générée lors du cryptage. La restauration des données sans la clé est impossible. Dans la plupart des cas, les cybercriminels stockent les clés sur un serveur distant, plutôt que d'utiliser la machine infectée comme hôte. Dharma (CrySis), Phobos et d'autres familles d'infections de rançongiciel haut de gamme sont pratiquement sans faille, et donc la restauration des données cryptées sans la participation des développeurs est tout simplement impossible. Malgré cela, il existe des dizaines d'infections de type rançongiciel qui sont peu développées et contiennent un certain nombre de failles (par exemple, l'utilisation de clés de cryptage/décryptage identiques pour chaque victime, des clés stockées localement, etc.).

Trouver le bon outil de décryptage sur Internet peut être très frustrant. Pour cette raison, nous vous recommandons d'utiliser le projet No More Ransom et c'est là que l'identification de l'infection par le rançongiciel est utile. Le site Web du projet No More Ransom contient une section "Outils de décryptage" avec une barre de recherche. Entrez le nom du rançongiciel identifié, et tous les décrypteurs disponibles (le cas échéant) seront répertoriés.

Restaurer les fichiers avec des outils de récupération de données :

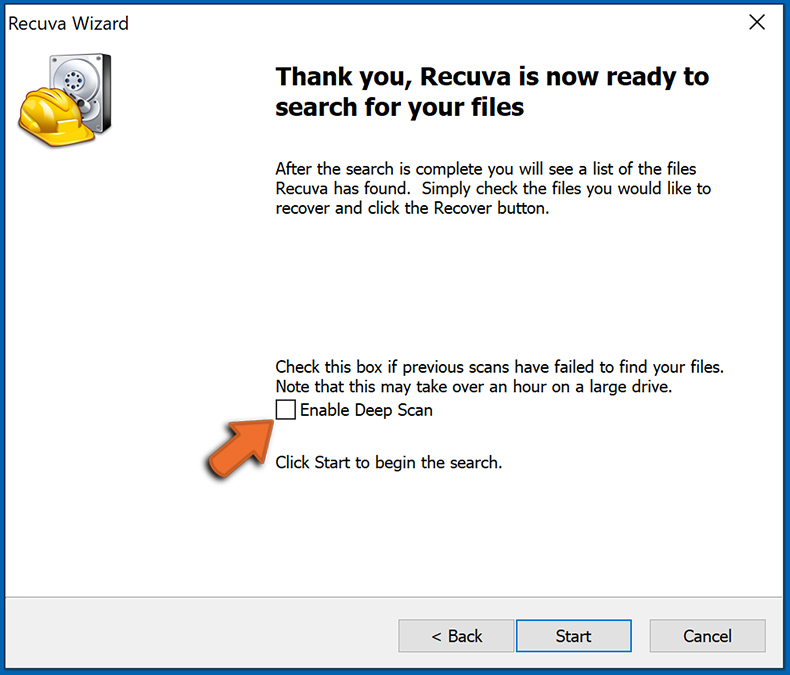

En fonction de la situation (qualité de l'infection par rançongiciel, type d'algorithme de cryptage utilisé, etc.), la restauration des données avec certains outils tiers peut être possible. Par conséquent, nous vous conseillons d'utiliser l'outil Recuva développé par CCleaner. Cet outil prend en charge plus d'un millier de types de données (graphiques, vidéo, audio, documents, etc.) et il est très intuitif (peu de connaissances sont nécessaires pour récupérer des données). De plus, la fonction de récupération est entièrement gratuite.

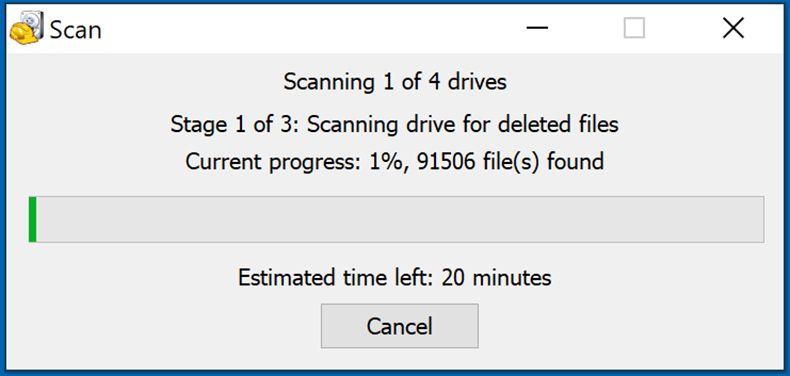

Étape 1 : Effectuez une analyse.

Exécutez l'application Recuva et suivez l'assistant. Vous serez invité par plusieurs fenêtres à choisir les types de fichiers à rechercher, les emplacements à analyser, etc. Tout ce que vous avez à faire est de sélectionner les options que vous recherchez et de lancer l'analyse. Nous vous conseillons d'activer le "Deep Scan" avant de démarrer, sinon les capacités de scan de l'application seront limitées.

Attendez que Recuva termine l'analyse. La durée de l'analyse dépend du volume de fichiers (à la fois en quantité et en taille) que vous analysez (par exemple, l'analyse de plusieurs centaines de gigaoctets peut prendre plus d'une heure). Par conséquent, soyez patient pendant le processus. Nous déconseillons également de modifier ou de supprimer des fichiers existants, car cela pourrait interférer avec l'analyse. Si vous ajoutez des données supplémentaires (par exemple, le téléchargement de fichiers/contenu) pendant la numérisation, cela prolongera le processus :

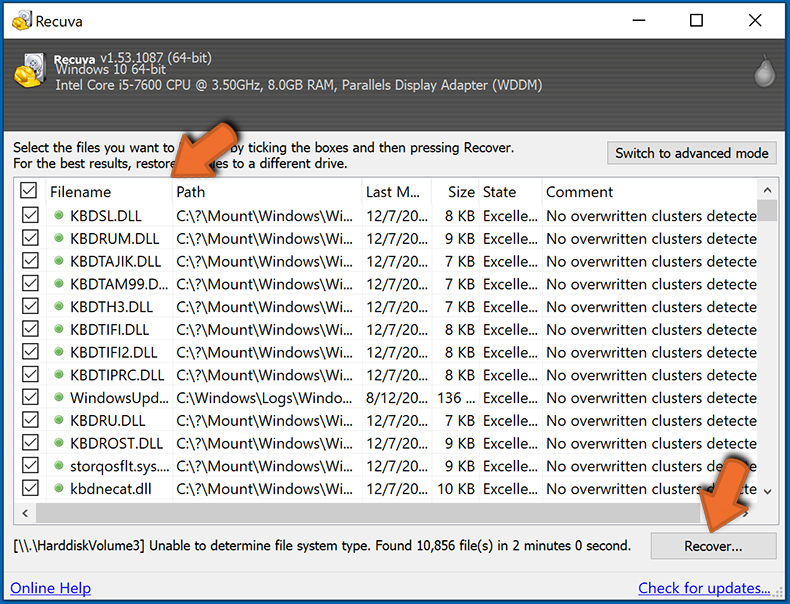

Étape 2 : Récupérez les données.

Une fois le processus terminé, sélectionnez les dossiers/fichiers que vous souhaitez restaurer et cliquez simplement sur "Récupérer". Notez que de l'espace libre sur votre disque de stockage est nécessaire pour restaurer les données :

Créez des sauvegardes de données :

Une bonne gestion des fichiers et la création de sauvegardes sont essentielles pour la sécurité des données. Par conséquent, soyez toujours très prudent et anticipez.

Gestion des partitions : Nous vous recommandons de stocker vos données dans plusieurs partitions et d'éviter de stocker des fichiers importants dans la partition qui contient l'ensemble du système d'exploitation. Si vous vous retrouvez dans une situation où vous ne pouvez pas démarrer le système et êtes obligé de formater le disque sur lequel le système d'exploitation est installé (dans la plupart des cas, c'est là que se cachent les infections de maliciels), vous perdrez toutes les données stockées sur ce lecteur. C'est l'avantage d'avoir plusieurs partitions : si vous avez tout le périphérique de stockage affecté à une seule partition, vous serez obligé de tout supprimer, cependant, créer plusieurs partitions et allouer correctement les données vous permet d'éviter de tels problèmes. Vous pouvez facilement formater une seule partition sans affecter les autres - par conséquent, l'une sera nettoyée et les autres resteront intactes, et vos données seront enregistrées. La gestion des partitions est assez simple et vous pouvez trouver toutes les informations nécessaires sur la page web de documentation de Microsoft.

Sauvegardes de données : L'une des méthodes de sauvegarde les plus fiables consiste à utiliser un périphérique de stockage externe et à le garder débranché. Copiez vos données sur un disque dur externe, une clé USB, un SSD, un disque dur ou tout autre périphérique de stockage, débranchez-le et stockez-le dans un endroit sec à l'abri du soleil et des températures extrêmes. Cette méthode est cependant assez inefficace, car des sauvegardes et des mises à jour de données doivent être effectuées régulièrement. Vous pouvez également utiliser un service cloud ou un serveur distant. Ici, une connexion Internet est nécessaire et il y a toujours un risque de faille de sécurité, bien que ce soit une occasion vraiment rare.

Nous vous recommandons d'utiliser Microsoft OneDrive pour sauvegarder vos fichiers. OneDrive vous permet de stocker vos fichiers et données personnels dans le cloud, de synchroniser des fichiers sur des ordinateurs et des appareils mobiles, ce qui vous permet d'accéder et de modifier vos fichiers à partir de tous vos appareils Windows. OneDrive vous permet d'enregistrer, de partager et de prévisualiser des fichiers, d'accéder à l'historique de téléchargement, de déplacer, de supprimer et de renommer des fichiers, ainsi que de créer de nouveaux dossiers, et bien plus encore.

Vous pouvez sauvegarder vos dossiers et fichiers les plus importants sur votre PC (vos dossiers Bureau, Documents et Images). Certaines des fonctionnalités les plus notables de OneDrive incluent la gestion des versions de fichiers, qui conserve les anciennes versions de fichiers jusqu'à 30 jours. OneDrive dispose d'une corbeille de recyclage dans laquelle tous vos fichiers supprimés sont stockés pendant une durée limitée. Les fichiers supprimés ne sont pas comptabilisés dans le cadre de l'allocation de l'utilisateur.

Le service est construit à l'aide des technologies HTML5 et vous permet de télécharger des fichiers jusqu'à 300 Mo par glisser-déposer dans le navigateur Web ou jusqu'à 10 Go via l'application de bureau OneDrive. Avec OneDrive, vous pouvez télécharger des dossiers entiers en un seul fichier ZIP contenant jusqu'à 10000 fichiers, bien qu'il ne puisse pas dépasser 15 Go par téléchargement unique.

OneDrive est livré avec 5 Go de stockage gratuit prêt à l'emploi, avec des options de stockage supplémentaires de 100 Go, 1 To et 6 To disponibles moyennant des frais d'abonnement. Vous pouvez obtenir l'un de ces plans de stockage en achetant du stockage supplémentaire séparément ou avec un abonnement Office 365.

Créer une sauvegarde de données :

Le processus de sauvegarde est le même pour tous les types de fichiers et dossiers. Voici comment vous pouvez sauvegarder vos fichiers à l'aide de Microsoft OneDrive

Étape 1 : Choisissez les fichiers/dossiers que vous souhaitez sauvegarder.

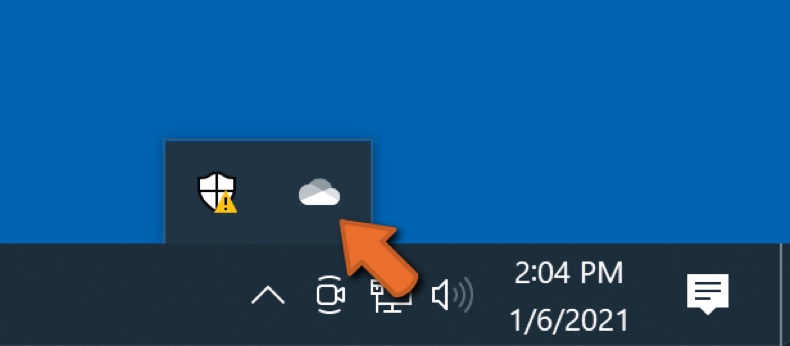

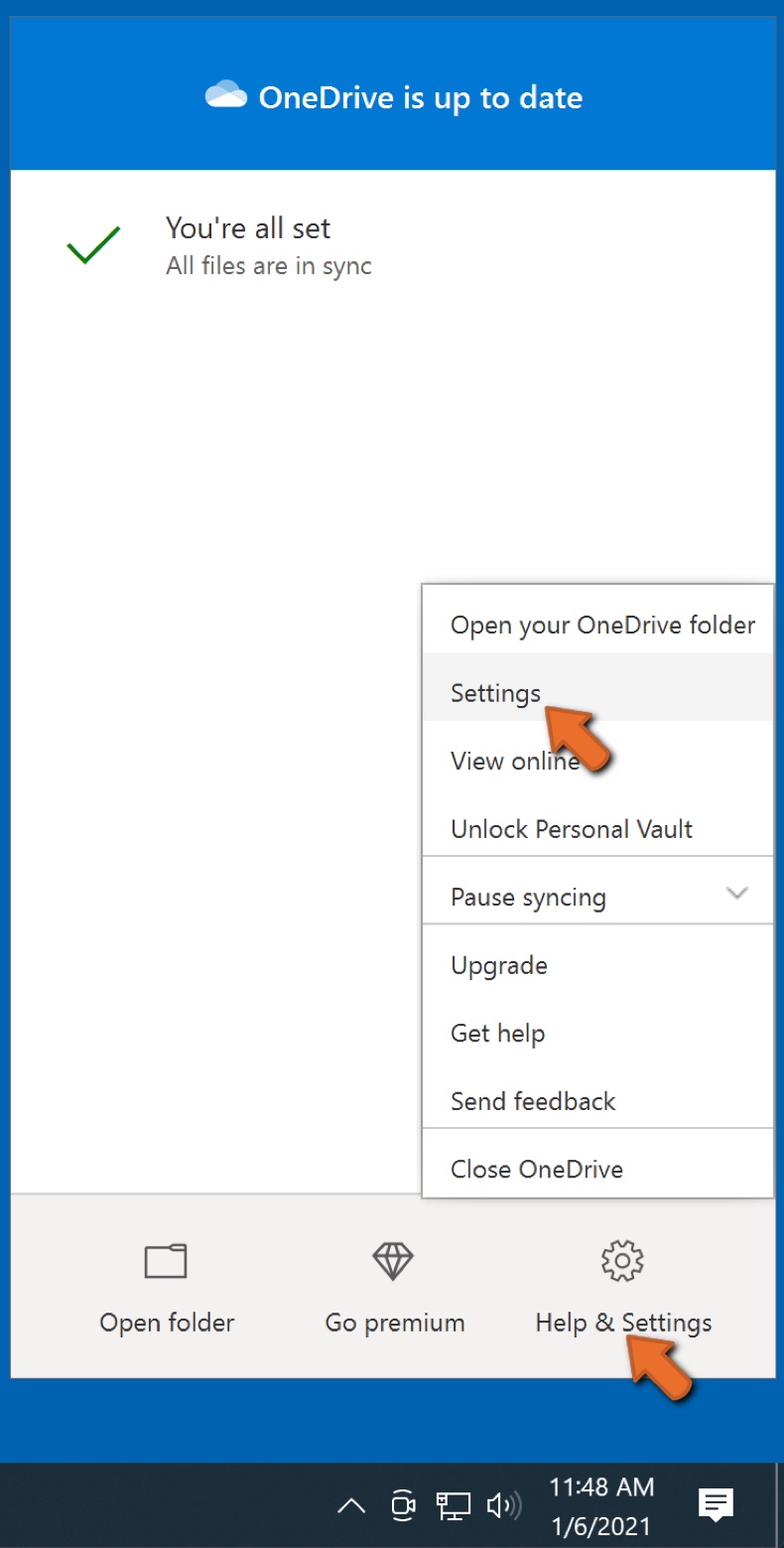

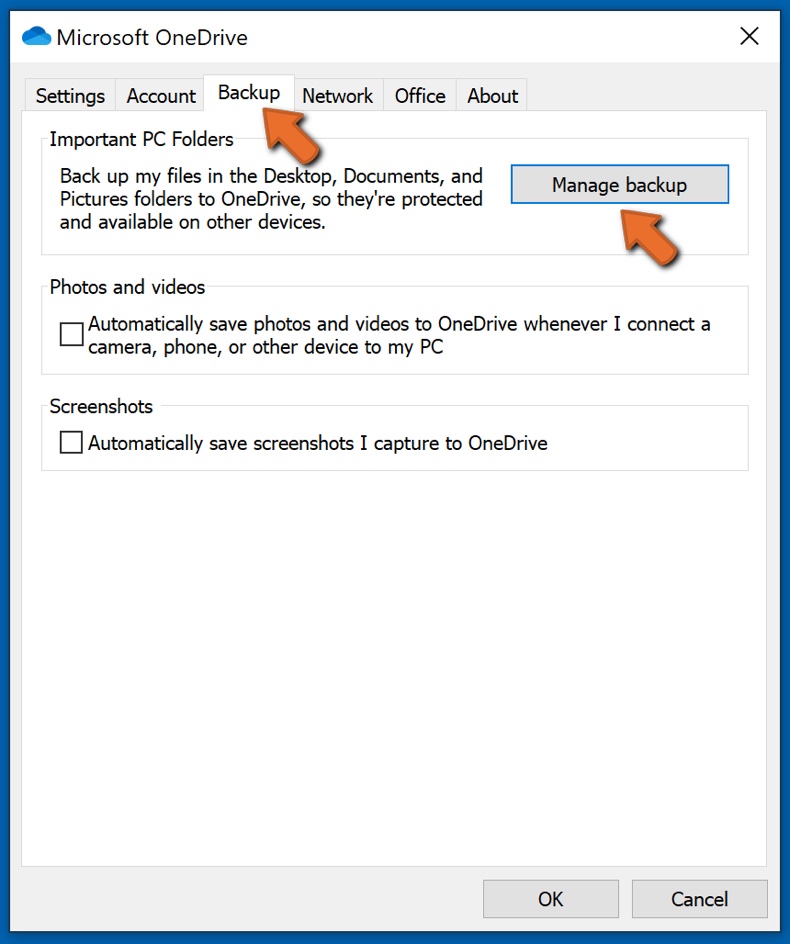

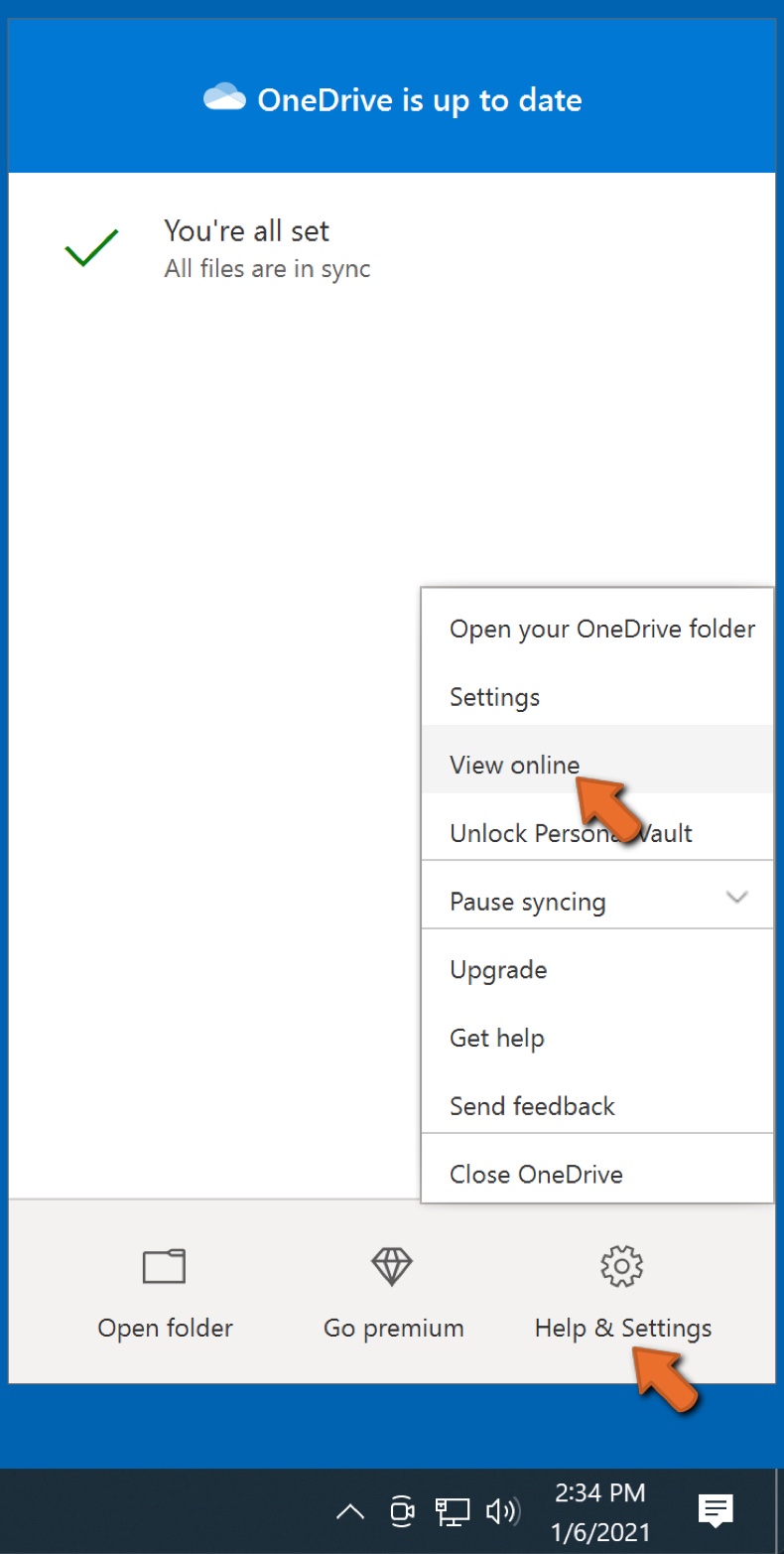

Cliquez sur l'icône du cloud OneDrive pour ouvrir le menu OneDrive. Dans ce menu, vous pouvez personnaliser vos paramètres de sauvegarde de fichiers.

Cliquez sur Aide et paramètres, puis sélectionnez Paramètres dans le menu déroulant.

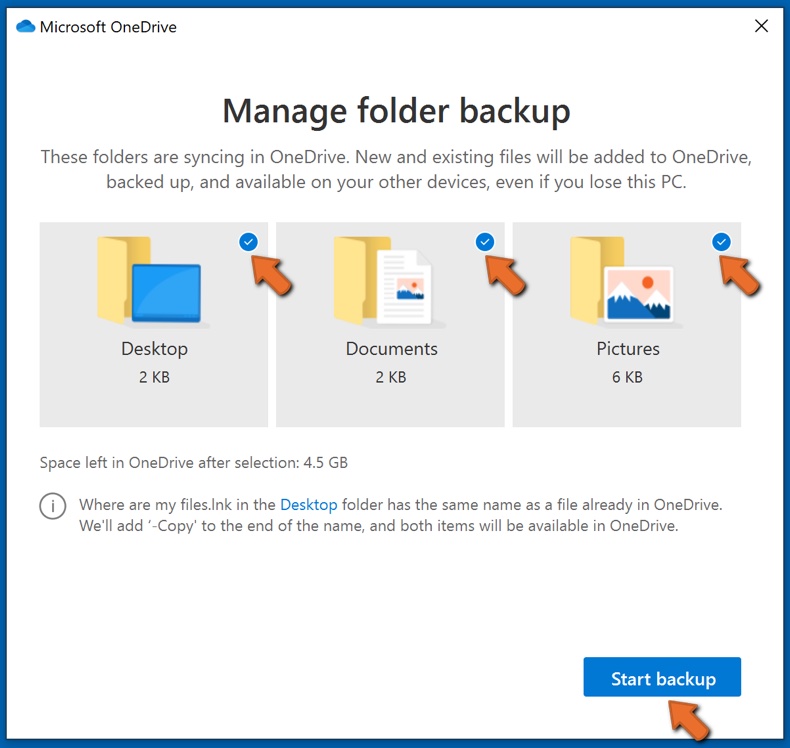

Accédez à l'onglet Sauvegarde et cliquez sur Gérer la sauvegarde.

Dans ce menu, vous pouvez choisir de sauvegarder le Bureau et tous les fichiers qu'il contient, ainsi que les dossiers Documents et images , encore une fois, avec tous les fichiers qu'ils contiennent. Cliquez sur Démarrer la sauvegarde.

Désormais, lorsque vous ajoutez un fichier ou un dossier dans les dossiers Bureau et Documents et images, ils seront automatiquement sauvegardés sur OneDrive.

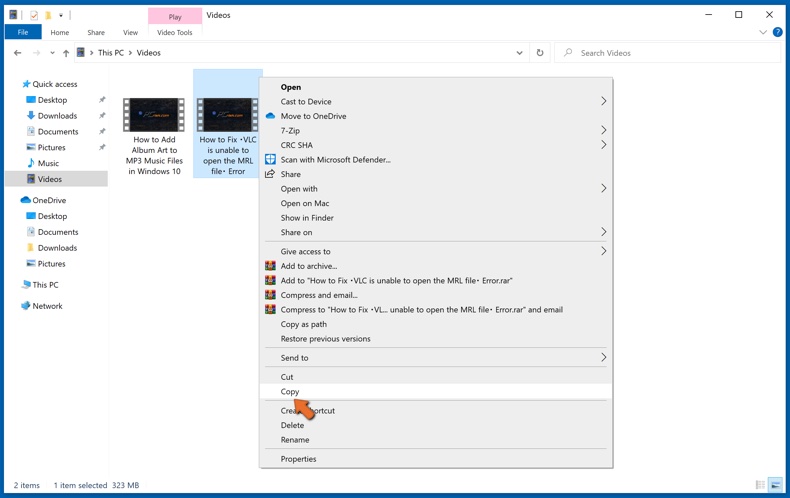

Pour ajouter des dossiers et des fichiers qui ne se trouvent pas aux emplacements indiqués ci-dessus, vous devez les ajouter manuellement.

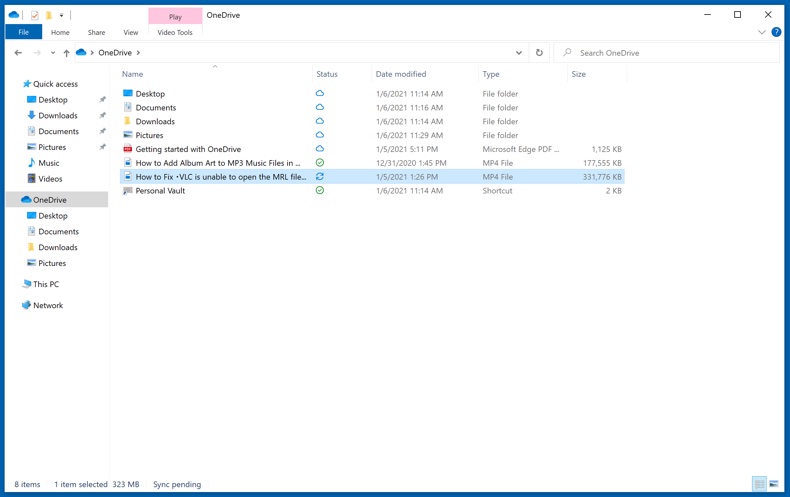

Ouvrez l'Explorateur de fichiers et accédez à l'emplacement du dossier/fichier que vous souhaitez sauvegarder. Sélectionnez l'élément, cliquez dessus avec le bouton droit de la souris et cliquez sur Copier.

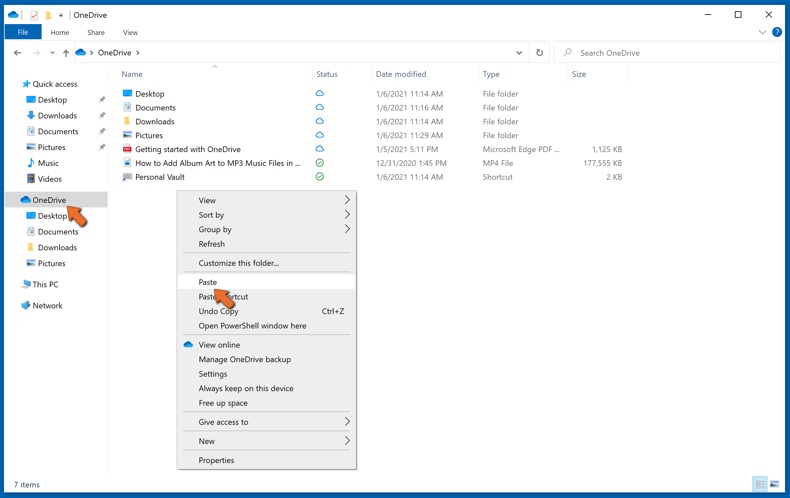

Ensuite, accédez à OneDrive, cliquez avec le bouton droit n'importe où dans la fenêtre et cliquez sur Coller. Vous pouvez également simplement faire glisser et déposer un fichier dans OneDrive. OneDrive créera automatiquement une sauvegarde du dossier/fichier.

Tous les fichiers ajoutés au dossier OneDrive sont automatiquement sauvegardés dans le cloud. Le cercle vert avec la coche indique que le fichier est disponible à la fois localement et sur OneDrive, et que la version du fichier est la même sur les deux. L'icône de nuage bleu indique que le fichier n'a pas été synchronisé et n'est disponible que sur OneDrive. L'icône de synchronisation indique que le fichier est en cours de synchronisation.

Pour accéder aux fichiers situés uniquement sur OneDrive en ligne, accédez au menu déroulant Aide et paramètres et sélectionnez Afficher en ligne.

Étape 2 : Restaurez les fichiers corrompus.

OneDrive s'assure que les fichiers restent synchronisés, de sorte que la version du fichier sur l'ordinateur est la même version sur le cloud. Cependant, si un rançongiciel a chiffré vos fichiers, vous pouvez profiter de la fonction d'historique des versions de OneDrive qui vous permettra de restaurer les versions des fichiers avant le chiffrement.

Microsoft 365 dispose d'une fonction de détection de rançongiciel qui vous avertit lorsque vos fichiers OneDrive ont été attaqués et vous guide tout au long du processus de restauration de vos fichiers. Il faut cependant noter que si vous ne disposez pas d'un abonnement Microsoft 365 payant, vous n'obtiendrez qu'une seule détection et récupération de fichiers gratuitement.

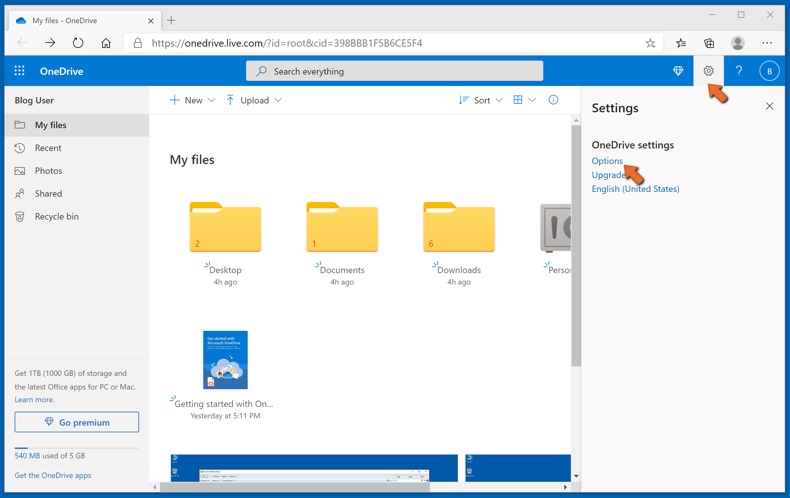

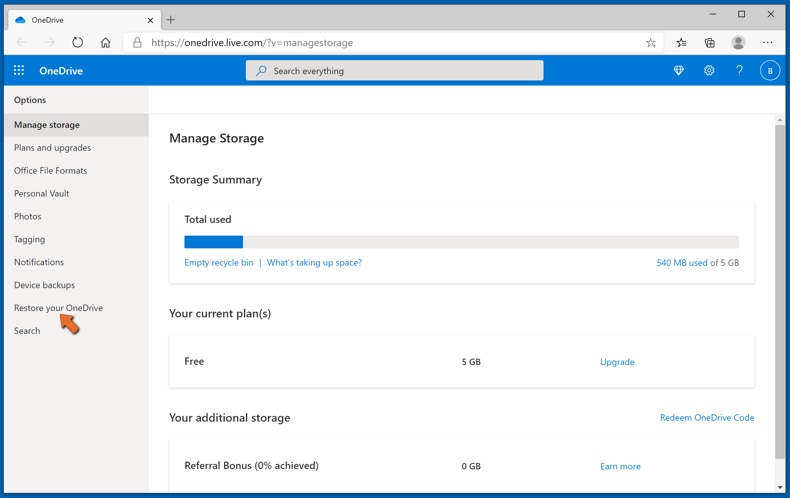

Si vos fichiers OneDrive sont supprimés, corrompus ou infectés par des maliciels, vous pouvez restaurer l'intégralité de votre OneDrive à un état antérieur. Voici comment vous pouvez restaurer l'intégralité de votre OneDrive :

1. Si vous êtes connecté avec un compte personnel, cliquez sur la roue Paramètres en haut de la page. Ensuite, cliquez sur Options et sélectionnez Restaurer votre OneDrive.

Si vous êtes connecté avec un compte professionnel ou scolaire, cliquez sur la roue Paramètres en haut de la page. Ensuite, cliquez sur Restaurer votre OneDrive.

2. Sur la page Restaurer votre OneDrive, sélectionnez une date dans la liste déroulante. Notez que si vous restaurez vos fichiers après la détection automatique des rançongiciels, une date de restauration sera sélectionnée pour vous.

3. Après avoir configuré toutes les options de restauration de fichiers, cliquez sur Restaurer pour annuler toutes les activités que vous avez sélectionnées.

Le meilleur moyen d'éviter les dommages dus aux infections par rançongiciel est de maintenir des sauvegardes régulièrement à jour.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion