Comment un rançongiciel a-t-il infecté mon ordinateur ?

Introduction

Au fil des ans, les pirates ont utilisé plusieurs moyens divers et innovants pour infecter les utilisateurs avec une grande variété de souches de logiciels malveillants. Les rançongiciels ne sont pas différents en ce sens qu'ils utilisent beaucoup de méthodes identiques à celles utilisées dans d'autres attaques de logiciels malveillants. Ils dépendent toujours dans une large mesure des mêmes règles et méthodes pour infecter les PC. Cela ne signifie pas que la menace posée par le rançonnement est quelque peu réduite parce que ses opérateurs s'appuient sur des tactiques similaires, mais plutôt que ces tactiques continuent de fonctionner malgré le fait que la communauté InfoSec les connaisse et qu'elle ait des habitudes de sécurité laxistes comme le montre le grand public.

Avant de plonger dans la façon dont le logiciel de rançon effectue l'infection réelle de la machine, une définition rapide du rançongiciel est nécessaire. Un Rançongiciel peut être défini comme une famille de logiciels malveillants qui empêchent ou limitent l'accès et l'utilisation de la machine infectée par les utilisateurs. Cela se fait normalement de deux façons : en verrouillant l'écran ou en chiffrant les fichiers qui, à leur tour, empêchent l'accès jusqu'à ce qu'ils soient déchiffrés. Le verrouillage de l'écran, empêchant ainsi l'interaction de l'utilisateur, n'a plus la faveur des pirates. Ceci est dû au fait que les crypto-lockers, un terme général donné aux rançongiciels qui cryptent les données et les fichiers, sont beaucoup plus efficaces et plus difficiles à combattre. Les deux types de rançongiciel exigent de la victime qu'elle paie une rançon afin d'accéder aux fichiers cryptés ou pour supprimer l'écran verrouillé.

Parmi toutes les méthodes d'infection couvertes ci-dessous, une liste de la façon de prévenir une telle infection sera également incluse. Ces mesures n'exigent pas un diplôme en informatique et sont généralement déterminées par des chercheurs pour constituer les meilleures pratiques acceptées en matière de sécurisation de vos appareils.

Table des matières

- Introduction

- Pièces jointes aux courriels

- Protocole de bureau à distance (RDP)

- URLs malveillantes

- Malversation

- Téléchargements de type Drive-by

- Cibler les fournisseurs de service gérés (MSPs)

- Infections du réseau latéral

- Vecteurs d'infection physique

- Téléchargement de contenu piraté

- Conclusion

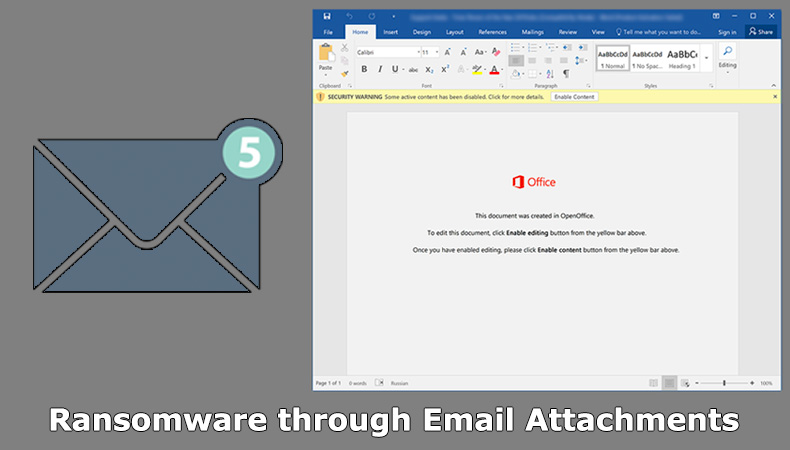

Pièces jointes aux courriels

La méthode la plus courante et la plus exploitée pour tenter d'infecter non seulement avec des rançongiciels mais aussi avec la plupart des formes de logiciels malveillants. Dans de nombreux cas, l'humble courriel usurpé est le premier point d'entrée pour les utilisateurs personnels et les réseaux d'entreprise. Lorsqu'ils utilisent des courriels de spam, les pirates utilisent une combinaison de tactiques d'ingénierie sociale pour essayer de tromper l'utilisateur final et l'amener à ouvrir le fichier malveillant.

Le fichier malveillant peut être dans divers formats, qu'il s'agisse d'un fichier ZIP, d'un PDF, d'un document Word ou d'une feuille de calcul Excel. Cette liste n'est en aucun cas exhaustive. Même les fichiers images peuvent être corrompus pour installer des chevaux de Troie qui peuvent ensuite télécharger et installer des logiciels de rançon. Ce qui fait que les courriels restent une menace valable et incroyablement efficace est la façon avec laquelle les pirates composent des courriels frauduleux qui ressemblent presque exactement à ceux envoyés par l'entreprise légitime. De plus, les opérateurs de logiciels de rançon modernes recherchent minutieusement leurs cibles afin de rendre plus probable qu'un utilisateur final clique sur le fichier malveillant.

Comment se prémunir d'être infecté par des logiciels de rançon par courriel :

- N'ouvrez pas les pièces jointes provenant d'adresses suspectes.

- Vérifiez toujours que l'adresse de l'expéditeur ne contient pas de subtiles fautes d'orthographe. Cela peut suggérer que le courriel a été usurpé.

- Une tactique privilégiée par les opérateurs de rançongiciels est d'envoyer des fichiers malveillants qui nécessitent l'activation des macros. Il est conseillé aux utilisateurs finaux de ne pas activer les macros car cela peut permettre l'exécution fréquente de scripts malveillants à l'insu de l'utilisateur final.

- Il est en outre conseillé aux particuliers et aux entreprises d'installer un logiciel de filtrage anti-pourriel pour empêcher l'utilisateur ou les employés de recevoir des pourriels.

[Retour à la Table des Matières]

Remote Desktop Protocol (Protocole de Bureau à Distance) (RDP)

C'est une option incroyablement populaire que les opérateurs de rançongiciel peuvent exploiter. Les variantes comme Dharma et GandCrab sont des partisans bien connus de cette méthode d'attaque. Le protocole de bureau à distance ou RDP permet de connecter un ou plusieurs ordinateurs à travers un réseau. Grâce à cette connexion, des applications peuvent être téléchargées et installées. Si un pirate informatique est capable d'exploiter cette connexion, il peut alors exécuter un code malveillant, ce qui, dans le cadre de cet article, signifierait le téléchargement et l'installation du rançongiciel.

RDP est né d'un besoin des administrateurs informatiques de faire leur travail sur de longues distances et c'est un outil pratique. Malheureusement, les pirates informatiques ont rapidement réalisé le potentiel de ce protocole. Normalement, les requêtes RDP sont traitées par le port 3389, ce qui signifie que les pirates peuvent utiliser un outil connu comme étant un scanner de ports pour détecter les ports exposés. La phase suivante commence lorsque le pirate tente soit d'utiliser des vulnérabilités connues pour accéder à un port, soit de forcer une liste massive d'identifiants connus pour tenter de lui porter chance. Une fois que cela est fait, un logiciel antivirus peut être désactivé, un logiciel de rançon peut être installé et une porte dérobée peut être ouverte pour de futures attaques.

La sécurisation de votre RDP peut se faire en suivant ces mesures de sécurité :

- Utilisez toujours des mots de passe forts pour les identifiants RDP.

- il est de plus conseillé d'utiliser une authentification à deux facteurs pour les sessions RDP.

- En utilisant un VPN, il devient beaucoup plus difficile pour les pirates de trouver des ports ouverts.

- Modifiez le port RDP par défaut 3389.

[Retour à la Table des Matières]

URLs Malicieuses

Cette méthode d'infection est étroitement liée aux courriels, car souvent, plutôt qu'un fichier malveillant comme un document Word, les pirates incluent un lien malveillant. Ce lien redirigera ensuite vers un téléchargement qui installera le logiciel de rançon. Il n'y a pas que les courriels qui sont sensibles aux médias sociaux et la messagerie instantanée peut également être utilisée pour distribuer le lien malveillant. Encore une fois, les pirates utiliseront des tactiques d'ingénierie sociale pour inciter ou effrayer le destinataire à cliquer sur le lien.

Vous pouvez vous protéger contre les liens malveillants de la façon suivante :

- Survolez les liens dans les courriels et les messages directs pour vérifier la destination avant de cliquer. Si elle semble suspecte, ne cliquez pas.

- Ne faites pas confiance aux liens intégrés envoyés par courriel ou messagerie instantanée avant de les avoir vérifiés minutieusement.

- Plutôt que de cliquer sur un lien, un utilisateur peut entrer l'adresse Web manuellement ou rechercher l'adresse sur un moteur de recherche en premier lieu. Cela peut également aider à prévenir les attaques d'hameçonnage.

[Retour à la Table des Matières]

Malversation

Dans le passé, on a vu Sodinokibi être distribué en même temps que des campagnes de malvertising (malversation). Le Malvertising ou publicité malveillante, est une attaque qui consiste pour les pirates à injecter des codes malveillants dans des réseaux publicitaires en ligne légitimes. Le code redirige généralement les utilisateurs vers des sites Web malveillants. Le site Web malveillant est à son tour lié à un kit d'exploitation qui est conçu pour tirer parti d'un certain nombre de vulnérabilités connues dans Internet Explorer ou Flash pour accéder à la machine de l'utilisateur. De là, un logiciel de rançon, ou toute une série d'autres souches de logiciels malveillants, peuvent être installés sur la machine de la victime.

Les kits d'exploitation étaient des méthodes incroyablement populaires pour infecter les utilisateurs avec des logiciels malveillants lorsque Internet Explorer et Flash dominaient le paysage Internet. Leur utilisation a décliné avec la popularité de ces produits. Cependant, les kits d'exploitation ont connu une résurgence ces derniers temps, car les opérateurs de rançongiciels qualifiés ciblent maintenant les grandes organisations qui exécutent souvent des logiciels patrimoniaux.

Comment éviter d'être victime d'une campagne de malversation :

- Veillez à maintenir votre système d'exploitation et vos logiciels à jour en installant régulièrement les mises à jour si cela n'est pas fait automatiquement.

- Il existe plusieurs excellents bloqueurs de publicités qui peuvent contribuer grandement à empêcher les utilisateurs d'être victimes de campagnes de malversation.

- Assurez-vous que les plugins comme Flash et Java sont configurés pour fonctionner en mode "click-to-play", ce qui les empêche de fonctionner automatiquement, ce dont de nombreux pirates ont besoin pour prendre la main sur le système.

- Veillez à installer et à utiliser des plugins vérifiés ou de confiance. Désactivez les plugins qui ne sont pas utilisés régulièrement.

[Retour à la Table des Matières]

Téléchargements de type Drive-by

Les téléchargement de type Drive-by sont généralement considérés comme des téléchargements malveillants qui se produisent à l'insu de l'utilisateur final. Cela peut se faire de la même manière que dans le cas d'une campagne de publicité malveillante, dans la mesure où le pirate peut héberger un site Web contenant des téléchargements malveillants et faire en sorte que les victimes téléchargent à partir du site Web hébergé. Une autre méthode de téléchargement par drive-by consiste à injecter un code malveillant dans des sites Web légitimes, puis à utiliser un kit d'exploitation pour compromettre les machines.

Ce qui fait des téléchargements de type "drive-by" une telle menace, c'est qu'ils n'ont pas besoin de l'utilisateur final pour aucune entrée. Contrairement à l'activation des macros sur les documents Word. En visitant simplement un site Web, une infection peut se produire car le contenu malveillant analyse votre appareil pour détecter des vulnérabilités spécifiques et exécute automatiquement le logiciel de rançon en arrière-plan.

Cela ne signifie pas que vous ne pouvez pas vous défendre contre les téléchargements de type "drive-by". Les mesures suivantes permettent d'éviter que les téléchargements de ce type ne posent un problème :

- Pour se défendre contre la malversation, il est important de maintenir les systèmes d'exploitation et les logiciels à jour.

- Désinstallez les plugins inutiles.

[Retour à la Table des Matières]

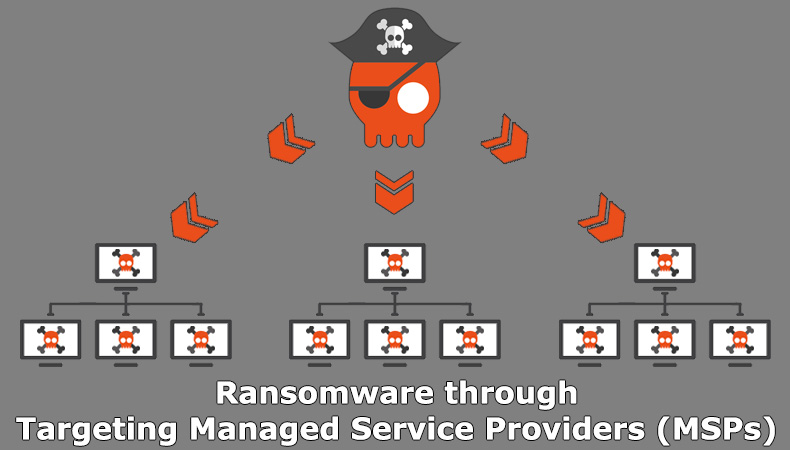

Cibler les fournisseurs de services gérés (MSP)

Les fournisseurs de services gérés ont permis à de nombreuses entreprises indépendantes par leur taille de participer à la concurrence dans une économie mondiale incroyablement axée sur la technologie. Pour offrir un service compétitif, les fournisseurs de services ont souvent besoin d'un accès inégalé aux réseaux des entreprises. Cela a donné aux pirates informatiques l'occasion de compromettre le MSP puis les clients du MSP. Il est plus difficile pour le pirate de le faire, mais un dérapage du côté du MSP peut être désastreux non seulement pour le MSP mais aussi pour toute sa clientèle. Un certain nombre de villes du Texas, dont Keene près de Fort Work, ont été victimes de ce vecteur d'infection lorsque la MSP a été compromise pour la première fois. La rançon demandée s'élevait à 2,5 millions USD.

En général, les MSP et les MSSP (Managed Security Service Providers) ont mis en place des politiques et des mesures de sécurité larges et fiables. Les clients peuvent en outre insister pour que l'authentification à deux facteurs soit mise en œuvre chaque fois que cela est possible. En outre, le MSP et ses employés doivent être au courant des dernières campagnes d'hameçonnage, car il s'agit toujours de la méthode de compromission préférée de nombreux pirates informatiques.

[Retour à la Table des Matières]

Infections du réseau latéral

Souvent, dans les films, les virus informatiques, maintenant appelés communément maliciels, sont décrits comme étant capables de se répliquer et d'infecter machine après machine comme un fléau numérique. Bien que les films soient enclins à exagérer pour obtenir un effet dramatique, il y a une part de vérité dans cette idée. Les vers, un type de logiciel malveillant incroyablement populaire au début des années 2000 et qui a connu son apogée avec Stuxnet, peuvent se répliquer et se propager à d'autres machines sans interaction humaine.

Ce n'est que lorsque WannaCry a fait la une des journaux internationaux que les logiciels de rançon ont des capacités semblables à celles des vers. En exploitant le tristement célèbre EternalBlue, c'était la première fois qu'un logiciel de rançon était vu se déplacer latéralement sur les réseaux. Cette capacité à se propager à travers un réseau d'entreprise, par exemple, vers d'autres machines vulnérables a la capacité de paralyser les opérations. Depuis WannaCry, beaucoup de souches de rançongiciels les plus dangereuses et les plus compétentes ont quelques caractéristiques pour permettre ce mouvement latéral.

Les deux mesures suivantes se sont avérées être les moyens les plus fiables pour empêcher de tels mouvements dans un réseau :

- Segmenter les réseaux et limiter fortement les privilèges administratifs aux seules personnes qui en ont besoin.

- Mettre en œuvre une stratégie et une pratique de sauvegarde complètes.

[Retour à la Table des Matières]

Vecteurs d'infections physiques

Jusqu'à présent, nous n'avons traité que les méthodes d'infection dépendantes de l'attaquant qui s'appuie sur une forme quelconque de connexion Internet pour infecter une machine. Ce transfert physique de données, à savoir les dispositifs de stockage USB et autres dispositifs portables, représente une autre occasion pour les pirates de diffuser des logiciels de rançon. Le maliciel peut avoir infecté l'appareil à l'insu de son propriétaire et une fois inséré dans un PC, il peut se mettre au travail en cryptant le PC maintenant infecté.

Les conseils de sécurité suivants s'appliquent également à d'autres formes de logiciels malveillants distribués par des dispositifs physiques :

- Les entreprises devraient avoir des politiques strictes en ce qui concerne l'utilisation par les employés de leurs propres appareils.

- Ne branchez jamais un appareil inconnu sur votre ordinateur.

- Assurez-vous qu'une suite antivirus de bonne réputation est installée sur votre ordinateur.

- Évitez d'utiliser des appareils publics, comme les kiosques d'impression de photos, car ils ont déjà été la cible de pirates informatiques par le passé.

[Retour à la Table des Matières]

Téléchargement de contenu piraté

Pour ceux qui cherchent à obtenir gratuitement un logiciel ou leur série télévisée préférée, le téléchargement de versions piratées a toujours été une option. Une option qui s'accompagne d'un choix moral sans doute mais une option tout de même. Peu importe les implications morales, il y a une très bonne raison pour laquelle c'est une mauvaise option. Les pirates informatiques incluent depuis longtemps des logiciels malveillants dans ces téléchargements. Les hackers suivent également les tendances, lorsque Game of Thrones était sur le point de sortir, les hackers ont utilisé des versions supposées piratées ayant des fuites pour diffuser le rançongiciel Bad Rabbit.

Même les sites Web utilisés pour faciliter les téléchargements pirates ont été plus susceptibles d'être exploités par des pirates cherchant à lancer des téléchargements de type "drive-by". Souvent, les logiciels piratés ne comportent aucun moyen de recevoir les importantes mises à jour de sécurité, ce qui permet aux pirates d'exploiter à volonté des vulnérabilités déjà corrigées. Quelle que soit la position de chacun sur le débat éthique concernant les logiciels piratés, le fait qu'ils soient une cible active pour les pirates devrait suffire à ne pas justifier le téléchargement de versions piratées.

La prévention de l'infection par cette voie implique simplement de ne pas visiter ou télécharger des sites Web faisant la promotion de contenus piratés. De plus, si un logiciel est trop beau pour être vrai, il est préférable de le laisser tranquille.

[Retour à la Table des Matières]

Conclusion

Les rançongiciels continuent d'être une menace majeure pour quiconque utilise un ordinateur ou un appareil mobile. Les pirates informatiques développeront de nouvelles méthodes pour diffuser les variantes des rançongiciels, mais ils s'appuient souvent sur la modification des exemples ci-dessus. Les conseils fournis dans ce document ne visent pas seulement à se défendre contre les rançons, mais aussi contre la grande majorité des autres variantes de logiciels malveillants. Les bonnes pratiques de sécurité impliquent souvent le développement de bonnes habitudes de sécurité qui complètent les logiciels de sécurité. Cela peut être pénible au début, mais peut permettre d'économiser beaucoup d'argent à long terme, sans parler des souvenirs de toute une vie de famille si ce sont vos photos de famille qui sont cryptées.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don