Comment Détecter Si un Email Contient un Virus?

Table des Matières

1. Introduction

2. Comprendre comment les pirates composent les emails

3. Hameçonnage

4. Les classiques ne vieillissent jamais

5. Scanner Toutes les Pièces-jointes

6. Éviter d'ouvrir les fichiers d'extension exécutables (.exe)

7. Conclusion

Introduction

Les emails et l’action d’envoyer des emails sont devenus un outil fondamental dans la façon dont nous communiquons et fessons des affaires. Malgré leurs importances les compagnies mondiales ont de la misère à en faire une plateforme sécuritaire sans virus ou logiciels malveillants (pour le but de cet article les mots ‘’virus’’ et ‘’logiciel malveillant’’ sont utilisé de façon interchangeable et sont utilisés pour décrire un code malicieux). Malgré sa courte histoire d’utilisation dans la technologie le secteur email est quand même la méthode de livraison la plus efficace pour les attaques. Ces attaques peuvent détourner des données de valeur d’un serveur corporatif, demander une rançon pour l’accès aux données, voler des informations bancaires, ou refuser l’accès aux données pour les utilisateurs. Les chercheurs chez Verizon ont découverts dans leur Rapport d'investigation de la Brèche des Données de 2017 que 66% de toutes les attaques de logiciels malveillants analysées pour cette période ont été installées via email. C’est une majorité massive considérant le grand nombre de vecteurs d’attaques disponibles pour les pirates. Malgré le nombre de vecteurs d’attaques, les emails disponibles sont facilement utilisés par les pirates expérimentés et inexpérimentés.

Malheureusement, cela imprime l’impression parmi la majorité des utilisateurs que les pirates sont forts en informatique et qu’ils peuvent pirater les facilités de défense les plus complexes. Pourquoi de tels savants informatiques perdraient leurs temps à utiliser des emails pour obtenir leurs revenges contre les compagnies et les gouvernements ? Tandis que ce stéréotype est favorisé par Hollywood, la vérité est que n’importe qui avec un accès à une connexion internet a le potentiel aux bouts des doigts de voler et devenir cette petite créature peu comprise comme pirate. Les pirates veulent voler les données, souvent à partir d’une prérogative morale, ils veulent plutôt faire un dollar rapide. Jusqu’à maintenant les emails sont le meilleur point de base pour faire un dollar rapide.

Tout comme les emails utilisés pour propager diverses pièces-jointes de logiciels malveillants, qu'ils soient des trojans bancaires, des rançongiciels, des logiciels de publicités, des logiciels espions, ou d'autres pièces malicieuses de code conçues pour faire de la journée de quelqu'un un cauchemar, défendre cette façade est une priorité. C’est une priorité non seulement pour les compagnies mais pour n’importe qui a un accès à un dispositif avec internet activé. Heureusement, malgré que c’est une zone critique ayant besoin de défense cela peut être fait assez facilement. Cela implique de comprendre comment les pirates utilisent les emails pour attraper les utilisateurs afin qu’ils installent des logiciels malveillants. Une fois que cela est compris les emails malicieux peuvent être facilement détectés et on peut les gérer.

Le reste de cet article est dédié à faire exactement cela. Suivre ces étapes relativement simples aidera à prévenir une grande majorité des infections de logiciels malveillants.

Comprendre comment les pirates composent les emails

Les pirates composent leurs emails pour être séduisants ou obtenir votre attention dans un environnement de travail. On y réfère souvent comme une sociologie impliquée et peut être définie comme l’art de manipuler les gens afin qu’ils divulguent des informations confidentielles. Le type d’informations que ces criminels recherchent peut varier, mais quand les individus sont ciblés les criminels essaient habituellement de vous trompez afin que vous donniez vos mots de passe ou vos informations bancaires, ou l’accès à votre ordinateur pour les installer secrètement. Les pirates utilisent de telles tactiques car elles sont incroyablement efficaces. De telles tactiques sont efficaces car elles exploitent notre inclination naturelle à faire confiance.

Cette exploitation de notre confiance peut arriver de nombreuses façons et comment c’est fait dépend des buts du pirate. Si le pirate cherche à voler les informations bancaires ils composeront un email pour apparaître comme une banque vous demandant vos identifiants de connexion par exemple. Ce qui suit est d’autres exemples de comment les pirates composeront un email pour vous trompez :

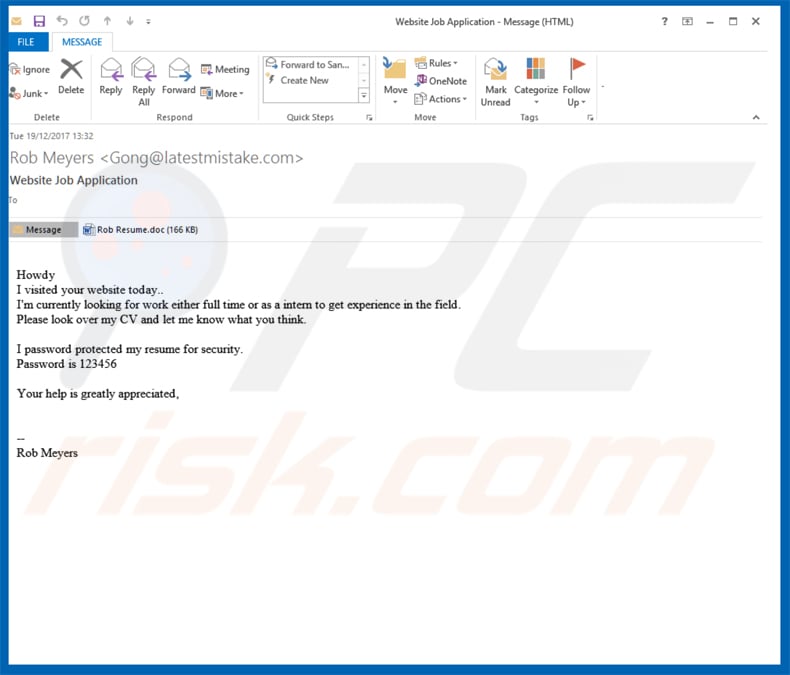

Les emails qui apparaissent être un résumé. Ces emails sont composés avec l’intention que l’utilisateur ouvre une pièce-jointe. La pièce jointe contienne une charge utile qui quand elle est ouverte peut être installée. Cette méthode a été vue dans les campagnes de rançongiciels, notamment, CryptoWall, GoldenEye, et Cerber.

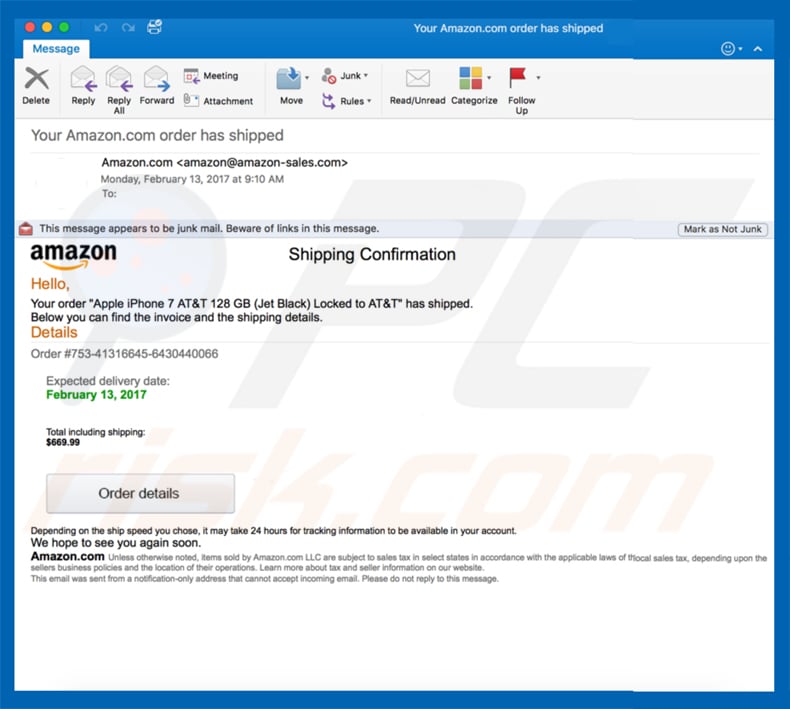

Les emails clamant être le géant du commerce électronique Amazon. Cette méthode a été utilisée pour distribuer le rançongiciel Locky et apparaît légitime au premier coup d'oeil.

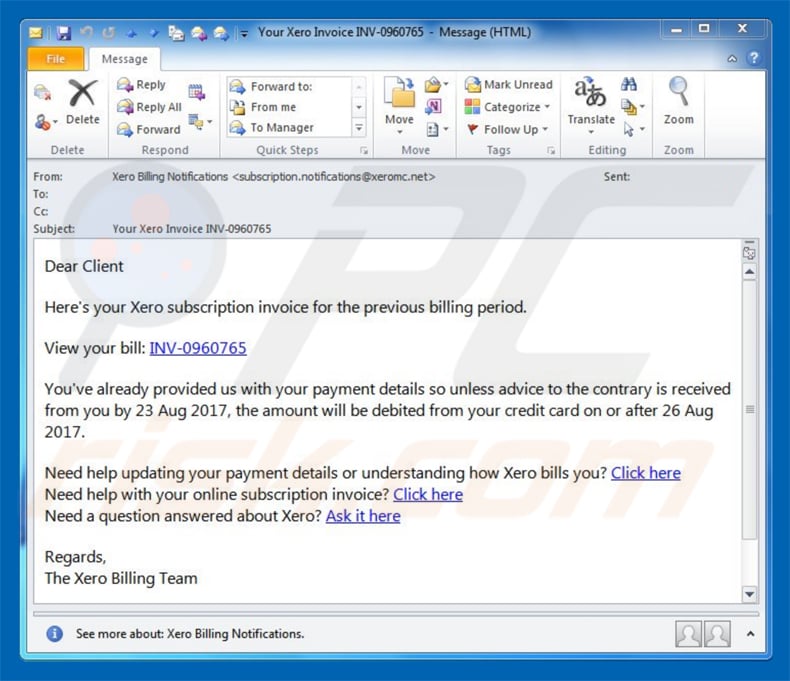

Emails contenant des factures. Cette méthode implique souvent d’envoyer un email avec l’entête de sujet ‘’Facture XXX’’ et contient aussi quelques lignes de texte pour que l’utilisateur télécharge la pièce-jointe. La pièce-jointe est souvent présentée comme un document Microsoft Word mais en réalité elle contient un logiciel malveillant. Locky a été propagé à travers une autre campagne utilisant cette méthode.

Emails référant aux sports ou à d’autres événements globaux. Par exemple, ceux-ci peuvent être composés d’une telle façon pour obtenir l’attention des utilisateurs et travaillent beaucoup de la même façon que les méthodes détaillées ci-dessus.

Pour créer une liste exhaustive de tous les types d’emails malicieux on pourrait remplir une nouvelle et les pirates n’utilisent pas simplement la même méthode encore et encore. Une des façons de rester en avant semblent être pour certains traits connus pour être utilisés dans les emails, sont souvent écrits en mauvais anglais. Il est aussi important de voir en premier qui est l’expéditeur avant d’ouvrir l’email.S’il est envoyé à partir d’une adresse avec laquelle vous n’êtes pas en contact régulier nous vous recommandons de ne pas ouvrir l’email. Vous devriez aussi être très attentif aux liens URL, vous pouvez vérifier leurs validités en survolant le lien avec votre souris, ensuite regarder dans le coin inférieur gauche de votre navigateur. Vous devriez voir le véritable URL vers lequel vous serez redirigé. S’il semble suspect ou se terminer par .exe, .js ou .zip, ne clique pas dessus. Une simple recherche web affichera aussi l’URL légitime.

Hameçonnage

L'Hameçonnage peut être vu comme le terme utilisé dans la communauté infosec pour décrire la méthode que les pirates utilisent pour tenter de faire en sorte que vous divulguez des informations importantes. Elle est devenue l’outil principal pour l’attaquant utilisant l’email. Les arnaques d’emails d’hameçonnage persuadent les victimes de faire quelque chose qu’elles ne devraient pas. Elles peuvent être envoyées en masse comme un chalut pour les victimes, ou elles peuvent être personnalisées pour des cibles spécifiques, recherchant souvent la structure de l’organisation de la compagnie pour trouver des informations qui les font paraître encore plus légitimes.

Voici une couple d'exemples d'emails d'hameçonnage :

Originalement concentré presque entièrement sur les consommateurs, l’hameçonnage est devenu une des plus grandes menaces à la sécurité des emails d’entreprise. Spécialement quand ils sont initiés par des attaquants d’état, les emails d’hameçonnage sont souvent utilisés comme un ancrage pour obtenir l’accès au réseau de la compagnie. A partir de ce moment, l’attaquant peut jouer une longue partie, exploitant calmement l’infrastructure en entier et siphonnant les informations dans le processus. L’hameçonnage pourrait être une activité bien établie, mais les gens se laissent encore tromper par celle-ci. Selon Verizon, 23% des récipients ouvrent encore des messages d’hameçonnage. Quand ils le font, presque la moitié d’entre eux ouvrent des emails dans la première heure. Les attaques d’hameçonnage utilisent beaucoup des techniques mentionnées ci-dessus. Sachez que les banques ne demanderont jamais des détails de compte sur une plateforme non sécurisée comme un email, et de tels détails ne devraient jamais être divulgués dans un email.

Les classiques ne vieillissent jamais

Au cours des dernières années, les arnaques d’emails d’hameçonnage ont évoluées pour inclure l’installation de logiciels malveillants comme un deuxième stage de l’attaque. Il est alors, inquiétant, de noter que 11% des récipients d’emails d’hameçonnage apparaissent cliquer sur les pièces-jointes délivrées dans l’email.Tout ce que ça prend c’est un employé qui tombe pour la ruse. Si plus d’un sur dix le fait, alors les attaquants gagnent. Comme les statiques le montre, la tendance des infections de logiciels malveillants sont un jeu à somme nulle, indiquant que si un seul utilisateur ouvre une pièce-jointe. Le logiciel malveillant délivré par email est aussi changeant. Les menaces par email sont comme des cancers c’est-à-dire que l’on peut les étouffer pendant un certain temps, mais on ne peut pas vraiment s’en débarrasser. Tôt ou tard, ils réapparaîtront quelque part et recommenceront l’infection.

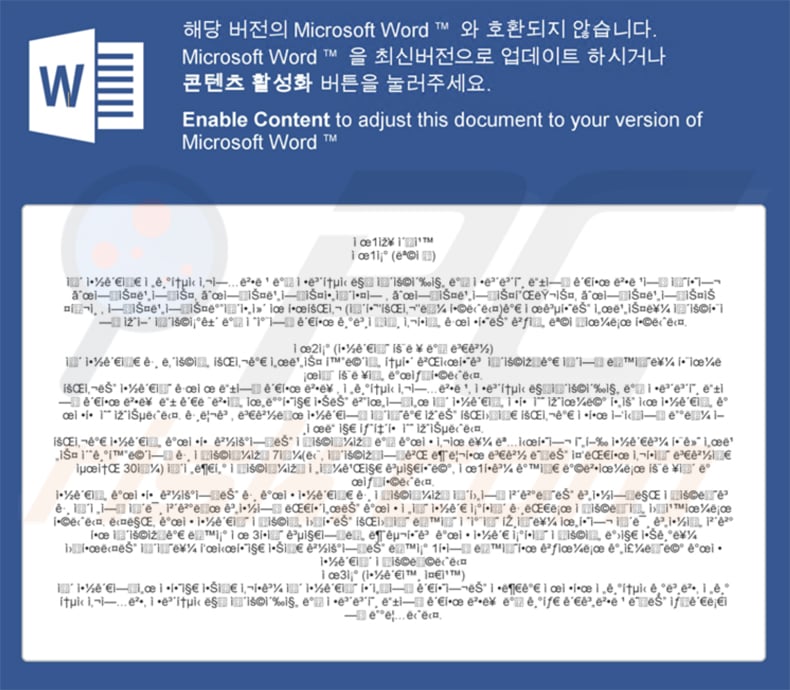

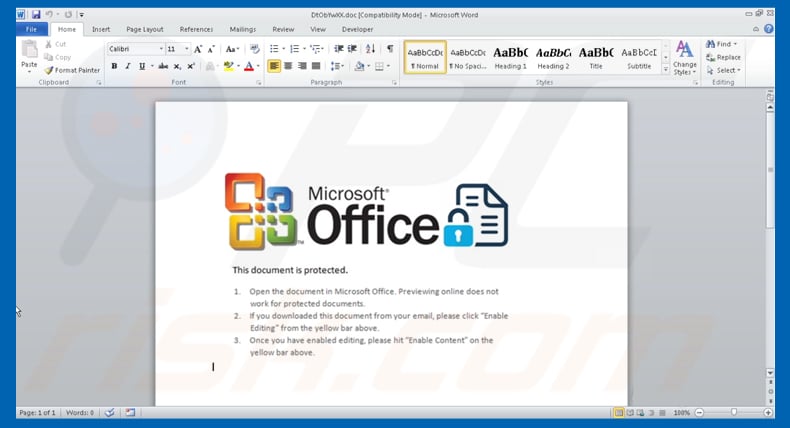

Alors c'est un logiciel malveillant avec macro.. Un virus macro est un virus écrit dans le même langage macro utilisé pour les programmes de logiciels, incluant Microsoft Excel ou des processeurs de mots tels que Microsoft Word. Quand un virus macro infecte une application logicielle, il cause une séquence d’action pour commencer automatiquement quand l’application est ouverte. Cela signifie que l’utilisateur n’a pas besoin d’installer un fichier plutôt il n’a qu’à ouvrir un document Word infecté. Populaire à la fin des années 90, cela devient un vecteur d’attaque encore populaire, menant à des attaques telles que la brèche d'échange de bitcoins Bistampla de 5 millions USD. Les emails arrivent avec des pièces-jointes clamant être des notifications de courrier, des résumés et des factures de vente tel que mentionné ci-dessus.

Quand il est ouvert, le document demande à la victime d’activer les macros afin qu’il puisse s’exécuter, lui donnant l’opportunité d’attaquer l’hôte. Il y a une différence majeure, cependant, auparavant, les macros infectaient elles-mêmes l’ordinateur. De nos jours, elles savent de téléchargement, ouvrant la porte à un océan d’autres logiciels malveillants, délivrés à partir de serveurs malicieux. Clairement, les pièces-jointes d’emails sécuritaires sont quelques chose que nous devrions essayer d’obtenir.

Scanner Toutes les Pièces-Jointes

Une façon de naviguer efficacement à travers les eaux dangereuses de l'internet et des services email par défaut est savoir à qui on peut faire confiance et quand. Cela peut attraper même les avertis car un membre de la famille peut envoyer un virus malicieux sans le savoir. Il est recommandé que vous traiter de façon égale tous les emails et scanniez toutes les pièces-jointes. Plusieurs offres d'antivirus ont une telle fonction et elle devrait être utilisée quand c’est possible. Un des programmes de logiciels malveillants le plus malicieux découvert en 2014 était un fichier trojan conçu pour ressembler à une page HTML d’un service bancaire en ligne, conçu pour tromper les utilisateurs afin qu’ils cliquent sur de mauvais liens et divulguent des informations personnelles. Pour éviter des attaques de styles similaires de cliquer pas sur les liens financiers dans les emails. Plutôt que de taper le correct URL dans le navigateur vous-mêmes aller directement au véritable site web pour les transactions importantes telles que les services bancaires.

Même quand vous scanner des pièces-jointes savoir quel type d’extension de fichiers sont typiquement utilisés par les pirates aidera aussi à éviter une mauvaise infection. Les extensions peuvent être reconnues par les lettres qui viennent après le point dans le nom du fichier : .GIF (un format d’image), JPG ou JPEG (un autre format d’image), .TIF ou .TIFF (un format de fichier d’image), MPG ou MPEG4 (un film) et .MP3 (un fichier de musique ou de son). Eviter d’ouvrir des extensions que vous ne connaissez pas même si elles ont été scannées comme sécuritaires car votre antivirus pourrait ne pas détecter un logiciel malveillant comme tel.

Éviter d'ouvrir les fichiers d'extensions exécutables (.exe)

Comme position par défaut ne cliquez jamais sur un fichier exécutable ce qui est tout fichier finissant par .exe. Ces fichiers contiennent souvent des logiciels malveillants et des virus et ont été exécutés par des pirates de nombreuses fois. Les pirates essaient parfois de déguiser ces fichiers en les nommant par deux extensions, telles qu’image.gif.exe. En termes de langage de programmation, c’est toujours la dernière extension qui compte. Il est aussi important de noter que .exe est le signe d’un exécutable qui s’exécutera automatiquement quand vous le téléchargerez. Sachant que les programmes légitimes tels qu’Adobe Photoshop or Microsoft Word ou tout navigateur que vous utilisez utilisent aussi des fichiers .exe pour installer et lancer leurs programmes. Di vous n’êtes pas sûr s’il est légitime ou non, taper le nom complet dans un navigateur web ou un moteur de recherche actuel, tels que firefox.exe et voyez ce que les résultats de recherche bous montre.

Les autres types de fichiers de programmes qui devraient être suspects et qui peuvent possiblement endommager votre PC incluent ceux finissant par .scr, .reg, .js, .msi, .hta, .bat, .cmd, .scr, .pif, vbs, .wsf, .cpl, .jar, et plus. Tel que mentionné ci-dessus évitez d’ouvrir ceux-ci si vous n’êtes pas sûr du type de fichier. Bien qu’encore une fois, toutes celles-ci aient une utilisation légitime, alors recherchez le nom complet du fichier pour voir si c’est bien une extension légitime.

Conclusion

Les pirates sont un groupe astucieux et ils développent constamment de nouvelles méthodes pour tromper les utilisateurs afin qu’ils deviennent des victimes. Une des choses qui est restée assez constante est l’utilisation d’emails comme un vecteur d’attaque. Toutes les informations mentionnées ci-dessus pourraient sembler être dure à digérer à premier abord mais simplement le fait d’adopter de simples changements dans la manière où vous répondez aux emails et les traiter peut aider grandement dans la prévention du fait de devenir une victime. En espérant, que cet article vous a décrit d’une certaine manière les tendances que les pirates suivent pour composer des emails et propager des virus via les emails.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don