Comment supprimer Joker (SysJoker) des appareils Android ?

de TroieÉgalement connu sous le nom de: Maliciel Joker (SysJoker)

Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Qu'est-ce que le maliciel Joker ?

Joker (également connu sous le nom de SysJoker) est un cheval de Troie maliciel qui cible les utilisateurs d'Android. Il a été intégré dans au moins deux douzaines d'applications qui ont été téléchargées plus de 400 000 fois à partir de la boutique Google Play. L'objectif principal de Joker est de générer des revenus pour les cybercriminels responsables par le biais d'activités publicitaires frauduleuses.

Si une application installée sur un appareil Android contient le maliciel Joker, supprimez-la immédiatement.

Vue générale du maliciel Joker

Joker est capable d'interagir avec divers réseaux publicitaires et pages web en simulant des clics et en inscrivant furtivement des utilisateurs peu méfiants à des services premium.

Par exemple, Joker peut inscrire des victimes à un service de site web premium pour un montant hebdomadaire en simulant des clics sur la page web, en entrant automatiquement les codes d'offre de l'opérateur et en extorquant des codes de confirmation à partir de messages textuels envoyés à l'appareil de la victime.

Le processus s'achève en fournissant des codes à la page web de l'annonce, mais Joker peut également être utilisé pour envoyer simplement des messages textuels aux numéros premium. Quoi qu'il en soit, une fois que la victime s'est inscrite, Joker envoie les informations correspondantes à un serveur de commande et de contrôle (C2) contrôlé par les cybercriminels, et la victime doit alors attendre d'autres instructions.

Les recherches montrent que Joker pourrait être utilisé pour voler des messages SMS et des informations de contact. La liste des applications affectées par le maliciel Joker est fournie ci-dessous. Si l'une de ces applications est installée sur un appareil, elle doit être éliminée immédiatement. Cependant, il est très probable que la plupart ou la totalité de ces applications ne soient plus disponibles sur le Google Play Store.

| Nom | Maliciel Joker (SysJoker) |

| Type de Menace | Maliciel Android, application malveillante. |

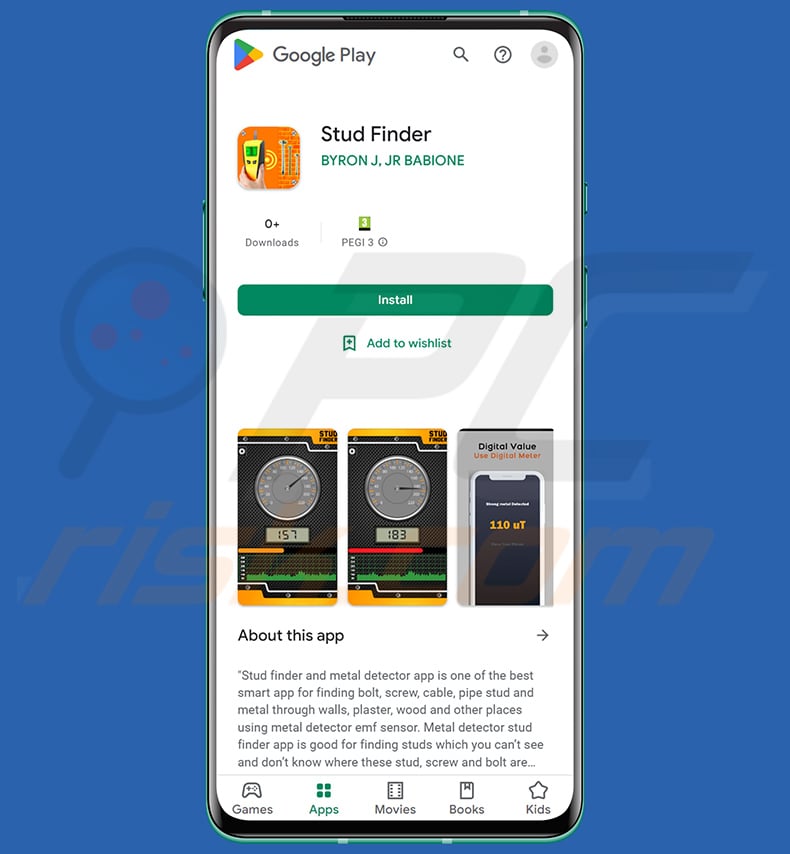

| Noms de Détection (Stud Finder) | Ikarus (Win32.Outbreak), Kaspersky (HEUR:Trojan.AndroidOS.Jocker.wx), ZoneAlarm by Check Point (HEUR:Trojan.AndroidOS.Jocker.wx), Liste complète des détections (VirusTotal) |

| Symptômes | L'appareil fonctionne lentement, les paramètres du système sont modifiés sans l'autorisation de l'utilisateur, des applications douteuses apparaissent, l'utilisation des données et de la batterie augmente considérablement, les navigateurs sont redirigés vers des sites web malveillants, des publicités intrusives sont diffusées, les utilisateurs sont abonnés à des services surtaxés, la facture de téléphone augmente considérablement. |

| Méthodes de Distribution | Google Play Store, pièces jointes de courriels infectés, publicités en ligne malveillantes, ingénierie sociale, applications trompeuses, sites web frauduleux. |

| Dommages | Vol d'informations personnelles (messages privés, baisse des performances de l'appareil, batterie déchargée rapidement, baisse de la vitesse de l'internet, pertes de données importantes, pertes monétaires, vol d'identité (des applications malveillantes peuvent abuser des applications de communication). |

| Suppression du Maliciel (Android) | Pour éliminer les infections par des maliciels, nos chercheurs en sécurité recommandent de scanner votre appareil Android avec un logiciel anti-maliciel légitime. Nous recommandons Avast, Bitdefender, ESET ou Malwarebytes. |

Exemples de maliciels spécifiques à Android

D'autres exemples de maliciels Android inclus Anubis, Eventbot et Ginp. Les exemples fournis fonctionnent différemment, mais l'objectif principal est identique : aider les cybercriminels à générer des revenus de diverses manières. Généralement, les victimes de ces maliciels subissent des pertes monétaires, sont victimes d'usurpation d'identité, rencontrent des problèmes de confidentialité en ligne et d'autres problèmes.

Comment Joker a-t-il infiltré mon appareil ?

Joker a été (et pourrait encore être) distribué par le biais d'applications disponibles sur le magasin Google Play. Heureusement, Google détecte et supprime les applications malveillantes de Google Play. En outre, le risque d'avoir un appareil infecté par un cheval de Troie tel que Joker peut être éliminé à l'aide de services tels que Google Play Pass.

Notez que divers maliciels sont souvent distribués via des canaux de téléchargement non fiables tels que les réseaux Peer-to-Peer (par exemple, les clients torrent, eMule), les sites web non officiels, les téléchargeurs tiers, les pages d'hébergement de fichiers gratuits, les sites de téléchargement de freewares, etc. Les cybercriminels les utilisent généralement pour héberger des fichiers maliciels qui, s'ils sont téléchargés et ouverts, installent des maliciels.

Les maliciels se propagent également par l'envoi de courriels contenant un document Microsoft Word ou PDF malveillant, un fichier exécutable (.exe), un fichier JavaScript ou un fichier d'archive (ZIP, RAR). Toutefois, les appareils ne sont infectés que si les destinataires ouvrent les fichiers (ou ouvrent les fichiers téléchargés via des liens de sites web inclus).

Diverses fausses mises à jour, faux installateurs peuvent également conduire à l'installation de maliciels. Ils installent simplement des maliciels plutôt que des mises à jour, ou exploitent les bogues ou les maliciels des logiciels obsolètes.

Comment éviter l'installation de maliciels ?

Il ne faut pas faire confiance aux courriels non pertinents qui sont envoyés à partir d'adresses inconnues, suspectes ou douteuses et qui contiennent des pièces jointes ou des liens web. Les liens et les fichiers contenus dans les courriels ne doivent pas être ouverts sans être certain qu'ils sont sûrs.

Les logiciels ne doivent pas être téléchargés ou installés par l'intermédiaire de téléchargeurs ou d'installateurs tiers, de réseaux Peer-to-Peer (par exemple, clients torrent, eMule) ou d'autres canaux de ce type. Toutes les applications et tous les fichiers doivent être téléchargés uniquement à partir de sites web officiels et via des liens directs.

En outre, les logiciels installés doivent être mis à jour et activés à l'aide d'outils ou de fonctions conçus par les développeurs officiels. Les outils tiers distribuent souvent des maliciels. En outre, il est illégal de contourner l'activation de programmes sous licence à l'aide de divers outils d'activation non officiels ("cracking").

Liste des applications affectées par le maliciel Joker (la plupart/toutes ont déjà été supprimées du Google Play store, mais il est possible qu'elles existent encore dans des appareils déjà infectés) :

- Advocate Wallpaper

- Age Face

- Altar Message

- Antivirus Security – Security Scan

- Beach Camera

- Board picture editing

- Certain Wallpaper

- Climate SMS

- Collate Face Scanner

- Cute Camera

- Dazzle Wallpaper

- Declare Message

- Display Camera

- Great VPN

- Humour Camera

- Ignite Clean

- Leaf Face Scanner

- Mini Camera

- Print Plant scan

- Rapid Face Scanner

- Reward Clean

- Ruddy SMS

- Soby Camera

- Spark Wallpaper

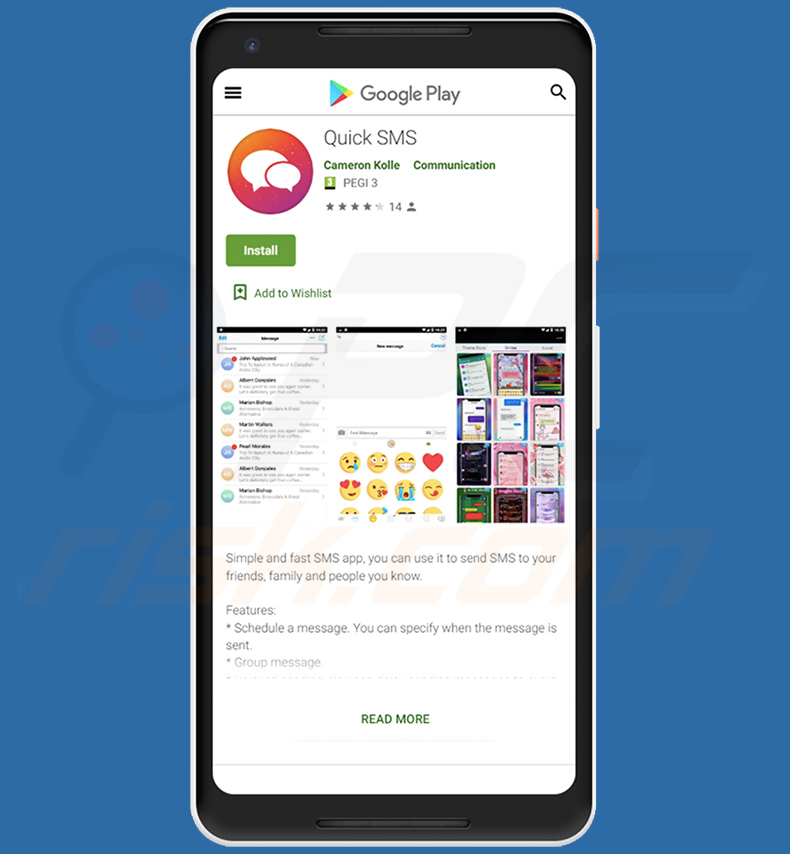

- Quick SMS

Mise à jour du 13 November 2020 - La version mise à jour de Joker utilise Github (il utilise Github et les pages Github pour stocker sa charge utile malveillante) afin qu'il soit plus difficile de le détecter.

Il utilise du code JS pour exécuter des commandes reçues de C&C (Command and Control server) qui permettent aux acteurs de la menace d'ajouter un commentaire sur la page ouverte, de lire le code PIN d'une notification, d'envoyer des messages SMS, des requêtes POST et GET, ainsi que d'autres commandes. Il utilise également des serveurs C&C pour dissimuler des données susceptibles d'indiquer son activité malveillante.

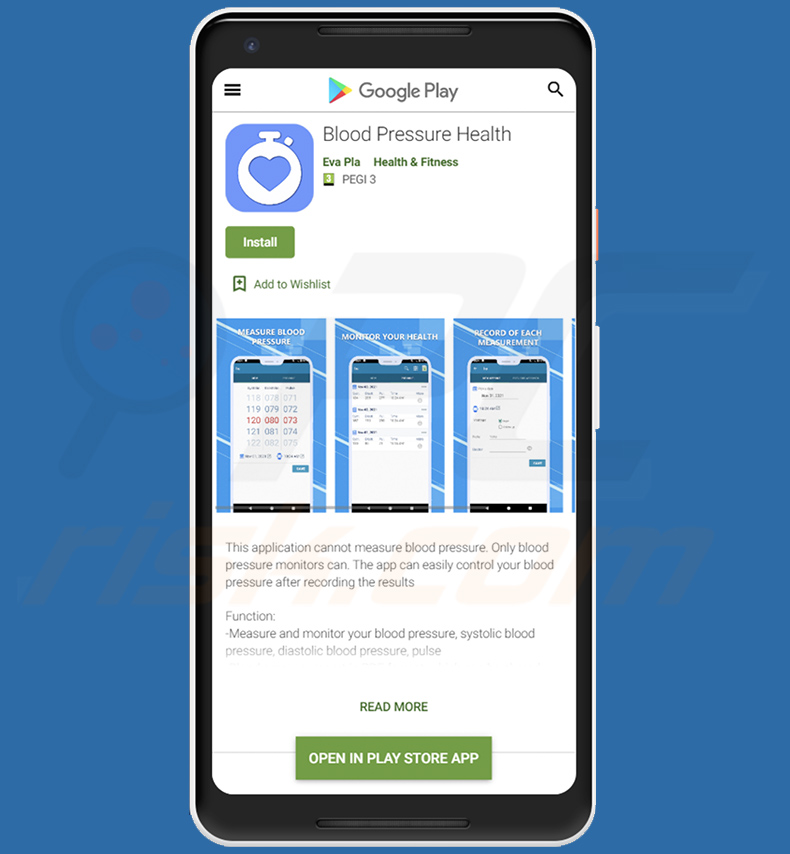

Capture d'écran d'une application (Blood Pressure Health) utilisée pour dissimuler le cheval de Troie Joker :

Capture d'écran d'une autre application ("Stud Finder") utilisée comme déguisement pour le cheval de Troie Joker :

Mise à jour du 15 juillet 2022 - Les cybercriminels ont récemment publié une variante mise à jour du maliciel Joker (également connu sous le nom de SysJoker) qui est conçu pour s'abonner furtivement à divers services premium sans le consentement de l'utilisateur. Cette variante est baptisée Autolycos.

Menu Rapide :

- Introduction

- Comment supprimer l'historique de navigation dans le navigateur web Chrome ?

- Comment désactiver les notifications du navigateur dans le navigateur web Chrome ?

- Comment réinitialiser le navigateur web Chrome ?

- Comment supprimer l'historique de navigation du navigateur web Firefox ?

- Comment désactiver les notifications du navigateur dans le navigateur web Firefox ?

- Comment réinitialiser le navigateur web Firefox ?

- Comment désinstaller les applications potentiellement indésirables et/ou malveillantes ?

- Comment démarrer l'appareil Android en "mode sans échec" ?

- Comment vérifier l'utilisation de la batterie de diverses applications ?

- Comment vérifier l'utilisation des données de diverses applications ?

- Comment installer les dernières mises à jour logicielles ?

- Comment réinitialiser le système à son état par défaut ?

- Comment désactiver les applications qui ont des privilèges d'administrateur ?

Supprimez l'historique de navigation du navigateur web Chrome :

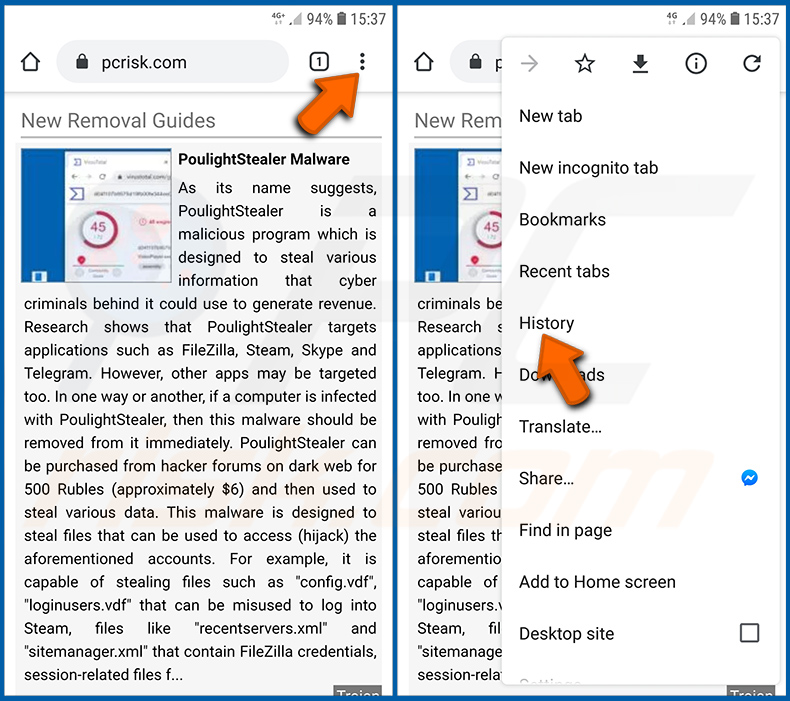

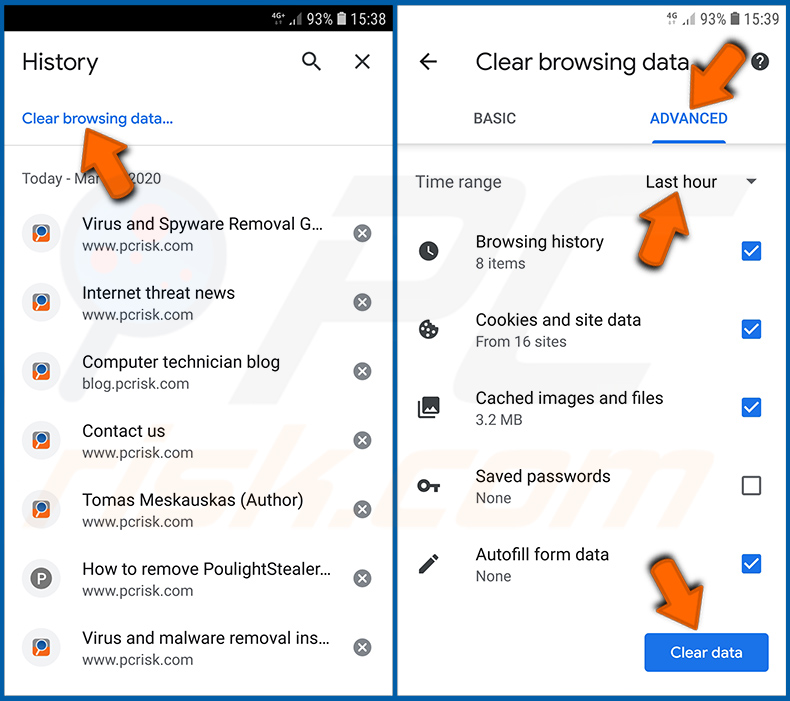

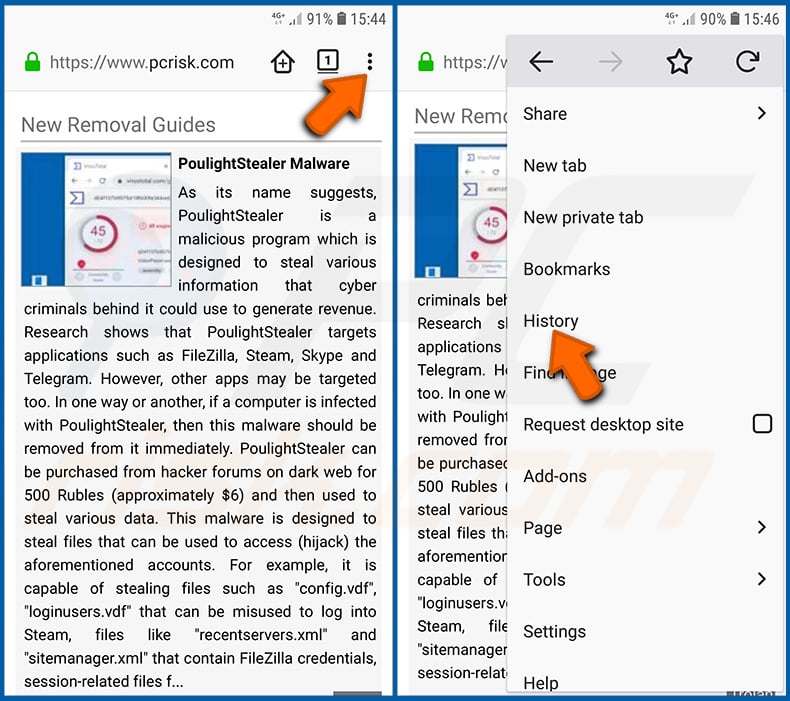

Appuyez sur le bouton "Menu" (trois points dans le coin supérieur droit de l'écran) et sélectionnez "Historique" dans le menu déroulant qui s'ouvre.

Appuyez sur "Effacer les données de navigation", sélectionnez l'onglet "AVANCÉ", choisissez la période et les types de données que vous souhaitez supprimer et appuyez sur "Effacer les données".

[Retour à la Table des Matières]

Désactivez les notifications du navigateur dans le navigateur web Chrome :

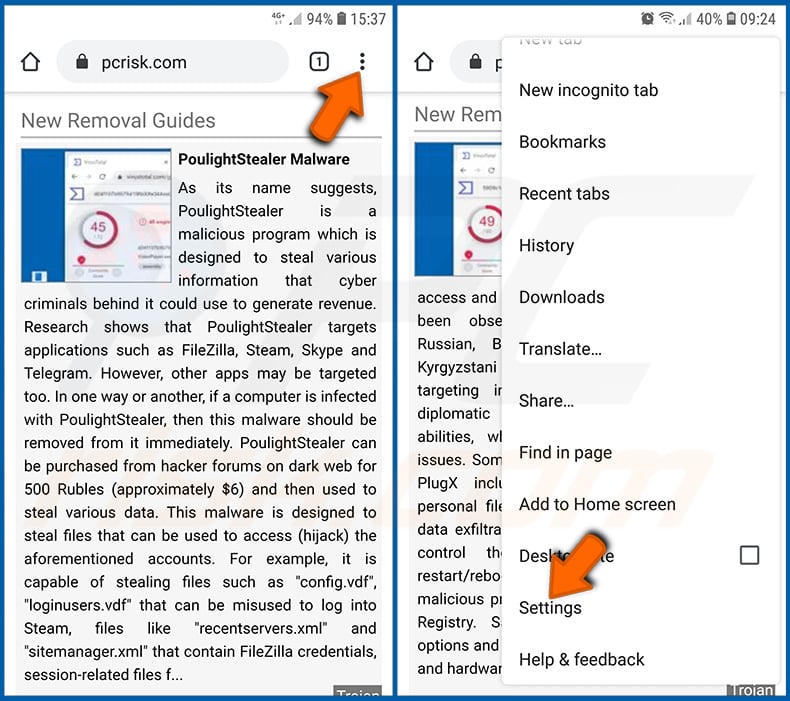

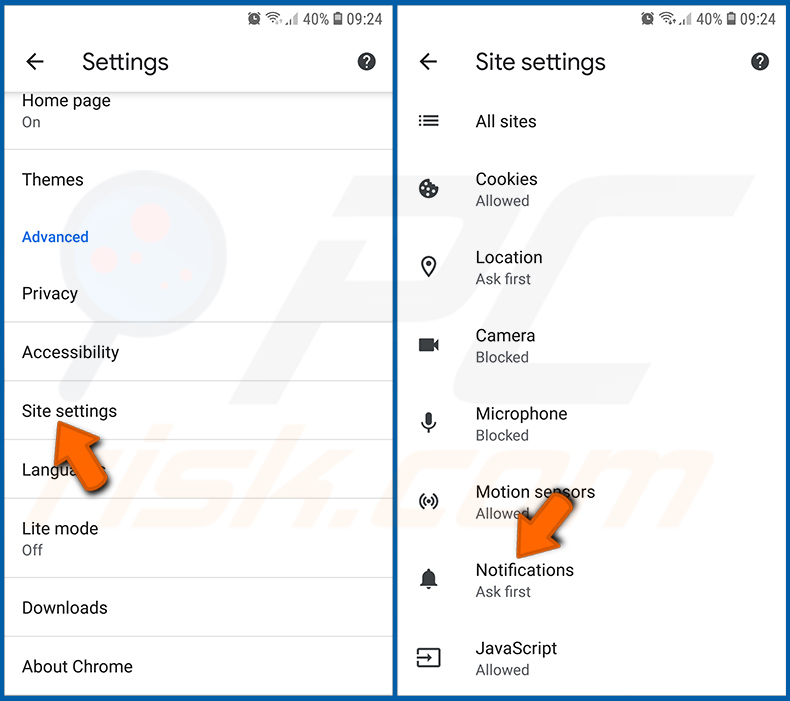

Appuyez sur le bouton "Menu" (trois points dans le coin supérieur droit de l'écran) et sélectionnez "Paramètres" dans le menu déroulant qui s'ouvre.

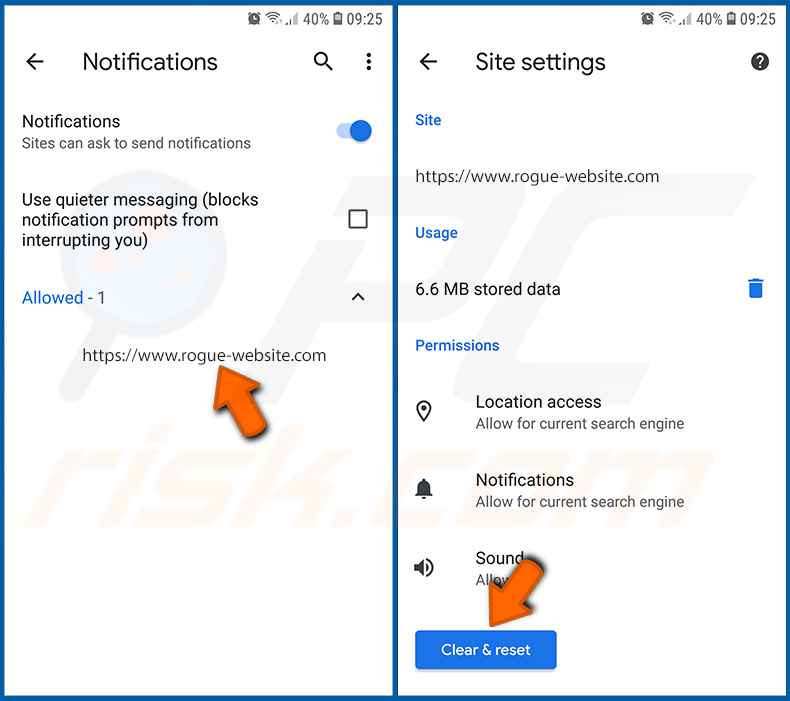

Faites défiler vers le bas jusqu'à ce que vous voyiez l'option "Paramètres du site" et appuyez dessus. Faites défiler vers le bas jusqu'à ce que vous voyiez l'option "Notifications" et appuyez dessus.

Recherchez les sites web qui envoient des notifications au navigateur, appuyez dessus et cliquez sur "Effacer et réinitialiser". Cette opération supprimera les autorisations accordées à ces sites web pour la diffusion de notifications. Toutefois, si vous visitez à nouveau le même site, il est possible qu'une autorisation vous soit à nouveau demandée.

Vous pouvez choisir d'accorder ou non ces autorisations (si vous choisissez de refuser, le site web passera dans la section "Bloqué" et ne vous demandera plus d'autorisation).

[Retour à la Table des Matières]

Réinitialisez le navigateur web Chrome :

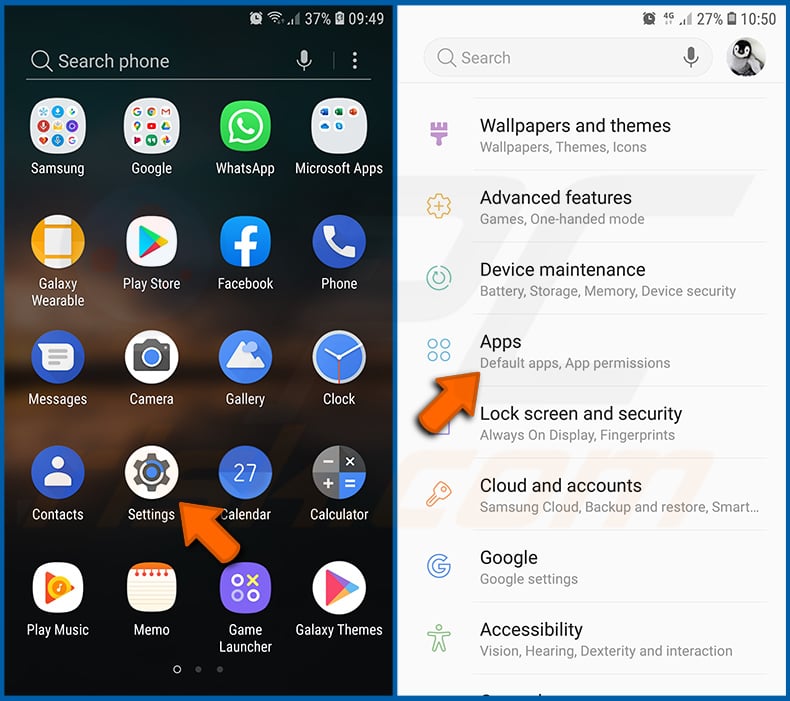

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Apps" et appuyez dessus.

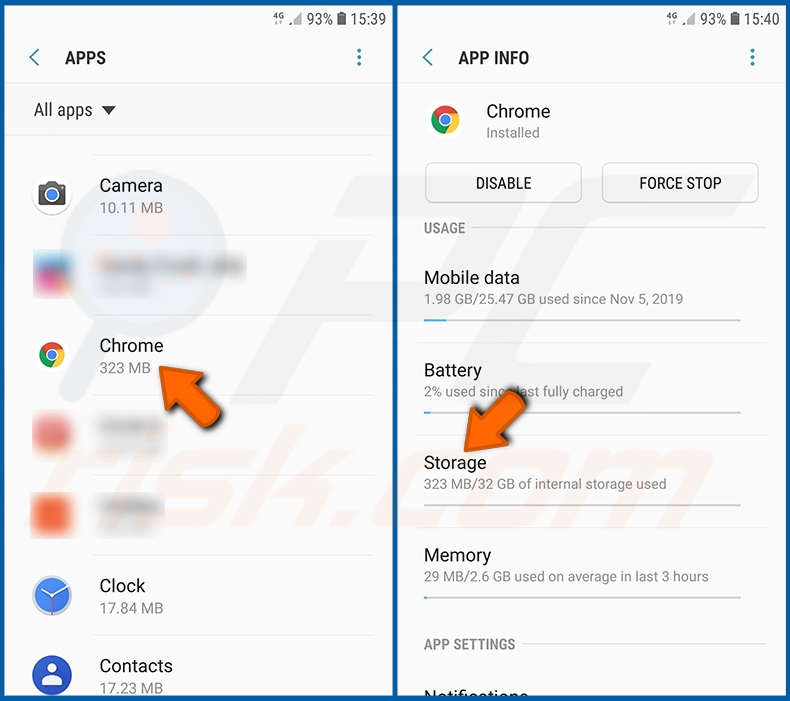

Faites défiler vers le bas jusqu'à ce que vous trouviez l'application "Chrome", sélectionnez-la et appuyez sur l'option "Stockage".

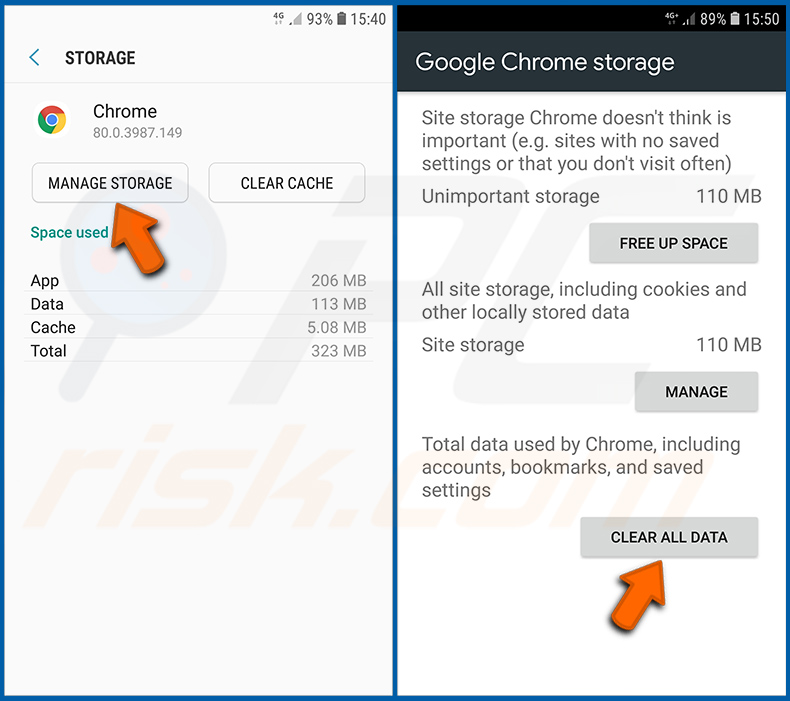

Appuyez sur "GÉRER LE STOCKAGE", puis sur "EFFACER TOUTES LES DONNÉES" et confirmez l'action en appuyant sur "OK". Notez que la réinitialisation du navigateur éliminera toutes les données qui y sont stockées. Cela signifie que tous les identifiants/mots de passe enregistrés, l'historique de navigation, les paramètres non définis par défaut et les autres données seront supprimés. Vous devrez également vous connecter à nouveau à tous les sites web.

[Retour à la Table des Matières]

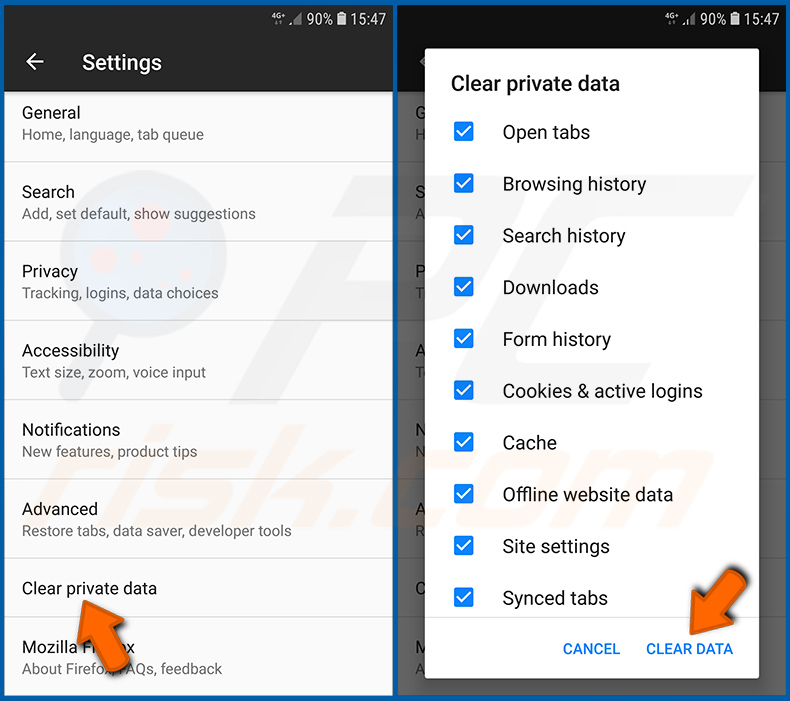

Supprimez l'historique de navigation du navigateur web Firefox :

Appuyez sur le bouton "Menu" (trois points dans le coin supérieur droit de l'écran) et sélectionnez "Historique" dans le menu déroulant qui s'ouvre.

Faites défiler vers le bas jusqu'à ce que vous voyiez "Effacer les données privées" et appuyez dessus. Sélectionnez les types de données que vous souhaitez supprimer et appuyez sur "EFFACER DONNÉES".

[Retour à la Table des Matières]

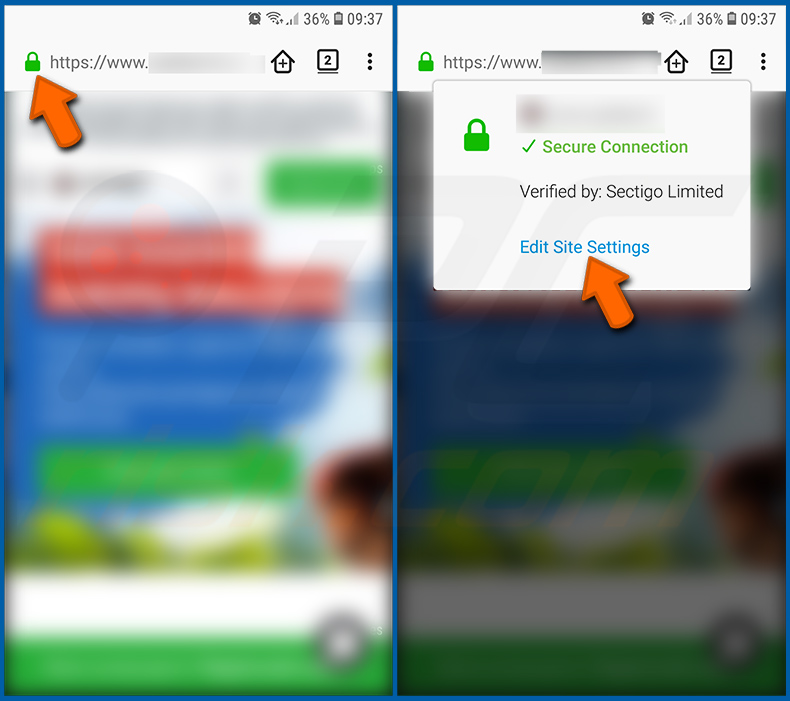

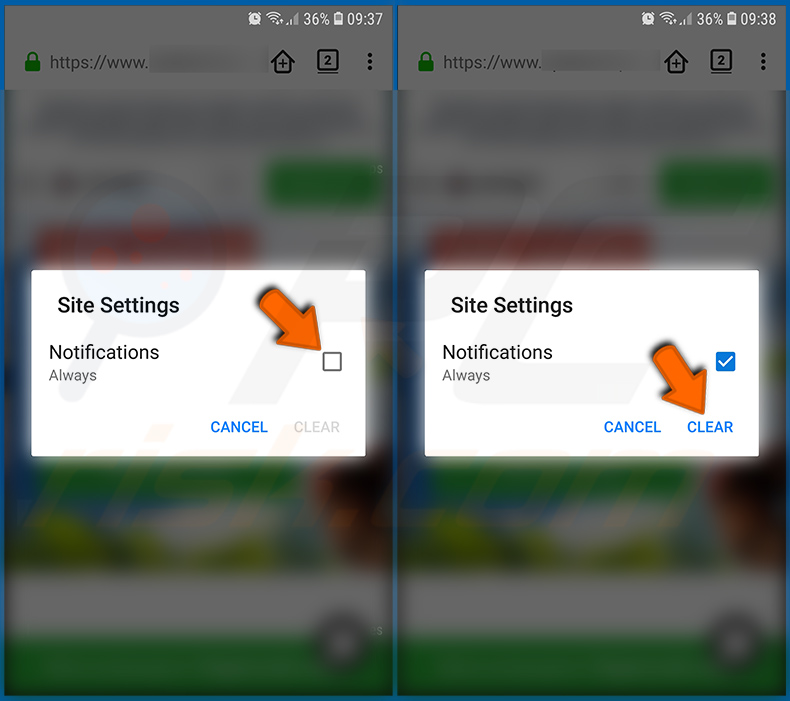

Désactivez les notifications du navigateur dans le navigateur web Firefox :

Visitez le site web qui émet des notifications de navigateur, appuyez sur l'icône affichée à gauche de la barre d'URL (l'icône n'est pas nécessairement un "verrou") et sélectionnez "Modifier les paramètres du site".

Dans la fenêtre qui s'ouvre, choisissez l'option "Notifications" et appuyez sur "EFFACER".

[Retour à la Table des Matières]

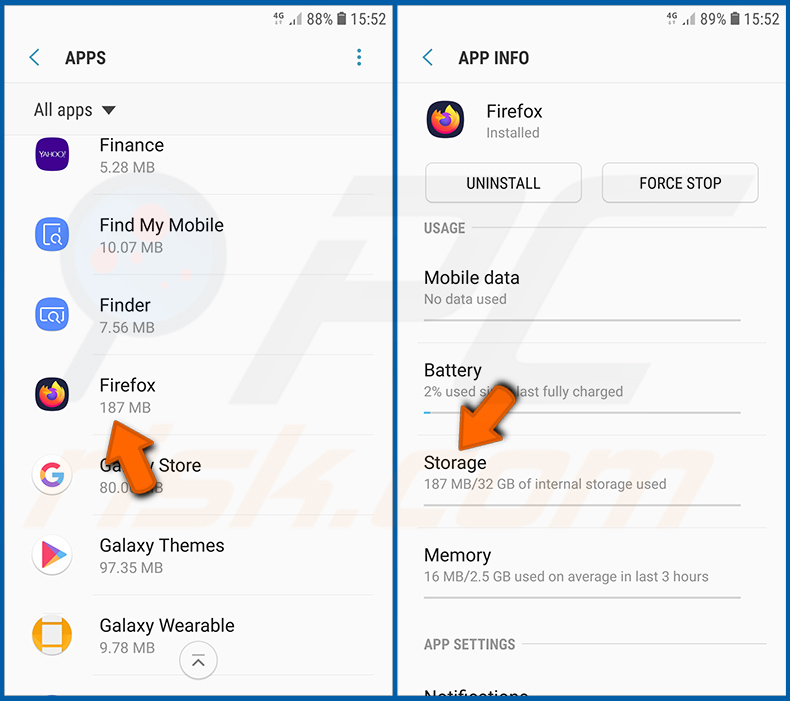

Réinitialisez le navigateur web Firefox :

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Apps" et appuyez dessus.

Faites défiler vers le bas jusqu'à ce que vous trouviez l'application "Firefox", sélectionnez-la et appuyez sur l'option "Stockage".

Tapez sur "EFFACER LES DONNÉES" et confirmez l'action en tapant sur "EFFACER". Notez que la réinitialisation du navigateur éliminera toutes les données qui y sont stockées. Cela signifie que tous les identifiants/mots de passe enregistrés, l'historique de navigation, les paramètres non définis par défaut et les autres données seront supprimés. Vous devrez également vous connecter à nouveau à tous les sites web.

[Retour à la Table des Matières]

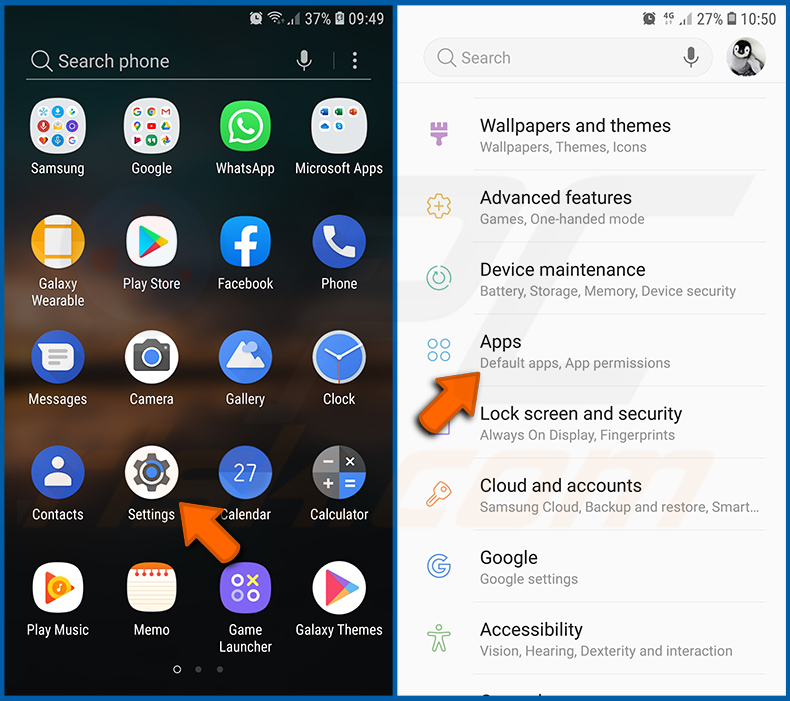

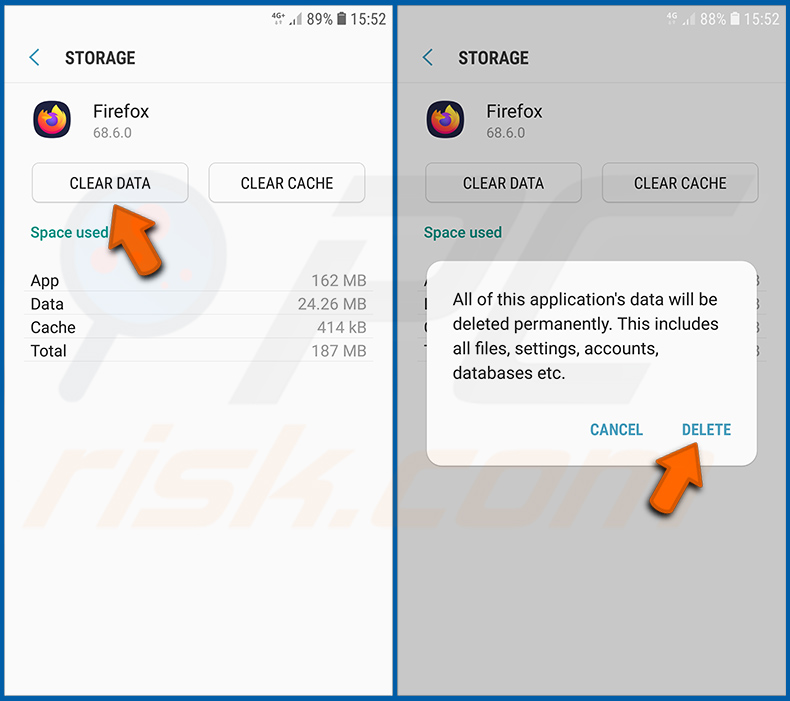

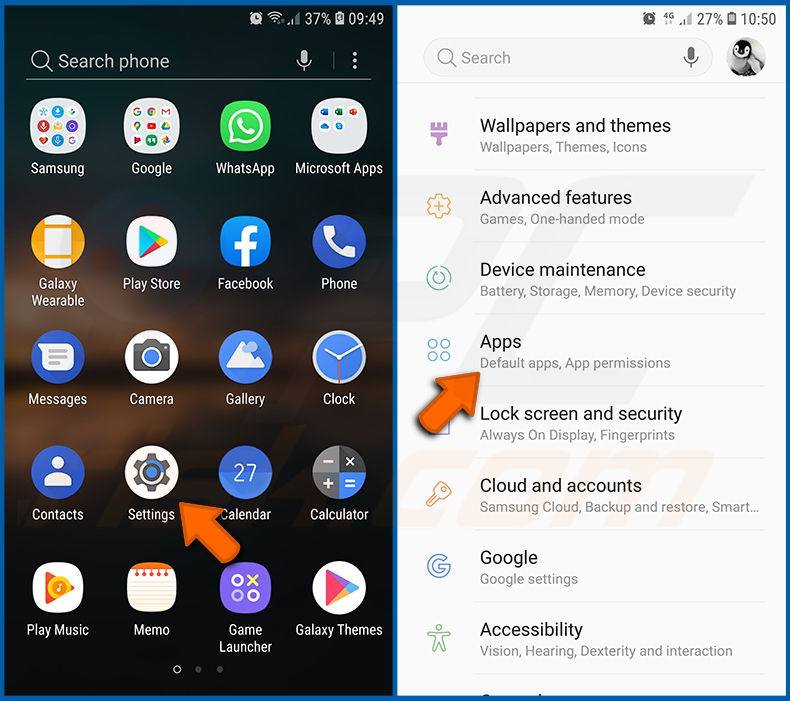

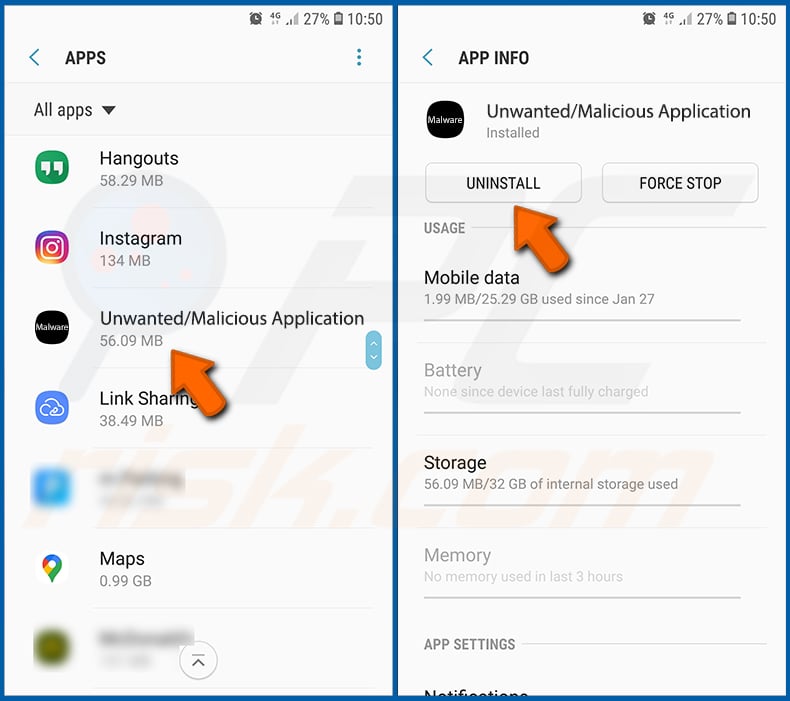

Désinstallez les applications potentiellement indésirables et/ou malveillantes :

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Apps" et appuyez dessus.

Faites défiler vers le bas jusqu'à ce que vous voyiez une application potentiellement indésirable et/ou malveillante, sélectionnez-la et appuyez sur "Désinstaller". Si, pour une raison quelconque, vous ne parvenez pas à supprimer l'application sélectionnée (par exemple, si un message d'erreur s'affiche), essayez d'utiliser le "mode sans échec".

[Retour à la Table des Matières]

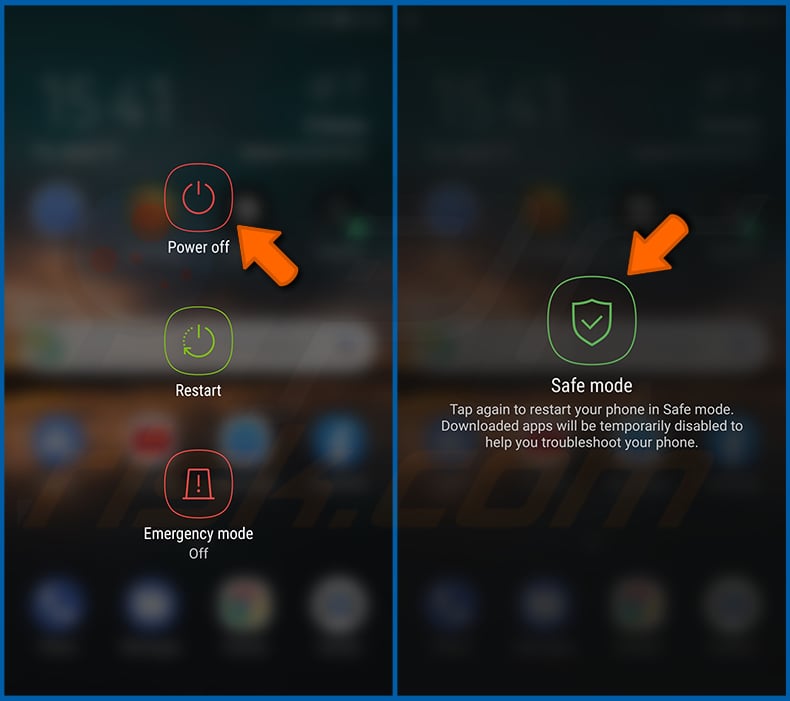

Démarrez l'appareil Android en "mode sans échec" :

Le "mode sans échec" du système d'exploitation Android empêche temporairement l'exécution de toutes les applications tierces. L'utilisation de ce mode est un bon moyen de diagnostiquer et de résoudre divers problèmes (par exemple, supprimer les applications malveillantes qui empêchent les utilisateurs de le faire lorsque l'appareil fonctionne "normalement").

Appuyez sur le bouton "Power" et maintenez-le enfoncé jusqu'à ce que l'écran "Power off" s'affiche. Appuyez sur l'icône "Power off" et maintenez-la enfoncée. Après quelques secondes, l'option "Mode sans échec" apparaîtra et vous pourrez l'exécuter en redémarrant l'appareil.

[Retour à la Table des Matières]

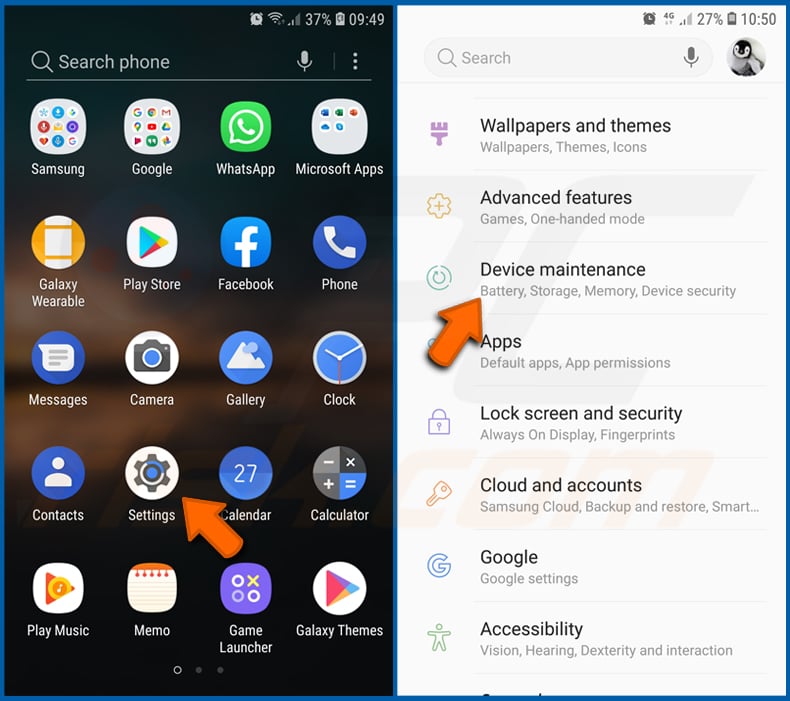

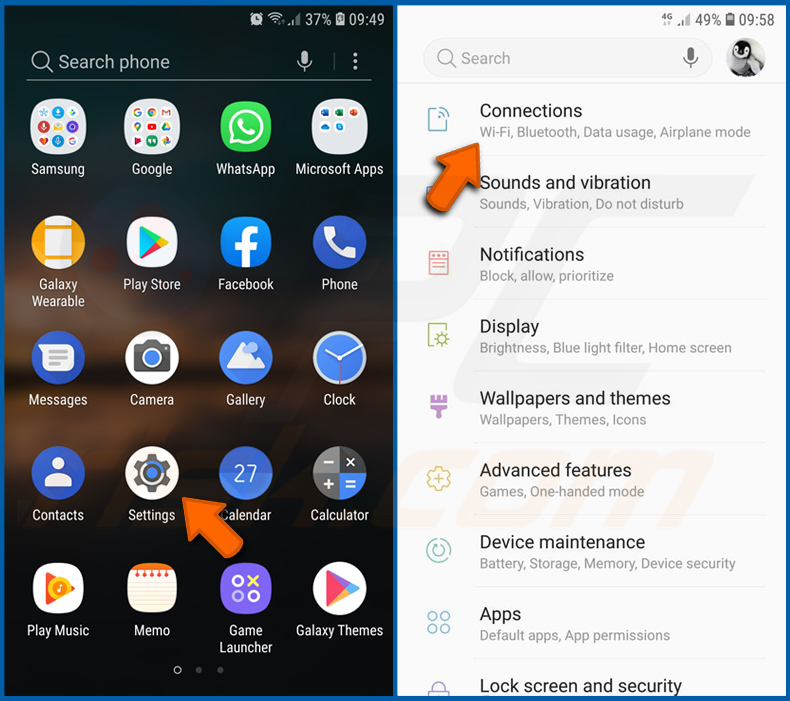

Vérifiez l'utilisation de la batterie des différentes applications :

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Maintenance de l'appareil" et appuyez dessus.

Appuyez sur "Batterie" et vérifiez l'utilisation de chaque application. Les applications légitimes/authentiques sont conçues pour consommer le moins d'énergie possible afin d'offrir la meilleure expérience utilisateur et d'économiser de l'énergie. Par conséquent, une utilisation élevée de la batterie peut indiquer que l'application est malveillante.

[Retour à la Table des Matières]

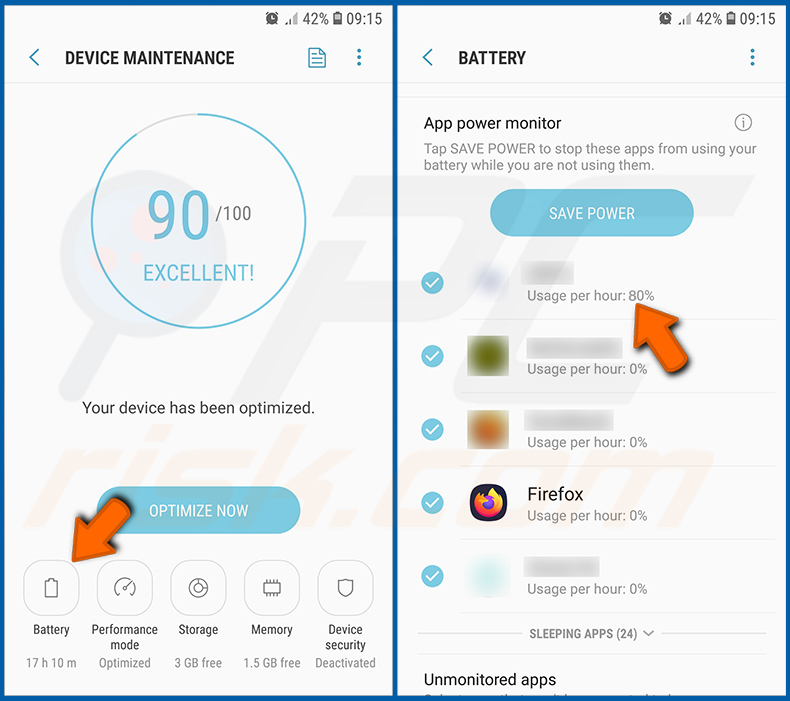

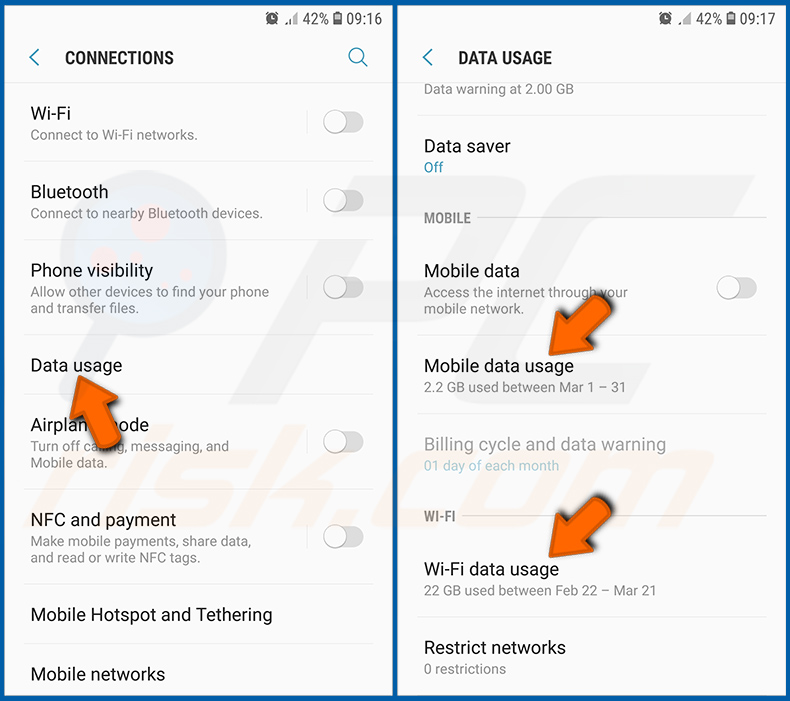

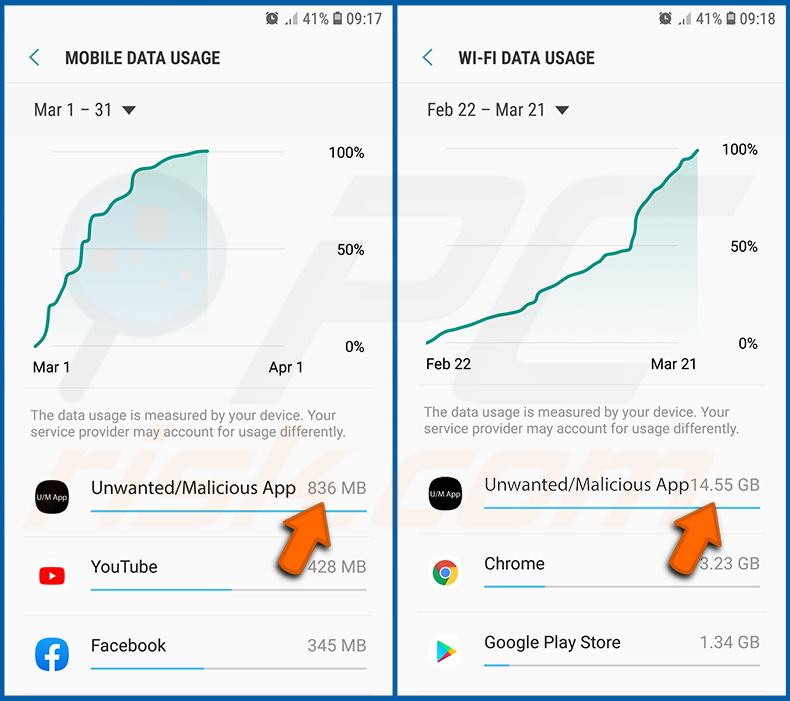

Vérifiez l'utilisation des données de diverses applications :

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Connexions" et appuyez dessus.

Faites défiler vers le bas jusqu'à ce que vous voyiez "Utilisation des données" et sélectionnez cette option. Comme pour la batterie, les applications légitimes/authentiques sont conçues pour minimiser l'utilisation des données autant que possible. Cela signifie qu'une utilisation importante de données peut indiquer la présence d'une application malveillante.

Notez que certaines applications malveillantes peuvent être conçues pour fonctionner uniquement lorsque l'appareil est connecté à un réseau sans fil. C'est pourquoi vous devez vérifier l'utilisation des données mobiles et Wi-Fi.

Si vous trouvez une application qui utilise beaucoup de données alors que vous ne l'utilisez jamais, nous vous conseillons vivement de la désinstaller dès que possible.

[Retour à la Table des Matières]

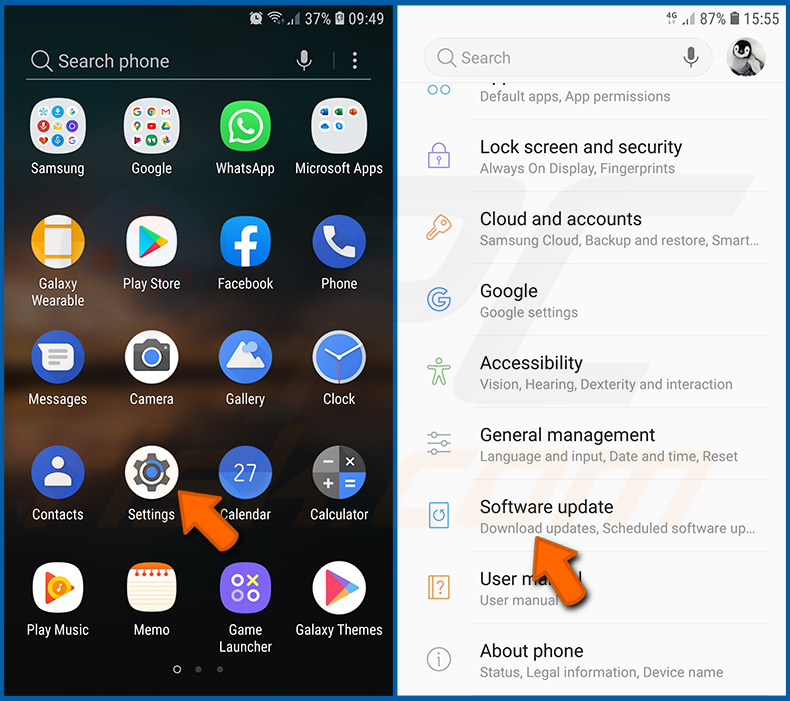

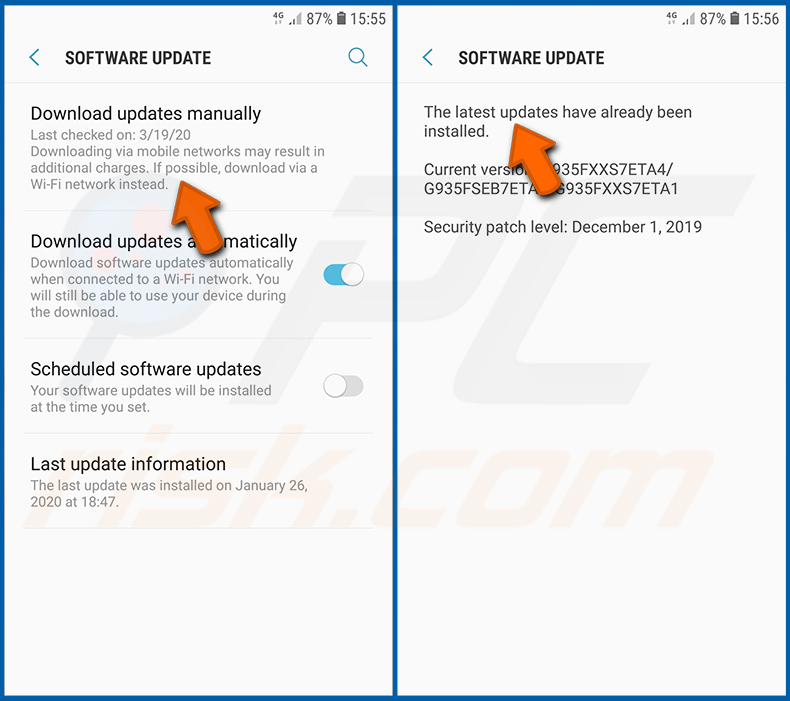

Installez les dernières mises à jour logicielles :

Maintenir le logiciel à jour est une bonne pratique en matière de sécurité de l'appareil. Les fabricants d'appareils publient en permanence divers correctifs de sécurité et mises à jour d'Android afin de corriger les erreurs et les bogues susceptibles d'être exploités par les cybercriminels. Un système obsolète est beaucoup plus vulnérable, c'est pourquoi vous devez toujours vous assurer que le logiciel de votre appareil est à jour.

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Mise à jour du logiciel" et appuyez dessus.

Appuyez sur "Télécharger les mises à jour manuellement" et vérifiez si des mises à jour sont disponibles. Si c'est le cas, installez-les immédiatement. Nous vous recommandons également d'activer l'option "Télécharger les mises à jour automatiquement", qui permet au système de vous avertir dès qu'une mise à jour est disponible et de l'installer automatiquement.

[Retour à la Table des Matières]

Réinitialisez le système à son état par défaut :

La "réinitialisation d'usine" est un bon moyen de supprimer toutes les applications indésirables, de rétablir les paramètres par défaut du système et de nettoyer l'appareil en général.

Toutefois, vous devez garder à l'esprit que toutes les données contenues dans l'appareil seront supprimées, y compris les photos, les fichiers vidéo/audio, les numéros de téléphone (stockés dans l'appareil, et non sur la carte SIM), les messages SMS, etc. En d'autres termes, l'appareil sera restauré à son état initial.

Vous pouvez également restaurer les paramètres de base du système et/ou simplement les paramètres du réseau.

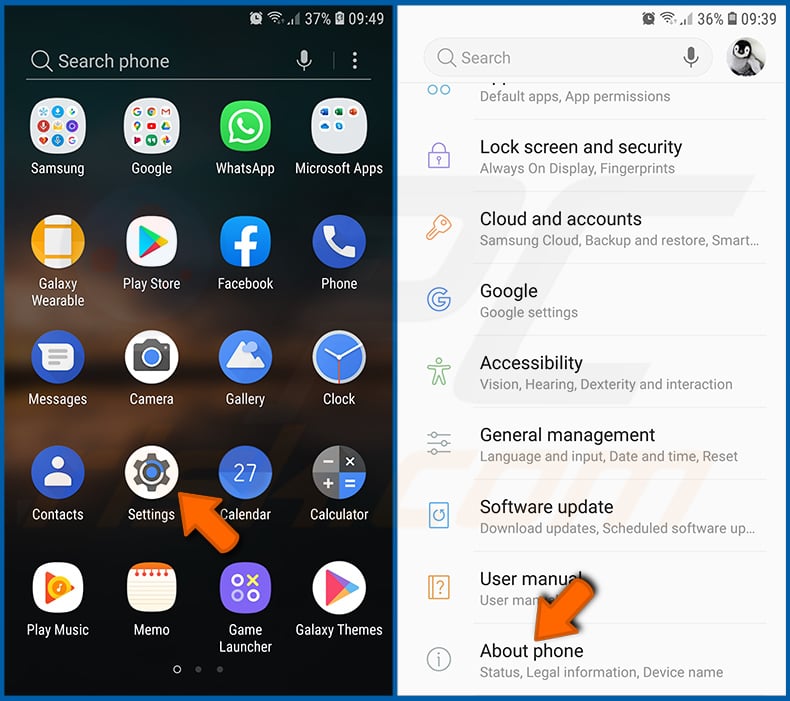

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "À propos du téléphone" et appuyez dessus.

Faites défiler vers le bas jusqu'à ce que vous voyiez "Réinitialiser" et appuyez dessus. Choisissez ensuite l'action que vous souhaitez effectuer :

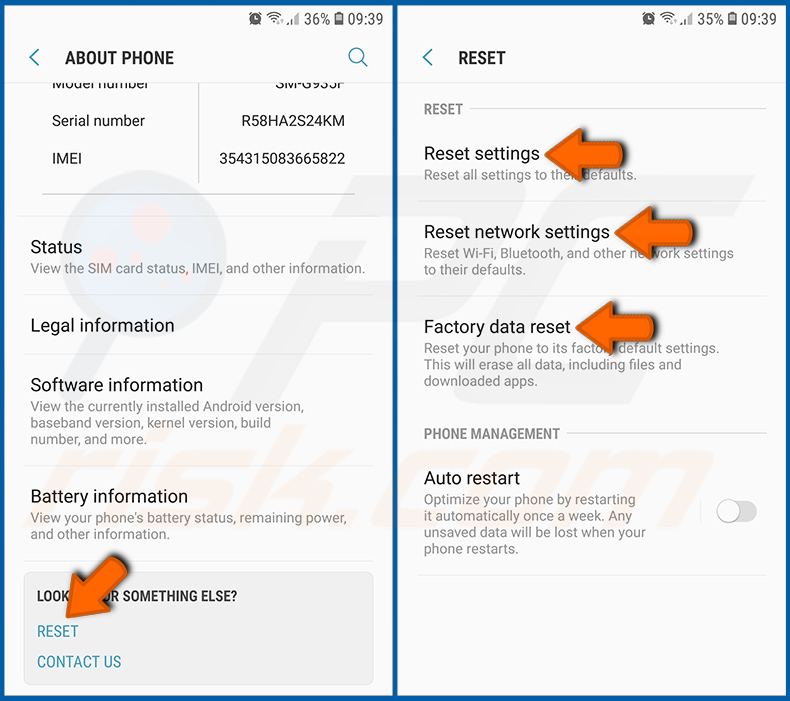

"Réinitialiser les paramètres" - rétablit tous les paramètres du système par défaut ;

"Réinitialiser les paramètres réseau" - rétablit les paramètres par défaut de tous les paramètres liés au réseau ;

"Réinitialisation des données d'usine" - réinitialise l'ensemble du système et supprime toutes les données stockées ;

[Retour à la Table des Matières]

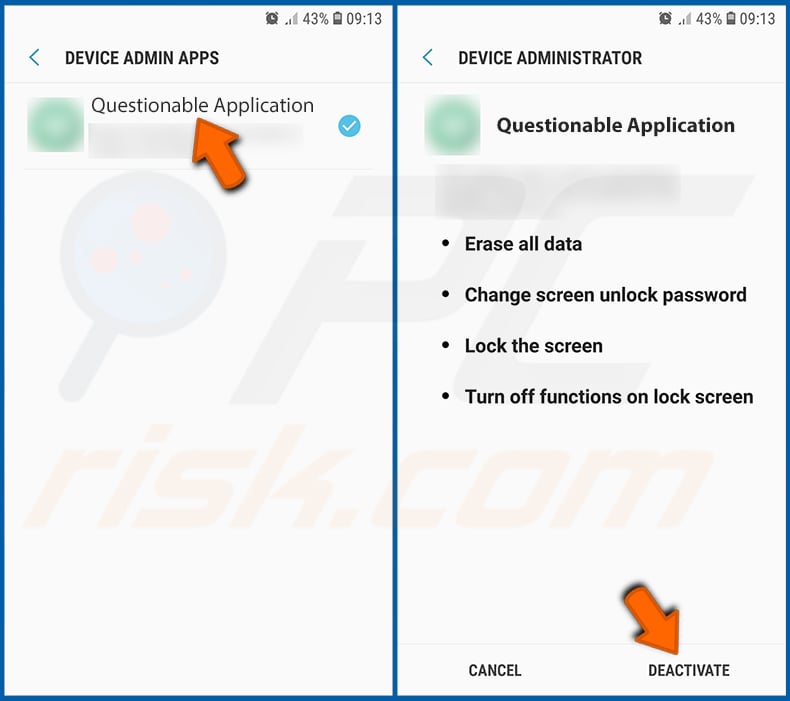

Désactivez les applications qui ont des privilèges d'administrateur :

Si une application malveillante obtient des privilèges de niveau administrateur, elle peut gravement endommager le système. Pour que votre appareil soit aussi sûr que possible, vous devez toujours vérifier quelles applications disposent de ces privilèges et désactiver celles qui ne le devraient pas.

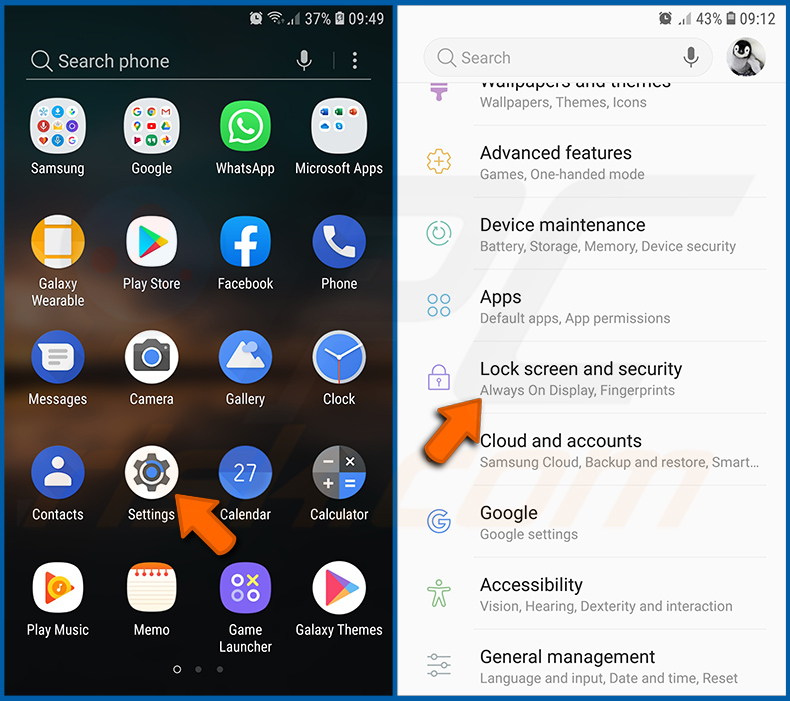

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Verrouillage de l'écran et sécurité" et appuyez dessus.

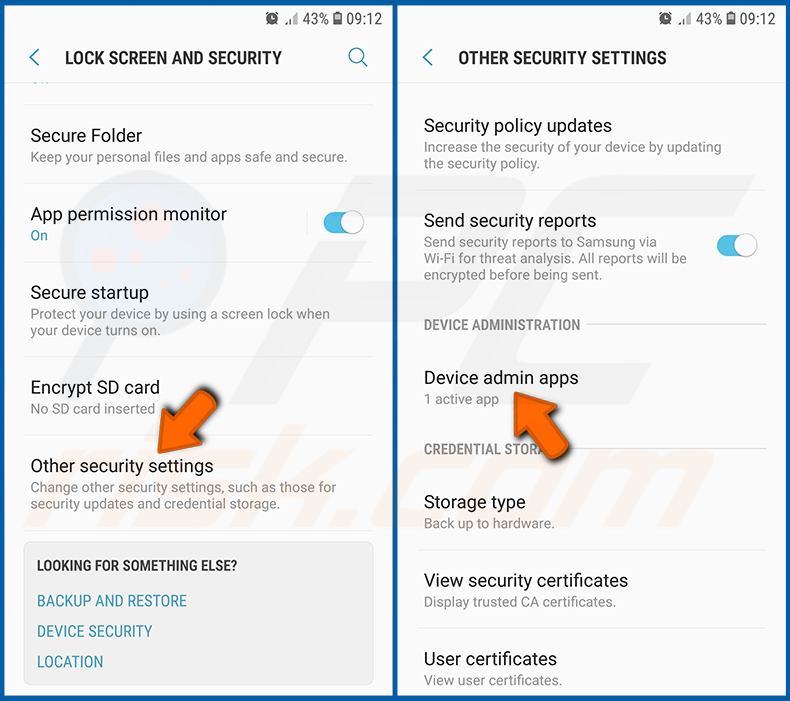

Faites défiler vers le bas jusqu'à ce que vous voyiez "Autres paramètres de sécurité", appuyez dessus, puis appuyez sur "Applications d'administration de l'appareil".

Identifiez les applications qui ne devraient pas avoir de privilèges d'administrateur, appuyez sur ces applications et appuyez sur "DÉSACTIVER".

Foire Aux Questions (FAQ)

Mon appareil Android est infecté par le maliciel Joker, dois-je formater mon périphérique de stockage pour m'en débarrasser ?

Non, la plupart des programmes malveillants peuvent être supprimés sans formatage.

Quels sont les plus gros problèmes que le maliciel Joker peut causer ?

Les dangers que représente une infection dépendent des capacités du maliciel et du mode opératoire des cybercriminels. Joker opère principalement en abonnant les victimes à des services payants et en appelant ou en envoyant des SMS à des numéros payants. Il possède également des fonctionnalités de vol de données. En général, de telles infections peuvent entraîner de graves problèmes de confidentialité, des pertes financières et un éventuel vol d'identité.

Quel est l'objectif du maliciel Joker ?

La plupart des programmes malveillants sont utilisés pour générer des revenus, et Joker ne fait pas exception à la règle. Toutefois, il convient de préciser que les maliciels peuvent également être utilisés par les cybercriminels pour s'amuser, assouvir des rancœurs personnelles, perturber des processus (sites web, services, entreprises, etc.), voire lancer des attaques à caractère politique/géopolitique.

Comment le maliciel Joker s'est-il infiltré dans mon appareil Android ?

Le maliciel Joker a été observé comme étant activement diffusé sous divers maliciels par le biais du Google Play Store. Cependant, il peut également se propager en utilisant d'autres techniques. Les maliciels sont principalement distribués par le biais de téléchargements "drive-by", d'escroqueries en ligne, de malvertising, de courriels et de messages de spam, de sources de téléchargement douteuses (par exemple, des sites de freeware et de tiers, des réseaux de partage P2P, etc.), d'outils illégaux d'activation de logiciels ("cracking") et de fausses mises à jour.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion