Comment supprimer le maliciel Bobik du système d'exploitation ?

de TroieÉgalement connu sous le nom de: RAT Bobik (Cheval de Troie d'Accès à Distance)

Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Qu'est-ce que Bobik ?

Bobik est un maliciel classé comme RAT (Remote Access Trojan - Cheval de Troie d'Accès à Distance). Ces chevaux de Troie sont conçus pour permettre l'accès/le contrôle à distance des machines infectées. Bobik peut effectuer diverses activités malveillantes, notamment provoquer des infections en chaîne, voler des données et ajouter des appareils compromis dans un botnet pour lancer des attaques DDoS.

Ce maliciel a été activement utilisé dans des attaques géopolitiques contre l'Ukraine et ses alliés. Les attaques DDoS activées par Bobik sont des éléments de la cybercriminalité dans la guerre ukrainienne.

Cette activité a été liée à un groupe de hackers pro-russe peu connu appelé NoName057(16) ; vérifié par les preuves recueillies par les chercheurs d'Avast - telles que la vantardise du groupe sur Telegram coïncidant avec les attaques DDoS de Bobik. Cependant, Avast a également estimé que les taux de réussite de ce groupe de pirates variaient de 20 à 40 %.

Aperçu du maliciel Bobik

Bobik est un cheval de Troie d'accès à distance (RAT) - un type de maliciel qui permet aux attaquants d'accéder et de contrôler à distance les systèmes infectés. Les RAT sont généralement des programmes multifonctionnels, qui peuvent causer une grande variété de dommages en fonction des objectifs des cybercriminels.

Bobik a des capacités de logiciels espions - téléchargement de fichiers, collecte de données système/utilisateur et keylogging (enregistrement de frappe). Ce programme peut également gérer et terminer les processus en cours d'exécution.

Étant donné que Bobik peut télécharger et exécuter des fichiers, il est capable de provoquer des infections en chaîne. En d'autres termes, ce RAT peut télécharger/installer des maliciels supplémentaires. Théoriquement, une telle capacité peut être utilisée pour introduire à peu près n'importe quel type de maliciel dans un système compromis (par exemple, des chevaux de Troie, des rançongiciels, des cryptomineurs, etc.) ; cependant, il convient de noter qu'il existe souvent certaines limitations quant aux charges utiles qui peuvent être injectées avec succès.

Bobik peut également lancer des attaques DDoS (Distributed Denial-of-Service). Fondamentalement, ces attaques consistent à envoyer un grand nombre de requêtes (soumises par des botnets) pour perturber un service. Lorsque des attaques DDoS sont déployées, des requêtes légitimes peuvent être perdues ou le service lui-même (par exemple, site Web, appareil, réseau, etc.) peut tomber en panne sous la pression.

Cette activité malveillante peut être particulièrement préjudiciable, car elle peut supprimer un service vital (par exemple, la santé, la finance, l'énergie, l'éducation ou d'autres secteurs) et le rendre indisponible pendant des minutes, des semaines et même plus longtemps.

Les appareils ajoutés à un botnet utilisé pour réaliser de telles attaques peuvent subir une baisse des performances du système et même une défaillance. Les infections RAT peuvent entraîner la perte de données, de graves problèmes de confidentialité, des pertes financières et le vol d'identité.

Bobik utilisé dans des attaques contre l'Ukraine et ses alliés

Bobik a été utilisé dans de multiples attaques contre divers secteurs en Ukraine et dans les pays qui la soutiennent et l'entourent. Cette cybercriminalité est liée au groupe pro-russe nommé NoName057(16). Au moment de la rédaction de cet article, ce groupe de hackers a exclusivement traité des attaques DDoS.

L'activité liée aux attaques DDoS repose sur les botnets. Les chercheurs d'Avast ont vérifié des nombres par centaines mais (compte tenu de la quantité nécessaire) sont probablement compromis par des milliers de machines infectées. Un grand nombre de bots (appareils victimes) se trouvent au Brésil, en Inde et en Asie du Sud-Est.

Dans la plupart des attaques analysées, la chaîne d'infection de Bobik a commencé avec le RedLine Stealer. Ce maliciel a déposé Bobik, qui à son tour a introduit le module DDoS qui a ensuite contacté le serveur de commande et de contrôle (C&C) pour obtenir la liste des cibles.

Avast a compilé un rapport chronologique complet de toutes les attaques DDoS de Bobik. Pour un aperçu du contenu : les attaques ont été déployées contre les sites Web des secteurs ukrainiens suivants : gouvernement, armée, fournisseurs d'armes, banques et institutions financières, énergie (électricité, gaz), transports (chemins de fer, services de bus), organes d'information, services postaux, l'éducation (écoles, universités), etc.

Bobik a ciblé des sociétés multinationales qui ont également exprimé leur soutien à l'Ukraine, notamment G4S, GKN Ltd et Verizon Communications.

Les sites Web polonais attaqués incluent les secteurs suivants : gouvernement (bureau présidentiel, Sejm, espace aérien, cyberespace, etc.), militaire (défense nationale, fabrication d'armements), justice/droit (tribunaux régionaux et de district), aéroports, etc.

Sites Web lituaniens - gouvernement (défense nationale, culture, éducation, sciences et autres ministères), banques et institutions financières, transports (aéroports, chemins de fer, services de bus) et autres secteurs.

La Lettonie a connu des attaques visant son secteur financier. En outre, la Banque centrale d'Estonie, le secteur des transports (aéroports, voyages en mer) et le plus grand portail d'informations en ligne ont été ciblés.

Des attaques ont également été lancées contre les institutions gouvernementales et la police finlandaises. Des institutions financières norvégiennes, ainsi que des sites de transport et de services postaux ont été attaqués. Le site Web de la plus grande banque du Danemark a également subi des attaques activées par Bobik.

| Nom | RAT Bobik (Cheval de Troie d'Accès à Distance) |

| Type de menace | RAT (Cheval de Troie d'Accès à Distance), cheval de Troie, virus voleur de mot de passe, maliciel bancaire, logiciel espion. |

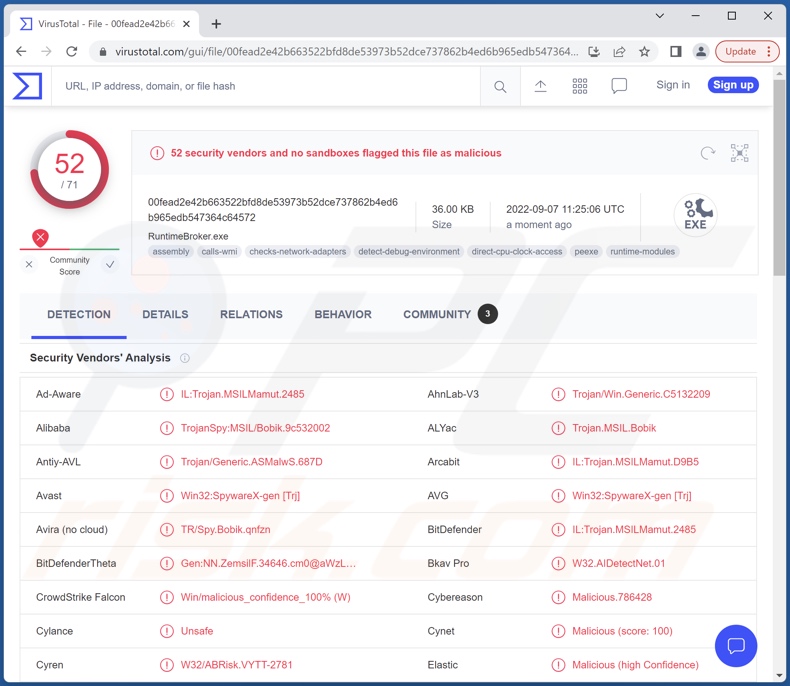

| Noms de détection | Avast (Win32:SpywareX-gen [Trj]), Combo Cleaner (IL:Trojan.MSILMamut.2485), ESET-NOD32 (Une variante de MSIL/Small.GW), Kaspersky (HEUR:Trojan-Spy.MSIL.Bobik. gen), Microsoft ( Trojan:MSIL/WizzMonetize.LML!MTB), Liste complète des détections (VirusTotal) |

| Modes de diffusion | Pièces jointes infectées, publicités en ligne malveillantes, ingénierie sociale, "cracks" de logiciels. |

| Dégâts | Mots de passe et informations bancaires volés, usurpation d'identité, ordinateur de la victime ajouté à un botnet. |

|

Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. Téléchargez Combo CleanerUn scanner gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk. |

Exemples de maliciels similaires

Nous avons analysé des milliers d'échantillons de maliciels ; Aurora, Eternity, NetDooka, Borat - sont quelques exemples de programmes capables de lancer des attaques DDoS, tandis que WhisperGate, Cobalt Strike, CONTI, HermeticWiper, Vote2024, CaddyWiper, Pterodo - sont ceux qui ont été utilisés ou liés à des attaques géopolitiques contre l'Ukraine.

Comment Bobik a-t-il infiltré mon ordinateur ?

Les maliciels sont distribués à l'aide de techniques d'hameçonnage et d'ingénierie sociale. Les maliciels sont généralement déguisés ou regroupés avec du contenu ordinaire. Les fichiers infectieux peuvent être des exécutables (.exe, .run, etc.), des archives (ZIP, RAR, etc.), des documents Microsoft Office et PDF, JavaScript, etc. Après le lancement, l'exécution ou l'ouverture d'un fichier malveillant, le processus d'infection est déclenché.

Les méthodes de prolifération les plus largement utilisées comprennent : les pièces jointes/liens malveillants dans les courriers indésirables et les messages, les téléchargements intempestifs (furtifs/trompeurs), les escroqueries en ligne, les sources de téléchargement douteuses (par exemple, les sites Web gratuits et tiers, le Peer-to-Peer réseaux de partage, etc.), outils d'activation de programmes illégaux ("cracks"), fausses mises à jour et publicités malveillantes.

Comment éviter l'installation de maliciels ?

Nous vous recommandons fortement de faire preuve de prudence avec le courrier entrant. Les pièces jointes et les liens trouvés dans les courriels suspects/non pertinents - ne doivent pas être ouverts car cela peut entraîner une infection du système. De plus, il est essentiel d'être vigilant lors de la navigation car le matériel faux et malveillant semble généralement légitime.

Nous vous conseillons de télécharger uniquement à partir de sources officielles et vérifiées. Il est tout aussi important d'activer et de mettre à jour les logiciels à l'aide d'outils authentiques, car les outils d'activation illégaux ("cracking") et les fausses mises à jour peuvent contenir des maliciels.

Il est primordial d'avoir un antivirus de bonne réputation installé et tenu à jour. Les programmes de sécurité doivent être utilisés pour exécuter des analyses régulières du système et supprimer les menaces détectées. Si vous pensez que votre ordinateur est déjà infecté, nous vous recommandons d'exécuter une analyse avec Combo Cleaner Antivirus pour Windows pour éliminer automatiquement les maliciels infiltrés.

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

TÉLÉCHARGEZ Combo CleanerEn téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Menu rapide :

- Qu'est-ce que Bobik ?

- ÉTAPE 1. Suppression manuelle du maliciel Bobik.

- ÉTAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

La suppression manuelle des maliciels est une tâche compliquée - il est généralement préférable de permettre aux programmes antivirus ou anti-maliciel de le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner Antivirus pour Windows.

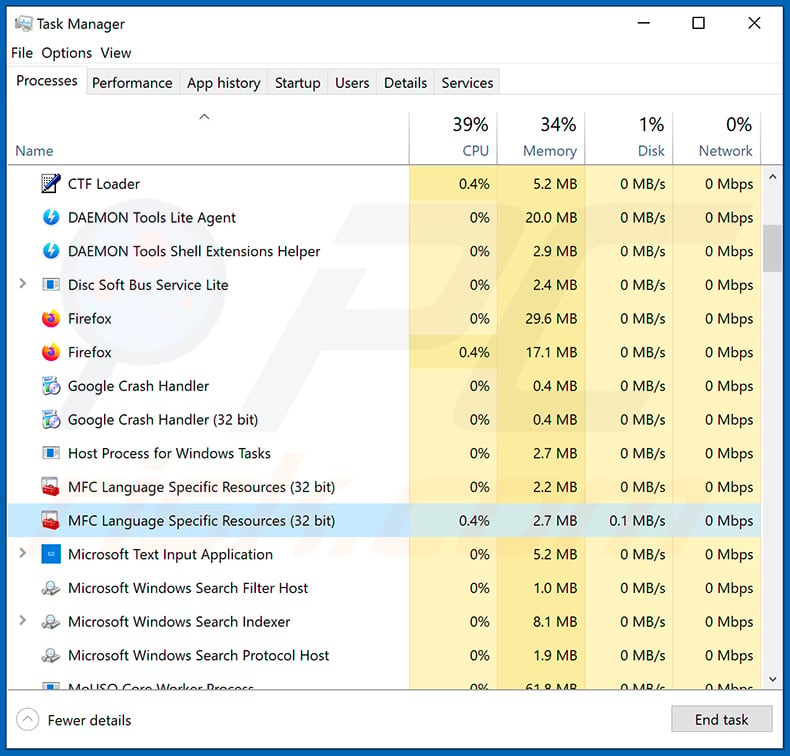

Si vous souhaitez supprimer les maliciels manuellement, la première étape consiste à identifier le nom du logiciel malveillant que vous essayez de supprimer. Voici un exemple de programme suspect exécuté sur l'ordinateur d'un utilisateur :

Si vous avez vérifié la liste des programmes exécutés sur votre ordinateur, par exemple à l'aide du gestionnaire de tâches, et identifié un programme qui semble suspect, vous devez continuer avec ces étapes :

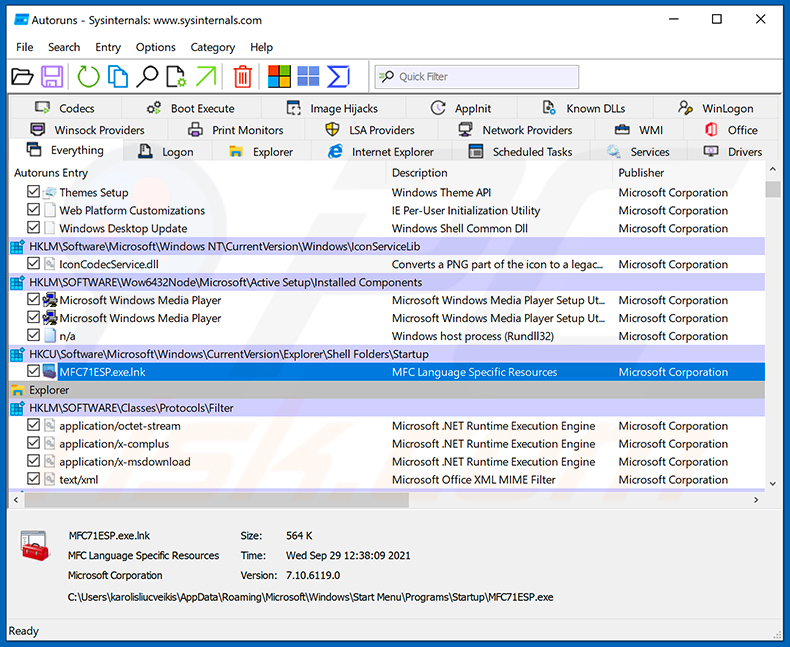

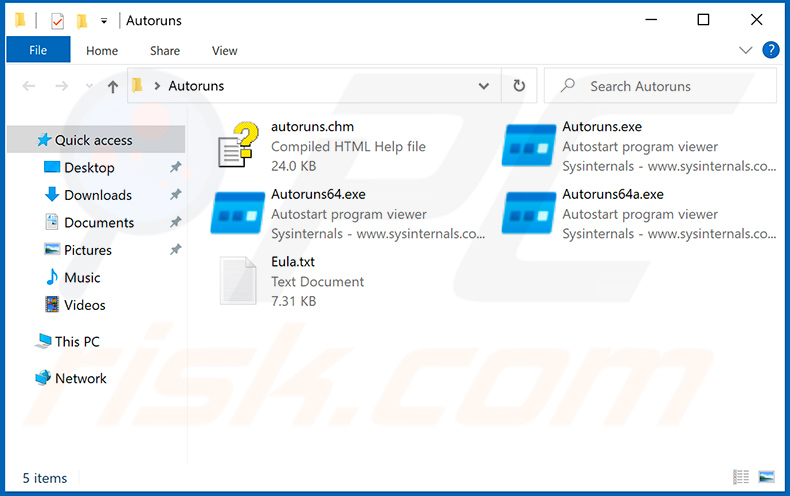

Téléchargez un programme appelé Autoruns. Ce programme affiche les emplacements des applications à démarrage automatique, du registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les emplacements des applications à démarrage automatique, du registre et du système de fichiers :

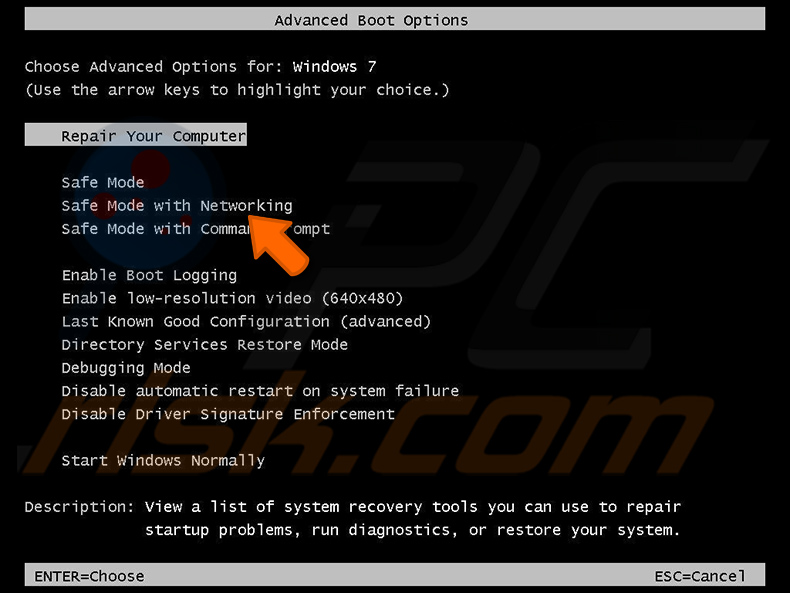

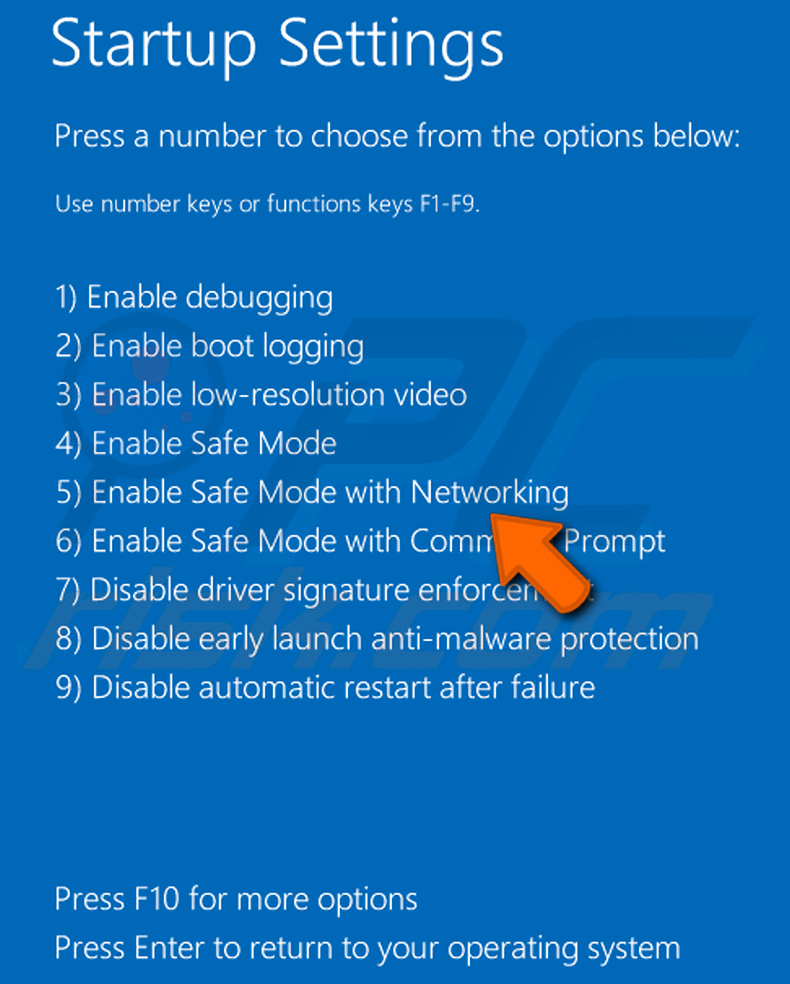

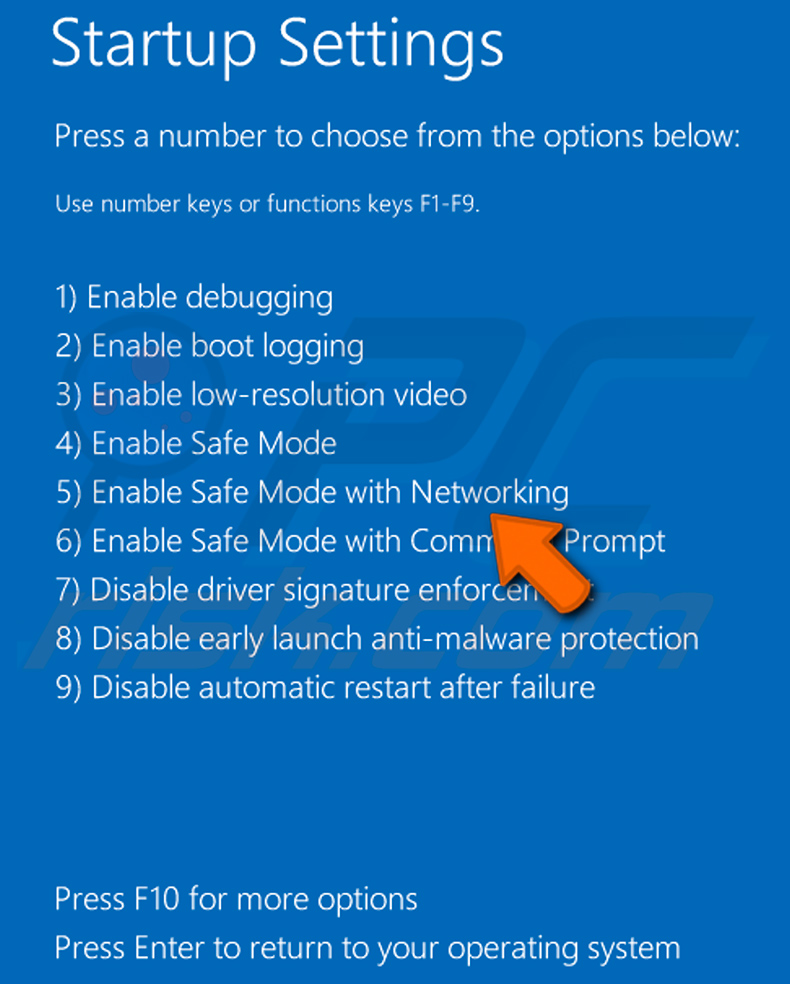

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

Utilisateurs de Windows 8 : Démarrer Windows 8 en mode sans échec avec mise en réseau - Accédez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé.

Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur va maintenant redémarrer dans le "menu des options de démarrage avancées". Cliquez sur le bouton "Dépanner", puis cliquez sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage".

Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

Utilisateurs de Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" de votre clavier enfoncé. Dans la fenêtre "choisir une option", cliquez sur "Dépanner", sélectionnez ensuite "Options avancées".

Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, vous devez cliquer sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

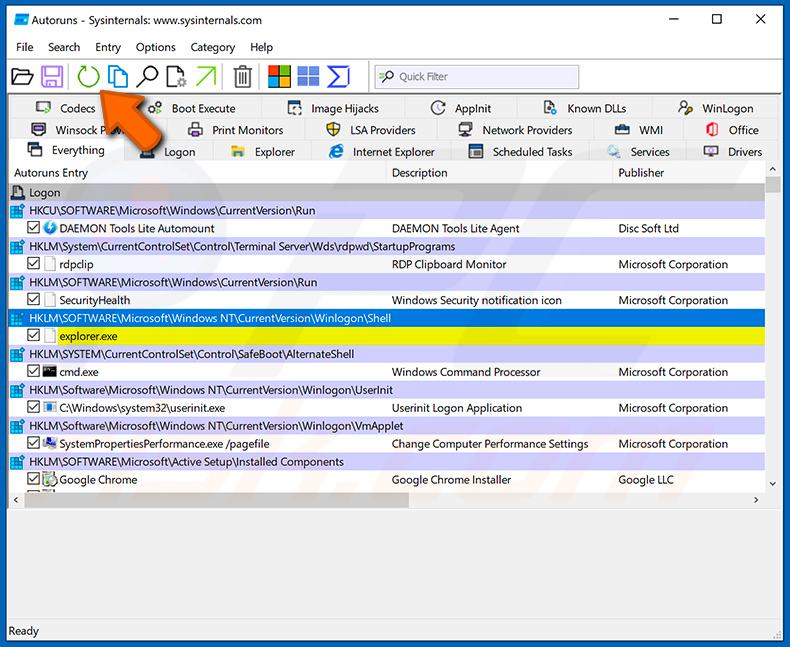

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

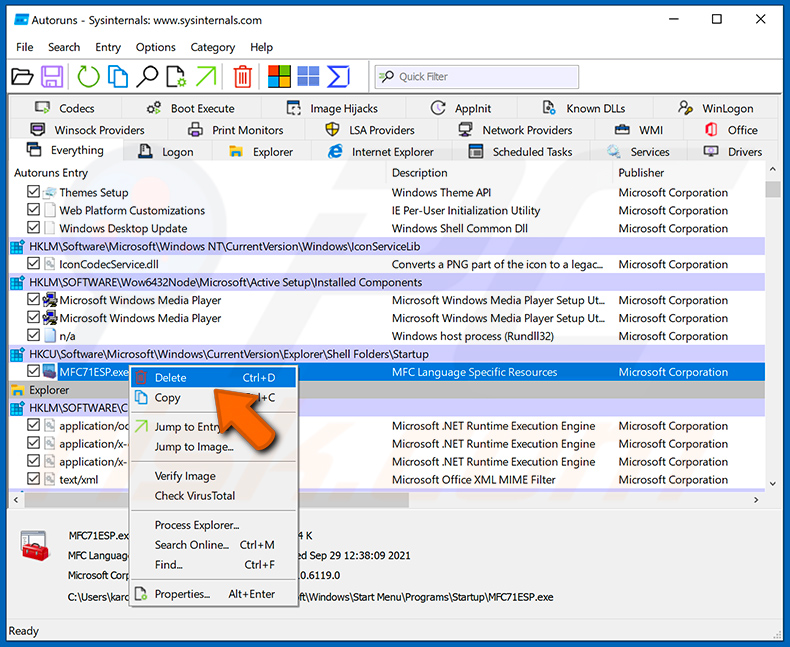

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Vous devez écrire son chemin complet et son nom. Notez que certains maliciels masquent les noms de processus sous des noms de processus Windows légitimes. À ce stade, il est très important d'éviter de supprimer des fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

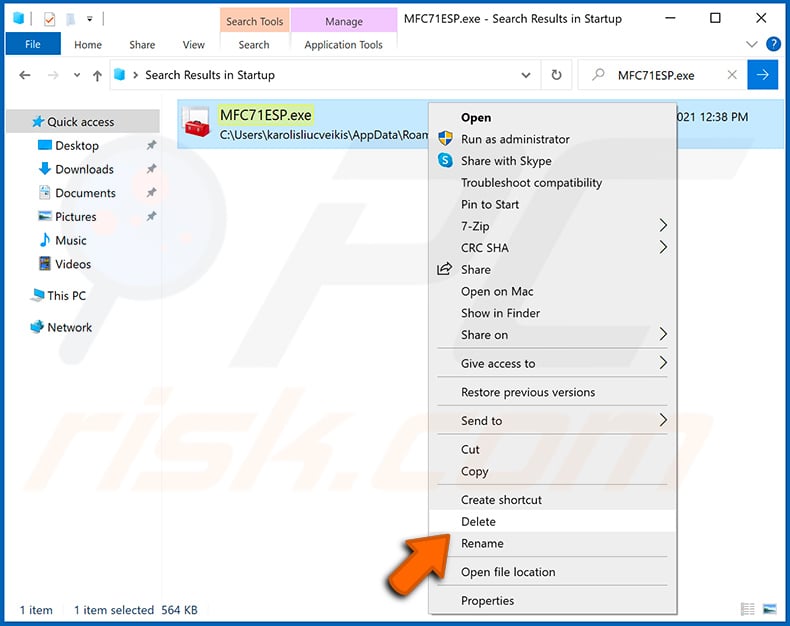

Après avoir supprimé le maliciel via l'application Autoruns (cela garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le nom de fichier du maliciel, assurez-vous de le supprimer.

Redémarrez votre ordinateur en mode normal. En suivant ces étapes, vous devriez supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées. Si vous ne possédez pas ces compétences, laissez la suppression des maliciels aux programmes antivirus et anti-maliciel.

Ces étapes peuvent ne pas fonctionner avec les infections de maliciels avancés. Comme toujours, il est préférable de prévenir l'infection que d'essayer de supprimer les maliciels plus tard. Pour protéger votre ordinateur, installez les dernières mises à jour du système d'exploitation et utilisez un logiciel antivirus. Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de l'analyser avec Combo Cleaner Antivirus pour Windows.

Foire Aux Questions (FAQ)

Mon ordinateur est infecté par le maliciel Bobik, dois-je formater mon périphérique de stockage pour m'en débarrasser ?

Non, la suppression de Bobik ne nécessite pas de formatage.

Quels sont les plus gros problèmes que les maliciels Bobik peuvent causer ?

Les menaces posées par un programme malveillant dépendent de ses capacités et du mode opératoire des cybercriminels. Bobik est un RAT - maliciel capable de permettre l'accès/le contrôle à distance des machines infectées. Ses capacités incluent l'extraction de données système/utilisateur, l'enregistrement de frappe, le téléchargement de fichiers, etc. Ce cheval de Troie peut être utilisé pour télécharger/installer des maliciels supplémentaires. Il peut également être utilisé pour lancer des attaques DDoS. Il faut mentionner que Bobik a été utilisé comme élément de cyberguerre dans la guerre d'Ukraine. Ce RAT a permis le déploiement d'attaques DDoS contre divers sites Web du secteur de l'Ukraine et de ses alliés.

Quel est le but du maliciel Bobik ?

En règle générale, les maliciels sont utilisés à des fins lucratives ; Bobik peut également être utilisé pour générer des revenus. Cependant, ce programme a été largement utilisé dans des attaques DDoS dans le cadre d'attaques à motivation géopolitique contre l'Ukraine et d'autres pays qui le soutiennent.

Comment le maliciel Bobik s'est-il infiltré dans mon ordinateur ?

Les maliciels se propagent principalement via des courriels/messages indésirables, des escroqueries en ligne, des téléchargements automatiques, des sources de téléchargement non fiables (par exemple, des sites d'hébergement de fichiers gratuits et gratuits, des réseaux de partage P2P, etc.), des outils d'activation de programmes illégaux ("cracks"), fausses mises à jour et publicités malveillantes. De plus, certains programmes malveillants peuvent s'auto-proliférer via les réseaux locaux et les périphériques de stockage amovibles (par exemple, les disques durs externes, les périphériques de stockage amovibles, etc.).

Combo Cleaner me protégera-t-il des maliciels ?

Oui, Combo Cleaner est capable de détecter et d'éliminer presque toutes les infections de maliciels connues. Il convient de noter que, puisque les maliciels haut de gamme ont tendance à se cacher au plus profond des systèmes, effectuer une analyse complète du système est crucial pour leur détection.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion