Ne pas faire confiance à l'arnaque par courriel "I have e-mailed you from your account"

L'hameçonnage/arnaqueÉgalement connu sous le nom de: possible infections par des maliciels

Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Qu'est-ce que l'arnaque par courriel "I have e-mailed you from your account" ?

Le courriel d'arnaque "I have e-mailed you from your account" est une campagne de spam par sextorsion. Ce terme définit une opération à grande échelle au cours de laquelle des milliers de courriels trompeurs sont envoyés. Ces lettres prétendent faussement qu'il existe une vidéo compromettante mettant en vedette le destinataire, qui sera divulguée - à moins que les demandes de rançon ne soient satisfaites.

Il faut souligner qu'aucune des informations fournies par ces courriels n'est vraie. Par conséquent, aucun enregistrement de ce type n'existe et ni les appareils des destinataires ni leur vie privée n'ont été compromis.

Le courriel "I have e-mailed you from your account" en détail

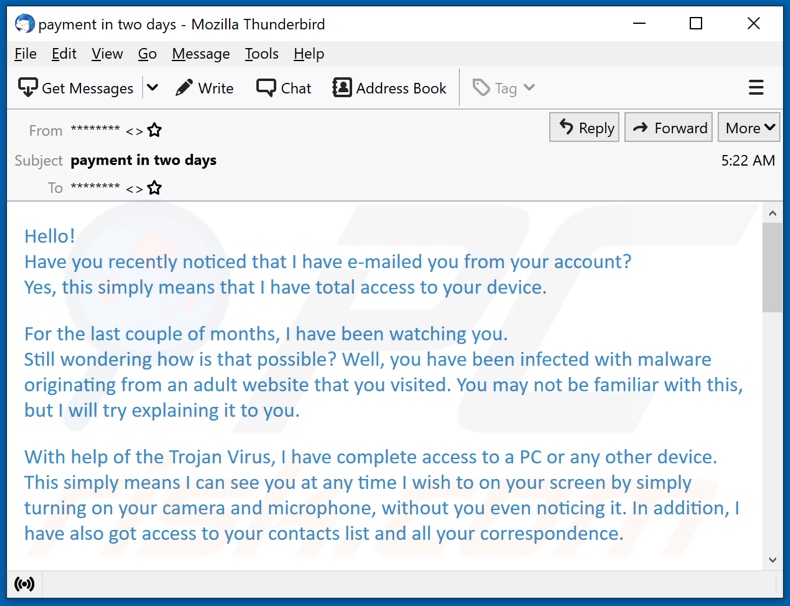

Les courriels frauduleux "I have e-mailed you from your account" (sujet/titre "payment in two days" (paiement dans les deux jours) ; peut varier) prétendent avoir envoyé ces lettres via les propres comptes de messagerie des destinataires. Cette fausse déclaration signifie censément que l'expéditeur a accès aux appareils des utilisateurs.

Ces courriels trompeurs indiquent ensuite que les systèmes ont été infectés par des maliciels provenant d'un site Web sur le thème adultes que les destinataires ont visité. Les escrocs prétendent avoir enregistré une vidéo via les caméras des appareils à l'aide d'une infection malveillante inexistante.

L'enregistrement aurait été réalisé alors que les destinataires visitaient des sites pornographiques. La "vidéo" contient un enregistrement de l'utilisateur d'un côté et du contenu qu'il regardait - de l'autre. De plus, les courriels frauduleux indiquent que les listes de contacts des courriels et des plateformes de réseaux sociaux des destinataires ont été obtenues.

Les escrocs menacent d'envoyer la fausse vidéo à ces contacts - à moins que les utilisateurs ne transfèrent 250 USD de crypto-monnaie Bitcoin à l'adresse de cryptowallet indiquée. La rançon doit être payée dans les 48 heures, à compter du moment où la lettre "I have e-mailed you from your account" a été ouverte.

Les destinataires sont avertis que le partage des courriels entraînera l'envoi de l'enregistrement aux contacts extraits. Comme mentionné dans l'introduction, toutes les affirmations formulées par ces lettres sont fausses. Par conséquent, en leur faisant confiance, les utilisateurs ne subiront qu'une perte financière et subiront potentiellement des tentatives d'escroquerie répétées.

| Nom | I have e-mailed you from your account Email Scam |

| Type de menace | Hameçonnage, escroquerie, ingénierie sociale, fraude |

| Fausse réclamation | Les courriels frauduleux prétendent qu'une vidéo explicite mettant en vedette le destinataire sera divulguée à moins qu'une rançon ne soit payée. |

| Montant de la rançon | 250 USD en crypto-monnaie Bitcoin |

| Adresse du portefeuille de chiffrement cybercriminel | 1G4KfrBD8HDJncWV3ghvKReY1rGYEZZLzw (Bitcoin) |

| Symptômes | Achats en ligne non autorisés, modifications des mots de passe des comptes en ligne, usurpation d'identité, accès illégal à l'ordinateur. |

| Modes de diffusion | Courriels trompeurs, publicités intempestives en ligne malhonnêtes, techniques d'empoisonnement des moteurs de recherche, domaines mal orthographiés. |

| Dommages | Perte d'informations privées sensibles, perte monétaire, vol d'identité. |

|

Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. Téléchargez Combo CleanerUn scanner gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk. |

Campagnes de spam en général

"Your device was compromised", "Your cloud storage was compromised", "I monitored your device on the net for a long time", "I have got two not really pleasant news for you", et "Within 96 hours I'll ruin your prestige" sont quelques exemples de campagnes de spam par sextorsion.

Les courriels utilisent une grande variété de modèles d'escroquerie. Les lettres trompeuses sont généralement présentées comme "urgentes", "importantes", "prioritaires" et similaires ; elles peuvent même être déguisés en courrier provenant d'entreprises, d'organisations, d'institutions, d'autorités, de prestataires de services et d'autres entités légitimes.

Outre l'hameçonnage et d'autres escroqueries, ces courriels sont également utilisés pour faire proliférer des maliciels (par exemple, des chevaux de Troie, des rançongiciels, des mineurs de crypto-monnaie, etc.). En raison de l'étendue du courrier indésirable, il est conseillé de faire preuve de prudence avec les courriels et messages entrants.

Comment les campagnes de spam infectent-elles les ordinateurs ?

Les maliciels sont distribués via des campagnes de spam via des fichiers infectieux envoyés par leur intermédiaire. Ces fichiers peuvent être joints aux courriels, ou les lettres peuvent contenir des liens de téléchargement d'un tel contenu. Les fichiers virulents peuvent se trouver dans divers formats, par exemple, documents Microsoft Office et PDF, archives, exécutables, JavaScript, etc.

Lorsque les fichiers sont ouverts, le téléchargement/l'installation du maliciel est lancé. Par exemple, les documents Microsoft Office provoquent des infections en exécutant des macro-commandes malveillantes. Ce processus commence au moment où un document est ouvert dans les versions de Microsoft Office publiées avant 2010. Les versions plus récentes ont un mode "Vue protégée" qui empêche l'exécution automatique des macros. Au lieu de cela, les utilisateurs peuvent activer manuellement l'édition/le contenu (c'est-à-dire les commandes de macro).

Comment éviter l'installation de maliciels ?

Pour éviter d'infecter l'appareil via des courriers indésirables, il est expressément déconseillé d'ouvrir des courriels suspects et non pertinents, en particulier les pièces jointes ou les liens qui y sont présents. Il est recommandé d'utiliser les versions de Microsoft Office publiées après 2010.

Les maliciels se propagent également via des sources de téléchargement douteuses (par exemple, des sites non officiels et gratuits, des réseaux de partage Peer-to-Peer, etc.), des outils d'activation illégaux ("cracks") et de fausses mises à jour. Par conséquent, il est important de télécharger à partir de canaux officiels/vérifiés et d'activer/mettre à jour des programmes avec des outils fournis par de véritables développeurs.

Pour assurer la sécurité de l'appareil et de l'utilisateur, il est primordial d'avoir un antivirus fiable d'installé et maintenu à jour. Ce logiciel doit être utilisé pour exécuter des analyses régulières du système et pour supprimer les menaces détectées. Si vous avez déjà ouvert des pièces jointes malveillantes, nous vous recommandons d'exécuter une analyse avec Combo Cleaner Antivirus pour Windows pour éliminer automatiquement les maliciels infiltrés.

Texte présenté dans le courrier électronique frauduleux "I have e-mailed you from your account" :

Subject: payment in two days

Hello!

Have you recently noticed that I have e-mailed you from your account?

Yes, this simply means that I have total access to your device.

For the last couple of months, I have been watching you.

Still wondering how is that possible? Well, you have been infected with malware originating from an adult website that you visited. You may not be familiar with this, but I will try explaining it to you.

With help of the Trojan Virus, I have complete access to a PC or any other device.

This simply means I can see you at any time I wish to on your screen by simply turning on your camera and microphone, without you even noticing it. In addition, I have also got access to your contacts list and all your correspondence.

You may be asking yourself, "But my PC has an active antivirus, how is this even possible? Why didn't I receive any notification?" Well, the answer is simple: my malware uses drivers, where I update the signatures every four hours, making it undetectable, and hence keeping your antivirus silent.

I have a video of you wanking on the left screen, and on the right screen - the video you were watching while masturbating.

Wondering how bad could this get? With just a single click of my mouse, this video can be sent to all your social networks, and e-mail contacts.

I can also share access to all your e-mail correspondence and messengers that you use.

All you have to do to prevent this from happening is - transfer bitcoins worth $250 (USD) to my Bitcoin address (if you have no idea how to do this, you can open your browser and simply search: "Buy Bitcoin").

My bitcoin address (BTC Wallet) is: 1G4KfrBD8HDJncWV3ghvKReY1rGYEZZLzw

After receiving a confirmation of your payment, I will delete the video right away, and that's it, you will never hear from me again.

You have 2 days (48 hours) to complete this transaction.

Once you open this e-mail, I will receive a notification, and my timer will start ticking.

Any attempt to file a complaint will not result in anything, since this e-mail cannot be traced back, same as my bitcoin id.

I have been working on this for a very long time by now; I do not give any chance for a mistake.

If, by any chance I find out that you have shared this message with anybody else, I will broadcast your video as mentioned above.

Apparence du courriel "I have e-mailed you from your account" (GIF) :

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

TÉLÉCHARGEZ Combo CleanerEn téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Menu rapide :

- Qu'est-ce que "I have e-mailed you from your account" ?

- ÉTAPE 1. Suppression manuelle d'éventuelles infections par des maliciels.

- ÉTAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

La suppression manuelle des maliciels est une tâche compliquée, il est généralement préférable de laisser les programmes antivirus ou anti-maliciel le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner Antivirus pour Windows.

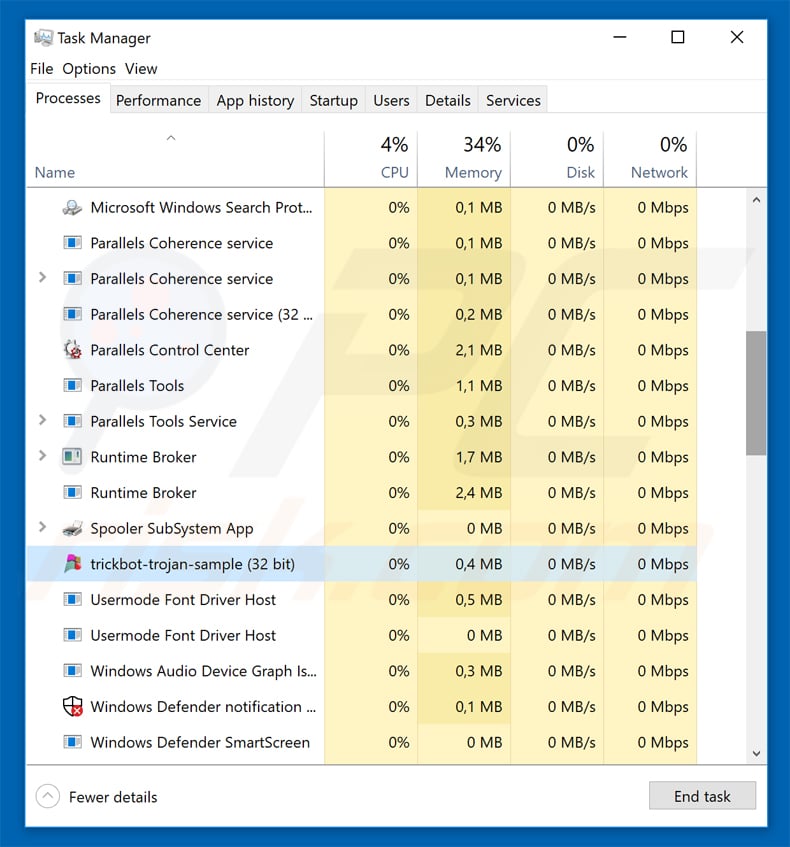

Si vous souhaitez supprimer un maliciel manuellement, la première étape consiste à identifier le nom du maliciel que vous essayez de supprimer. Voici un exemple d'un programme suspect exécuté sur l'ordinateur de l'utilisateur:

Si vous avez vérifié la liste des programmes en cours d'exécution sur votre ordinateur, par exemple en utilisant le gestionnaire de tâches et que vous avez identifié un programme qui semble suspect, vous devriez poursuivre ces étapes :

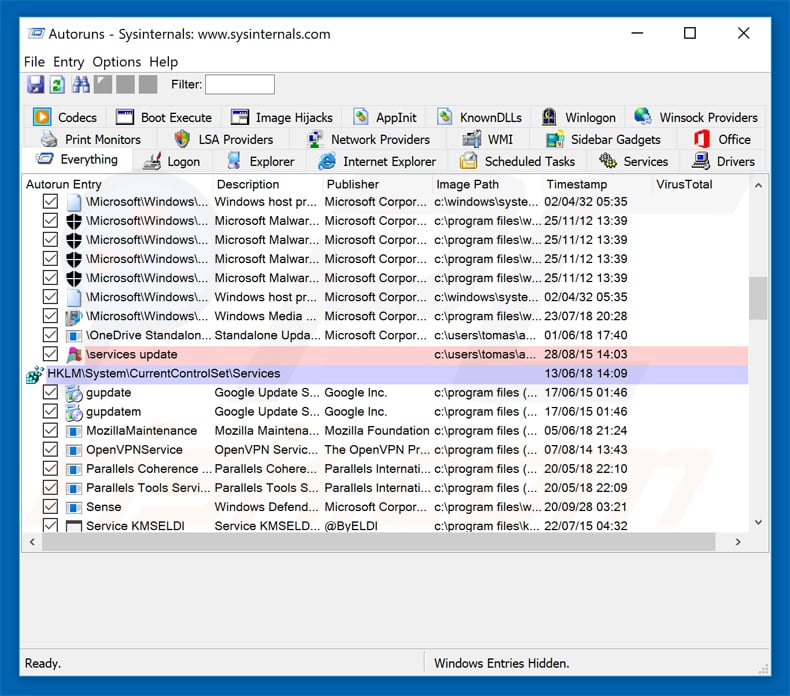

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

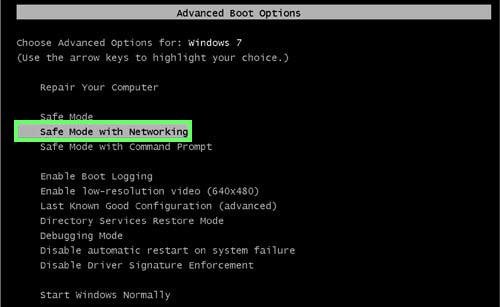

Utilisateurs de Windows XP et Windows 7 : Démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK.

Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

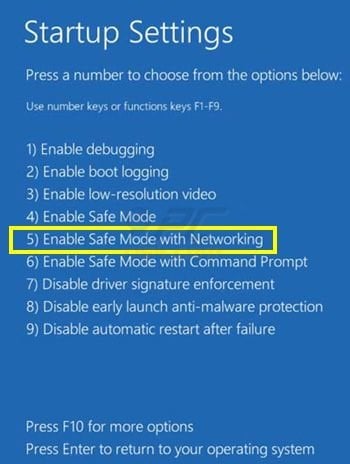

Utilisateurs de Windows 8 : Démarrez Windows 8 est en mode sans échec avec mise en réseau - Allez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé.

Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur redémarre dans le menu "Options de démarrage avancées". Cliquez sur le bouton "Dépannage", puis sur le bouton "Options avancées".

Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage". Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

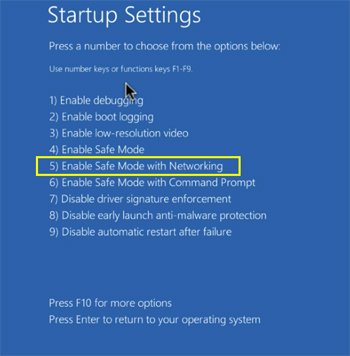

Utilisateurs Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" enfoncé sur votre clavier.

Dans la fenêtre "Choisir une option", cliquez sur "Dépannage", puis sélectionnez "Options avancées". Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer".

Dans la fenêtre suivante, cliquez sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec la mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

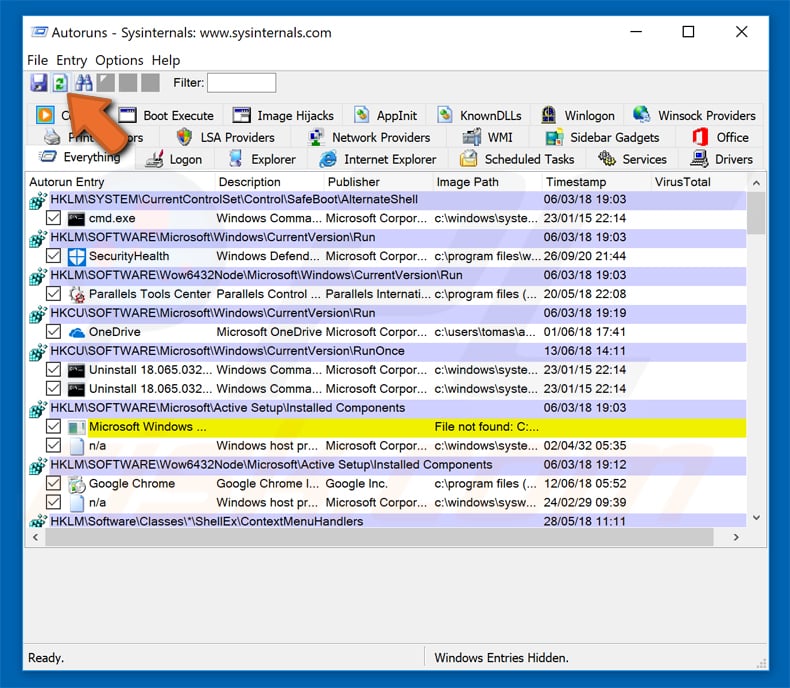

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

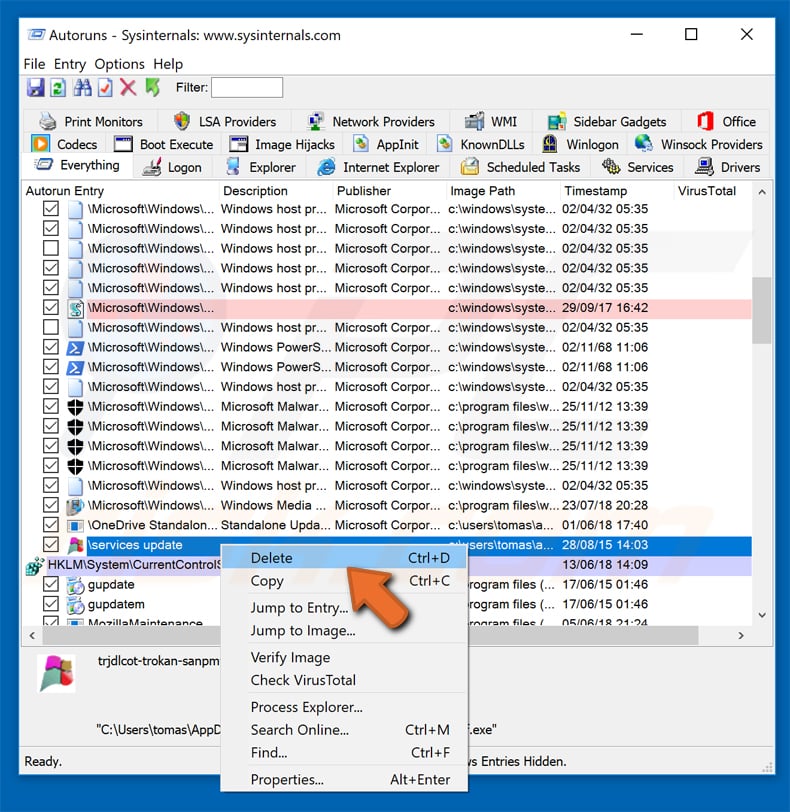

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

Vous devriez écrire le chemin complet et le nom. Notez que certains maliciels cachent leurs noms de processus sous des noms de processus Windows légitimes.

A ce stade, il est très important d'éviter de supprimer les fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

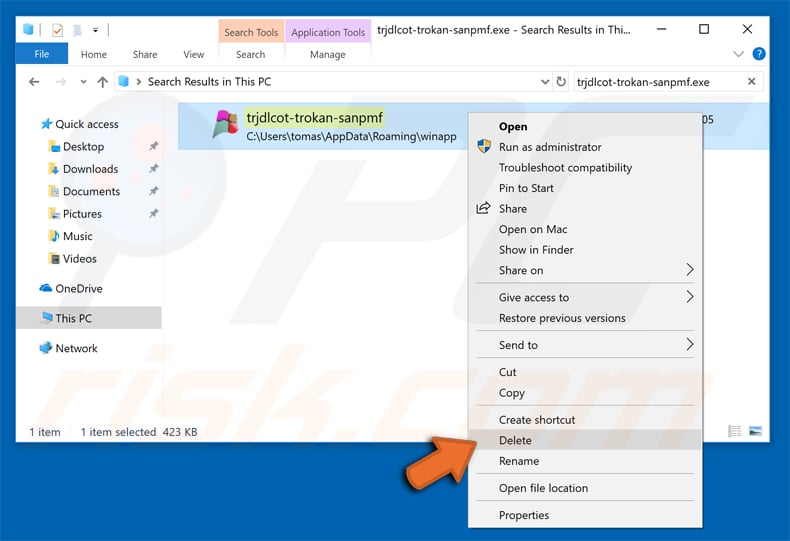

Après avoir supprimé le maliciel via l'application Autoruns (ceci garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le fichier du maliciel, veillez à le supprimer.

Redémarrez votre ordinateur en mode normal. Suivre ces étapes devrait vous aider à supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées, il est recommandé de laisser la suppression des maliciels aux programmes antivirus et antimaliciel.

Ces étapes peuvent ne pas fonctionner avec les infections malveillantes avancées. Comme toujours, il est préférable d'éviter d'être infecté par des maliciels qui tentent de les supprimer par la suite. Pour assurer la sécurité de votre ordinateur, assurez-vous d'installer les dernières mises à jour du système d'exploitation et d'utiliser un logiciel antivirus. Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de le scanner avec Combo Cleaner Antivirus pour Windows.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion