Ignorer l'arnaque par courriel your device was compromised

L'hameçonnage/arnaqueÉgalement connu sous le nom de: possible infections de maliciels

Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Qu'est-ce que l'arnaque par courriel your device was compromised ?

En règle générale, les escrocs derrière les escroqueries par courriel de sextorsion menacent de partager des images embarrassantes ou une vidéo des destinataires. Le but principal de ces escroqueries est de tromper les destinataires en leur faisant croire que de telles images ou vidéo existent et de payer les escrocs pour ne pas diffuser le matériel compromettant.

Escroquerie par courriel Your device was compromised en détail

Les escrocs à l'origine de cette arnaque de sextorsion affirment avoir collecté des informations telles que les sites Web visités et envoyé des messages texte. De plus, ils affirment avoir eu accès à la webcam et au microphone.

Leur objectif est de faire croire aux destinataires que toutes les informations collectées et autres contenus seront partagés avec les personnes de la liste de contacts et publiés en ligne si les destinataires ne paient pas 1650 $ en Bitcoins à l'adresse courriel fournie.

Les escrocs derrière les courriels de ce type comptent sur les destinataires pour agir par peur - ils ne contiennent en réalité aucun élément compromettant ou sensible. Par conséquent, ces courriels doivent être ignorés et signalés.

Il convient de mentionner que les escroqueries par courriel de sextorsion peuvent avoir l'adresse courriel d'un expéditeur falsifié (avoir l'adresse courriel de la victime ciblée). Cette technique est utilisée pour tromper les destinataires en leur faisant croire que des escrocs ont pénétré leurs comptes (ou même leurs ordinateurs).

Une autre technique utilisée par les escrocs pour rendre leurs courriels plus crédibles consiste à inclure des mots de passe dans leurs courriels. En règle générale, les mots de passe inclus sont anciens - les escrocs utilisent des mots de passe achetés sur le dark web qui ont été divulgués après des violations de données.

| Nom | Courriel arnaque Your device was compromised |

| Type de menace | Hameçonnage, escroquerie, ingénierie sociale, fraude |

| Fausse réclamation | Des informations sensibles ont été collectées et seront publiées à moins qu'une rançon ne soit payée |

| Adresse du portefeuille éléctronique du cybercriminel | 1C8a9b9X5vVCDNbspzxFYiJGAR5v9YMPtF |

| Montant de la rançon | 1650 $ en Bitcoins |

| Symptômes | Achats en ligne non autorisés, modifications des mots de passe des comptes en ligne, usurpation d'identité, accès illégal à l'ordinateur. |

| Modes de diffusion | Courriels trompeurs, publicités intempestives en ligne malhonnêtes, techniques d'empoisonnement des moteurs de recherche, domaines mal orthographiés. |

| Dommages | Perte d'informations privées sensibles, perte monétaire, vol d'identité. |

|

Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. Téléchargez Combo CleanerUn scanner gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk. |

Escroqueries de sextorsion en général

La plupart des escroqueries par sextorsion sont assez similaires (d'autres exemples de courriels similaires sont "I Am A Professional Programmer Who Specializes In Hacking Email Scam", "I Have Got Two Not Really Pleasant News For You Email Scam", et "I Have To Share Bad News With You Email Scam"). La plupart d'entre eux menacent de publier des photos, des vidéos ou d'autres documents humiliants et exigent le paiement d'une rançon.

Il est important de mentionner que le courrier électronique peut être utilisé comme un canal pour distribuer des maliciels. En règle générale, les courriels de ce type contiennent un lien ou une pièce jointe d'un site Web malveillant.

Comment les campagnes de spam infectent-elles les ordinateurs ?

Lorsque les cybercriminels utilisent des courriels pour diffuser des maliciels, ils envoient des liens ou des fichiers malveillants (pièces jointes). Leur objectif est d'inciter les destinataires à télécharger puis à ouvrir/exécuter un fichier malveillant.

Habituellement, les cybercriminels prétendent que le fichier joint à leur courrier électronique est un document, par exemple un bon de commande ou une facture. Bien que les fichiers téléchargés via des courriels de ce type soient malveillants, ils sont conçus pour infecter les ordinateurs avec des rançongiciels, des chevaux de Troie ou d'autres maliciels.

En règle générale, les courriels utilisés pour diffuser des maliciels contiennent un document Microsoft Office malveillant, un document PDF, un ZIP, un RAR ou un autre fichier d'archive, un fichier JavaScript, un fichier exécutable. Les destinataires infectent les ordinateurs lorsqu'ils exécutent l'un ou l'autre des fichiers malveillants.

Il convient de mentionner que les documents malveillants ouverts avec Microsoft Office 2010 ou une version plus récente n'installent pas de maliciels à moins que les utilisateurs n'activent l'édition ou le contenu (commandes macros). Les anciennes versions de MS Office n'ont pas le mode "Vue protégée" qui empêche les documents malveillants ouverts d'infecter les ordinateurs.

Comment éviter l'installation de maliciels ?

Il est important de mettre à jour et d'activer les programmes installés avec des fonctions ou des outils implémentés fournis par leurs développeurs officiels. Les outils tiers et non officiels contiennent souvent des maliciels cachés et il n'est pas légal d'utiliser des programmes ou des outils de craquage.

Les liens de sites Web et les pièces jointes dans des courriels non pertinents ne doivent pas être ouverts, en particulier lorsque des courriels de ce type sont reçus d'expéditeurs inconnus et suspects. Il est important d'examiner ces courriels - les fichiers ou les liens qu'ils contiennent pourraient être utilisés pour distribuer des maliciels.

De plus, il est recommandé de télécharger des logiciels, des fichiers à partir de sites Web officiels et via des liens directs. Les fichiers, les programmes téléchargés via les réseaux Peer-to-Peer, les pages non officielles, les téléchargeurs tiers, etc., ou installés via des programmes d'installation tiers peuvent être malveillants.

De plus, il est conseillé d'analyser régulièrement un ordinateur à la recherche de virus et de le rechercher avec un antivirus ou un logiciel anti-espion réputé. Si vous avez déjà ouvert des pièces jointes malveillantes, nous vous recommandons d'exécuter une analyse avec Combo Cleaner Antivirus pour Windows pour éliminer automatiquement les maliciels infiltrés.

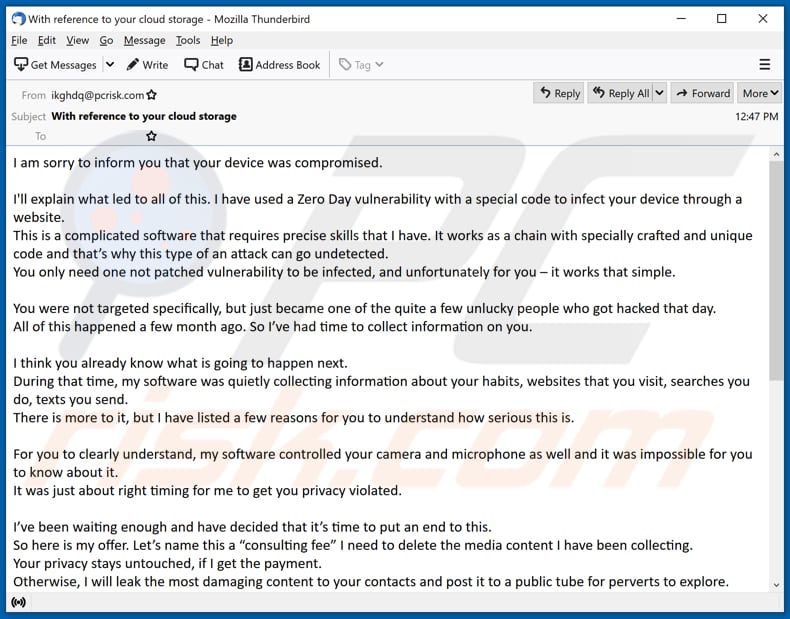

Apparence de l'escroquerie par courriel (GIF) de your device was compromised :

Texte présenté dans ce courriel :

Subject: With reference to your cloud storage

I am sorry to inform you that your device was compromised.I'll explain what led to all of this. I have used a Zero Day vulnerability with a special code to infect your device through a website.

This is a complicated software that requires precise skills that I have. It works as a chain with specially crafted and unique code and that’s why this type of an attack can go undetected.

You only need one not patched vulnerability to be infected, and unfortunately for you – it works that simple.You were not targeted specifically, but just became one of the quite a few unlucky people who got hacked that day.

All of this happened a few month ago. So I’ve had time to collect information on you.I think you already know what is going to happen next.

During that time, my software was quietly collecting c

There is more to it, but I have listed a few reasons for you to understand how serious this is.For you to clearly understand, my software controlled your camera and microphone as well and it was impossible for you to know about it.

It was just about right timing for me to get you privacy violated.I’ve been waiting enough and have decided that it’s time to put an end to this.

So here is my offer. Let’s name this a “consulting fee” I need to delete the media content I have been collecting.

Your privacy stays untouched, if I get the payment.

Otherwise, I will leak the most damaging content to your contacts and post it to a public tube for perverts to explore.I understand how damaging this will be for you, and amount is not that big for you to keep your privacy.

Please dont blame me – we all have different ways of making a living.I have no intention of destroying your reputation or life, but only if I get paid.

I don’t care about you personally, that's why you can be sure that all files I have and software on your device will be deleted immediately after I receive the transfer.

I only care about getting paid.My modest consulting fee is 1650 US Dollars transferred in Bitcoin. Exchange rate at the time of the transfer.

You need to send that amount to this wallet: 1C8a9b9X5vVCDNbspzxFYiJGAR5v9YMPtFThe fee is non negotiable, to be transferred within 2 business days.

We use Bitcoin to protect my identity.Obviously do not try to ask for any help from anybody unless you want your privacy to violated.

I will monitor your every move until I get paid. If you keep your end of the agreement, you wont hear from me ever again.Take care.

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

TÉLÉCHARGEZ Combo CleanerEn téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Menu rapide :

- Qu'est-ce que l'arnaque par courriel your device was compromised ?

- ÉTAPE 1. Suppression manuelle des infections de maliciels.

- ÉTAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

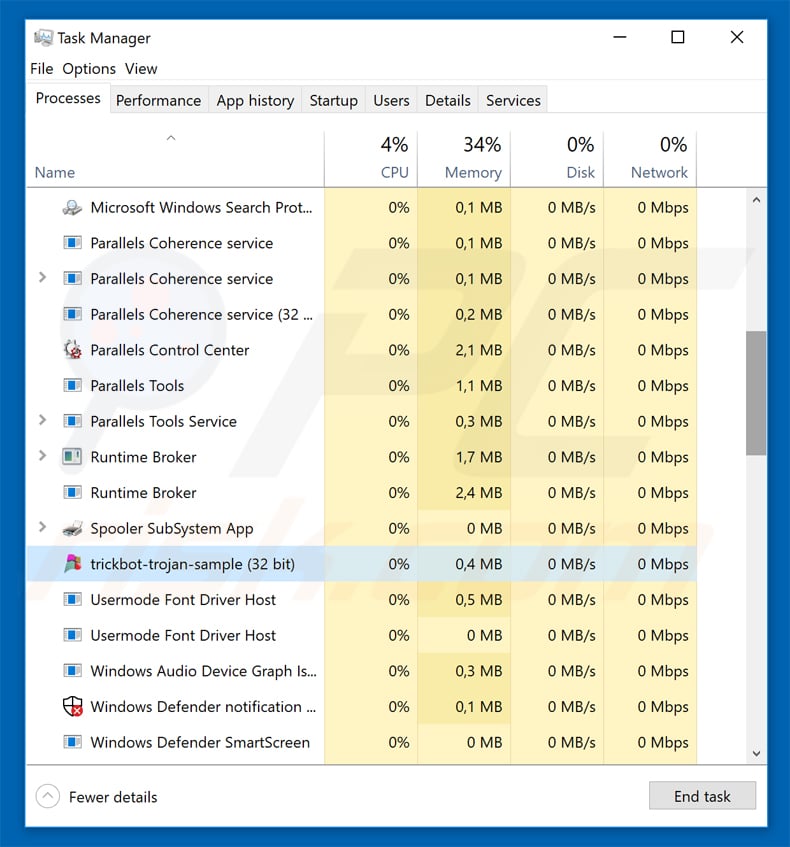

La suppression manuelle des maliciels est une tâche compliquée, il est généralement préférable de laisser les programmes antivirus ou anti-maliciel le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner Antivirus pour Windows. Si vous souhaitez supprimer un maliciel manuellement, la première étape consiste à identifier le nom du maliciel que vous essayez de supprimer. Voici un exemple d'un programme suspect exécuté sur l'ordinateur de l'utilisateur:

Si vous avez vérifié la liste des programmes en cours d'exécution sur votre ordinateur, par exemple en utilisant le gestionnaire de tâches et que vous avez identifié un programme qui semble suspect, vous devriez poursuivre ces étapes :

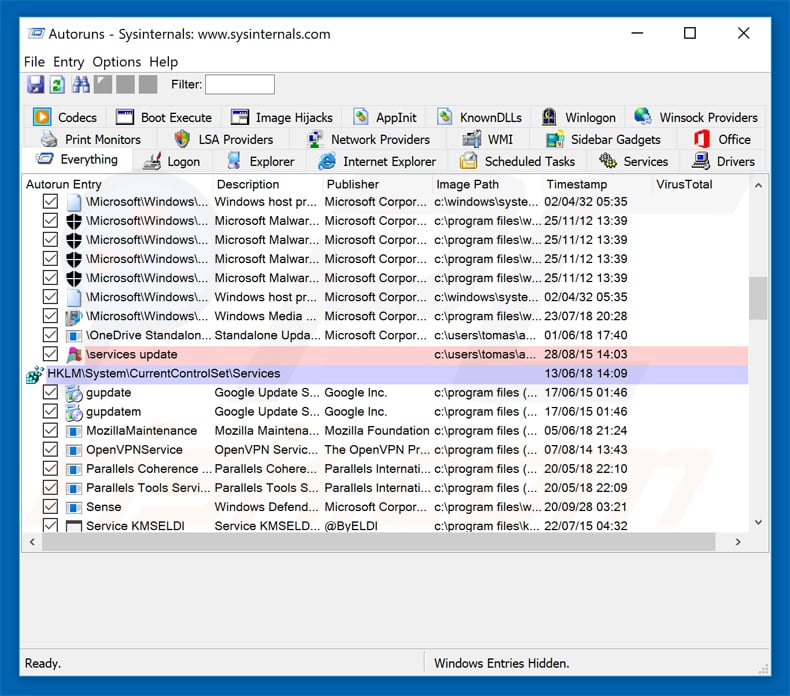

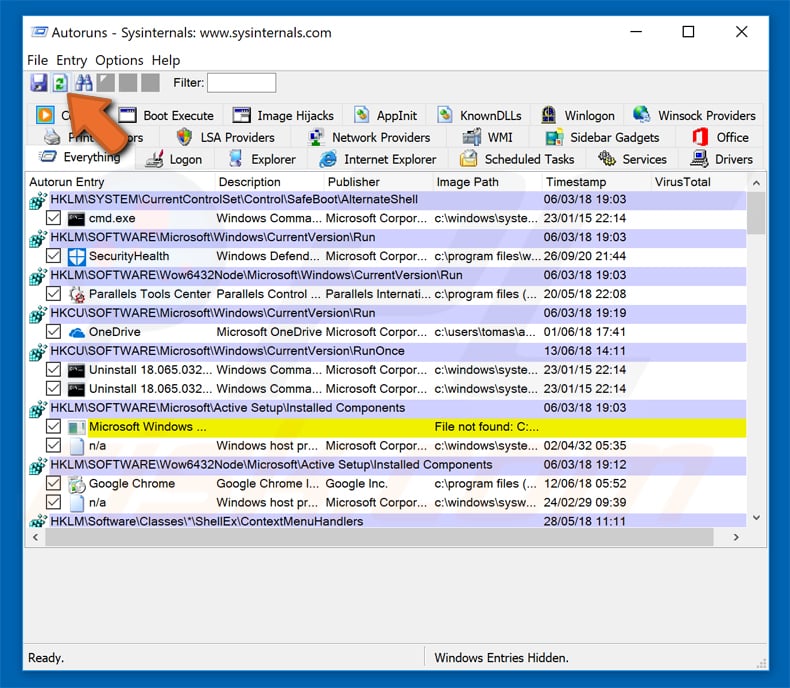

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

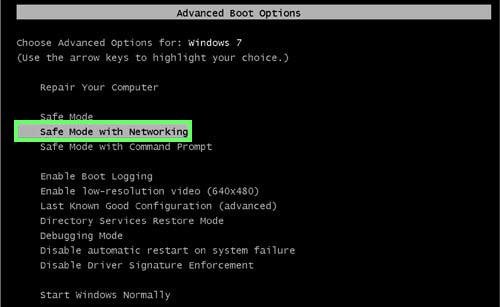

Utilisateurs de Windows XP et Windows 7 : Démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

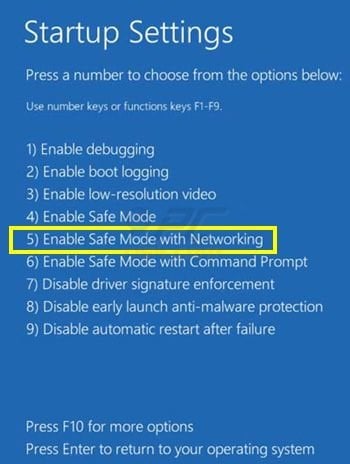

Utilisateurs de Windows 8 : Démarrez Windows 8 est en mode sans échec avec mise en réseau - Allez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé. Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur redémarre dans le menu "Options de démarrage avancées". Cliquez sur le bouton "Dépannage", puis sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage". Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

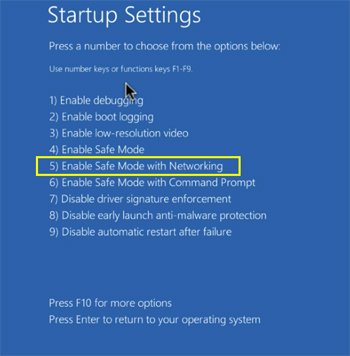

Utilisateurs Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" enfoncé sur votre clavier. Dans la fenêtre "Choisir une option", cliquez sur "Dépannage", puis sélectionnez "Options avancées". Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, cliquez sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec la mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

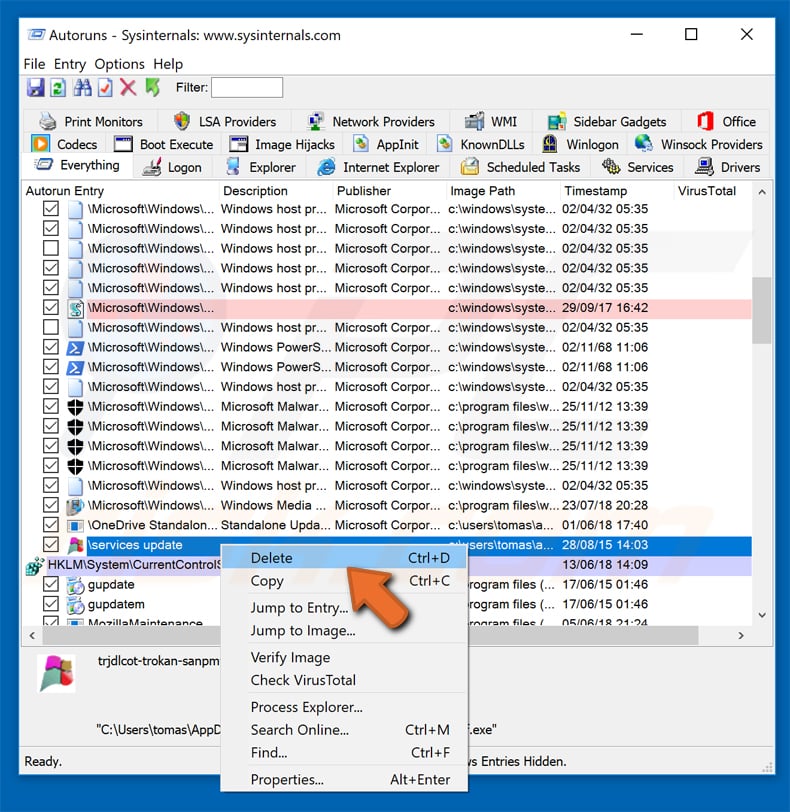

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

Vous devriez écrire le chemin complet et le nom. Notez que certains maliciels cachent leurs noms de processus sous des noms de processus Windows légitimes. A ce stade, il est très important d'éviter de supprimer les fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

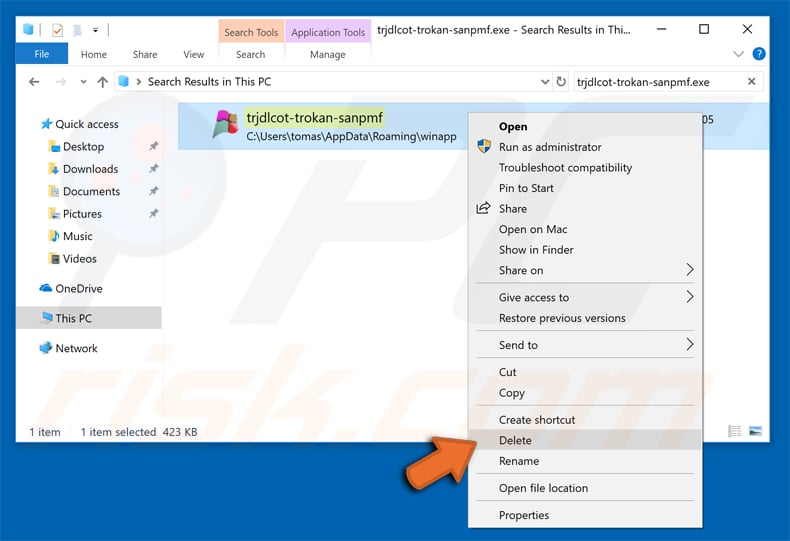

Après avoir supprimé le maliciel via l'application Autoruns (ceci garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le fichier du maliciel, veillez à le supprimer.

Redémarrez votre ordinateur en mode normal. Suivre ces étapes devrait vous aider à supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées, il est recommandé de laisser la suppression des maliciels aux programmes antivirus et antimaliciel. Ces étapes peuvent ne pas fonctionner avec les infections malveillantes avancées. Comme toujours, il est préférable d'éviter d'être infecté par des maliciels qui tentent de les supprimer par la suite. Pour assurer la sécurité de votre ordinateur, assurez-vous d'installer les dernières mises à jour du système d'exploitation et d'utiliser un logiciel antivirus.

Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de le scanner avec Combo Cleaner Antivirus pour Windows.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion