Comment supprimer Invoice email virus ?

de TroieÉgalement connu sous le nom de: Cheval de Troie TrickBot

Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Qu'est-ce que le virus Invoice Email ?

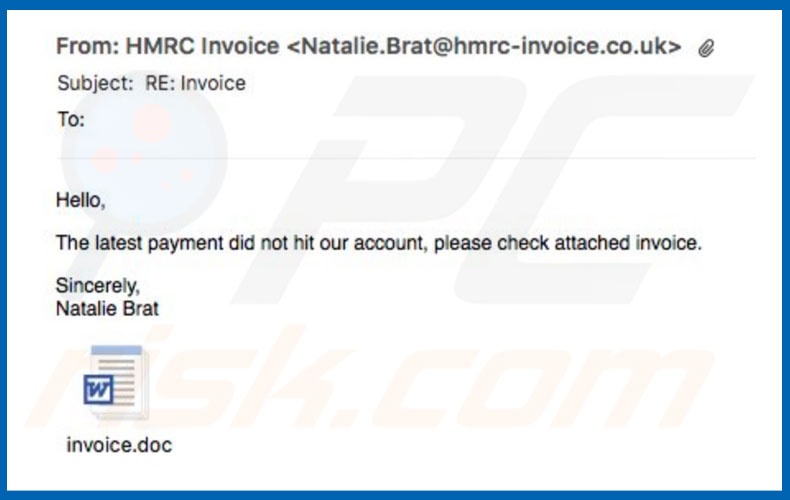

"Invoice Email Virus" (également connu sous le nom de "Outstanding Invoice Email Virus") est une campagne de spam utilisée pour faire proliférer un cheval de Troie à haut risque appelé TrickBot. Cette campagne partage de nombreuses similitudes avec un certain nombre d'autres campagnes de spam, telles que (par exemple), eFax, Important Documents IRS, et en particulier HM Revenue & Customs Outstanding Amount.

Le texte de ces courriels peut différer, même si le message délivré est essentiellement identique : l'utilisateur a supposément reçu une facture (via une pièce jointe MS Word) et doit payer. Sachez cependant que le fichier joint est malveillant et conçu pour télécharger et installer le maliciel TrickBot.

Le Virus Invoice Email en détail

Comme mentionné, les messages électroniques indiquent que les paiements n'ont pas été soumis et encouragent les utilisateurs à ouvrir la pièce jointe MS Word, qui contient une facture. Ceci est une arnaque. Les cybercriminels tentent de tromper les utilisateurs crédules pour qu'ils ouvrent un fichier malveillant qui infecte le système.

Le texte des courriels de la campagne "Invoice Email Virus" peut varier, car les cybercriminels enregistrent divers domaines Web et adresses courriel avec les noms d'entreprises et de services gouvernementaux légitimes. Ces URL/adresses courriel sont ensuite utilisées pour envoyer du spam - il est plus facile de donner une impression de légitimité lorsque l'expéditeur est familier à l'utilisateur.

Sachez que TrickBot est un maliciel à haut risque. Il détourne les navigateurs Web et collecte divers identifiants/mots de passe. Les données collectées sont envoyées à un serveur distant contrôlé par des cybercriminels. Ces personnes peuvent recevoir des informations sensibles (par exemple, des criminels peuvent accéder aux réseaux sociaux des utilisateurs, aux comptes bancaires, etc.).

La présence de ce maliciel peut entraîner des pertes financières importantes voire une usurpation d'identité. Par conséquent, le suivi des données peut entraîner de graves problèmes de confidentialité ou même le vol d'identité.

Si vous avez ouvert des courriels/pièces jointes appartenant à une campagne de spam "Invoice Email Virus", vous devez immédiatement analyser le système avec une suite antivirus/anti-logiciel espion réputée et supprimer toutes les menaces détectées.

| Nom | Cheval de Troie TrickBot |

| Type de menace | Cheval de Troie, virus de vol de mot de passe, maliciel bancaire, logiciel espion |

| Symptômes | Les chevaux de Troie sont conçus pour s'infiltrer furtivement dans l'ordinateur de la victime et restent silencieux, de sorte qu'aucun symptôme particulier n'est clairement visible sur une machine infectée. |

| Modes de diffusion | Pièces jointes infectées, publicités en ligne malveillantes, ingénierie sociale, logiciels de crack. |

| Dommages | Informations bancaires volées, mots de passe, usurpation d'identité, ordinateur de la victime ajouté à un botnet. |

|

Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. Téléchargez Combo CleanerUn scanner gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk. |

Similitudes avec d'autres chevaux de Troie

TrickBot est pratiquement identique à des dizaines d'autres virus de type cheval de Troie, tels que Pony, Adwind, FormBook et bien d'autres. Comme pour TrickBot, ces virus sont également distribués à l'aide de campagnes de spam. De plus, leur comportement est également très similaire - tous collectent des données.

Certains chevaux de Troie sont également conçus pour diffuser d'autres virus (généralement des rançongiciels). Par conséquent, ces virus constituent une menace directe pour votre vie privée et la sécurité de votre navigation sur Internet.

Comment le virus Invoice Email a-t-il infecté mon ordinateur ?

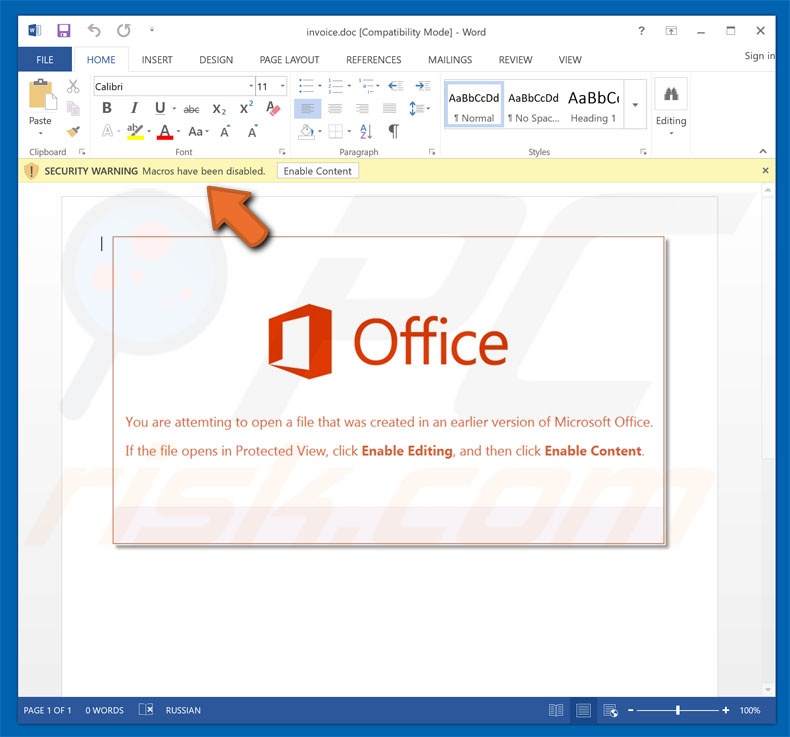

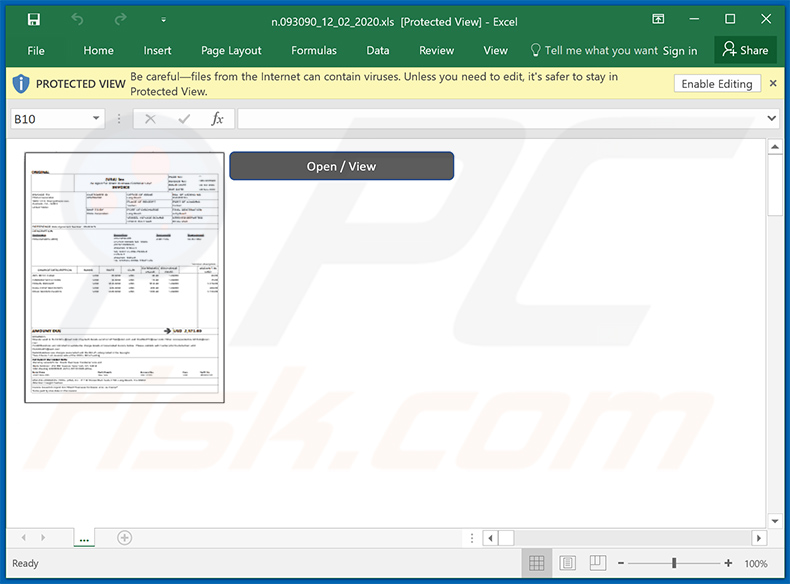

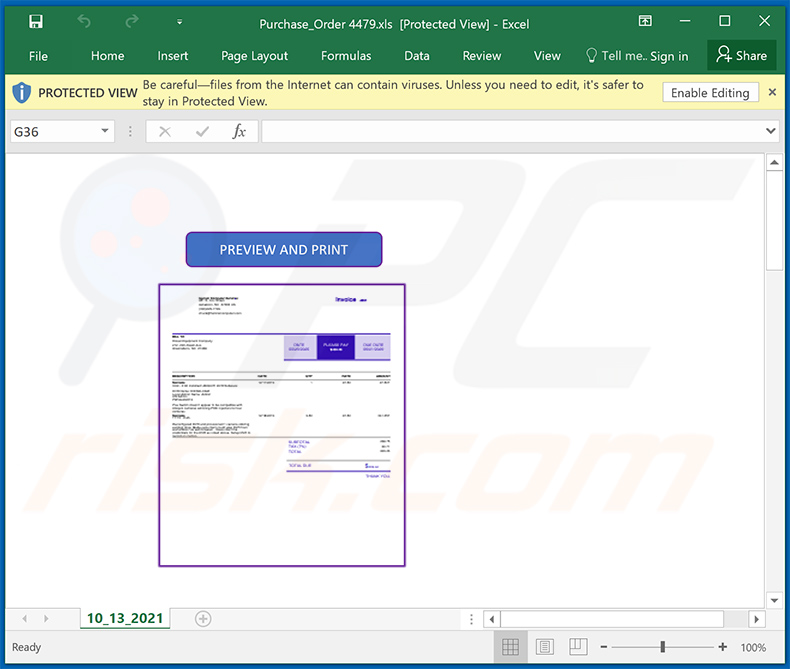

"Invoice Email virus" est associé à des pièces jointes MS Word malveillantes présentées sous forme de factures. Après avoir ouvert ces fichiers, les utilisateurs sont invités à activer les commandes macro, sinon le contenu ne s'affichera pas correctement. Ce faisant, cependant, les utilisateurs autorisent les pièces jointes à exécuter des scripts qui téléchargent/installent furtivement des maliciels.

Notez que cela ne fonctionnera que si la pièce jointe est ouverte à l'aide du programme MS Word. Si le fichier est ouvert à l'aide d'un autre logiciel capable de lire ces formats, les scripts ne seront pas exécutés. De plus, le maliciel ne cible que le système d'exploitation Windows et, par conséquent, les utilisateurs qui exécutent d'autres plates-formes sont en sécurité.

Comment éviter l'installation de maliciels ?

Les principales raisons des infections informatiques sont une mauvaise connaissance et un comportement imprudent. Par conséquent, faites très attention lorsque vous naviguez sur Internet. Réfléchissez à deux fois avant d'ouvrir les pièces jointes des courriels. Si le fichier ne semble pas pertinent ou a été reçu d'un courriel suspect/méconnaissable, il ne doit jamais être ouvert - ces courriels doivent être supprimés sans lecture.

De plus, certains chevaux de Troie sont distribués à l'aide de la méthode du "bundling" ou "regroupement" (installation furtive d'applications malveillantes avec des logiciels réguliers) et de fausses mises à jour. Par conséquent, soyez prudent lorsque vous téléchargez/installez/mettez à jour un logiciel. Analysez soigneusement chaque fenêtre des boîtes de dialogue de téléchargement/d'installation et désactivez tous les programmes supplémentaires inclus.

Vos programmes doivent être téléchargés à partir de sources officielles uniquement, en utilisant des liens de téléchargement directs. De plus, gardez à jour les applications installées. Pour y parvenir, utilisez uniquement les fonctionnalités ou les outils implémentés fournis par le développeur officiel. Nous vous recommandons également fortement d'avoir une suite antivirus/anti-logiciel espion légitime d'installée et en cours d'exécution.

Les versions plus récentes (2010 et supérieures) de MS Office ouvrent les fichiers nouvellement téléchargés en "mode protégé", empêchant ainsi les pièces jointes malveillantes de télécharger/installer des maliciels. Par conséquent, il est fortement déconseillé d'utiliser d'anciennes versions. La clé de la sécurité informatique est la prudence.

Si vous avez déjà ouvert la pièce jointe malveillante, nous vous recommandons d'exécuter une analyse avec Combo Cleaner Antivirus pour Windows pour éliminer automatiquement les maliciels infiltrés.

Exemples de messages présentés dans différentes variantes de ces courriels malveillants :

Subject: RE: Outstanding INVOICE BIA/066250/5423

The invoices came to us very late. Both are enclosed in attachement.

hxxp://www.perezdearceycia.cl/

alexa.ballantine@gmail.com

------------------------------------------------------

Subject: INCORRECT INVOICE

We are waiting for the confirmation from your side so that we can send you the Invoice & Credit card link to process the payment and start the services. If you have any queries, please feel free to contact us. We hope for a positive reply.

hxxp://cqfsbj.cn/

This message is confidential and/or contains legally privileged information. It is intended for the addressees only.

Jamacapq@sbcglobal.net

------------------------------------------------------

Subject: Outstanding INVOICE XOJR/7763411/6403

We have not received payment or an update on when the overdue invoices will be paid. Our payment terms are strictly 30 days. Please let me know when these invoices will be paid. Please see below the list of overdue invoices:

hxxp://minami.com.tw/

Regards

Priyanka Kapadia

------------------------------------------------------

Subject: Outstanding INVOICE FQOVN/2773110/730

Please see below the list of overdue invoices, of which 223.00 euro is due since last month. Can you please advise when payment will be made.

hxxp://www.legionofboomfireworks.com/

This message is confidential and/or contains legally privileged information. It is intended for the addressees only.

Thanks

Kira Holden

------------------------------------------------------

Subject: Invoice Number 55057

Last one year we started to charge for CRB check. They pay us first and we apply for CRB. =0DI do not have invoices.

hxxp://www.caglarturizm.com.tr/

Kind Regards,

andy

------------------------------------------------------

Subject: Final Account

Please find attached your confirmation documents. What you need to do Urgently Print off, sign and scan/send back the full proposal form within 7 days

hxxp://www.jxprint.ru/

Many Thanks

CYNTHIA HARRY

Pièce jointe malveillante diffusée via la campagne de SPAM "Invoice Email" :

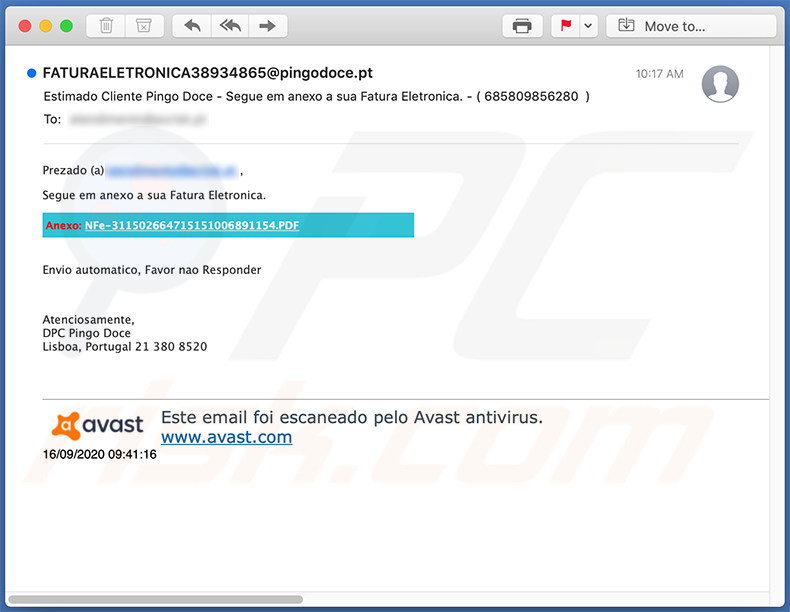

Exemple d'un autre courriel de spam sur le thème de la facturation envoyé en portugais :

Texte présenté dedans :

Subject: Estimado Cliente Pingo Doce - Segue em anexo a sua Fatura Eletronica. - ( 685809856280 )

Prezado (a) atendimento@pcrisk.pt ,

Segue em anexo a sua Fatura Eletronica.

Anexo: NFe-311502664715151006891154.PDF

Envio automatico, Favor nao Responder

Atenciosamente,

DPC Pingo Doce

Lisboa, Portugal 21 380 8520

Este email foi escaneado pelo Avast antivirus.

www.avast.com16/09/2020 09:41:16

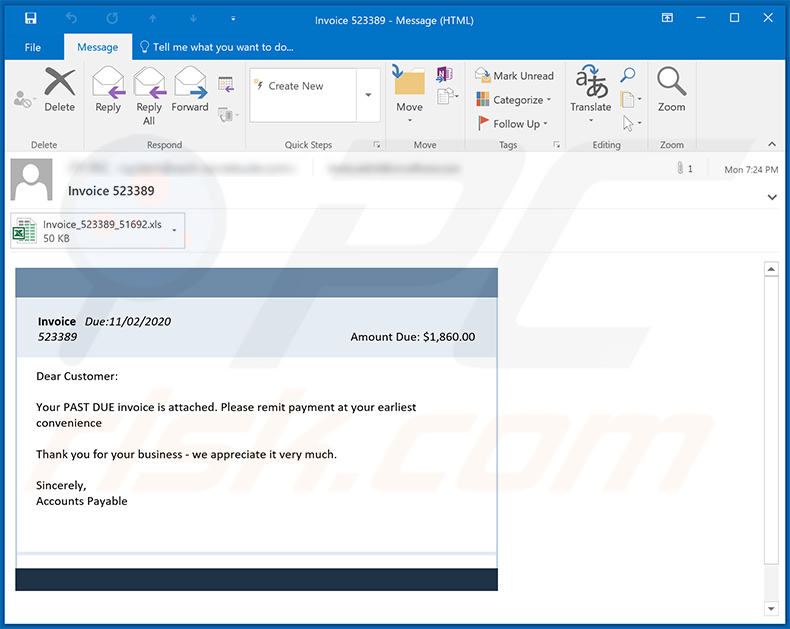

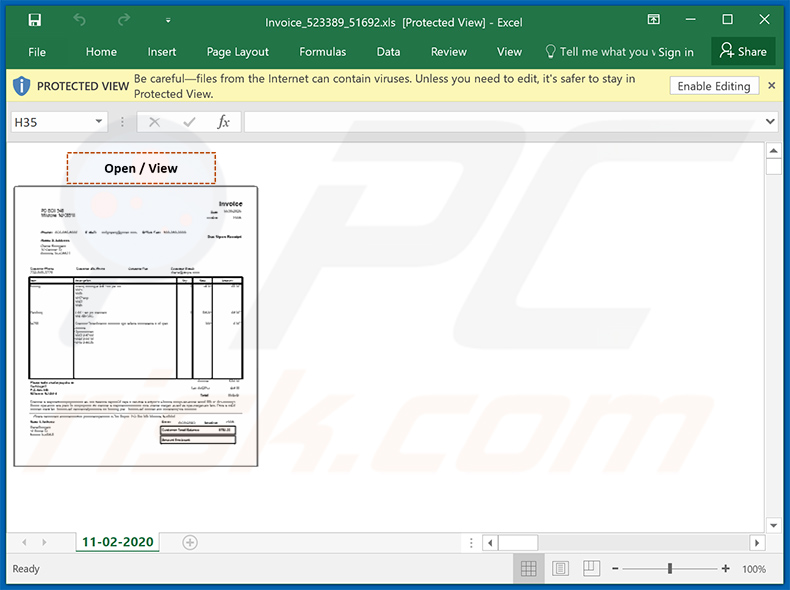

Un autre courrier indésirable sur le thème de la facturation utilisé pour diffuser un document MS Excel malveillant :

Texte présenté dedans :

Subject: Invoice 523389

Invoice Due:11/02/2020

523389 Amount Due: $1,860.00Dear Customer:

Your PAST DUE invoice is attached. Please remit payment at your earliest convenience

Thank you for your business - we appreciate it very much.

Sincerely,

Accounts Payable

Capture d'écran du document MS Excel malveillant joint :

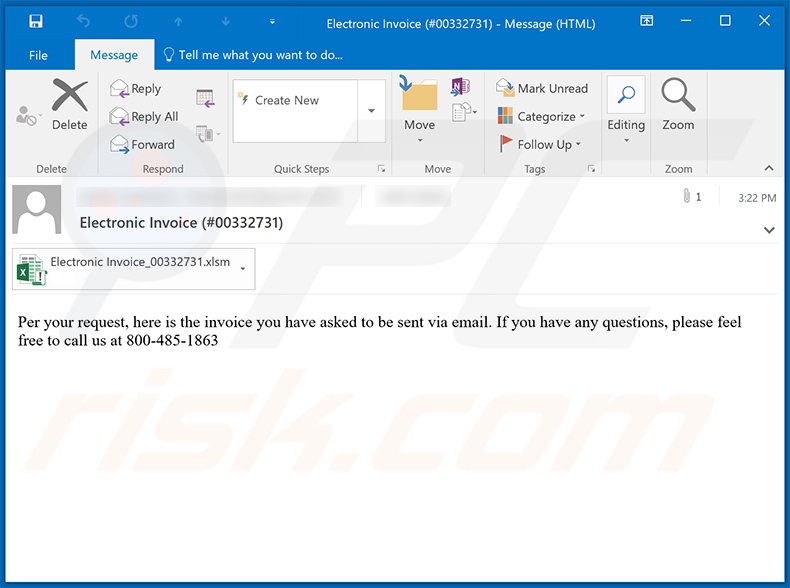

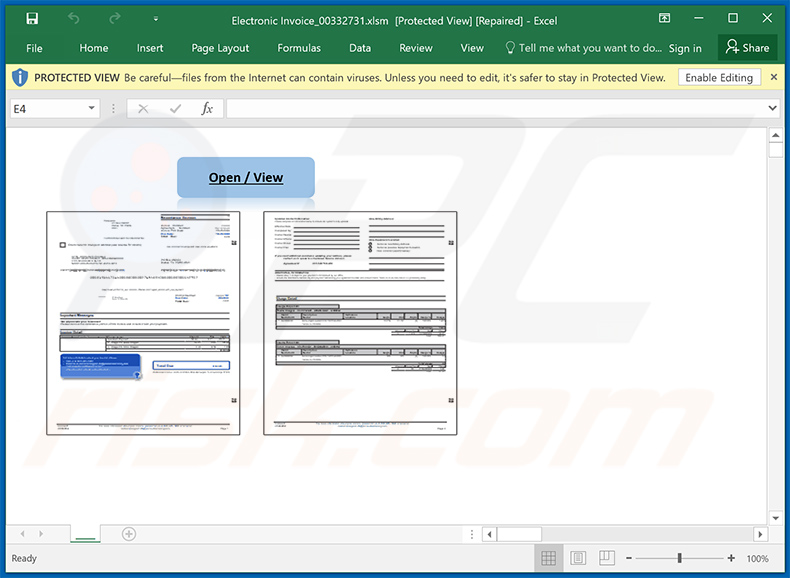

Exemple d'un autre courrier indésirable sur le thème de la facturation utilisé pour diffuser un document MS Excel malveillant qui injecte le maliciel Dridex dans le système :

Texte présenté dedans :

Subject: Electronic Invoice (#00332731)

Per your request, here is the invoice you have asked to be sent via email. If you have any questions, please feel free to call us at 800-485-1863

Capture d'écran du document MS Excel joint :

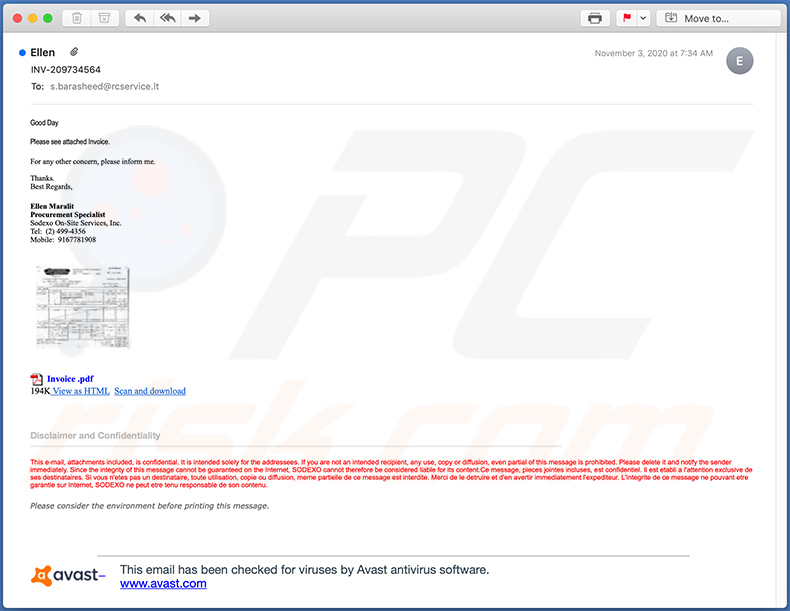

Encore un autre courriel de spam sur le thème de la facturation utilisé pour diffuser un fichier .IMG malveillant (les liens qu'il contient mènent au téléchargement dudit fichier) :

Texte présenté dedans :

Subject: INV-209734564

Good Day

Please see attached Invoice.

For any other concern, please inform me.

Thanks.

Best Regards,

Ellen Maralit

Procurement Specialist

Sodexo On-Site Services, Inc.

Tel: (2) 499-4356

Mobile: 9167781908

pdf.gif Invoice .pdf

194K View as HTML Scan and download

Disclaimer and Confidentiality

This e-mail, attachments included, is confidential. It is intended solely for the addressees. If you are not an intended recipient, any use, copy or diffusion, even partial of this message is prohibited. Please delete it and notify the sender immediately. Since the integrity of this message cannot be guaranteed on the Internet, SODEXO cannot therefore be considered liable for its content.Ce message, pieces jointes incluses, est confidentiel. Il est etabli a l'attention exclusive de ses destinataires. Si vous n'etes pas un destinataire, toute utilisation, copie ou diffusion, meme partielle de ce message est interdite. Merci de le detruire et d'en avertir immediatement l'expediteur. L'integrite de ce message ne pouvant etre garantie sur Internet, SODEXO ne peut etre tenu responsable de son contenu.

Please consider the environment before printing this message.

Avast logo

This email has been checked for viruses by Avast antivirus software.

www.avast.com

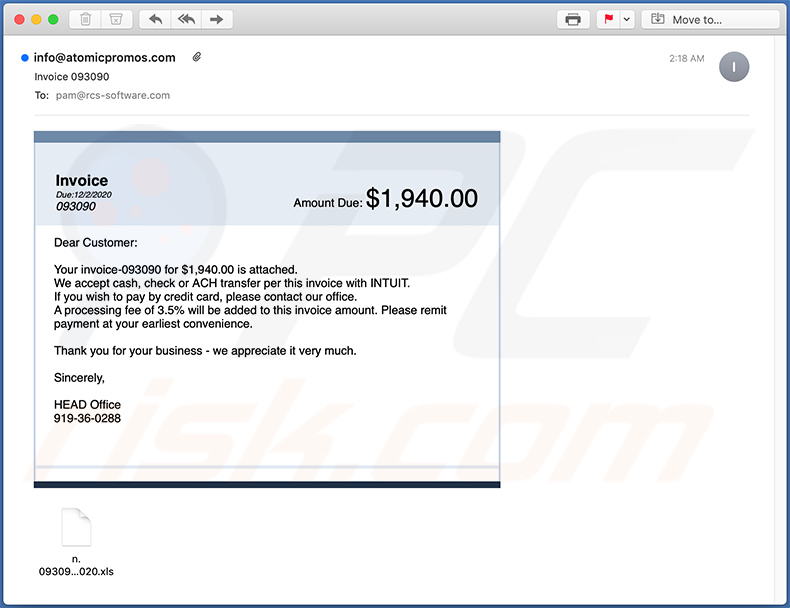

Encore un autre courrier indésirable sur le thème de la facturation utilisé pour diffuser un document MS Excel malveillant qui injecte le maliciel Dridex dans le système :

Texte présenté dedans :

Subject: Invoice 093090

Invoice

Due:12/2/2020

093090

Amount Due: $1,940.00

Dear Customer:Your invoice-093090 for $1,940.00 is attached.

We accept cash, check or ACH transfer per this invoice with INTUIT.

If you wish to pay by credit card, please contact our office.

A processing fee of 3.5% will be added to this invoice amount. Please remit payment at your earliest convenience.Thank you for your business - we appreciate it very much.

Sincerely,

HEAD Office

919-36-0288

Capture d'écran du document MS Excel ci-joint :

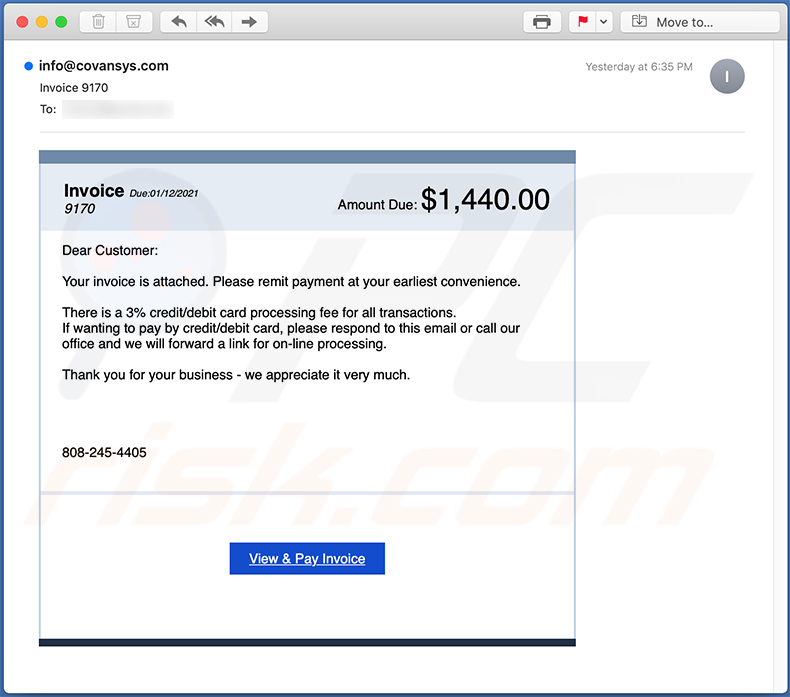

Encore une autre variante du courrier indésirable sur le thème de la facturation :

Texte présenté dedans :

Subject: Invoice 9170

Invoice Due:01/12/2021

9170

Amount Due: $1,440.00

Dear Customer:Your invoice is attached. Please remit payment at your earliest convenience.

There is a 3% credit/debit card processing fee for all transactions.

If wanting to pay by credit/debit card, please respond to this email or call our office and we will forward a link for on-line processing.Thank you for your business - we appreciate it very much.

808-245-4405

View & Pay Invoice

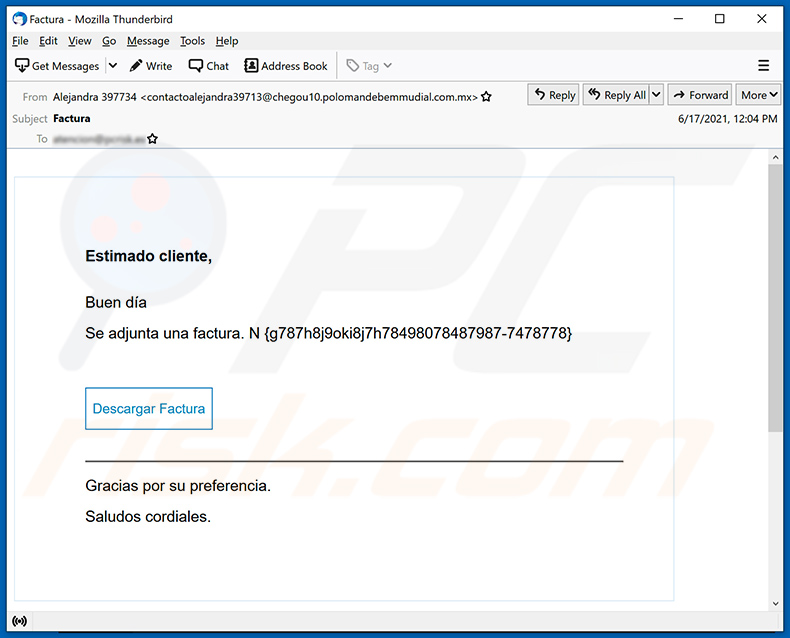

Une variante espagnole du courrier indésirable sur le thème de la facturation faisant la promotion d'un site Web d'hameçonnage :

Texte présenté dedans :

Subject: Factura

Estimado cliente,

Buen día

Se adjunta una factura. N -Descargar Factura

Gracias por su preferencia.

Saludos cordiales.

Encore un autre exemple de courrier indésirable sur le thème de la facturation utilisé pour diffuser des maliciels :

Texte présenté dedans :

Subject: Reminder about Unpaid invoice LL015445

Good day,

Please find attached invoice LL015445.

According to our data, the above mentioned invoice is still unpaid.

Please let us know when the payment will be done.

AMITH BALRAMON BEHALF OF,

Announcement : This is to inform all our customers and partners that COVID-19 global pandemic situation has created severe disruptions in Airlines and Shipping Lines schedules, services and availability of space for timely loading. Please note that these disruptions can cause delay / cancellation of our planned schedule of shipment leading to additional cost being incurred on the shipment being charged by Airlines / Shipping Lines on case to case basis. Therefore, all our quotations shall be subject to variance due to these factors. We request your understanding and co-operation.Thanks & Regards,

Jovita Vas

Inside Sales-Importsales

jovita.vas@glweststardubai.com

+971 4 3974400

+971 43974666

+971 4 6098530www.glweststardubai.com

11th Floor, Fahidi Heights, Khalid Bin Al Waleed Street, Bur Dubai, PO. BOx 6027, Dubai, United Arab Emirates

All our business activities and business transactions are undertaken in accordance with the NAFL Standard Trading Conditions. The duties, responsibilities and liabilities of the company are subject to the provisions of the NAFL Standard Trading Conditions. A copy of NAFL Standard Trading Conditions can be furnished upon request.

This message contains confidential and/or privileged information. If you are not the intended addressee or authorized to receive this for the intended addressee, you must not use, copy, disclose or take any action based on this message or any information herein. If you have received this message in error, please advise the sender immediately by reply e-mail and delete this message. Thank you for your cooperation.

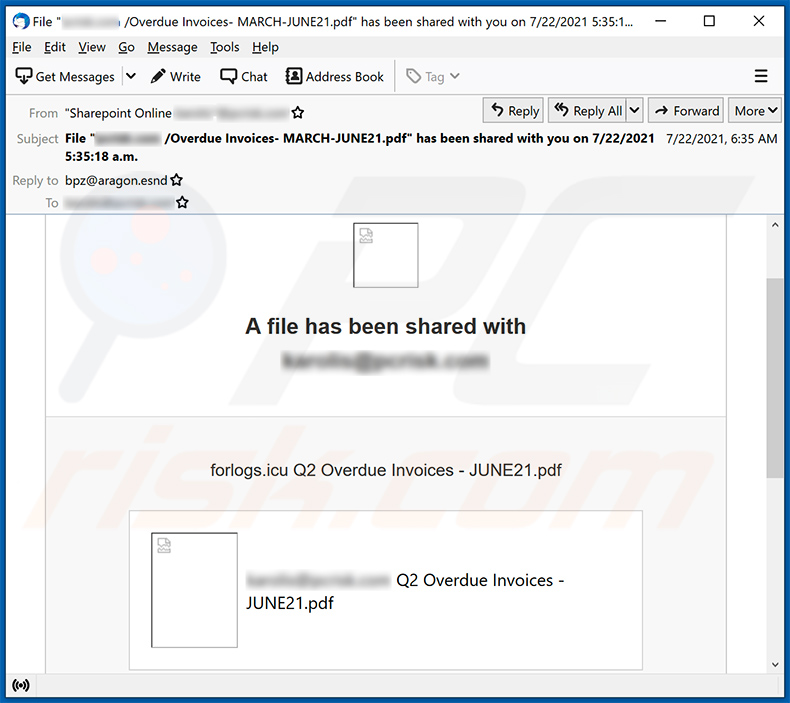

Encore un autre exemple de courrier indésirable sur le thème de la facture faisant la promotion d'un site d'hameçonnage :

Texte présenté dedans :

Subject: File "******** /Overdue Invoices- MARCH-JUNE21.pdf" has been shared with you on 7/22/2021 5:35:18 a.m.

A file has been shared with ********

forlogs.icu Q2 Overdue Invoices - JUNE21.pdf

******** Q2 Overdue Invoices - JUNE21.pdf

This link will work only for boss1

Open

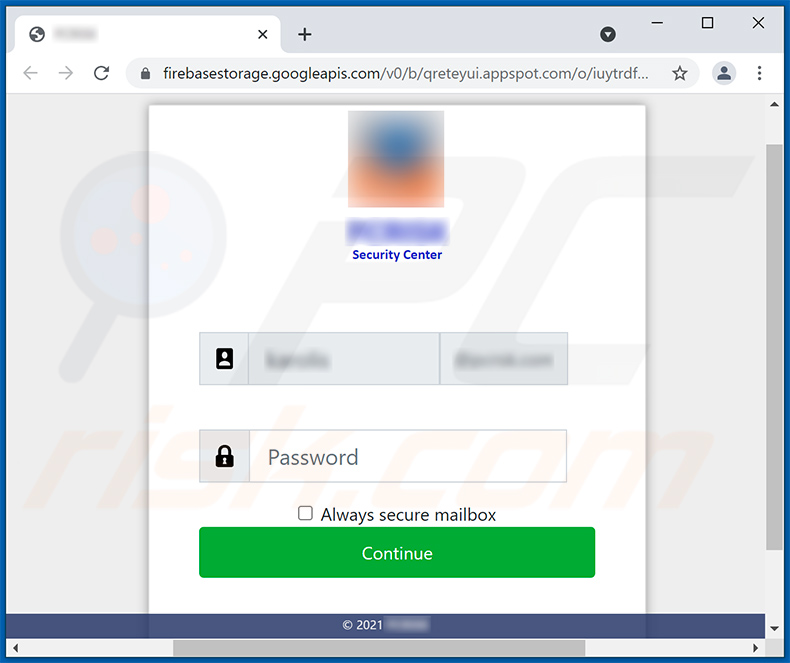

Privacy Statement

Capture d'écran du site d'hameçonnage promu :

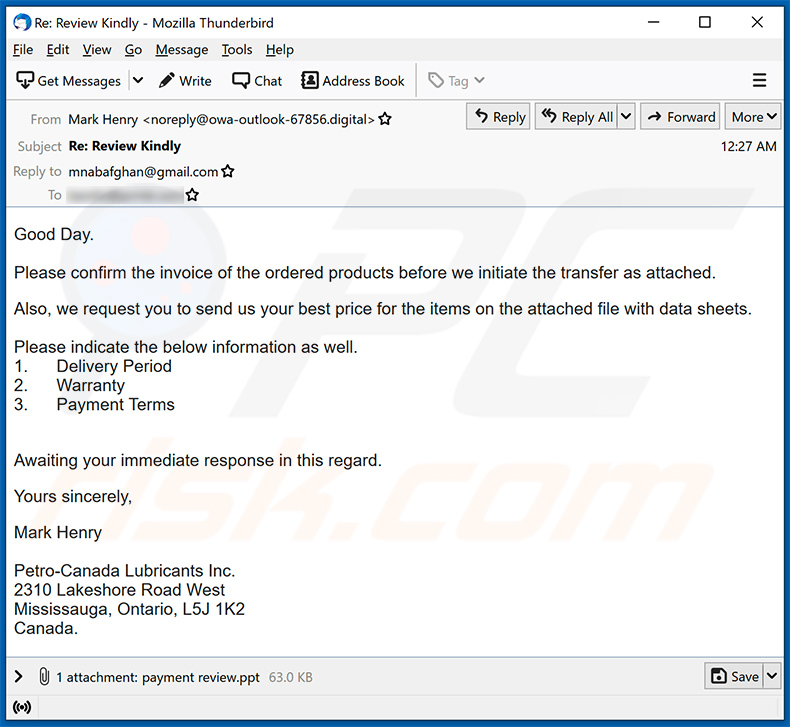

Encore un autre exemple de courrier indésirable sur le thème de la facturation diffusant un document MS PowerPoint malveillant :

Texte présenté dedans :

Subject: Re: Review Kindly

Good Day.

Please confirm the invoice of the ordered products before we initiate the transfer as attached.Also, we request you to send us your best price for the items on the attached file with data sheets.

Please indicate the below information as well.

1. Delivery Period

2. Warranty

3. Payment TermsAwaiting your immediate response in this regard.

Yours sincerely,

Mark Henry

Petro-Canada Lubricants Inc.

2310 Lakeshore Road West

Mississauga, Ontario, L5J 1K2

Canada.

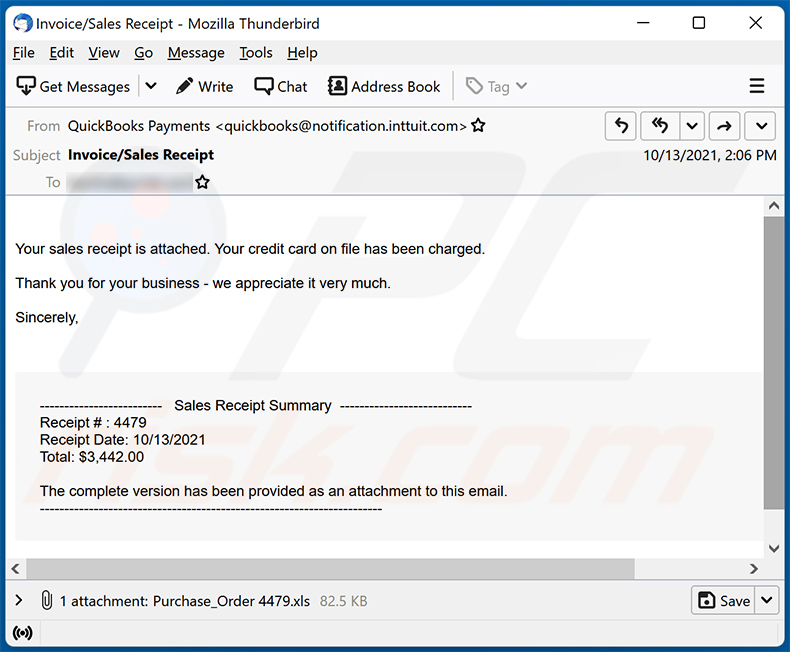

Encore un autre exemple de courrier indésirable sur le thème de la facturation diffusant un document MS Excel malveillant :

Texte présenté dedans :

Subject: Invoice/Sales Receipt

Your sales receipt is attached. Your credit card on file has been charged.Thank you for your business - we appreciate it very much.

Sincerely,

------------------------- Sales Receipt Summary ---------------------------

Receipt # : 4479

Receipt Date: 10/13/2021

Total: $3,442.00The complete version has been provided as an attachment to this email.

----------------------------------------------------------------------

Capture d'écran du document MS Excel malveillant distribué :

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

TÉLÉCHARGEZ Combo CleanerEn téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Menu rapide :

- Qu'est-ce que le virus Invoice Email?

- ÉTAPE 1. Suppression manuelle des infections de maliciels.

- ÉTAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

La suppression manuelle des maliciels est une tâche compliquée - il est généralement préférable de permettre aux programmes antivirus ou anti-maliciel de le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner Antivirus pour Windows.

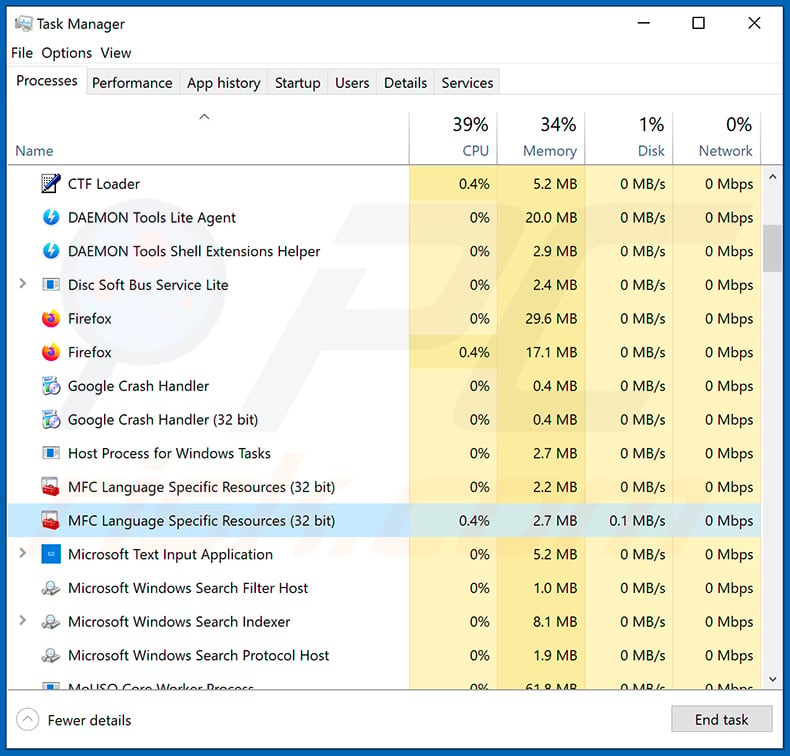

Si vous souhaitez supprimer les maliciels manuellement, la première étape consiste à identifier le nom du logiciel malveillant que vous essayez de supprimer. Voici un exemple de programme suspect exécuté sur l'ordinateur d'un utilisateur :

Si vous avez vérifié la liste des programmes exécutés sur votre ordinateur, par exemple à l'aide du gestionnaire de tâches, et identifié un programme qui semble suspect, vous devez continuer avec ces étapes :

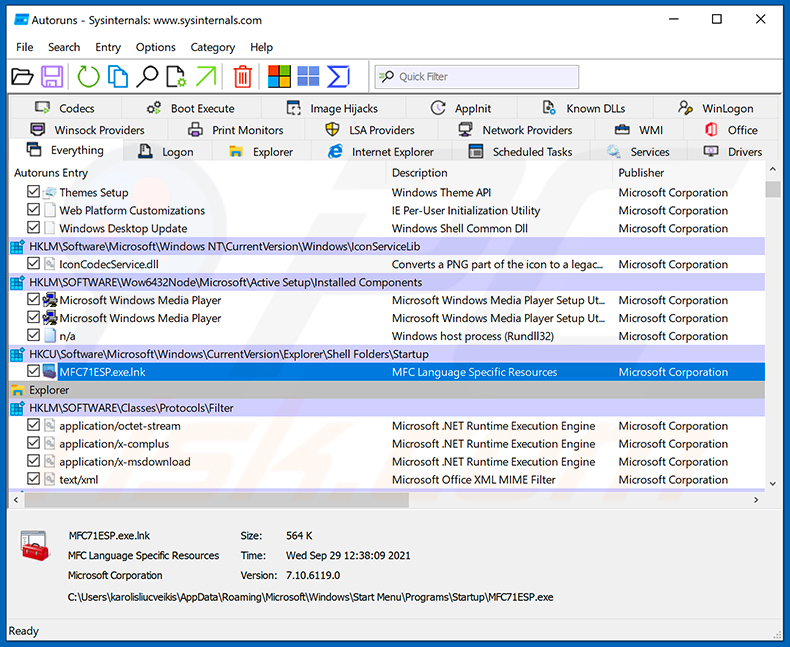

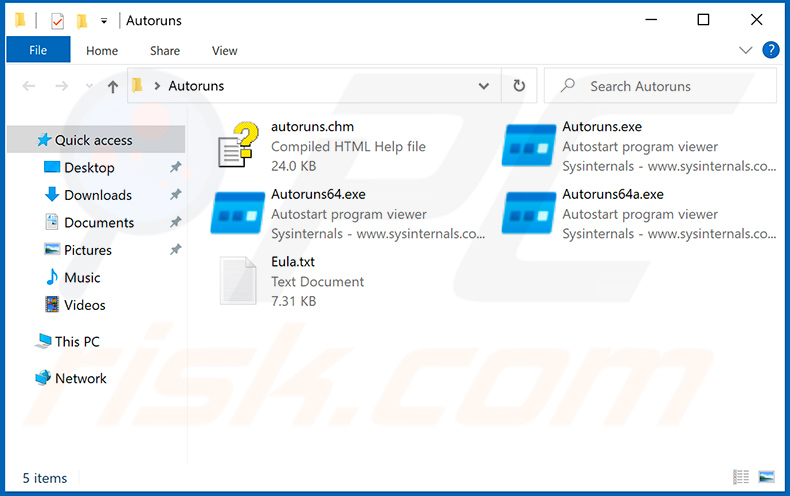

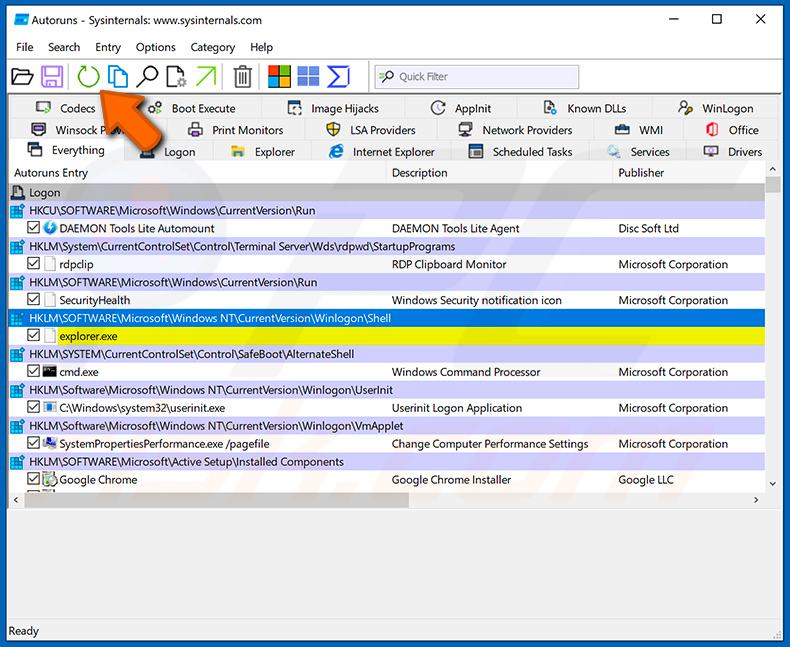

Téléchargez un programme appelé Autoruns. Ce programme affiche les emplacements des applications à démarrage automatique, du registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les emplacements des applications à démarrage automatique, du registre et du système de fichiers :

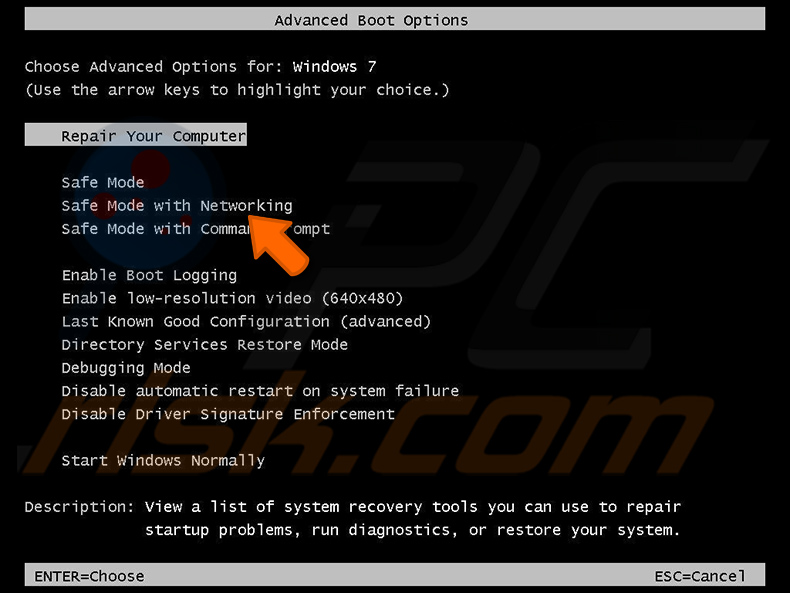

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

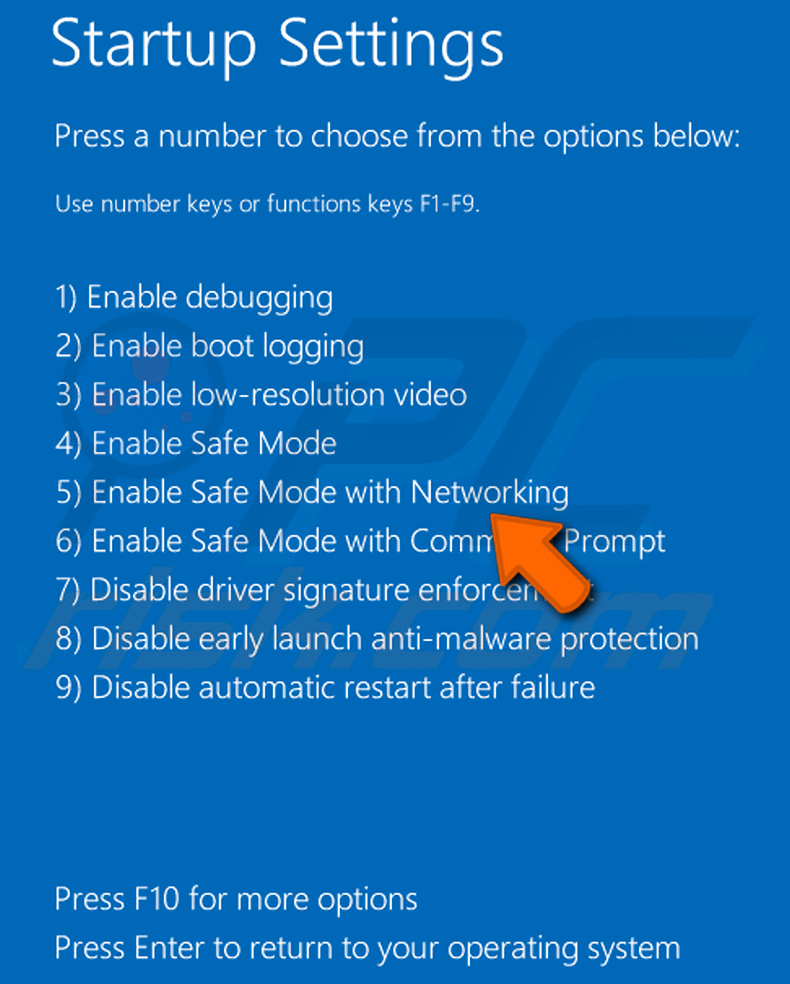

Utilisateurs de Windows 8 : Démarrer Windows 8 en mode sans échec avec mise en réseau - Accédez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé.

Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur va maintenant redémarrer dans le "menu des options de démarrage avancées". Cliquez sur le bouton "Dépanner", puis cliquez sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage".

Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

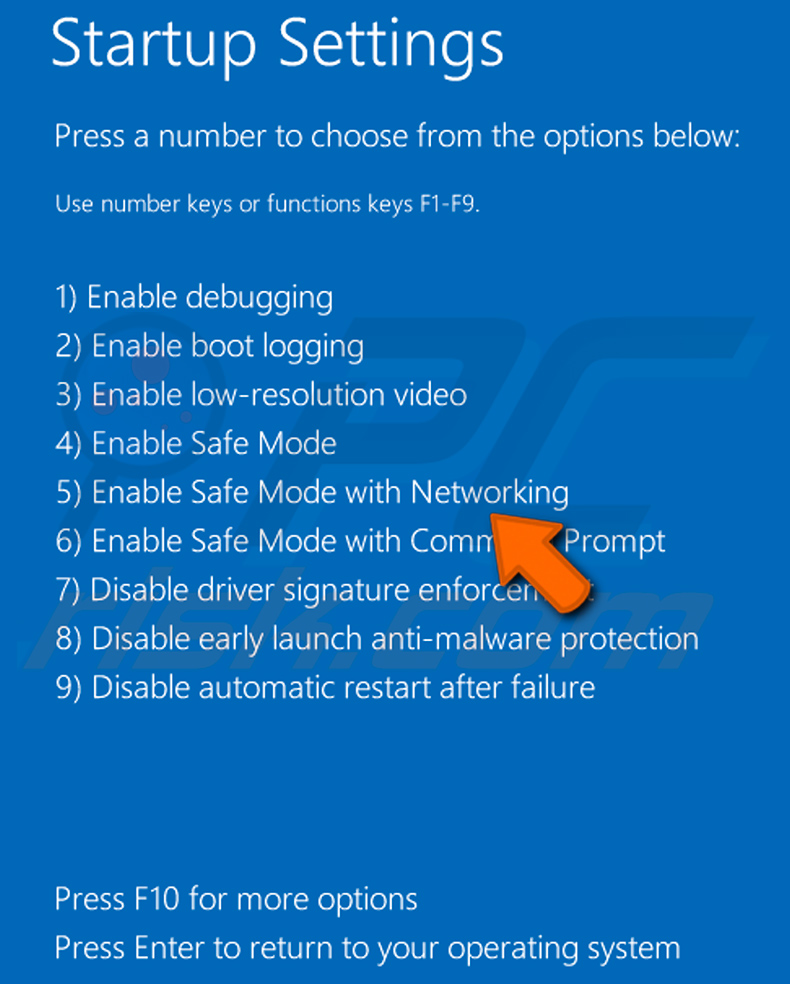

Utilisateurs de Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" de votre clavier enfoncé. Dans la fenêtre "choisir une option", cliquez sur "Dépanner", sélectionnez ensuite "Options avancées".

Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, vous devez cliquer sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

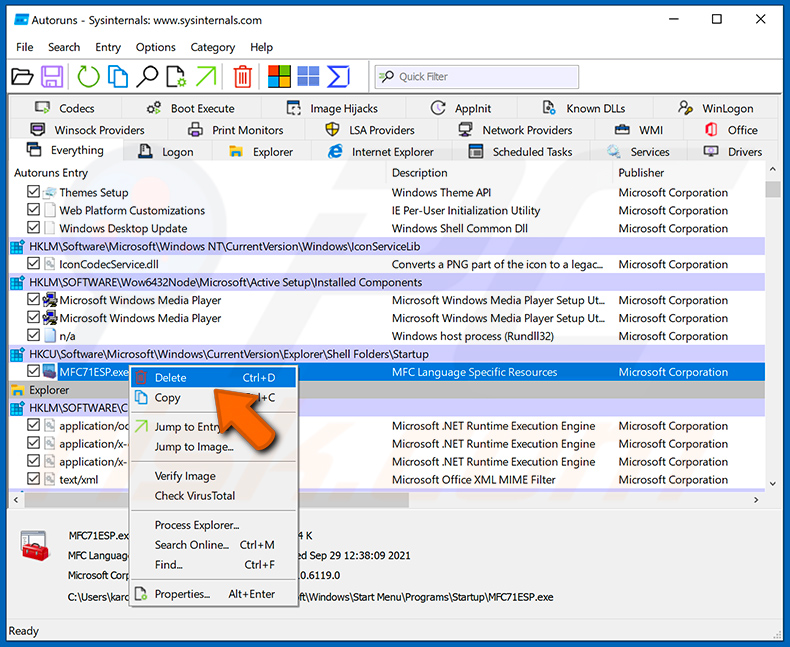

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Vous devez écrire son chemin complet et son nom. Notez que certains maliciels masquent les noms de processus sous des noms de processus Windows légitimes. À ce stade, il est très important d'éviter de supprimer des fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

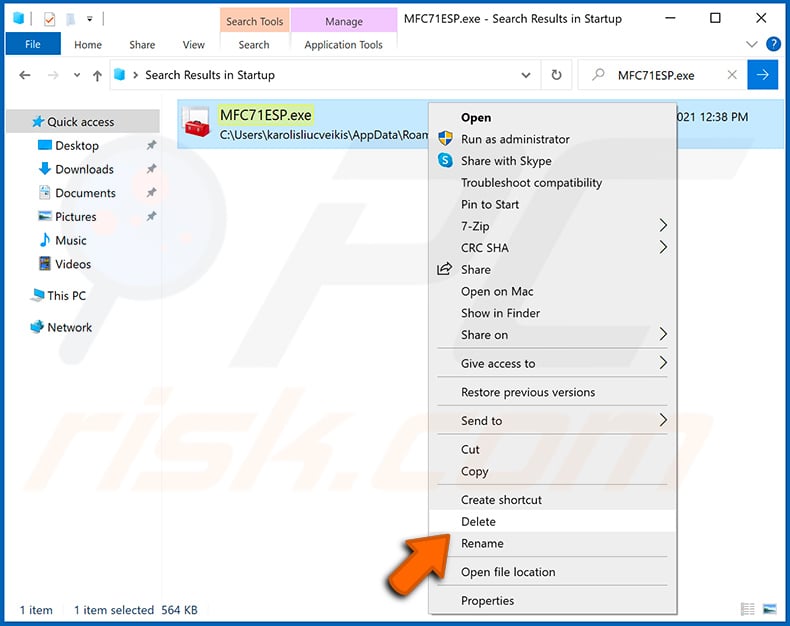

Après avoir supprimé le maliciel via l'application Autoruns (cela garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le nom de fichier du maliciel, assurez-vous de le supprimer.

Redémarrez votre ordinateur en mode normal. En suivant ces étapes, vous devriez supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées. Si vous ne possédez pas ces compétences, laissez la suppression des maliciels aux programmes antivirus et anti-maliciel.

Ces étapes peuvent ne pas fonctionner avec les infections de maliciels avancés. Comme toujours, il est préférable de prévenir l'infection que d'essayer de supprimer les maliciels plus tard. Pour protéger votre ordinateur, installez les dernières mises à jour du système d'exploitation et utilisez un logiciel antivirus. Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de l'analyser avec Combo Cleaner Antivirus pour Windows.

Foire Aux Questions (FAQ)

Pourquoi ai-je reçu ce courriel ?

Il est probable que les cybercriminels aient obtenu votre adresse courriel à partir d'une base de données de courriels divulgués. Les courriels utilisés pour diffuser des maliciels ne sont pas personnels.

J'ai téléchargé et ouvert un fichier joint à ce courriel, mon ordinateur est-il infecté ?

Les documents MS Office utilisés dans cette campagne de spam n'infectent pas les ordinateurs à moins qu'ils n'obtiennent l'autorisation d'activer les commandes macros (édition ou contenu). Cependant, les documents malveillants ouverts avec les versions de MS Office publiées avant 2010 infectent les ordinateurs sans demander l'autorisation d'activer les commandes de macros.

J'ai lu le courriel mais je n'ai pas ouvert la pièce jointe, mon ordinateur est-il infecté ?

L'ouverture d'un courriel malveillant ne peut causer aucun dommage. Les ordinateurs ne sont infectés que lorsque les destinataires ouvrent/exécutent des fichiers malveillants (pièces jointes ou fichiers téléchargés à partir de sites Web reçus).

Combo Cleaner supprimera-t-il les infections de maliciels présentes dans les pièces jointes des courriels ?

Oui, Combo Cleaner est capable de détecter et de supprimer presque tous les programmes malveillants connus. Certains maliciels peuvent se cacher profondément dans le système. Dans de tels cas, le système d'exploitation doit être entièrement analysé.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion