Ne pas faire confiance au courriel arnaque "World Health Organization (WHO)"

de TroieÉgalement connu sous le nom de: Possible infections par des maliciels

Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Guide de suppression du virus par courriel "World Health Organization (WHO)"

Qu'est-ce que le courriel "World Health Organization (WHO)" ?

Comme l'ont découvert et étudié respectivement hiro_ et BleepingComputer, "World Health Organization (WHO)" - (Organisation Mondiale de la Santé - OMS) est une campagne de spam, distribuant des courriels trompeurs déguisés en courrier de fonctionnaires/représentants de l'Organisation Mondiale de la Santé (OMS). Il existe plusieurs variantes de ces lettres, en résumé - elles prétendent contenir des informations importantes concernant la pandémie Coronavirus/COVID-19. Ces courriers électroniques ont pour objet le phishing et la prolifération de maliciels. Au moment des recherches, ils ont été utilisés pour diffuser les programmes malveillants GuLoader, HawkEye, Agent Tesla et FormBook. Cependant, ces courriels peuvent être utilisés pour faire proliférer d'autres maliciels.

Il existe quatre variantes du courriel "World Health Organization (WHO)", mais il est probable qu'il y en ait d'autres. Par conséquent, le texte et l'objet de ces lettres peuvent être différents ou réutilisés pour d'autres campagnes de spam. De même, ce modèle peut potentiellement être utilisé dans d'autres escroqueries de phishing et/ou pour faire proliférer différents maliciels. Pour résumer brièvement, le courrier électronique ayant pour objet "COVID-19 Solidarity Response Fund for WHO - DONATE NOW" demande aux destinataires de faire un don pour contribuer aux efforts de lutte contre le Coronavirus. Cette lettre explique brièvement ce qu'est l'Organisation mondiale de la santé et les mesures qu'elle prend pour lutter contre la pandémie. Les dons doivent être faits en cryptomonnaie Bitcoin, qui est en fait transférée à des porte-monnaie électroniques de cybercriminels. La deuxième variante avec le sujet "W.H.O. "CORONAVIRUS(COV,19) SAFETY&PREVENTIVE MEASURES" indique que le fichier joint contient des recommandations et des mesures de santé et de prévention des infections virales au quotidien. Au lieu de cela, la pièce jointe est le fichier exécutable de HawkEye - un maliciel qui vole des informations. La troisième variante, le sujet "RE: Coronavirus disease (COVID-19) outbreak prevention and cure update", affirme que le fichier joint est une liste d'instructions simples et de médicaments courants et abordables à prendre comme mesures préventives contre le Coronavirus. Ce fichier malveillant est utilisé pour infecter les systèmes avec l'Agent Tesla RAT. Le courriel avec l'objet "Latest on corona-virus" indique que le fichier archivé qu'il contient - contient un E-Book appelé "My-health". Ce prétendu livre électronique contient des informations importantes concernant le COVID-19, telles que : les origines et la recherche du virus, les scénarios de transmission, les directives de protection et de prévention, ainsi que les instructions d'adaptation et les plans d'urgence pour les autorités nationales et locales. Cependant, au lieu de contenir les informations promises, il contient un maliciel téléchargeur GuLoader. Il peut être utilisé pour télécharger/installer des programmes malveillants supplémentaires, au moment de la recherche il a été utilisé pour infecter les systèmes avec le voleur d'informations FormBook. Il faut souligner que tous ces courriels sont illégitimes et que leurs affirmations sont fausses. Par conséquent, il est expressément déconseillé de faire confiance à ces lettres de l'Organisation mondiale de la santé (OMS) et à d'autres semblables.

| Nom | Possible infections par des maliciels |

| Type de Menace | Cheval de Troie, Voleur de mots de passe, Maliciel bancaire, Logiciel espion. |

| Canular | Les courriels sont déguisés en courrier de l'Organisation mondiale de la santé (OMS), concernant des informations importantes sur le Coronavirus/COVID-19. |

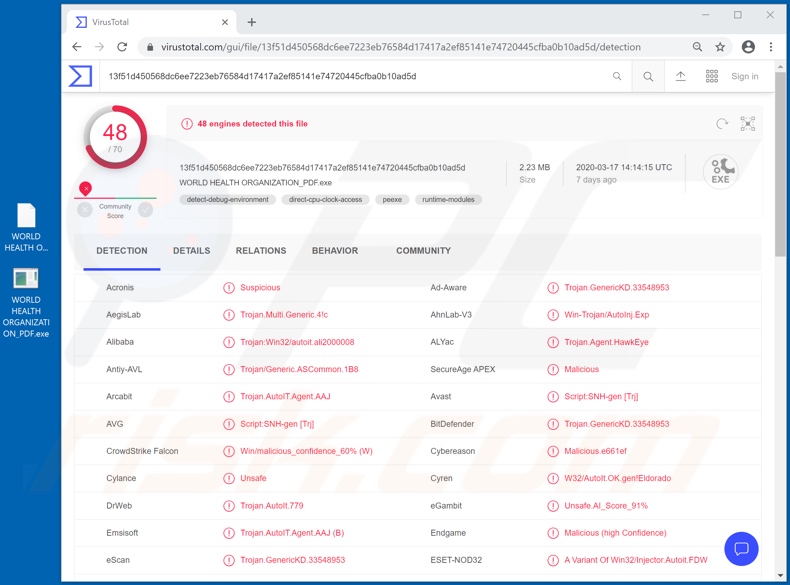

| Noms de Détection (seconde variante de l'attachement) |

Avast (Script:SNH-gen [Trj]), BitDefender (Trojan.GenericKD.33548953), ESET-NOD32 (Une variante de Win32/Injector.Autoit.FDW), Kaspersky (Trojan-Spy.MSIL.Heye.ln), Liste complète des détections (VirusTotal) |

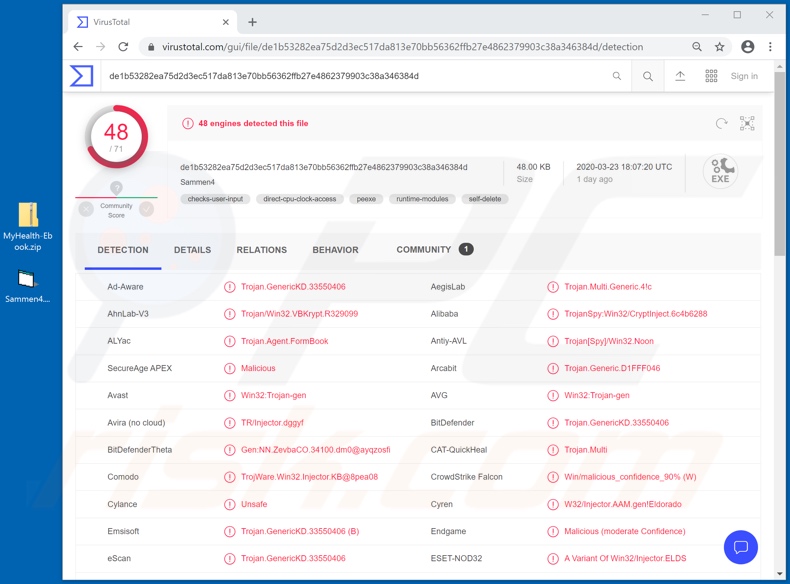

| Noms de Détection (quatrième variante de l'attachement) |

Avast (Win32:Trojan-gen), BitDefender (Trojan.GenericKD.33550406), ESET-NOD32 (Une variante de Win32/Injector.ELDS), Kaspersky ( Trojan-Spy.Win32.Noon.awjt), Liste complète des détections (VirusTotal) |

| Symptômes | Les chevaux de Troie sont conçus pour s'infiltrer furtivement dans l'ordinateur de la victime et rester silencieux, de sorte qu'aucun symptôme particulier n'est clairement visible sur une machine infectée. |

| Charge Utile | GuLoader, HawkEye, Agent Tesla et FormBook et d'autres programmes potentiellement malicieux. |

| Méthodes de Distribution | Pièces jointes de courrier électronique infectées, publicités en ligne malveillantes, ingénierie sociale, logiciels de "crack". |

| Dommages | Mots de passe et informations bancaires volés, usurpation d'identité, ajout de l'ordinateur de la victime à un botnet. |

| Suppression |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. Téléchargez Combo CleanerUn scanner gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk. |

Les courriers électroniques trompeurs ou frauduleux sont envoyés par milliers, lors d'opérations appelées "campagnes de spam". Ce courrier est généralement déguisé en "officiel", "important", "urgent", "prioritaire" ou abuse d'une manière ou d'une autre du climat social actuel. Avec l'inquiétude croissante du public face à la pandémie du Coronavirus/COVID-19, les cybercriminels ont commencé à l'intégrer dans leurs plans. Les courriels de l'Organisation mondiale de la santé (OMS) n'en sont qu'un exemple ; "COVID-19 Solution Announced by WHO", "Coronavirus Face Mask", "COVID-19 Insurance Plan From CIGNA" en sont d'autres, parmi des dizaines. Tous les courriers électroniques trompeurs ou frauduleux sont conçus dans un seul but : générer des revenus pour les escrocs ou les cybercriminels qui se cachent derrière.

Comment le virus "World Health Organization (WHO)" de l'Organisation mondiale de la santé (OMS) a-t-il infecté mon ordinateur ?

Les systèmes sont infectés par des fichiers malveillants contenus dans des courriels trompeurs. Ce contenu peut être joint aux lettres ou y être lié (c'est-à-dire des liens de téléchargement). Les fichiers infectieux peuvent être de différents formats, par exemple des documents Microsoft Office et PDF, des fichiers d'archives (ZIP, RAR, etc.) et des fichiers exécutables (.exe, .run, etc.), JavaScript, etc. Lorsque ces fichiers sont ouverts (exécutés, exécutés, etc.) - cela déclenche le processus d'infection. En d'autres termes, leur ouverture déclenche le téléchargement ou l'installation de maliciels. Par exemple, les documents de Microsoft Office infectent les systèmes en exécutant des macro-commandes malveillantes. Lors de leur ouverture, les documents demandent aux utilisateurs d'activer les macro-commandes (c'est-à-dire de permettre l'édition) et une fois que cela est fait, l'infection commence. Cependant, dans les versions de programmes MS Office antérieures à 2010, ce processus est lancé dès l'ouverture d'un document infectieux.

Comment éviter l'installation de maliciels ?

Les courriels suspects et/ou non pertinents ne doivent pas être ouverts, en particulier ceux reçus d'expéditeurs suspects/inconnus. Les pièces jointes ou les liens trouvés dans ces courriers - ne doivent jamais être ouverts, car cela peut entraîner une infection à haut risque. En outre, il est recommandé d'utiliser les versions de Microsoft Office publiées après 2010. Les versions les plus récentes sont dotées du mode "Affichage protégé", qui empêche l'exécution de macro-commandes au moment de l'ouverture d'un document. Outre les campagnes de spam, les maliciels prolifèrent également par le biais de canaux de téléchargement peu fiables (par exemple, les sites d'hébergement de fichiers non officiels et gratuits, les réseaux de partage peer-to-peer et autres téléchargeurs tiers), ainsi que par le biais d'outils d'activation illégaux ("cracking") et de fausses mises à jour. Il est donc conseillé de toujours télécharger les produits à partir de sources officielles et vérifiées. En outre, tous les logiciels doivent être activés et mis à jour uniquement avec des outils/fonctions fournis par des développeurs légitimes. Pour garantir l'intégrité des dispositifs et la sécurité des utilisateurs, il est essentiel d'installer une suite antivirus/anti-logiciels espions de bonne réputation. Ces programmes doivent être tenus à jour, utilisés pour effectuer des analyses régulières du système et pour supprimer les menaces/questions détectées. Si vous avez déjà ouvert la pièce jointe "World Health Organization (WHO)", nous vous recommandons d'effectuer un scan avec Combo Cleaner Antivirus pour Windows pour éliminer automatiquement les maliciels infiltrés.

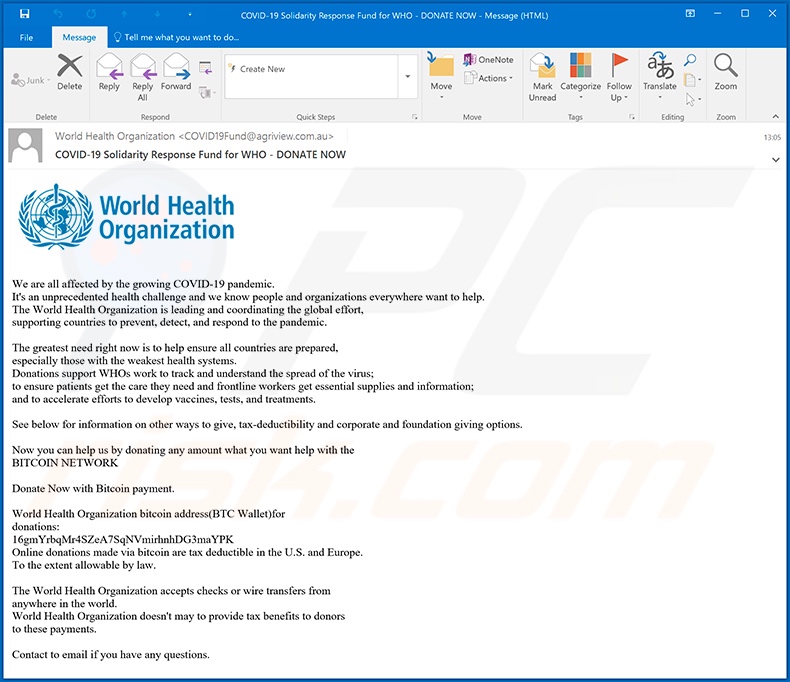

Texte présenté dans la première variante de la lettre électronique de l'"World Health Organization (WHO)" :

Subject: COVID-19 Solidarity Response Fund for WHO - DONATE NOW

World Health Organization

We are all affected by the growing COVID-19 pandemic.

It's an unprecedented health challenge and we know people and organizations everywhere want to help.

The World Health Organization is leading and coordinating the global effort,

supporting countries to prevent, detect, and respond to the pandemic.The greatest need right now is to help ensure all countries are prepared,

especially those with the weakest health systems.

Donations support WHOs work to track and understand the spread of the virus;

to ensure patients get the care they need and frontline workers get essential supplies and information;

and to accelerate efforts to develop vaccines, tests, and treatments.See below for information on other ways to give, tax-deductibility and corporate and foundation giving options.

Now you can help us by donating any amount what you want help with the

BITCOIN NETWORKDonate Now with Bitcoin payment.

World Health Organization bitcoin address(BTC Wallet) for

donations:

16gmYrbqMr4SZeA7SqNVmirhnhDG3maYPK

Online donations made via bitcoin are tax deductible in the U.S. and Europe.

To the extent allowable by law.The World Health Organization accepts checks or wire transfers from

anywhere in the world.

World Health Organization doesn't may to provide tax benefits to donors

to these payments.Contact to email if you have any questions.

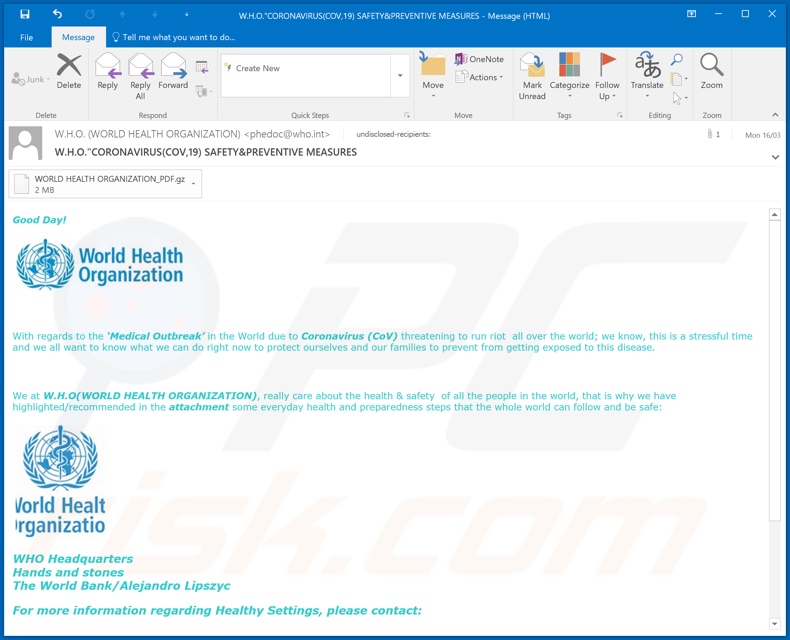

Capture d'écran de la deuxième variante de "World Health Organization (WHO)", utilisée pour distribuer le maliciel HawkEye :

Texte présenté dans cette lettre :

Subject: W.H.O."CORONAVIRUS(COV,19) SAFETY&PREVENTIVE MEASURES

Good Day!

With regards to the ‘Medical Outbreak’ in the World due to Coronavirus (CoV) threatening to run riot all over the world; we know, this is a stressful time and we all want to know what we can do right now to protect ourselves and our families to prevent from getting exposed to this disease.

We at W.H.O(WORLD HEALTH ORGANIZATION), really care about the health & safety of all the people in the world, that is why we have highlighted/recommended in the attachment some everyday health and preparedness steps that the whole world can follow and be safe:

WHO Headquarters

Hands and stones

The World Bank/Alejandro LipszycFor more information regarding Healthy Settings, please contact:

Interventions for Healthy Environments Unit (IHE)

Public Health and Environment Department (PHE)

World Health Organization

20 Avenue Appia

1211 Geneva 27

Switzerland

Fax No.: +41 22 791 13 83 Attention: Healthy Settings

E-mail: phedoc@who.int

Capture d'écran des détections de VirusTotal de la pièce jointe malveillante distribuée par cette variante :

Apparence de la troisième variante du courriel "World Health Organization (WHO)", utilisé pour distribuer l'Agent Tesla RAT (GIF) :

TextE présenté dans cette lettre :

Subject: RE: Coronavirus disease (COVID-19) outbreak prevention and cure update.

Dear ******

Please find the attached file with the instructions on comon drugs to take for prevention and fase cure to this deadly virus called

Coronavirus Disease (COVID-19).This is an instruction from WHO (World Health Organization) to help fight agaisnt coronavirus.

NOTE : once received this mail review the attached file and follow the instructions .

please forward to your family members and friends to help us reach every one on how to fight

this virus , and the instructions are very simple and affordable.

Thanks

Best regard

Director WHO (World Health Organization)

Dr. Tedros Adhanom W.H.OVeriforce and PEC Safety have merge. Learn more.

This e-mail is confidential and is intended solely for the use of the recipient. If you are not the intended recipient, be advised that you have received this e-mail in error and that any use, dissemination, forwarding, printing, or copying of this e-mail is strictly prohibited.

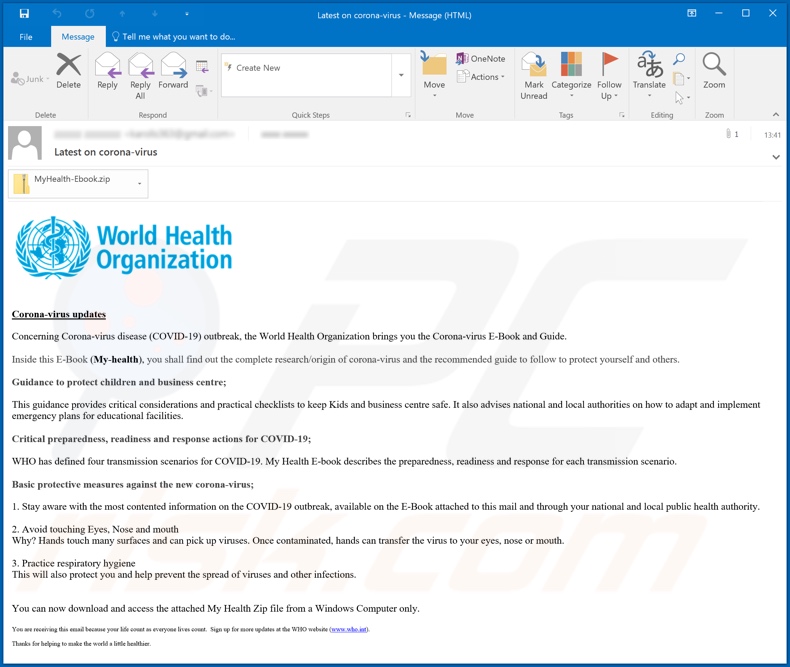

Capture d'écran de la quatrième variante du courriel "World Health Organization (WHO)", utilisée pour distribuer GuLoader (qui injecte le maliciel FormBook) :

Texte présenté dans cette lettre :

Subject: Latest on corona-virus

Corona-virus updates

Concerning Corona-virus disease (COVID-19) outbreak, the World Health Organization brings you the Corona-virus E-Book and Guide.Inside this E-Book (My-health), you shall find out the complete research/origin of corona-virus and the recommended guide to follow to protect yourself and others.

Guidance to protect children and business centre;

This guidance provides critical considerations and practical checklists to keep Kids and business centre safe. It also advises national and local authorities on how to adapt and implement emergency plans for educational facilities.

Critical preparedness, readiness and response actions for COVID-19;

WHO has defined four transmission scenarios for COVID-19. My Health E-book describes the preparedness, readiness and response for each transmission scenario.

Basic protective measures against the new corona-virus;

1. Stay aware with the most contented information on the COVID-19 outbreak, available on the E-Book attached to this mail and through your national and local public health authority.

2. Avoid touching Eyes, Nose and mouth

Why? Hands touch many surfaces and can pick up viruses. Once contaminated, hands can transfer the virus to your eyes, nose or mouth.3. Practice respiratory hygiene

This will also protect you and help prevent the spread of viruses and other infections.You can now download and access the attached My Health Zip file from a Windows Computer only.

You are receiving this email because your life count as everyone lives count. Sign up for more updates at the WHO website (www.who[.]int).

Thanks for helping to make the world a little healthier.

Capture d'écran des détections de VirusTotal de la pièce jointe malveillante distribuée par cette variante :

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

TÉLÉCHARGEZ Combo CleanerEn téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Menu rapide :

- Qu'est-ce que le courriel virus "World Health Organization (WHO)" ?

- ETAPE 1. Suppression manuelle du courriel malicieux Virus2 World Health Organization (WHO).

- ETAPE 2. Vérifier si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

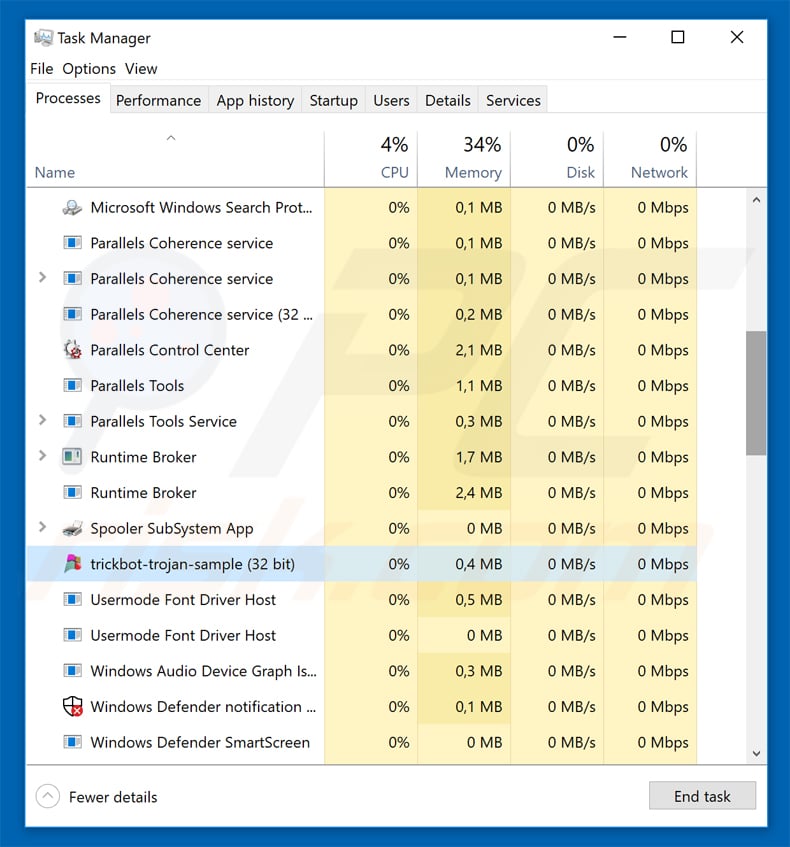

La suppression manuelle des maliciels est une tâche compliquée, il est généralement préférable de laisser les programmes antivirus ou anti-maliciel le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner Antivirus pour Windows. Si vous souhaitez supprimer un maliciel manuellement, la première étape consiste à identifier le nom du maliciel que vous essayez de supprimer. Voici un exemple d'un programme suspect exécuté sur l'ordinateur de l'utilisateur :

Si vous avez vérifié la liste des programmes en cours d'exécution sur votre ordinateur, par exemple en utilisant le gestionnaire de tâches et que vous avez identifié un programme qui semble suspect, vous devriez poursuivre ces étapes :

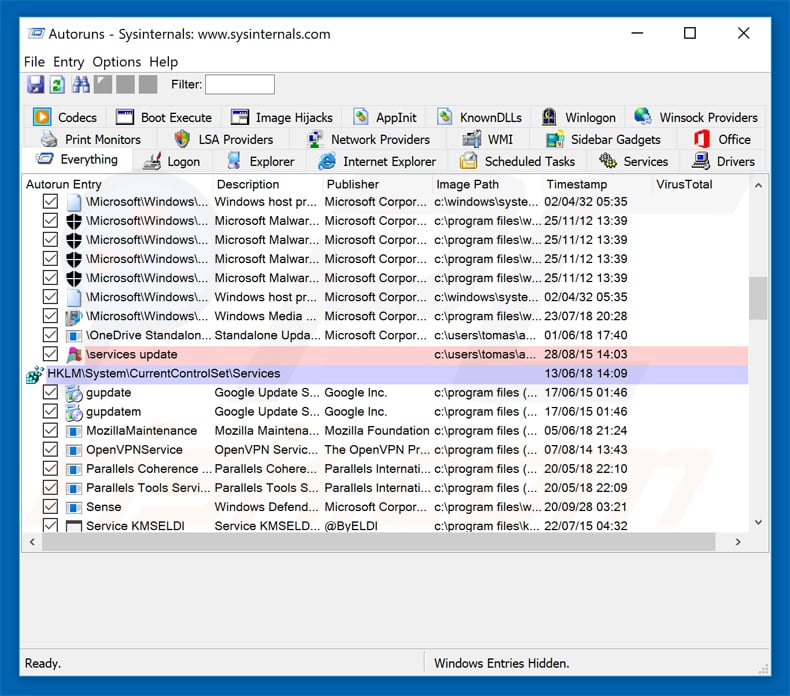

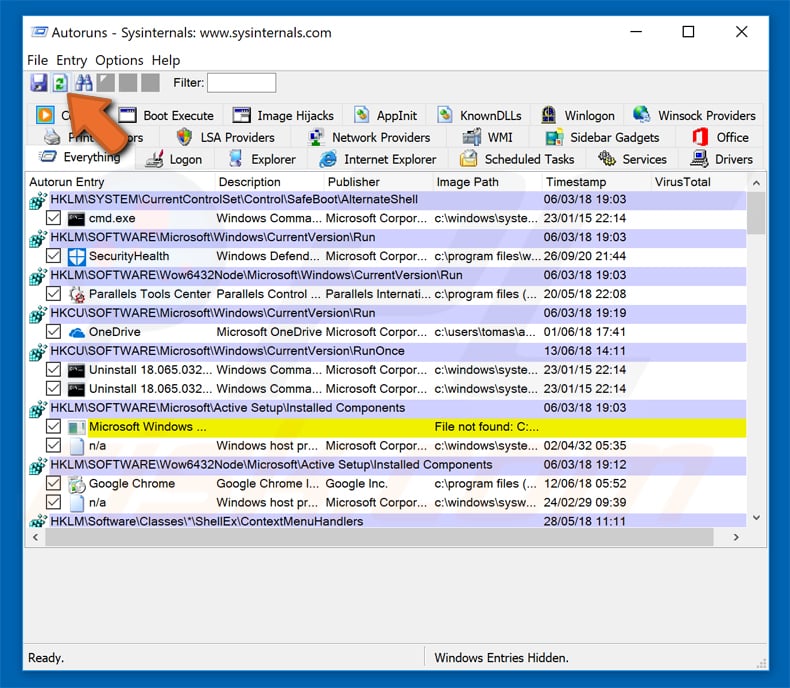

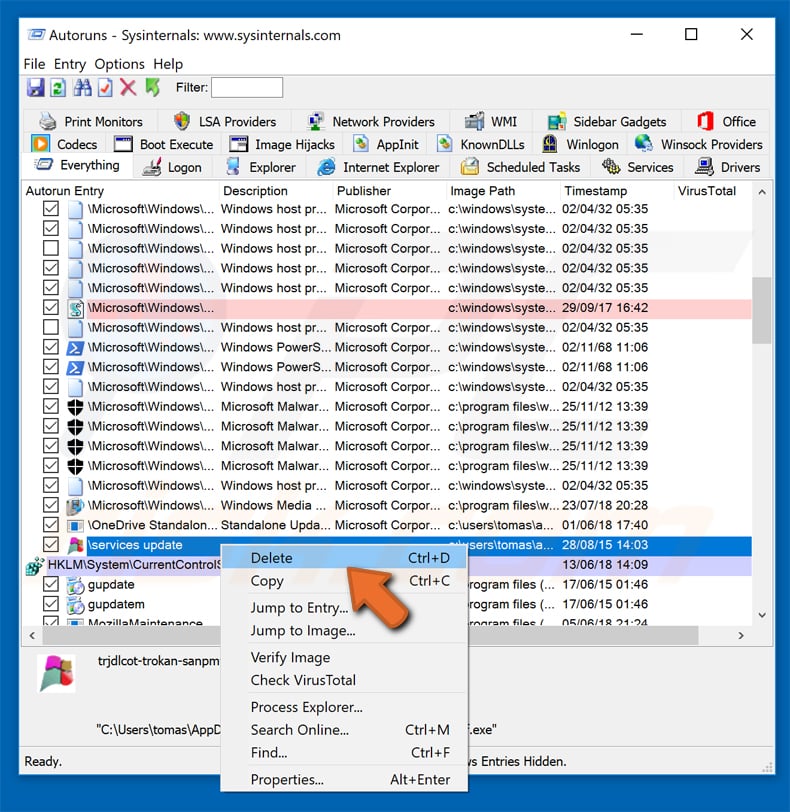

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

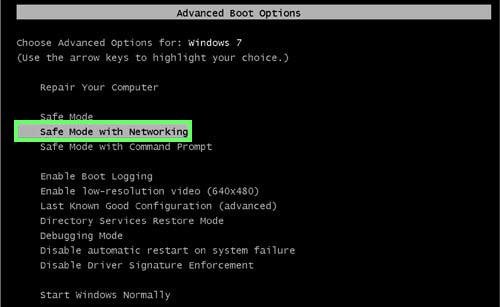

Utilisateurs de Windows XP et Windows 7 : Démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

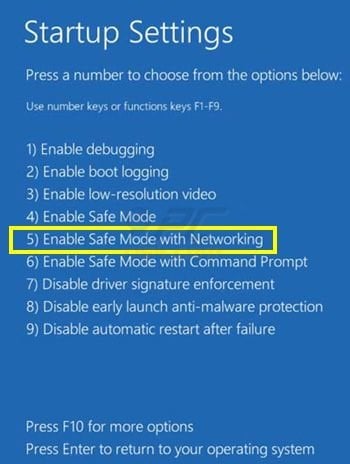

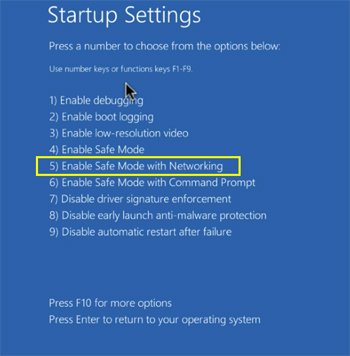

Utilisateurs de Windows 8 : Démarrez Windows 8 est en mode sans échec avec mise en réseau - Allez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé. Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur redémarre dans le menu "Options de démarrage avancées". Cliquez sur le bouton "Dépannage", puis sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage". Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

Utilisateurs Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" enfoncé sur votre clavier. Dans la fenêtre "Choisir une option", cliquez sur "Dépannage", puis sélectionnez "Options avancées". Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, cliquez sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec la mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

Vous devriez écrire le chemin complet et le nom. Notez que certains maliciels cachent leurs noms de processus sous des noms de processus Windows légitimes. A ce stade, il est très important d'éviter de supprimer les fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

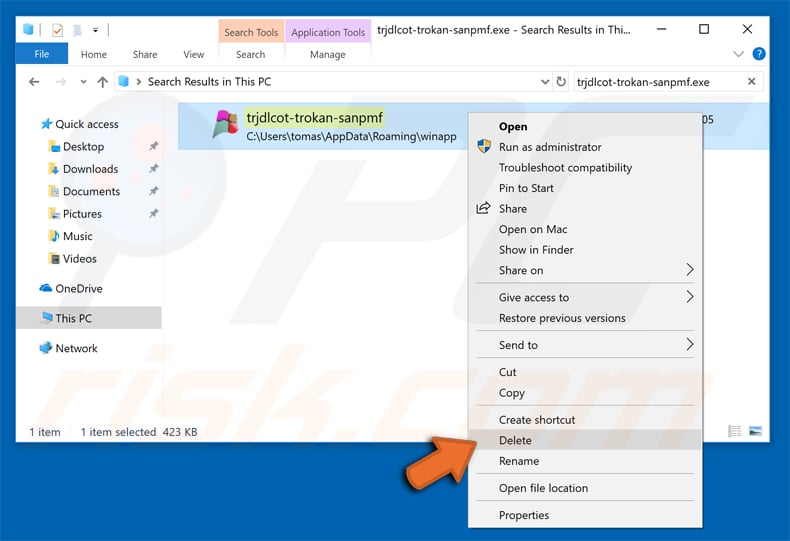

Après avoir supprimé le maliciel via l'application Autoruns (ceci garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le fichier du maliciel, veillez à le supprimer.

Redémarrez votre ordinateur en mode normal. Suivre ces étapes devrait vous aider à supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées, il est recommandé de laisser la suppression des maliciels aux programmes antivirus et antimaliciel. Ces étapes peuvent ne pas fonctionner avec les infections malveillantes avancées. Comme toujours, il est préférable d'éviter d'être infecté par des maliciels qui tentent de les supprimer par la suite. Pour assurer la sécurité de votre ordinateur, assurez-vous d'installer les dernières mises à jour du système d'exploitation et d'utiliser un logiciel antivirus.

Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de le scanner avec Combo Cleaner Antivirus pour Windows.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion