Se prémunir d'être arnaqué par le courriel WannaCry hacker group

L'hameçonnage/arnaqueÉgalement connu sous le nom de: possible infections de logiciels malveillants

Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Guide de suppression de "WannaCry hacker group Email Scam"

Qu'est-ce que "WannaCry hacker group Email Scam" ?

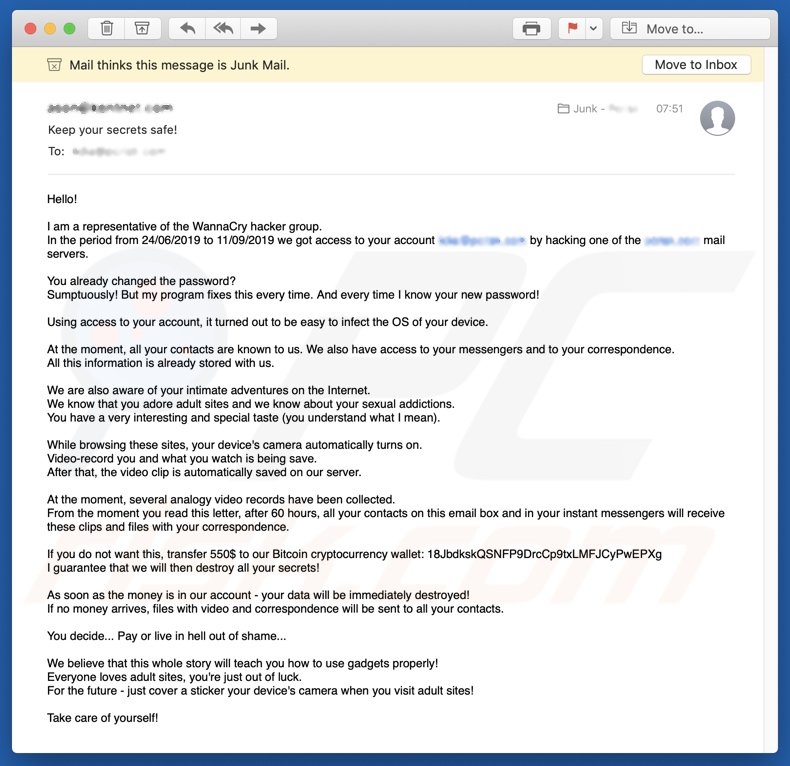

"WannaCry hacker group Email Scam", comme son nom l'indique - est une arnaque par courriel. Elle utilise un type de chantage appelé "sextorsion", qui extorque de l'argent en menaçant de révéler des preuves d'activité sexuelle. Dans ce cas particulier, elle prétend que la preuve a été obtenue par l'intermédiaire de la webcam de l'utilisateur. Elle stipule que ces images seront diffusées si, au cours d'une période de temps donnée, une certaine somme d'argent n'est pas transférée sur le compte fourni. Il faut souligner qu'aucune de ces affirmations n'est vraie et que les cybercriminels à l'origine de cette escroquerie n'ont aucun élément compromettant. Tous les courriels de ce genre devraient être ignorés.

Le courriel, intitulé "Keep your secrets safe!" (Gardez vos secrets en toute sécurité), déclare qu'il provient d'un représentant du groupe de pirates WannaCry, et qu'ils ont piraté le système d'exploitation (OS) et le compte de courriel du destinataire. Ils l'auraient fait en piratant l'un des serveurs du fournisseur de services de messagerie et auraient ainsi eu accès au compte de l'utilisateur. Par son intermédiaire, ils prétendent avoir infecté l'OS de la victime. Ce faisant, ils ont recueilli les coordonnées de tous les contacts de l'utilisateur (par exemple, famille et parents éloignés, amis, collègues, etc.) et menacent de leur envoyer une preuve explicite de l'activité sexuelle du destinataire. Ce matériel compromettant est supposé être des images, enregistrées de manière autonome par la webcam de l'appareil, lorsque l'utilisateur visite des sites Web pour adultes (par exemple, lorsque du contenu pornographique est visionné). Ils proclament en outre que si un montant de 550 $ en cryptomonnaie Bitcoin ne leur est pas transférée dans les 60 heures, ils enverront la preuve vidéo à tous les contacts du destinataire par courriel et par messagerie. Si cela est fait, les images présumées seront détruites. Cependant, il faut souligner que toutes ces menaces sont fausses et que les arnaqueurs qui se cachent derrière ce courriel n'ont aucun contenu compromettant. De plus, aucune infection qu'ils disent avoir propagée n'est réellement présente sur l'appareil de la victime (ce qui ne veut pas dire qu'il n'y a pas de danger, mais qu'il n'y en a aucun du groupe "WannaCry hacker group email scam"). Il ne faut jamais faire confiance à de tels courriels, il est recommandé de simplement les ignorer.

| Nom | Courriel d'arnaque "WannaCry Hacker Group" |

| Type de Menace | Hameçonnage, escroquerie, ingénierie sociale, fraude |

| Fausse Réclamation | Les escrocs prétendent qu'ils ont infecté l'ordinateur du destinataire avec un outil d'accès à distance (RAT) et ont volé tous les contacts de la victime. De plus, ils prétendent avoir enregistré des utilisateurs regardant du contenu pour adultes et se "faisant plaisir". Afin d'empêcher les escrocs d'envoyer l'enregistrement aux contacts susmentionnés, chaque destinataire doit payer 550 $ en utilisant la cryptomonnaie Bitcoin. |

| Montant de la Rançon | $550 |

| Adresse du Portefeuille Electronique du Cyber Criminel | 18JbdkskQSNFP9DrcCp9txLMFJCyPwEPXg (Bitcoin) |

| Symptômes | Achats en ligne non autorisés, modification des mots de passe des comptes en ligne, vol d'identité, accès illégal à son ordinateur. |

| Méthodes de Distribution | Courriels trompeurs, publicités malhonnêtes en ligne, techniques d'empoisonnement par les moteurs de recherche, fautes d'orthographe dans les noms de domaine. |

| Dommages | Perte d'informations privées sensibles, perte d'argent, vol d'identité. |

| Suppression |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. Téléchargez Combo CleanerUn scanner gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk. |

Les escroqueries par courriel sont distribuées par milliers et elles sont souvent propagées par des campagnes de pourriels à grande échelle. L'extorsion et les demandes de rançon ne sont pas les seules formes d'extorsion qui existent. Le contexte varie des tentatives de chantage, diverses alertes "importantes" à l'annonce de "prix" et des centaines d'autres. Quelques escroqueries similaires à "WannaCry hacker group email scam" sont "This is important information for you", "The last time you visited a Porn website", "Looked at you for several months" et "So I'm the hacker who broke your email". Habituellement, les escroqueries de sextorsion prétendent avoir une sorte de vidéos compromettantes et humiliantes ou de captures d'écran/photos de la victime - qui seront publiées si une certaine somme n'est pas versée. Ils demandent généralement des devises difficiles à tracer, par exemple des cryptomonnaies, des bons d'achat prépayés, etc. Cependant, les objectifs de l'escroquerie par courriel diffèrent également. L'une d'entre elles peut être la prolifération de contenus malveillants, par le biais de diverses pièces jointes à des courriels. Exemples de logiciels malveillants (logiciels malveillants) favorisés par de tels logiciels : TrickBot, FormBook, Pony, LokiBot et beaucoup d'autres.

Comment les campagnes de spam infectent-elles les ordinateurs ?

Les campagnes de spam par courriel ne peuvent provoquer des infections du système que par le biais de pièces jointes (ou de liens vers des sites Web, qui mènent à de tels fichiers). Ces pièces jointes peuvent être dans une grande variété de formats, par exemple des fichiers d'archive (ZIP, RAR, etc.), des fichiers exécutables (.exe,.run, etc.), des documents Microsoft Office ou PDF, JavaScript et ainsi de suite. Ces fichiers joints doivent être ouverts pour infecter les systèmes. Par exemple, les documents MS Office demandent aux utilisateurs d'activer les macro-commandes (pour permettre l'édition) ; si cela est autorisé, le fichier peut alors effectuer des téléchargements/installations de logiciel malveillant.

Comment éviter l'installation de logiciels malveillants ?

Il est fortement conseillé de ne jamais ouvrir/télécharger/installer de fichiers joints ou de ne jamais suivre les liens web dans les courriels envoyés à partir d'adresses inconnues et douteuses. En règle générale, les courriels douteux et suspects ne doivent pas être ouverts. Généralement, ils prétendent être urgents et importants, que ce soit en proférant des menaces criminelles ou en se faisant passer pour des sources officielles. Indépendamment de leur apparence, les courriels inconnus et non pertinents ne devraient pas être considérés comme fiables. Il est fortement recommandé d'utiliser les versions de Microsoft Office sorties après 2010. Ces versions disposent d'un mode "Vue Protégée" qui empêche le téléchargement et l'installation de logiciels malveillants dans les documents infectieux. Pour assurer l'intégrité de l'appareil et la sécurité de l'utilisateur, tous les courriels reçus et les pièces jointes/liens qu'ils contiennent doivent être traités avec prudence. Pour éviter le téléchargement de contenus malveillants, les utilisateurs doivent toujours utiliser des sources de téléchargement officielles et vérifiées. Il est déconseillé d'utiliser des réseaux de partage peer-to-peer et d'autres téléchargeurs tiers. Les outils de "craquage" des logiciels sont également contraires aux recommandations ; ils sont illégaux et peuvent souvent conduire à l'installation de logiciels malveillants. Les utilisateurs doivent être attentifs lors de l'installation et de la mise à jour des logiciels, afin de s'assurer qu'il n'y a pas d'acte criminel. Des programmes antivirus et/ou anti-logiciels espions légitimes et fiables sont conseillés pour une protection supplémentaire du système. Ce logiciel devrait être utilisé pour effectuer des balayages réguliers et tenu à jour. Si vous avez déjà ouvert des pièces jointes malveillantes, nous vous recommandons d'exécuter une analyse avec {link_suppresseur_de_chargement} pour éliminer automatiquement les logiciels malveillants infiltrés.

Texte présenté dans la lettre électronique "WannaCry hacker group email scam" :

Hello!

I am a representative of the WannaCry hacker group.

In the period from 24/06/2019 to 11/09/2019 we got access to your account ******** by hacking one of the ******* mail servers.You already changed the password?

Sumptuously! But my program fixes this every time. And every time I know your new password!Using access to your account, it turned out to be easy to infect the OS of your device.

At the moment, all your contacts are known to us. We also have access to your messengers and to your correspondence.

All this information is already stored with us.We are also aware of your intimate adventures on the Internet.

We know that you adore adult sites and we know about your sexual addictions.

You have a very interesting and special taste (you understand what I mean).While browsing these sites, your device's camera automatically turns on.

Video-record you and what you watch is being save.

After that, the video clip is automatically saved on our server.At the moment, several analogy video records have been collected.

From the moment you read this letter, after 60 hours, all your contacts on this email box and in your instant messengers will receive these clips and files with your correspondence.If you do not want this, transfer 550$ to our Bitcoin cryptocurrency wallet: 18JbdkskQSNFP9DrcCp9txLMFJCyPwEPXg

I guarantee that we will then destroy all your secrets!As soon as the money is in our account - your data will be immediately destroyed!

If no money arrives, files with video and correspondence will be sent to all your contacts.You decide... Pay or live in hell out of shame...

We believe that this whole story will teach you how to use gadgets properly!

Everyone loves adult sites, you're just out of luck.

For the future - just cover a sticker your device's camera when you visit adult sites!Take care of yourself!

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

TÉLÉCHARGEZ Combo CleanerEn téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Menu rapide :

- Qu'est-ce que "WannaCry hacker group email scam" ?

- ETAPE 1. Suppression manuelle d'une possible infection de logiciel malveillant.

- ETAPE 2. Vérifier si votre ordinateur est propre.

Comment supprimer manuellement les logiciels malveillants ?

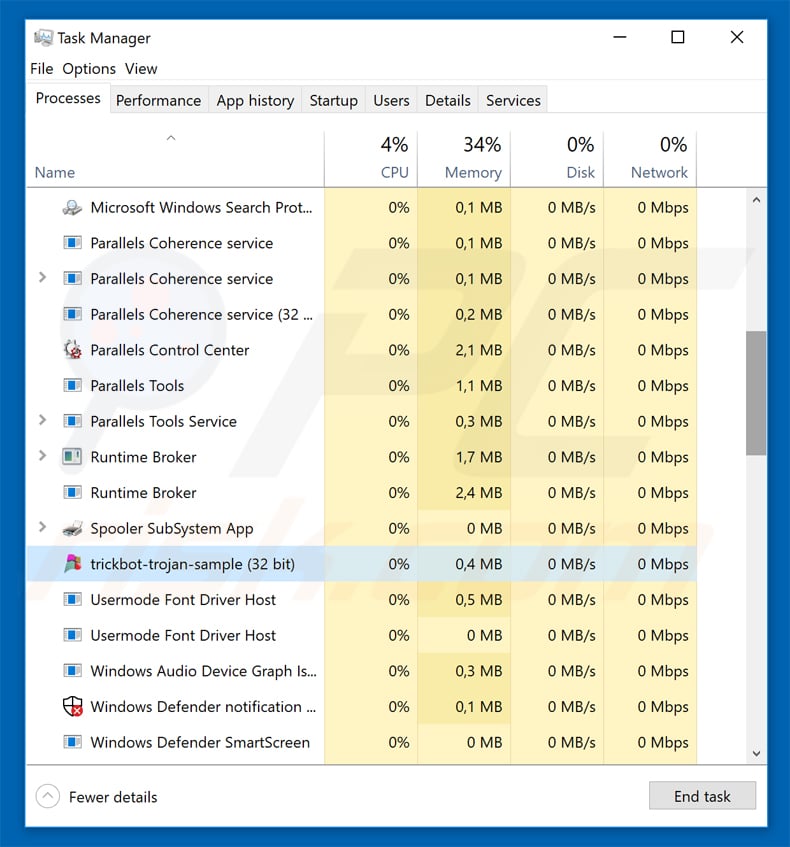

La suppression manuelle des logiciels malveillants est une tâche compliquée, il est généralement préférable de laisser les programmes antivirus ou anti-logiciel malveillant le faire automatiquement. Pour supprimer ce logiciel malveillant, nous vous recommandons d'utiliser Combo Cleaner Antivirus pour Windows. Si vous souhaitez supprimer un logiciel malveillant manuellement, la première étape consiste à identifier le nom du logiciel malveillant que vous essayez de supprimer. Voici un exemple d'un programme suspect exécuté sur l'ordinateur de l'utilisateur :

Si vous avez vérifié la liste des programmes en cours d'exécution sur votre ordinateur, par exemple en utilisant le gestionnaire de tâches et que vous avez identifié un programme qui semble suspect, vous devriez poursuivre ces étapes :

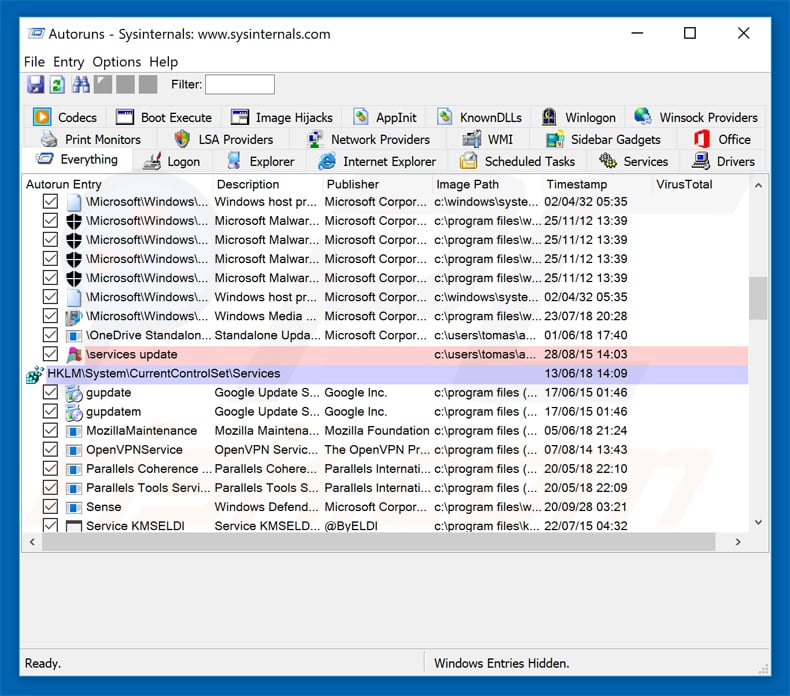

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

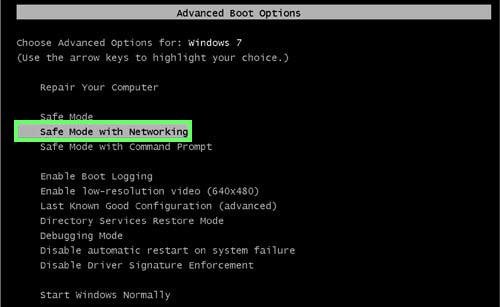

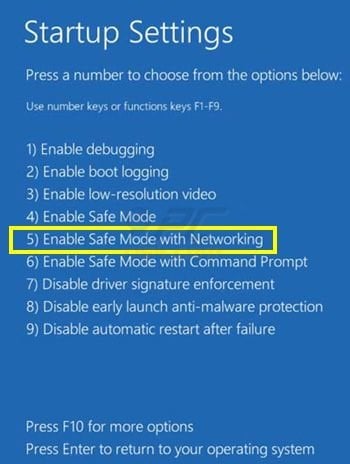

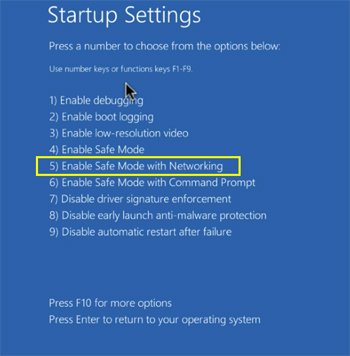

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : Démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

Utilisateurs de Windows 8 : Démarrez Windows 8 est en mode sans échec avec mise en réseau - Allez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé. Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur redémarre dans le menu "Options de démarrage avancées". Cliquez sur le bouton "Dépannage", puis sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage". Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

Utilisateurs Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" enfoncé sur votre clavier. Dans la fenêtre "Choisir une option", cliquez sur "Dépannage", puis sélectionnez "Options avancées". Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, cliquez sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec la mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

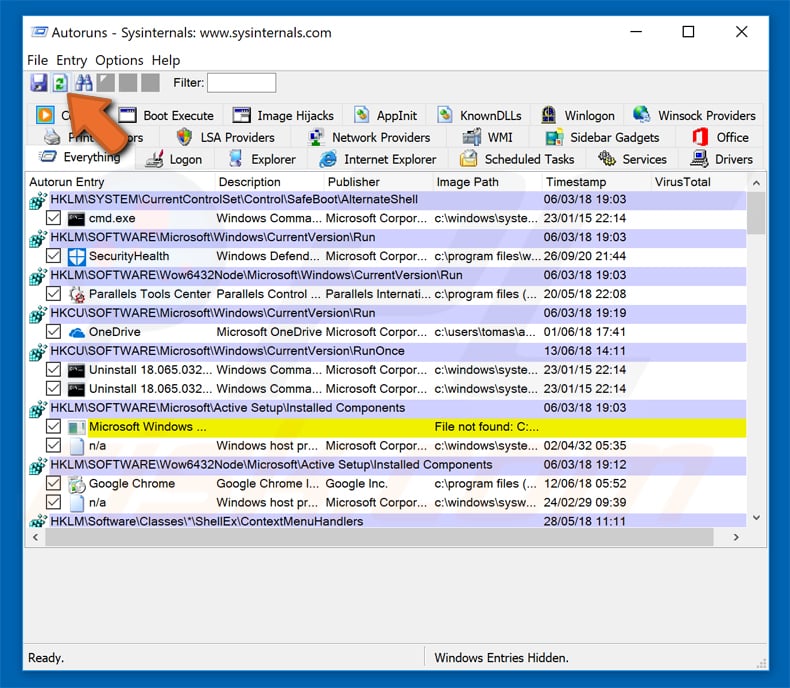

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

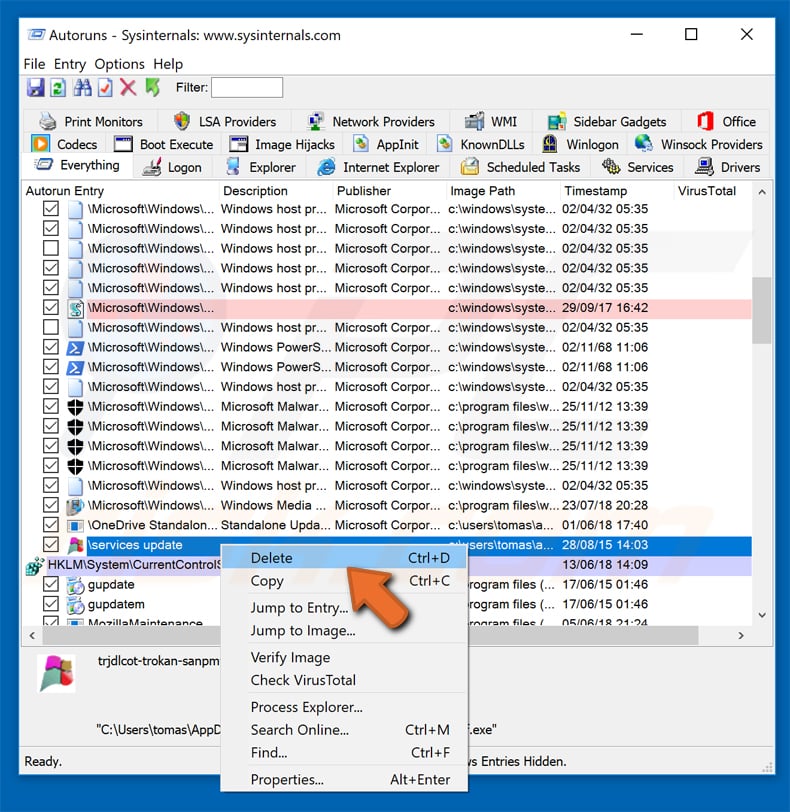

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier logiciel malveillant que vous souhaitez éliminer.

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier logiciel malveillant que vous souhaitez éliminer.

Vous devriez écrire le chemin complet et le nom. Notez que certains logiciels malveillants cachent leurs noms de processus sous des noms de processus Windows légitimes. A ce stade, il est très important d'éviter de supprimer les fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

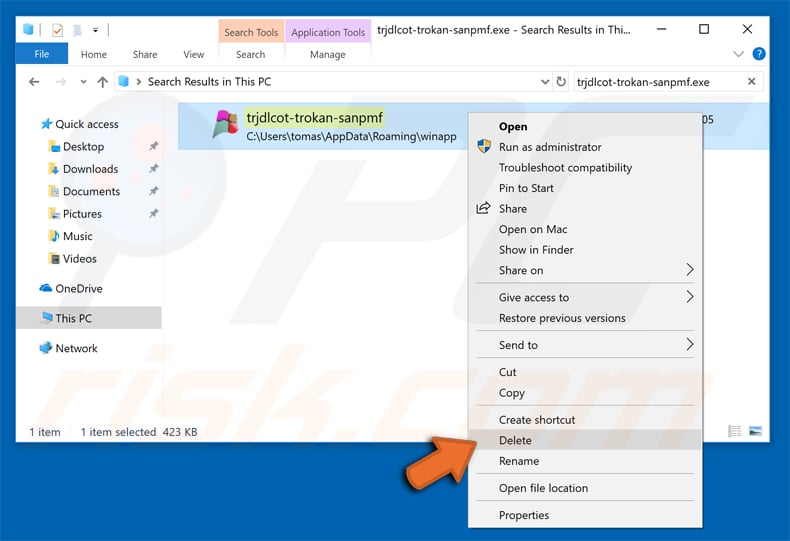

Après avoir supprimé le logiciel malveillant via l'application Autoruns (ceci garantit que le logiciel malveillant ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du logiciel malveillant sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le fichier du logiciel malveillant, veillez à le supprimer.

Redémarrez votre ordinateur en mode normal. Suivre ces étapes devrait vous aider à supprimer tout logiciel malveillant de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées, il est recommandé de laisser la suppression des logiciels malveillants aux programmes antivirus et antilogiciel malveillant. Ces étapes peuvent ne pas fonctionner avec les infections malveillantes avancées. Comme toujours, il est préférable d'éviter d'être infecté par des logiciels malveillants qui tentent de les supprimer par la suite. Pour assurer la sécurité de votre ordinateur, assurez-vous d'installer les dernières mises à jour du système d'exploitation et d'utiliser un logiciel antivirus.

Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de le scanner avec Combo Cleaner Antivirus pour Windows.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion