Comment supprimer le chargeur de maliciels FakeBat du système d'exploitation

de TroieÉgalement connu sous le nom de: Maliciel EugenLoader

Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Quel type de maliciel est FakeBat ?

FakeBat (également connu sous le nom d'EugenLoader) est un chargeur de logiciels malveillants qui s'est imposé comme un acteur important dans le monde des cybermenaces. FakeBat est associé à des campagnes de publicité malveillante depuis au moins novembre 2022.

Bien que la charge utile spécifique fournie par FakeBat dans ces campagnes ne soit pas connue, ce chargeur a été remarqué en train de distribuer des voleurs d'informations bien connus comme Redline, Ursnif, et Rhadamathys.

En savoir plus sur FakeBat

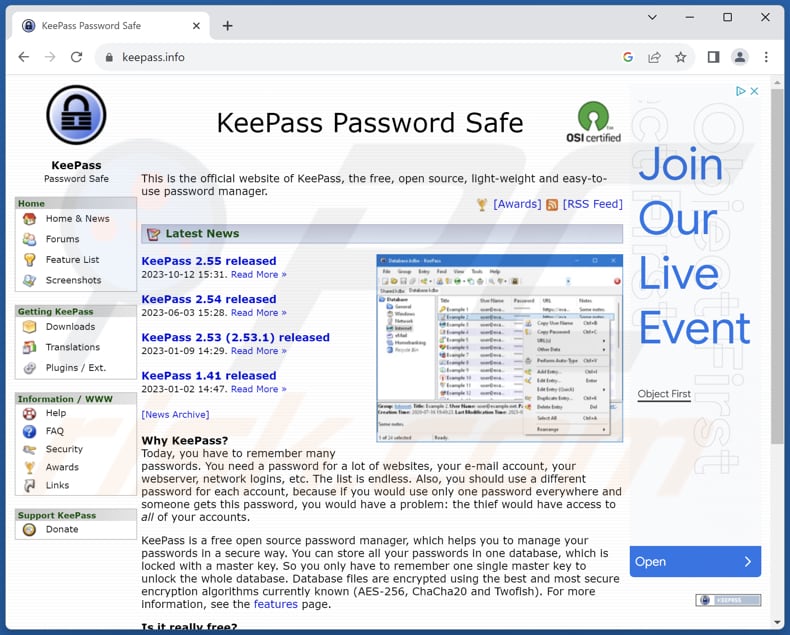

Une campagne publicitaire Google a été trouvée pour promouvoir un faux site de téléchargement de KeePass utilisant Punycode pour ressembler au vrai site web de KeePass. Cette campagne a été utilisée pour diffuser FakeBat. Google lutte contre l'apparition d'annonces malveillantes en tête des résultats de recherche. La difficulté réside dans le fait que les publicités Google peuvent afficher le véritable domaine Keepass, ce qui rend la menace difficile à repérer.

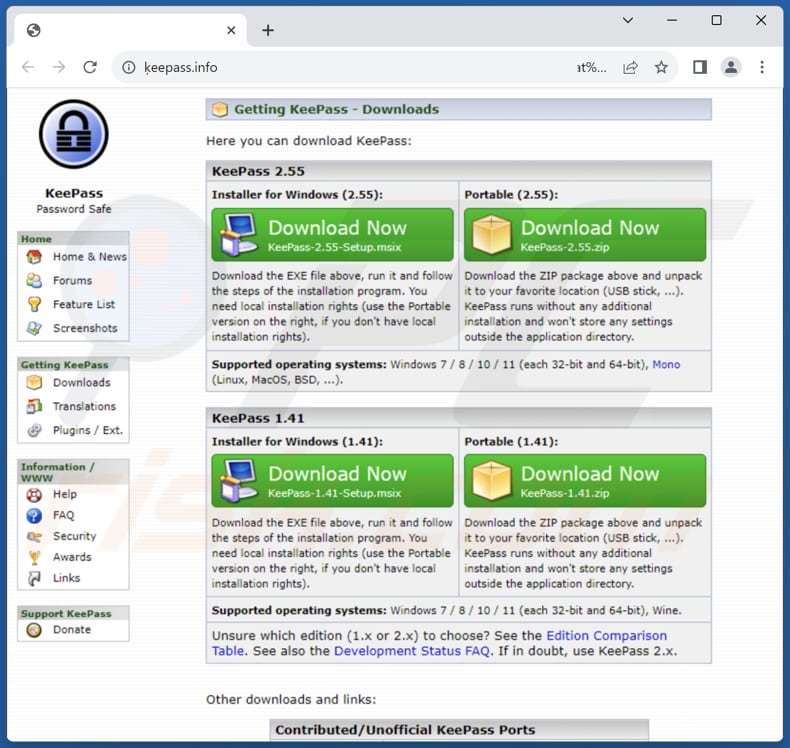

En cliquant sur le mauvais lien, les utilisateurs sont redirigés vers un faux site KeePass utilisant le Punycode dans l'URL. Cette astuce a été utilisée pour faire ressembler le site au vrai. Si les utilisateurs cliquent sur les liens de téléchargement du faux site, ils installent des logiciels nuisibles sur leur ordinateur.

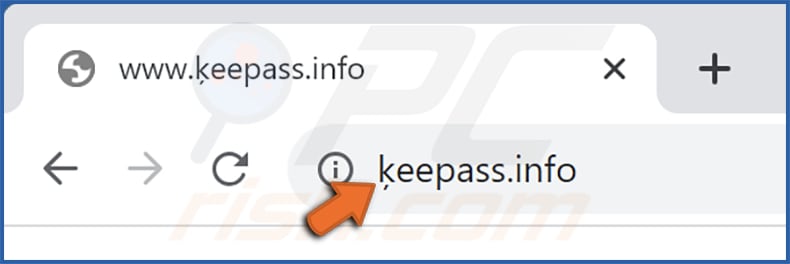

Ce type d'astuce n'est pas nouveau, mais son utilisation avec les publicités Google est une nouvelle tendance dangereuse. Les acteurs malveillants utilisent Punycode pour enregistrer des adresses web qui ressemblent à de vraies adresses avec de petites modifications. C'est ce qu'on appelle une "attaque par homographe".

Par exemple, ils utilisent Punycode pour que xn-eepass-vbb[.]info ressemble à ķeepass[.]info, mais avec une variation subtile sous le caractère "k". La plupart des gens ne remarquent pas cette petite différence. Il est important de noter que les cybercriminels qui utilisent un faux site de téléchargement de KeePass utilisent également de fausses pages WinSCP et PyCharm Professional.

Comme indiqué précédemment, cette campagne vise à diffuser FakeBat, qui dépose sa charge utile malveillante. On sait que FakeBat a été utilisé pour infecter des ordinateurs avec Redline, Ursniff, Rhadamathys et peut-être d'autres voleurs d'informations.

Les voleurs d'informations sont spécifiquement conçus pour voler des données. Il peut s'agir d'un large éventail d'informations, telles que les identifiants de connexion, les données financières, les documents personnels, l'historique de navigation, etc. Ils peuvent envoyer les informations volées à des serveurs distants contrôlés par des cybercriminels, qui peuvent exploiter les données à diverses fins criminelles, notamment l'usurpation d'identité et la fraude financière.

| Nom | Maliciel EugenLoader |

| Type de Menace | Maliciel Dropper, Chargeur |

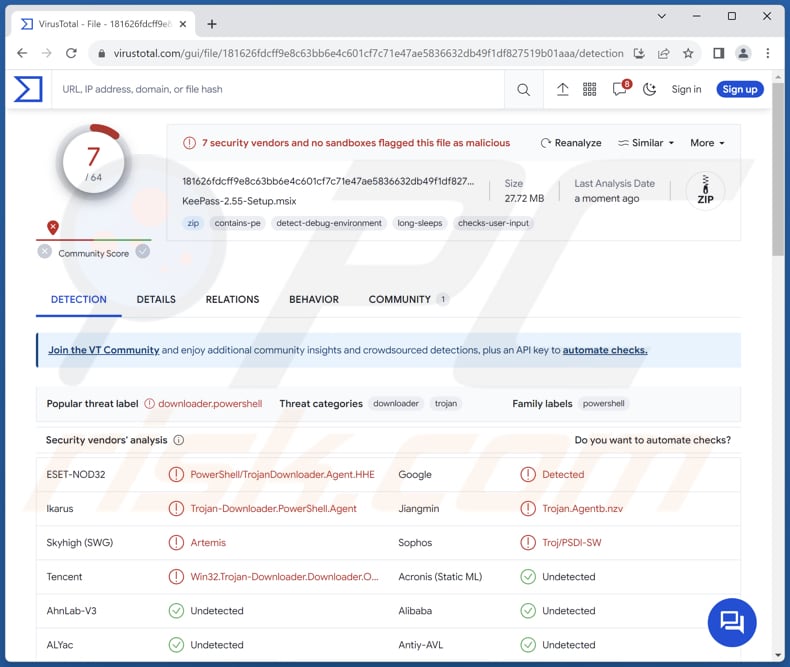

| Noms de Détection (Installateur Malveillant) | ESET-NOD32 (PowerShell/TrojanDownloader.Agent.HHE), Google (Detected), Ikarus (Trojan-Downloader.PowerShell.Agent), Jiangmin (Trojan.Agentb.nzv), Sophos (Troj/PSDl-SW), Liste complète (VirusTotal) |

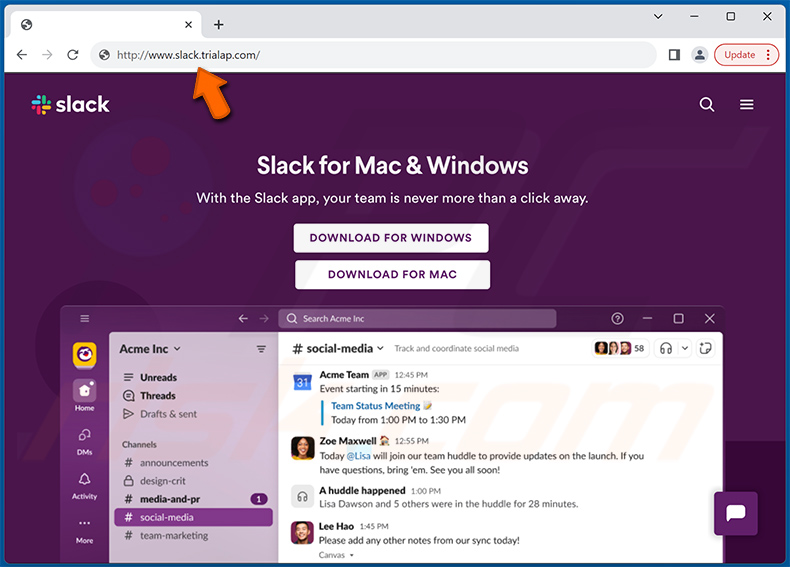

| Faux Sites Web | xn--eepass-vbb[.]info (appears as ķeepass[.]info in the URL bar), slack.trialap[.]com (faux site web de téléchargement de Slack) |

| Noms de Détection (xn--eepass-vbb[.]info) | Avira (Maliciel), Google (Détecté), Combo Cleaner (Maliciel), Emsisoft (Maliciel), ESET (Maliciel), Liste complète (VirusTotal) |

| Charge Utile | Redline, Ursnif, Rhadamathys, ou d'autres maliciels |

| Symptômes | Les chargeurs/droppers sont conçus pour s'infiltrer furtivement dans l'ordinateur de la victime et rester silencieux, de sorte qu'aucun symptôme particulier n'est clairement visible sur une machine infectée. |

| Méthodes de Distribution | Annonces malveillantes, faux sites web, pièces jointes à des courriels infectés, ingénierie sociale, "cracks" de logiciels. |

| Dommages | Mots de passe et informations bancaires volés, usurpation d'identité, ajout de l'ordinateur de la victime à un réseau botnet. |

|

Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. Téléchargez Combo CleanerUn scanner gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk. |

Conclusion

En conclusion, FakeBat représente un ajout inquiétant à l'arsenal des menaces de maliciels dans le paysage numérique. En tant que chargeur et dropper associé à des campagnes de malvertising, sa capacité à s'infiltrer dans les systèmes par le biais de pratiques trompeuses, telles que la manipulation du Punycode, soulève de sérieuses questions de sécurité.

Comment FakeBat s'est-il infiltré dans mon ordinateur ?

Les utilisateurs peuvent accidentellement infecter leur ordinateur avec FakeBat par le biais d'une astuce sournoise. Une campagne publicitaire de Google fait la promotion d'un faux site de téléchargement de KeePass qui se fait passer pour le vrai site de KeePass en utilisant le Punycode. Ce faux site est destiné à distribuer des maliciels. Même les utilisateurs avertis peuvent avoir du mal à le repérer, car il semble s'agir d'un site légitime.

Lorsque les utilisateurs cliquent sur le lien malveillant, ils sont dirigés vers le faux site KeePass utilisant une URL Punycode. Ceux qui cliquent sur les liens de téléchargement obtiennent un programme d'installation signé numériquement appelé KeePass-2.55-Setup.msix. Ce programme d'installation a une astuce cachée : il inclut le chargeur du maliciel FakeBat. Une fois installé, FakeBat peut commencer à exercer ses activités nuisibles sur l'ordinateur.

Comment éviter l'installation de maliciels ?

Évitez de cliquer sur des liens non sollicités ou suspects, en particulier dans les courriels ou sur des sites web inconnus. Il en va de même pour l'ouverture des pièces jointes dans les courriels suspects. Soyez prudent lorsque vous téléchargez des fichiers ou des logiciels à partir de sources non vérifiées, et assurez-vous toujours que vous utilisez des sites web officiels ou des magasins d'applications de confiance.

Ne faites pas confiance aux publicités (par exemple, les pop-ups ou les bannières) sur les sites douteux. Mettez régulièrement à jour votre système d'exploitation et vos logiciels pour corriger les vulnérabilités connues, car les cybercriminels exploitent souvent ces faiblesses. Utilisez des logiciels antivirus et maliciels réputés pour renforcer la protection de votre ordinateur.

Si vous pensez que votre ordinateur est déjà infecté, nous vous recommandons de lancer une analyse avec Combo Cleaner Antivirus pour Windows pour éliminer automatiquement les maliciels infiltrés.

Site officiel (réel) de KeePass :

Faux site web de KeePass :

Domaine du faux site web (avec une petite variation sous le caractère "k") :

Capture d'écran d'un faux site de téléchargement Slack (slack.trialap[.]com) utilisé pour diffuser le maliciel FakeBat en même temps qu'Atomic Stealer :

Mise à jour 11 janvier 2024 - En janvier, une nouvelle campagne de publicité malveillante diffusant FakeBat a été révélée. Dans ce cas, il y avait également une charge utile destinée aux utilisateurs de Mac, en particulier la version mise à jour d'Atomic Stealer. Les malfaiteurs attirent les victimes potentielles par le biais d'une annonce de recherche Google qui imite Slack, un outil de communication très répandu.

Les cybercriminels redirigent les utilisateurs vers un site web trompeur où l'application peut être téléchargée pour les systèmes d'exploitation Windows et Mac. Dans le même domaine, il existe un répertoire ouvert qui révèle la position de la charge utile Windows, qui se présente sous la forme d'un programme d'installation MSI (FakeBat), aux côtés de son homologue Mac, Atomic Stealer (AMOS).

Le fichier DMG malveillant contient des instructions permettant à l'utilisateur d'ouvrir le fichier et présente une fenêtre de dialogue l'invitant à saisir son mot de passe système. Cette action permet à Atomic Stealer de recueillir des mots de passe et d'autres fichiers confidentiels.

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

TÉLÉCHARGEZ Combo CleanerEn téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Menu rapide :

- Qu'est-ce que FakeBat ?

- ETAPE 1. Suppression manuelle du maliciel FakeBat.

- ETAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

La suppression manuelle des maliciels est une tâche compliquée - il est généralement préférable de permettre aux programmes antivirus ou anti-maliciel de le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner Antivirus pour Windows.

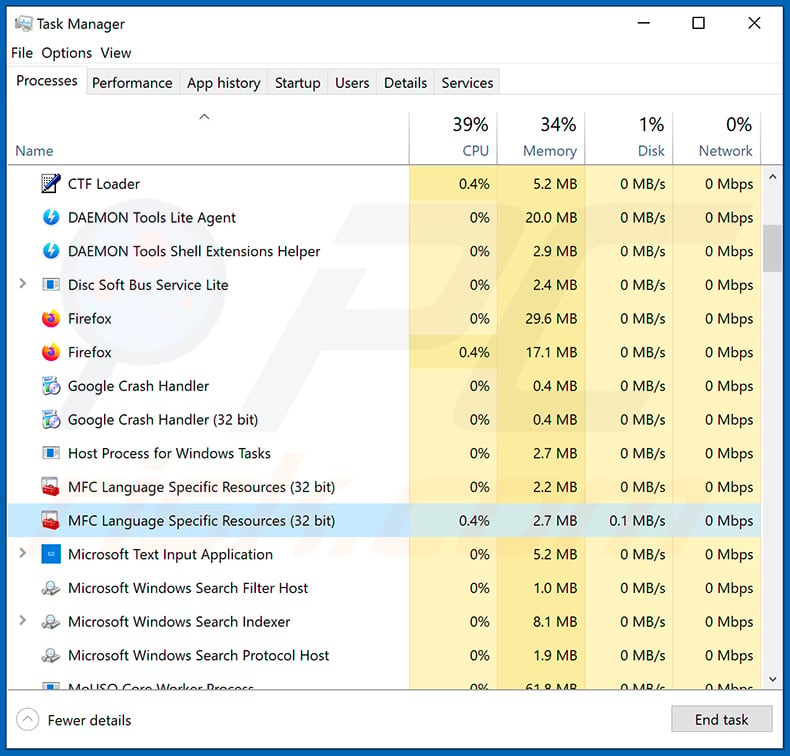

Si vous souhaitez supprimer les maliciels manuellement, la première étape consiste à identifier le nom du logiciel malveillant que vous essayez de supprimer. Voici un exemple de programme suspect exécuté sur l'ordinateur d'un utilisateur :

Si vous avez vérifié la liste des programmes exécutés sur votre ordinateur, par exemple à l'aide du gestionnaire de tâches, et identifié un programme qui semble suspect, vous devez continuer avec ces étapes :

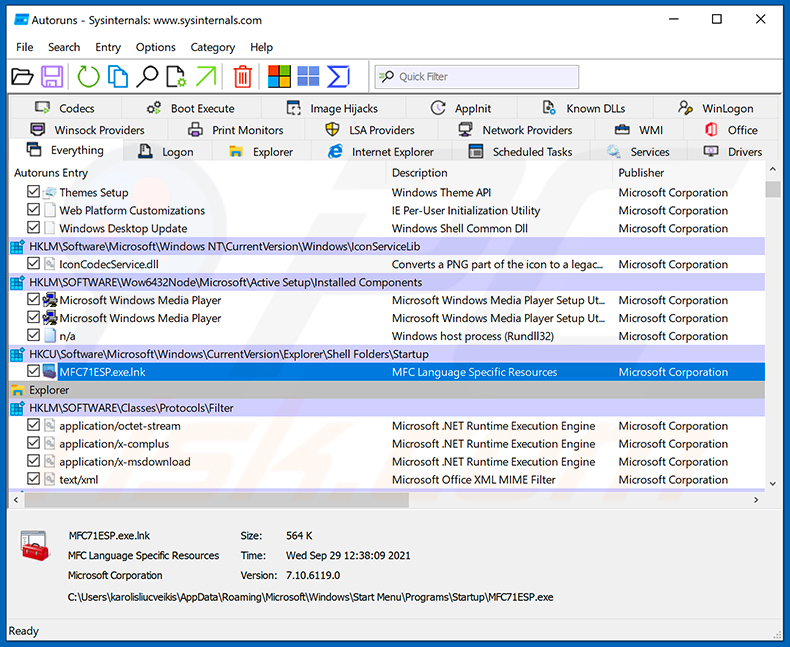

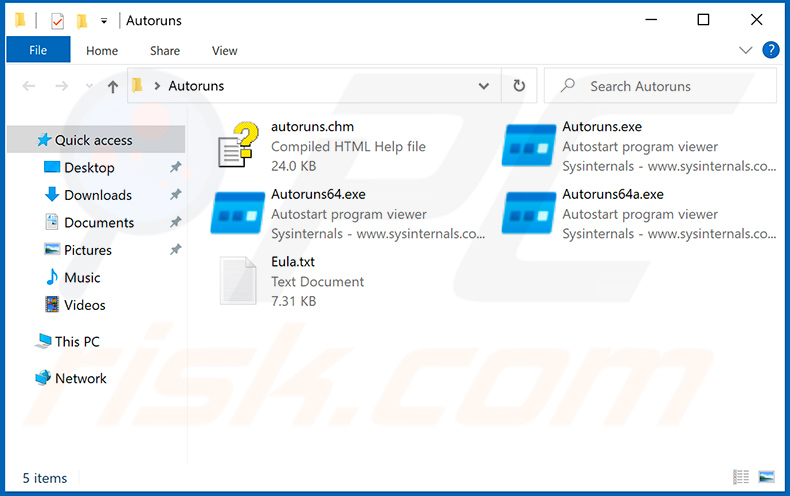

Téléchargez un programme appelé Autoruns. Ce programme affiche les emplacements des applications à démarrage automatique, du registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les emplacements des applications à démarrage automatique, du registre et du système de fichiers :

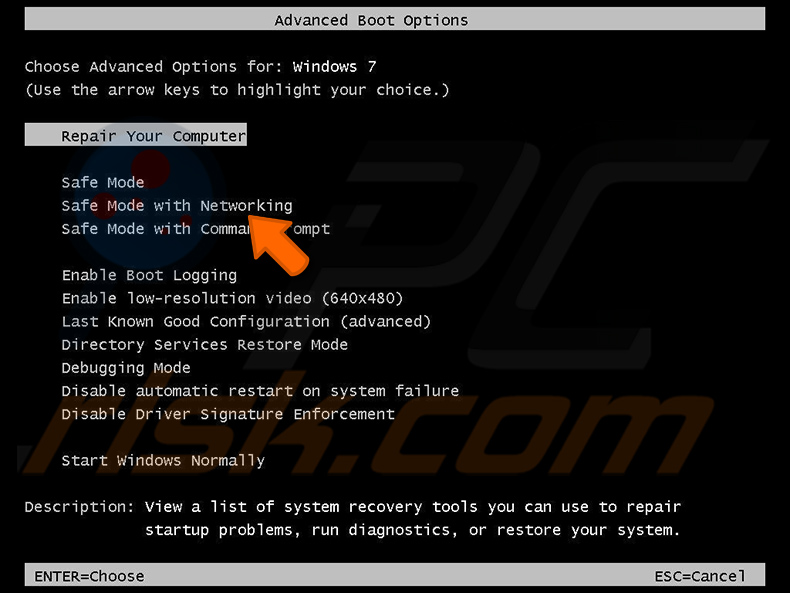

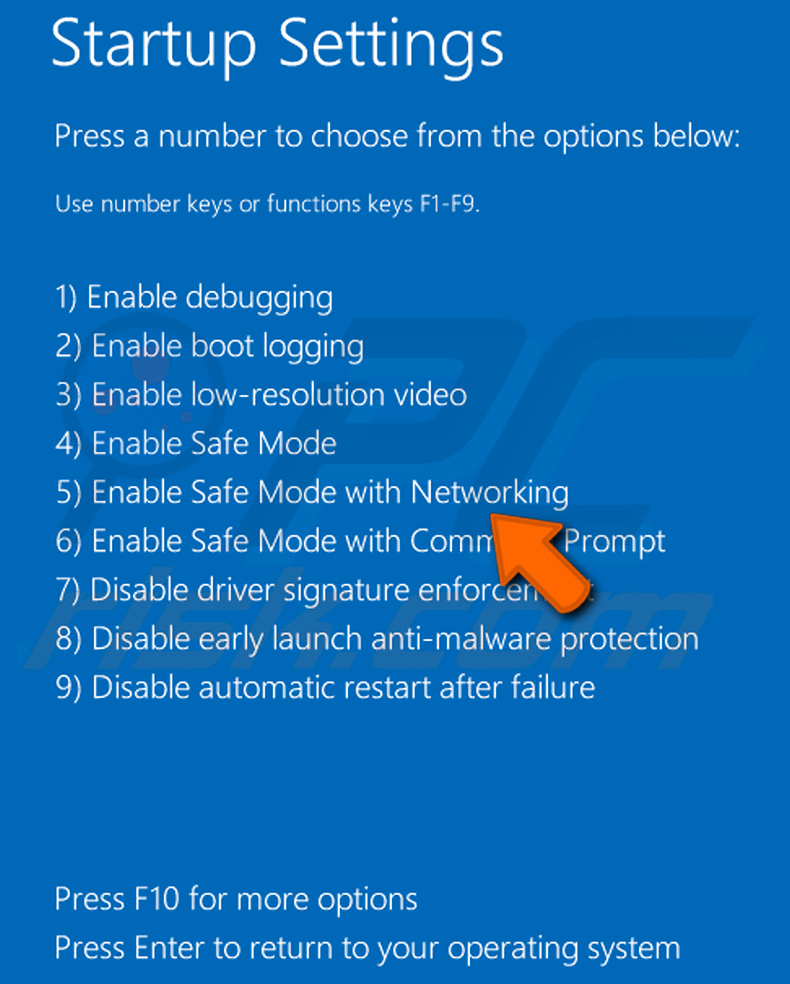

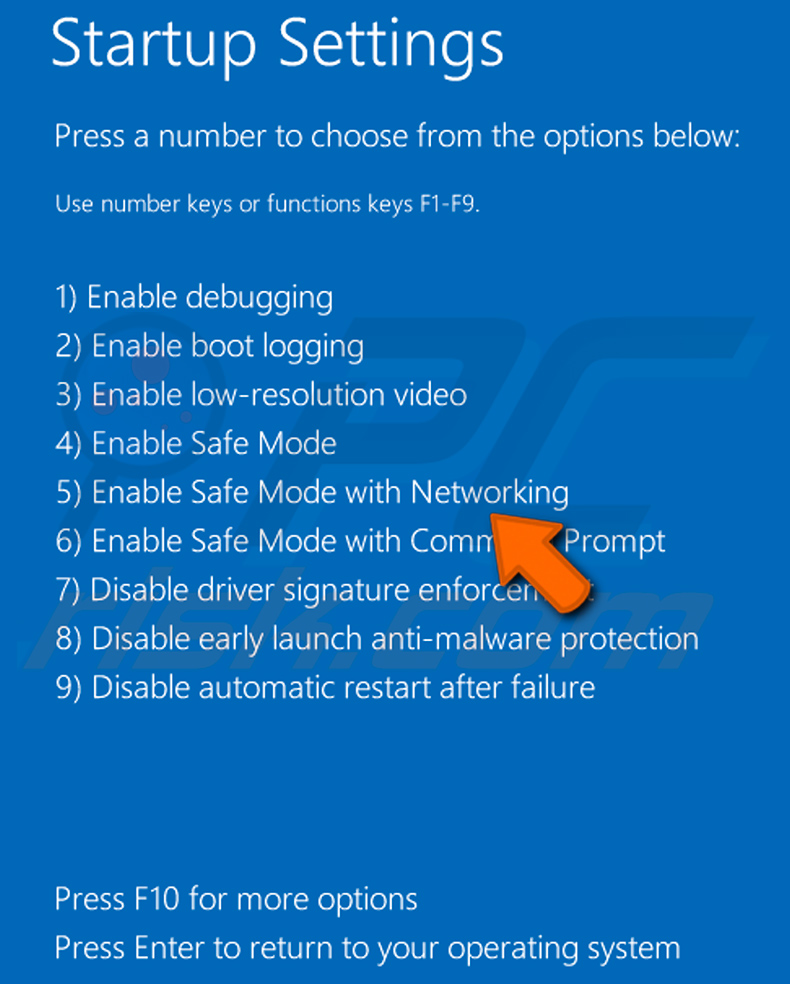

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

Utilisateurs de Windows 8 : Démarrer Windows 8 en mode sans échec avec mise en réseau - Accédez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé.

Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur va maintenant redémarrer dans le "menu des options de démarrage avancées". Cliquez sur le bouton "Dépanner", puis cliquez sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage".

Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

Utilisateurs de Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" de votre clavier enfoncé. Dans la fenêtre "choisir une option", cliquez sur "Dépanner", sélectionnez ensuite "Options avancées".

Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, vous devez cliquer sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

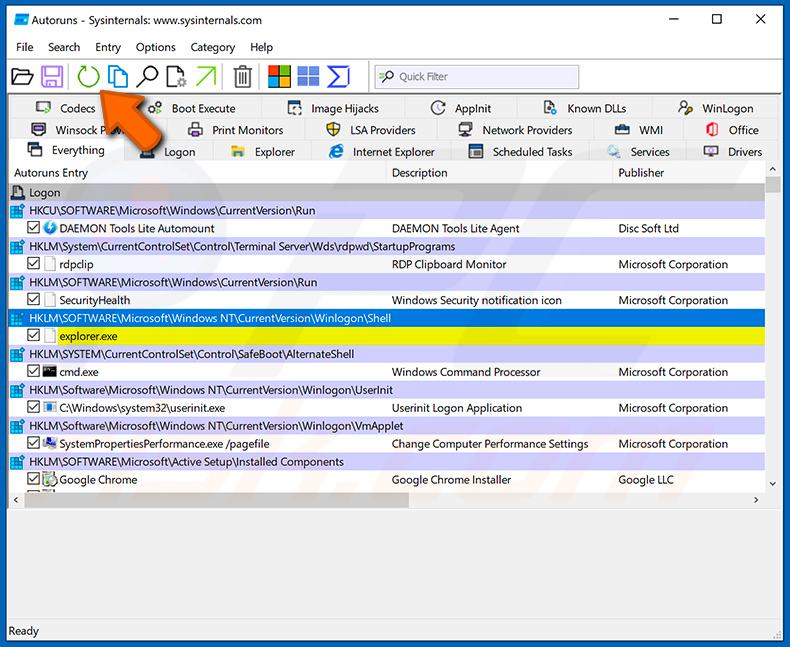

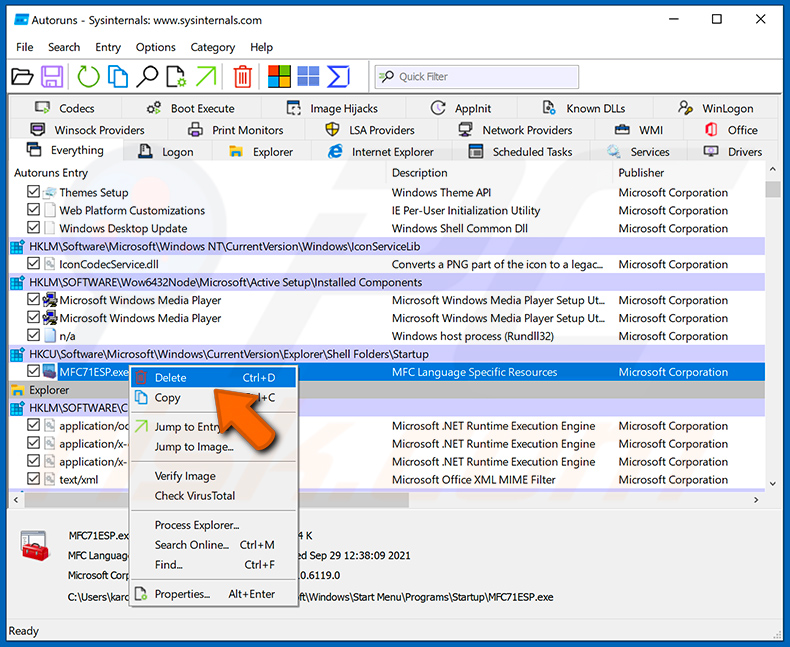

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Vous devez écrire son chemin complet et son nom. Notez que certains maliciels masquent les noms de processus sous des noms de processus Windows légitimes. À ce stade, il est très important d'éviter de supprimer des fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

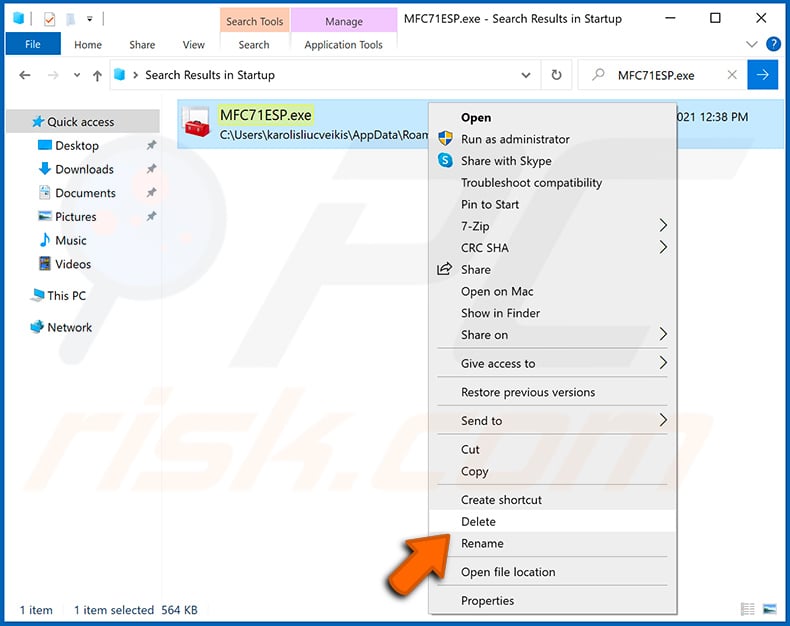

Après avoir supprimé le maliciel via l'application Autoruns (cela garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le nom de fichier du maliciel, assurez-vous de le supprimer.

Redémarrez votre ordinateur en mode normal. En suivant ces étapes, vous devriez supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées. Si vous ne possédez pas ces compétences, laissez la suppression des maliciels aux programmes antivirus et anti-maliciel.

Ces étapes peuvent ne pas fonctionner avec les infections de maliciels avancés. Comme toujours, il est préférable de prévenir l'infection que d'essayer de supprimer les maliciels plus tard. Pour protéger votre ordinateur, installez les dernières mises à jour du système d'exploitation et utilisez un logiciel antivirus. Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de l'analyser avec Combo Cleaner Antivirus pour Windows.

Foire Aux Questions (FAQ)

Mon ordinateur est infecté par le maliciel FakeBat, dois-je formater mon périphérique de stockage pour m'en débarrasser ?

Le formatage de votre périphérique de stockage peut être un moyen efficace de supprimer les maliciels, y compris FakeBat, mais il s'agit également d'une mesure drastique qui doit être examinée avec soin. Avant d'opter pour cette approche, vous pourriez essayer d'exécuter une analyse complète du système avec un antivirus ou un logiciel anti-maliciel réputé pour détecter et supprimer le maliciel FakeBat.

Quels sont les principaux problèmes causés par les maliciels ?

Les maliciels peuvent entraîner des violations de données, qui se traduisent par le vol d'informations personnelles ou d'entreprise sensibles, ce qui entraîne des usurpations d'identité, des fraudes financières et des atteintes à la réputation. Les maliciels peuvent également compromettre l'intégrité et la fonctionnalité des systèmes, provoquant des pannes, des performances médiocres et rendant potentiellement les appareils inopérants. En outre, il facilite l'accès à distance non autorisé aux appareils infectés, ce qui permet aux cybercriminels de surveiller les activités, d'exfiltrer des données et de lancer d'autres attaques.

Quel est l'objectif du maliciel FakeBat ?

Le but premier du maliciel FakeBat est de servir de chargeur et de dropper pour livrer d'autres charges utiles malveillantes sur le système infecté. En substance, FakeBat agit comme une passerelle permettant à des maliciels plus nuisibles de pénétrer dans le système cible et de le compromettre.

Comment FakeBat s'est-il infiltré dans mon ordinateur ?

La distribution de FakeBat implique l'utilisation de Google Ads et de Punycode pour créer une URL trompeuse. Les cybercriminels utilisent de fausses URL qui ressemblent beaucoup à une page KeePass légitime, ce qui rend difficile pour les utilisateurs de faire la distinction entre les deux. Les ordinateurs sont infectés par un programme d'installation malveillant téléchargé à partir d'une fausse page.

Combo Cleaner me protège-t-il des maliciels ?

Combo Cleaner est capable d'identifier et de supprimer presque tous les maliciels connus. Il est important de noter que les maliciels avancés se cachent souvent profondément dans le système. C'est pourquoi il est impératif de procéder à une analyse complète du système.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion