Comment supprimer le maliciel Triangulation de votre iPhone ?

Logiciels malveillants spécifiques à MacÉgalement connu sous le nom de: Virus Triangulation

Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Quel type de maliciel est Triangulation ?

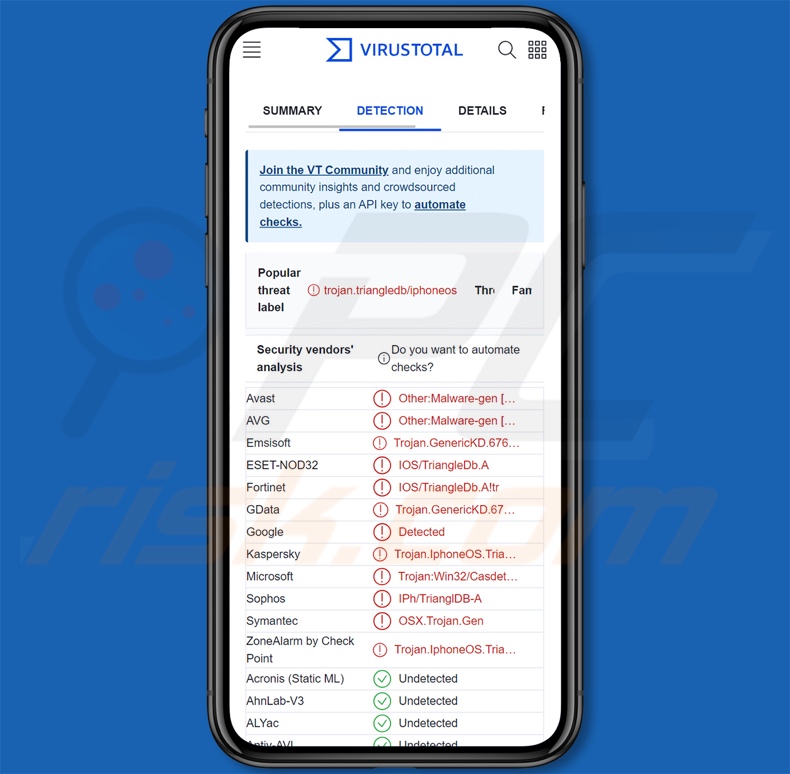

Triangulation est le nom d'un maliciel ciblant les appareils iOS. Il fait partie d'une campagne très sophistiquée. Triangulation sert de porte dérobée (backdoor) - un programme qui ouvre une "porte dérobée" pour d'autres infections. Le maliciel peut recueillir des données de base sur l'appareil/l'utilisateur et télécharger/installer des composants malveillants supplémentaires, notamment le logiciel espion TriangleDB.

Ce qui manque à Triangulation en termes de mécanismes de garantie de la persistance, il le compense par des méthodes d'infiltration ne nécessitant aucune interaction de la part de l'utilisateur (c'est-à-dire l'exploit "zéro-clic") et par sa capacité à supprimer les traces de sa présence.

Le maliciel Triangulation existe depuis au moins aussi tôt que 2019, et il est toujours actif à l'heure où nous écrivons ces lignes.

Vue globale du maliciel Triangulation

Les infections par Triangulation commencent par un message contenant une pièce jointe malveillante envoyé par iMessage. Contrairement à la plupart des infections par des maliciels - dans lesquelles la victime doit interagir avec le contenu virulent (ouvrir un fichier, un lien, etc.) - la chaîne est démarrée automatiquement.

La pièce jointe - un exploit - exploite une vulnérabilité du noyau, ce qui permet l'exécution d'un code malveillant. La chaîne progresse ensuite vers le téléchargement de plusieurs composants à partir du serveur C&C (Commande et Contrôle). Le maliciel a pour objectif de s'infiltrer et d'obtenir les privilèges administrateur lui même.

Triangulation infiltre également le logiciel espion TriangleDB dans l'appareil compromis. Alors que le premier peut obtenir des informations de base sur les systèmes, la campagne s'appuie sur TriangleDB pour obtenir des informations très sensibles (données d'applications, fichiers d'utilisateurs, identifiants de connexion, etc.)

Une grande partie des opérations de Triangulation vise à éradiquer les preuves laissées par l'infection. Il supprime même le message infectieux qui déclenche la chaîne. Ces caractéristiques compliquent la détection et l'analyse de Triangulation, bien que le maliciel ne puisse pas supprimer toutes les traces de compromission. Les outils de criminalistique numérique sont capables de récupérer certains vestiges d'une infection par Triangulation.

Comme indiqué dans l'introduction, cette porte dérobée n'a pas la capacité de garantir sa persistance. Par conséquent, lorsque l'appareil est redémarré, le maliciel est effectivement éradiqué. La seule méthode qu'il emploie pour éviter une élimination prématurée consiste à empêcher la mise à jour d'iOS. Dans certains cas, lorsqu'une tentative de mise à jour du système est effectuée, un message d'erreur s'affiche : "Software Update Failed. Une erreur s'est produite lors du téléchargement d'iOS".

Cependant, si un redémarrage supprime Triangulation, il n'empêche pas une réinstallation. L'infection peut facilement se reproduire puisque le maliciel utilise un exploit zéro-clic pour l'infiltration. Par conséquent, après avoir redémarré l'iPhone, il faut le réinitialiser aux paramètres d'usine. La réinitialisation doit être suivie d'une mise à jour immédiate d'iOS.

Il convient de noter que les développeurs de maliciels améliorent souvent leurs créations. Par conséquent, les futures campagnes de triangulation pourraient utiliser d'autres techniques ou avoir des fonctionnalités supplémentaires/différentes.

En résumé, la présence d'un logiciel comme Triangulation sur des appareils peut entraîner de multiples infections du système, de graves problèmes de confidentialité, des pertes financières et des vols d'identité.

| Nom | Virus Triangulation |

| Type de Menace | Cheval de Troie, Maliciel de porte dérobée |

| Symptômes | Les chevaux de Troie sont conçus pour s'infiltrer furtivement dans l'ordinateur de la victime et rester silencieux, de sorte qu'aucun symptôme particulier n'est clairement visible sur une machine infectée. |

| Méthodes de Distribution | Exploit envoyé par iMessage |

| Dommages | Mots de passe et informations bancaires volés, usurpation d'identité, ajout de l'ordinateur de la victime à un réseau botnet. |

Les maliciels en général

Les maliciels peuvent avoir une grande variété de capacités, qui peuvent être dans des combinaisons variées (c'est-à-dire que les fonctionnalités ne s'excluent pas mutuellement).

Les logiciels malveillants peuvent fonctionner comme des "chevaux de Troie" – terme général qui englobe divers programmes pouvant servir de portes dérobées, de voleurs de données, de logiciels espions (enregistrement des ordinateurs de bureau, de l'audio/vidéo via des microphones et des caméras, etc.), d'enregistreurs de frappe (enregistrement des frappes au clavier), de clippeurs (remplacement du contenu du presse-papiers), etc.

Une autre classe bien connue est celle des rançongiciels – ces programmes chiffrent les fichiers des victimes et/ou verrouillent l'écran de l'appareil dans le but de demander une rançon. Les cryptomineus sont un type de maliciel qui abuse des ressources du système pour générer de la crypto-monnaie.

Cependant, quel que soit le mode de fonctionnement d'un logiciel malveillant, sa présence sur un système met en péril l'intégrité de l'appareil et la sécurité de l'utilisateur. C'est pourquoi toutes les menaces doivent être éliminées dès qu'elles sont détectées.

Comment Triangulation a-t-il infiltré mon appareil ?

Comme indiqué précédemment, Triangulation utilise un exploit de type "zéro clic" pour s'infiltrer dans les iPhones. Un message contenant une pièce jointe malveillante est envoyé par iMessage. Cependant, l'exploit (pièce jointe) se déclenche automatiquement sans aucune interaction de la part de l'utilisateur.

Le processus de sélection des informations de contact connectées à iMessage est actuellement inconnu. On ne sait pas non plus si une partie du processus est aléatoire, si elle repose sur des données obtenues par hameçonnage/ingénierie sociale ou si elle est entièrement ciblée.

Il est peu probable que la chaîne d'infection de Triangulation soit modifiée avant que l'exploit observé ne devienne indisponible. Il convient néanmoins de mentionner les méthodes de prolifération des maliciels les plus utilisées.

Les logiciels malveillants sont généralement diffusés via des pièces jointes/liens virulents dans le courrier indésirable (par exemple, courriel, DM/PM, SMS, etc.), des téléchargements "drive-by" (furtifs/trompeurs), des sources de téléchargement non fiables (par exemple, sites web d'hébergement de fichiers gratuits et freeware, app stores tiers, réseaux de partage Peer-to-Peer, etc.), des logiciels piratés, des outils illégaux d'activation de programmes ("cracking"), de fausses mises à jour, des escroqueries en ligne et de la publicité malveillante.

Comment éviter l'installation de maliciels ?

Nous vous recommandons vivement d'effectuer des recherches sur les logiciels en lisant les conditions et les commentaires des utilisateurs/experts, en vérifiant les autorisations nécessaires, en vérifiant la légitimité du développeur, etc.

En outre, tous les téléchargements doivent être effectués à partir de canaux officiels et fiables. Il est tout aussi important d'activer et de mettre à jour les programmes en utilisant des fonctions/outils légitimes, car ceux obtenus auprès de tiers peuvent contenir des maliciels.

Il est également recommandé de traiter les courriels et autres messages entrants avec précaution. Les pièces jointes ou les liens présents dans les courriers suspects ou non pertinents ne doivent pas être ouverts, car ils peuvent être infectieux. Nous conseillons également d'être vigilant lors de la navigation, car les contenus en ligne frauduleux et malveillants semblent généralement ordinaires et inoffensifs.

Il est primordial d'installer un antivirus fiable et de le tenir à jour. Un logiciel de sécurité doit être utilisé pour effectuer des analyses régulières du système et pour supprimer les menaces détectées.

Important !

Bien que le redémarrage de l'appareil supprime le maliciel Triangulation, il n'empêche pas sa réinstallation.

Pour supprimer le maliciel Triangulation vous devez :

- Redémarrer l'appareil

- Rétablir les paramètres d'usine de l'appareil

- Mettre à jour l'iOS vers la dernière version

Foire Aux Questions (FAQ)

Mon iPhone est infecté par le maliciel Triangulation, dois-je formater mon périphérique de stockage pour m'en débarrasser ?

Oui, la suppression de Triangulation nécessite une réinitialisation complète des paramètres d'usine, suivie d'une mise à jour immédiate de l'iOS.

Quels sont les plus gros problèmes que le maliciel Triangulation peut causer ?

Les menaces associées à une infection dépendent des capacités du programme malveillant et des objectifs des cybercriminels. La triangulation est une porte dérobée ; elle sert essentiellement de passerelle pour d'autres programmes et composants malveillants (par exemple, le logiciel espion TriangleDB). En général, les infections de ce type peuvent entraîner de graves problèmes de protection de la vie privée, des pertes financières et des vols d'identité.

À quoi servent le maliciel Triangulation ?

Dans la plupart des cas, les maliciels sont utilisés pour générer des revenus. Toutefois, les cybercriminels peuvent également utiliser ce logiciel pour s'amuser, réaliser des rancunes personnelles, perturber des processus (sites web, services, entreprises, etc.) et même lancer des attaques à caractère politique ou géopolitique.

Comment le maliciel Triangulation s'est-il infiltré dans mon iPhone ?

Triangulation infecte les appareils par le biais d'une pièce jointe malveillante dans un message envoyé via iMessage. L'infection se produit automatiquement dès l'arrivée du message et ne nécessite aucune interaction de la part de l'utilisateur. Le processus de sélection des appareils/victimes ciblés est inconnu.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion