Comment éliminer le malware ApolloShadow du système d'exploitation

de TroieÉgalement connu sous le nom de: ApolloShadow virus

Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Quel type de logiciel malveillant est ApolloShadow ?

ApolloShadow est le nom d'un programme malveillant qui a été observé dans des campagnes de cyberespionnage. Il s'agit d'un logiciel malveillant sur mesure utilisé par un acteur malveillant surnommé « Secret Blizzard ». Ce groupe ferait partie du FSB (Service fédéral de sécurité de la Fédération de Russie). Secret Blizzard a été associé à des acteurs malveillants suivis sous les noms ATG26, Blue Python, Snake, Turla, Uroburos, VENOMOUS BEAR, Waterbug et Wraith.

Le malware ApolloShadow a été utilisé dans le cadre de campagnes en cours qui ont débuté au moins en 2024. Ces activités ciblent des entités diplomatiques et d'autres opérations sensibles basées à Moscou. Il n'est pas improbable que les campagnes ApolloShadow prennent de l'ampleur.

Présentation du malware ApolloShadow

ApolloShadow est un malware personnalisé utilisé par le groupe cybercriminel russe soutenu par l'État appelé « Secret Blizzard ». Les campagnes de propagation de ce malware s'appuyaient sur la technique AiTM (Adversary-in-The-Middle). AiTM est une méthode dans laquelle l'adversaire se place entre deux (ou plusieurs) réseaux pour faciliter l'activité suivante (telle que la livraison de malware). Cette technique n'est pas nouvelle pour Secret Blizzard, car ce groupe a utilisé des tactiques similaires dans des campagnes plus anciennes ciblant les ministères des Affaires étrangères d'Europe de l'Est.

Dans les dernières campagnes ApolloShadow, qui visaient à compromettre des entités diplomatiques, des ambassades étrangères et d'autres organisations hautement sensibles à Moscou, l'attaque AiTM s'est produite au niveau du FAI (fournisseur d'accès Internet).

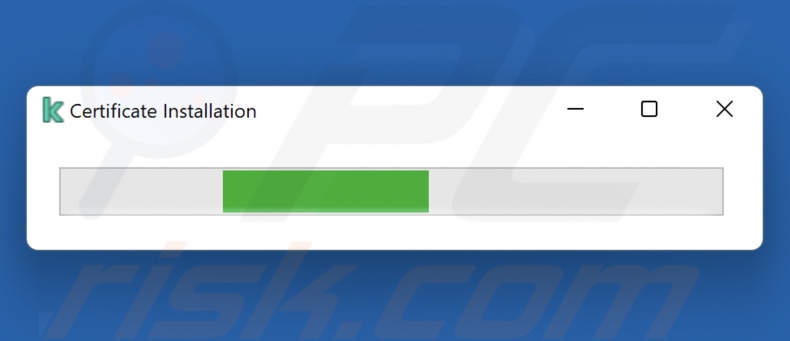

Pour être plus précis, l'appareil ciblé a été placé derrière un portail captif, et le service Windows Test Connectivity Status Indicator a été exécuté. Cependant, au lieu que le navigateur ouvre la page appropriée, la victime a été redirigée vers un domaine contrôlé par l'attaquant. Comme la chaîne d'infection d'ApolloShadow repose sur l'installation d'un certificat racine, il est fort probable que le site web ouvert ait pour but d'inciter l'utilisateur à l'installer (par exemple, en affichant une erreur de validation du certificat). L'un des déguisements connus pour le certificat racine était Kaspersky Anti-Virus.

On soupçonne que les infections ApolloShadow permettent des attaques de type « TLS/SSL stripping » (https://en.wikipedia.org/wiki/Transport_Layer_Security), dans lesquelles les navigateurs sont forcés de se connecter à des sites Web en contournant les mesures de sécurité telles que le cryptage SSL. Dans ce cas, le logiciel malveillant serait capable d'accéder à la plupart des activités de navigation de la victime, ainsi qu'à certains jetons et identifiants.

Pour expliquer comment cette campagne atteint le niveau des FAI, les entités ciblées ont utilisé des services Internet/télécommunications locaux russes, et Secret Blizzard est un acteur malveillant soutenu par l'État.

En téléchargeant/installant le certificat racine, la victime introduit ApolloShadow dans l'appareil. Le logiciel malveillant commence ses opérations en collectant des informations pertinentes sur l'appareil, notamment les données réseau et l'adresse IP.

Ce programme cherche à obtenir des privilèges d'administrateur et, si le compte utilisateur ne les possède pas, la fenêtre contextuelle UAC (Contrôle de compte d'utilisateur) s'affiche. Cette fenêtre demande l'installation du certificat racine. Dans les attaques observées, le fichier à installer était nommé « CertificateDB.exe » et, comme mentionné précédemment, était présenté comme le programme d'installation de Kaspersky. Le logiciel malveillant peut afficher une fenêtre contextuelle indiquant que les certificats sont en cours d'installation.

Une fois les privilèges élevés, ApolloShadow permet au périphérique d'être détectable sur le réseau. Il peut également utiliser l'une des deux méthodes suivantes pour affaiblir le pare-feu et autoriser le partage de fichiers. Les navigateurs basés sur Chromium acceptent le certificat d'ApolloShadow comme fiable, tandis que le programme malveillant doit modifier les préférences du navigateur Mozilla Firefox pour éviter le rejet du certificat.

De plus, ApolloShadow crée un nouveau compte utilisateur administrateur (nommé « UpdatusUser » dans les infections connues) avec un mot de passe codé en dur indéfini (sans date d'expiration) – et de cette manière, le logiciel malveillant s'assure un accès permanent.

ApolloShadow est utilisé à des fins de cyberespionnage, et l'étendue des dommages que ce logiciel malveillant peut causer, d'autant plus qu'il peut rester caché pendant un certain temps, ne peut être quantifiée avec précision. Quoi qu'il en soit, ce programme malveillant représente une menace sérieuse, d'autant plus qu'il est utilisé dans le cadre d'attaques à motivation politique/géopolitique.

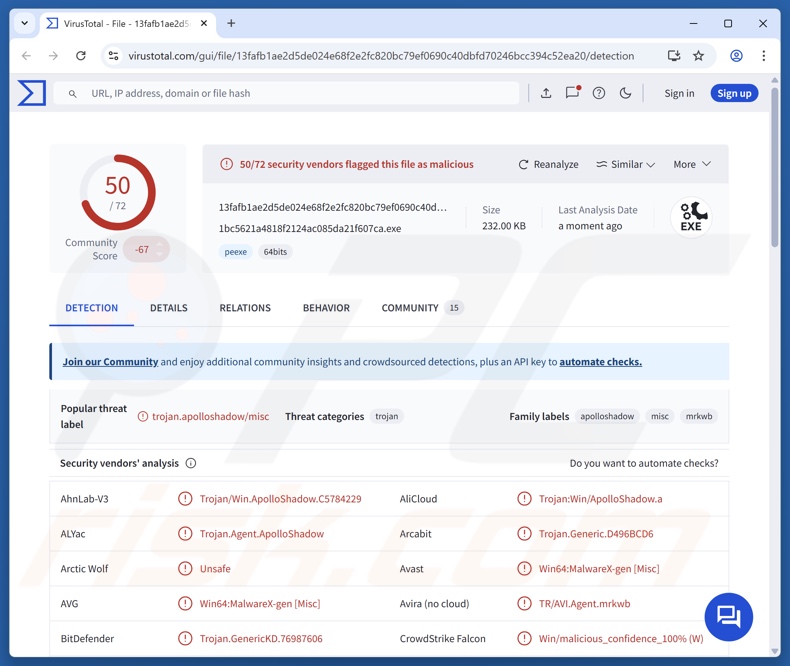

| Nom | ApolloShadow virus |

| Type de menace | Cheval de Troie, logiciel espion. |

| Noms de détection | Avast (Win64:MalwareX-gen [Misc]), Combo Cleaner (Trojan.GenericKD.76987606), ESET-NOD32 (Win64/Turla.CY), Kaspersky (Trojan.Win64. ApolloShadow.a), Microsoft (Trojan:Win64/ApolloShadow.A!dha), Liste complète des détections (VirusTotal) |

| Symptômes | Les chevaux de Troie sont conçus pour s'infiltrer discrètement dans l'ordinateur de la victime et rester silencieux. Aucun symptôme particulier n'est donc clairement visible sur une machine infectée. |

| Méthodes de distribution | Pièces jointes infectées, publicités en ligne malveillantes, ingénierie sociale, « cracks » logiciels. |

| Dommages | Vol de mots de passe et d'informations bancaires, usurpation d'identité, ajout de l'ordinateur de la victime à un botnet. |

|

Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. Téléchargez Combo CleanerUn scanner gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk. |

Exemples de logiciels malveillants utilisés dans le cyberespionnage

Nous avons rédigé des articles sur des milliers de programmes malveillants; Shadowpad, TONEINS, RomCom et HyperBro ne sont que quelques-uns de nos articles sur ceux qui ont été utilisés dans des attaques de cyberespionnage.

Le terme « logiciel malveillant » est un terme général qui désigne les logiciels pouvant avoir diverses capacités malveillantes, allant du vol de données au cryptage de fichiers à des fins de rançon.

Naturellement, ces logiciels sont largement utilisés dans le cadre d'attaques à motivation politique et géopolitique. Cependant, la raison la plus courante est le gain financier. Parmi les autres motivations, on peut citer la perturbation des processus (par exemple, sites web, services, entreprises, institutions, etc.), les attaquants cherchant à s'amuser ou à assouvir des rancunes personnelles, et le hacktivisme.

Il convient de souligner que, quel que soit le mode de fonctionnement des logiciels malveillants ou leur finalité, la présence de ces logiciels sur un système menace l'intégrité des appareils et la sécurité des utilisateurs. Par conséquent, toutes les menaces doivent être éliminées immédiatement après leur détection.

Comment ApolloShadow s'est-il infiltré dans mon ordinateur ?

Les entités qui intéressent le groupe Secret Blizzard et qui utilisent des fournisseurs d'accès Internet locaux russes sont extrêmement vulnérables à la dernière campagne ApolloShadow, qui combine également des tactiques d'ingénierie sociale pour faciliter l'infection.

Cependant, ce logiciel malveillant pourrait se propager à l'aide d'autres techniques. L'ingénierie sociale et les techniques de hameçonnage sont couramment utilisées pour la prolifération des logiciels malveillants.

En général, les logiciels malveillants sont distribués via des trojans, des téléchargements drive-by (furtifs/trompeurs), des canaux de téléchargement peu fiables (par exemple, des sites web non officiels et gratuits d'hébergement de fichiers, des réseaux de partage Peer-to-Peer, etc.), des escroqueries en ligne, des pièces jointes/liens malveillants dans des spams (par exemple, des e-mails, messages privés/messages directs, publications sur les réseaux sociaux, etc.), la publicité malveillante, les outils d'activation de logiciels illégaux (« cracks ») et les fausses mises à jour.

De plus, certains programmes malveillants peuvent se propager automatiquement via les réseaux locaux et les périphériques de stockage amovibles (par exemple, les disques durs externes, les clés USB, etc.).

Comment éviter l'installation de logiciels malveillants ?

En raison de la nature particulière des campagnes ApolloShadow, il est recommandé, pour réduire les risques, de s'assurer que le trafic réseau est acheminé de manière sécurisée via un tunnel crypté. Le trafic doit être acheminé vers un réseau fiable ou un service VPN (réseau privé virtuel) qui n'est pas contrôlé ou affilié à des tiers potentiellement hostiles.

Parmi les autres recommandations générales, citons la recherche de logiciels et leur téléchargement uniquement à partir de sources officielles/vérifiées. Tous les programmes doivent être activés et mis à jour à l'aide de fonctions/outils légitimes, car ceux obtenus auprès de tiers peuvent contenir des logiciels malveillants.

De plus, nous vous recommandons d'être vigilant lorsque vous naviguez sur Internet, car celui-ci regorge de contenus trompeurs et malveillants. Les e-mails et autres messages entrants doivent être traités avec prudence. Les pièces jointes ou les liens présents dans les e-mails suspects/non pertinents ne doivent pas être ouverts, car ils peuvent être virulents.

Il est primordial d'installer un antivirus fiable et de le maintenir à jour. Un logiciel de sécurité doit être utilisé pour effectuer des analyses régulières du système et supprimer les menaces détectées. Si vous pensez que votre ordinateur est déjà infecté, nous vous recommandons d'effectuer une analyse avec Combo Cleaner Antivirus pour Windows afin d'éliminer automatiquement les logiciels malveillants infiltrés.

Capture d'écran de la fenêtre contextuelle affichée par ApolloShadow lors de l'installation :

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

TÉLÉCHARGEZ Combo CleanerEn téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Menu rapide :

- Qu'est-ce qu'ApolloShadow ?

- ÉTAPE 1. Suppression manuelle du malware ApolloShadow.

- ÉTAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les logiciels malveillants ?

La suppression manuelle des logiciels malveillants est une tâche compliquée - il est généralement préférable de laisser les programmes antivirus ou anti-malware s'en charger automatiquement. Pour supprimer ce logiciel malveillant, nous vous recommandons d'utiliser Combo Cleaner Antivirus pour Windows.

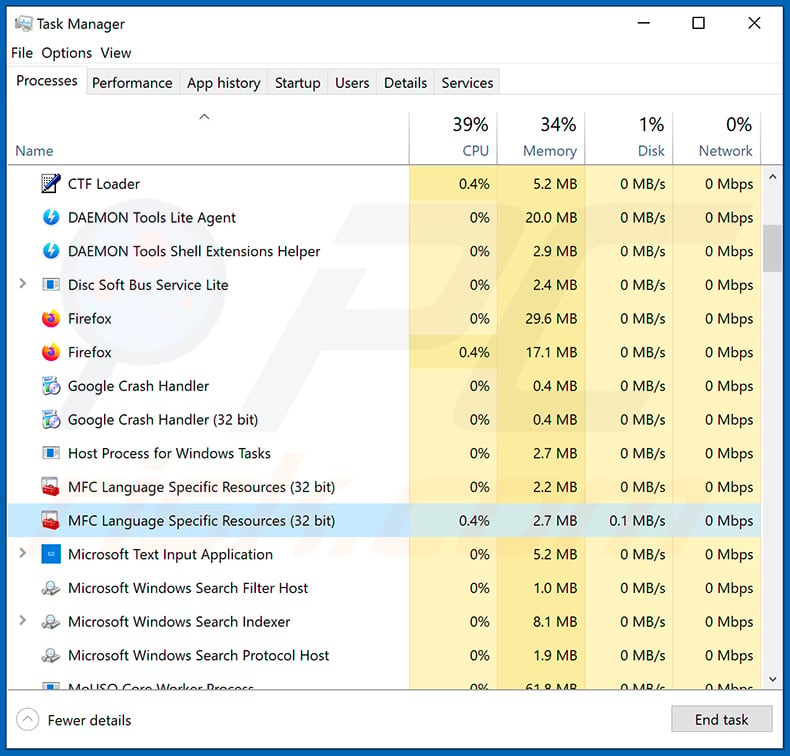

Si vous souhaitez supprimer un logiciel malveillant manuellement, la première étape consiste à identifier le nom du logiciel malveillant que vous essayez de supprimer. Voici un exemple de programme suspect s'exécutant sur l'ordinateur d'un utilisateur :

Si vous avez vérifié la liste des programmes en cours d'exécution sur votre ordinateur, par exemple à l'aide du gestionnaire des tâches, et que vous avez identifié un programme qui semble suspect, vous devriez poursuivre avec les étapes suivantes :

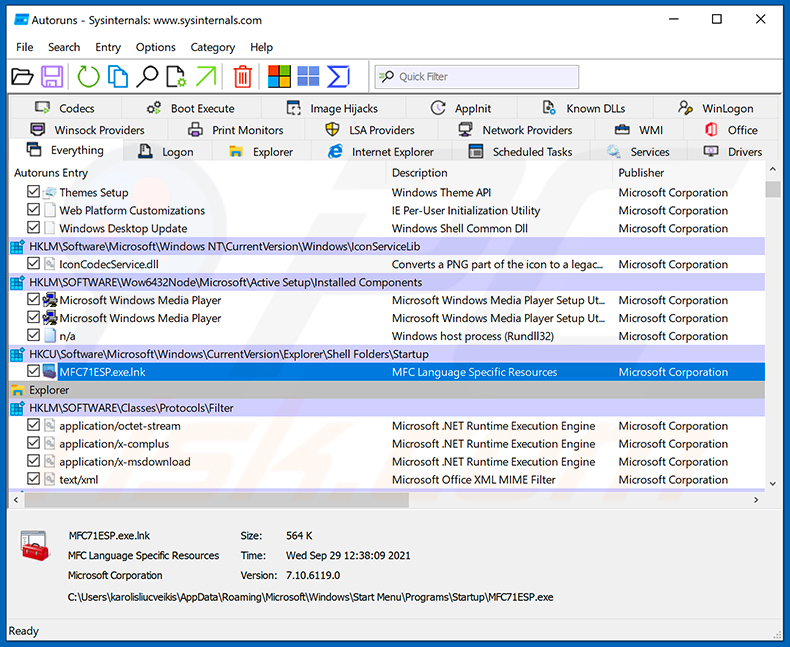

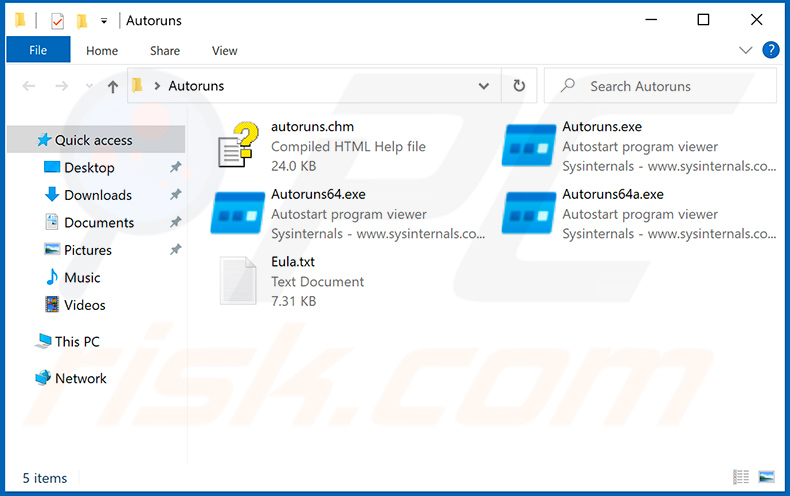

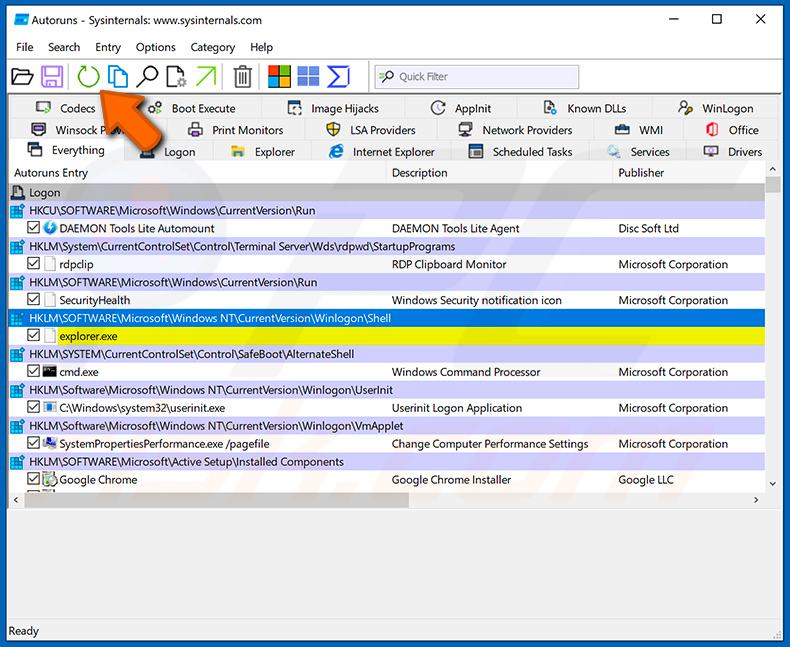

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications à démarrage automatique, le registre et les emplacements du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications à démarrage automatique, le registre et les emplacements du système de fichiers :

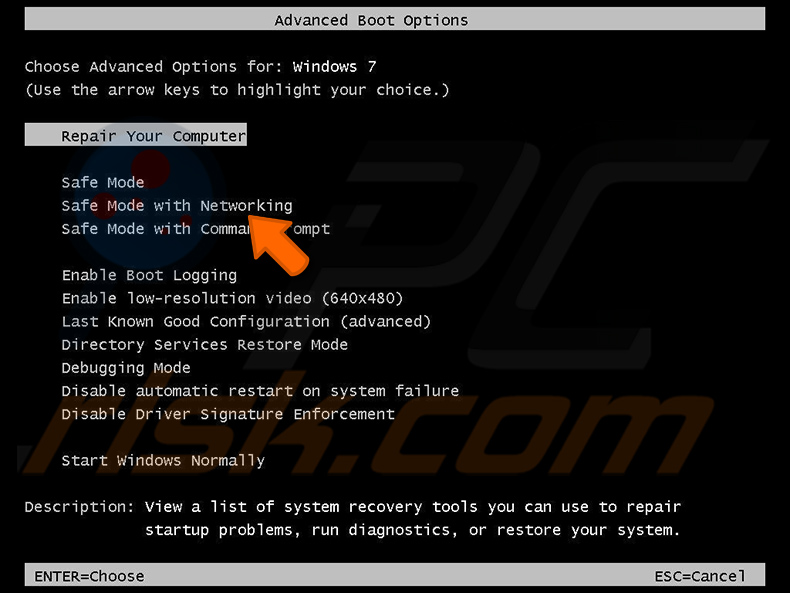

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : Démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que vous voyiez le menu des options avancées de Windows, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "mode sans échec avec mise en réseau" :

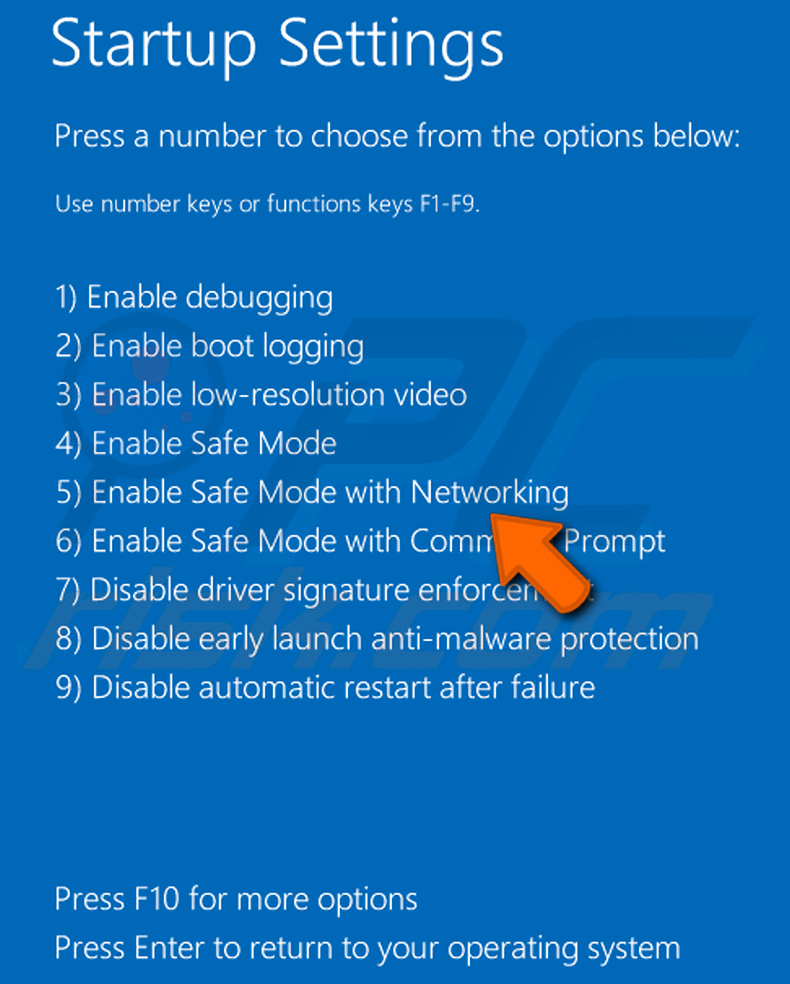

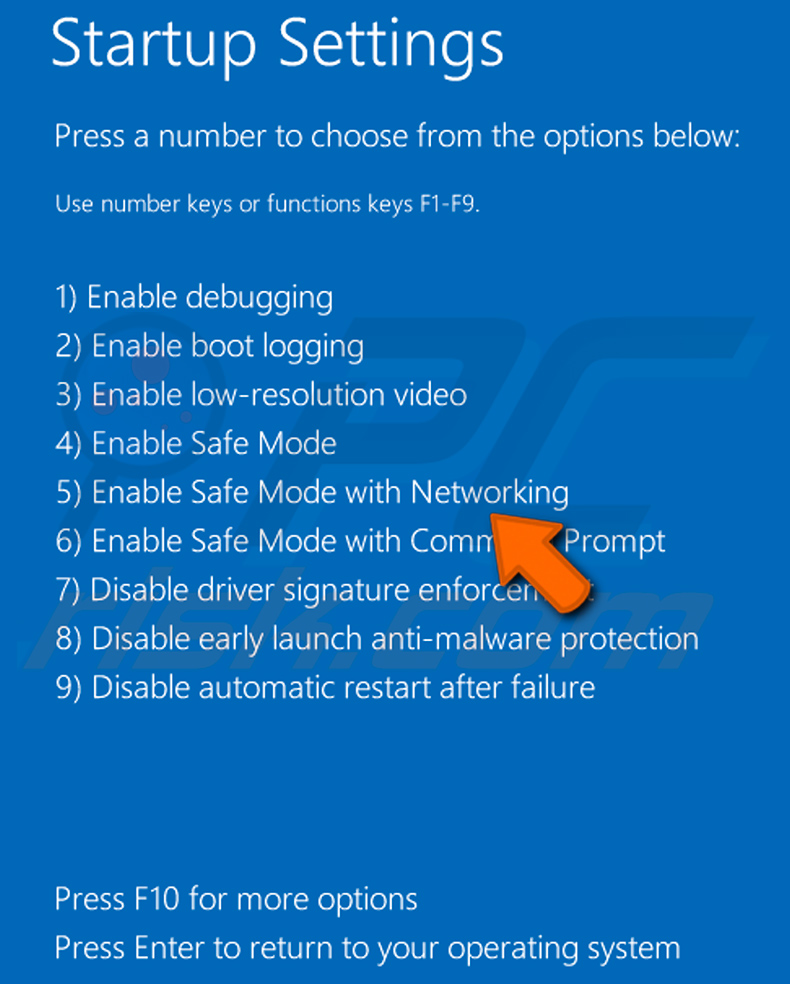

Utilisateurs de Windows 8: Démarrez Windows 8 en mode sans échec avec mise en réseau - Allez à l'écran de démarrage de Windows 8, tapez "Avancé", dans les résultats de la recherche, sélectionnez "Paramètres". Cliquez sur Options de démarrage avancées, dans la fenêtre ouverte "Paramètres généraux de l'ordinateur", sélectionnez Démarrage avancé.

Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur va maintenant redémarrer dans le "menu des options avancées de démarrage". Cliquez sur le bouton "Dépannage", puis sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage".

Cliquez sur le bouton "Redémarrer". Votre PC redémarre et l'écran des paramètres de démarrage s'affiche. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "mode sans échec avec mise en réseau" :

Utilisateurs de Windows 10: Cliquez sur le logo Windows et sélectionnez l'icône d'alimentation. Dans le menu qui s'ouvre, cliquez sur "Redémarrer" tout en maintenant la touche "Shift" de votre clavier. Dans la fenêtre "choisir une option", cliquez sur "Dépannage", puis sélectionnez "Options avancées".

Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, cliquez sur la touche "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

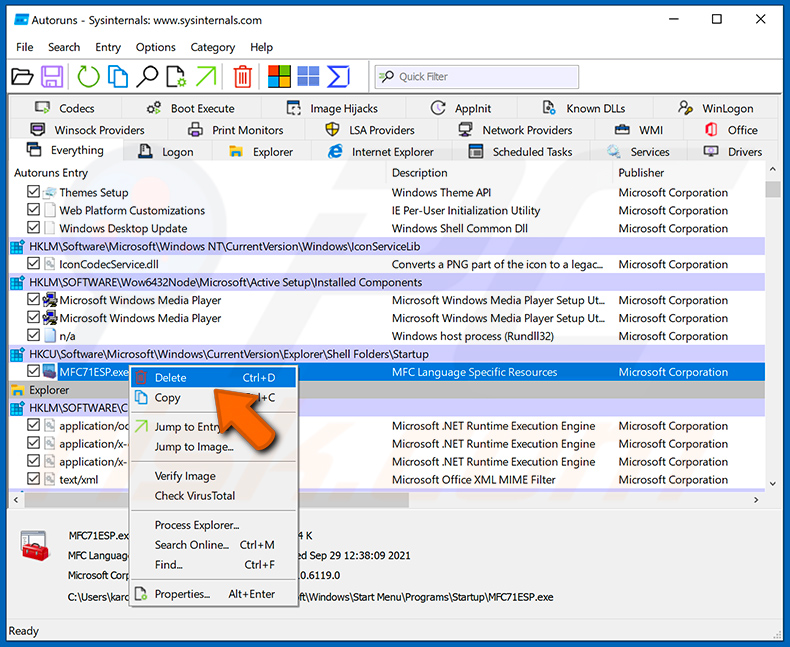

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

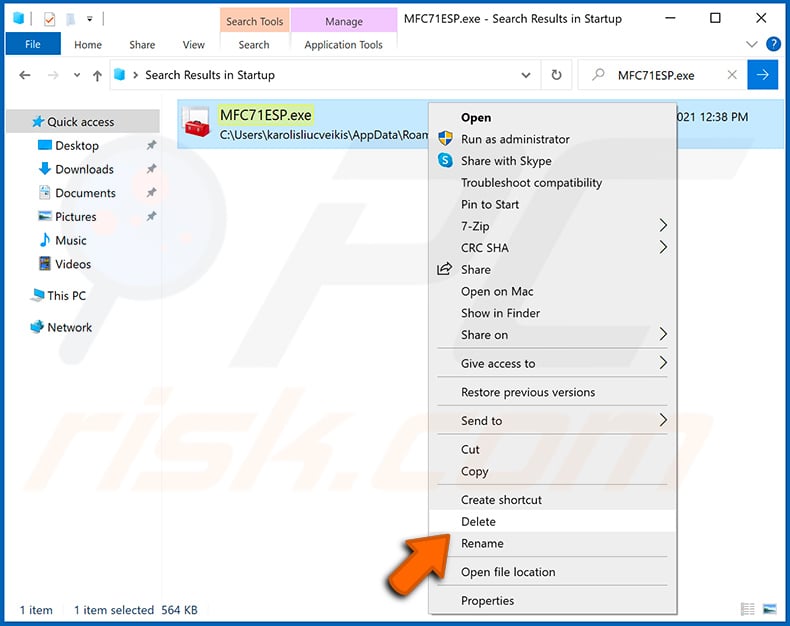

Notez son chemin d'accès complet et son nom. Notez que certains logiciels malveillants cachent des noms de processus sous des noms de processus Windows légitimes. À ce stade, il est très important d'éviter de supprimer des fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

Après avoir supprimé le logiciel malveillant par l'intermédiaire de l'application Autoruns (ce qui garantit que le logiciel malveillant ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du logiciel malveillant sur votre ordinateur. Veillez à activer les fichiers et dossiers cachés avant de poursuivre. Si vous trouvez le nom de fichier du logiciel malveillant, veillez à le supprimer.

Redémarrez votre ordinateur en mode normal. Ces étapes devraient permettre de supprimer tous les logiciels malveillants de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées. Si vous ne possédez pas ces compétences, confiez la suppression des logiciels malveillants à des programmes antivirus et anti-programmes malveillants.

Ces mesures peuvent ne pas fonctionner en cas d'infection par des logiciels malveillants avancés. Comme toujours, il est préférable de prévenir l'infection plutôt que d'essayer de supprimer les logiciels malveillants par la suite. Pour assurer la sécurité de votre ordinateur, installez les dernières mises à jour du système d'exploitation et utilisez un logiciel antivirus. Pour être sûr que votre ordinateur n'est pas infecté par des logiciels malveillants, nous vous recommandons de le scanner avec Combo Cleaner Antivirus pour Windows.

Foire aux questions (FAQ)

Mon ordinateur est infecté par le malware ApolloShadow, dois-je formater mon périphérique de stockage pour m'en débarrasser ?

La suppression des logiciels malveillants nécessite rarement des mesures aussi drastiques.

Quels sont les principaux problèmes que peut causer le logiciel malveillant ApolloShadow ?

Les dangers liés à une infection dépendent des capacités du programme malveillant et des objectifs des attaquants. ApolloShadow est un malware personnalisé utilisé par un acteur malveillant soutenu par l'État russe, surnommé « Secret Blizzard ». Il a été utilisé pour cibler des ambassades et des entités diplomatiques basées à Moscou. Les cyberattaques de ce type comportent encore plus de risques que ceux posés par les malwares à haut risque, tels que de graves problèmes de confidentialité, des pertes financières et l'usurpation d'identité.

Quel est l'objectif du malware ApolloShadow ?

Comme mentionné ci-dessus, ApolloShadow a été utilisé à des fins de cyberespionnage. Cependant, les attaques à motivation politique et géopolitique ne sont pas les seules. Le profit est la raison la plus courante derrière les infections par des logiciels malveillants, mais les logiciels malveillants sont également utilisés pour le divertissement, la réalisation de vendettas personnelles, la perturbation de processus (par exemple, sites, services, entreprises, etc.) et le hacktivisme.

Comment le malware ApolloShadow s'est-il infiltré dans mon ordinateur ?

Dans les dernières campagnes, la chaîne d'infiltration d'ApolloShadow s'appuyait sur la technique AiTM au niveau des FAI ; les victimes utilisant des FAI russes locaux étaient donc particulièrement vulnérables.

En général, les méthodes de prolifération des logiciels malveillants les plus couramment utilisées sont les suivantes : téléchargements drive-by, chevaux de Troie, courriers indésirables, publicités malveillantes, escroqueries en ligne, canaux de téléchargement douteux (par exemple, sites web proposant des logiciels gratuits et des hébergements de fichiers gratuits, réseaux de partage peer-to-peer, etc.), faux programmes de mise à jour et outils d'activation illégale de logiciels (« cracking »). Certains programmes malveillants peuvent se propager automatiquement via les réseaux locaux et les périphériques de stockage amovibles.

Combo Cleaner me protégera-t-il contre les logiciels malveillants ?

Combo Cleaner est conçu pour analyser les systèmes et éliminer toutes sortes de menaces. Il est capable de détecter et de supprimer la plupart des infections par des logiciels malveillants connus. Notez qu'il est essentiel d'effectuer une analyse complète du système, car les programmes malveillants sophistiqués ont tendance à se cacher profondément dans les systèmes.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion