Comment reconnaitre des arnaques comme YOUR CORPORATE NETWORK HAS BEEN HACKED ?

L'hameçonnage/arnaqueÉgalement connu sous le nom de: possible infections de maliciels

Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Qu'est-ce que l'arnaque par courriel YOUR CORPORATE NETWORK HAS BEEN HACKED ?

Cette escroquerie par courrier électronique est utilisée pour faire croire aux destinataires que leurs ordinateurs ont été piratés et que des fichiers importants ont été téléchargés sur un serveur distant contrôlé par des pirates. Les escrocs derrière cela prétendent que les fichiers téléchargés seront publiés sur leur site Web si les victimes ne paient pas une certaine somme d'argent.

L'arnaque par courriel YOUR CORPORATE NETWORK HAS BEEN HACKED en détail

Les escrocs affirment avoir téléchargé 120 Go de données et les publieront sur leur site Web 24 heures après l'envoi de ce courriel si les destinataires ne paient pas 2500 $ en Bitcoins à l'adresse de portefeuille fournie. Ils affirment également que ne pas payer de rançon entraînera le verrouillage de l'ensemble du réseau.

En règle générale, les escrocs qui se cachent derrière de tels courriels ne ciblent personne en particulier. Ils envoient le même courriel à de nombreuses personnes en espérant que quelqu'un tombera dans le piège de leur arnaque (par exemple, leur verser de l'argent, fournir des informations personnelles).

| Nom | YOUR CORPORATE NETWORK HAS BEEN HACKED |

| Type de menace | Hameçonnage, escroquerie, ingénierie sociale, fraude |

| Fausse réclamation | Le réseau a été piraté, les fichiers ont été téléchargés et seront publiés |

| Montant de la rançon | 25 000 $ en Bitcoins |

| Adresse du portefeuille de chiffrement cybercriminel | bc1qtttvn6eyhwshwtdst7tja0eqmgsd8r65phzjz5 |

| Symptômes | Achats en ligne non autorisés, modifications des mots de passe des comptes en ligne, usurpation d'identité, accès illégal à l'ordinateur. |

| Modes de diffusion | Courriels trompeurs, publicités intempestives en ligne malhonnêtes, techniques d'empoisonnement des moteurs de recherche, domaines mal orthographiés. |

| Dommages | Perte d'informations privées sensibles, perte monétaire, vol d'identité. |

|

Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. Téléchargez Combo CleanerUn scanner gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk. |

Les escroqueries par courriel en général

Les courriels de ce type doivent être ignorés. En règle générale, les affirmations des escrocs dans leurs courriels ne sont pas vraies. Habituellement, ils cherchent à extraire de l'argent ou des informations sensibles. Quelques exemples d'autres courriels de ce type sont "Im In Possession Of All Of Your Private Data", "I Am Sorry To Inform You But Your Device Was Hacked".

Les courriels peuvent également être utilisés pour diffuser des maliciels. En règle générale, elles sont déguisées en lettres importantes et urgentes émanant d'entreprises, d'organisations ou d'autres entités légitimes.

Comment les campagnes de spam infectent-elles les ordinateurs ?

Les cybercriminels derrière les courriels utilisés pour diffuser des maliciels tentent d'inciter les destinataires à ouvrir une pièce jointe malveillante ou un fichier téléchargé via un lien vers un site Web. Les destinataires infectent les ordinateurs en ouvrant des documents MS Office malveillants, des fichiers JavaScript, des documents PDF ou d'autres fichiers.

Les documents MS Office malveillants n'infectent pas les ordinateurs à moins que les utilisateurs n'activent les commandes de macros (édition ou contenu). Les versions de MS Office publiées avant 2010 infectent les ordinateurs sans demander d'activer les commandes de macros.

Comment éviter l'installation de maliciels ?

Les fichiers et programmes doivent être téléchargés à partir des pages officielles et via des liens directs. Le système d'exploitation et les programmes installés doivent être mis à jour et activés avec des fonctions implémentées, des outils fournis par leurs développeurs officiels. Les fichiers et les liens dans les courriels non pertinents reçus d'expéditeurs suspects ne doivent pas être ouverts.

Le système d'exploitation doit être régulièrement analysé à la recherche de menaces. Il est recommandé d'effectuer des analyses à l'aide d'un antivirus ou d'un logiciel anti-espion réputé. Si vous avez déjà ouvert des pièces jointes malveillantes, nous vous recommandons d'exécuter une analyse avec Combo Cleaner Antivirus pour Windows pour éliminer automatiquement les maliciels infiltrés.

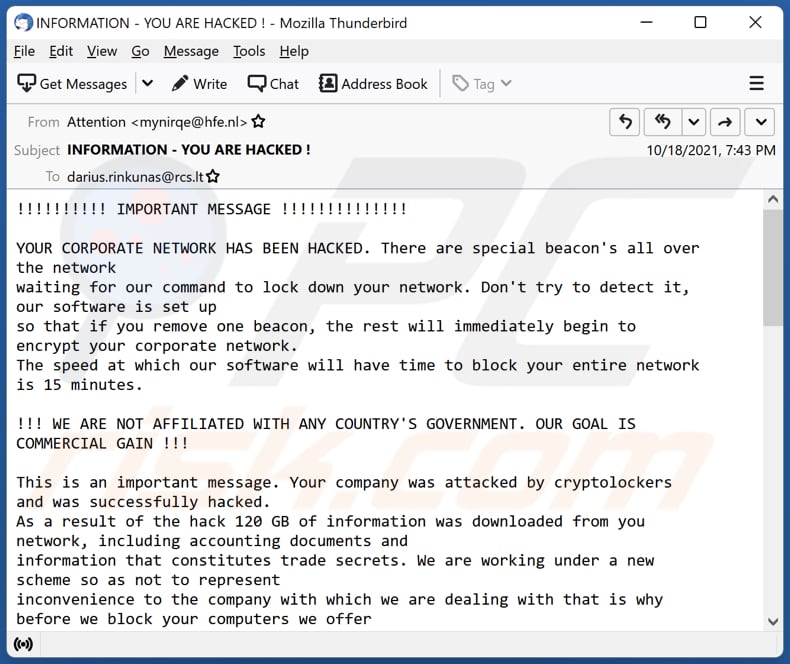

Apparence de l'escroquerie par courriel YOUR CORPORATE NETWORK HAS BEEN HACKED (GIF) :

Texte dans ce courriel :

Subject: INFORMATION - YOU ARE HACKED !

!!!!!!!!!! IMPORTANT MESSAGE !!!!!!!!!!!!!!YOUR CORPORATE NETWORK HAS BEEN HACKED. There are special beacon's all over

the network

waiting for our command to lock down your network. Don't try to detect it,

our software is set up

so that if you remove one beacon, the rest will immediately begin to

encrypt your corporate network.

The speed at which our software will have time to block your entire network

is 15 minutes.!!! WE ARE NOT AFFILIATED WITH ANY COUNTRY'S GOVERNMENT. OUR GOAL IS

COMMERCIAL GAIN !!!This is an important message. Your company was attacked by cryptolockers

and was successfully hacked.

As a result of the hack 120 GB of information was downloaded from you

network, including accounting documents and

information that constitutes trade secrets. We are working under a new

scheme so as not to represent

inconvenience to the company with which we are dealing with that is why

before we block your computers we offer

solve the issue for a small compensation (which is much less than what will

be after exploitation of your vulnerabilities and

your computers) in the amount of $2500. You have 24 hours to respond to

this message and transfer

funds to this BTC wallet : bc1qtttvn6eyhwshwtdst7tja0eqmgsd8r65phzjz5 . Do

not try to contact the police, it will only make things worse.

We suggest to solve the issue peacefully without causing you any

inconvenience. In case of non-compliance with our demands,

we will block your computers and the ransom amount will be x100 times more

and will be $1,000,000.

As well as information that is of commercial value will be published on a

special website.!!! DON'T PANIC DON'T PANIC DON'T PANIC DON'T PANIC DON'T PANIC DON'T PANIC

DON'T PANIC DON'T PANIC !!!Agree ransom $2500 is better than 1000000$, we have automated our work and

we are working on speed and mass.

Do not try to gamble with us. You have 24 hours to respond to our message.

All work is done automatically. We have no centralized servers.

There is no point in negotiating with us. The software automatically checks

the funds into the wallet

and makes a decision based on a neural network. We do not negotiate because

it is not safe.We work on a double attack scheme. If we do not get a small (ransom of

$2500), then we go to step 2

Lock down the entire corporate network.We know exactly when you open this email. And from that point on, the timer

starts. You have 24 hours to respond

to this message.After receiving the money, our beacons will be liquidated and we will leave

you alone. All your information will be immediately deleted

from our servers. We will also send a letter with recommendations on how to

configure your corporate network to prevent this from

happening to you in the future.We don't read the responses to this message. Therefore, there is no point

in writing a letter in response.!!! NO-REPLY NO-REPLY NO-REPLY NO-REPLY NO-REPLY NO-REPLY NO-REPLY NO-REPLY

NO-REPLY!!!!

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

TÉLÉCHARGEZ Combo CleanerEn téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Menu rapide :

- Quelle est l'arnaque par courriel YOUR CORPORATE NETWORK HAS BEEN HACKED ?

- ÉTAPE 1. Suppression manuelle des infections de maliciels.

- ÉTAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

La suppression manuelle des maliciels est une tâche compliquée - il est généralement préférable de permettre aux programmes antivirus ou anti-maliciel de le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner Antivirus pour Windows.

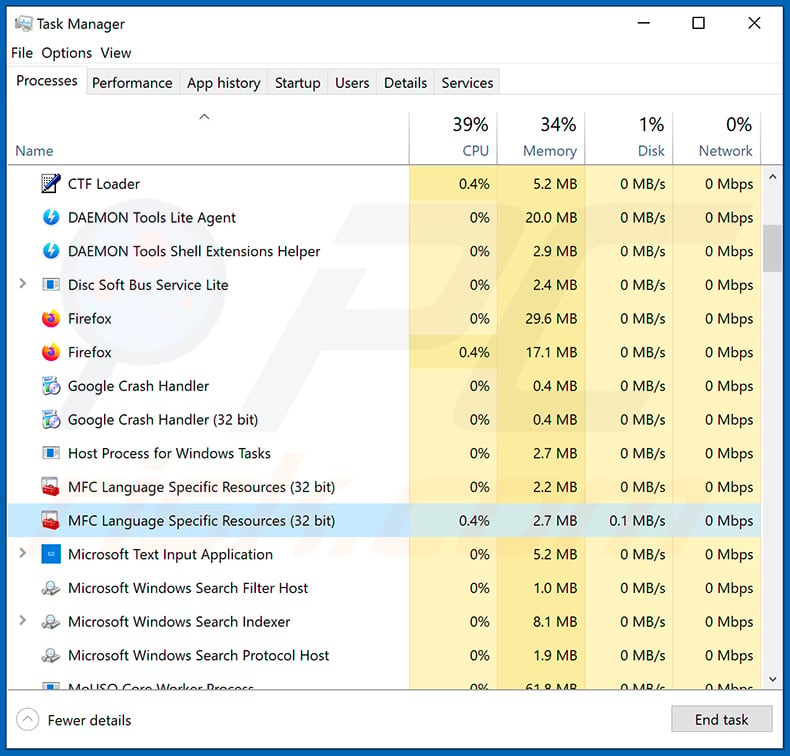

Si vous souhaitez supprimer les maliciels manuellement, la première étape consiste à identifier le nom du logiciel malveillant que vous essayez de supprimer. Voici un exemple de programme suspect exécuté sur l'ordinateur d'un utilisateur :

Si vous avez vérifié la liste des programmes exécutés sur votre ordinateur, par exemple à l'aide du gestionnaire de tâches, et identifié un programme qui semble suspect, vous devez continuer avec ces étapes :

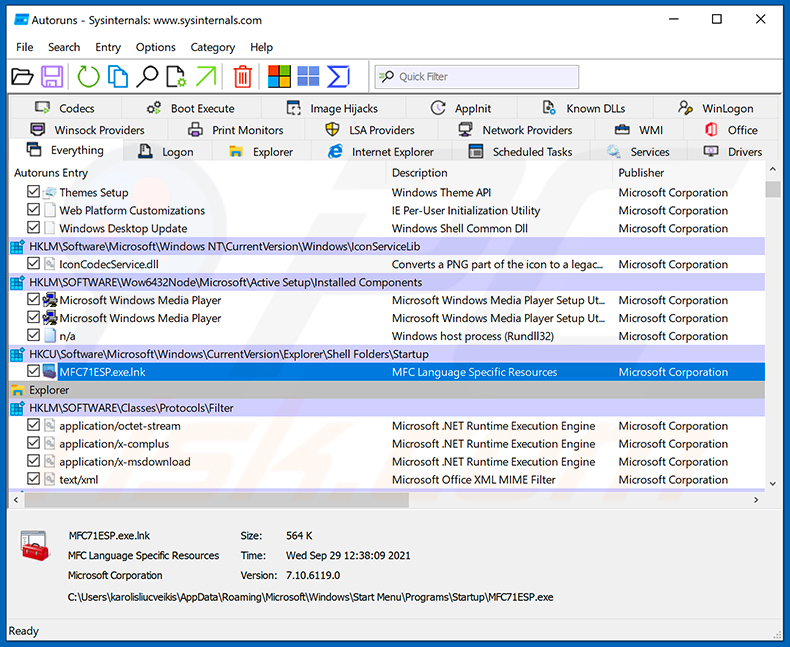

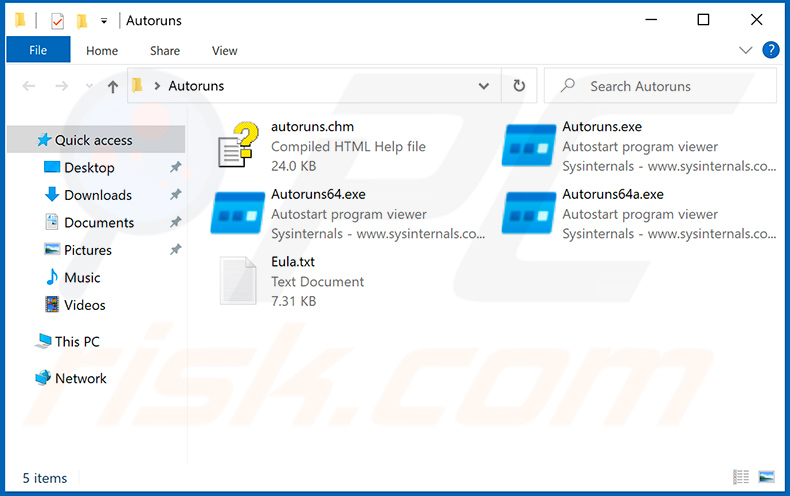

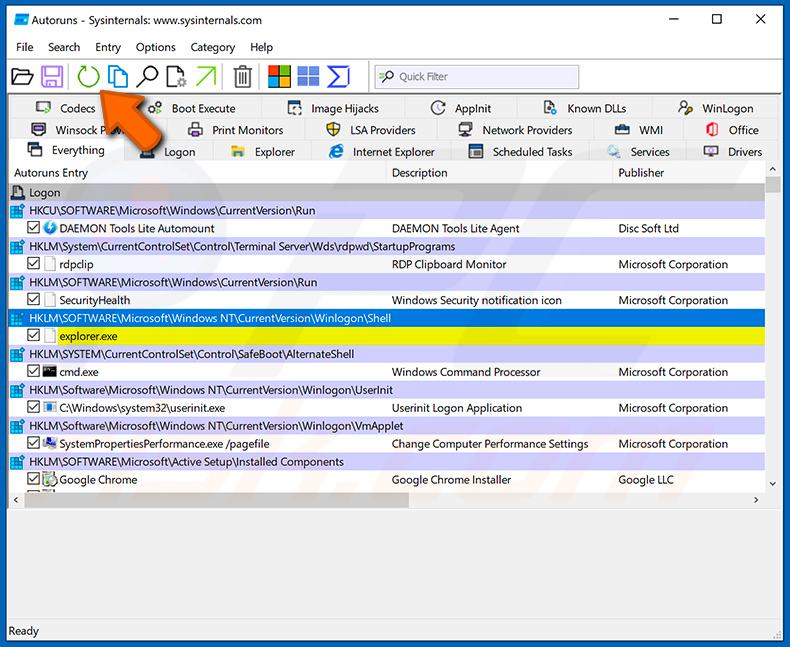

Téléchargez un programme appelé Autoruns. Ce programme affiche les emplacements des applications à démarrage automatique, du registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les emplacements des applications à démarrage automatique, du registre et du système de fichiers :

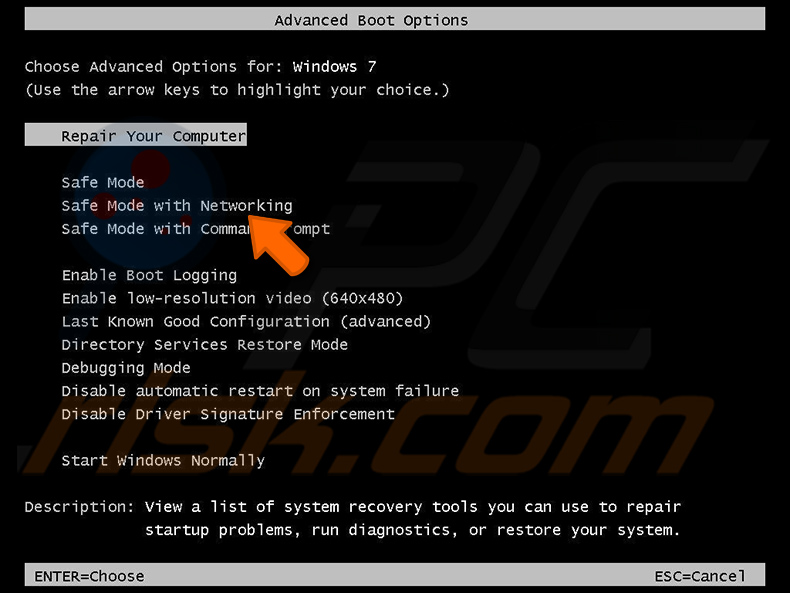

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

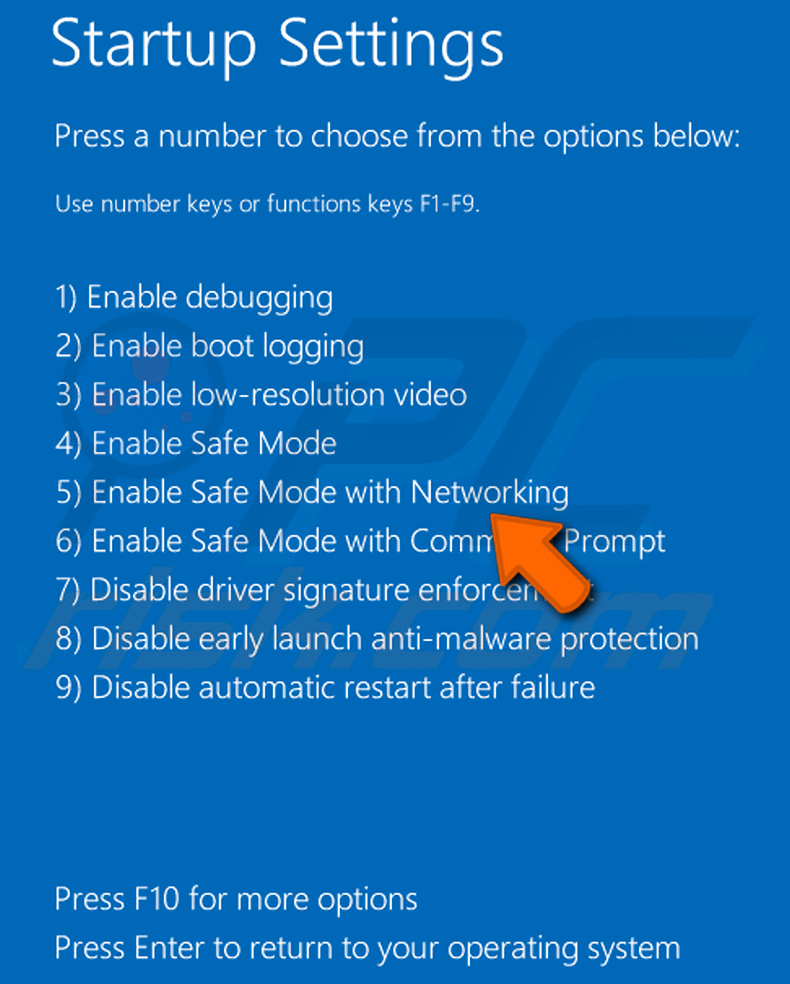

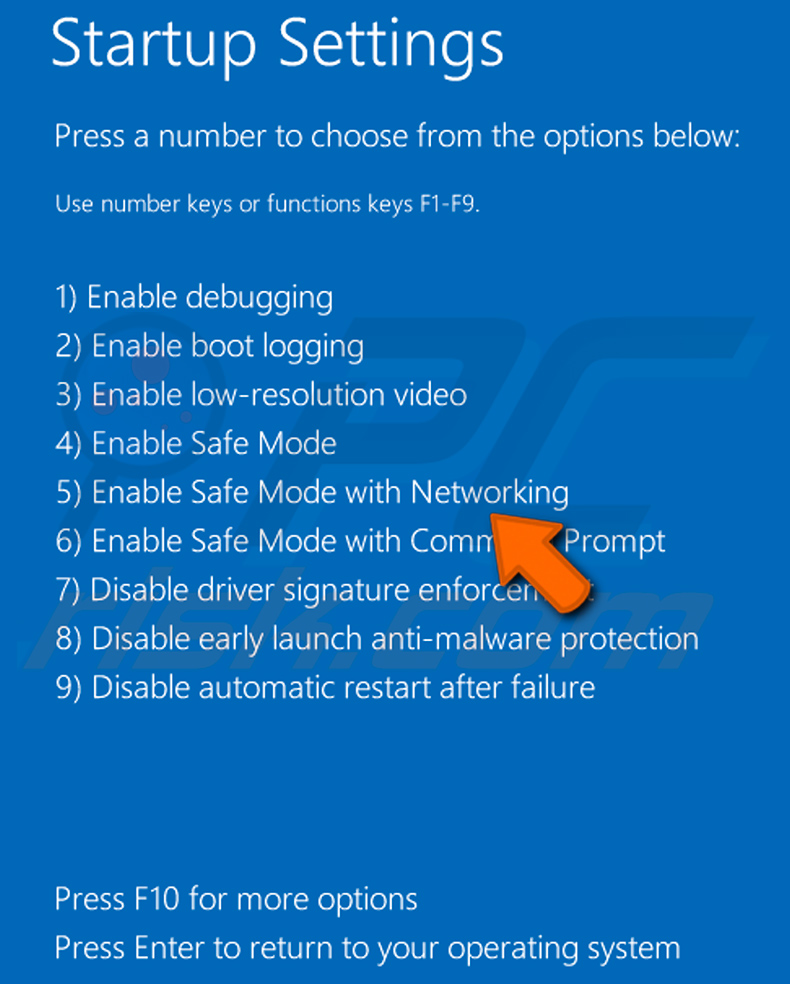

Utilisateurs de Windows 8 : Démarrer Windows 8 en mode sans échec avec mise en réseau - Accédez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé.

Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur va maintenant redémarrer dans le "menu des options de démarrage avancées". Cliquez sur le bouton "Dépanner", puis cliquez sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage".

Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

Utilisateurs de Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" de votre clavier enfoncé. Dans la fenêtre "choisir une option", cliquez sur "Dépanner", sélectionnez ensuite "Options avancées".

Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, vous devez cliquer sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

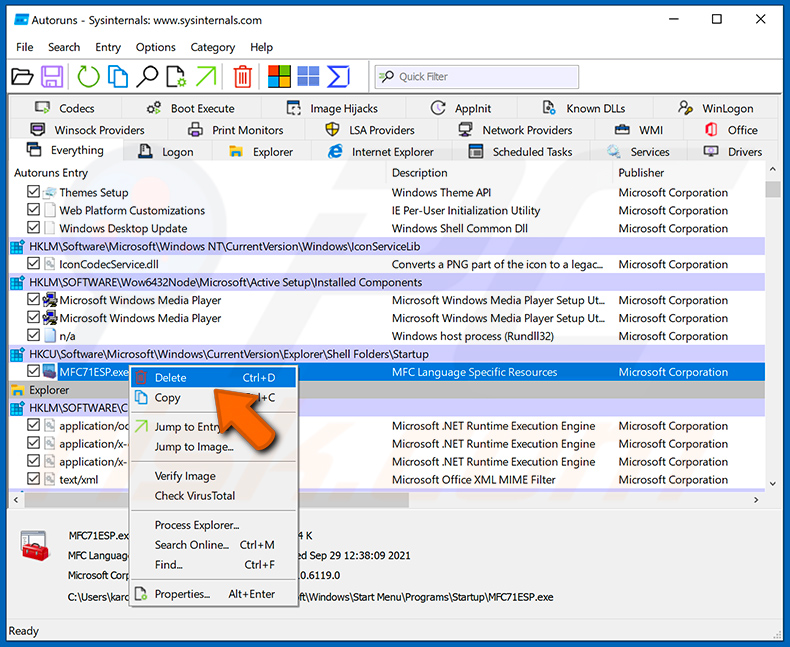

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Vous devez écrire son chemin complet et son nom. Notez que certains maliciels masquent les noms de processus sous des noms de processus Windows légitimes. À ce stade, il est très important d'éviter de supprimer des fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

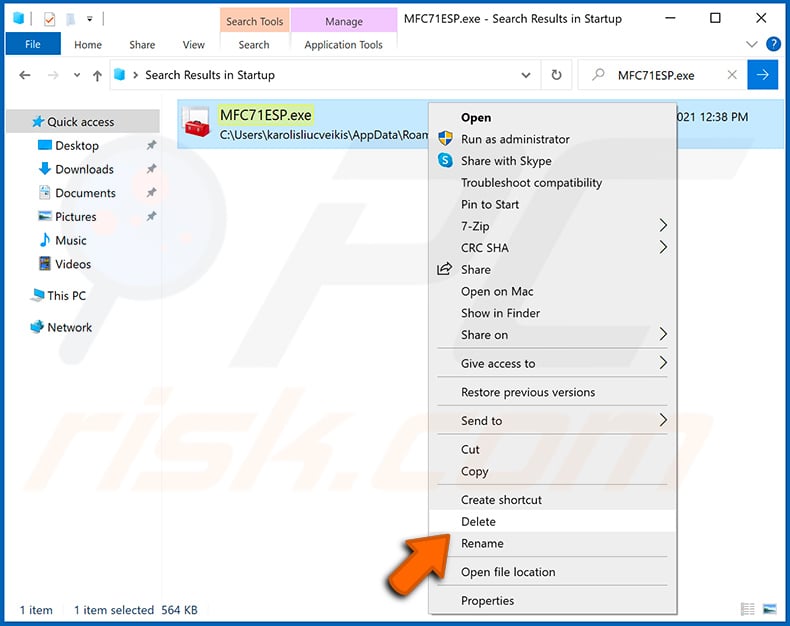

Après avoir supprimé le maliciel via l'application Autoruns (cela garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le nom de fichier du maliciel, assurez-vous de le supprimer.

Redémarrez votre ordinateur en mode normal. En suivant ces étapes, vous devriez supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées. Si vous ne possédez pas ces compétences, laissez la suppression des maliciels aux programmes antivirus et anti-maliciel.

Ces étapes peuvent ne pas fonctionner avec les infections de maliciels avancés. Comme toujours, il est préférable de prévenir l'infection que d'essayer de supprimer les maliciels plus tard. Pour protéger votre ordinateur, installez les dernières mises à jour du système d'exploitation et utilisez un logiciel antivirus. Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de l'analyser avec Combo Cleaner Antivirus pour Windows.

Foire Aux Questions (FAQ)

Pourquoi ai-je reçu ce courriel ?

Les escrocs envoient une lettre identique à de nombreuses personnes (selon le nombre d'adresses courriel dans leur base de données) en espérant que quelqu'un tombera dans le piège. En d'autres termes, ces courriels ne sont pas personnels.

Mon ordinateur a-t-il été réellement piraté et l'expéditeur a-t-il des informations ?

Non, votre ordinateur n'a pas été piraté, infecté, compromis ou endommagé d'une manière ou d'une autre. Lorsque les escrocs prétendent avoir volé des mots de passe (et incluent ces mots de passe dans leurs courriels), ils les ont généralement récupérés à partir de bases de données contenant des informations divulguées.

J'ai envoyé de la crypto-monnaie à l'adresse indiquée dans ce courriel, puis-je récupérer mon argent ?

Les transactions cryptographiques sont pratiquement introuvables. Les personnes qui se font arnaquer ne peuvent pas récupérer leur argent.

Le courriel avait un fichier joint par Je ne l'ai pas ouvert, mon ordinateur est-il infecté ?

Non, l'ouverture d'un courriel ne cause aucun dommage. Les destinataires infectent les ordinateurs en ouvrant des pièces jointes ou des liens dans des courriels malveillants.

Combo Cleaner supprimera-t-il les infections de maliciels présentes dans les pièces jointes des courriels ?

Oui, Combo Cleaner est capable de détecter et d'éliminer presque toutes les infections de maliciels connues. Les maliciels haut de gamme peuvent être capables de se cacher profondément dans le système d'exploitation. Par conséquent, le système d'exploitation doit être analysé à l'aide d'une analyse complète pour détecter ce type de maliciel.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion