Comment désinstaller le cheval de Troie d'Accès à Distance Bella du système d'exploitation ?

Logiciels malveillants spécifiques à MacÉgalement connu sous le nom de: Cheval de Troie d'Accès à Distance Bella

Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Comment supprimer le maliciel Bella d'un Mac ?

Qu'est-ce que Bella ?

Bella est le nom d'un programme malveillant qui peut être utilisé à diverses fins malveillantes. Par exemple, pour voler des mots de passe, exécuter diverses commandes, transférer des fichiers malveillants et effectuer d'autres actions. En termes simples, ce maliciel fonctionne comme un cheval de Troie d'accès à distance (RAT), ce qui signifie que les cybercriminels peuvent effectuer certaines actions sur les ordinateurs infectés à distance. Si un ordinateur Mac est infecté par Bella, ce maliciel doit être désinstallé dès que possible.

Les cybercriminels derrière Bella peuvent l'utiliser comme un outil pour accéder aux contacts iCloud, à Find my iPhone, à Find my Friends, aux sauvegardes iOS grâce à des jetons ou des mots de passe volés à la victime. De plus, ce maliciel est capable de demander l'Apple ID et le mot de passe par l'intermédiaire de l'application iTunes, d'enregistrer de l'audio à l'aide du microphone de l'ordinateur (s'il y en a un), de décrypter et d'extraire les mots de passe dans le porte-clés, de voler l'historique de navigation des navigateurs Chrome et Safari (et les mots de passe des navigateurs Chrome), de transférer des fichiers, de demander le login et les mots de passe du porte-clés via des messages système, d'extraire les jetons d'authentification iCloud et les chats de l'application MacOS Chat. Bella peut également être utilisé comme un outil pour exécuter diverses commandes sur les machines infectées. En résumé, ce maliciel peut être utilisé pour dérober diverses informations sensibles qui pourraient être utilisées à mauvais escient pour voler des comptes, des identités, effectuer des achats et des transactions frauduleux. Il peut également être utilisé pour installer d'autres maliciels sur le système d'exploitation (par le biais de commandes shell), voler des documents personnels et confidentiels et d'autres fichiers stockés sur l'ordinateur, modifier divers mots de passe et ensuite faire chanter les victimes (par exemple, demander une rançon en échange de l'accès à certains comptes ou même au système d'exploitation), etc.

| Nom | Cheval de Troie d'Accès à Distance Bella |

| Type de Menace | Maliciel Mac, Virus Mac |

| Type de Menace | Cheval de Troie de l'administration à distance, virus voleur de mots de passe |

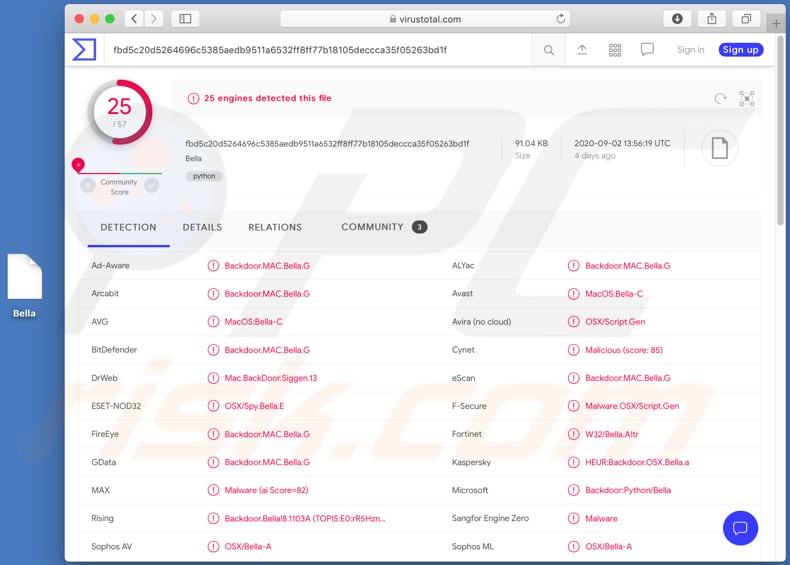

| Noms de Détection | Avast (MacOS:Bella-C), BitDefender (Backdoor.MAC.Bella.G), ESET-NOD32 (OSX/Spy.Bella.E), Kaspersky (HEUR:Backdoor.OSX.Bella.a), Liste complète (VirusTotal) |

| Symptômes | Les chevaux de Troie d'accès à distance sont conçus pour s'infiltrer furtivement dans l'ordinateur de la victime et rester silencieux. Ainsi, aucun symptôme particulier n'est clairement visible sur une machine infectée. |

| Méthodes de Distribution | Pièces jointes de courriel infectées, publicités en ligne malveillantes, ingénierie sociale, logiciels de "crack". |

| Dommages | Mots de passe et informations bancaires volés, usurpation d'identité, installation d'autres maliciels, accès restreint au système d'exploitation |

|

Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. Téléchargez Combo CleanerUn scanner gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk. |

Eleanor, Proton et XAgentOSX sont d'autres exemples de maliciels que les cybercriminels utilisent à des fins similaires. En général, ils utilisent les RAT pour voler des informations sensibles et/ou infecter les ordinateurs avec d'autres maliciels. D'une manière ou d'une autre, leur principal objectif est de générer des revenus de manière malveillante en utilisant les capacités/fonctions d'un certain logiciel malveillant.

Comment les logiciels malveillants se sont-ils installés sur mon ordinateur ?

Il est fréquent que les criminels distribuent des maliciels en envoyant des courriels (malspam) qui contiennent des pièces jointes ou des liens malveillants destinés à télécharger des fichiers malveillants. Leur but est de tromper les destinataires pour qu'ils ouvrent un fichier malveillant conçu pour infecter un ordinateur/système d'exploitation avec des maliciels. Parmi les fichiers que les cybercriminels joignent à leurs courriers électroniques, on peut citer des fichiers malveillants de Microsoft Office, des documents PDF, des fichiers exécutables comme .exe, des fichiers d'archive comme les fichiers ZIP, RAR et JavaScript. Les tentatives d'activation de logiciels sous licence avec des outils d'activation non officiels ("cracking") de certains tiers peuvent également entraîner l'installation de logiciels malveillants. Ces outils sont censés contourner illégalement l'activation des logiciels sous licence, bien qu'ils infectent souvent les ordinateurs avec des maliciels à la place. Les chevaux de Troie sont des programmes malveillants qui peuvent souvent être conçus pour provoquer des infections en chaîne, c'est-à-dire pour installer d'autres logiciels malveillants. Cependant, pour pouvoir distribuer des maliciels de cette manière, les cybercriminels doivent tromper les utilisateurs en leur faisant installer des chevaux de Troie. Les réseaux peer-to-peer (par exemple, les clients torrent, eMule), les téléchargeurs tiers, les installateurs, les sites de téléchargement de logiciels gratuits, les sites d'hébergement de fichiers gratuits, etc. peuvent également être utilisés pour distribuer des programmes malveillants. Généralement, on le fait en déguisant les fichiers malveillants en fichiers légitimes et inoffensifs. Lorsque les utilisateurs les téléchargent et les ouvrent, ils installent des maliciels. Une façon plus populaire de distribuer des logiciels malveillants consiste à utiliser de faux outils de mise à jour de logiciels tiers. Ils infectent les ordinateurs en exploitant des bogues, des défauts de logiciels périmés qui sont installés sur le système d'exploitation, ou en installant des programmes malveillants au lieu de mises à jour, des correctifs pour ceux qui sont installés.

Comment éviter l'installation de maliciels ?

Il ne faut pas faire confiance aux courriels non pertinents reçus d'une adresse suspecte et inconnue et contenant une pièce jointe ou un lien vers un site web : il est courant que ce genre de courriels soit envoyé par des cybercriminels qui tentent de tromper les destinataires pour qu'ils infectent les ordinateurs avec des maliciels. Les logiciels et les fichiers doivent être téléchargés à partir de pages web officielles et par le biais de liens de téléchargement directs. Les réseaux peer-to-peer, les téléchargeurs (et installateurs) tiers, les pages non officielles (et autres sources de téléchargement) sont souvent utilisés par les cybercriminels comme outils pour distribuer des fichiers et des programmes malveillants. Les logiciels installés doivent être mis à jour et/ou activés uniquement avec les fonctions et/ou outils mis en œuvre et conçus par leurs développeurs officiels. Les autres outils (non officiels, tiers) ne doivent jamais être utilisés à cette fin. De plus, il est illégal de les utiliser pour activer des logiciels sous licence. En outre, le système d'exploitation doit être régulièrement scanné avec un antivirus ou une suite de logiciels anti-espions de bonne réputation. Si votre ordinateur est déjà infecté par des maliciels, nous vous recommandons d'effectuer un balayage avec Combo Cleaner Antivirus pour Windows pour les éliminer automatiquement.

Liste des fonctionnalités de Bella :

- Extraction de tokens et de mots de passe des contacts iCloud, Find my iPhone, Find my Friends, iOS Backups

- Hameçonnage du mot de passe de l'Apple ID via l'invite d'iTunes

- Enregistrement audio

- Décryptage et extraction automatiques des chaînes de clés dès que les mots de passe des chaînes de clés sont détectés

- Extraction de l'historique de chrome et de safari

- Transfert de fichiers

- Extraction du mot de passe de Google Chrome

- Login/mot de passe de la chaîne de clés - hameçonnage à l'invite du système d'exploitation

- Persistance

- Exécution de commandes shell

- VNC inversé

- Extraction de tokens iCloud

- Enumération des sauvegardes d'iTunes iOS

- Extraction de l'historique du chat macOS

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

TÉLÉCHARGEZ Combo CleanerEn téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Menu rapide :

- Qu'est-ce que Bella ?

- ETAPE 1. Supprimer les fichiers et dossiers liés au PUA d'OSX.

- ETAPE 2. Supprimer les extensions malhonnêtes de Safari.

- ETAPE 3. Supprimer les add-ons malhonnêtes de Google Chrome.

- ETAPE 4. Supprimer les plug-ins potentiellement indésirables de Mozilla Firefox.

Vidéo montrant comment supprimer les publiciels et les pirates de navigateur d'un ordinateur Mac :

Suppression d'applications potentiellement indésirables:

Supprimez les demandes potentiellement indésirables de votre dossier "Applications" :

Cliquez sur l'icône Finder. Dans la fenêtre du Finder, sélectionnez "Applications". Dans le dossier des applications, recherchez "MPlayerX", "NicePlayer" ou d'autres applications suspectes et faites-les glisser vers la Corbeille. Après avoir supprimé la ou les applications potentiellement indésirables qui sont à l'origine des publicités en ligne, scannez votre Mac à la recherche de tout composant indésirable restant.

TÉLÉCHARGEZ le programme de suppression des infections malveillantes

Combo Cleaner vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Suppression des fichiers et dossiers reliés au cheval de troie d'accès à distance bella:

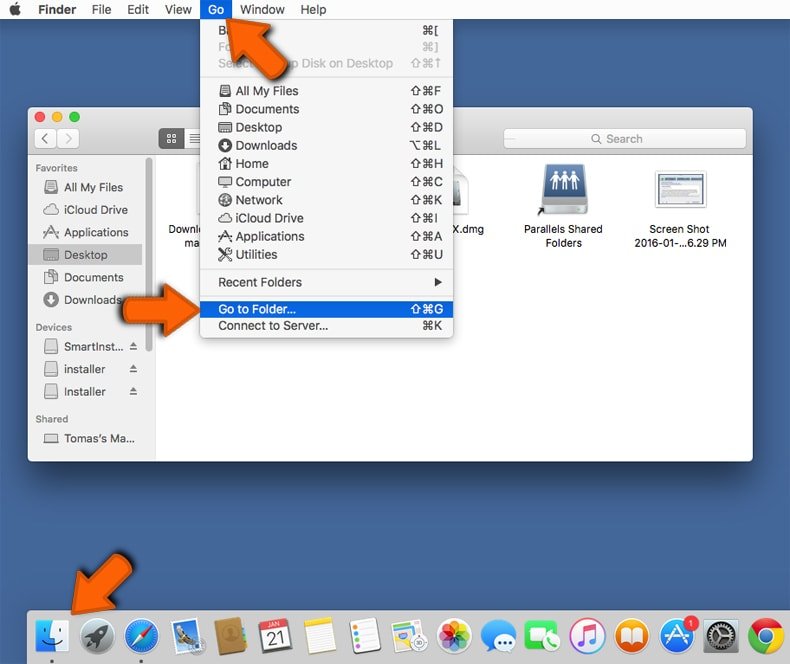

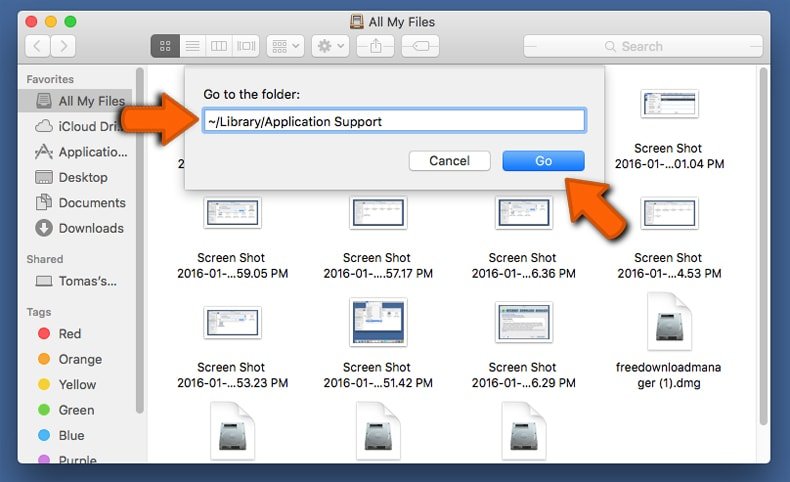

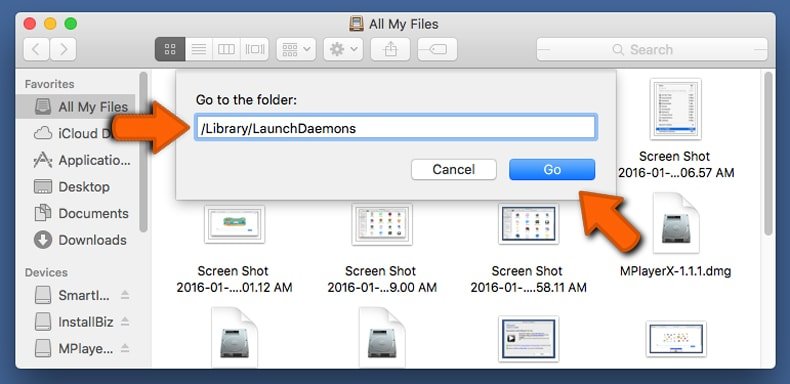

Cliquer l'Icône Trouver, dans la barre des menus, choisissez Aller, et cliquer Aller au dossier...

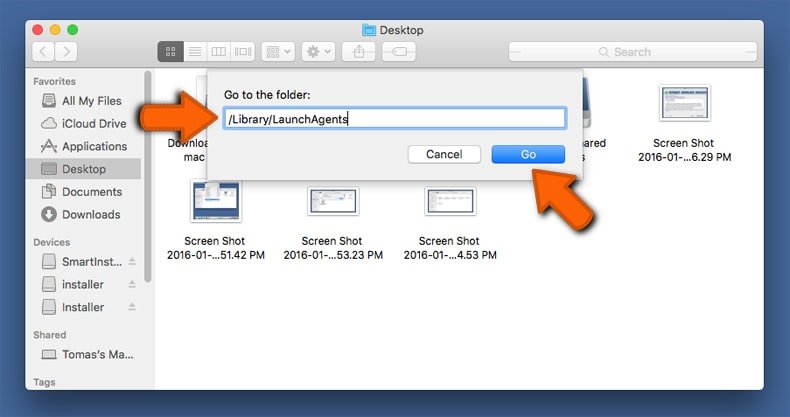

Rechercher les fichiers générés par le logiciel de publicité dans le dossier Library/LaunchAgents:

Rechercher les fichiers générés par le logiciel de publicité dans le dossier Library/LaunchAgents:

Dans la barre Aller au dossier... taper: Library/LaunchAgents

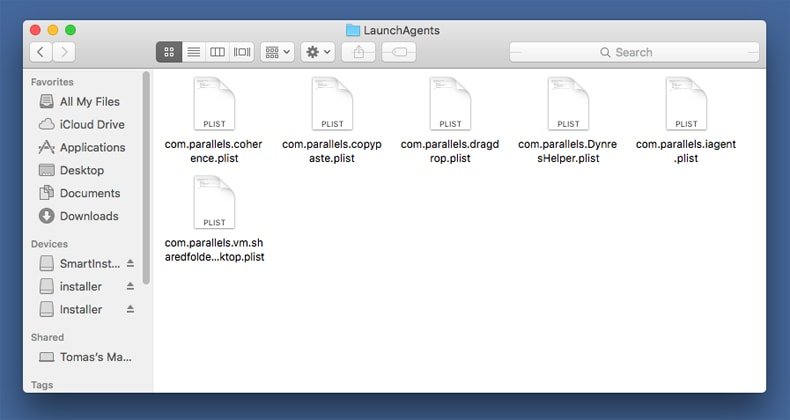

Dans le dossier “LancerlesAgents”, recherché tous les fichiers suspects récemment ajoutés et déplacez-les dans la Corbeille. Exemples de fichiers générés par un logiciel de publicité- “installmac.AppRemoval.plist”, “myppes.download.plist”, “mykotlerino.ltvbit.plist”, “kuklorest.update.plist”, etc. Le logiciel de publicité installe habituellement plusieurs fichiers avec la même chaîne.

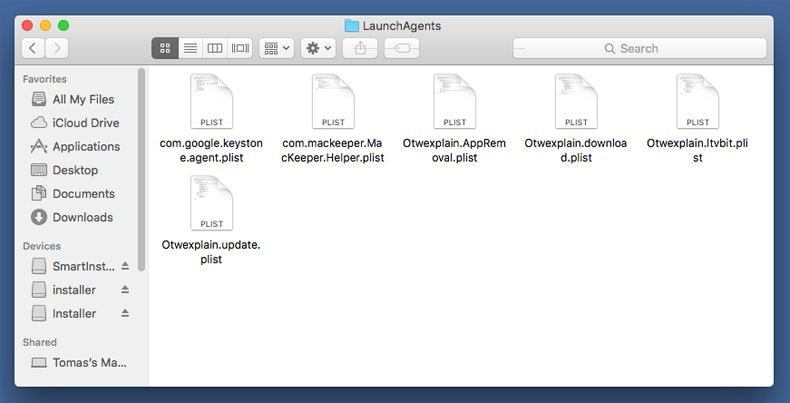

Dans le dossier “LancerlesAgents”, recherché tous les fichiers suspects récemment ajoutés et déplacez-les dans la Corbeille. Exemples de fichiers générés par un logiciel de publicité- “installmac.AppRemoval.plist”, “myppes.download.plist”, “mykotlerino.ltvbit.plist”, “kuklorest.update.plist”, etc. Le logiciel de publicité installe habituellement plusieurs fichiers avec la même chaîne.

Rechercher les fichiers générés dans le dossier de /Library/Application Support :

Rechercher les fichiers générés dans le dossier de /Library/Application Support :

Dans la barreAller au dossier..., taper: /Library/Application Support

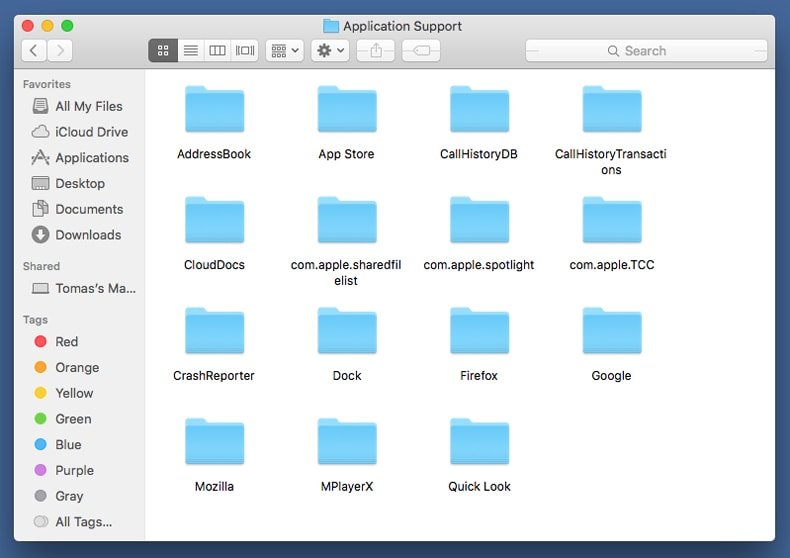

Dans le dossier “Application Support” , rechercher tous les dossiers suspects récemment ajoutés. Par exemple, “MplayerX” or “NicePlayer”, et déplacer ces dossiers dans la Corbeille.

Dans le dossier “Application Support” , rechercher tous les dossiers suspects récemment ajoutés. Par exemple, “MplayerX” or “NicePlayer”, et déplacer ces dossiers dans la Corbeille.

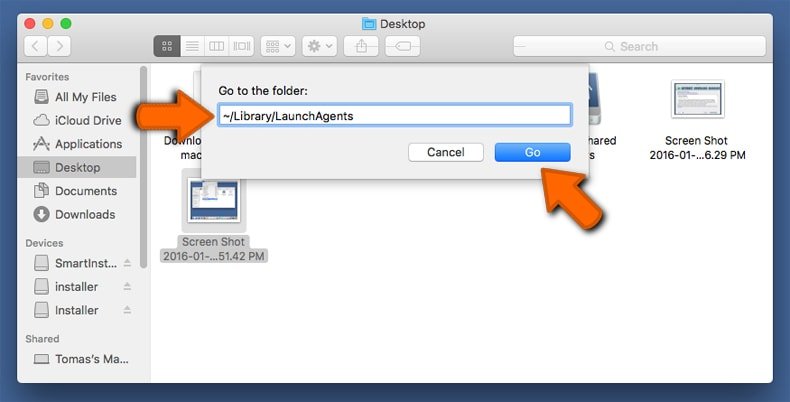

Rechercher les fichiers générés par le logiciel de publicité dans le dossier ~/Library/LaunchAgents:

Rechercher les fichiers générés par le logiciel de publicité dans le dossier ~/Library/LaunchAgents:

Dans la barre Aller au dossier, taper : ~/Library/LaunchAgents

Dans le dossier “LancerlesAgents”, recherché tous les fichiers suspects récemment ajoutés et déplacez-les dans la Corbeille. Exemples de fichiers générés par un logiciel de publicité- “installmac.AppRemoval.plist”, “myppes.download.plist”, “mykotlerino.ltvbit.plist”, “kuklorest.update.plist”, etc. Le logiciel de publicité installe habituellement plusieurs fichiers avec la même chaîne.

Rechercher les fichiers générés par le logiciel de publicité dans le dossier /Library/LaunchDaemons:

Rechercher les fichiers générés par le logiciel de publicité dans le dossier /Library/LaunchDaemons:

Dans la barre Aller au dossier, taper : /Library/LaunchDaemons

Dans la barre Aller au dossier, taper : /Library/LaunchDaemons

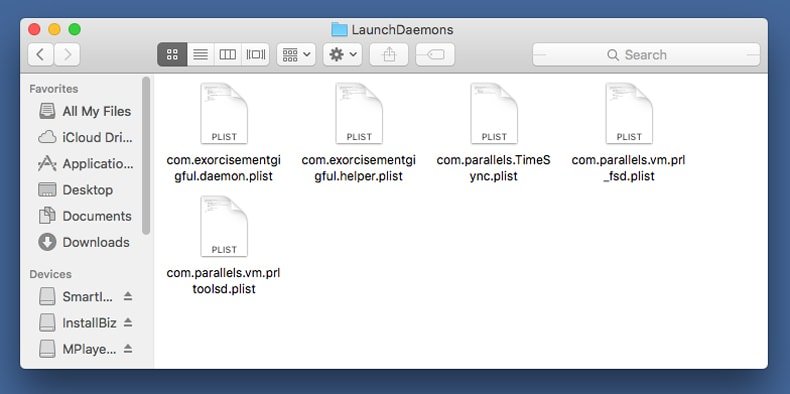

Dans le dossier “LaunchDaemons” , rechercher tous les fichiers suspects récemment ajoutés . Par exemple, “com.aoudad.net-preferences.plist”, “com.myppes.net-preferences.plist”, "com.kuklorest.net-preferences.plist”, “com.avickUpd.plist”, etc., et déplacez-les dans la Corbeille.

Dans le dossier “LaunchDaemons” , rechercher tous les fichiers suspects récemment ajoutés . Par exemple, “com.aoudad.net-preferences.plist”, “com.myppes.net-preferences.plist”, "com.kuklorest.net-preferences.plist”, “com.avickUpd.plist”, etc., et déplacez-les dans la Corbeille.

Scanner votre Mac avec Combo Cleaner:

Scanner votre Mac avec Combo Cleaner:

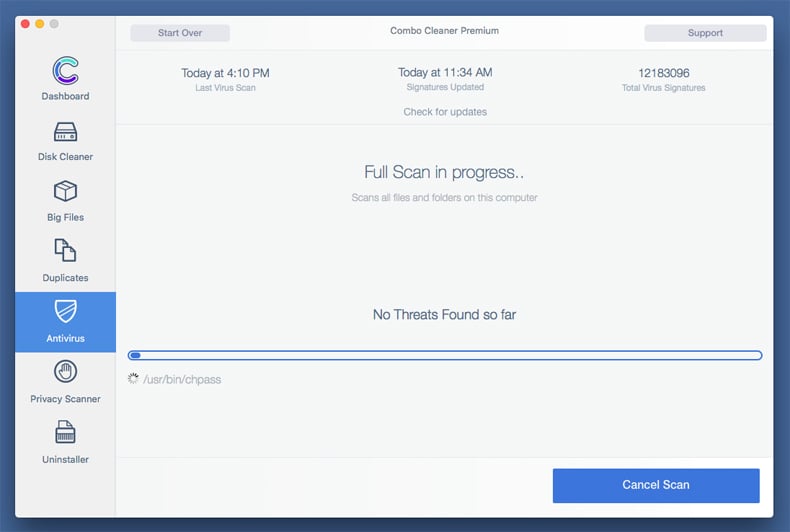

Si vous avez suivi toutes les étapes dans le bon ordre votre Mac devrait être libre de toutes infections. Pour être sûr que votre système n’est pas infecté exécuté un scan avec l’antivirus Combo Cleaner. Télécharger ICI. Après avoir téléchargé le fichier double cliqué sur combocleaner.dmg installer, dans la fenêtre ouverte glisser et déposer l’icône Combo Cleaner sur le dessus de l’icône Applications. Maintenant ouvrez votre launchpad et cliquer sur l’icône Combo Cleaner. Attendez jusqu’à Combo Cleaner mette à jour sa banque de données de définition de virus et cliquer sur le bouton 'Démarrez Combo Cleaner'.

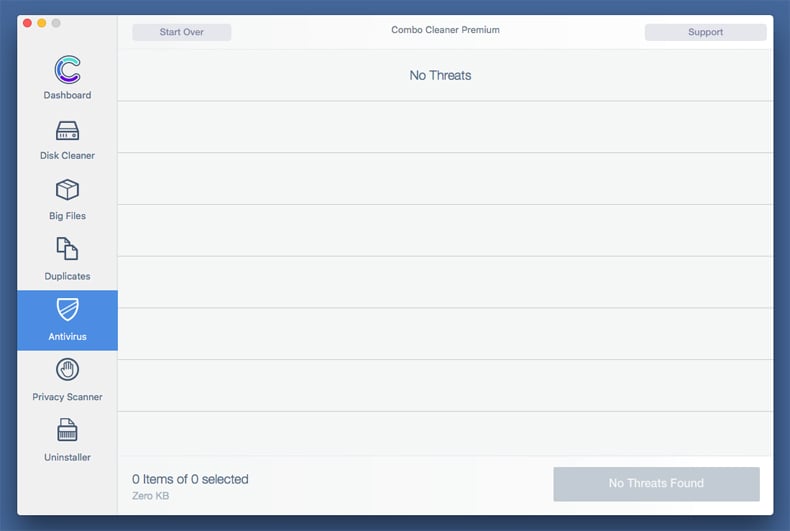

Combo Cleaner scanner votre Mac à la recherche d’infections de logiciels malveillants. Si le scan de l’antivirus affiche 'aucune menace trouvée' – cela signifie que vous pouvez continuez avec le guide de suppression, autrement il est recommandé de supprimer toute infection avant de continuer.

Après avoir supprimé les fichiers et les dossiers générés par le logiciel de publicité, continuer pour supprimer les extensions escrocs de vos navigateurs internet.

Suppression du cheval de troie d'accès à distance bella dans les navigateurs Internet :

Suppression des extensions malicieuses dans Safari:

Suppression des extensions malicieuses dans Safari:

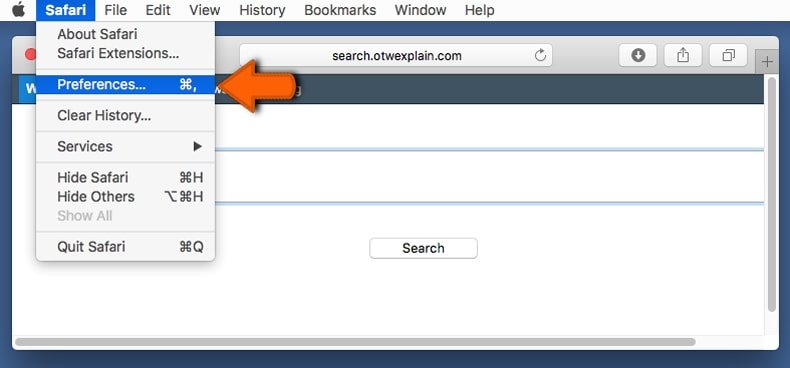

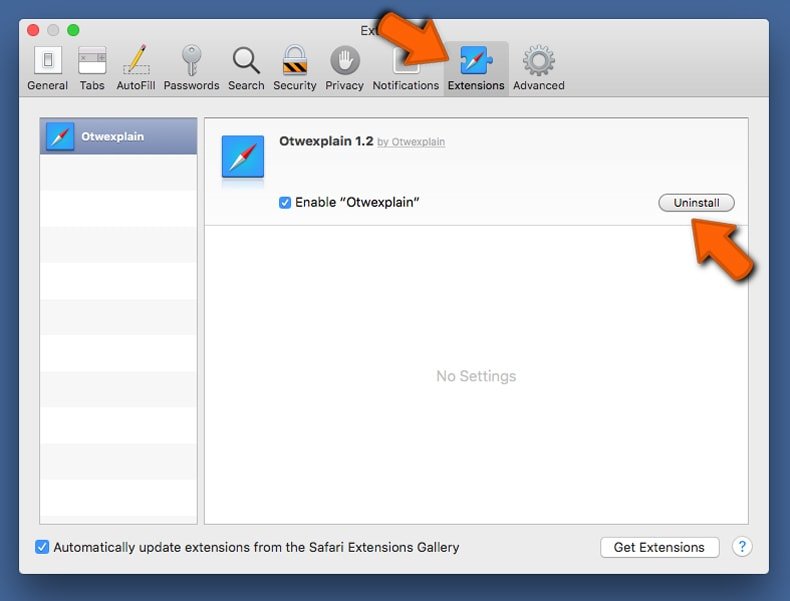

Suppression des extensions reliées à cheval de troie d'accès à distance bella dans Safari :

Ouvrez le navigateur Safari. Dans la barre menu, sélectionner "Safari" et cliquer "Préférences...".

Dans la fenêtre préférences, sélectionner "Extensions" et rechercher tous les extensions suspectes récemment installées. Quand vous l'avez trouvée, cliquer le bouton "Désinstaller" à côté de celle (s)-ci. Noter que vous pouvez désinstaller de façon sécuritaire les extensions dans vote navigateur Safari - aucune n'est cruciale au fonctionnement normal du navigateur.

- Si vous continuez à avoir des problèmes avec les redirections du navigateur et des publicités indésirables - Restaurer Safari.

Supprimer les plug-ins malicieux dans Mozilla Firefox:

Supprimer les plug-ins malicieux dans Mozilla Firefox:

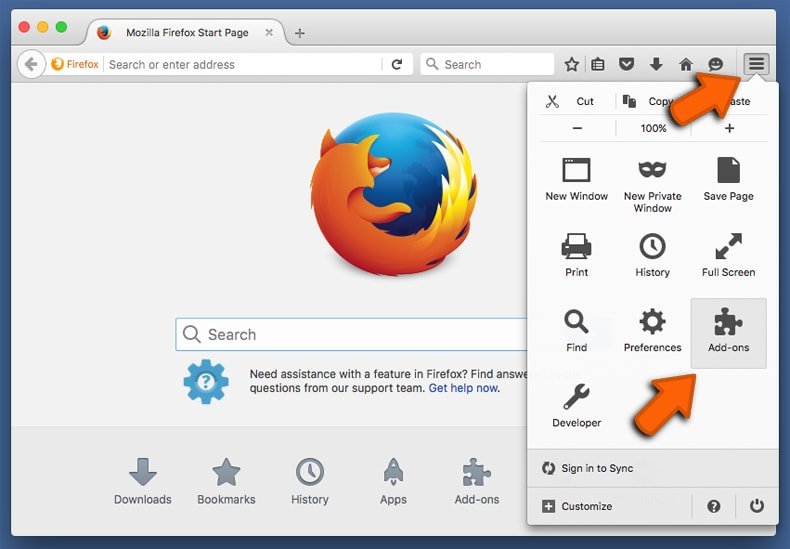

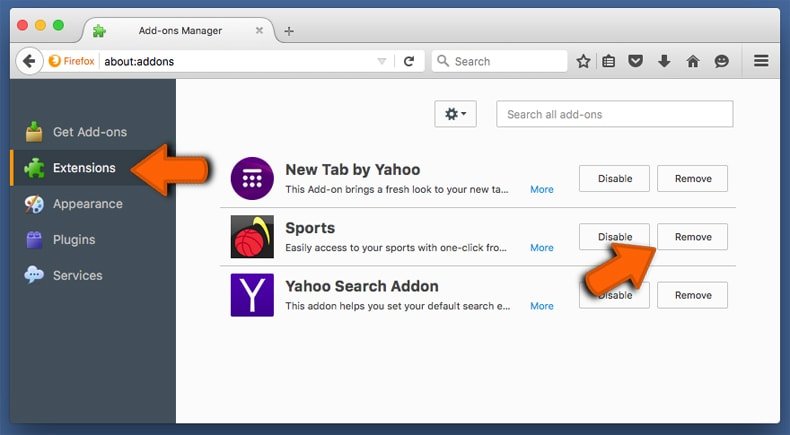

Supprimer les ajouts reliés à cheval de troie d'accès à distance bella dans Mozilla Firefox :

Ouvrez votre navigateur Mozilla Firefox. Dans le coin supérieur droit de l'écran, cliquer le bouton "Ouvrir le Menu" (trois lignes horizontales). Dans le menu ouvert, choisissez "Ajouts".

Choisissez l'onglet "Extensions" et rechercher tous les ajouts suspects récemment installés. Quand vous l'avez trouvée, cliquer le bouton "Supprimer" à côté de celui (ceux)-ci. Noter que vous pouvez désinstaller de façon sécuritaire toutes les extensions dans vote navigateur Mozilla Firefox - aucune n'est cruciale au fonctionnement normal du navigateur.

- Si vous continuez à avoir des problèmes avec les redirections du navigateur et des publicités indésirables - Restaurer Mozilla Firefox.

Suppression des extensions malicieuses dans Google Chrome :

Suppression des extensions malicieuses dans Google Chrome :

Suppression des ajouts reliés à cheval de troie d'accès à distance bella dans Google Chrome :

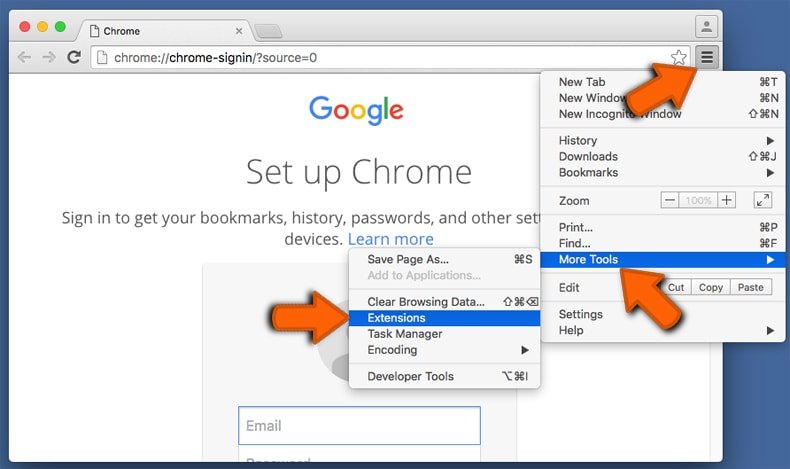

Ouvrez Google Chrome et cliquer le bouton "menu Chrome" (trois lignes horizontales) localisé dans le coin supérieur droit de la fenêtre du navigateur. À partir du menu déroulant, cliquer "Plus d'outils" et sélectionner "Extensions".

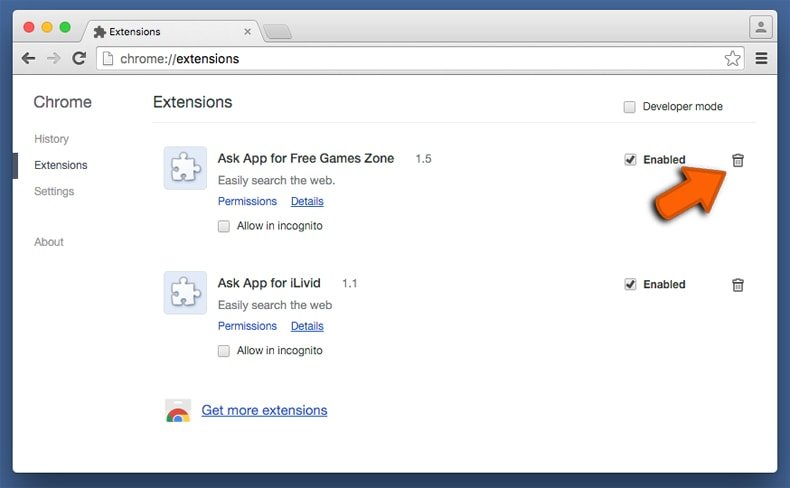

Dans la fenêtre "Extensions" et rechercher tous les ajouts suspects récemment installés. Quand vous l'avez trouvée, cliquer le bouton "Corbeille" à côté de celui (ceux)-ci. Noter que vous pouvez désinstaller de façon sécuritaire toutes les extensions dans vote navigateur Safari - aucune n'est cruciale au fonctionnement normal du navigateur.

- Si vous continuez à avoir des problèmes avec les redirections du navigateur et des publicités indésirables - Restaurer Google Chrome.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion