Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Guide de suppression du virus RogueRobin

Qu'est-ce que RogueRobin ?

RogueRobin est un cheval de Troie à haut risque développé et proliféré par un groupe de hackers du nom de DarkHydrus. Dans la plupart des cas, ce cheval de Troie est distribué à l'aide de campagnes de spam par courrier électronique qui envoient des pièces jointes malveillantes (généralement des documents Microsoft Excel). Après avoir réussi à infiltrer le système, RogueRobin se connecte à un serveur distant, télécharge un fichier texte et exécute un certain nombre de commandes écrites dans ce fichier.

La première chose que RogueRobin fait après avoir infiltré le système est de vérifier l'environnement d'exécution. Il est conçu pour recueillir des informations relatives au système - quantité de mémoire, processeurs et autres détails matériels similaires. De plus, il vérifie si l'environnement est bac à sable, ce qui signifie que le système d'exploitation fonctionne sur une machine virtuelle. Cette vérification est assez courante chez les chevaux de Troie à haut risque - si une machine virtuelle est détectée, les virus se terminent généralement d'eux-mêmes. Ce qui suit est, comme mentionné ci-dessus, la connexion à un serveur de commande et de contrôle à distance. Il existe deux variantes connues de ce malware : l'une est écrite en langage de programmation C#, l'autre utilise simplement des commandes PowerShell. Néanmoins, les deux se comportent exactement de la même façon. Ce qui est intéressant, c'est que les développeurs de RogueRobin ont récemment commencé à utiliser le service Google Drive plutôt qu'un simple serveur C&C pour la communication du malware. La tendance à abuser des services légitimes pour des actions malveillantes est de plus en plus populaire de nos jours. Immédiatement après la connexion, RogueRobin télécharge un fichier texte rempli de certaines commandes écrites par des développeurs (cybercriminels). Il exécute ensuite une application Windows légitime ("regsvr32.exe") pour exécuter ces commandes. L'un d'eux fait en sorte que RogueRobin s'exécute à chaque démarrage de Windows. De plus, RogueRobin vérifie continuellement si le fichier texte téléchargé a été modifié sur le serveur et, si c'est le cas, télécharge sa nouvelle version et exécute à nouveau les commandes. Tout cela s'appelle le backdooring. Les cybercriminels obtiennent essentiellement un accès à distance au système et sont capables d'effectuer diverses actions à l'intérieur. Le backdooring est souvent utilisé pour injecter divers logiciels malveillants dans le système. En d'autres termes, les cybercriminels sont très susceptibles de donner à RogueRobin des commandes pour télécharger et installer d'autres virus dans le système. Il existe une grande variété de types de logiciels malveillants qui sont distribués à l'aide de chevaux de Troie. Dans la plupart des cas, cependant, les escrocs font proliférer les voleurs de données, les cryptominateurs et les logiciels de rançon. Les voleurs de données sont conçus pour enregistrer diverses informations stockées dans le système. De tels virus recueillent généralement des logins/mots de passe enregistrés, des informations sur les cartes de crédit et d'autres données sensibles. Cependant, certains sont conçus pour télécharger des fichiers stockés sur l'ordinateur vers un serveur distant également. Les cryptominers sont développés pour abuser des ressources du système afin d'exploiter la cryptomonnaie sans le consentement de l'utilisateur. La présence de tels logiciels malveillants entraîne une diminution significative des performances du système, car ils prennent généralement jusqu'à 100% du CPU/GPU du système et tous les revenus générés (cryptomonnaie) vont dans les poches des cybercriminels. Le dernier, mais non le moindre, est la rançon. Ce type de logiciel malveillant est conçu pour crypter les données stockées et faire des demandes de rançon. Les cybercriminels font chanter leurs victimes en leur demandant de payer des centaines, voire des milliers de dollars en échange du retour des données. Cependant, le plus important est qu'on ne peut jamais faire confiance à ces personnes - la plupart d'entre elles escroquent simplement leurs victimes et ne décryptent pas les données même si le paiement est soumis (une rançon est versée). Malheureusement, la plupart de ces virus sont indéchiffrables, ce qui signifie que la seule solution possible est de restaurer les données depuis une sauvegarde. L'infiltration de logiciels malveillants n'est pas la seule menace de la présence de RogueRobin. Les cybercriminels peuvent également exécuter des commandes qui exécutent des actions dans le système (par exemple, modifier certains paramètres, exécuter des processus, etc.). Par conséquent, l'installation de RogueRobin peut entraîner divers problèmes, notamment le vol d'identité, des pertes financières ou de données, une baisse des performances du système, une mauvaise configuration du système et ainsi de suite. Si vous pensez que votre système est déjà infecté, vous devez immédiatement l'analyser à l'aide d'un antivirus/anti-logiciel espion de bonne réputation et supprimer toutes les menaces détectées.

| Nom | Virus RogueRobin |

| Type de menace | Cheval de troie, virus de vol de mot de passe, logiciel malveillant bancaire, logiciel espion |

| Symptômes | Les chevaux de Troie sont conçus pour infiltrer furtivement l'ordinateur de la victime et rester silencieux, de sorte qu'aucun symptôme particulier n'est clairement visible sur une machine infectée. |

| Méthodes de Distribution | Pièces jointes infectées, publicités en ligne malveillantes, ingénierie sociale, logiciels de crackage. |

| Dommage | Renseignements bancaires volés, mots de passe, vol d'identité, ordinateur de la victime ajouté à un botnet. |

| Suppression |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. Téléchargez Combo CleanerUn scanner gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk. |

Il existe de nombreux virus distribués à l'aide de campagnes de spam par courriel. Cependant, ils ne sont pas tous aussi sophistiqués que RogueRobin. Ces virus n'ont généralement qu'un seul but : recueillir des informations, crypter des fichiers, voler la cryptomonnaie ou autre. Seul un faible pourcentage d'entre eux sont conçus pour effectuer des tâches multiples, y compris la distribution d'autres logiciels malveillants. La liste des virus distribués à l'aide de campagnes de spam par courriel comprend : Hancitor, Adwind, TrickBot, et GandCrab 5.1. Comme mentionné ci-dessus, les développeurs de ces virus sont différents et le comportement peut également différer. Cependant, tous ont une chose en commun : ils représentent une menace énorme pour la vie privée des utilisateurs et la sécurité informatique. Pour cette raison, l'élimination est primordiale.

Comment RogueRobin a-t-il infiltré mon ordinateur ?

Comme mentionné ci-dessus, RogueRobin est principalement distribué en utilisant des campagnes de spam par courriel. Les escrocs envoient des courriels douteux à des centaines de milliers d'utilisateurs. Ces courriels contiennent généralement des messages trompeurs qui encouragent les utilisateurs à ouvrir les fichiers joints (dans la plupart des cas, des documents Microsoft Office). Une fois ouverts, ces fichiers demandent aux utilisateurs d'activer les macro-commandes. Désormais, chaque fois qu'un fichier contient des macro-commandes, le logiciel MS Office (Word, Excel ou tout autre) affiche un message d'avertissement. C'est ce qu'on appelle le mode "Vue protégée" - MS Office empêche les pièces jointes d'exécuter automatiquement des commandes sans l'autorisation de l'utilisateur. Cependant, il est courant que ces pièces jointes contiennent du texte, des images ou d'autres contenus similaires qui avertissent en outre les utilisateurs que les macros doivent être activées, sinon le contenu réel ne sera pas affiché correctement. Pourtant ce cas était différent - RogueRobin distribuant des documents Microsoft Excel que nous avons analysés étaient complètement vides et l'utilisateur est averti seulement par le logiciel lui-même. D'une manière ou d'une autre, l'activation des macros entraîne l'infiltration de logiciels malveillants.

Comment éviter l'installation de logiciels malveillants ?

Tout d'abord, les utilisateurs doivent comprendre que le manque de connaissances et les comportements imprudents sont les principales causes des infections informatiques. La clé de la sécurité est la prudence. Par conséquent, afin d'éviter cette situation, les utilisateurs doivent être extrêmement prudents lorsqu'ils naviguent sur Internet et téléchargent/installent/mise à jour des logiciels. Réfléchissez toujours à deux fois avant d'ouvrir des pièces jointes. Si la lettre reçue a été envoyée à partir d'une adresse courriel suspecte/non reconnaissable et/ou si la pièce jointe ne semble absolument pas pertinente - n'ouvrez rien. De plus, assurez-vous de ne télécharger/installer des logiciels qu'à partir de sources officielles en utilisant des liens de téléchargement directs. Les téléchargeurs/installateurs tiers (ainsi que les mises à jour logicielles) sont souvent utilisés pour répandre des logiciels malveillants à la place/en parallèle avec les applications promises. Par conséquent, il n'est pas recommandé d'utiliser de tels outils. Nous vous conseillons fortement d'utiliser les versions 2010 ou plus récentes de Microsoft Office, car elles incluent le mode "Protected View" susmentionné, qui empêche les pièces jointes malveillantes d'exécuter automatiquement des macros. Il est également essentiel de disposer d'une suite antivirus/anti-spyware réputée installée et opérationnelle - un tel logiciel est très probablement capable de détecter et d'éliminer les virus avant qu'ils ne puissent endommager le système. Si vous pensez que votre ordinateur est déjà infecté, nous vous recommandons d'effectuer un scan avec Combo Cleaner Antivirus pour Windows pour éliminer automatiquement les logiciels malveillants infiltrés.

Pièces jointes malveillantes distribuant RogueRobin :

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

TÉLÉCHARGEZ Combo CleanerEn téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Menu rapide :

- Qu'est-ce que RogueRobin ?

- ETAPE 1. Suppression manuelle du malware RogueRobin.

- ETAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les logiciels malveillants ?

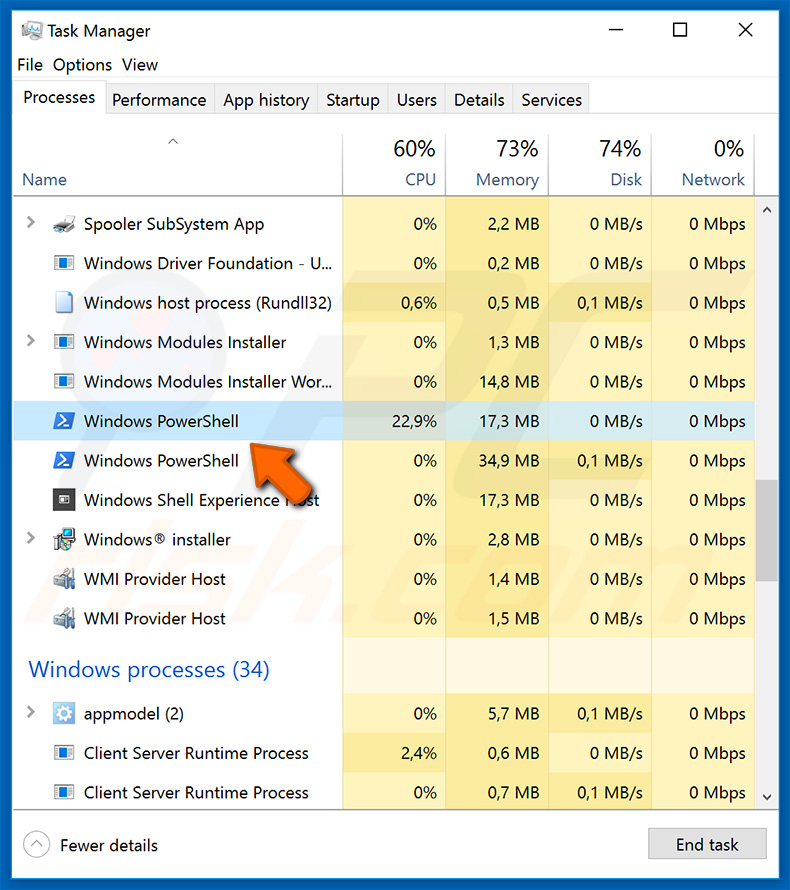

La suppression manuelle des logiciels malveillants est une tâche compliquée, il est généralement préférable de laisser les programmes antivirus ou anti-malware le faire automatiquement. Pour supprimer ce malware, nous vous recommandons d'utiliser Combo Cleaner Antivirus pour Windows. Si vous souhaitez supprimer un malware manuellement, la première étape consiste à identifier le nom du malware que vous essayez de supprimer. Voici un exemple d'un programme suspect exécuté sur l'ordinateur de l'utilisateur :

Si vous avez vérifié la liste des programmes en cours d'exécution sur votre ordinateur, par exemple en utilisant le gestionnaire de tâches et que vous avez identifié un programme qui semble suspect, vous devriez poursuivre ces étapes :

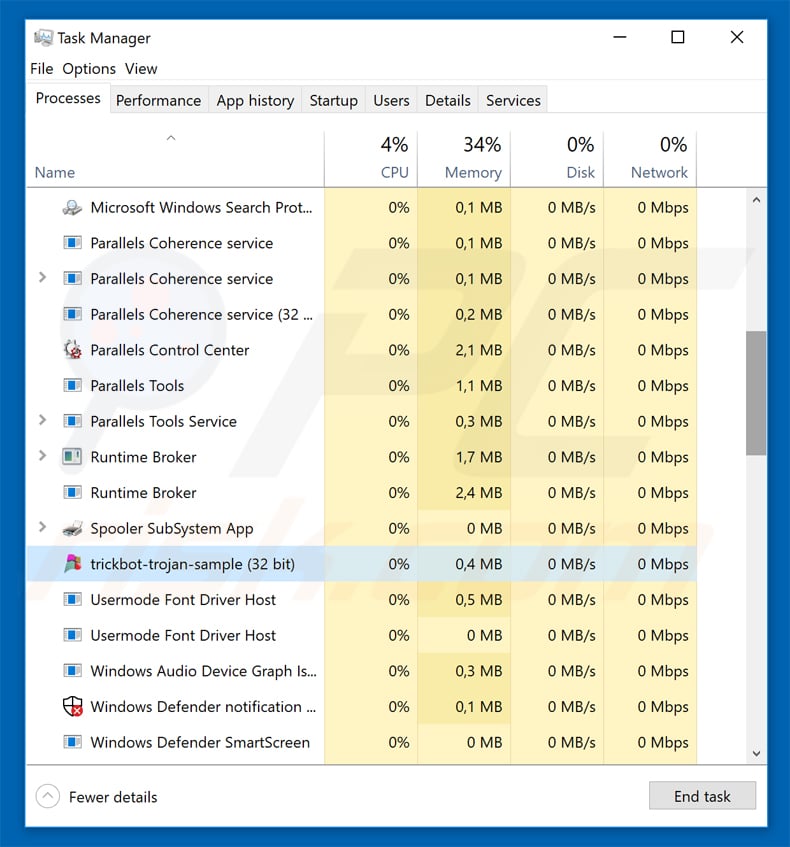

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

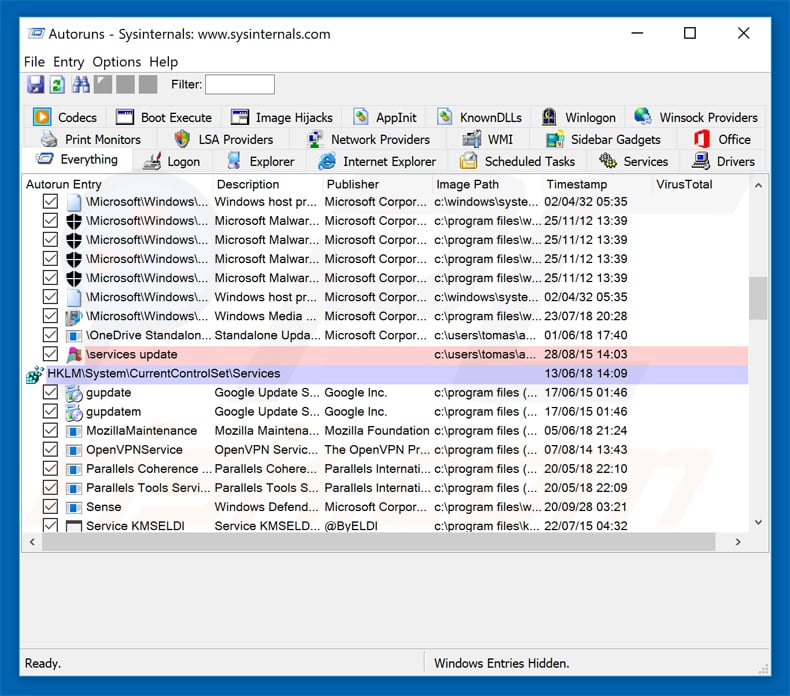

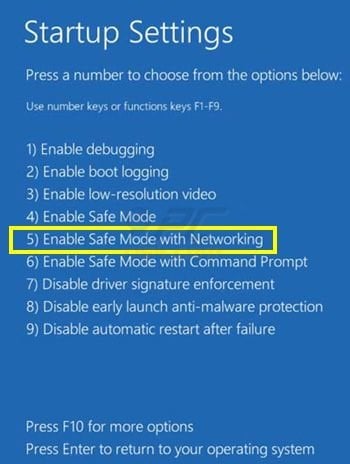

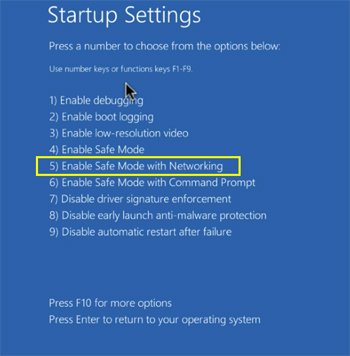

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : Démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

Utilisateurs de Windows 8 : Démarrez Windows 8 est en mode sans échec avec mise en réseau - Allez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé. Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur redémarre dans le menu "Options de démarrage avancées". Cliquez sur le bouton "Dépannage", puis sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage". Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

Utilisateurs Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" enfoncé sur votre clavier. Dans la fenêtre "Choisir une option", cliquez sur "Dépannage", puis sélectionnez "Options avancées". Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, cliquez sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec la mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

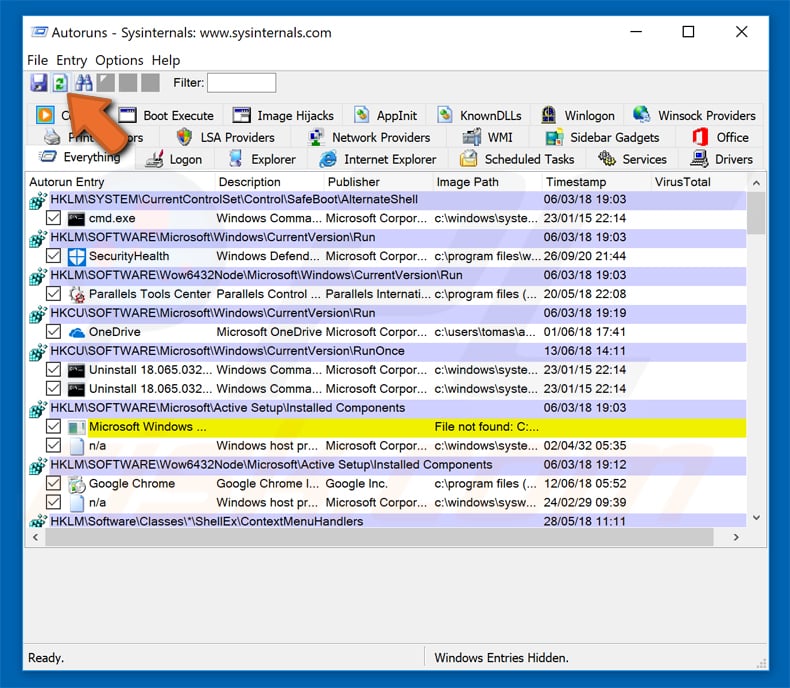

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

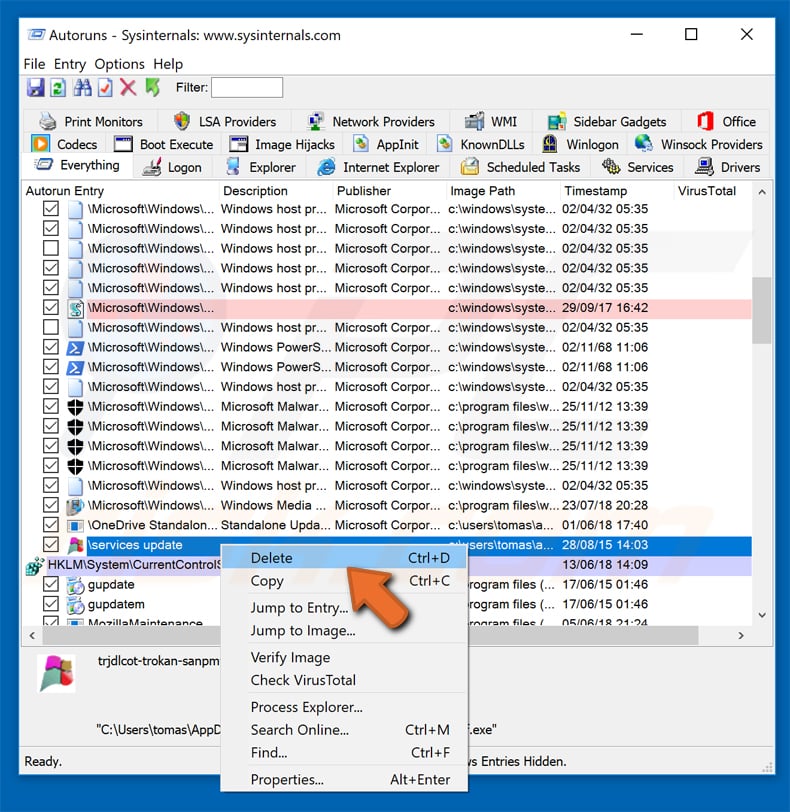

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier malware que vous souhaitez éliminer.

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier malware que vous souhaitez éliminer.

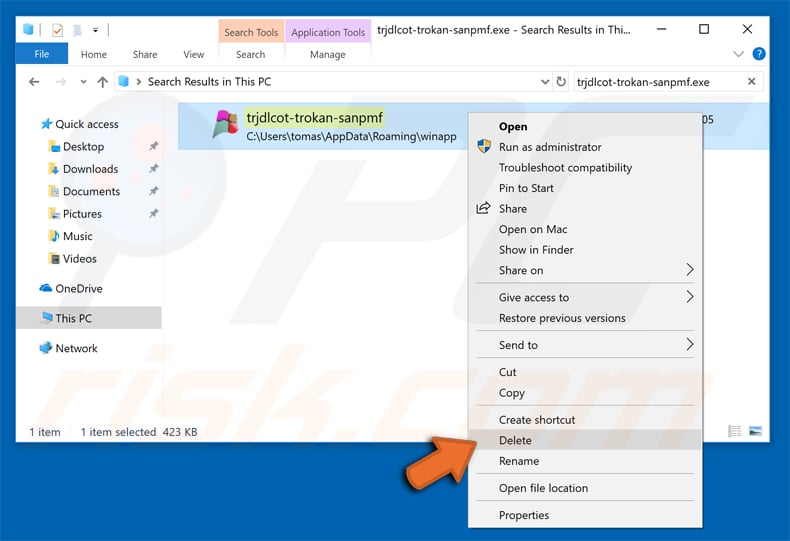

Vous devriez écrire le chemin complet et le nom. Notez que certains logiciels malveillants cachent leurs noms de processus sous des noms de processus Windows légitimes. A ce stade, il est très important d'éviter de supprimer les fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

Après avoir supprimé le malware via l'application Autoruns (ceci garantit que le malware ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du malware sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le fichier du malware, veillez à le supprimer.

Redémarrez votre ordinateur en mode normal. Suivre ces étapes devrait vous aider à supprimer tout logiciel malveillant de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées, il est recommandé de laisser la suppression des logiciels malveillants aux programmes antivirus et antimalware. Ces étapes peuvent ne pas fonctionner avec les infections malveillantes avancées. Comme toujours, il est préférable d'éviter d'être infecté par des logiciels malveillants qui tentent de les supprimer par la suite. Pour assurer la sécurité de votre ordinateur, assurez-vous d'installer les dernières mises à jour du système d'exploitation et d'utiliser un logiciel antivirus.

Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de le scanner ave Combo Cleaner Antivirus pour Windows.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion