Comment supprimer le malware PS1Bot du système d'exploitation

de TroieÉgalement connu sous le nom de: PS1Bot virus

Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Quel type de logiciel malveillant est PS1Bot ?

PS1Bot est le nom d'un logiciel malveillant qui est essentiellement un framework de logiciels malveillants à plusieurs niveaux. Il s'agit d'un logiciel malveillant modulaire qui utilise divers modules pour effectuer des activités malveillantes sur les appareils infectés.

PS1Bot a été utilisé pour assurer la persistance sur les systèmes, collecter des données sensibles et mener d'autres actions nuisibles. Ce logiciel malveillant s'est activement propagé par le biais de campagnes de malvertising qui ont débuté en 2025.

Présentation du malware PS1Bot

Une fois infiltré, PS1Bot commence par collecter les données pertinentes de l'appareil. Ensuite, le malware cherche à établir le contact avec son serveur C&C (Command and Control).

Comme mentionné dans l'introduction, ce logiciel malveillant est un malware modulaire. À partir de son serveur C&C, PS1Bot peut obtenir des modules pour étendre ses capacités. Le nombre total de modules utilisés par ce malware est inconnu, car il est probablement supérieur à ceux qui sont connus au moment de la rédaction du présent document. PS1Bot exécute ses modules en mémoire, ce qui réduit les chances de détection.

Les modules PowerShell observés utilisés par PS1Bot comprennent ceux destinés à : la détection antivirus, la reconnaissance supplémentaire, la persistance, la capture d'écran, l'exfiltration de fichiers/données et l'enregistrement des frappes clavier.

Dans les attaques connues, PS1Bot a d'abord introduit un module qui vérifie si un logiciel antivirus est installé sur l'appareil. Ensuite, il a utilisé un autre module pour obtenir plus d'informations sur la machine compromise, potentiellement afin de déterminer si le logiciel malveillant avait infecté une cible de grande valeur, comme une entreprise.

Les modules de ciblage des données de PS1Bot ont la capacité de prendre des captures d'écran, de surveiller les entrées du clavier et de la souris, d'enregistrer les frappes (keylogging) et de voler le contenu du presse-papiers (tampon copier-coller). Ce logiciel malveillant utilise également des ajouts pour télécharger des fichiers contenant des données vulnérables, telles que des mots de passe, des phrases de passe de portefeuilles cryptographiques et autres.

PS1Bot vise à obtenir des informations sensibles à partir des navigateurs, des extensions de navigateur, des portefeuilles de cryptomonnaie de bureau et des logiciels d'authentification (liste complète ci-dessous) . Le logiciel malveillant cible les cookies Internet, les jetons de session, les identifiants de connexion et d'autres données.

Il convient de noter que les développeurs de logiciels malveillants améliorent souvent leurs créations et leurs méthodologies. De plus, PS1Bot est un logiciel malveillant modulaire qui peut utiliser divers ajouts pour offrir des fonctionnalités supplémentaires. Il est donc probable que les capacités de PS1Bot puissent varier d'une infection à l'autre.

En résumé, la présence de logiciels malveillants tels que PS1Bot sur les appareils peut entraîner de graves problèmes de confidentialité, des pertes financières et des usurpations d'identité.

| Nom | PS1Bot virus |

| Type de menace | Cheval de Troie, framework malveillant, framework malveillant multi-étapes, logiciel malveillant modulaire. |

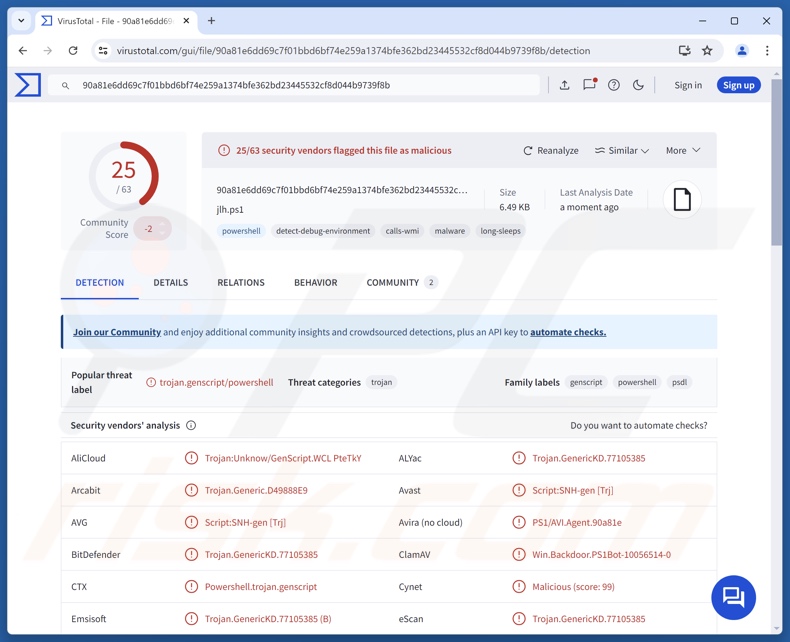

| Noms de détection | Avast (Script:SNH-gen [Trj]), Combo Cleaner (Trojan. GenericKD.77105385), ESET-NOD32 (GenScript.WUW), Kaspersky (HEUR:Trojan.PowerShell.Generic), Microsoft (Trojan:Win32/Alevaul!rfn), Liste complète des détections (VirusTotal) |

| Symptômes | Les chevaux de Troie sont conçus pour infiltrer discrètement l'ordinateur de la victime et rester silencieux. Aucun symptôme particulier n'est donc clairement visible sur une machine infectée. |

| Méthodes de distribution | Pièces jointes infectées, publicités en ligne malveillantes, ingénierie sociale, « cracks » logiciels. |

| Dommages | Vol de mots de passe et d'informations bancaires, usurpation d'identité, ajout de l'ordinateur de la victime à un botnet. |

|

Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. Téléchargez Combo CleanerUn scanner gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk. |

Exemples de logiciels malveillants modulaires

Nous avons écrit sur d'innombrables programmes malveillants ; PipeMagic, Squidoor, Shadowpad et I2PRAT ne sont que quelques-uns de nos derniers articles sur les logiciels malveillants modulaires.

Le terme « logiciel malveillant » est extrêmement vaste et recouvre des programmes dotés d'un large éventail de fonctionnalités malveillantes. Cependant, le mode de fonctionnement d'un logiciel malveillant n'a pas d'importance, car sa présence sur un système compromet l'intégrité de l'appareil et la sécurité de l'utilisateur. Par conséquent, toutes les menaces doivent être éliminées immédiatement après leur détection.

Comment PS1Bot s'est-il infiltré dans mon ordinateur ?

Les campagnes de propagation de PS1Bot ont été observées pour la première fois au début de l'année 2025. Cette activité est très intense et implique des techniques de malvertising (publicité malveillante) et de social engine poisoning (empoisonnement des moteurs sociaux).

En général, PS1Bot arrive sur les systèmes dans une archive compressée. Noms de fichiers connus liés à des mots de recherche populaires, par exemple « chapitre 8 manuel des prestations d'assurance maladie.zip », « Counting Canadian Money Worksheets Pdf.zip.e49 », « kosher food list pdf (1).zip.c9a », « pambu panchangam 2024-25 pdf.zip.a7a », « zebra gx430t manual.zip.081 », etc.

Cependant, d'autres méthodes de distribution ne sont pas à exclure. hameçonnage et les tactiques d'ingénierie sociale sont couramment utilisées pour propager des logiciels malveillants. Les programmes malveillants sont généralement dissimulés dans des contenus ordinaires ou associés à ceux-ci. Les fichiers infectieux se présentent sous divers formats, par exemple des archives (ZIP, RAR, etc.), des exécutables (.exe, .run, etc.), des documents (Microsoft Office, Microsoft OneNote, PDF, etc.), JavaScript, etc. Le simple fait d'ouvrir un fichier malveillant peut suffire à déclencher la chaîne d'infection.

Les logiciels malveillants se propagent principalement via la publicité malveillante, les escroqueries en ligne, les téléchargements furtifs (discrètes/trompeuses), les pièces jointes ou les liens malveillants dans les spams (par exemple, les e-mails, les messages privés/directs, les publications sur les réseaux sociaux, etc.), chevaux de Troie (backdoors/loaders), canaux de téléchargement suspects (par exemple, sites de logiciels gratuits et d'hébergement de fichiers gratuits, réseaux de partage Peer-to-Peer, etc.), outils d'activation de logiciels illégaux (« cracks »), contenus piratés et fausses mises à jour.

De plus, certains programmes malveillants peuvent se propager automatiquement via les réseaux locaux et les périphériques de stockage amovibles (par exemple, les disques durs externes, les clés USB, etc.).

Comment éviter l'installation de logiciels malveillants ?

Nous vous recommandons vivement d'être vigilant lorsque vous naviguez sur Internet, car les contenus frauduleux et malveillants en ligne semblent généralement authentiques et inoffensifs. Les e-mails et autres communications entrants doivent être traités avec prudence. Les pièces jointes ou les liens présents dans des e-mails suspects/non pertinents ne doivent pas être ouverts, car ils peuvent être virulents.

Une autre recommandation consiste à ne télécharger que des sources officielles et vérifiées. Tous les programmes doivent être activés et mis à jour à l'aide de fonctions/outils légitimes, car ceux obtenus auprès de tiers peuvent contenir des logiciels malveillants.

Nous devons souligner l'importance d'installer et de maintenir à jour un antivirus réputé. Un logiciel de sécurité doit être utilisé pour effectuer des analyses régulières du système et supprimer les menaces détectées. Si vous pensez que votre ordinateur est déjà infecté, nous vous recommandons d'effectuer une analyse avec Combo Cleaner Antivirus pour Windows pour éliminer automatiquement les logiciels malveillants infiltrés.

Liste des navigateurs ciblés :

7Star, Amigo, Atom, Avast Secure Browser, AVG Secure Browser, Blisk, Brave, CCleaner Browser, CentBrowser, Chedot, Chrome Beta, Chrome Canary, Chromium, Citrio, Coc Coc, Comodo Dragon, CoolNovo, Coowon, CryptoTab Browser, Elements Browser, Epic Privacy Browser, Google Chrome, Iridium, Kinza, Kometa, Maxthon, Microsoft Edge, Mustang, Naver Whale, Netbox Browser, Opera, Opera GFX, Orbitum, QQ Browser, SalamWeb, Sidekick, Sleipnir, Slimjet, Sputnik, SRWare Iron, Superbird, Swing Browser, Tempest, Torch, UC Browser, Ulaa, UR Browser, Viasat Browser, Vivaldi, Wavebo, Yandex.

Liste des extensions de navigateur ciblées (principalement celles associées à la cryptomonnaie et à l'authentification) :

1inch, Aave, Argent, argent-x-starknet-wallet, Atomic-Wallet, Authenticator, Binance, bitget-wallet-formerly-bi, BitKeep, Blockchain Wallet, Braavos, braavos-starknet-wallet, Coin98, Coinbase, core-crypto-wallet-nft-ex, cryptocom-wallet-extension, Curve, Dapper, desig-wallet, Ellipal, Exodus, fewcha-move-wallet, gate-wallet, Harmoney, KardiaChain, Kepler, kepler-edge, Ledger, manta-wallet, martian-aptos-sui-wallet, MartianAptos, MetaMask, MetaMask-edge, MetaMask-Opera, Mycelium, Nami, okx-wallet, petra-aptos-wallet, Phantom, Ronin, rose-wallet, sender-wallet, subwallet-polkadot-wallet, SushiSwap,TerraStation, TON, Trezor, Tron, Trust-Wallet, TrustWallet, unisat-wallet, Uniswap, wallet-guard-protect-your, Wombat, XDEFI, xdefi-wallet, xverse-wallet, Yoroi, Zerion.

Liste des portefeuilles cryptographiques de bureau ciblés :

- Armory

- Atomic

- Binance

- Bitcoin Core

- Bytecoin

- Coinomi

- Daedalus

- Electrum

- Ethereum

- Exodus

- Guarda

- Ledger Live

- TrustWallet

- Zcash

Liste des logiciels d'authentification ciblés :

- Authy Desktop

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

TÉLÉCHARGEZ Combo CleanerEn téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Menu rapide :

- Qu'est-ce que PS1Bot ?

- ÉTAPE 1. Suppression manuelle du malware PS1Bot.

- ÉTAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement un malware ?

La suppression manuelle des logiciels malveillants est une tâche compliquée. Il est généralement préférable de laisser les programmes antivirus ou anti-malware s'en charger automatiquement. Pour supprimer ce logiciel malveillant, nous vous recommandons d'utiliser Combo Cleaner Antivirus pour Windows.

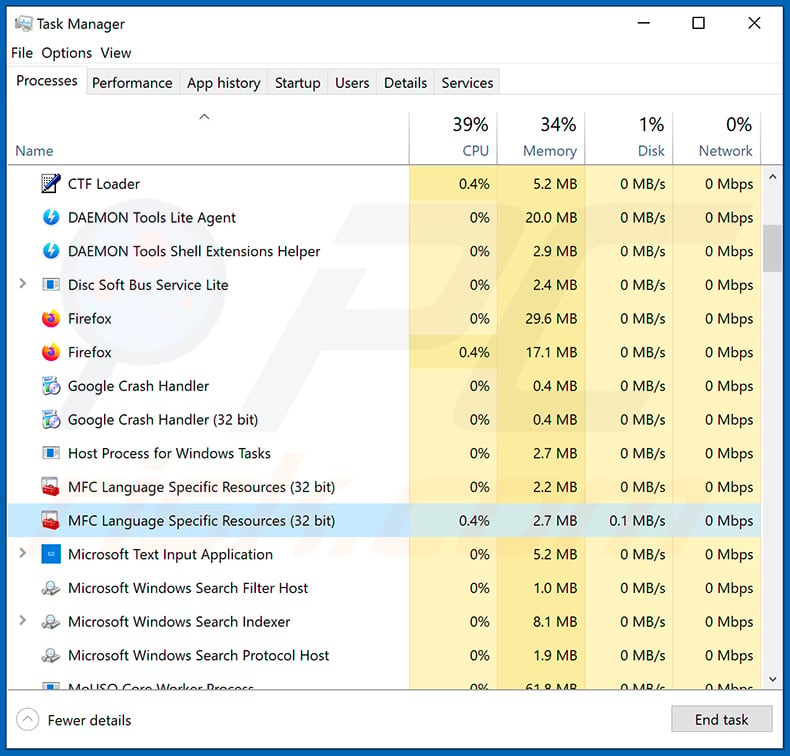

Si vous souhaitez supprimer manuellement un logiciel malveillant, la première étape consiste à identifier le nom du logiciel malveillant que vous essayez de supprimer. Voici un exemple de programme suspect s'exécutant sur l'ordinateur d'un utilisateur :

Si vous avez vérifié la liste des programmes en cours d'exécution sur votre ordinateur, par exemple à l'aide du Gestionnaire des tâches, et identifié un programme qui semble suspect, vous devez suivre les étapes suivantes :

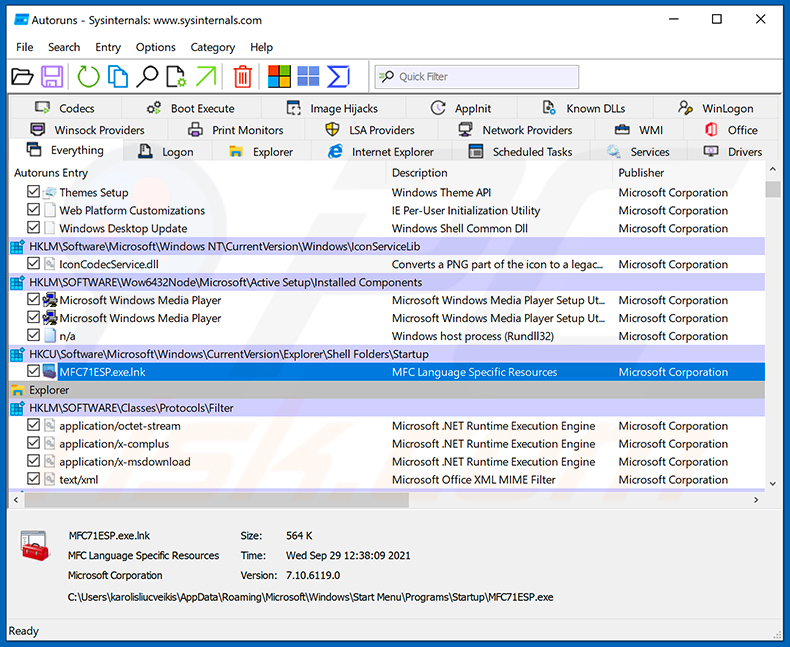

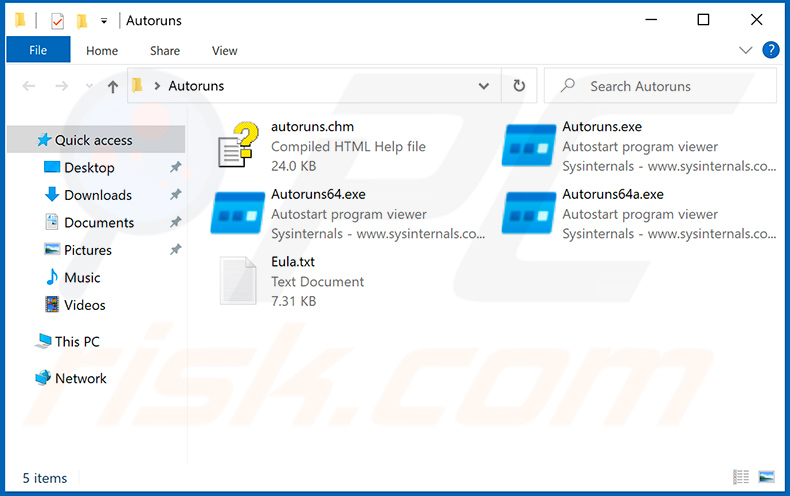

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications à démarrage automatique, le registre et les emplacements du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications à démarrage automatique, le registre et les emplacements du système de fichiers :

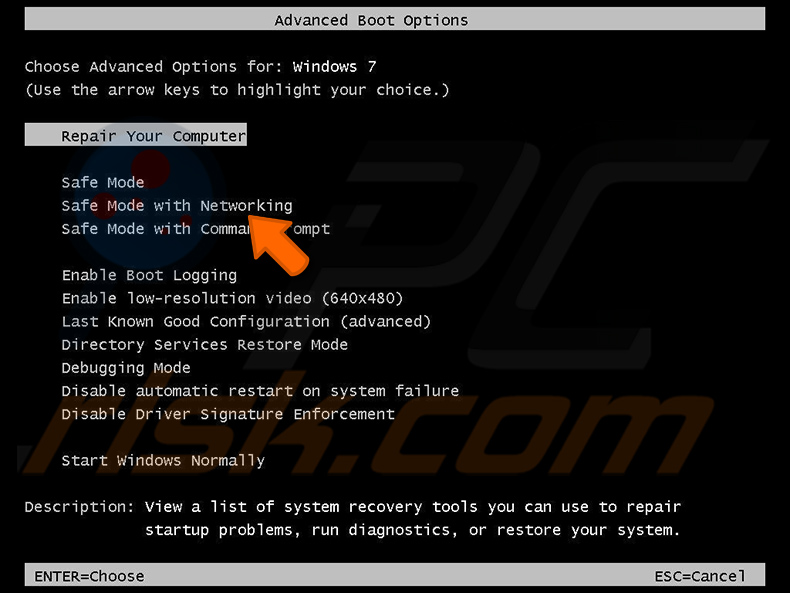

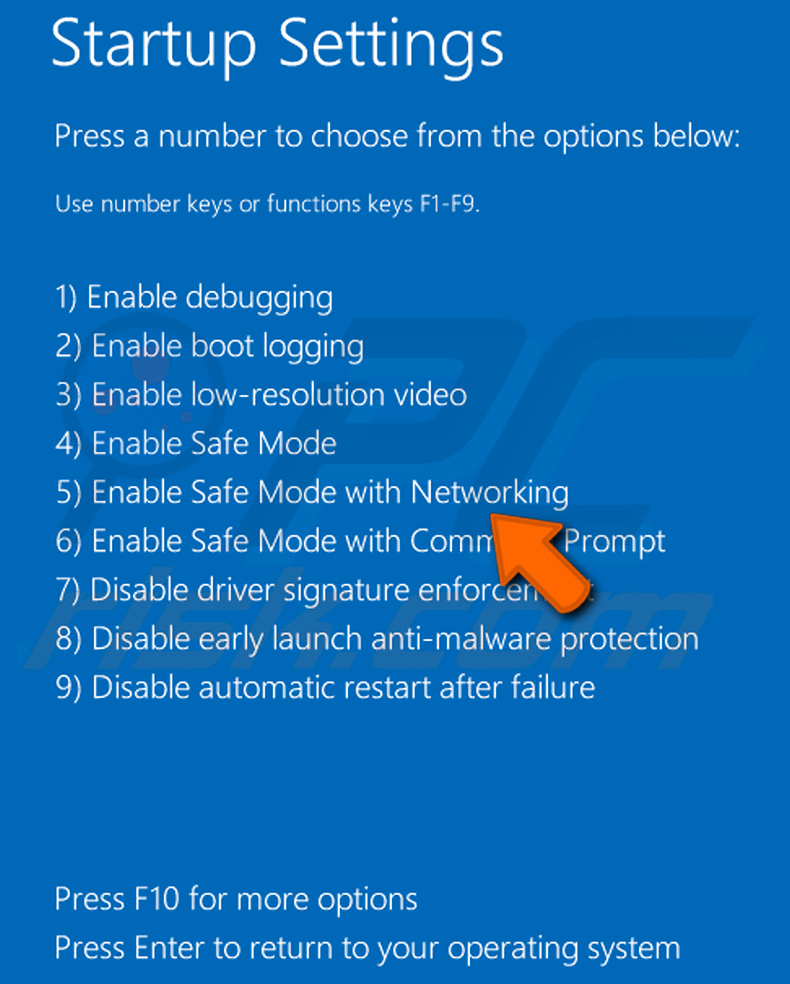

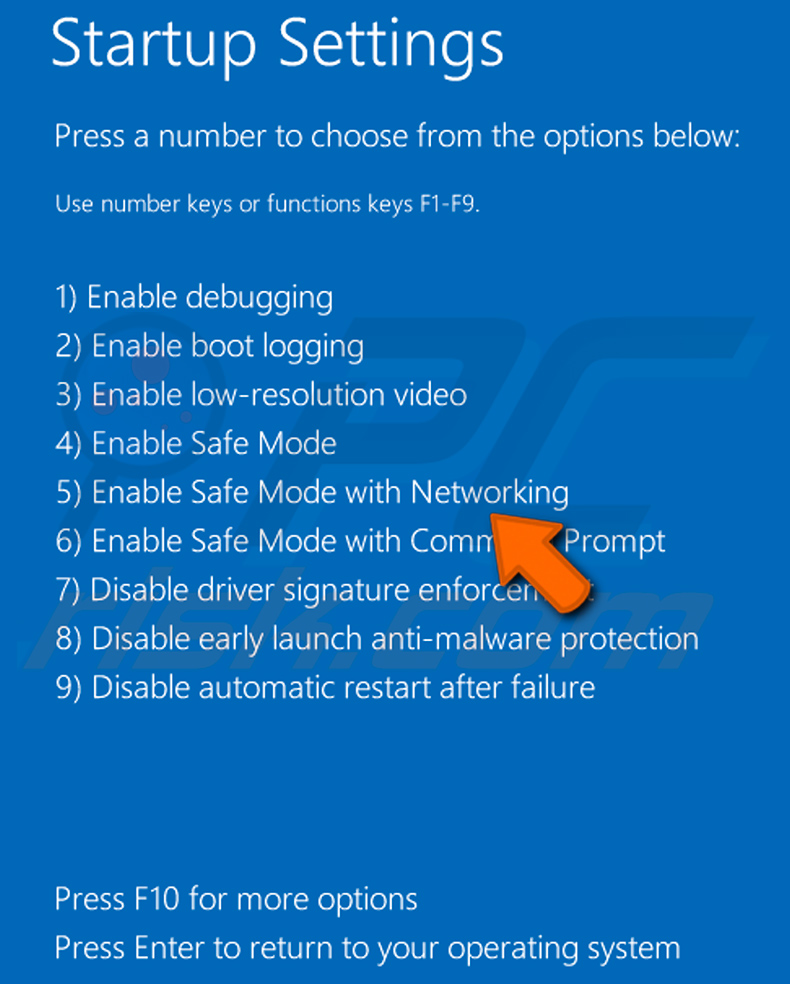

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, puis sur Arrêter, puis sur Redémarrer, puis sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en « Mode sans échec avec réseau » :

Utilisateurs de Windows 8 : démarrez Windows 8 en mode sans échec avec réseau - Allez dans l'écran d'accueil de Windows 8, tapez « Avancé », puis sélectionnez « Paramètres » dans les résultats de recherche. Cliquez sur « Options de démarrage avancées », puis dans la fenêtre

« Paramètres généraux du PC », sélectionnez Démarrage avancé. Cliquez sur le bouton « Redémarrer maintenant ». Votre ordinateur redémarrera alors dans le « Menu des options de démarrage avancées ». Cliquez sur le bouton « Dépannage », puis sur le bouton « Options avancées ». Dans l'écran des options avancées, cliquez sur « Paramètres de démarrage ».

Cliquez sur le bouton « Redémarrer ». Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec réseau.

Vidéo montrant comment démarrer Windows 8 en « mode sans échec avec réseau » :

Utilisateurs de Windows 10 : cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu qui s'ouvre, cliquez sur « Redémarrer » tout en maintenant la touche « Maj » de votre clavier enfoncée. Dans la fenêtre « Choisissez une option », cliquez sur « Dépannage », puis sélectionnez « Options avancées ».

Dans le menu des options avancées, sélectionnez « Paramètres de démarrage » et cliquez sur le bouton « Redémarrer ». Dans la fenêtre suivante, vous devez cliquer sur la touche « F5 » de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec réseau.

Vidéo montrant comment démarrer Windows 10 en « mode sans échec avec réseau » :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

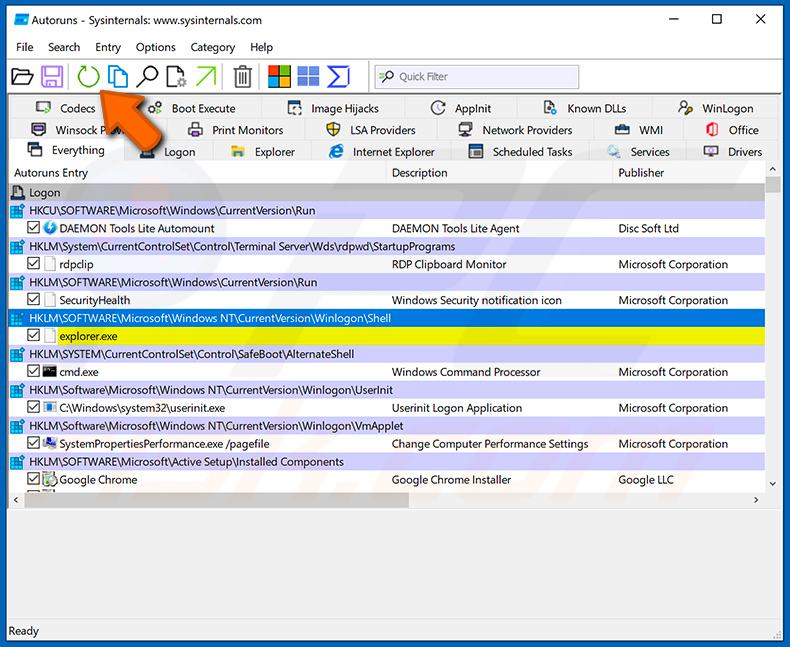

Dans l'application Autoruns, cliquez sur « Options » en haut et décochez les options « Masquer les emplacements vides » et « Masquer les entrées Windows ». Après cette procédure, cliquez sur l'icône « Actualiser ».

Dans l'application Autoruns, cliquez sur « Options » en haut et décochez les options « Masquer les emplacements vides » et « Masquer les entrées Windows ». Après cette procédure, cliquez sur l'icône « Actualiser ».

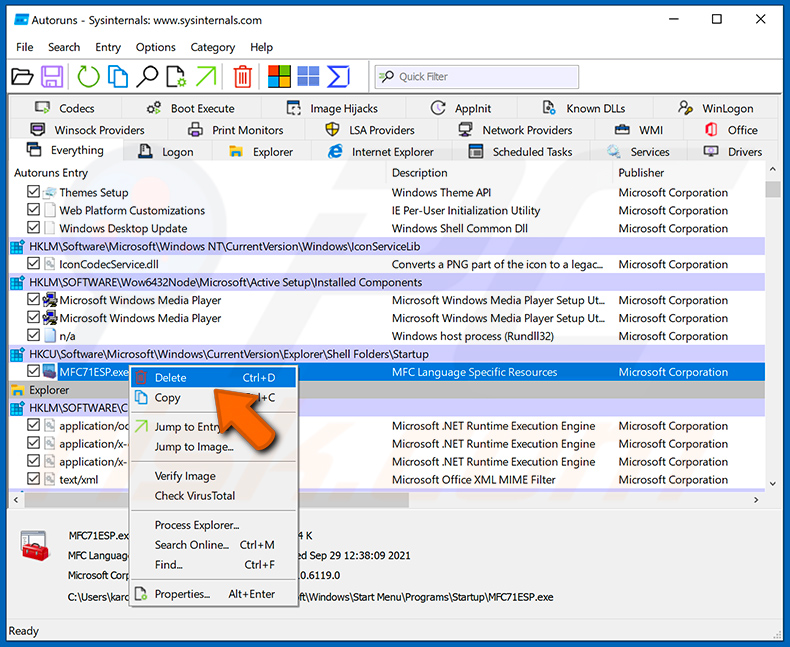

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Vous devez noter son chemin d'accès complet et son nom. Notez que certains logiciels malveillants masquent les noms de processus sous des noms de processus Windows légitimes. À ce stade, il est très important d'éviter de supprimer des fichiers système. Une fois que vous avez localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et sélectionnez « Supprimer ».

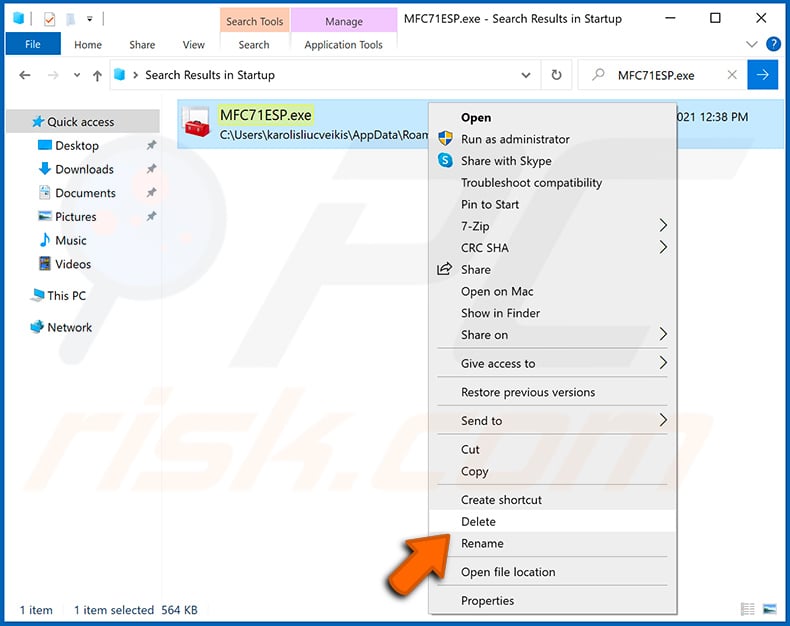

Après avoir supprimé le logiciel malveillant via l'application Autoruns (ceci garantit que le logiciel malveillant ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du logiciel malveillant sur votre ordinateur. Veillez à activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le nom du fichier du logiciel malveillant, veillez à le supprimer.

Redémarrez votre ordinateur en mode normal. Ces étapes devraient permettre de supprimer tous les logiciels malveillants de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées. Si vous ne disposez pas de ces compétences, confiez la suppression des logiciels malveillants à des programmes antivirus et anti-malware.

Ces étapes peuvent ne pas fonctionner avec les infections par des logiciels malveillants avancés. Comme toujours, il vaut mieux prévenir l'infection que d'essayer de supprimer les logiciels malveillants par la suite. Pour protéger votre ordinateur, installez les dernières mises à jour du système d'exploitation et utilisez un logiciel antivirus. Pour vous assurer que votre ordinateur est exempt d'infections par des logiciels malveillants, nous vous recommandons de le scanner avec Combo Cleaner Antivirus pour Windows.

Foire aux questions (FAQ)

Mon ordinateur est infecté par le logiciel malveillant PS1Bot, dois-je formater mon périphérique de stockage pour m'en débarrasser ?

La suppression d'un logiciel malveillant nécessite rarement un formatage.

Quels sont les principaux problèmes que peut causer le logiciel malveillant PS1Bot ?

Les menaces posées par une infection peuvent dépendre des capacités du logiciel malveillant et du mode opératoire des cybercriminels. PS1Bot est un logiciel malveillant modulaire qui peut utiliser divers modules pour acquérir des capacités supplémentaires, notamment la persistance et le vol de données. En général, les infections à haut risque peuvent entraîner de graves problèmes de confidentialité, des pertes financières et l'usurpation d'identité.

Quel est l'objectif du malware PS1Bot ?

Les logiciels malveillants sont principalement utilisés à des fins lucratives. Cependant, outre la génération de revenus, les attaquants peuvent utiliser des programmes malveillants pour s'amuser, mener des vendettas personnelles, perturber des processus (par exemple, des sites, des services, des entreprises, des organisations, etc.), se livrer à du hacktivisme et lancer des attaques à motivation politique/géopolitique.

Comment le malware PS1Bot s'est-il infiltré dans mon ordinateur ?

PS1Bot s'est activement propagé via des campagnes de malvertising. D'autres techniques de distribution sont possibles.

Les logiciels malveillants se propagent le plus souvent par le biais de publicités malveillantes, de téléchargements invisibles, de chevaux de Troie, d'escroqueries en ligne, de courriels/messages indésirables, de canaux de téléchargement douteux (par exemple, des sites web proposant des logiciels gratuits et des sites web tiers, des réseaux de partage peer-to-peer, etc.) , les programmes/médias piratés, les outils d'activation de logiciels illégaux (« cracks ») et les fausses mises à jour. Certains programmes malveillants peuvent se propager automatiquement via les réseaux locaux et les périphériques de stockage amovibles.

Combo Cleaner me protège-t-il contre les logiciels malveillants ?

Combo Cleaner est conçu pour analyser les ordinateurs et supprimer toutes sortes de menaces. Il est capable de détecter et d'éliminer la plupart des infections par des logiciels malveillants connus. N'oubliez pas qu'il est primordial d'effectuer une analyse complète du système, car les logiciels malveillants sophistiqués se cachent généralement au plus profond des systèmes.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion