Comment supprimer le cheval de Troie RedHook de votre appareil Android

de TroieÉgalement connu sous le nom de: RedHook maliciel

Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Quel type de logiciel malveillant est RedHook ?

RedHook est un cheval de Troie bancaire qui cible les systèmes d'exploitation Android. Ce programme malveillant existe depuis au moins l'automne 2024 et existe en plusieurs versions. Certains éléments suggèrent que les auteurs de ce logiciel malveillant sont de langue chinoise.

Au moment de la rédaction de cet article, ses récentes campagnes ont été observées ciblant des utilisateurs au Vietnam par le biais de pages web imitant des sites financiers et gouvernementaux légitimes.

Présentation du malware RedHook

RedHook est un cheval de Troie bancaire qui, comme son nom l'indique, cherche à voler des données financières sur les appareils. Cependant, ce programme dispose également de capacités RAT (Remote Access Trojan) et de plusieurs fonctionnalités permettant de voler des informations. Il existe plusieurs variantes de ce cheval de Troie, qui s'infiltre dans les appareils sous le couvert d'applications authentiques ou légitimes.

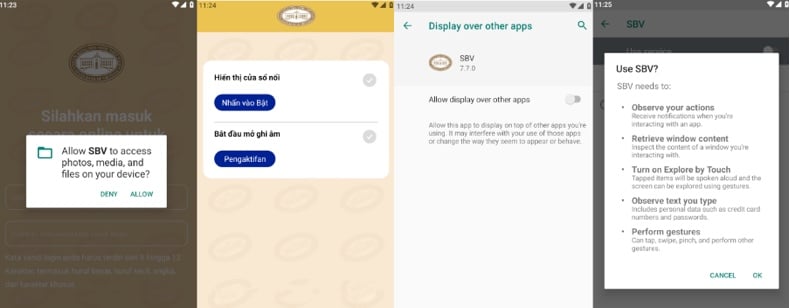

Au moment de la rédaction de cet article, l'une des dernières campagnes diffuse RedHook sous le nom de l'application bancaire de la Banque d'État du Vietnam. Une fois infiltré, le malware cherche à obtenir diverses autorisations. Il présente d'abord à la victime une invite lui demandant de saisir ses identifiants de connexion à son compte bancaire. Ensuite, l'application malveillante demande l'accès aux fichiers multimédias, puis la victime est invitée à activer les services d'accessibilité Android et à accorder des autorisations de superposition.

Une fois ces autorisations accordées, RedHook établit une communication avec son serveur C&C (Command and Control). Le cheval de Troie commence alors à collecter des données pertinentes, notamment la marque du smartphone, le numéro de l'appareil, l'orientation de l'écran, le type de verrouillage de l'écran, etc.

Comme mentionné précédemment, RedHook abuse des services d'accessibilité, un comportement courant chez les logiciels malveillants Android. Les services d'accessibilité Android sont conçus pour fournir une aide supplémentaire aux utilisateurs qui en ont besoin pour interagir avec leur appareil. Leurs capacités sont étendues et comprennent la lecture de l'écran de l'appareil, la simulation de l'écran tactile (par exemple, effectuer des tapotements courts/longs, des glissements, etc.), l'interaction avec le clavier, etc. Ainsi, en abusant de ces services, les logiciels malveillants accèdent à toutes leurs fonctionnalités.

Pour acquérir des données bancaires, financières et autres données privées, RedHook s'appuie sur des attaques par superposition, l'enregistrement des frappes clavier (keylogging) et l'enregistrement d'écran. Les attaques par superposition consistent essentiellement à utiliser des écrans de phishing qui imitent les écrans/pages d'applications authentiques. Ainsi, lorsqu'une victime ouvre une application qui l'intéresse, celle-ci est recouverte d'un écran de phishing identique imitant une page d'inscription, de connexion ou autre qui enregistre les informations fournies.

RedHook a été remarqué pour utiliser le processus suivant afin d'extraire des données sensibles. Tout d'abord, la victime est invitée à télécharger une photo de sa carte d'identité à des fins de vérification. Ensuite, le cheval de Troie affiche un formulaire demandant diverses données privées, telles que le nom complet, la date de naissance, l'adresse, le nom de la banque, le numéro de compte, etc. Enfin, la victime est invitée à saisir son mot de passe à 4 chiffres et son code 2FA (authentification à deux facteurs) à 6 chiffres. Le logiciel malveillant envoie immédiatement les informations saisies à son serveur C&C.

Cependant, malgré les campagnes actives de RedHook au Vietnam, ces écrans étaient en indonésien, ce qui suggère que le cheval de Troie est peut-être en cours de développement et que sa personnalisation pour la région est toujours en cours.

Le logiciel malveillant fonctionne également comme un RAT, c'est-à-dire qu'il peut établir un accès/contrôle à distance sur les appareils infectés. Ses capacités RAT sont facilitées par WebSocket. Il peut exécuter 34 commandes distinctes sur les systèmes compromis.

Parmi les commandes notables, on peut citer : obtenir la liste des applications installées, désinstaller une application, fermer une application en cours d'exécution (non implémenté dans la version étudiée), demander l'autorisation d'installer une application, télécharger/installer un fichier APK, verrouiller/déverrouiller un smartphone, redémarrer le système d'exploitation, collecter des données sur l'écran actif, afficher l'écran d'accueil/l'écran récent, prendre des photos via les appareils photo de l'appareil, obtenir les listes de contacts, collecter les SMS, copier du texte dans le presse-papiers, etc.

RedHook peut utiliser plusieurs méthodes pour infiltrer du contenu supplémentaire dans les systèmes, il peut donc être utilisé pour provoquer des infections en chaîne. Si, en théorie, le logiciel malveillant pourrait être utilisé pour provoquer pratiquement n'importe quel type d'infection (par exemple, cheval de Troie, ransomware, etc.), il fonctionne probablement dans certaines limites/spécifications dans la pratique.

Il convient de mentionner que les développeurs de logiciels malveillants améliorent souvent leurs logiciels et leurs méthodologies. Par conséquent, les futures itérations potentielles de RedHook pourraient avoir des fonctionnalités supplémentaires ou différentes.

En résumé, la présence du cheval de Troie RedHook sur les appareils peut entraîner de multiples infections du système, de graves problèmes de confidentialité, des pertes financières et des usurpations d'identité.

| Nom | RedHook maliciel |

| Type de menace | Malware Android, application malveillante, cheval de Troie bancaire, cheval de Troie d'accès à distance, cheval de Troie. |

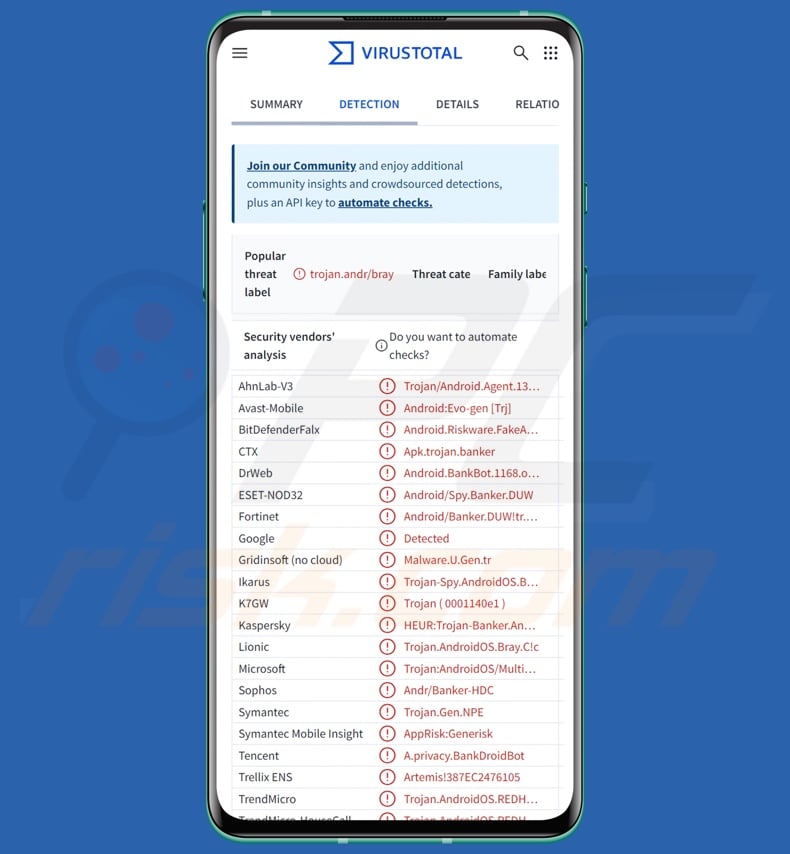

| Noms de détection | Avast-Mobile (Android:Evo-gen [Trj]), Combo Cleaner (Android.Riskware.FakeApp.ABZ), ESET-NOD32 (Android/Spy.Banker.DUW), Kaspersky (HEUR:Trojan-Banker.AndroidOS.Bray.s), Liste complète (VirusTotal) |

| Symptômes | L'appareil fonctionne lentement, les paramètres système sont modifiés sans l'autorisation de l'utilisateur, des applications douteuses apparaissent, l'utilisation des données et de la batterie augmente considérablement. |

| Méthodes de distribution | Pièces jointes infectées, publicités en ligne malveillantes, ingénierie sociale, applications trompeuses, sites Web frauduleux. |

| Dommages | Vol d'informations personnelles (messages privés, identifiants/mots de passe, etc.), baisse des performances de l'appareil, décharge rapide de la batterie, baisse de la vitesse Internet, pertes de données importantes, pertes financières, usurpation d'identité (les applications malveillantes peuvent abuser des applications de communication). |

|

Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. Téléchargez Combo CleanerUn scanner gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk. |

Exemples de chevaux de Troie bancaires

PhantomCard, DoubleTrouble, TsarBot et Marcher ne sont que quelques-uns de nos articles sur les chevaux de Troie bancaires spécifiques à Android. Le terme « cheval de Troie » est extrêmement vaste et couvre des logiciels malveillants dotés de diverses capacités, allant de l'activation de l'accès à distance au vol de données.

Cependant, quel que soit le fonctionnement d'un logiciel malveillant, sa présence sur un appareil menace son intégrité et la sécurité de l'utilisateur. Par conséquent, toutes les menaces doivent être supprimées immédiatement après leur détection.

Comment RedHook s'est-il infiltré dans mon appareil ?

Comme mentionné dans l'introduction, RedHook a été distribué via des sites malveillants se faisant passer pour des sites financiers et gouvernementaux légitimes. Parmi les déguisements/associations connus utilisés par les pages web, on peut citer la Banque d'État du Vietnam, le site officiel du gouvernement vietnamien, la Saigon Thuong Tin Commercial Joint Stock Bank (Sacombank), la police routière vietnamienne (Cảnh sát giao thông – CSGT), la Central Power Corporation, etc.

Les pages frauduleuses incitent les victimes à télécharger/installer ce cheval de Troie bancaire sous le couvert d'applications authentiques (ou semblant authentiques). Cependant, RedHook peut prendre différentes apparences ou se propager à l'aide d'autres techniques.

Il convient de noter que les cybercriminels qui utilisent ce cheval de Troie ont une grande expérience des escroqueries par ingénierie sociale, car ils les ont utilisées avant de passer aux logiciels malveillants bancaires. En général, les logiciels malveillants se propagent en s'appuyant sur des tactiques de phishing et d'ingénierie sociale. Les logiciels malveillants sont généralement présentés comme des programmes/médias ordinaires ou associés à ceux-ci.

Les méthodes de distribution de logiciels malveillants les plus courantes sont les suivantes : escroqueries en ligne, téléchargements furtifs (discrets/trompeurs), sources de téléchargement non fiables (par exemple, sites web proposant des logiciels gratuits et des hébergements de fichiers gratuits, réseaux de partage P2P, boutiques d'applications tierces, etc.), les spams (par exemple, les e-mails, les messages privés/directs, les SMS, etc.), la publicité malveillante, les contenus piratés, les outils d'activation illégale de logiciels (« cracking ») et les fausses mises à jour.

En outre, certains programmes malveillants peuvent se propager automatiquement via les réseaux locaux et les périphériques de stockage amovibles (par exemple, les clés USB, les disques durs externes, etc.).

Comment éviter l'installation de logiciels malveillants ?

Nous recommandons vivement la vigilance lors de la navigation, car Internet regorge de contenus frauduleux et malveillants. Les e-mails et autres messages entrants doivent être traités avec prudence. Les pièces jointes ou les liens figurant dans des communications suspectes/non pertinentes ne doivent pas être ouverts, car ils peuvent être infectieux.

Une autre recommandation consiste à ne télécharger que des logiciels bien documentés provenant de canaux officiels et vérifiés. De plus, tous les programmes doivent être activés et mis à jour à l'aide des fonctions/outils fournis par des développeurs légitimes, car ceux acquis auprès de tiers peuvent contenir des logiciels malveillants.

Nous devons souligner l'importance d'installer et de maintenir à jour un antivirus réputé. Un logiciel de sécurité doit être utilisé pour effectuer des analyses régulières du système et supprimer les menaces/problèmes détectés.

Captures d'écran du cheval de Troie RedHook demandant des autorisations (source de l'image – Cyble blog):

Capture d'écran d'un faux site web de la Banque d'État du Vietnam diffusant le logiciel malveillant RedHook (source de l'image – Cyble blog):

Menu rapide :

- Introduction

- Comment supprimer l'historique de navigation du navigateur web Chrome ?

- Comment désactiver les notifications du navigateur web Chrome ?

- Comment réinitialiser le navigateur web Chrome ?

- Comment supprimer l'historique de navigation du navigateur web Firefox ?

- Comment désactiver les notifications du navigateur dans le navigateur web Firefox ?

- Comment réinitialiser le navigateur web Firefox ?

- Comment désinstaller les applications potentiellement indésirables et/ou malveillantes ?

- Comment démarrer l'appareil Android en « mode sans échec » ?

- Comment vérifier l'utilisation de la batterie par différentes applications ?

- Comment vérifier l'utilisation des données par différentes applications ?

- Comment installer les dernières mises à jour logicielles ?

- Comment réinitialiser le système à son état par défaut ?

- Comment désactiver les applications disposant de privilèges d'administrateur ?

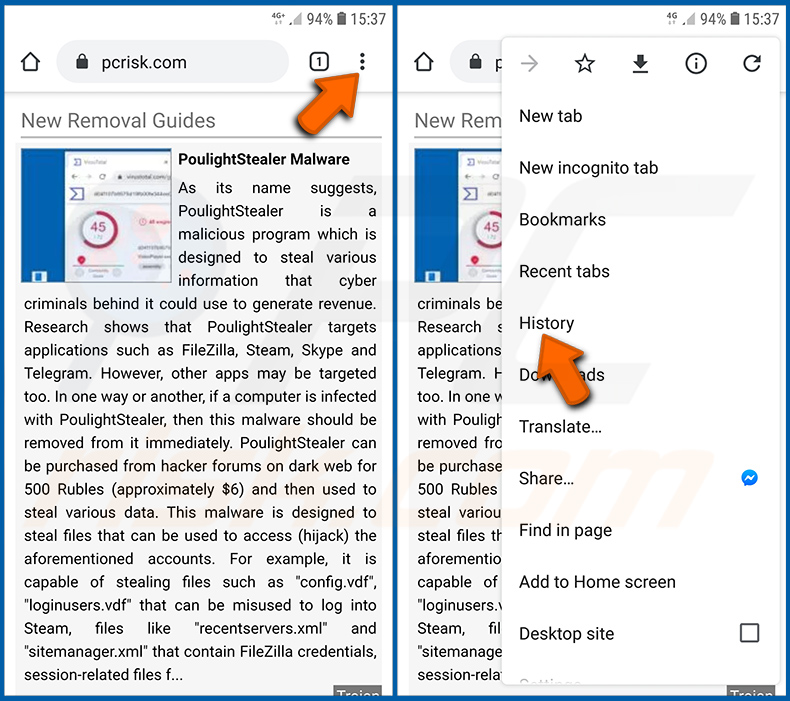

Supprimer l'historique de navigation du navigateur web Chrome :

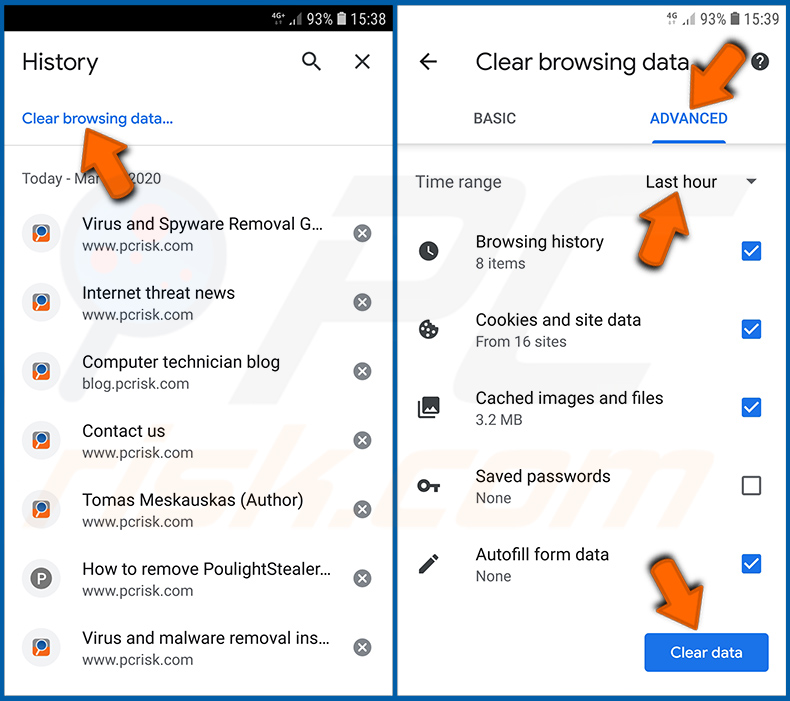

Appuyez sur le bouton «Menu » (trois points dans le coin supérieur droit de l'écran) et sélectionnez «Historique » dans le menu déroulant qui s'ouvre.

Appuyez sur «Effacer les données de navigation », sélectionnez l'onglet «AVANCÉ », choisissez la période et les types de données que vous souhaitez supprimer, puis appuyez sur «Effacer les données ».

[Retour à la Table des Matières]

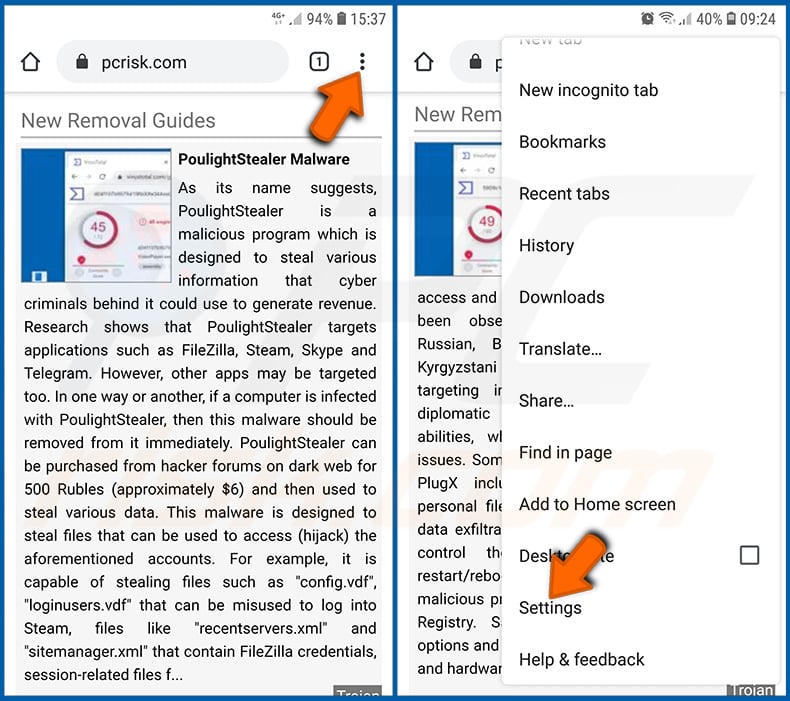

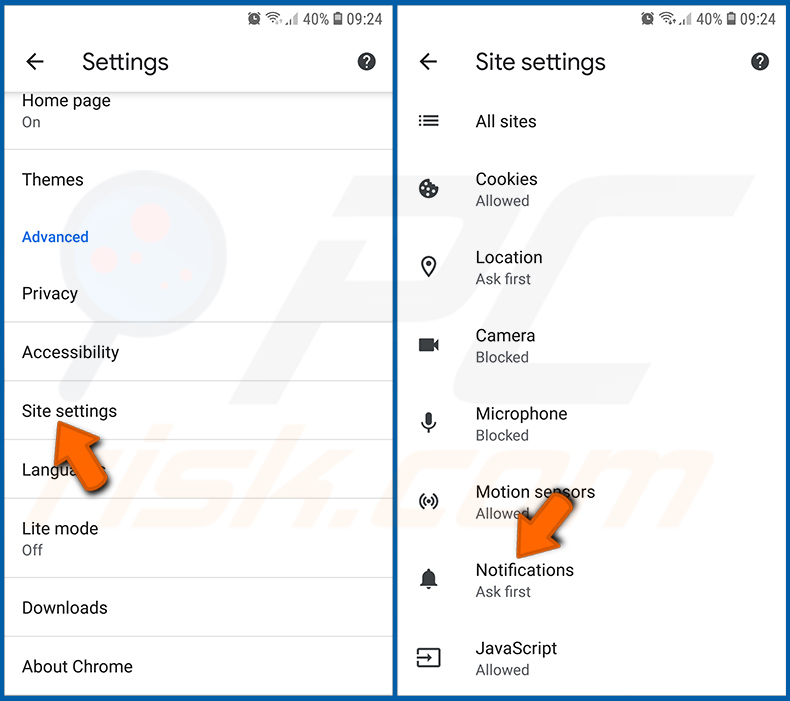

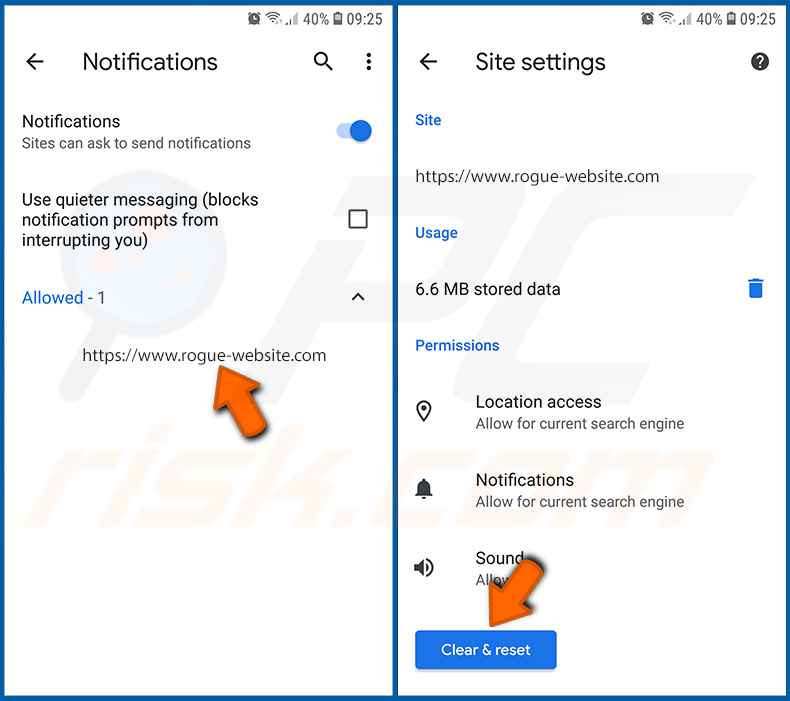

Désactiver les notifications du navigateur dans le navigateur Web Chrome :

Appuyez sur le bouton «Menu » (trois points dans le coin supérieur droit de l'écran) et sélectionnez «Paramètres » dans le menu déroulant qui s'ouvre.

Faites défiler vers le bas jusqu'à l'option «Paramètres du site » et appuyez dessus. Faites défiler vers le bas jusqu'à l'option «Notifications » et appuyez dessus.

Recherchez les sites web qui envoient des notifications du navigateur, appuyez dessus et cliquez sur «Effacer et réinitialiser ». Cela supprimera les autorisations accordées à ces sites web pour envoyer des notifications. Cependant, lorsque vous visiterez à nouveau le même site, il se peut qu'il vous demande à nouveau l'autorisation. Vous pouvez choisir d'accorder ou non ces autorisations (si vous choisissez de refuser, le site web sera ajouté à la section «Bloqués » et ne vous demandera plus l'autorisation).

[Retour à la Table des Matières]

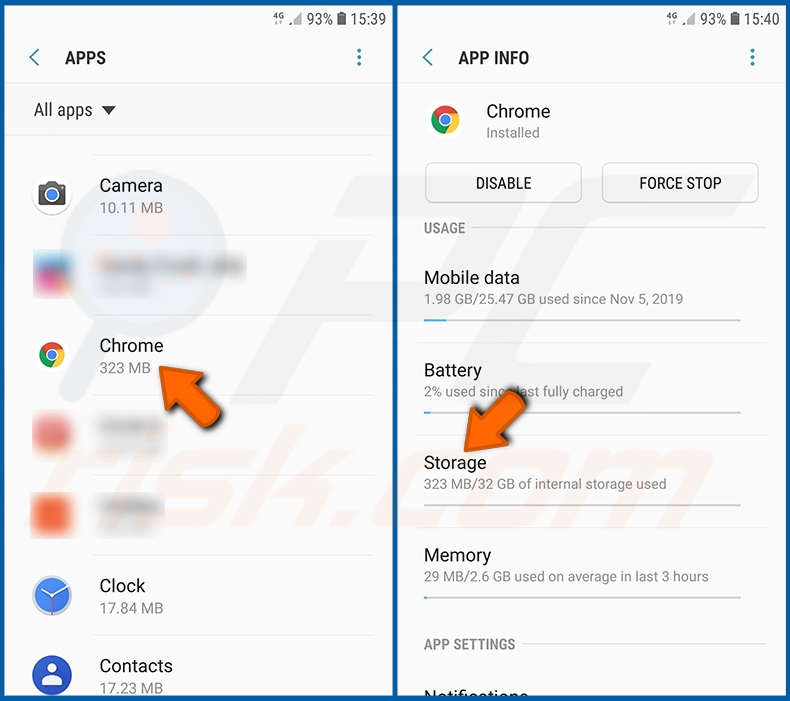

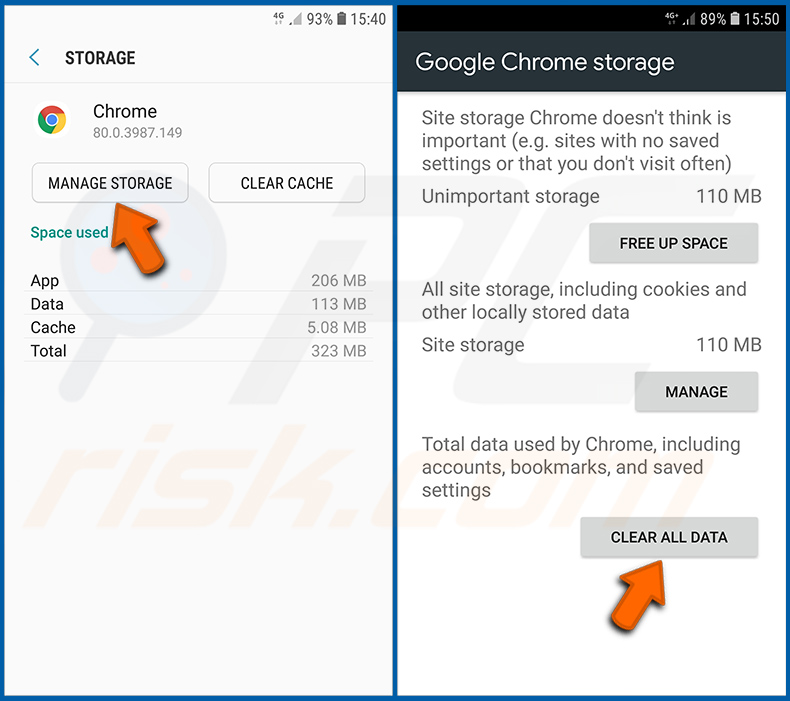

Réinitialisez le navigateur Web Chrome :

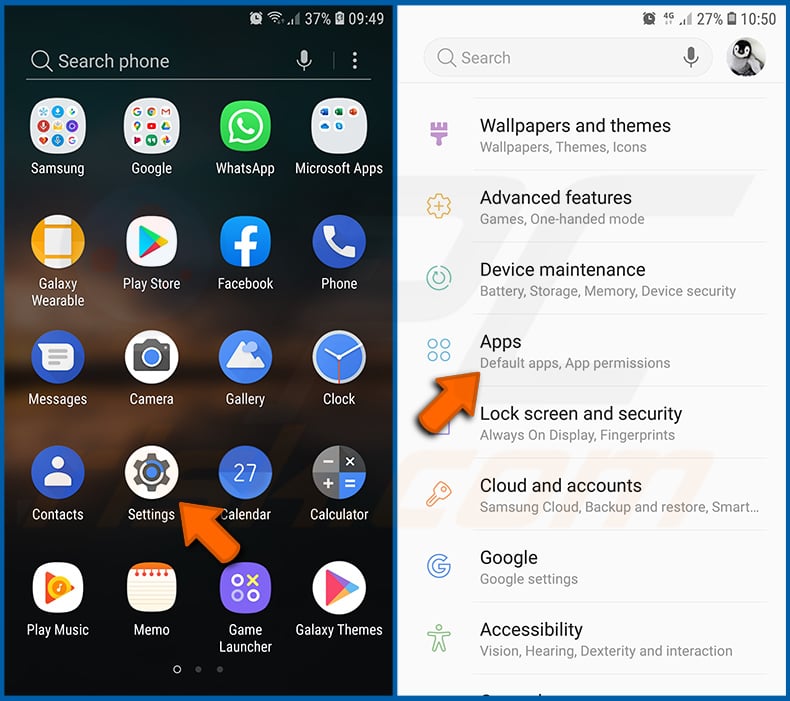

Allez dans «Paramètres », faites défiler vers le bas jusqu'à «Applications » et appuyez dessus.

Faites défiler vers le bas jusqu'à trouver l'application «Chrome », sélectionnez-la et appuyez sur l'option «Stockage ».

Appuyez sur «GÉRER LE STOCKAGE », puis sur «EFFACER TOUTES LES DONNÉES » et confirmez l'action en appuyant sur «OK ». Notez que la réinitialisation du navigateur supprimera toutes les données qui y sont stockées. Cela signifie que tous les identifiants/mots de passe enregistrés, l'historique de navigation, les paramètres non par défaut et autres données seront supprimés. Vous devrez également vous reconnecter à tous les sites web.

[Retour à la Table des Matières]

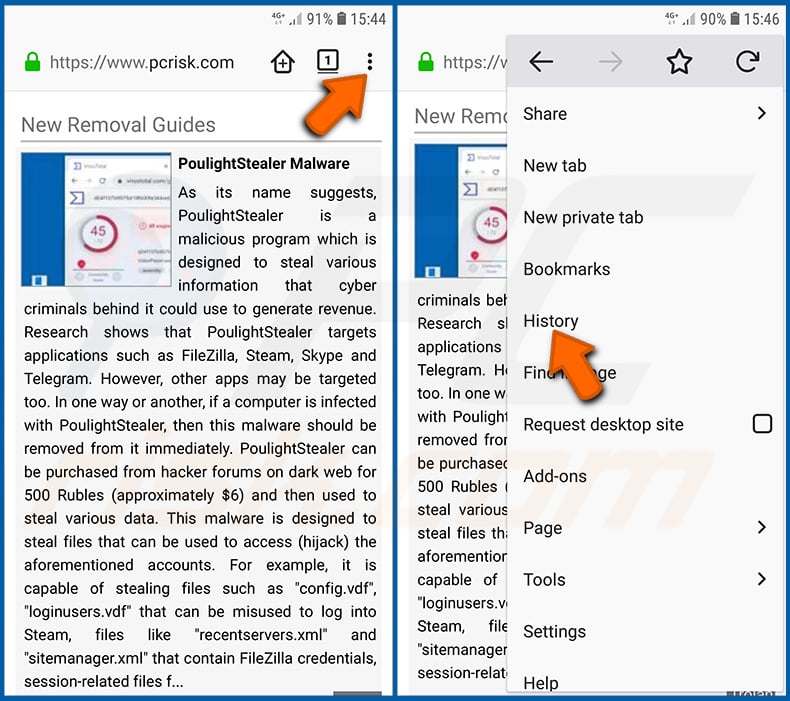

Supprimer l'historique de navigation du navigateur web Firefox :

Appuyez sur le bouton «Menu » (trois points dans le coin supérieur droit de l'écran) et sélectionnez «Historique » dans le menu déroulant qui s'ouvre.

Faites défiler vers le bas jusqu'à ce que vous voyiez «Effacer les données privées » et appuyez dessus. Sélectionnez les types de données que vous souhaitez supprimer et appuyez sur «EFFACER LES DONNÉES ».

[Retour à la Table des Matières]

Désactiver les notifications du navigateur dans le navigateur Web Firefox :

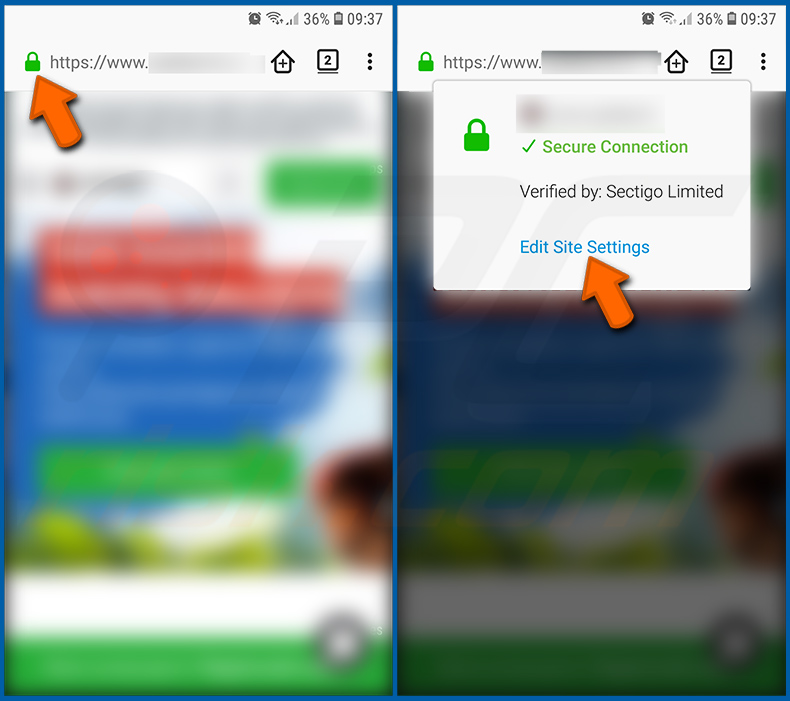

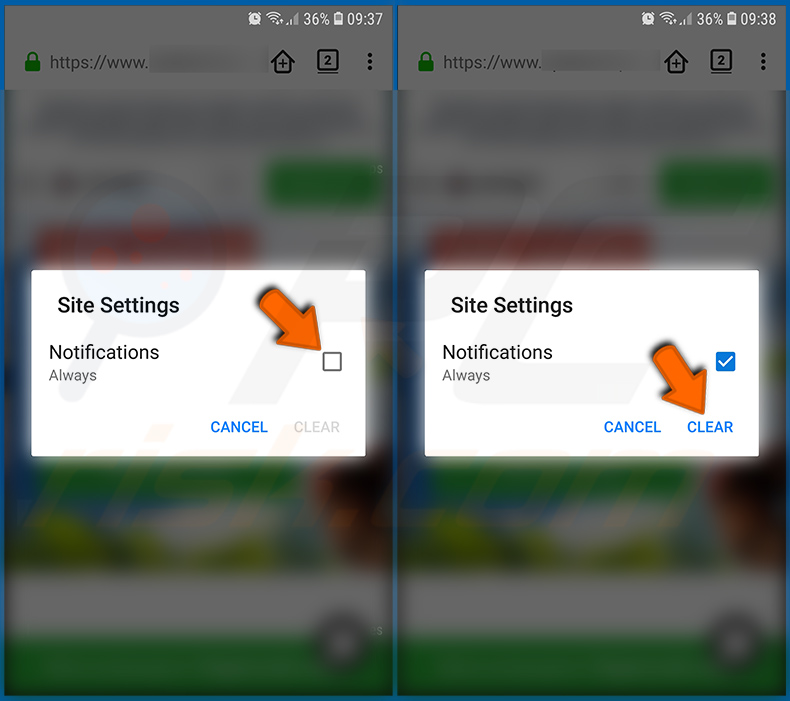

Rendez-vous sur le site web qui envoie les notifications du navigateur, appuyez sur l'icône affichée à gauche de la barre d'adresse (l'icône ne sera pas nécessairement un «cadenas ») et sélectionnez «Modifier les paramètres du site ».

Dans la fenêtre contextuelle qui s'ouvre, cochez l'option «Notifications » et appuyez sur «EFFACER ».

[Retour à la Table des Matières]

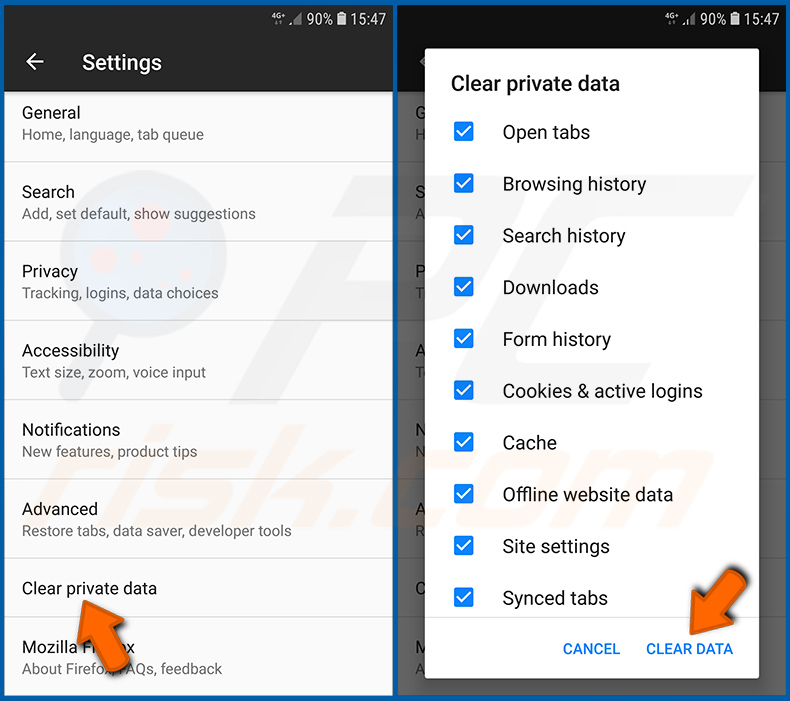

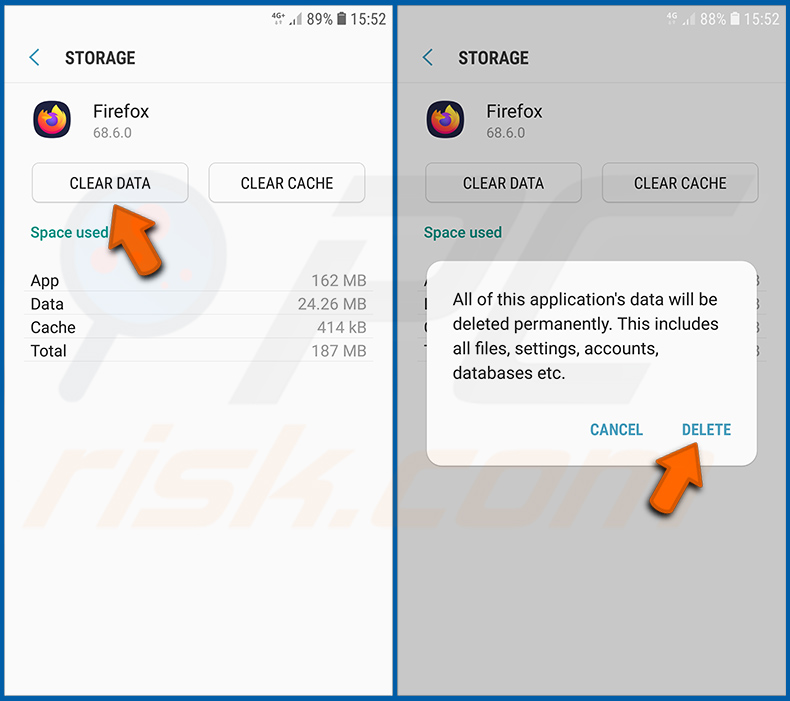

Réinitialisez le navigateur web Firefox :

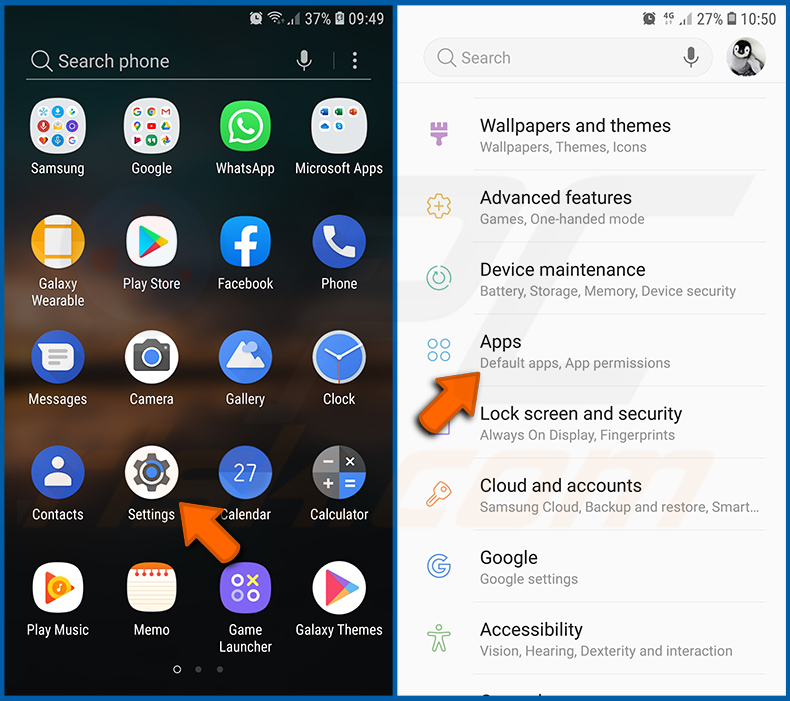

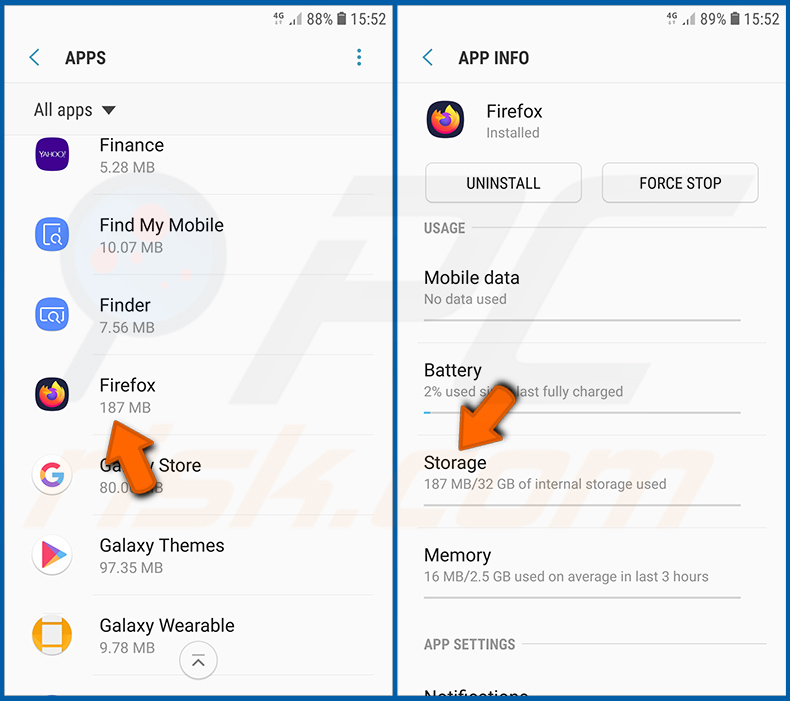

Allez dans «Paramètres », faites défiler vers le bas jusqu'à ce que vous voyiez «Applications » et appuyez dessus.

Faites défiler vers le bas jusqu'à trouver l'application «Firefox », sélectionnez-la et appuyez sur l'option «Stockage ».

Appuyez sur «EFFACER LES DONNÉES » et confirmez l'action en appuyant sur «SUPPRIMER ». Notez que la réinitialisation du navigateur supprimera toutes les données qui y sont stockées. Cela signifie que tous les identifiants/mots de passe enregistrés, l'historique de navigation, les paramètres non par défaut et autres données seront supprimés. Vous devrez également vous reconnecter à tous les sites web.

[Retour à la Table des Matières]

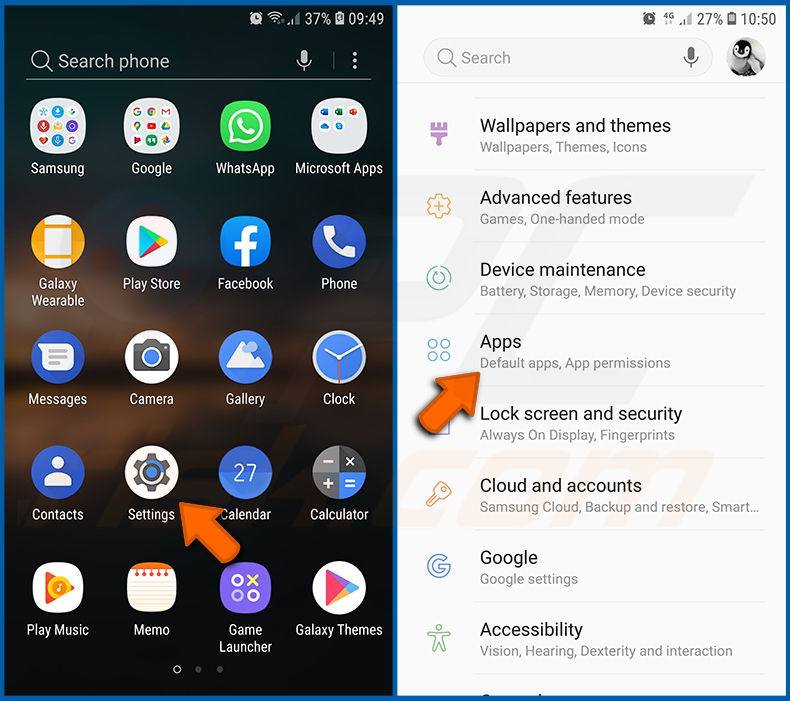

Désinstallez les applications potentiellement indésirables et/ou malveillantes :

Allez dans «Paramètres », faites défiler vers le bas jusqu'à ce que vous voyiez «Applications » et appuyez dessus.

Faites défiler vers le bas jusqu'à ce que vous voyiez une application potentiellement indésirable et/ou malveillante, sélectionnez-la et appuyez sur «Désinstaller ». Si, pour une raison quelconque, vous ne parvenez pas à supprimer l'application sélectionnée (par exemple, si un message d'erreur s'affiche), essayez d'utiliser le «Mode sans échec ».

[Retour à la Table des Matières]

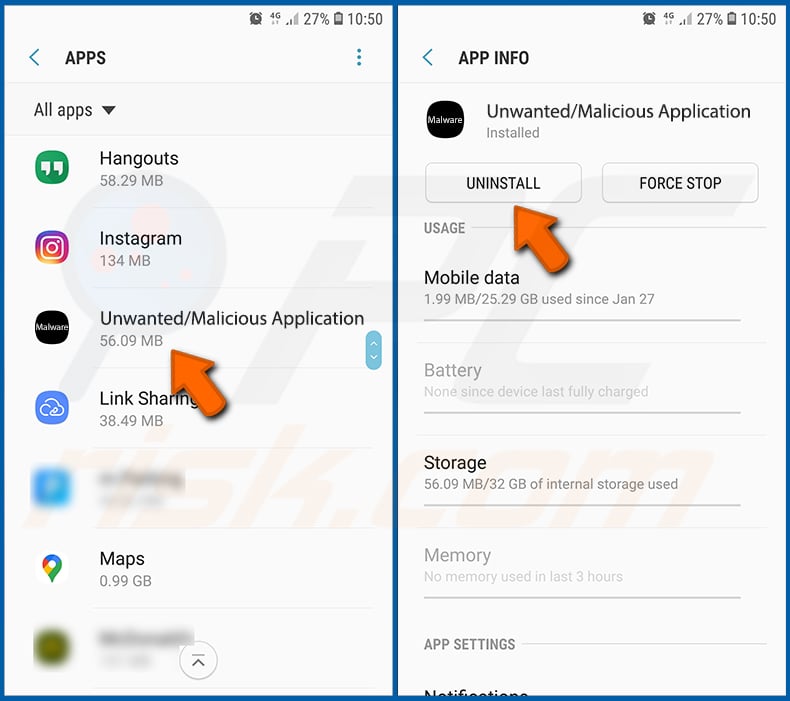

Démarrez l'appareil Android en « mode sans échec » :

Le «mode sans échec » du système d'exploitation Android désactive temporairement toutes les applications tierces. L'utilisation de ce mode est un bon moyen de diagnostiquer et de résoudre divers problèmes (par exemple, supprimer les applications malveillantes qui vous empêchent de le faire lorsque l'appareil fonctionne « normalement »).

Appuyez sur le bouton «Alimentation » et maintenez-le enfoncé jusqu'à ce que l'écran «Éteindre » s'affiche. Appuyez sur l'icône «Éteindre » et maintenez-la enfoncée. Après quelques secondes, l'option «Mode sans échec » apparaîtra et vous pourrez l'exécuter en redémarrant l'appareil.

[Retour à la Table des Matières]

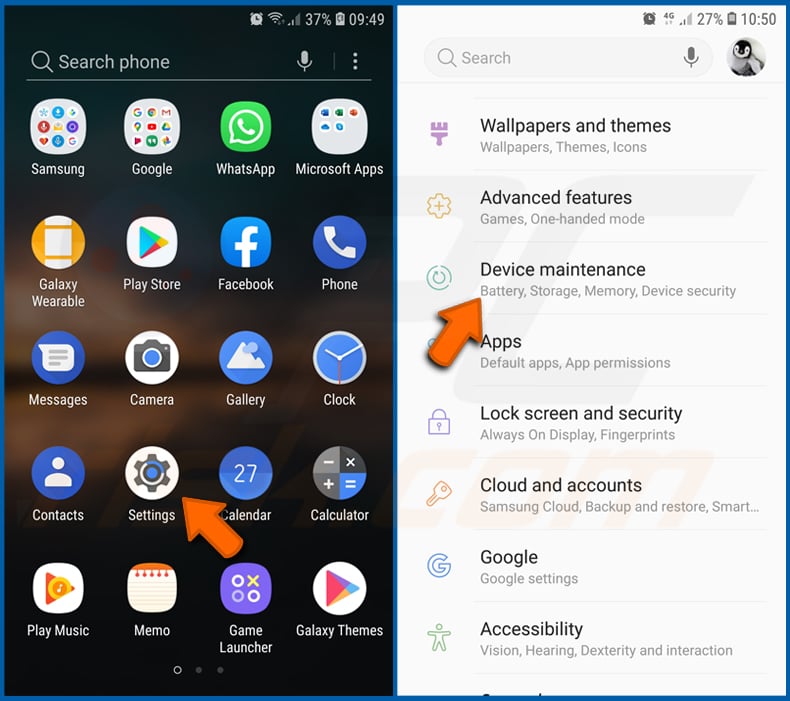

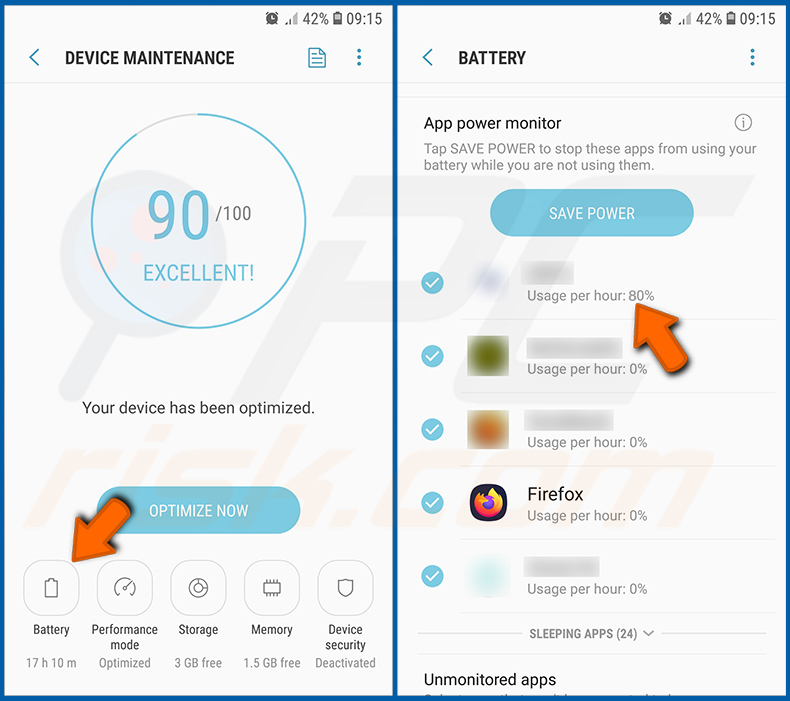

Vérifiez l'utilisation de la batterie par différentes applications :

Allez dans «Paramètres », faites défiler vers le bas jusqu'à ce que vous voyiez «Maintenance de l'appareil » et appuyez dessus.

Appuyez sur «Batterie » et vérifiez l'utilisation de chaque application. Les applications légitimes/authentiques sont conçues pour consommer le moins d'énergie possible afin d'offrir la meilleure expérience utilisateur et d'économiser de l'énergie. Par conséquent, une utilisation élevée de la batterie peut indiquer que l'application est malveillante.

[Retour à la Table des Matières]

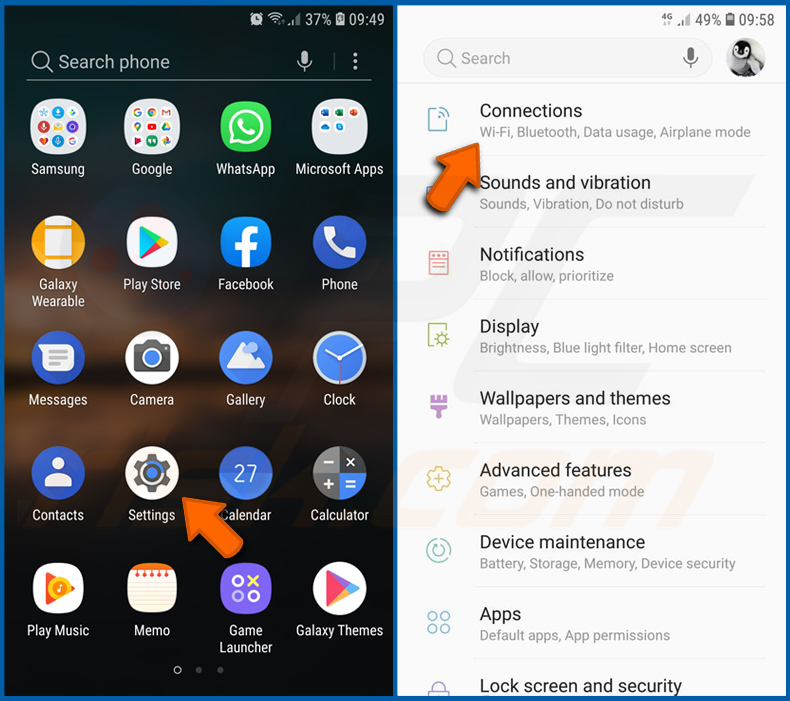

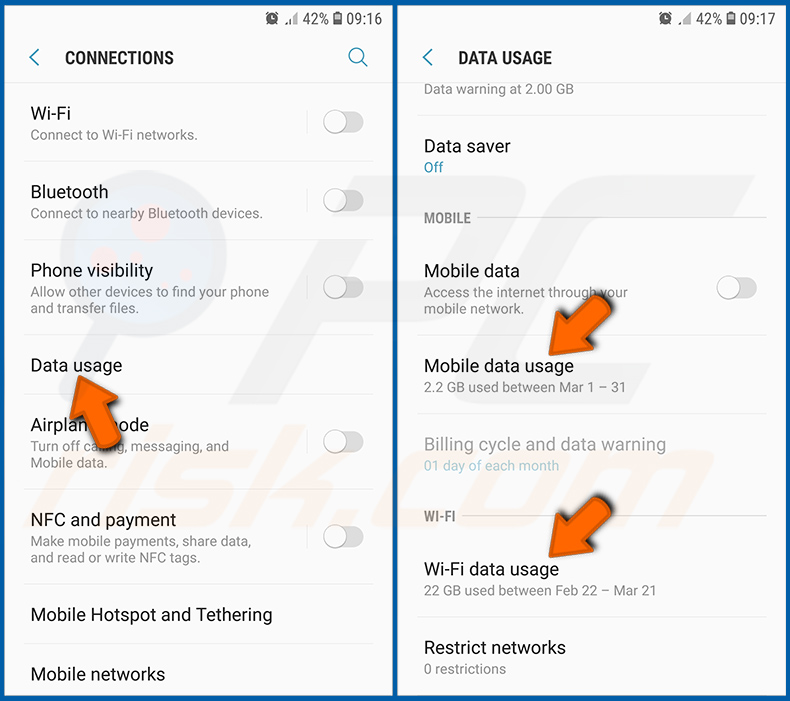

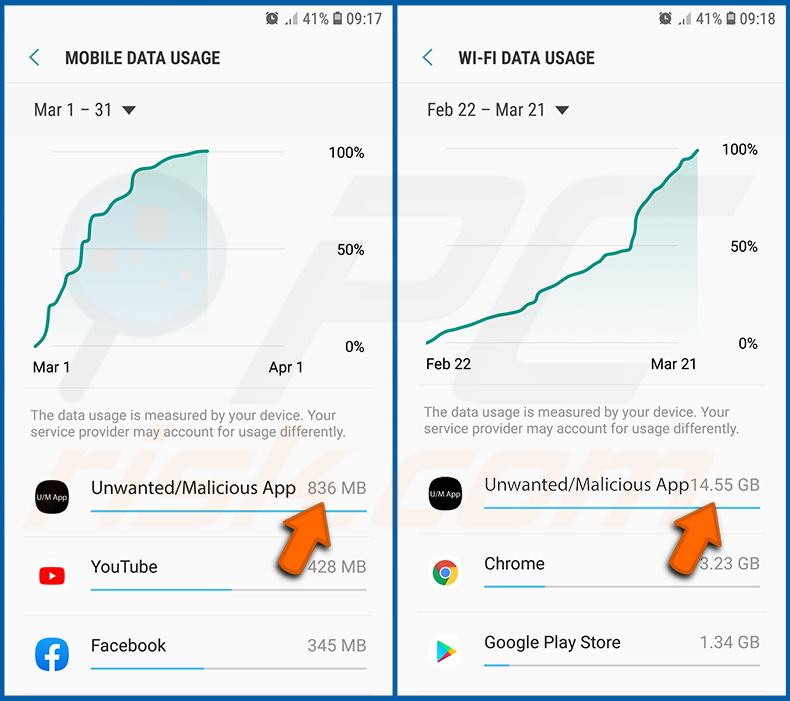

Vérifiez l'utilisation des données de différentes applications :

Allez dans «Paramètres », faites défiler vers le bas jusqu'à «Connexions » et appuyez dessus.

Faites défiler vers le bas jusqu'à ce que vous voyiez «Utilisation des données » et sélectionnez cette option. Comme pour la batterie, les applications légitimes/authentiques sont conçues pour minimiser autant que possible l'utilisation des données. Cela signifie qu'une utilisation importante des données peut indiquer la présence d'une application malveillante. Notez que certaines applications malveillantes peuvent être conçues pour fonctionner uniquement lorsque l'appareil est connecté à un réseau sans fil. C'est pourquoi vous devez vérifier à la fois l'utilisation des données mobiles et Wi-Fi.

Si vous trouvez une application qui utilise beaucoup de données alors que vous ne l'utilisez jamais, nous vous recommandons vivement de la désinstaller dès que possible.

[Retour à la Table des Matières]

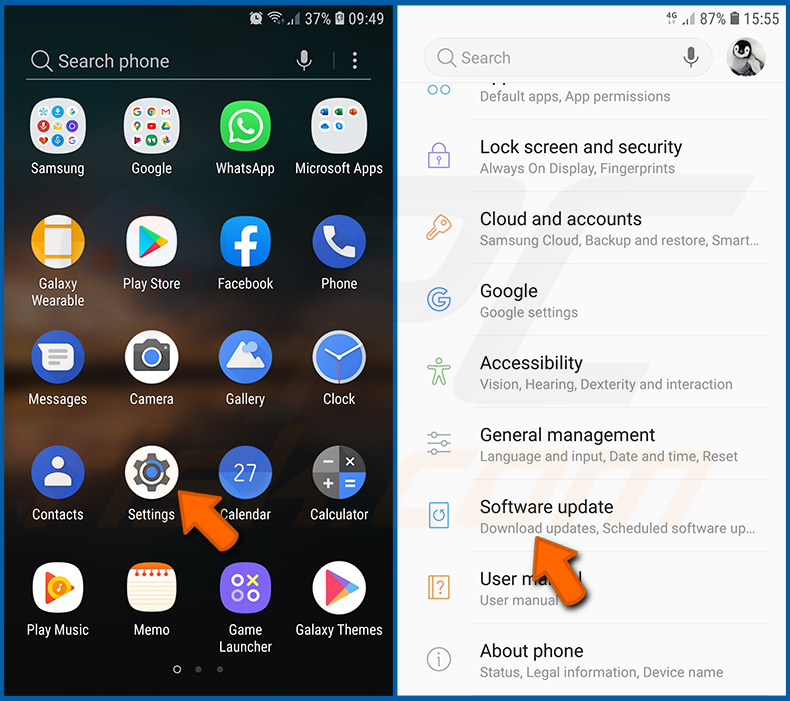

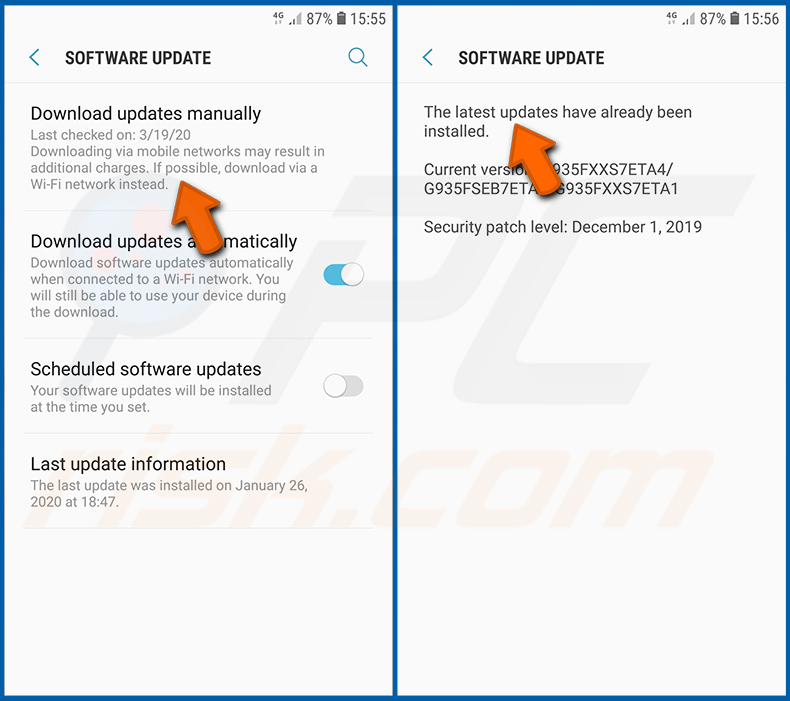

Installez les dernières mises à jour logicielles :

Il est recommandé de maintenir le logiciel à jour pour garantir la sécurité de l'appareil. Les fabricants d'appareils publient en permanence divers correctifs de sécurité et mises à jour Android afin de corriger les erreurs et les bogues qui peuvent être exploités par des cybercriminels. Un système obsolète est beaucoup plus vulnérable, c'est pourquoi vous devez toujours vous assurer que le logiciel de votre appareil est à jour.

Allez dans «Paramètres », faites défiler vers le bas jusqu'à «Mise à jour logicielle » et appuyez dessus.

Appuyez sur «Télécharger les mises à jour manuellement » et vérifiez si des mises à jour sont disponibles. Si c'est le cas, installez-les immédiatement. Nous vous recommandons également d'activer l'option «Télécharger les mises à jour automatiquement » : le système vous avertira dès qu'une mise à jour sera disponible et/ou l'installera automatiquement.

[Retour à la Table des Matières]

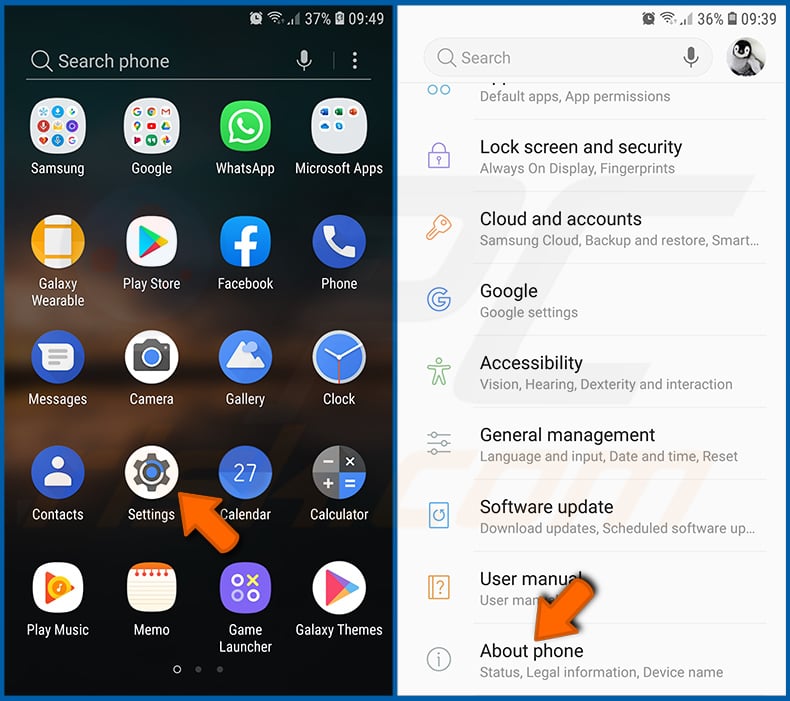

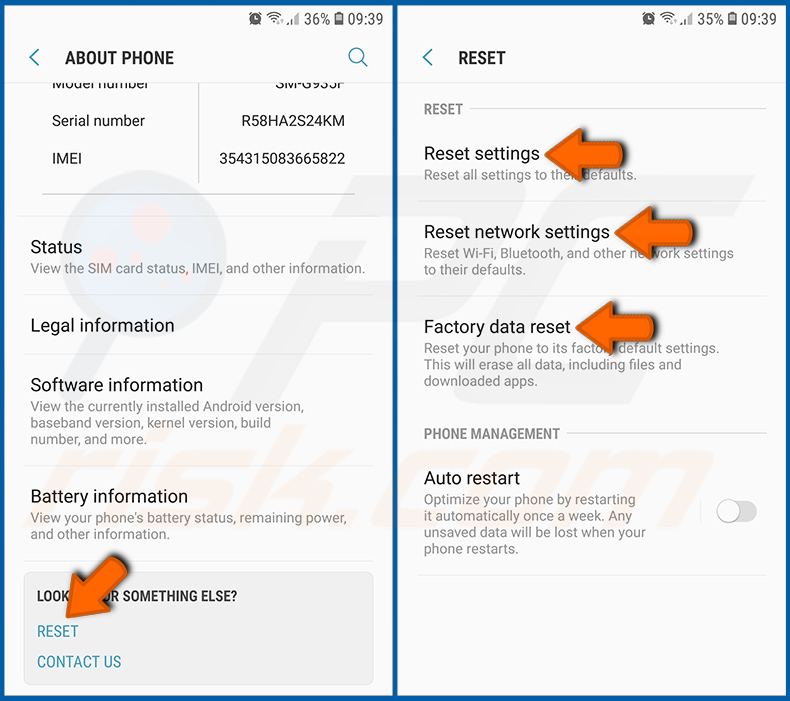

Réinitialisez le système à son état par défaut :

Effectuer une «réinitialisation d'usine » est un bon moyen de supprimer toutes les applications indésirables, de restaurer les paramètres par défaut du système et de nettoyer l'appareil en général. Cependant, vous devez garder à l'esprit que toutes les données contenues dans l'appareil seront supprimées, y compris les photos, les fichiers vidéo/audio, les numéros de téléphone (stockés dans l'appareil, et non sur la carte SIM), les messages SMS, etc. En d'autres termes, l'appareil sera restauré à son état d'origine.

Vous pouvez également restaurer les paramètres système de base et/ou simplement les paramètres réseau.

Allez dans «Paramètres », faites défiler vers le bas jusqu'à ce que vous voyiez «À propos du téléphone » et appuyez dessus.

Faites défiler vers le bas jusqu'à ce que vous voyiez «Réinitialiser » et appuyez dessus. Choisissez maintenant l'action que vous souhaitez effectuer :

«Réinitialiser les paramètres » : rétablit tous les paramètres système par défaut ;

«Réinitialiser les paramètres réseau » : rétablit tous les paramètres liés au réseau par défaut ;

«Réinitialisation des données d'usine » : réinitialise l'ensemble du système et supprime complètement toutes les données stockées ;

[Retour à la Table des Matières]

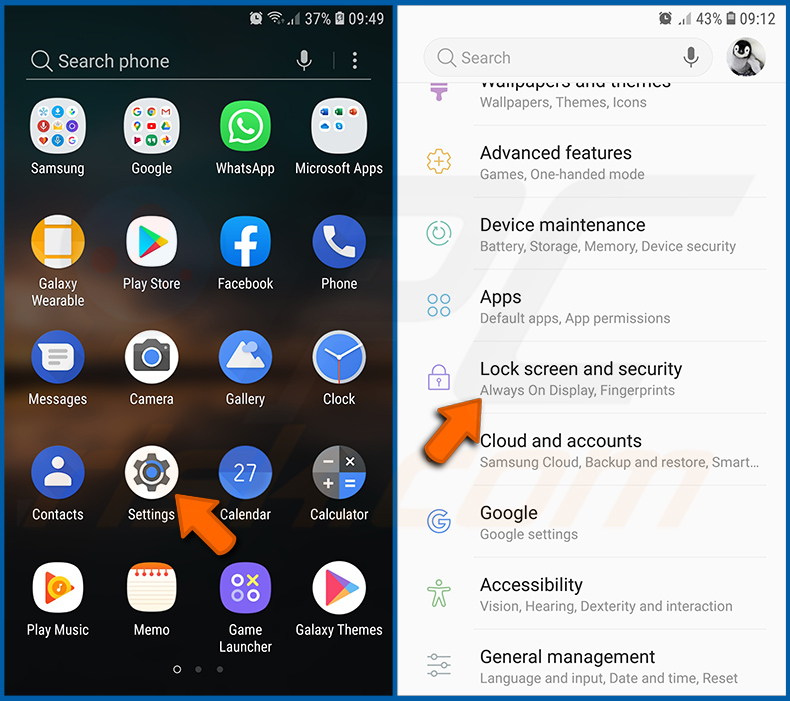

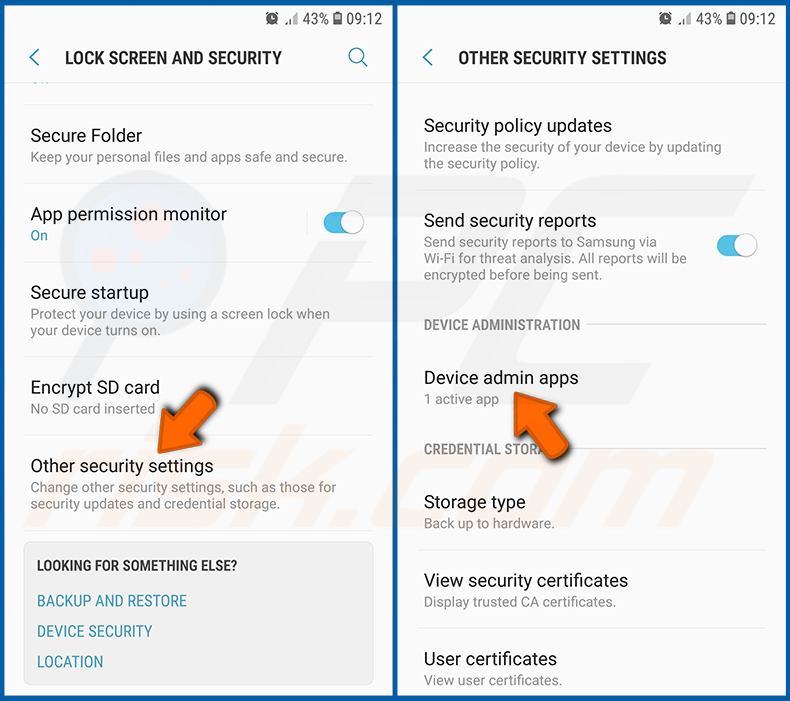

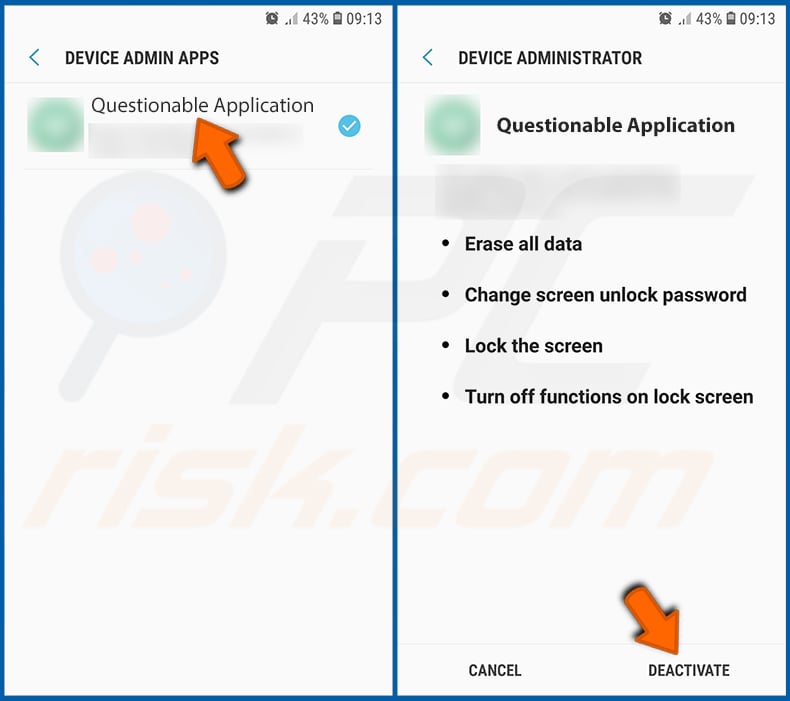

Désactivez les applications disposant de privilèges d'administrateur :

Si une application malveillante obtient des privilèges de niveau administrateur, elle peut gravement endommager le système. Pour garantir la sécurité maximale de l'appareil, vous devez toujours vérifier quelles applications disposent de tels privilèges et désactiver celles qui ne devraient pas en avoir.

Accédez à «Paramètres », faites défiler vers le bas jusqu'à «Écran de verrouillage et sécurité », puis appuyez dessus.

Faites défiler vers le bas jusqu'à ce que vous voyiez «Autres paramètres de sécurité », appuyez dessus, puis appuyez sur «Applications d'administration de l'appareil ».

Identifiez les applications qui ne devraient pas disposer de privilèges d'administrateur, appuyez dessus, puis appuyez sur «DÉSACTIVER».

Foire aux questions (FAQ)

Mon appareil Android est infecté par le malware RedHook, dois-je formater mon périphérique de stockage pour m'en débarrasser ?

Le formatage est rarement nécessaire pour supprimer un malware.

Quels sont les principaux problèmes que peut causer le malware RedHook ?

Les menaces associées à une infection dépendent des capacités du logiciel malveillant et des objectifs des pirates. RedHook est un cheval de Troie qui cible les informations personnelles et bancaires et dispose de capacités d'accès à distance étendues. Sa présence sur un appareil peut entraîner de multiples infections du système, de graves problèmes de confidentialité, des pertes financières et l'usurpation d'identité.

Quel est l'objectif du malware RedHook ?

Les logiciels malveillants sont principalement utilisés à des fins lucratives. Cependant, les cybercriminels peuvent également utiliser des programmes malveillants pour s'amuser, mener des vendettas personnelles, perturber des processus (par exemple, des sites, des services, des organisations, etc.), se livrer à du hacktivisme et lancer des attaques à motivation politique/géopolitique.

Comment le malware RedHook s'est-il infiltré dans mon appareil Android ?

RedHook s'est propagé sous le couvert d'applications légitimes via des pages web imitant des sites financiers et gouvernementaux authentiques.

D'autres techniques de distribution ne sont pas à exclure. Les méthodes les plus courantes sont les suivantes : téléchargements involontaires, courriers indésirables, escroqueries en ligne, publicités malveillantes, sources de téléchargement douteuses (par exemple, sites d'hébergement de fichiers non officiels et gratuits, réseaux de partage P2P, boutiques d'applications tierces, etc.), outils d'activation de logiciels illégaux (« cracks »), contenus piratés et fausses mises à jour. Certains programmes malveillants peuvent même se propager automatiquement via les réseaux locaux et les périphériques de stockage amovibles.

Combo Cleaner me protégera-t-il contre les logiciels malveillants ?

Combo Cleaner est conçu pour analyser les appareils et éliminer toutes sortes de menaces. Il est capable de détecter et de supprimer la plupart des infections par des logiciels malveillants connus. N'oubliez pas qu'il est primordial d'effectuer une analyse complète du système, car les programmes malveillants sophistiqués se cachent généralement au plus profond des systèmes.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion