Instructions de suppression des programmes de la famille des maliciels Duke

de TroieÉgalement connu sous le nom de: Ensemble d'Outils du Maliciel Duke

Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Quel type de maliciel est Duke ?

Duke est le nom général des ensembles d'outils maliciels utilisés par l'acteur APT APT29 (Advanced Persistent Threat - Menace Persistante Avancée), également connu sous les noms de The Dukes, Cloaked Ursa, CozyBear, Nobelium et UNC2452. APT29 est un groupe parrainé par l'État russe et associé au Service de renseignement extérieur de la Fédération de Russie (SVR RF). Ce groupe a des motivations politiques et géopolitiques ; il s'occupe de collecte de renseignements et de cyber-espionnage.

La famille des maliciels Duke englobe un large éventail de programmes malveillants, notamment des portes dérobées, des chargeurs, des voleurs de données et des perturbateurs de processus.

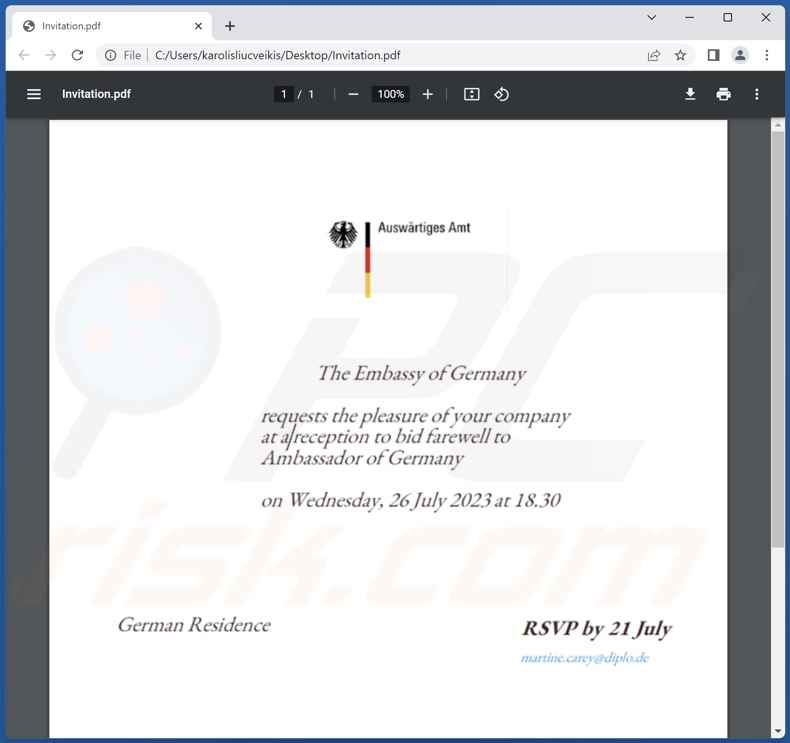

La dernière campagne de spam liée au groupe The Dukes a eu lieu en 2023 et a mis en œuvre des documents PDF malveillants déguisés en invitations diplomatiques de l'ambassade d'Allemagne. Cette campagne de courrier électronique visait les ministères des affaires étrangères des pays membres de l'OTAN.

Aperçu du jeu d'outils du maliciel Duke

L'acteur APT Dukes est en activité depuis au moins 2008 et, au fil des ans, le groupe a mis en œuvre une grande variété d'outils. Voici une liste chronologique de certains des outils les plus connus utilisés par cet acteur de la menace.

PinchDuke - consiste en plusieurs chargeurs destinés à infiltrer d'autres composants ou programmes malveillants dans les systèmes compromis.

Il comprend également un grabber pour l'exfiltration de fichiers et un voleur d'informations d'identification. Ce dernier cible les données associées à Microsoft Authenticator (passport.net), aux clients de messagerie (Mail.ru, Mozilla Thunderbird, Outlook, The Bat!, Yahoo Mail), aux navigateurs (Internet Explorer, Mozilla Firefox, Netscape Navigator), aux services de messagerie (Google Talk), etc.

GeminiDuke - comprend des capacités de chargement et de multiples mécanismes de garantie de la persistance. Il possède également des fonctionnalités de voleur, principalement utilisées pour la collecte de données de configuration des appareils.

Les informations intéressantes sont les suivantes : comptes d'utilisateur, pilotes et logiciels installés, processus en cours, programmes/services lancés au démarrage, paramètres réseau, dossiers/fichiers présents dans des emplacements spécifiques, programmes exécutés récemment et dossiers/fichiers ouverts, etc.

CosmicDuke (alias BotgenStudios, NemesisGemina, Tinybaron) - comprend plusieurs chargeurs, plusieurs composants assurant la persistance et un module d'escalade des privilèges.

La plus grande partie de ce maliciel est un voleur d'informations capable d'exfiltrer des fichiers avec des extensions spécifiques, d'exporter des certificats cryptographiques (y compris des clés privées), de faire des captures d'écran, d'enregistrer les frappes au clavier (keylogging), d'extraire les identifiants de connexion (navigateurs, clients de messagerie, messageries) et d'acquérir le contenu du presse-papiers (tampon copier-coller).

MiniDuke - est un maliciel comportant plusieurs variantes, notamment un chargeur, un téléchargeur et une porte dérobée. MiniDuke est principalement utilisé pour préparer un système à une infection ultérieure et/ou la faciliter.

CozyDuke (aka Cozer, CozyBear, CozyCar, EuroAPT) - est avant tout une porte dérobée qui ouvre des "portes dérobées" pour d'autres infections, en particulier ses propres modules. À cet effet, il utilise un dropper et plusieurs modules pour la persistance.

D'autres composants permettent d'extraire des données système, d'exécuter des commandes Cmd.exe de base, de prendre des captures d'écran et de voler les identifiants de connexion. Cependant, CozyDuke peut également infiltrer/exécuter d'autres fichiers - il pourrait donc être utilisé pour provoquer (théoriquement) à peu près n'importe quel type d'infection par un maliciel.

OnionDuke - Il s'agit d'un maliciel modulaire doté d'une grande variété de configurations potentielles. Il possède des capacités de chargeur et de dropper. Le programme met en œuvre plusieurs modules différents de vol d'informations, par exemple pour les mots de passe et d'autres données.

Il comporte également un composant permettant de lancer des attaques DDoS (Distributed Denial-of-Service). Un autre module est conçu pour utiliser les comptes de réseaux sociaux détournés afin de lancer des campagnes de spam (potentiellement pour propager davantage l'infection).

SeaDuke (alias SeaDaddy, SeaDask) - est une porte dérobée multiplateforme (Windows et Linux). Il s'agit d'un ensemble d'outils relativement basiques dont l'objectif principal est d'exécuter les fichiers infiltrés, ce qui favorise la propagation de l'infection.

HammerDuke (alias HAMMERTOSS, Netduke) - est une porte dérobée simple. Son utilisation connue est exclusivement celle d'une porte dérobée secondaire qui suit une infection par CozyDuke.

CloudDuke (aka CloudLook, MiniDionis) - possède deux versions de porte dérobée. Ce maliciel comprend également des capacités de téléchargement et de chargement. Généralement, il télécharge/installe des charges utiles à partir d'emplacements prédéterminés, soit à partir du Web, soit à partir d'un compte Microsoft OneDrive.

Il est pertinent de mentionner qu'à moins que l'acteur APT The Dukes ne cesse ses activités, la probabilité de mise en œuvre de nouveaux ensembles d'outils de logiciels malveillants est élevée.

En règle générale, les maliciels sophistiqués peuvent provoquer de multiples infections du système, une diminution des performances ou une panne du système, une perte de données, de graves problèmes de confidentialité, des pertes financières et une usurpation d'identité. Toutefois, les logiciels malveillants utilisés contre des cibles très sensibles peuvent représenter des menaces encore plus importantes.

| Nom | Ensemble d'Outils du Maliciel Duke |

| Type de Menace | Cheval de Troie, Porte dérobée, Chargeur, Virus voleur de mots de passe, Maliciel bancaire, Logiciel espion. |

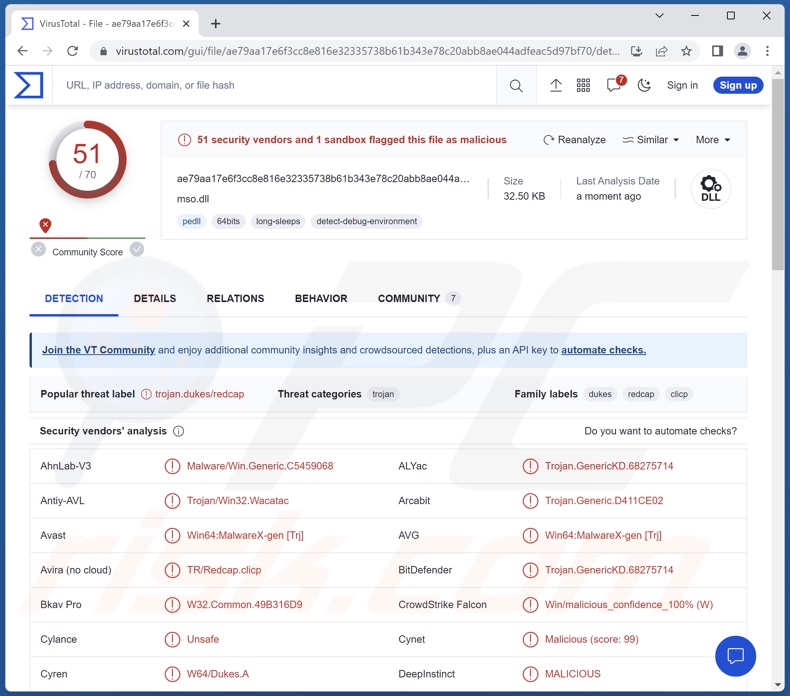

| Noms de Détection (Pièces jointes PDF) | Avast (Other:Malware-gen [Trj]), Combo Cleaner (Trojan.GenericKD.68283668), ESET-NOD32 (PDF/TrojanDropper.Agent.CJ), Kaspersky (Trojan-Dropper.HTML.Agent.cn), Microsoft (Trojan:Win32/Leonem), Liste complète des détections (VirusTotal) |

| Noms de Détection (Charge Utile PDF) | Avast (Win64:MalwareX-gen [Trj]), Combo Cleaner (Trojan.GenericKD.68275714), ESET-NOD32 (Une variante de Win64/Dukes.N), Kaspersky (Trojan.Win64.Agent.qwikue), Microsoft (Trojan:Win32/Casdet!rfn), Liste complète des détections (VirusTotal) |

| Symptômes | Les chevaux de Troie sont conçus pour s'infiltrer furtivement dans l'ordinateur de la victime et rester silencieux, de sorte qu'aucun symptôme particulier n'est clairement visible sur une machine infectée. |

| Méthodes de Distribution | Pièces jointes de courriers électroniques infectés, publicités en ligne malveillantes, ingénierie sociale, "cracks" de logiciels. |

| Dommages | Mots de passe et informations bancaires volés, usurpation d'identité, ajout de l'ordinateur de la victime à un réseau botnet. |

|

Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. Téléchargez Combo CleanerUn scanner gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk. |

Les maliciels en général

Les maliciels peuvent être étroitement adaptés à un objectif spécifique ou être incroyablement polyvalents. Si les logiciels malveillants sont le plus souvent utilisés pour générer des revenus, leur application peut varier. Les attaques peuvent être motivées par les relations personnelles et les rancunes des attaquants ou par des raisons et des circonstances politiques/géopolitiques.

Cependant, quel que soit le mode de fonctionnement des maliciels, leur présence sur un système met en péril l'intégrité de l'appareil et la sécurité de l'utilisateur. C'est pourquoi toutes les menaces doivent être éliminées dès qu'elles sont détectées.

Nous avons analysé des milliers d'échantillons de maliciels ; JanelaRAT, Agniane stealer, NightClub, Jorik, XWorm RAT, et WikiLoader ne sont que quelques-uns de nos articles les plus récents sur les maliciels.

Comment Duke a-t-il infiltré mon ordinateur ?

La dernière campagne 2023 entreprise par APT29 (The Dukes) a utilisé des courriels de spam dans des attaques ciblées. Le spam a été envoyé aux ministères des Affaires étrangères présentant un intérêt pour la Fédération de Russie (c'est-à-dire des organismes liés à l'OTAN). Les courriels contenaient des pièces jointes PDF malveillantes se faisant passer pour des invitations diplomatiques émanant d'une ambassade allemande.

L'une des opérations de spam ne comportait pas de charge utile ; le document intitulé "Day of German Unity" envoyait une notification aux attaquants une fois la pièce jointe ouverte. Cela suggère qu'il pourrait s'agir d'une opération de reconnaissance ou d'un test visant à évaluer le taux de réussite du leurre.

L'autre campagne a distribué un PDF portant le nom de fichier "Farewell to Ambassador of Germany" et contenant une variante du maliciel Duke. Ce document contenait un code JavaScript qui était mis en œuvre pour délivrer une charge utile en plusieurs étapes au format HTML.

Si le PDF est ouvert dans Adobe Acrobat (ou un lecteur similaire), l'utilisateur est interrogé sur le code intégré et son exécution. Si la victime l'autorise, un document HTML malveillant intitulé "Invitation_Farewell_DE_EMB" est lancé.

La chaîne a ensuite progressé jusqu'à la récupération d'une archive ZIP contenant une HTA (application HTML) virulente. La chaîne est passée par plusieurs autres étapes jusqu'à ce que le maliciel Duke ait réussi à s'infiltrer.

Le groupe Duke existe depuis plus de dix ans et a utilisé diverses techniques pour faire proliférer ses programmes malveillants. Par conséquent, les maliciels décrits dans cet article peuvent arriver dans différentes chaînes d'infection, ainsi que dans divers fichiers et leurres.

Cet acteur APT a été associé à une campagne de spam similaire, dans laquelle l'appât était déguisé en invitations diplomatiques émanant d'une ambassade norvégienne, et cette opération visait également des entités associées au ministère des Affaires étrangères. Une campagne totalement différente liée à APT29 a utilisé des fichiers Torrent pour diffuser OnionDuke en 2013-2015.

Pour en savoir plus sur les techniques de distribution de maliciels les plus utilisées en général : les logiciels malveillants sont principalement diffusés via des pièces jointes ou des liens malveillants dans les courriers indésirables (par exemple, les courriels, les DM/PM, les SMS, etc.), les téléchargements "drive-by" (furtifs/trompeurs), les canaux de téléchargement non fiables (par exemple, les sites de freeware et de tiers, les réseaux de partage P2P, etc.), les escroqueries en ligne, la publicité malveillante, les outils d'activation de logiciels illégaux ("cracks"), et les fausses mises à jour.

Certains programmes malveillants peuvent même se propager par le biais de réseaux locaux et de dispositifs de stockage amovibles (disques durs externes, clés USB, etc.).

Comment éviter l'installation de maliciels ?

Nous vous recommandons vivement de traiter les courriels et autres messages entrants avec prudence. Les pièces jointes ou les liens trouvés dans des courriers suspects ou non pertinents ne doivent pas être ouverts, car ils peuvent être infectieux. Nous conseillons d'utiliser les versions de Microsoft Office postérieures à 2010, car elles disposent du mode "Vue Protégée" qui empêche l'exécution automatique de macro commandes.

Il est également recommandé d'être prudent lors de la navigation, car les contenus en ligne falsifiés et malveillants semblent généralement authentiques et inoffensifs.

En outre, tous les téléchargements doivent être effectués à partir de canaux officiels et vérifiés. Il est tout aussi important d'activer et de mettre à jour les programmes en utilisant les fonctions/outils fournis par les développeurs légitimes, car ceux acquis auprès de tiers peuvent contenir des maliciels.

Nous devons insister sur le fait que l'installation et la mise à jour d'un antivirus réputé sont essentielles à la sécurité de l'appareil et de l'utilisateur. Ce logiciel doit être utilisé pour effectuer des analyses régulières du système et pour supprimer les menaces et les problèmes. Si vous pensez que votre ordinateur est déjà infecté, nous vous recommandons de lancer une analyse avec Combo Cleaner Antivirus pour Windows pour éliminer automatiquement les maliciels infiltrés.

Composants et modules connus de la boîte à outils :

Jeu d'outils PinchDuke :

- Voleur de données

- Chargeur (multiple)

Jeu d'outils GeminiDuke :

- Voleur de données

- Chargeur

- Composant assurant la persistence (multiple)

Jeu d'outils CosmicDuke :

- Voleur de données

- Chargeur (multiple)

- Composant assurant la persistence (multiple)

- Composant d'escalade de privilèges

Jeu d'outils MiniDuke :

- Porte dérobée

- Téléchargeur

- Chargeur

Jeu d'outils CozyDuke :

- Porte dérobée

- Voleurs de données (capture d'écran, mots de passe, hachage des mots de passe)

- Dropper

- Composant assurant la persistence (multiple)

Jeu d'outils OnionDuke :

- Voleurs de données (mots de passe, etc.)

- DDoS

- Dropper

- Chargeur

- Spam de réseau social

Jeu d'outils SeaDuke :

- Porte dérobée

Jeu d'outils HammerDuke :

- Porte dérobée

Jeu d'outils CloudDuke :

- Porte dérobée

- (deux variantes)

- Téléchargeur

- Chargeur

Pièce jointe PDF malveillante distribuant la variante du maliciel Duke :

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

TÉLÉCHARGEZ Combo CleanerEn téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Menu rapide :

- Qu'est-ce que Duke ?

- ETAPE 1. Suppression manuelle du maliciel Duke.

- ETAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

La suppression manuelle des maliciels est une tâche compliquée - il est généralement préférable de permettre aux programmes antivirus ou anti-maliciel de le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner Antivirus pour Windows.

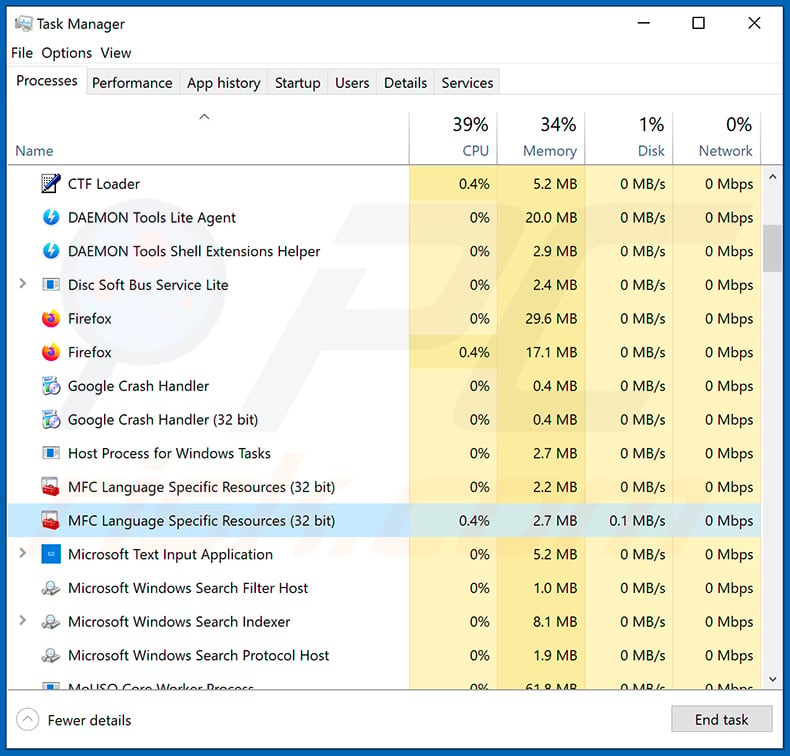

Si vous souhaitez supprimer les maliciels manuellement, la première étape consiste à identifier le nom du logiciel malveillant que vous essayez de supprimer. Voici un exemple de programme suspect exécuté sur l'ordinateur d'un utilisateur :

Si vous avez vérifié la liste des programmes exécutés sur votre ordinateur, par exemple à l'aide du gestionnaire de tâches, et identifié un programme qui semble suspect, vous devez continuer avec ces étapes :

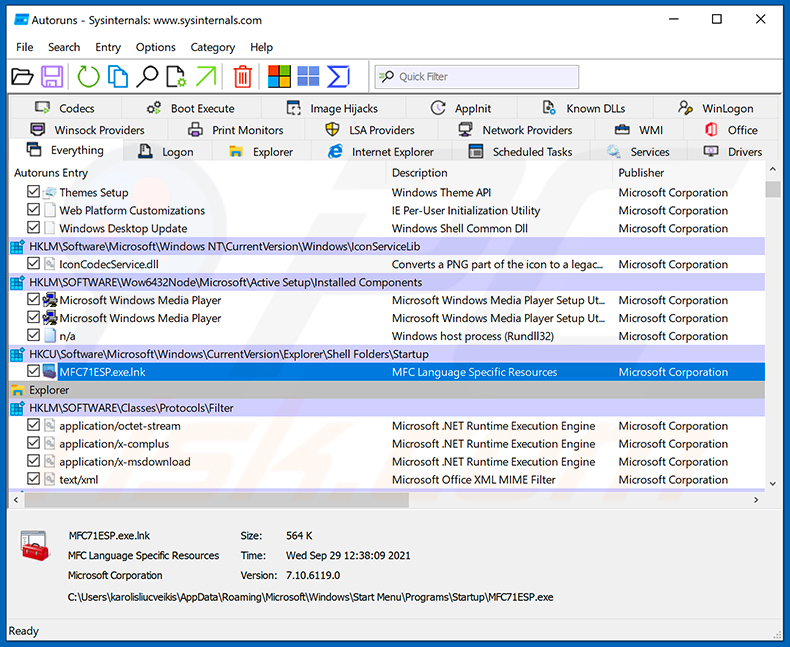

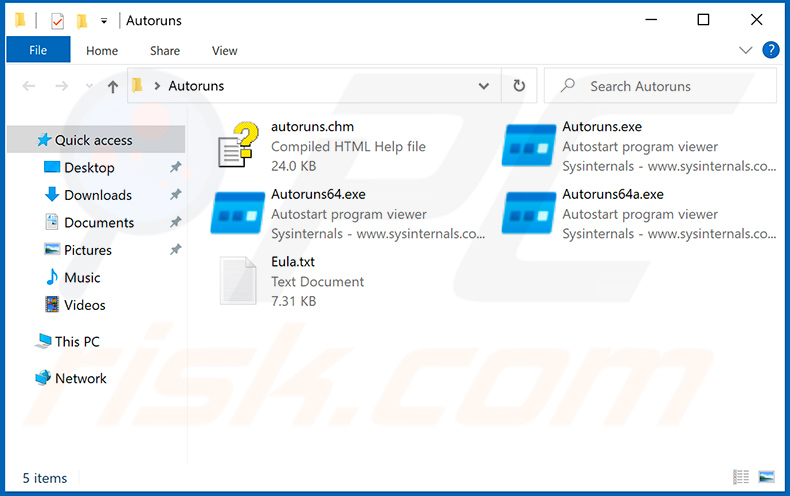

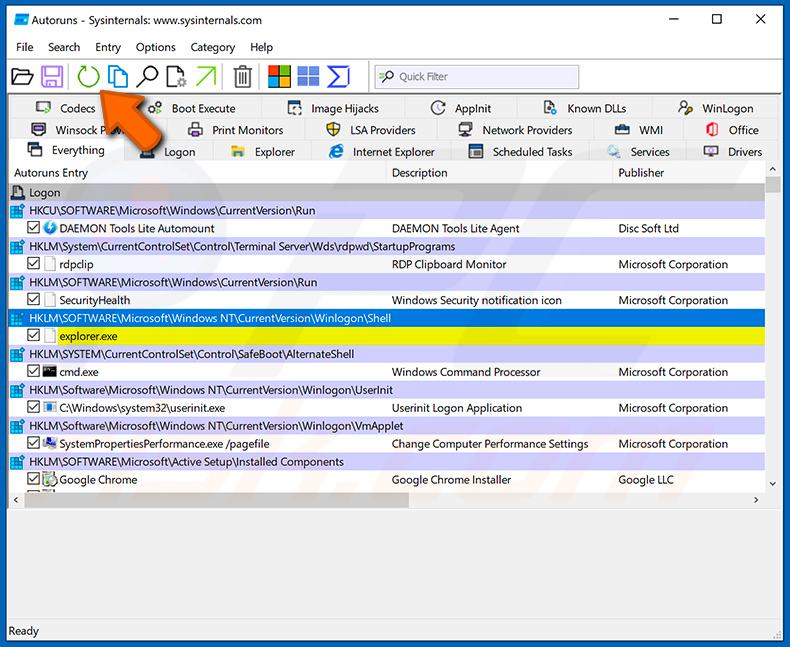

Téléchargez un programme appelé Autoruns. Ce programme affiche les emplacements des applications à démarrage automatique, du registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les emplacements des applications à démarrage automatique, du registre et du système de fichiers :

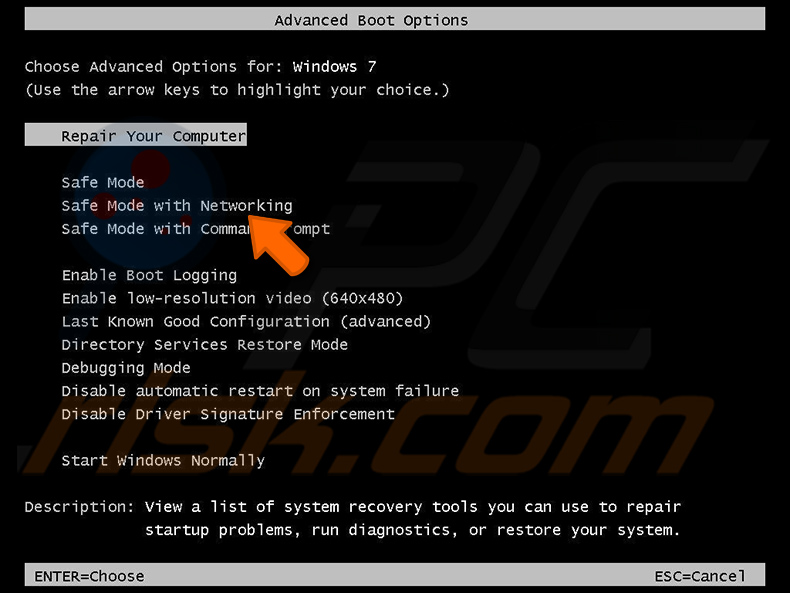

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

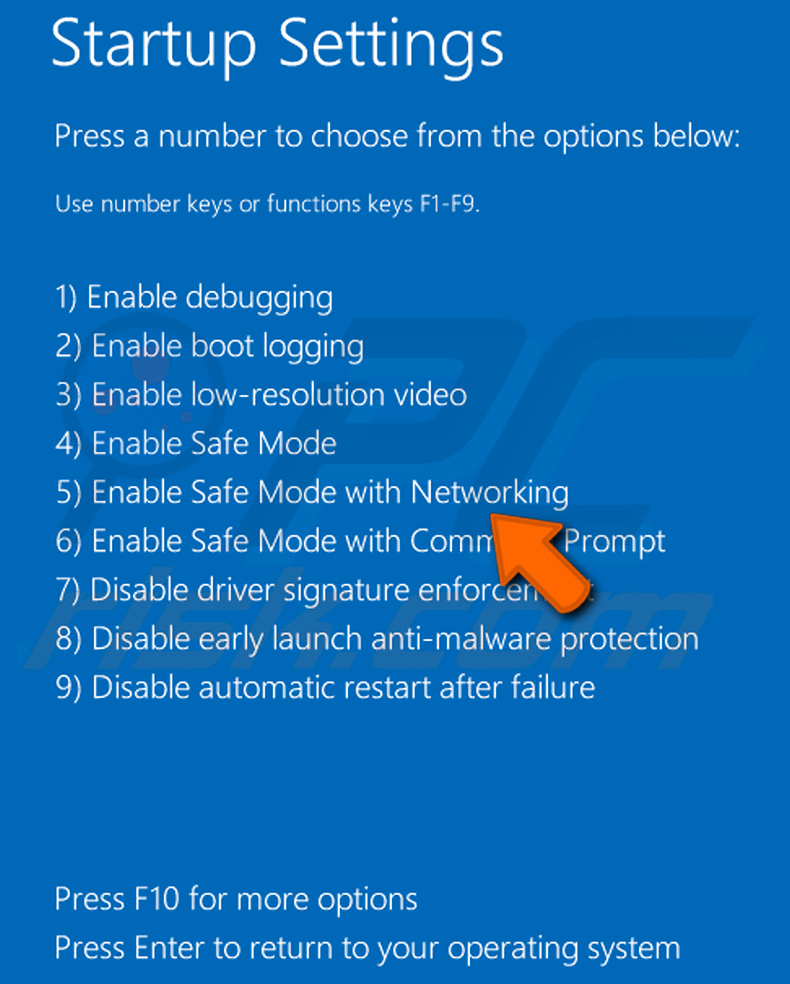

Utilisateurs de Windows 8 : Démarrer Windows 8 en mode sans échec avec mise en réseau - Accédez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé.

Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur va maintenant redémarrer dans le "menu des options de démarrage avancées". Cliquez sur le bouton "Dépanner", puis cliquez sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage".

Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

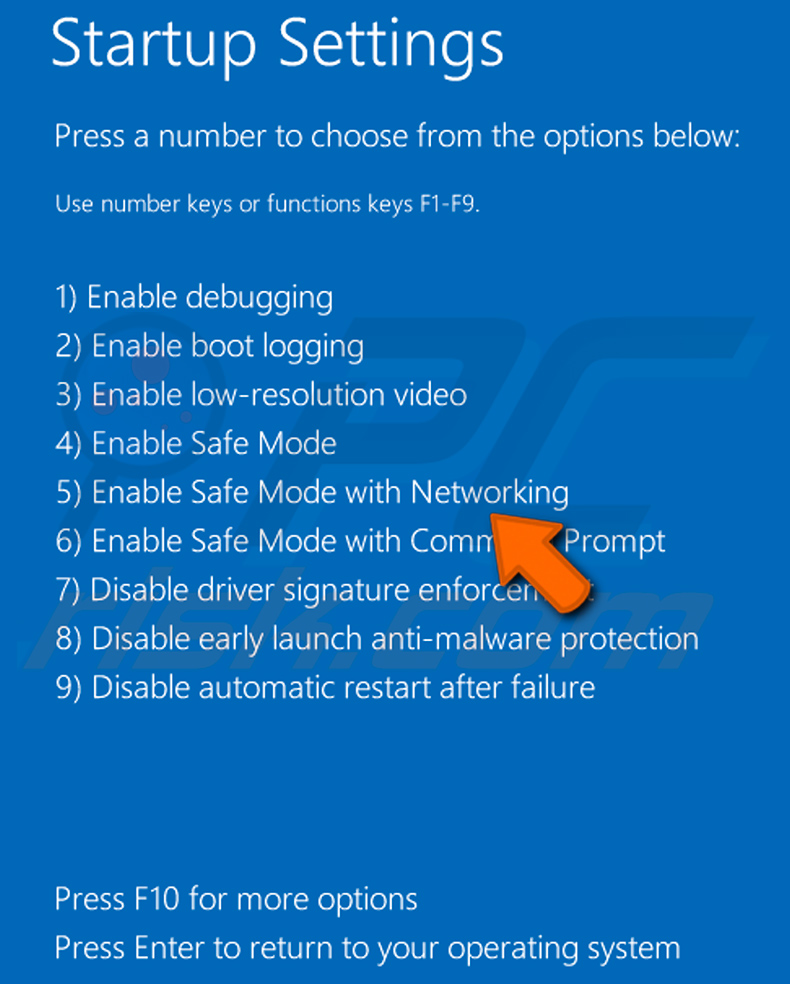

Utilisateurs de Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" de votre clavier enfoncé. Dans la fenêtre "choisir une option", cliquez sur "Dépanner", sélectionnez ensuite "Options avancées".

Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, vous devez cliquer sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

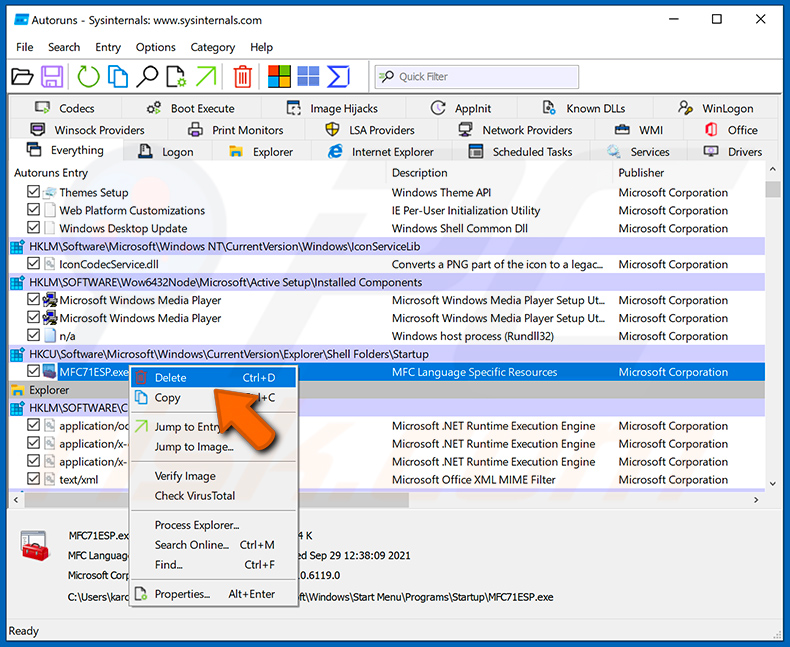

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Vous devez écrire son chemin complet et son nom. Notez que certains maliciels masquent les noms de processus sous des noms de processus Windows légitimes. À ce stade, il est très important d'éviter de supprimer des fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

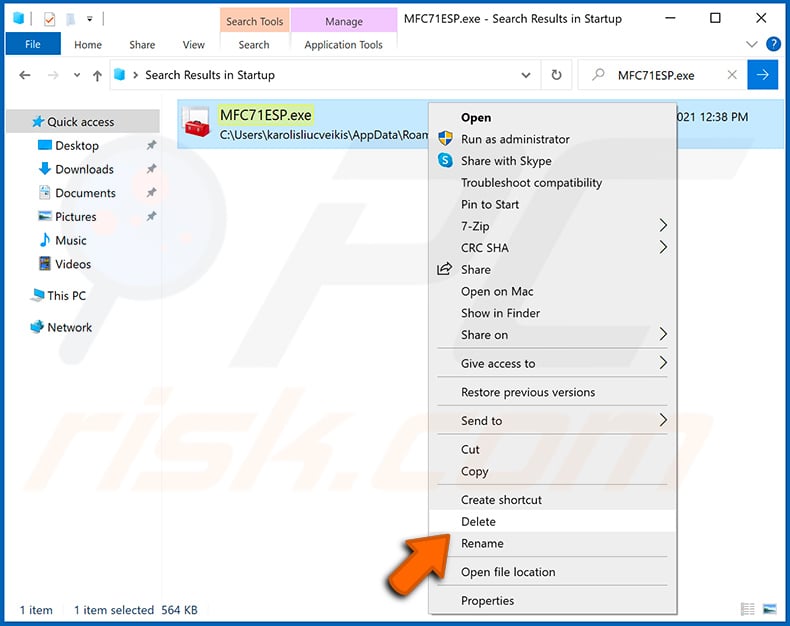

Après avoir supprimé le maliciel via l'application Autoruns (cela garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le nom de fichier du maliciel, assurez-vous de le supprimer.

Redémarrez votre ordinateur en mode normal. En suivant ces étapes, vous devriez supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées. Si vous ne possédez pas ces compétences, laissez la suppression des maliciels aux programmes antivirus et anti-maliciel.

Ces étapes peuvent ne pas fonctionner avec les infections de maliciels avancés. Comme toujours, il est préférable de prévenir l'infection que d'essayer de supprimer les maliciels plus tard. Pour protéger votre ordinateur, installez les dernières mises à jour du système d'exploitation et utilisez un logiciel antivirus. Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de l'analyser avec Combo Cleaner Antivirus pour Windows.

Foire Aux Questions (FAQ)

Mon ordinateur est infecté par un maliciel Duke, dois-je formater mon périphérique de stockage pour m'en débarrasser ?

En général, la suppression des maliciels ne nécessite pas de formatage.

Quels sont les principaux problèmes que les maliciels de Duke peuvent causer ?

Les menaces posées par une infection dépendent des capacités du maliciel et du mode opératoire des cybercriminels. La famille de maliciels Duke se compose de maliciels conçus à des fins variées, allant du téléchargement/installation de contenus malveillants supplémentaires à l'extraction de données.

En règle générale, les infections à haut risque comportent les menaces suivantes : infections multiples du système, diminution des performances ou défaillance du système, perte de données, graves problèmes de confidentialité, pertes financières importantes et vol d'identité. Les outils Duke sont utilisés par le groupe APT29, soutenu par l'État russe. Les attaques motivées par des raisons politiques/géopolitiques peuvent représenter une menace encore plus grande.

Quel est l'objectif des maliciels Duke ?

Comme indiqué dans la réponse précédente, les programmes malveillants Duke sont utilisés par un groupe parrainé par l'État russe qui a des liens avec le Service de renseignement extérieur de la Fédération de Russies (SVR RF). Ces maliciels sont donc utilisés dans le cadre d'attaques axées sur la collecte de renseignements et le cyber-espionnage, avec un élément politique/géopolitique important.

En général, les maliciels sont principalement utilisés à des fins lucratives ; les cybercriminels s'en servent également pour s'amuser, se livrer à des vengeances personnelles, perturber des processus (sites web, services, entreprises, etc.) et faire de l'hacktivisme.

Comment le maliciel Duke s'est-il infiltré dans mon ordinateur ?

Les maliciels Duke ont proliféré à l'aide de diverses techniques. La dernière campagne 2023 a consisté à envoyer des courriels de spam contenant des PDF malveillants déguisés en invitations diplomatiques émanant d'une ambassade allemande. Cette campagne visait les ministères des affaires étrangères liés à l'OTAN.

Toutefois, il est probable que d'autres leurres et d'autres méthodes de distribution soient utilisés. Les techniques les plus couramment utilisées comprennent : le courrier indésirable, les escroqueries en ligne, la publicité malveillante, les canaux de téléchargement douteux (par exemple, les sites d'hébergement de fichiers gratuits et freeware, les réseaux de partage P2P, etc.), les outils illégaux d'activation de logiciels ("cracks") et les fausses mises à jour. En outre, certains programmes malveillants peuvent s'autoproliférer via les réseaux locaux et les périphériques de stockage amovibles.

Combo Cleaner me protège-t-il des maliciels ?

Oui, Combo Cleaner est capable de détecter et d'éliminer la plupart des maliciels connus. Comme les programmes malveillants haut de gamme ont tendance à se cacher profondément dans les systèmes, il est primordial d'effectuer une analyse complète du système.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion