Comment supprimer le maliciel BouldSpy d'un appareil Android ?

de TroieÉgalement connu sous le nom de: Virus BouldSpy

Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Qu'est-ce que BouldSpy ?

BouldSpy est un maliciel de type espion et voleur de données qui cible les appareils Android. Il peut enregistrer et extraire une grande variété d'informations des systèmes infectés. Ce programme malveillant existe depuis au moins 2020.

Les recherches entreprises par les analystes du Lookout Threat Lab ont révélé des preuves reliant potentiellement BouldSpy aux autorités iraniennes, plus précisément au Commandement des forces de l'ordre de la République islamique d'Iran (FARAJA).

L'activité du maliciel a été reliée à des activités d'application de la loi, telles que la prévention du trafic illégal de substances et d'armes à feu. Toutefois, on a également constaté que BouldSpy ciblait des minorités, notamment les Kurdes iraniens, les Azéris, les Baloutches et peut-être des groupes chrétiens arméniens.

Il y a des raisons de penser que BouldSpy repose sur une installation manuelle qui se produit probablement lorsque les forces de l'ordre iraniennes confisquent les appareils lors de la détention ou de l'arrestation de leurs propriétaires.

Vue générale du maliciel BouldSpy

Comme la plupart des programmes ciblant Android, BouldSpy abuse des services d'accessibilité d'Android. Ces services sont destinés à fournir une aide supplémentaire aux utilisateurs qui en ont besoin pour interagir avec l'appareil. Les capacités des services d'accessibilité comprennent la lecture de l'écran de l'appareil, la simulation de l'écran tactile et du clavier, l'interaction avec les boîtes de dialogue, etc. Par conséquent, les maliciels qui exploitent ces services prennent le contrôle de leurs fonctionnalités.

En outre, Maliciels désactive les fonctions d'optimisation de la batterie d'Android - pour empêcher le système de mettre le maliciel en veille ou de terminer ses processus.

Il existe de nombreuses variantes de BouldSpy, et sa construction suggère la fabrication facile de nouvelles itérations. Certaines versions de ce maliciel emploient le nom "com.android.callservice", qui imite un service lié aux appels. D'autres itérations insèrent ce paquet ("com.android.callservice") dans des applications authentiques, les transformant ainsi en chevaux de Troie.

En règle générale, les logiciels malveillants reçoivent des commandes de leurs serveurs C&C servers via Internet. C'est le cas de BouldSpy, mais il peut également recevoir des ordres par le biais de messages texte (SMS). Ce maliciel est donc capable d'opérer dans des endroits où la connexion Internet est médiocre, pour autant que les réseaux cellulaires couvrent la région.

Après l'infiltration, l'activité de BouldSpy est déclenchée lorsque l'appareil est redémarré ou lorsque l'utilisateur ouvre l'application malveillante. Une fois actif, BouldSpy commence ses opérations en arrière-plan. Toutefois, ce maliciel ne dispose pas de capacités de détection et d'analyse ; il n'est pas caché, ne chiffre pas le trafic et laisse des artefacts détectables.

BouldSpy recueille des données pertinentes sur l'appareil, par exemple la version du système d'exploitation Android, le nom de l'appareil, l'identifiant de l'appareil, l'adresse IP (géolocalisation), les coordonnées de l'opérateur de téléphonie mobile, les données de la carte SIM, les informations sur le réseau et le Wi-Fi, etc. Les fonctionnalités du Maliciel liées à la géolocalisation ne se limitent pas non plus aux adresses IP, puisqu'il peut obtenir ces données à partir du GPS, des réseaux et des fournisseurs de services mobiles.

BouldSpy acquiert également des listes d'applications, de fichiers et de dossiers installés. Le maliciel peut extraire des fichiers ainsi que prendre des captures d'écran et des photos à l'aide des caméras de l'appareil. Ce logiciel espion peut enregistrer le son via le microphone de l'appareil, y compris les appels standard et ceux qui se produisent via des applications VoIP (liste complète).

Ce n'est pas la totalité des capacités de BouldSpy à surveiller les communications ; il peut acquérir des listes de contacts, des journaux d'appels et des SMS (reçus, envoyés, rédigés). Le programme possède des fonctionnalités de keylogging (c'est-à-dire qu'il peut enregistrer les frappes au clavier/les informations tapées). Il cible également le contenu copié dans le presse-papiers (c'est-à-dire la mémoire tampon copier/coller). BouldSpy collecte également les historiques de navigation, les signets et les noms d'utilisateur des différents comptes associés à l'appareil compromis.

Bien que ce maliciel comprenne un code rançongiciel dans sa construction, les chercheurs de Lookout ont déterminé que dans les versions actuelles - il n'est pas opérationnel. L'inclusion dudit code pourrait être une tactique de diversion employée par les développeurs du Maliciel ou une indication de développements futurs.

Par conséquent, il est possible que les versions ultérieures de BouldSpy fonctionnent comme des rançongiciels et/ou aient d'autres fonctionnalités. Il convient de noter que ce programme peut importer du code malveillant supplémentaire, qui pourrait être utilisé pour faciliter différentes capacités ou provoquer des infections en chaîne.

En résumé, la présence d'un logiciel comme BouldSpy sur des appareils peut entraîner de multiples infections du système, de graves problèmes de confidentialité, des pertes financières et des vols d'identité. En outre, l'association de BouldSpy avec les forces de l'ordre pourrait constituer une menace différente et avoir des conséquences désastreuses.

| Nom | Virus BouldSpy |

| Type de Menace | Maliciel Android, Logiciel espion, application malveillante. |

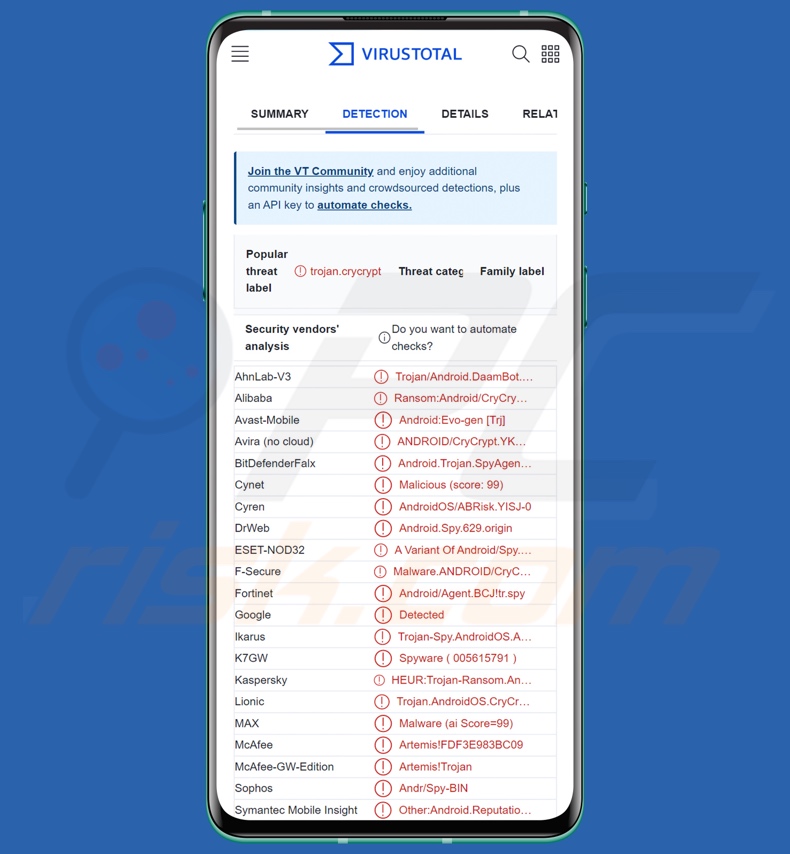

| Noms de Détection | Avast-Mobile (Android:Evo-gen [Trj]), DrWeb (Android.Spy.629.origin), ESET-NOD32 (Une variante de Android/Spy.Agent.BCJ), Fortinet (Android/Agent.BCJ!tr.spy), Kaspersky (HEUR:Trojan-Ransom.AndroidOS.CryCry), LIste complète (VirusTotal) |

| Symptômes | L'appareil fonctionne lentement, les paramètres du système sont modifiés sans l'autorisation de l'utilisateur, des applications douteuses apparaissent, l'utilisation des données et de la batterie augmente considérablement. |

| Méthodes de Distribution | Pièces jointes de courriels infectés, publicités en ligne malveillantes, ingénierie sociale, applications trompeuses, sites web frauduleux. |

| Dommages | Vol d'informations personnelles (messages privés, identifiants/mots de passe, etc.), baisse des performances de l'appareil, épuisement rapide de la batterie, baisse de la vitesse de l'internet, pertes massives de données, pertes monétaires, vol d'identité (des applications malveillantes peuvent abuser des applications de communication). |

| Suppression du Maliciel (Android) | Pour éliminer les infections par des maliciels, nos chercheurs en sécurité recommandent de scanner votre appareil Android avec un logiciel anti-maliciel légitime. Nous recommandons Avast, Bitdefender, ESET ou Malwarebytes. |

Exemples de maliciels Android voleurs de données

Nous avons analysé des milliers d'échantillons de maliciels ; SpyMax, Oscorp, et AbstractEmu ne sont que quelques exemples de logiciels malveillants spécifiques à Android qui ont des capacités de vol de données.

En règle générale, les maliciels peuvent avoir une variété de fonctionnalités, qui peuvent se trouver dans des combinaisons différentes. Les capacités du logiciel peuvent aller du vol de données bancaires au cryptage de fichiers/verrouillage d'écran à des fins de rançon. Cependant, quel que soit le mode de fonctionnement des maliciels, leur présence sur un système met en péril l'intégrité de l'appareil et la sécurité de l'utilisateur. C'est pourquoi nous conseillons vivement d'éliminer toutes les menaces dès qu'elles sont détectées.

Comment BouldSpy a-t-il infiltré mon appareil ?

Comme indiqué précédemment, le Lookout Threat Lab a découvert des liens potentiels entre BouldSpy et les forces de l'ordre iraniennes (FARAJA). Ce maliciel a été utilisé pour cibler des criminels et les minorités iraniennes en général.

Les premières données de géolocalisation obtenues par BouldSpy se trouvaient principalement à proximité des postes de contrôle frontaliers iraniens, des postes de police provinciaux, des postes de la division de la cybercriminalité et des installations du commandement des forces de l'ordre. Il est très probable que BouldSpy soit installé sur des appareils lorsqu'ils sont confisqués lors de l'arrestation de leurs propriétaires.

Ce maliciel s'appuie souvent sur la trojanisation d'applications légitimes, telles que Psiphon (VPN), Currency Converter Pro (Convertisseur de devises/calculateur d'intérêts en Persan), CPU-Z (CPU outil de suivi des performances), Faux Appelsl (générateur de faux appels/SMS), et d'autres.

Il est possible que les victimes aient déjà les applications authentiques sur leur téléphone et qu'elles aient été infectées au moment de leur arrestation. Ce scénario minimiserait les chances que les victimes soupçonnent l'infection, car il n'y aurait pas de nouvelles applications qui seraient apparues à leur insu ou sans leur accord.

BouldSpy pourrait se propager en utilisant d'autres techniques, bien qu'aucune n'ait été observée jusqu'à présent. Les logiciels malveillants sont principalement distribués à l'aide de techniques d'hameçonnage et d'ingénierie sociale. Ils sont souvent déguisés en programmes/médias légitimes ou intégrés à ceux-ci.

Les méthodes de prolifération les plus répandues sont les suivantes : téléchargements "drive-by" (furtifs ou trompeurs), escroqueries en ligne, publicité malveillante, pièces jointes ou liens malveillants dans les courriers indésirables (SMS, courriels, PMs/DMs, etc.), canaux de téléchargement douteux (sites web d'hébergement de fichiers gratuits et freeware, réseaux de partage P2P, etc.), logiciels piratés et outils illégaux d'activation de programmes ("cracking"), ainsi que les fausses mises à jour.

Comment éviter l'installation de maliciels ?

Nous vous recommandons vivement d'être vigilant lorsque vous naviguez, car les contenus en ligne falsifiés et malveillants semblent généralement légitimes et inoffensifs.

Il est essentiel d'effectuer des recherches sur les logiciels en lisant les conditions et les avis des experts/utilisateurs, en vérifiant les autorisations requises, en s'assurant de la légitimité du développeur, etc. En outre, tous les téléchargements doivent être effectués à partir de sources officielles et vérifiées. Il est tout aussi important d'activer et de mettre à jour les logiciels en utilisant des fonctions/outils authentiques, car ceux obtenus auprès de tiers peuvent contenir des maliciels.

Une autre recommandation est de traiter avec prudence les courriels, DMs/PMs, SMS et autres messages entrants. Il est déconseillé d'ouvrir les pièces jointes ou les liens présents dans les courriers suspects/irréprochables, car ils peuvent être virulents et provoquer des infections du système.

Nous insistons sur l'importance de l'installation et de la mise à jour d'un antivirus fiable. Les programmes de sécurité doivent être utilisés pour effectuer des analyses régulières du système et pour supprimer les menaces détectées.

Liste des applications VoIP visées par le maliciel BouldSpy :

- Viber

- Skype

- Telegram (VoIP)

- Microsoft Office 365 (VoIP)

- Blackberry BBM

- BOTIM

- Kakao

- LINE

- mail.ru (VoIP)

- Slack (VoIP)

- Tango

- TextNow

- Turkcell

- Vonage

Menu Rapide :

- Introduction

- Comment supprimer l'historique de navigation dans le navigateur web Chrome ?

- Comment désactiver les notifications du navigateur dans le navigateur web Chrome ?

- Comment réinitialiser le navigateur web Chrome ?

- Comment supprimer l'historique de navigation du navigateur web Firefox ?

- Comment désactiver les notifications du navigateur dans le navigateur web Firefox ?

- Comment réinitialiser le navigateur web Firefox ?

- Comment désinstaller les applications potentiellement indésirables et/ou malveillantes ?

- Comment démarrer l'appareil Android en "mode sans échec" ?

- Comment vérifier l'utilisation de la batterie de diverses applications ?

- Comment vérifier l'utilisation des données de diverses applications ?

- Comment installer les dernières mises à jour logicielles ?

- Comment réinitialiser le système à son état par défaut ?

- Comment désactiver les applications qui ont des privilèges d'administrateur ?

Supprimez l'historique de navigation du navigateur web Chrome :

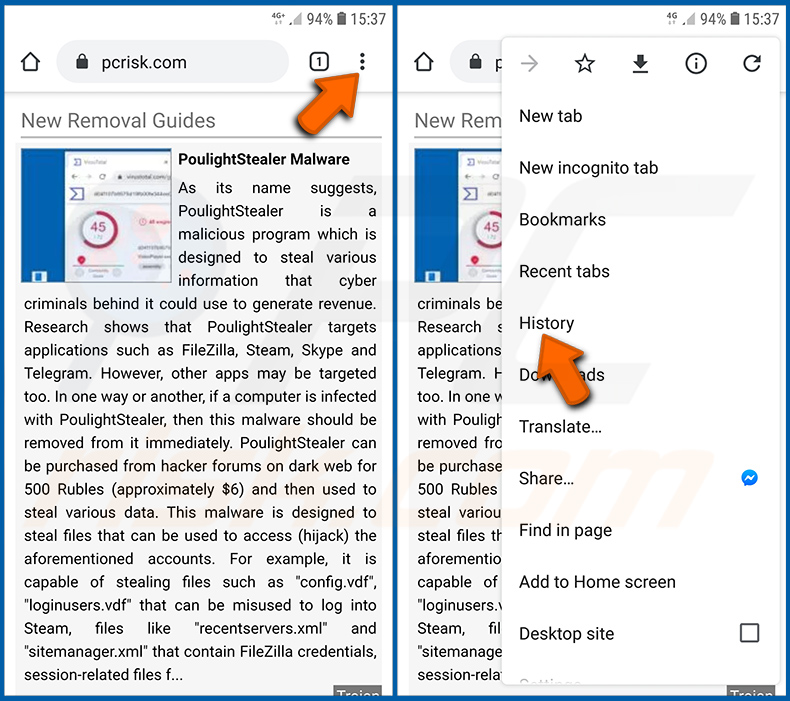

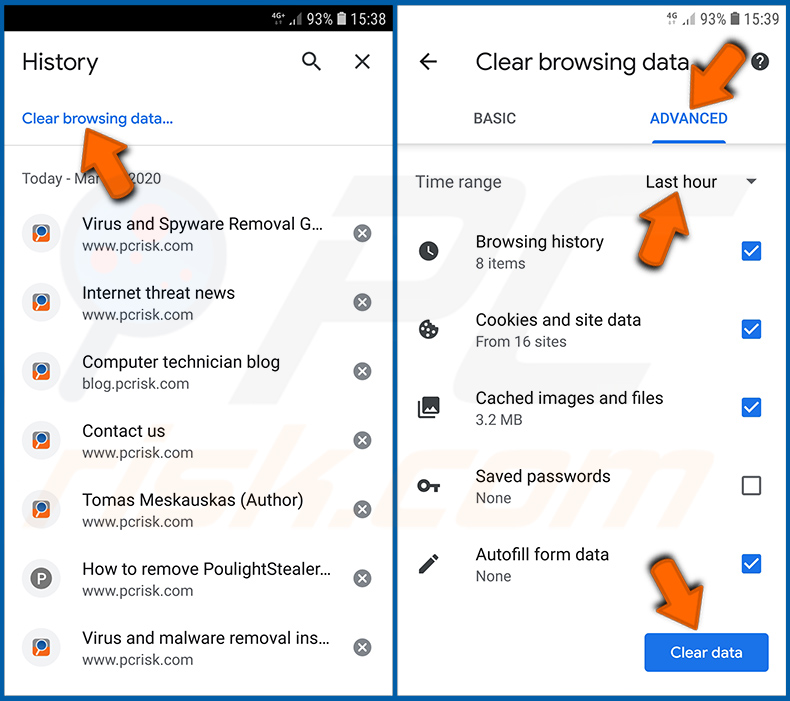

Appuyez sur le bouton "Menu" (trois points dans le coin supérieur droit de l'écran) et sélectionnez "Historique" dans le menu déroulant qui s'ouvre.

Appuyez sur "Effacer les données de navigation", sélectionnez l'onglet "AVANCÉ", choisissez la période et les types de données que vous souhaitez supprimer et appuyez sur "Effacer les données".

[Retour à la Table des Matières]

Désactivez les notifications du navigateur dans le navigateur web Chrome :

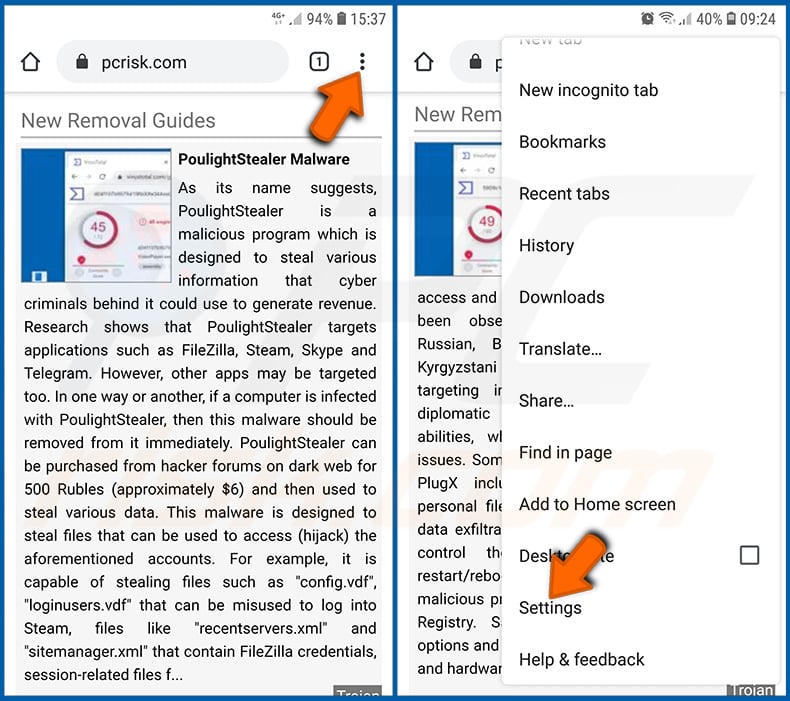

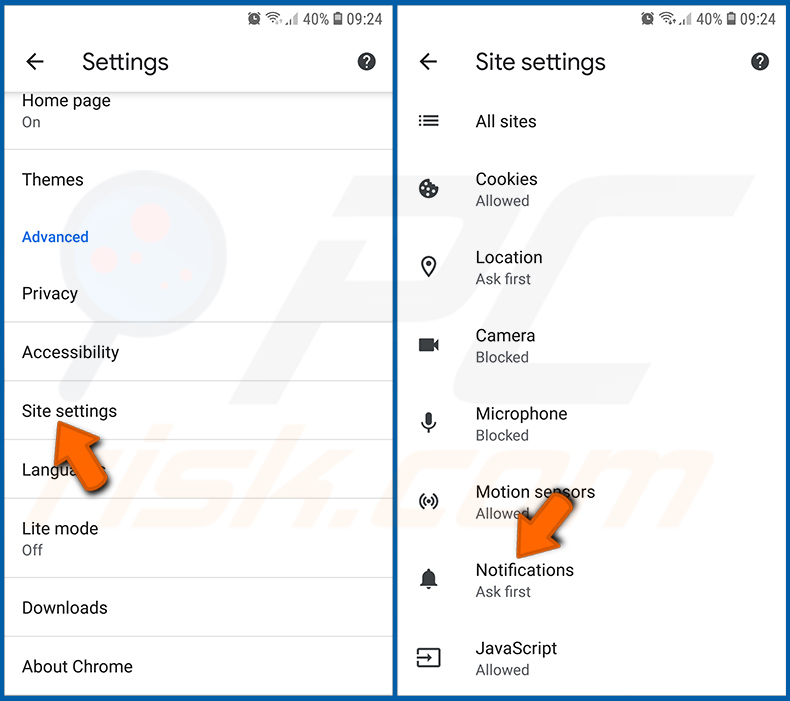

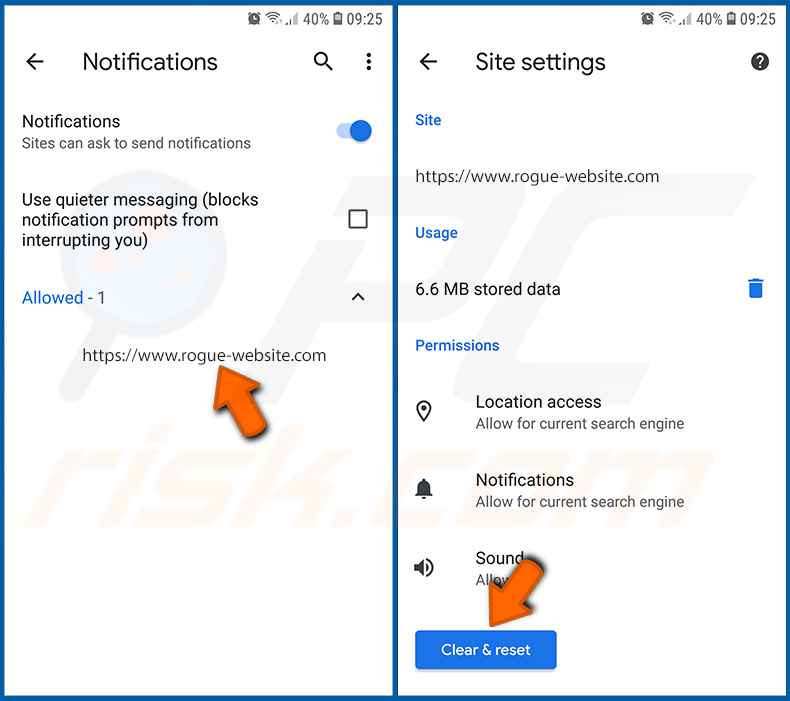

Appuyez sur le bouton "Menu" (trois points dans le coin supérieur droit de l'écran) et sélectionnez "Paramètres" dans le menu déroulant qui s'ouvre.

Faites défiler vers le bas jusqu'à ce que vous voyiez l'option "Paramètres du site" et appuyez dessus. Faites défiler vers le bas jusqu'à ce que vous voyiez l'option "Notifications" et appuyez dessus.

Recherchez les sites web qui envoient des notifications au navigateur, appuyez dessus et cliquez sur "Effacer et réinitialiser". Cette opération supprimera les autorisations accordées à ces sites web pour la diffusion de notifications. Toutefois, si vous visitez à nouveau le même site, il est possible qu'une autorisation vous soit à nouveau demandée. Vous pouvez choisir d'accorder ou non ces autorisations (si vous choisissez de refuser, le site web passera dans la section "Bloqué" et ne vous demandera plus d'autorisation).

[Retour à la Table des Matières]

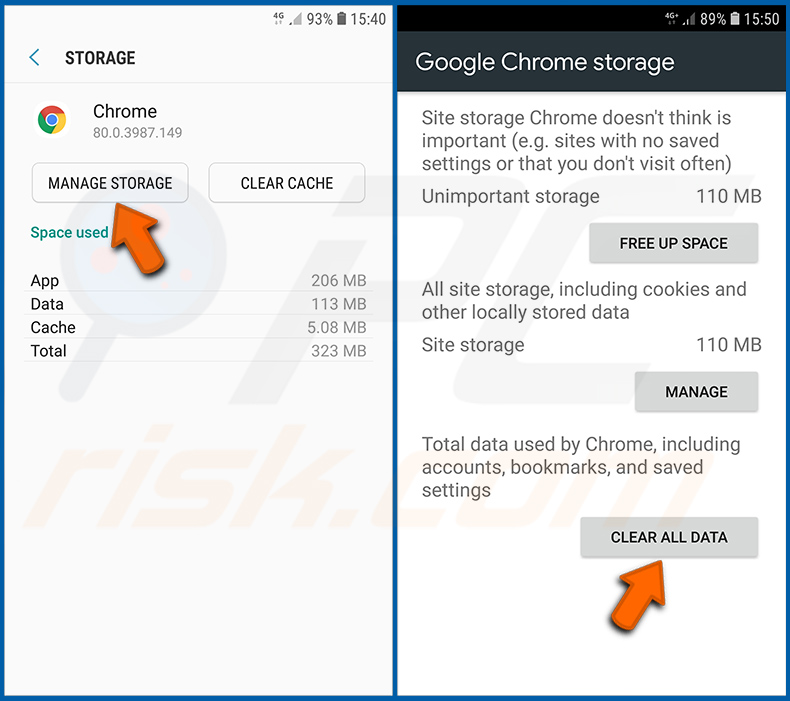

Réinitialisez le navigateur web Chrome :

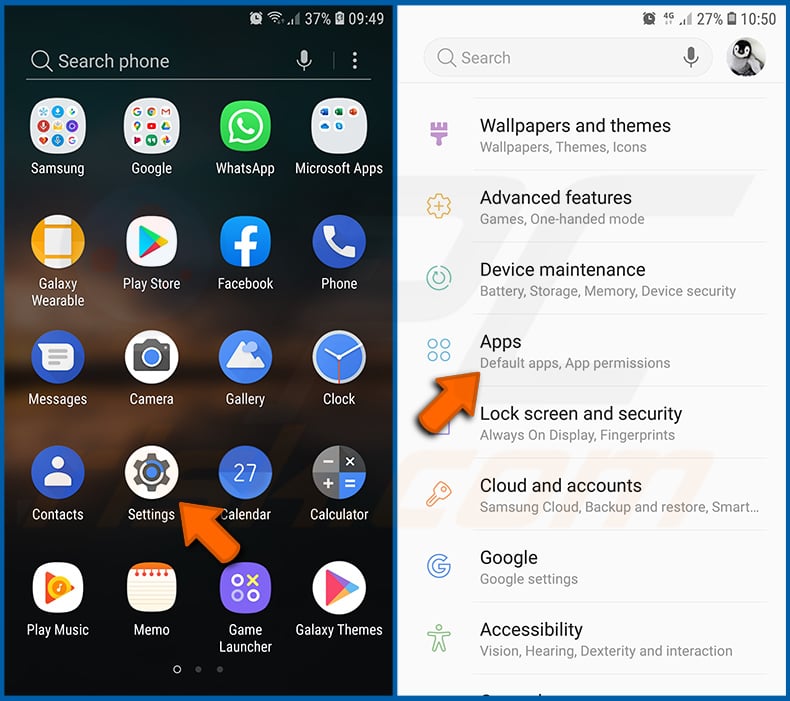

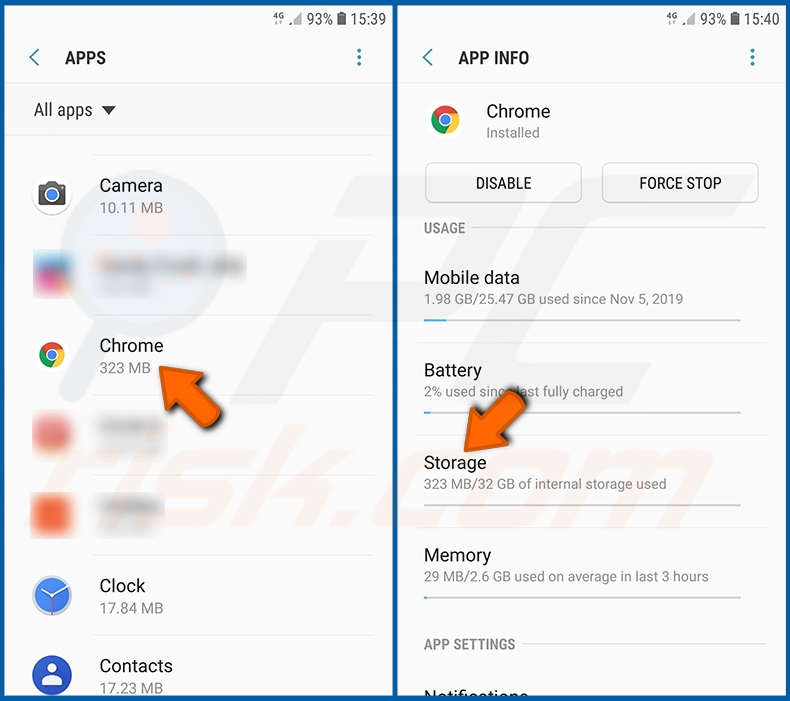

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Apps" et appuyez dessus.

Faites défiler vers le bas jusqu'à ce que vous trouviez l'application "Chrome", sélectionnez-la et appuyez sur l'option "Stockage".

Appuyez sur "GÉRER LE STOCKAGE", puis sur "EFFACER TOUTES LES DONNÉES" et confirmez l'action en appuyant sur "OK". Notez que la réinitialisation du navigateur éliminera toutes les données qui y sont stockées. Cela signifie que tous les identifiants/mots de passe enregistrés, l'historique de navigation, les paramètres non définis par défaut et les autres données seront supprimés. Vous devrez également vous connecter à nouveau à tous les sites web.

[Retour à la Table des Matières]

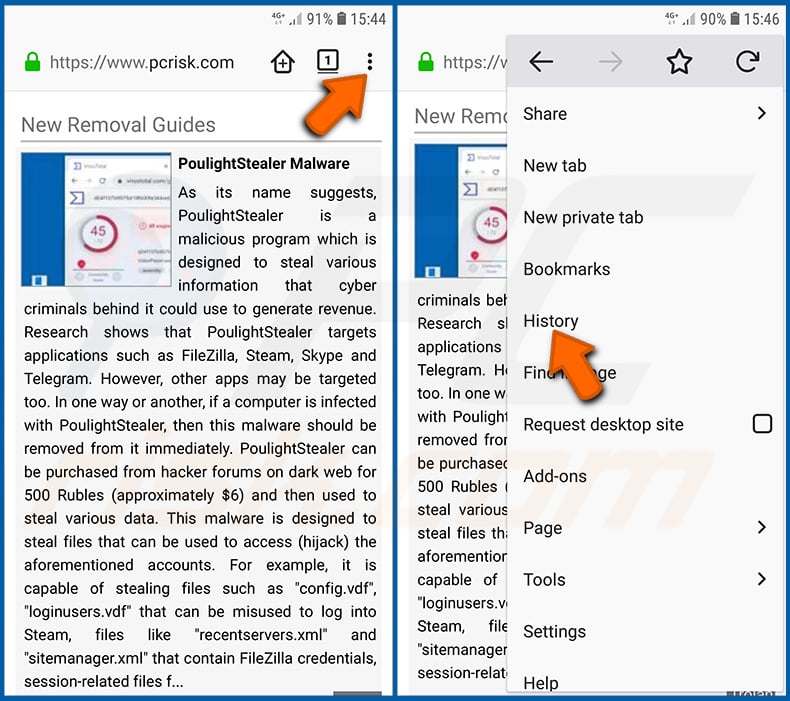

Supprimez l'historique de navigation du navigateur web Firefox :

Appuyez sur le bouton "Menu" (trois points dans le coin supérieur droit de l'écran) et sélectionnez "Historique" dans le menu déroulant qui s'ouvre.

Faites défiler vers le bas jusqu'à ce que vous voyiez "Effacer les données privées" et appuyez dessus. Sélectionnez les types de données que vous souhaitez supprimer et appuyez sur "EFFACER DONNÉES".

[Retour à la Table des Matières]

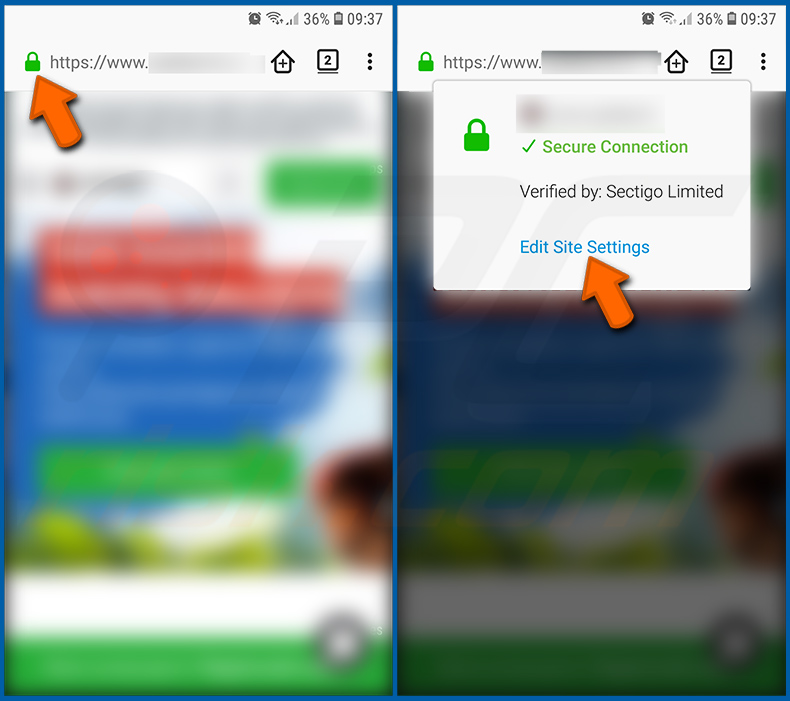

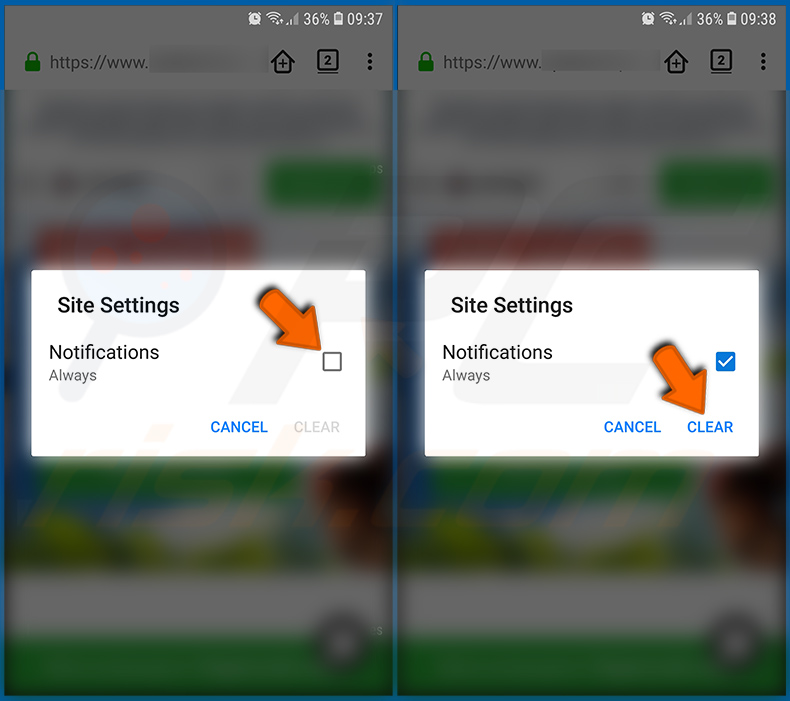

Désactivez les notifications du navigateur dans le navigateur web Firefox :

Visitez le site web qui émet des notifications de navigateur, appuyez sur l'icône affichée à gauche de la barre d'URL (l'icône n'est pas nécessairement un "verrou") et sélectionnez "Modifier les paramètres du site".

Dans la fenêtre qui s'ouvre, choisissez l'option "Notifications" et appuyez sur "EFFACER".

[Retour à la Table des Matières]

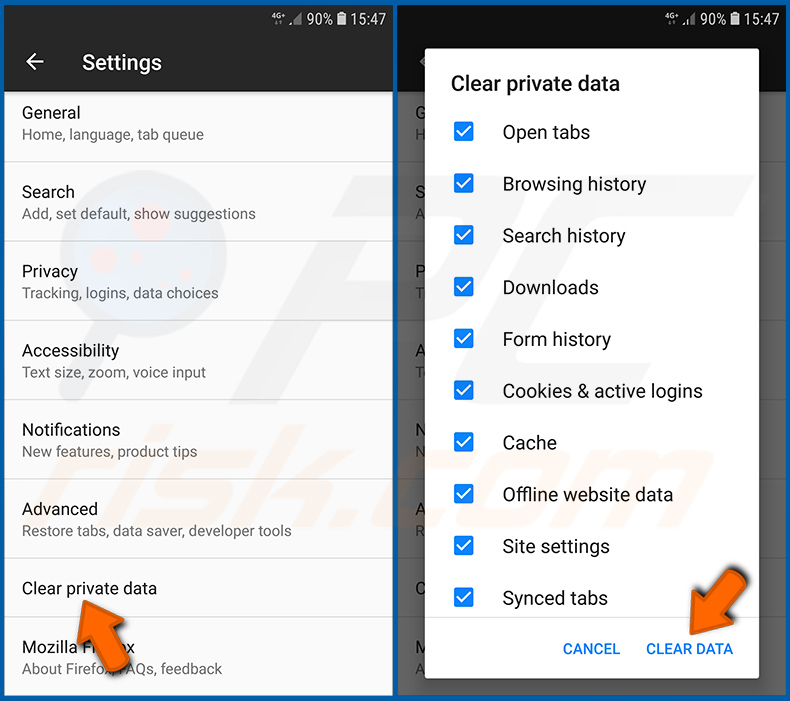

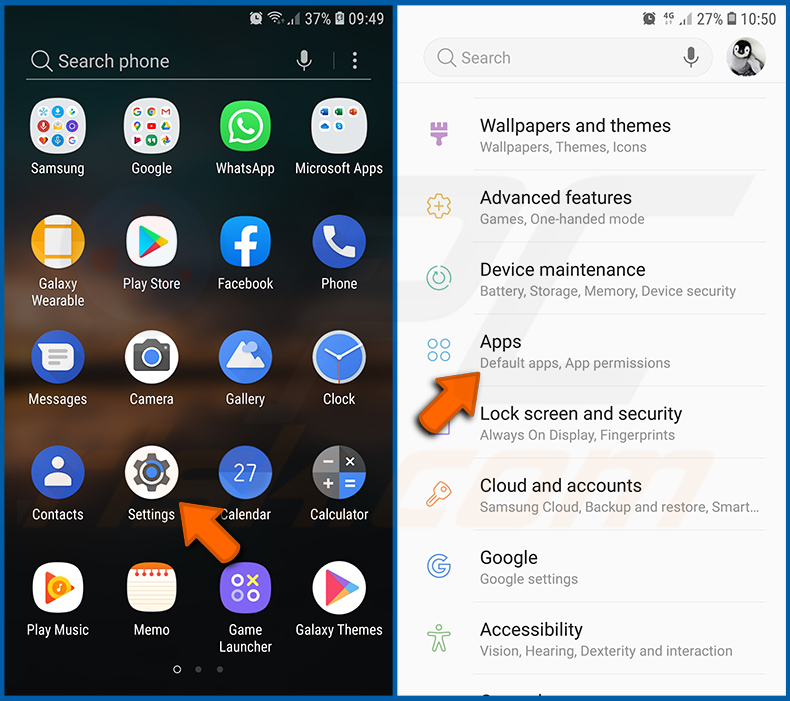

Réinitialisez le navigateur web Firefox :

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Apps" et appuyez dessus.

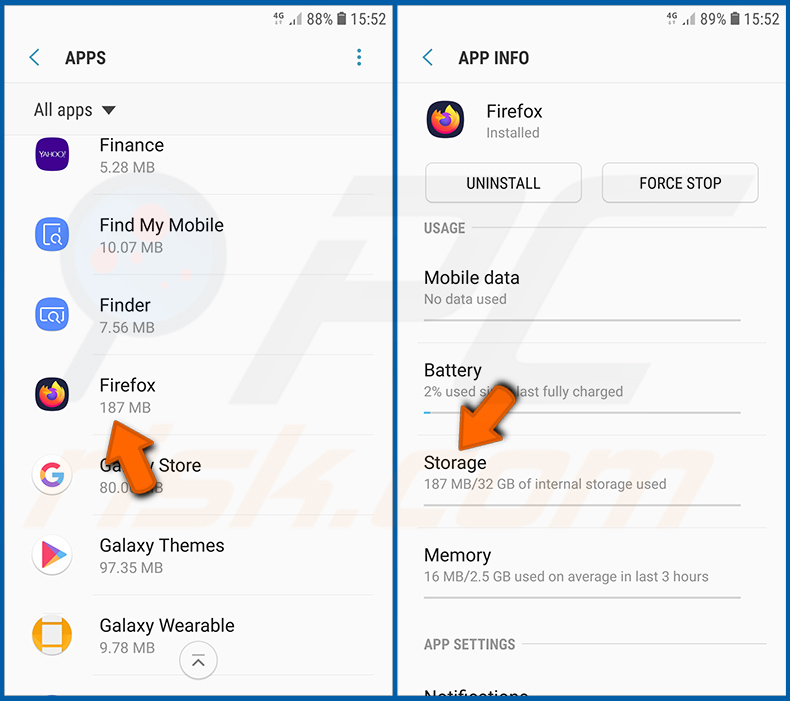

Faites défiler vers le bas jusqu'à ce que vous trouviez l'application "Firefox", sélectionnez-la et appuyez sur l'option "Stockage".

Tapez sur "EFFACER LES DONNÉES" et confirmez l'action en tapant sur "EFFACER". Notez que la réinitialisation du navigateur éliminera toutes les données qui y sont stockées. Cela signifie que tous les identifiants/mots de passe enregistrés, l'historique de navigation, les paramètres non définis par défaut et les autres données seront supprimés. Vous devrez également vous connecter à nouveau à tous les sites web.

[Retour à la Table des Matières]

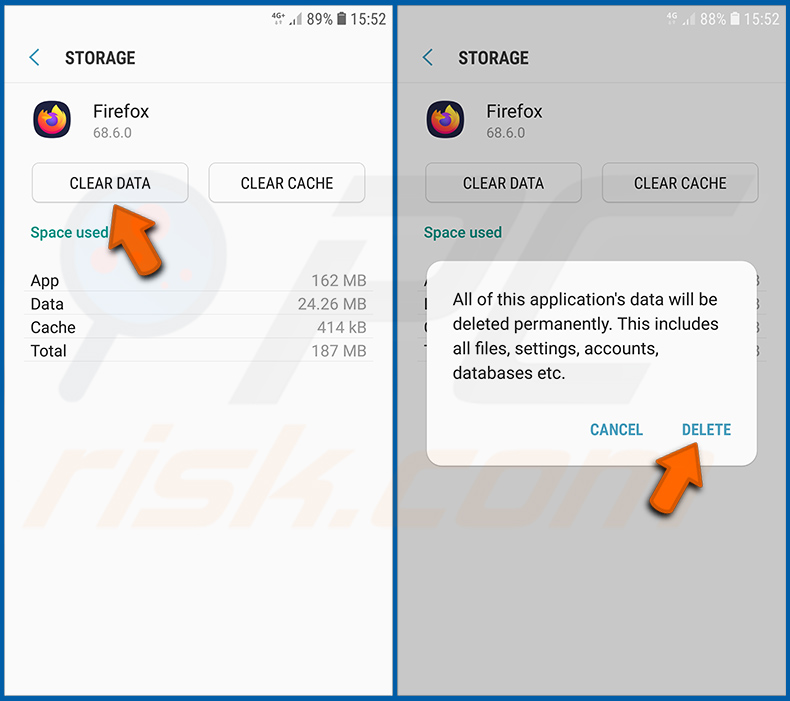

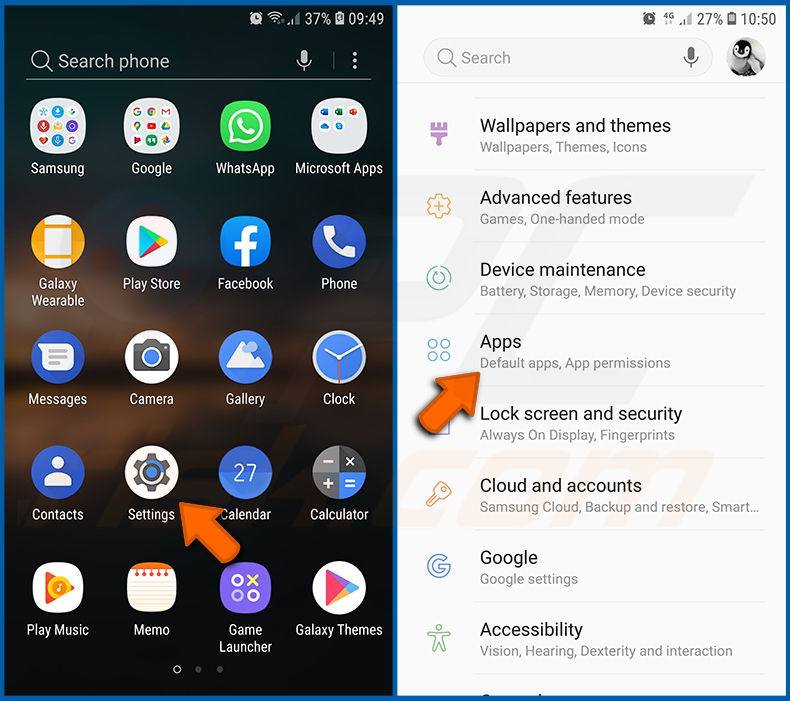

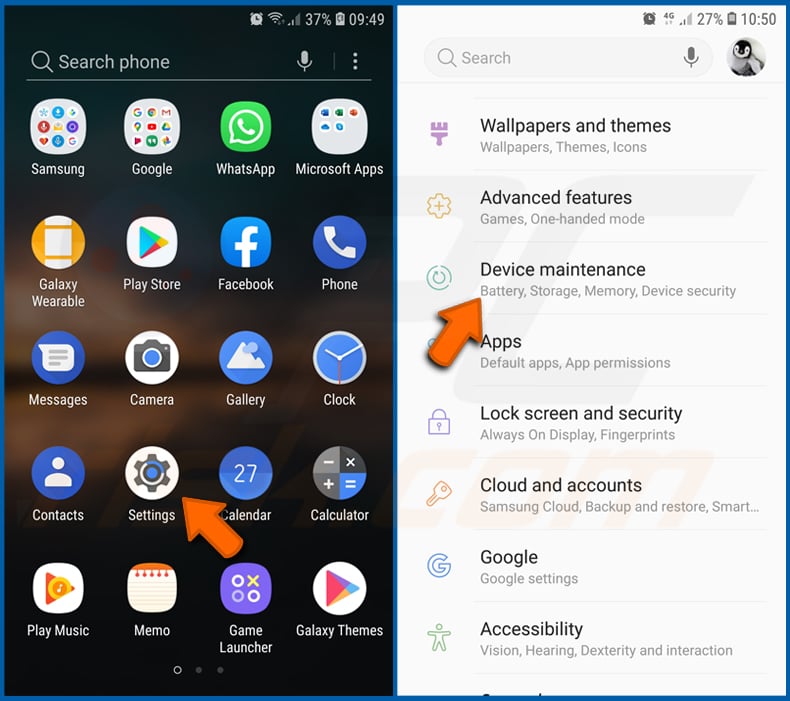

Désinstallez les applications potentiellement indésirables et/ou malveillantes :

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Apps" et appuyez dessus.

Faites défiler vers le bas jusqu'à ce que vous voyiez une application potentiellement indésirable et/ou malveillante, sélectionnez-la et appuyez sur "Désinstaller". Si, pour une raison quelconque, vous ne parvenez pas à supprimer l'application sélectionnée (par exemple, si un message d'erreur s'affiche), essayez d'utiliser le "mode sans échec".

[Retour à la Table des Matières]

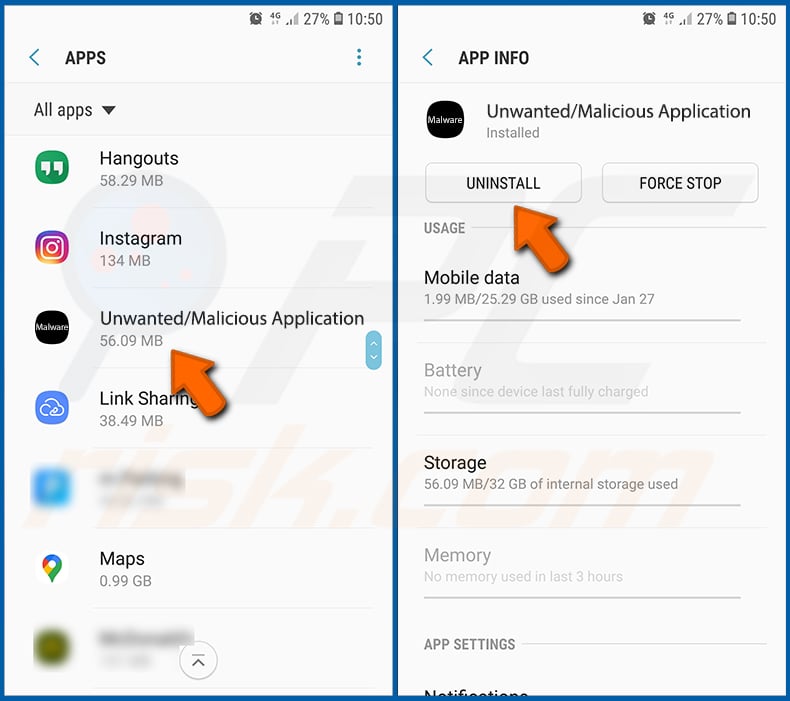

Démarrez l'appareil Android en "mode sans échec" :

Le "mode sans échec" du système d'exploitation Android empêche temporairement l'exécution de toutes les applications tierces. L'utilisation de ce mode est un bon moyen de diagnostiquer et de résoudre divers problèmes (par exemple, supprimer les applications malveillantes qui empêchent les utilisateurs de le faire lorsque l'appareil fonctionne "normalement").

Appuyez sur le bouton "Power" et maintenez-le enfoncé jusqu'à ce que l'écran "Power off" s'affiche. Appuyez sur l'icône "Power off" et maintenez-la enfoncée. Après quelques secondes, l'option "Mode sans échec" apparaîtra et vous pourrez l'exécuter en redémarrant l'appareil.

[Retour à la Table des Matières]

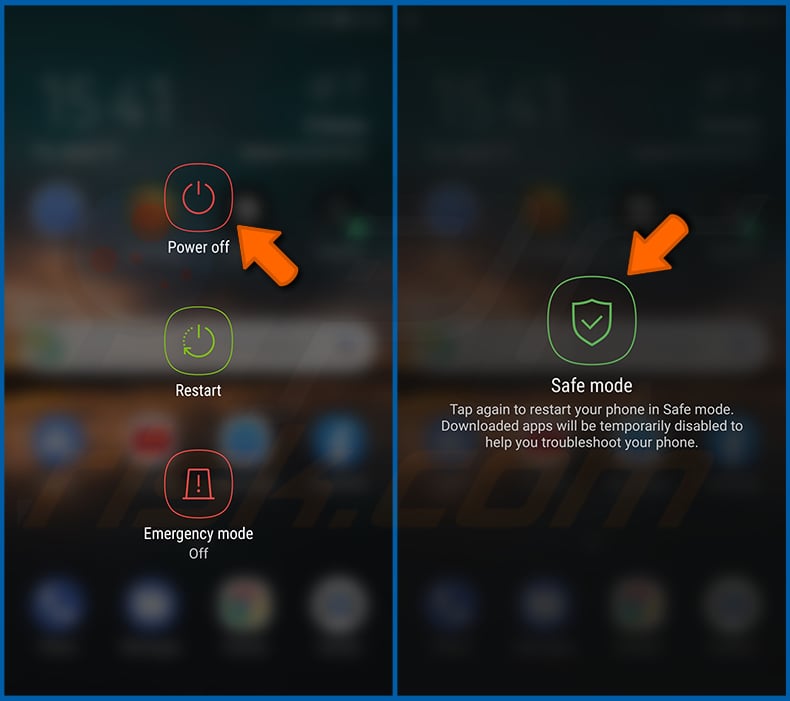

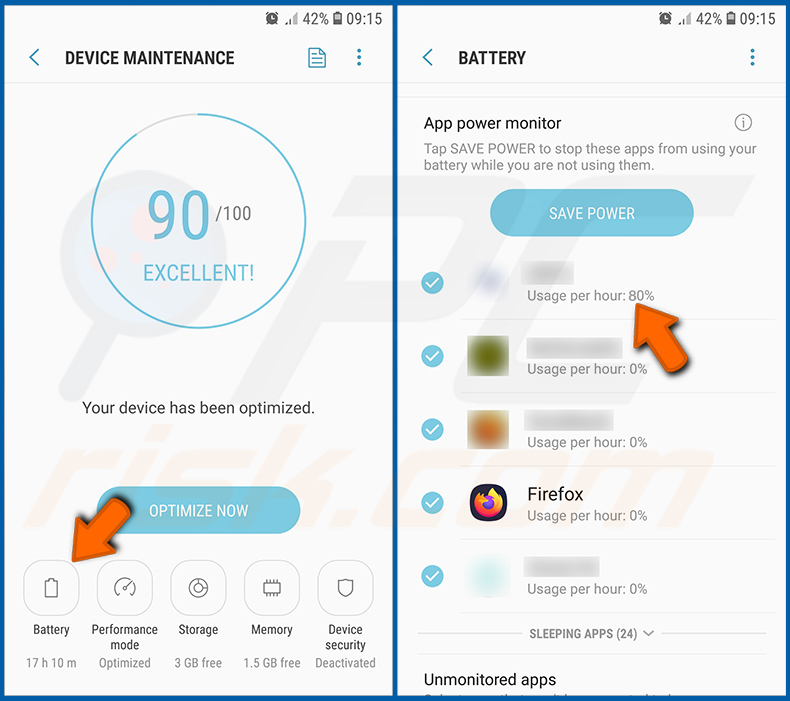

Vérifiez l'utilisation de la batterie des différentes applications :

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Maintenance de l'appareil" et appuyez dessus.

Appuyez sur "Batterie" et vérifiez l'utilisation de chaque application. Les applications légitimes/authentiques sont conçues pour consommer le moins d'énergie possible afin d'offrir la meilleure expérience utilisateur et d'économiser de l'énergie. Par conséquent, une utilisation élevée de la batterie peut indiquer que l'application est malveillante.

[Retour à la Table des Matières]

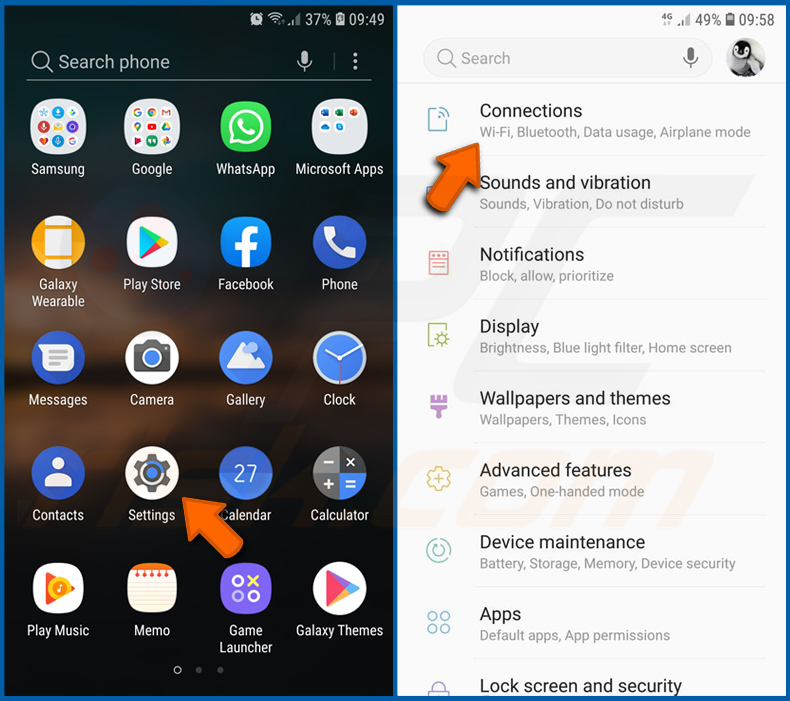

Vérifiez l'utilisation des données de diverses applications :

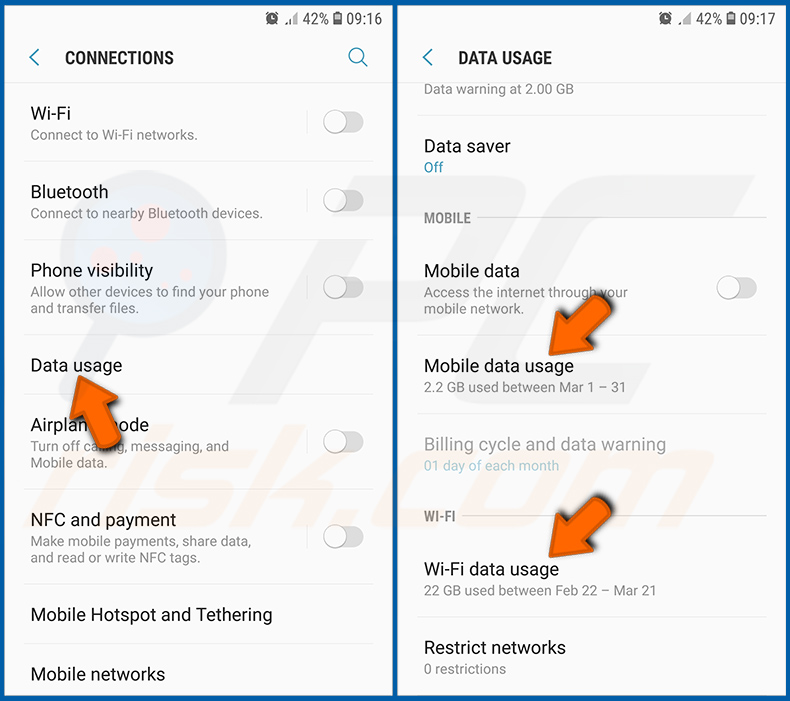

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Connexions" et appuyez dessus.

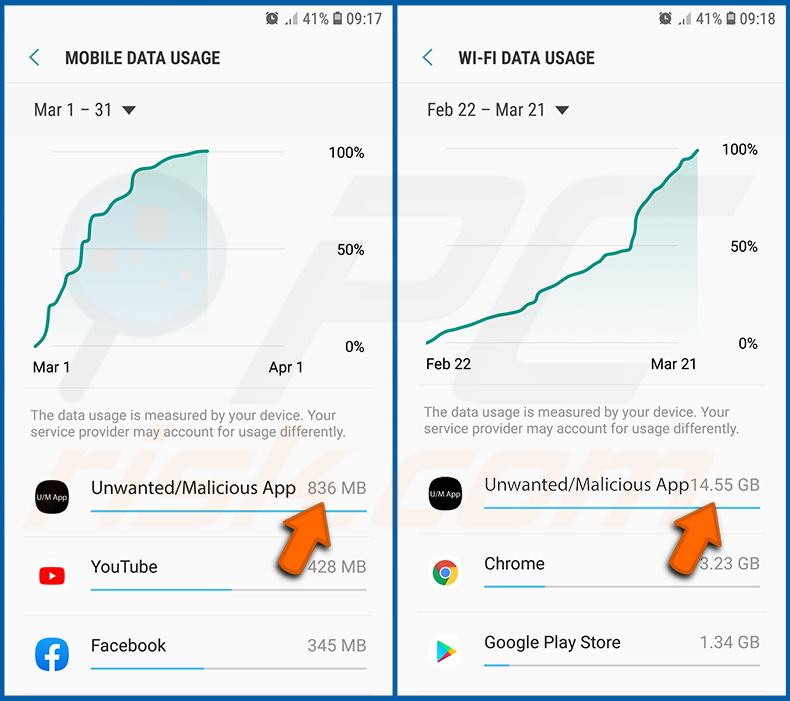

Faites défiler vers le bas jusqu'à ce que vous voyiez "Utilisation des données" et sélectionnez cette option. Comme pour la batterie, les applications légitimes/authentiques sont conçues pour minimiser l'utilisation des données autant que possible. Cela signifie qu'une utilisation importante de données peut indiquer la présence d'une application malveillante. Notez que certaines applications malveillantes peuvent être conçues pour fonctionner uniquement lorsque l'appareil est connecté à un réseau sans fil. C'est pourquoi vous devez vérifier l'utilisation des données mobiles et Wi-Fi.

Si vous trouvez une application qui utilise beaucoup de données alors que vous ne l'utilisez jamais, nous vous conseillons vivement de la désinstaller dès que possible.

[Retour à la Table des Matières]

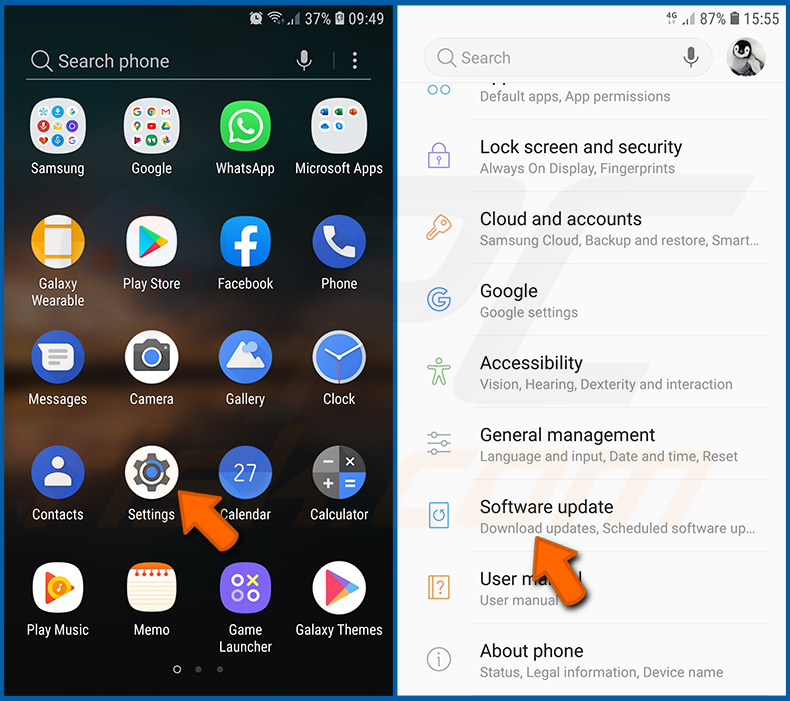

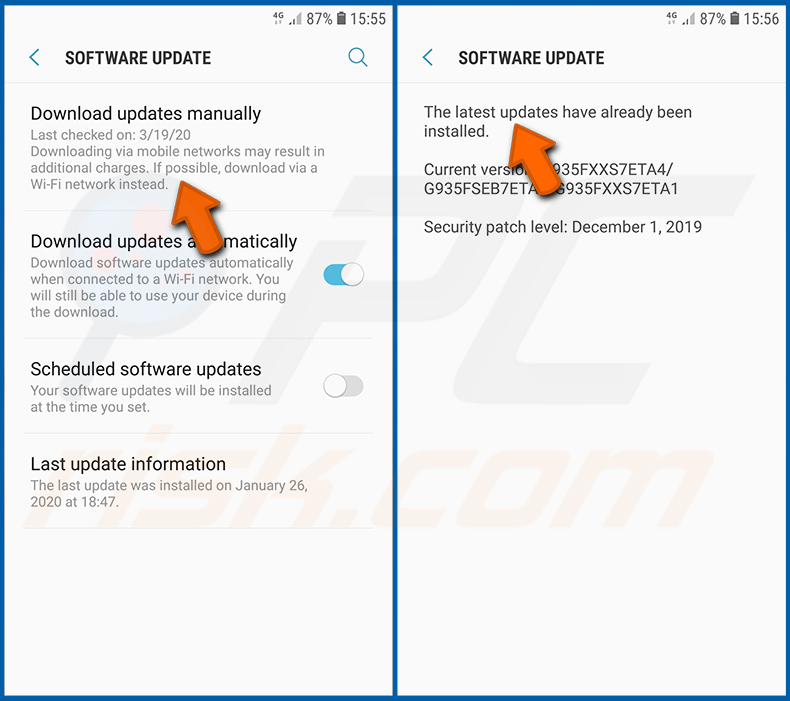

Installez les dernières mises à jour logicielles :

Maintenir le logiciel à jour est une bonne pratique en matière de sécurité de l'appareil. Les fabricants d'appareils publient en permanence divers correctifs de sécurité et mises à jour d'Android afin de corriger les erreurs et les bogues susceptibles d'être exploités par les cybercriminels. Un système obsolète est beaucoup plus vulnérable, c'est pourquoi vous devez toujours vous assurer que le logiciel de votre appareil est à jour.

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Mise à jour du logiciel" et appuyez dessus.

Appuyez sur "Télécharger les mises à jour manuellement" et vérifiez si des mises à jour sont disponibles. Si c'est le cas, installez-les immédiatement. Nous vous recommandons également d'activer l'option "Télécharger les mises à jour automatiquement", qui permet au système de vous avertir dès qu'une mise à jour est disponible et de l'installer automatiquement.

[Retour à la Table des Matières]

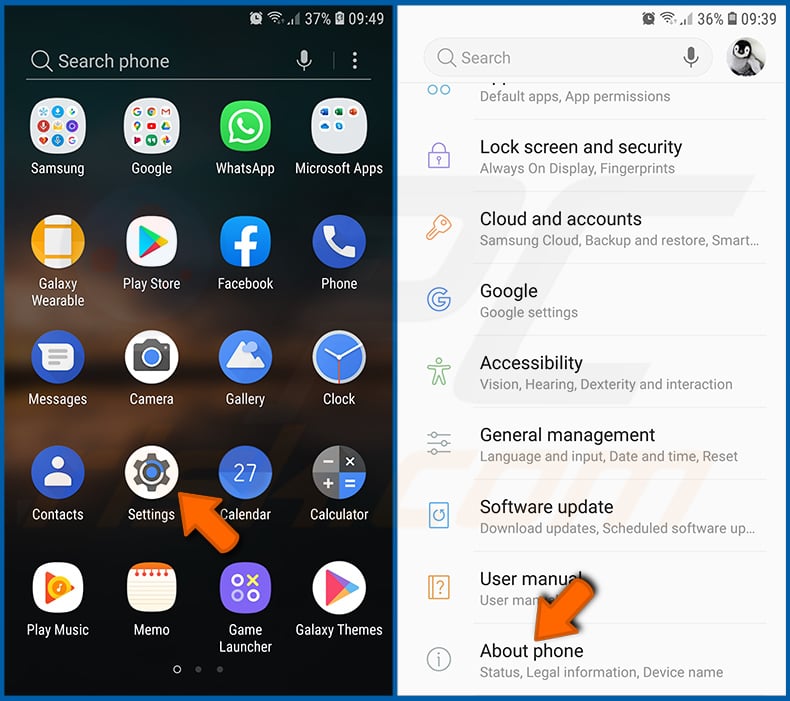

Réinitialisez le système à son état par défaut :

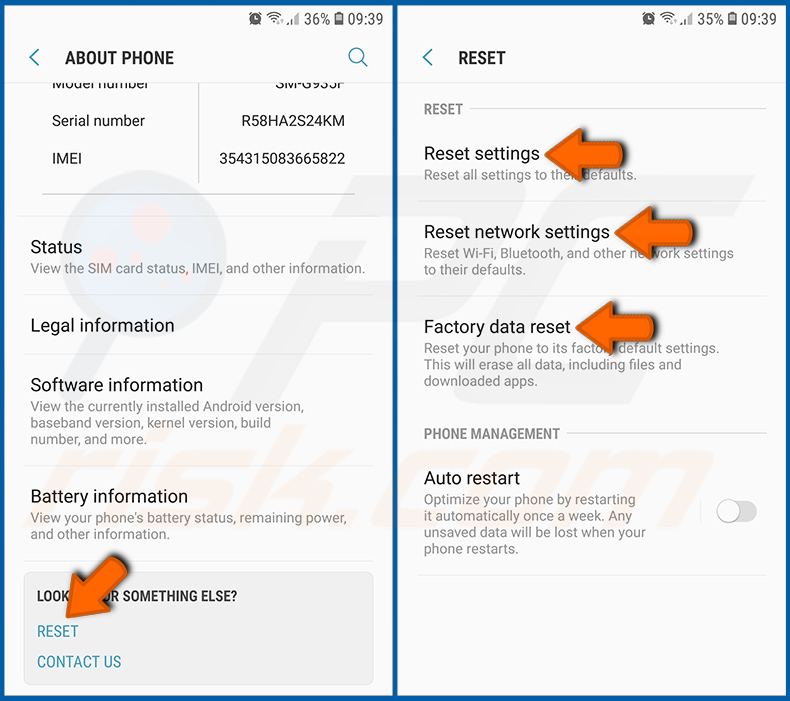

La "réinitialisation d'usine" est un bon moyen de supprimer toutes les applications indésirables, de rétablir les paramètres par défaut du système et de nettoyer l'appareil en général. Toutefois, vous devez garder à l'esprit que toutes les données contenues dans l'appareil seront supprimées, y compris les photos, les fichiers vidéo/audio, les numéros de téléphone (stockés dans l'appareil, et non sur la carte SIM), les messages SMS, etc. En d'autres termes, l'appareil sera restauré à son état initial.

Vous pouvez également restaurer les paramètres de base du système et/ou simplement les paramètres du réseau.

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "À propos du téléphone" et appuyez dessus.

Faites défiler vers le bas jusqu'à ce que vous voyiez "Réinitialiser" et appuyez dessus. Choisissez ensuite l'action que vous souhaitez effectuer :

"Réinitialiser les paramètres" - rétablit tous les paramètres du système par défaut ;

"Réinitialiser les paramètres réseau" - rétablit les paramètres par défaut de tous les paramètres liés au réseau ;

"Réinitialisation des données d'usine" - réinitialise l'ensemble du système et supprime toutes les données stockées ;

[Retour à la Table des Matières]

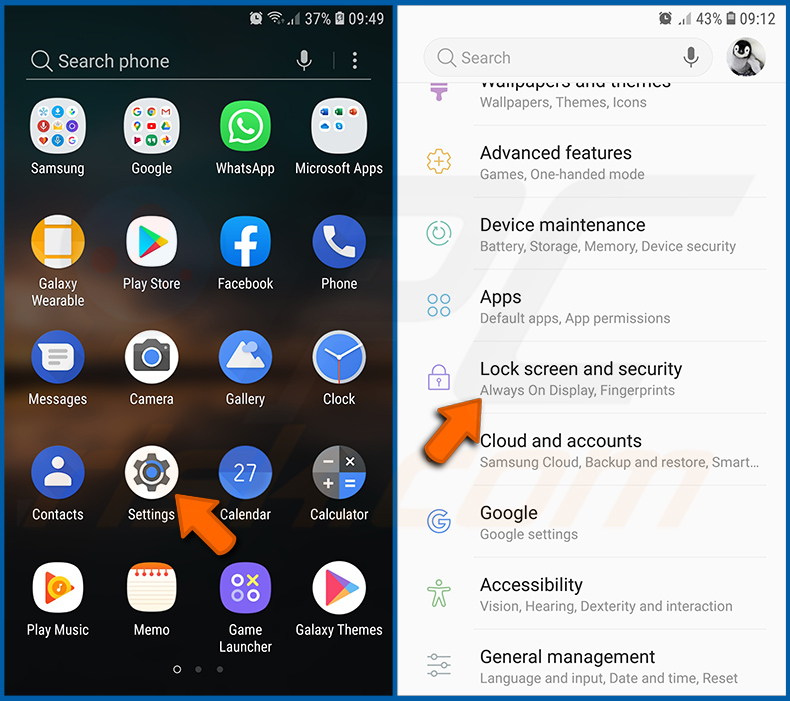

Désactivez les applications qui ont des privilèges d'administrateur :

Si une application malveillante obtient des privilèges de niveau administrateur, elle peut gravement endommager le système. Pour que votre appareil soit aussi sûr que possible, vous devez toujours vérifier quelles applications disposent de ces privilèges et désactiver celles qui ne le devraient pas.

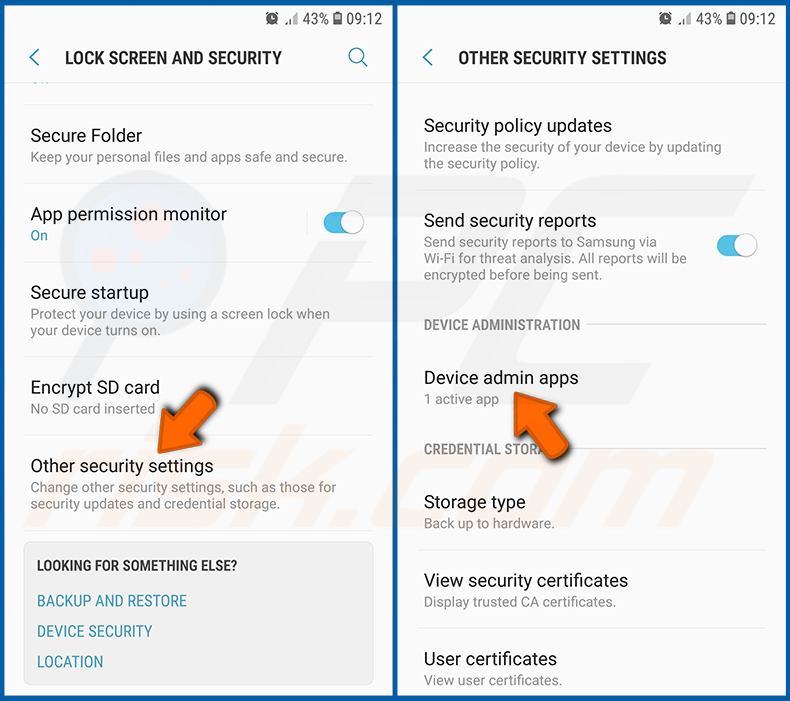

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Verrouillage de l'écran et sécurité" et appuyez dessus.

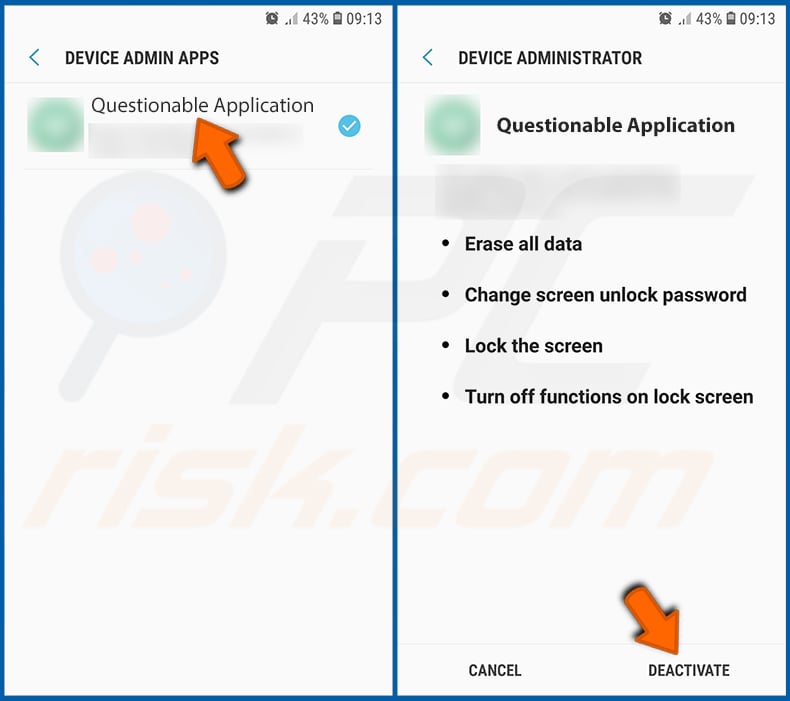

Faites défiler vers le bas jusqu'à ce que vous voyiez "Autres paramètres de sécurité", appuyez dessus, puis appuyez sur "Applications d'administration de l'appareil".

Identifiez les applications qui ne devraient pas avoir de privilèges d'administrateur, appuyez sur ces applications et appuyez sur "DÉSACTIVER".

Foire Aux Questions (FAQ)

Mon appareil Android est infecté par le maliciel BouldSpy, dois-je formater mon périphérique de stockage pour m'en débarrasser ?

La plupart des programmes malveillants peuvent être supprimés sans avoir recours au formatage.

Quels sont les plus gros problèmes que le maliciel BouldSpy peut causer ?

Les menaces posées par un programme malveillant dépendent de ses fonctionnalités et des objectifs des cybercriminels. BouldSpy est conçu pour extraire et enregistrer des données. En règle générale, de telles infections peuvent entraîner de graves problèmes de confidentialité, des pertes financières et des vols d'identité. Il est pertinent de mentionner qu'il existe des preuves reliant potentiellement BouldSpy aux forces de l'ordre iraniennes, et que le maliciel a été utilisé pour cibler les criminels et les minorités iraniennes en général. Ce facteur peut avoir un impact sur les menaces posées par BouldSpy.

À quoi sert le maliciel BouldSpy ?

Dans la plupart des cas, les maliciels sont utilisés pour générer des revenus. Cependant, ce logiciel peut également être utilisé pour amuser les cybercriminels, réaliser des vendettas personnelles, perturber des processus (sites web, services, entreprises, etc.) et même lancer des attaques à motivation politique/géopolitique. Comme indiqué plus haut, BouldSpy a été lié aux forces de l'ordre iraniennes et a été utilisé pour cibler des utilisateurs associés à des activités criminelles. En outre, BouldSpy a également été utilisé pour surveiller les minorités iraniennes.

Comment le maliciel BouldSpy s'est-il infiltré dans mon appareil Android ?

BouldSpy s'appuie probablement sur une installation manuelle, car son activité est en corrélation avec la détention/l'arrestation des propriétaires de l'appareil par les autorités iraniennes. Bien que ce maliciel n'ait pas été diffusé à l'aide d'autres méthodes, il convient de noter les tactiques de distribution généralement populaires. Les maliciels sont principalement diffusés par le biais de téléchargements "drive-by", de courriels/messages de spam, d'escroqueries en ligne, de publicités malveillantes, de sources de téléchargement douteuses (par exemple, sites de freeware et de tiers, réseaux de partage P2P, etc.), de programmes illégaux d'activation d'outils ("cracks") et de fausses mises à jour.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion