Comment supprimer le maliciel VenomRAT du système d'exploitation ?

de TroieÉgalement connu sous le nom de: Virus VenomRAT

Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Quel type de maliciel est VenomRAT ?

VenomRAT est un programme malveillant et une infection malveillante courante présentée comme un outil d'accès à distance (RAT) inoffensif. En fait, VenomRAT possède de multiples capacités dangereuses clairement conçues à des fins malveillantes - il est donc également classé comme cheval de Troie d'accès à distance.

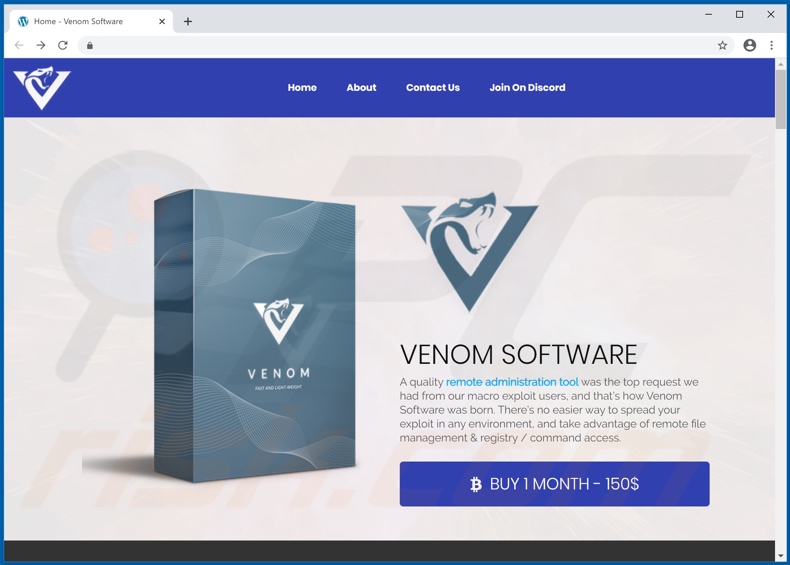

Au moment de la recherche, VenomRAT était proposé à ces prix : un mois à 150 $ US, trois à 350 $ et six à 550 $. Les maliciels de la catégorie RAT fonctionnent en accordant un accès et un contrôle à distance sur un appareil infecté. Ces chevaux de Troie peuvent avoir une grande variété de fonctionnalités qui permettent une utilisation abusive tout aussi variée.

VenomRAT est classé comme un logiciel très dangereux et peut causer de graves problèmes.

En savoir plus sur VenomRAT

VenomRAT est compatible avec les systèmes d'exploitation Windows XP, 7, 8, 8.1 et 10. L'objectif principal de ce cheval de Troie d'accès à distance est de voler des informations. Il peut exfiltrer (télécharger) des fichiers au format .doc, .docx, .txt et .log depuis le bureau. Ce maliciel tente également de voler certains portefeuilles de crypto-monnaie tels que BitcoinCore, Electrum, ETH, DSH, LTC, XMR et ZEC.

VenomRAT peut extraire diverses données de navigateurs spécifiques. Les informations d'intérêt incluent les remplissages automatiques, les cookies du navigateur, les détails de la carte de crédit, les identifiants de compte et les mots de passe. Le cheval de Troie peut collecter des données de serveur à partir de l'application FileZilla FTP (File Transfer Protocol). Il a également des capacités d'enregistrement de frappe.

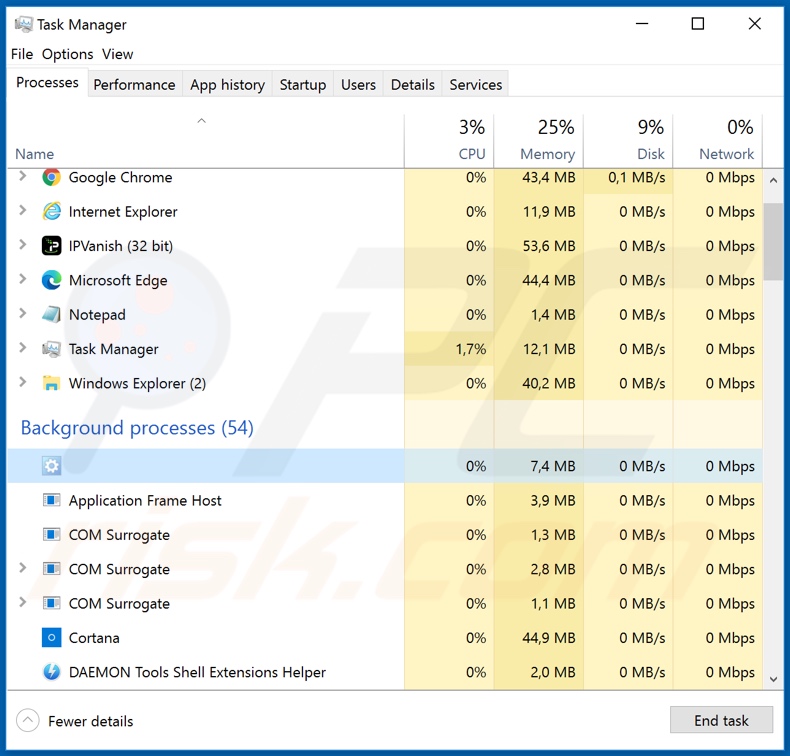

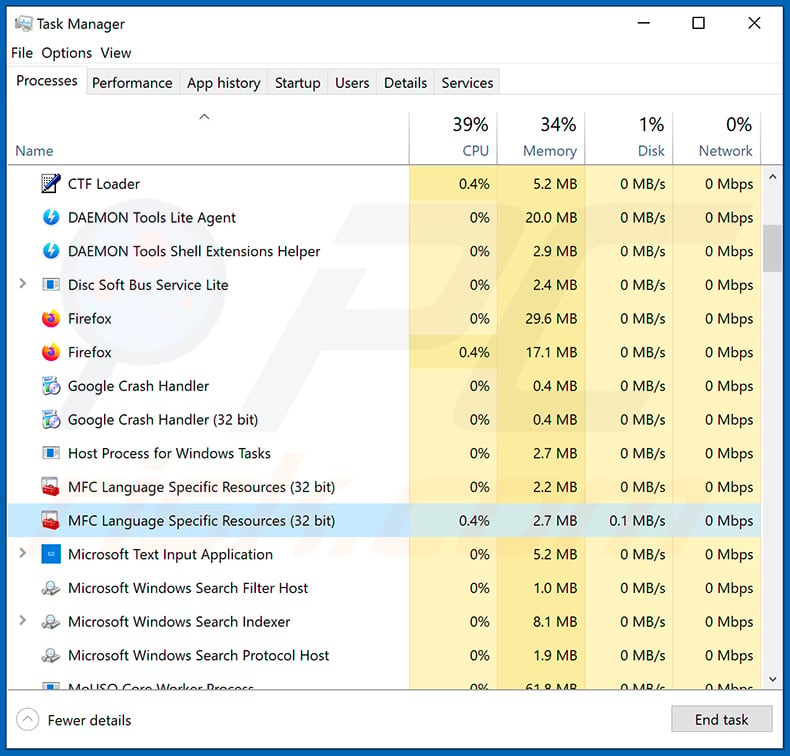

VenomRAT peut enregistrer les frappes au clavier, mettant ainsi en danger la confidentialité/sécurité des informations saisies. Selon le matériel promotionnel du RAT, il est capable de cacher son processus dans le Gestionnaire des tâches de Windows. Ceci n'est que partiellement exact, puisque le processus de VenomRAT est visible dans le Gestionnaire des tâches, cependant, il n'a pas de titre - juste un espace vide où le nom devrait être.

Le maliciel est annoncé comme ayant des fonctionnalités de webcam à distance. C'est-à-dire capable d'enregistrer des vidéos via des caméras intégrées/connectées. De plus, il est indiqué qu'il a la capacité d'infiltrer (télécharger) et d'exécuter des fichiers. Ainsi, VenomRAT peut potentiellement être utilisé pour provoquer des infections en chaîne et infecter le système avec des maliciels supplémentaires.

Ce ne sont là que quelques-unes des principales fonctionnalités de ce RAT. Pour expliquer comment les informations obtenues par les cybercriminels peuvent être utilisées à mauvais escient, en particulier les contenus sensibles ou compromettants (par exemple exfiltrés du système, détournés de comptes de stockage de données ou enregistrés furtivement) peuvent être utilisés à des fins de chantage/de rançon.

Les comptes de communication volés (par exemple, les courriels, les réseaux sociaux/médias, les messagers, etc.) peuvent être utilisés pour demander des prêts à des contacts/amis et pour propager des maliciels en partageant des fichiers infectieux sous le couvert du véritable propriétaire du compte.

Les comptes qui traitent des informations financières peuvent être utilisés pour des transactions frauduleuses - ils ont des détails vulnérables (par exemple, des informations de carte de crédit stockées) extraits et utilisés pour effectuer des achats en ligne, etc. En résumé, VenomRAT peut provoquer des infections du système, entraîner des pertes financières, de graves problèmes de confidentialité et des vols d'identité.

S'il est suspecté/connu que VenomRAT (ou un autre maliciel) a déjà infecté le système, utilisez un logiciel antivirus pour l'éliminer immédiatement.

| Nom | Virus VenomRAT |

| Type de menace | Cheval de Troie, virus voleur de mot de passe, maliciel bancaire, logiciel espion. |

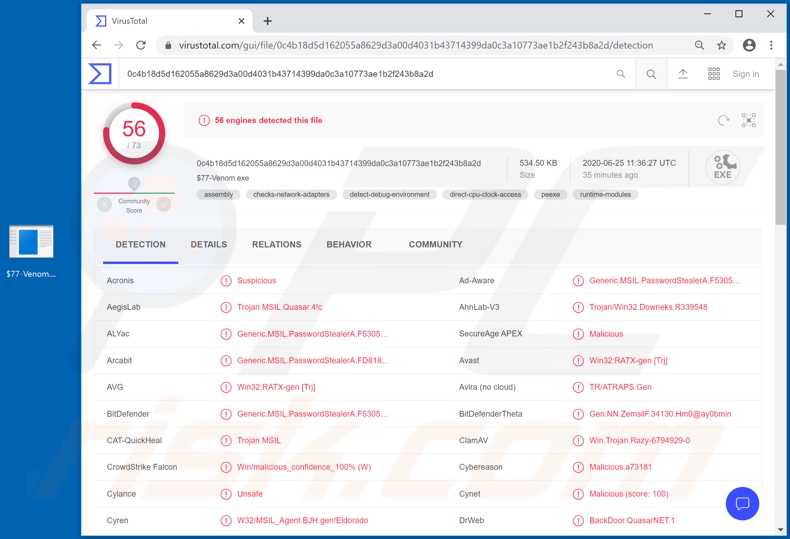

| Noms de détection | Avast (Win32:RATX-gen [Trj]), BitDefender (Generic.MSIL.PasswordStealerA.F530561C), ESET-NOD32 (Une variante de MSIL/Agent.AIA), Kaspersky (HEUR:Trojan.MSIL.Zapchast.gen), Liste complète (VirusTotal) |

| Nom(s) de processus malveillant(s) | Processus sans nom. |

| Symptômes | Les chevaux de Troie sont conçus pour s'infiltrer furtivement dans l'ordinateur de la victime et rester silencieux. Ainsi, aucun symptôme particulier n'est clairement visible sur une machine infectée. |

| Modes de diffusion | Pièces jointes infectées, publicités en ligne malveillantes, ingénierie sociale, "cracks" de logiciels. |

| Dommages | Mots de passe et informations bancaires volés, usurpation d'identité, ordinateur de la victime ajouté à un botnet. |

|

Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. Téléchargez Combo CleanerUn scanner gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk. |

Exemples de RAT

Ratty, VanTom, EpicSplit et Gh0st sont quelques exemples d'autres chevaux de Troie d'accès à distance. Ces programmes malveillants sont généralement multifonctionnels et polyvalents. Par conséquent, la manière dont ils sont utilisés ou les problèmes qu'ils peuvent causer dépend du programme lui-même et du mode opératoire des cybercriminels qui l'utilisent.

Quoi qu'il en soit, le but est identique : générer des revenus pour les criminels. Pour garantir l'intégrité de l'appareil et la sécurité des utilisateurs, supprimez sans délai toutes les infections par des maliciels.

Comment VenomRAT s'est-il infiltré dans mon ordinateur ?

Comme mentionné, VenomRAT est proposé à la vente sur son site Web promotionnel. Par conséquent, les moyens de prolifération peuvent être variés et dépendent des cybercriminels qui les utilisent. En général, les maliciels sont principalement distribués via des campagnes de spam, des outils d'activation illégaux ("cracks"), de fausses mises à jour et des canaux de téléchargement douteux.

Les campagnes de spam sont des opérations à grande échelle, au cours desquelles des courriels trompeurs sont envoyés par milliers. Ces courriers contiennent des fichiers infectieux joints ou des liens de téléchargement vers un tel contenu.

Les fichiers infectieux peuvent se présenter sous différents formats (par exemple, archives, exécutables, fichiers PDF et Microsoft Office, JavaScript, etc.) et lorsqu'ils sont ouverts, le processus d'infection (c'est-à-dire le téléchargement/l'installation de maliciels) commence. Plutôt que d'activer des produits sous licence, les outils de "craquage" peuvent télécharger/installer des programmes malveillants.

Les fausses mises à jour infectent les systèmes en exploitant les défauts de produits obsolètes et/ou en installant simplement des maliciels plutôt que les mises à jour. Les maliciels sont souvent téléchargés involontairement à partir de sources non fiables (par exemple, des sites d'hébergement de fichiers non officiels et gratuits, des réseaux de partage Peer-to-Peer et d'autres téléchargeurs tiers).

Comment éviter l'installation de maliciels

Les courriels suspects ou non pertinents ne doivent pas être ouverts, en particulier ceux contenant des pièces jointes ou des liens en raison du risque d'infections potentielles par des maliciels. Tous les téléchargements doivent être effectués à partir de sources officielles et vérifiées. De plus, tous les produits doivent être activés et mis à jour avec des outils/fonctions fournis par des développeurs légitimes.

Les outils d'activation ("cracking") illégaux et les mises à jour tierces ne doivent pas être utilisés, car ils sont couramment utilisés pour faire proliférer des programmes malveillants. Il est crucial d'avoir une suite antivirus/anti-logiciel espion de bonne réputation installée et tenue à jour. De plus, ce logiciel doit être utilisé pour exécuter des analyses régulières du système et pour supprimer les menaces/problèmes détectés.

Si vous pensez que votre ordinateur est déjà infecté, nous vous recommandons d'exécuter une analyse avec Combo Cleaner Antivirus pour Windows pour éliminer automatiquement les maliciels infiltrés.

Capture d'écran du processus VenomRAT dans le gestionnaire de tâches Windows :

Capture d'écran du site Web utilisé pour promouvoir/vendre le maliciel VenomRAT :

Mise à jour du 2 février 2023 : la dernière version du VenomRAT comprend un module de vol d'informations. Désormais, VenomRAT peut voler les données de remplissage automatique des navigateurs Web, des cookies, des téléchargements, de l'historique et des mots de passe de plus de 20 navigateurs (y compris 360browser, 7Star, Chromium, Comodo Dragon, Opera et autres).

En outre, VenomRAT peut désormais voler les détails de la carte de crédit (nom du titulaire de la carte, numéro de carte de crédit et date d'expiration).

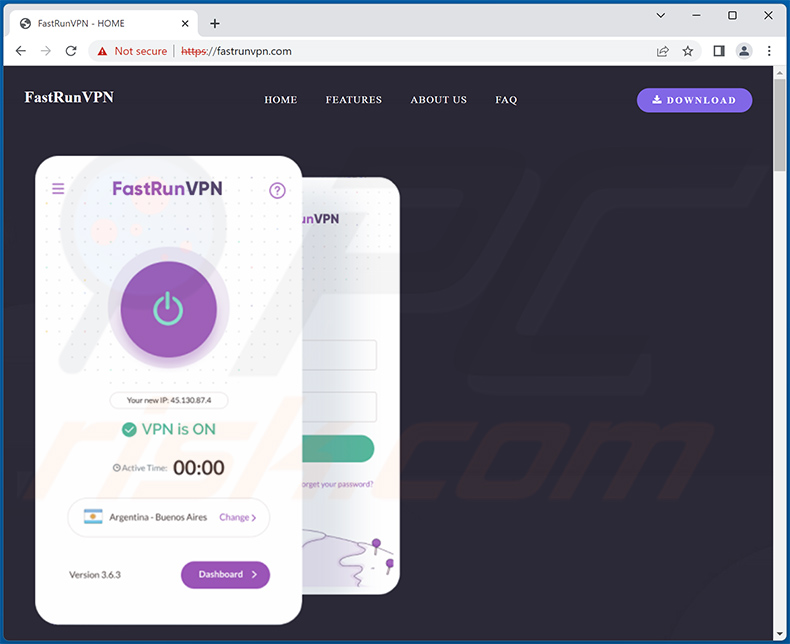

Capture d'écran d'un faux site de téléchargement FastRunVPN (fastrunvpn[.]com) diffusant VenomRAT :

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

TÉLÉCHARGEZ Combo CleanerEn téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Menu rapide :

- Qu'est-ce que VenomRAT ?

- ÉTAPE 1. Suppression manuelle du maliciel VenomRAT.

- ÉTAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

La suppression manuelle des maliciels est une tâche compliquée - il est généralement préférable de permettre aux programmes antivirus ou anti-maliciel de le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner Antivirus pour Windows.

Si vous souhaitez supprimer les maliciels manuellement, la première étape consiste à identifier le nom du logiciel malveillant que vous essayez de supprimer. Voici un exemple de programme suspect exécuté sur l'ordinateur d'un utilisateur :

Si vous avez vérifié la liste des programmes exécutés sur votre ordinateur, par exemple à l'aide du gestionnaire de tâches, et identifié un programme qui semble suspect, vous devez continuer avec ces étapes :

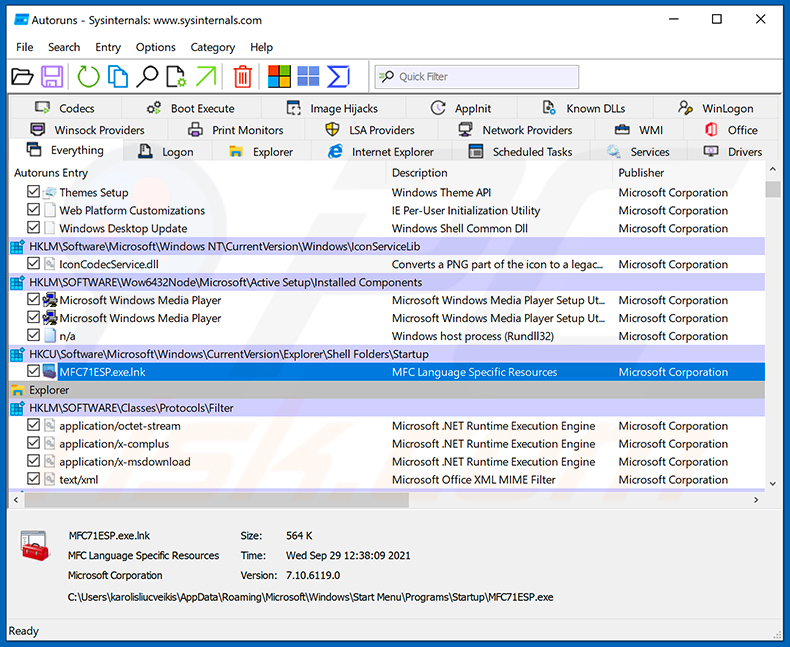

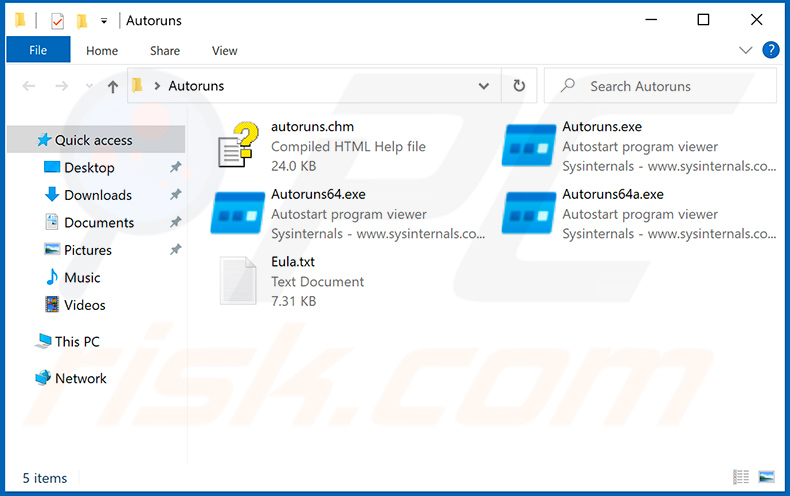

Téléchargez un programme appelé Autoruns. Ce programme affiche les emplacements des applications à démarrage automatique, du registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les emplacements des applications à démarrage automatique, du registre et du système de fichiers :

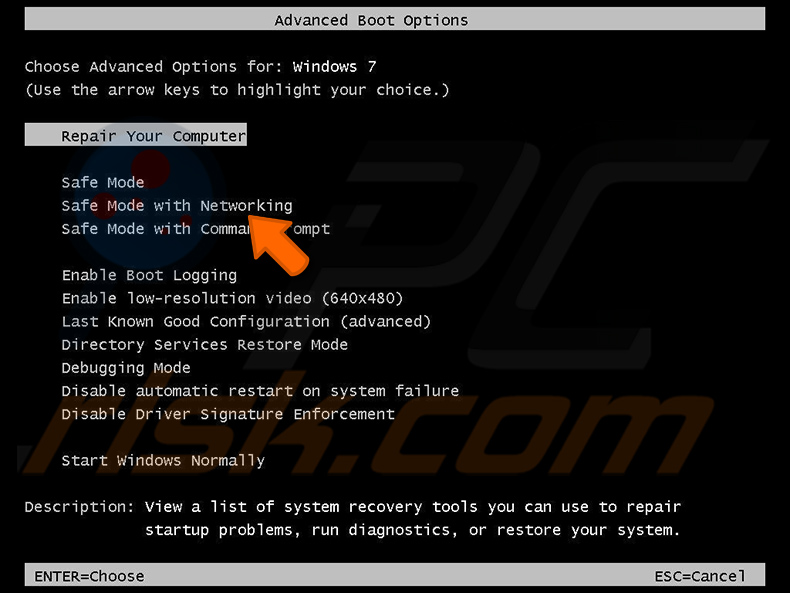

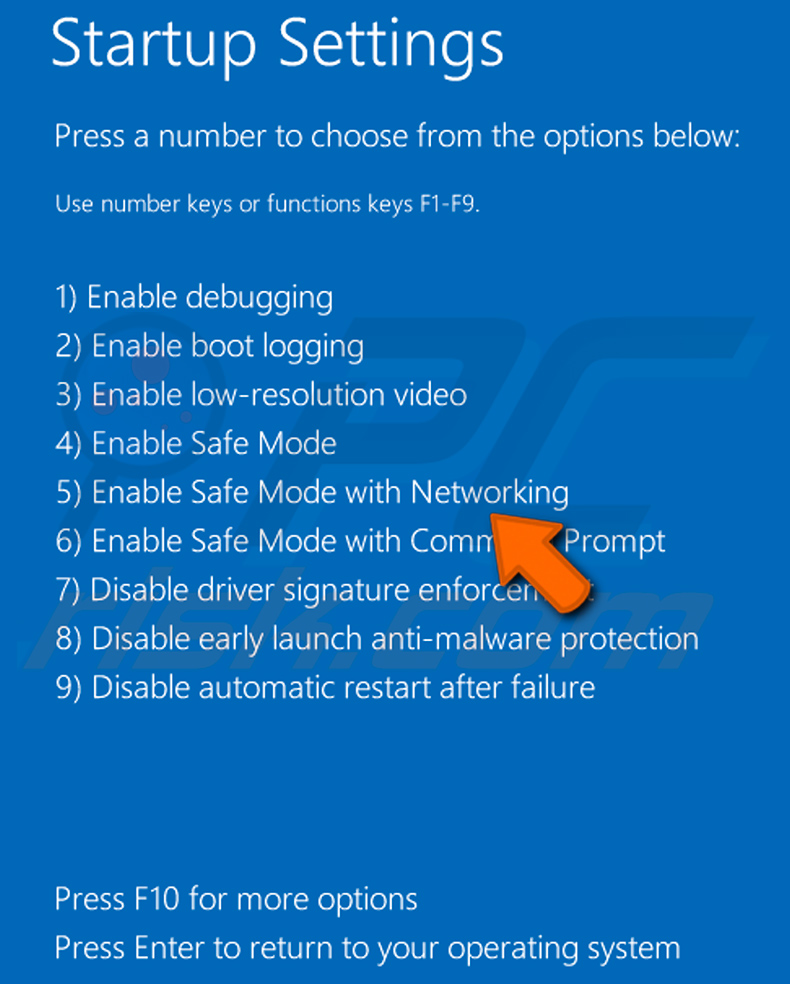

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

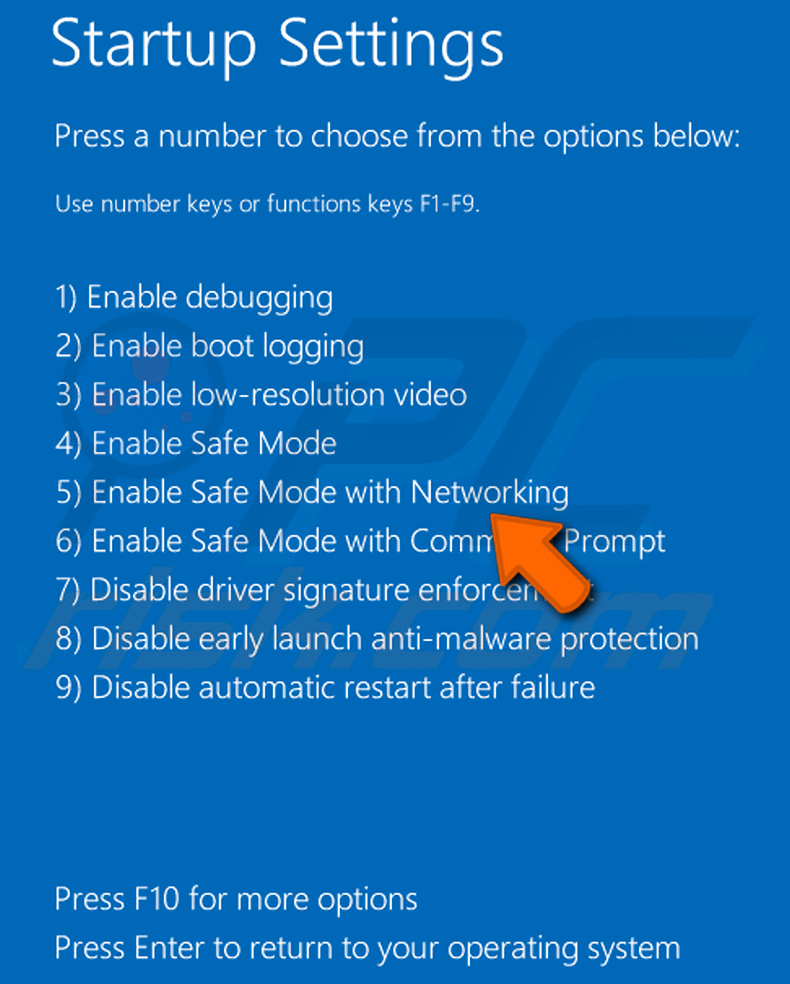

Utilisateurs de Windows 8 : Démarrer Windows 8 en mode sans échec avec mise en réseau - Accédez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé.

Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur va maintenant redémarrer dans le "menu des options de démarrage avancées". Cliquez sur le bouton "Dépanner", puis cliquez sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage".

Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

Utilisateurs de Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" de votre clavier enfoncé. Dans la fenêtre "choisir une option", cliquez sur "Dépanner", sélectionnez ensuite "Options avancées".

Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, vous devez cliquer sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

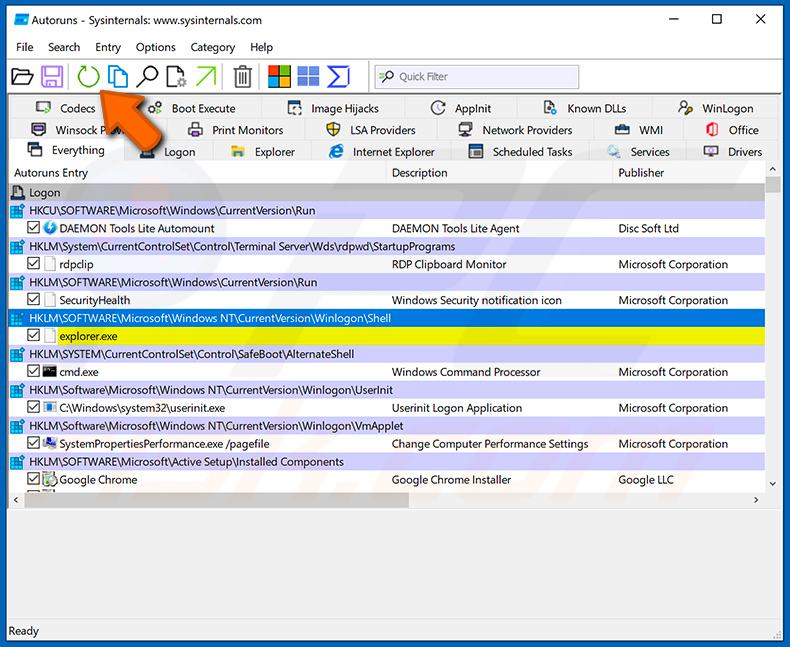

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

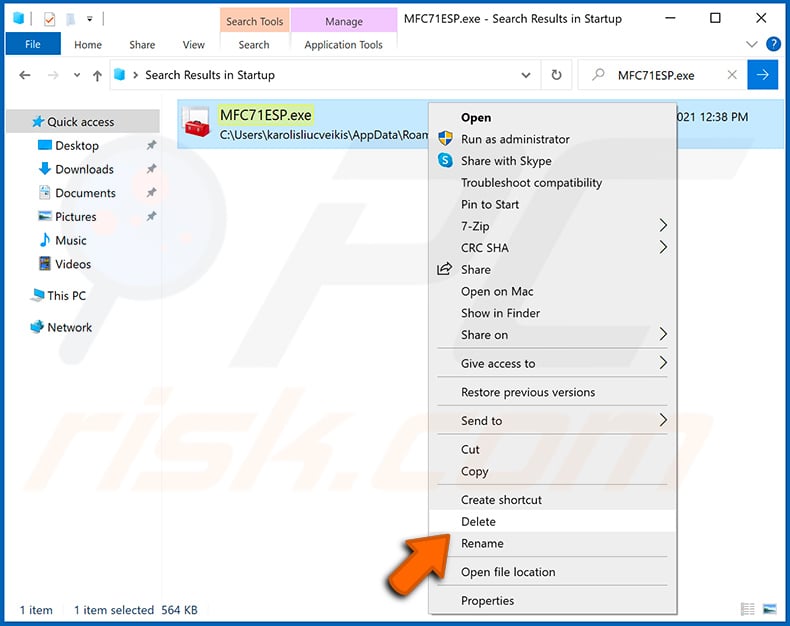

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

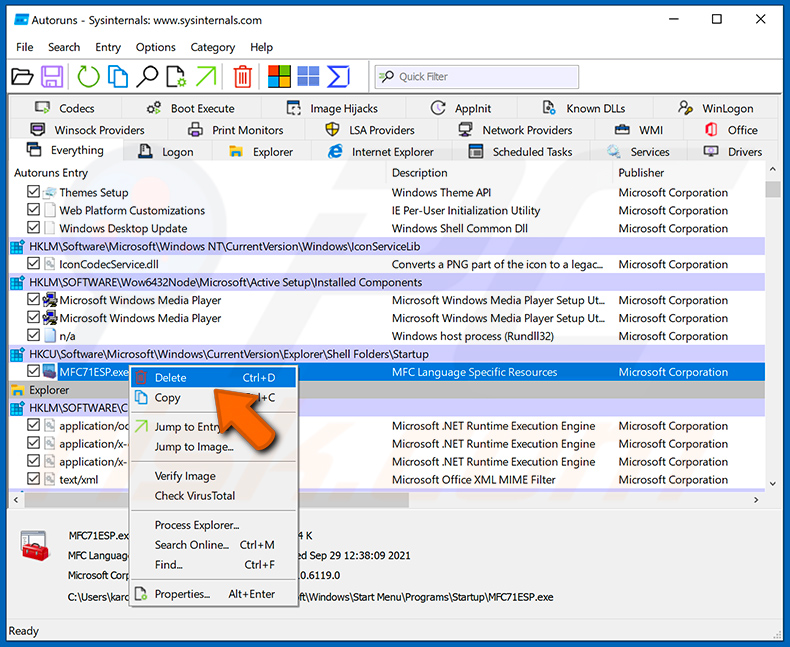

Vous devez écrire son chemin complet et son nom. Notez que certains maliciels masquent les noms de processus sous des noms de processus Windows légitimes. À ce stade, il est très important d'éviter de supprimer des fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

Après avoir supprimé le maliciel via l'application Autoruns (cela garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le nom de fichier du maliciel, assurez-vous de le supprimer.

Redémarrez votre ordinateur en mode normal. En suivant ces étapes, vous devriez supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées. Si vous ne possédez pas ces compétences, laissez la suppression des maliciels aux programmes antivirus et anti-maliciel.

Ces étapes peuvent ne pas fonctionner avec les infections de maliciels avancés. Comme toujours, il est préférable de prévenir l'infection que d'essayer de supprimer les maliciels plus tard. Pour protéger votre ordinateur, installez les dernières mises à jour du système d'exploitation et utilisez un logiciel antivirus. Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de l'analyser avec Combo Cleaner Antivirus pour Windows.

Foire Aux Questions (FAQ)

Mon ordinateur est infecté par un maliciel, dois-je formater mon périphérique de stockage pour m'en débarrasser ?

Le formatage n'est pas nécessaire pour supprimer les maliciels comme VenomRAT. Il existe divers outils et techniques de suppression qui peuvent éliminer efficacement les maliciels sans avoir à effacer tout le système.

Quels sont les principaux problèmes que les maliciels peuvent causer ?

Les maliciels peuvent voler des informations personnelles, crypter des fichiers, perturber les systèmes d'exploitation, injecter des maliciels supplémentaires, se propager à d'autres ordinateurs, exploiter la crypto-monnaie, etc.

Quel est le but de VenomRAT ?

VenomRAT peut exfiltrer les fichiers .doc, .docx, .txt et .log du bureau, voler certains portefeuilles de crypto-monnaie, collecter des données à partir de divers navigateurs (y compris les mots de passe), enregistrer les frappes au clavier (enregistrer la saisie au clavier), accéder à la webcam, télécharger et exécuter des fichiers et plus encore.

Comment VenomRAT s'est-il infiltré dans mon ordinateur ?

Les maliciels sont souvent distribués via des liens ou des fichiers malveillants dans des courriels, des téléchargements intempestifs, des réseaux P2P, des sites Web non officiels, des pages hébergeant des logiciels piratés, des téléchargeurs tiers, des chevaux de Troie et des canaux similaires.

Combo Cleaner me protégera-t-il des maliciels ?

Combo Cleaner analysera le système d'exploitation et supprimera les menaces détectées (cette application peut détecter presque tous les maliciels connus). Un ordinateur infecté par des maliciels haut de gamme doit être analysé par une analyse complète. En règle générale, les maliciels de ce type se cachent profondément dans le système.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion