Ne pas faire confiance au courriel "Professional Hacker Managed To Hack Your Operating System"

L'hameçonnage/arnaqueÉgalement connu sous le nom de: Courriel de Sextorsion "Professional Hacker Managed To Hack Your Operating System"

Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Quel type de courriel est "Professional Hacker Managed To Hack Your Operating System" ?

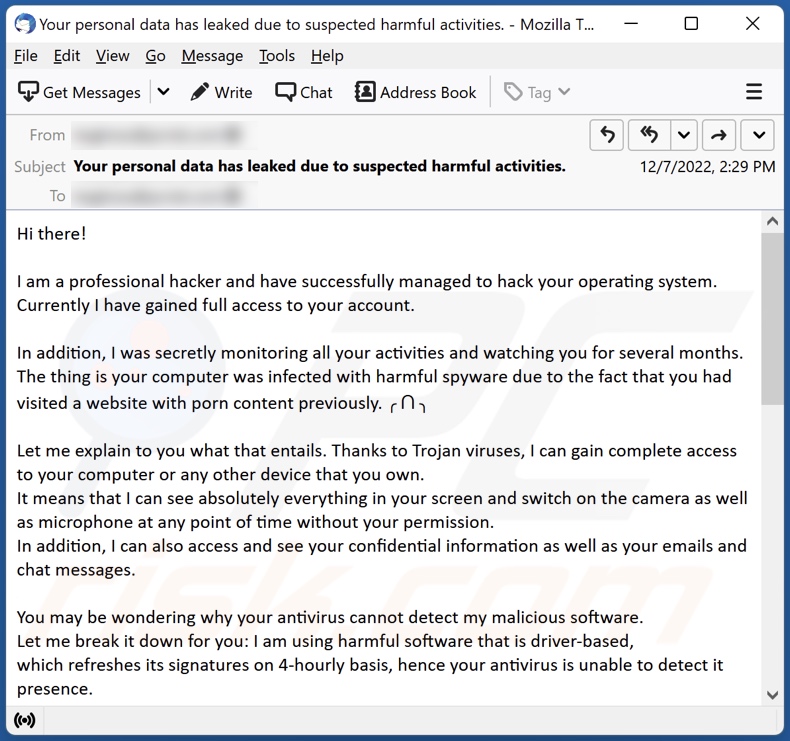

Après avoir inspecté le courriel "Professional Hacker Managed To Hack Your Operating System" et son équivalent en allemand, nous avons déterminé que ce courriel était un spam.

Ces lettres fonctionnent comme des escroqueries par sextorsion. Elles font de fausses déclarations sur les appareils des destinataires infectés par des maliciels et utilisés par la suite pour obtenir des enregistrements compromettants et d'autres contenus privés. Les faux courriels exigent un paiement sous la menace que le contenu explicite soit divulgué.

Il faut souligner que toutes les allégations faites par ce courrier sont fausses et ne présentent aucun danger pour les destinataires.

Présentation de l'escroquerie par courriel "Professional Hacker Managed To Hack Your Operating System"

Les courriels dont les sujets sont "Your personal data has leaked due to suspected harmful activities." et "Ihre persönlichen Daten sind wegen des Verdachts auf schädliche Aktivitäten nach außen gelangt." (les sujets peuvent varier) informent les destinataires que tous leurs appareils ont été infectés avec un maliciel par un pirate informatique professionnel.

Soi-disant, le cybercriminel a utilisé les machines compromises pour surveiller l'utilisateur pendant plusieurs mois. De plus, le maliciel inexistant a été utilisé pour enregistrer des vidéos explicites pendant que le destinataire visitait des sites Web hébergeant du contenu destiné aux adultes. Les lettres de spam affirment également que le faux maliciel a été utilisé pour extraire les contacts et les historiques des courriels et des messageries.

Le destinataire dispose de 50 heures pour transférer 850 USD ou 1750 EUR en crypto-monnaie Bitcoin à l'escroc - sinon les enregistrements explicites seront envoyés à leurs contacts. De plus, les courriels et les historiques de chat prétendument exfiltrés seront rendus publics. Le destinataire est averti que s'il divulgue le contenu du spam, le résultat sera le même que s'il avait refusé de payer.

Comme mentionné dans l'introduction, toutes les affirmations faites par les courriels "Professional Hacker Managed To Hack Your Operating System" sont fausses. Par conséquent, les appareils des destinataires n'ont pas été infectés, leurs données n'ont pas été volées et aucun enregistrement compromettant n'a jamais été effectué par l'expéditeur.

Si vous avez déjà payé les escrocs, vous ne pourrez pas restituer vos fonds. Les transactions de crypto-monnaie sont pratiquement introuvables - par conséquent, elles sont pratiquement irréversibles.

| Nom | Courriel de Sextorsion "Professional Hacker Managed To Hack Your Operating System" |

| Type de menace | Hameçonnage, arnaque, ingénierie sociale, fraude |

| Fausse réclamation | Le pirate a infecté les appareils du destinataire, puis les a utilisés pour effectuer des enregistrements explicites, qui seront divulgués à moins qu'une rançon ne soit payée. |

| Montant de la rançon | 850 USD ou 1750 EUR en crypto-monnaie Bitcoin |

| Adresse de crypto-portefeuille cybercriminel | 12nEVuGNtRFMVjeVmLtD4nt2sHX68S47yH; 1Er1bTsfVpy2uZ88hBDJf1i66SuYxQCRKb, 1Jv4gYRkCiDQqBQvdmDW9c2Dqwg1pYfn6y |

| Les symptômes | Achats en ligne non autorisés, modification des mots de passe des comptes en ligne, usurpation d'identité, accès illégal à l'ordinateur. |

| Modes de diffusion | Courriels trompeurs, publicités pop-up en ligne frauduleuses, techniques d'empoisonnement des moteurs de recherche, domaines mal orthographiés. |

| Dégâts | Perte d'informations privées sensibles, perte monétaire, vol d'identité. |

|

Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. Téléchargez Combo CleanerUn scanner gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk. |

Exemples de campagnes de spam de sextorsion

Nous avons inspecté des milliers de spams ; "Porn Websites I Attacked With My Virus Xploit", "I Know That You Cheat On Your Partner", "Some Bad News That You Are About To Hear" - ne sont que quelques exemples de ceux utilisés pour la sextorsion.

Des lettres trompeuses sont utilisées pour faciliter une variété d'escroqueries, y compris l'hameçonnage, et elles sont utilisées pour distribuer des chevaux de Troie, des rançongiciels et d'autres maliciels. Ces courriels peuvent faire diverses déclarations, et ils peuvent même être déguisés en messages provenant de fournisseurs de services légitimes, d'entreprises, de sociétés, d'organisations, d'institutions, d'autorités et d'autres entités.

Comment les campagnes de spam infectent-elles les ordinateurs ?

Les spams peuvent contenir des fichiers virulents sous forme de pièces jointes ou de liens de téléchargement. Ces fichiers peuvent se trouver dans différents formats, par exemple, des exécutables, des archives, des documents PDF et Microsoft Office, JavaScript, etc.

Lorsqu'un fichier infectieux est lancé, exécuté ou ouvert d'une quelconque manière, la chaîne de téléchargement/installation de maliciels est déclenchée. Par exemple, les documents Microsoft Office infectent les appareils en exécutant des macro-commandes malveillantes.

Comment éviter l'installation de maliciels ?

Nous vous recommandons vivement de faire preuve de prudence avec les courriels entrants, les MP/DM, les SMS et autres messages. Les pièces jointes et les liens trouvés dans les courriels suspects/non pertinents ne doivent pas être ouverts, car cela peut entraîner une infection du système. Une autre recommandation est d'utiliser les versions de Microsoft Office publiées après 2010, car elles disposent du mode "Vue protégée" qui empêche l'exécution automatique des macros.

Cependant, les maliciels ne se propagent pas exclusivement via des spams. Par conséquent, nous vous conseillons de télécharger uniquement à partir de canaux officiels et dignes de confiance. De plus, tous les programmes doivent être activés et mis à jour à l'aide de fonctions/outils fournis par de véritables développeurs, car les outils de "craquage" d'activation illégaux et les mises à jour tierces peuvent contenir des maliciels.

Il est essentiel d'être prudent lors de la navigation, car les contenus en ligne frauduleux et malveillants semblent généralement légitimes et inoffensifs.

Nous devons souligner l'importance d'avoir un antivirus de bonne réputation installé et tenu à jour. Un logiciel de sécurité doit être utilisé pour effectuer des analyses régulières du système et pour supprimer les menaces/problèmes. Si vous avez déjà ouvert des pièces jointes malveillantes, nous vous recommandons d'exécuter une analyse avec Combo Cleaner Antivirus pour Windows pour éliminer automatiquement les maliciels infiltrés.

Texte présenté dans la variante anglaise du spam "Professional Hacker Managed To Hack Your Operating System" :

Subject: Your personal data has leaked due to suspected harmful activities.

Hi there!

I am a professional hacker and have successfully managed to hack your operating system.

Currently I have gained full access to your account.

In addition, I was secretly monitoring all your activities and watching you for several months.

The thing is your computer was infected with harmful spyware due to the fact that you had visited a website with porn content previously. ╭ ᑎ ╮

Let me explain to you what that entails. Thanks to Trojan viruses, I can gain complete access to your computer or any other device that you own.

It means that I can see absolutely everything in your screen and switch on the camera as well as microphone at any point of time without your permission.

In addition, I can also access and see your confidential information as well as your emails and chat messages.

You may be wondering why your antivirus cannot detect my malicious software.

Let me break it down for you: I am using harmful software that is driver-based,

which refreshes its signatures on 4-hourly basis, hence your antivirus is unable to detect it presence.

I have made a video compilation, which shows on the left side the scenes of you happily masturbating,

while on the right side it demonstrates the video you were watching at that moment..ᵔ.ᵔ

All I need is just to share this video to all email addresses and messenger contacts of people you are in communication with on your device or PC.

Furthermore, I can also make public all your emails and chat history.

I believe you would definitely want to avoid this from happening.

Here is what you need to do - transfer the Bitcoin equivalent of 850 USD to my Bitcoin account

(that is rather a simple process, which you can check out online in case if you don't know how to do that).

Below is my bitcoin account information (Bitcoin wallet): 12nEVuGNtRFMVjeVmLtD4nt2sHX68S47yH

Once the required amount is transferred to my account, I will proceed with deleting all those videos and disappear from your life once and for all.

Kindly ensure you complete the abovementioned transfer within 50 hours (2 days +).

I will receive a notification right after you open this email, hence the countdown will start.

Trust me, I am very careful, calculative and never make mistakes.

If I discover that you shared this message with others, I will straight away proceed with making your private videos public.

Good luck!

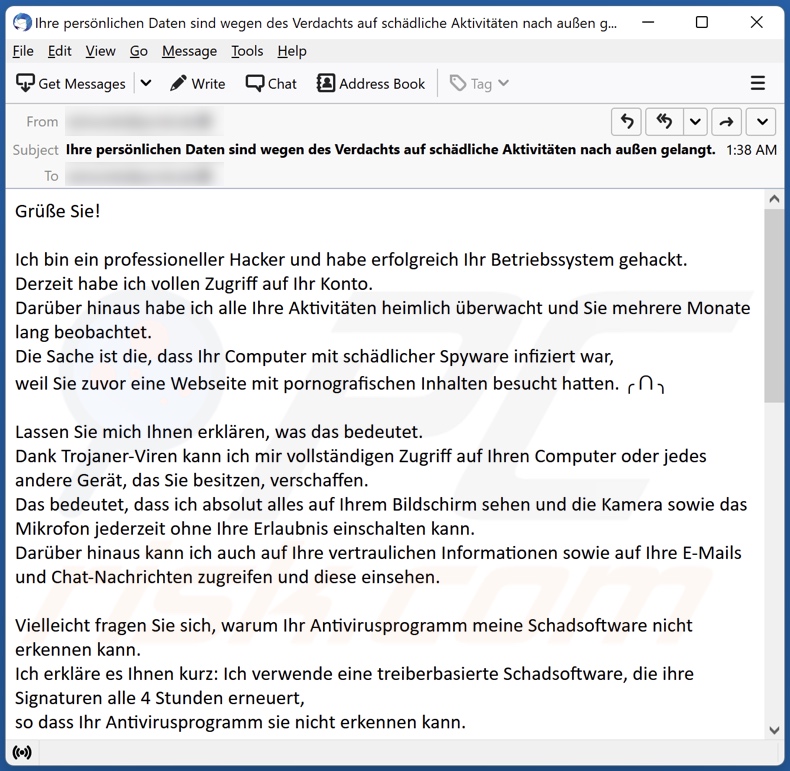

Capture d'écran de la variante allemande du courriel "Professional Hacker Managed To Hack Your Operating System" :

Texte présenté dans cette variante :

Subject: Ihre persönlichen Daten sind wegen des Verdachts auf schädliche Aktivitäten nach außen gelangt.

Grüße Sie!

Ich bin ein professioneller Hacker und habe erfolgreich Ihr Betriebssystem gehackt.

Derzeit habe ich vollen Zugriff auf Ihr Konto.

Darüber hinaus habe ich alle Ihre Aktivitäten heimlich überwacht und Sie mehrere Monate lang beobachtet.

Die Sache ist die, dass Ihr Computer mit schädlicher Spyware infiziert war,

weil Sie zuvor eine Webseite mit pornografischen Inhalten besucht hatten. ╭ ᑎ ╮

Lassen Sie mich Ihnen erklären, was das bedeutet.

Dank Trojaner-Viren kann ich mir vollständigen Zugriff auf Ihren Computer oder jedes andere Gerät, das Sie besitzen, verschaffen.

Das bedeutet, dass ich absolut alles auf Ihrem Bildschirm sehen und die Kamera sowie das Mikrofon jederzeit ohne Ihre Erlaubnis einschalten kann.

Darüber hinaus kann ich auch auf Ihre vertraulichen Informationen sowie auf Ihre E-Mails und Chat-Nachrichten zugreifen und diese einsehen.

Vielleicht fragen Sie sich, warum Ihr Antivirusprogramm meine Schadsoftware nicht erkennen kann.

Ich erkläre es Ihnen kurz: Ich verwende eine treiberbasierte Schadsoftware, die ihre Signaturen alle 4 Stunden erneuert,

so dass Ihr Antivirusprogramm sie nicht erkennen kann.

Ich habe eine Videozusammenstellung erstellt, die auf der linken Seite die Szenen zeigt,

in denen Sie fröhlich masturbieren, während auf der rechten Seite das Video gezeigt wird, das Sie sich in diesem Moment angesehen haben...ᵔ.ᵔ

Alles, was ich tun muss, ist, dieses Video an alle E-Mail-Adressen und Messenger-Kontakte von Personen weiterzugeben,

mit denen Sie auf Ihrem Gerät oder PC in Kontakt stehen. Darüber hinaus kann ich auch alle Ihre E-Mails und Chatverläufe veröffentlichen.

Ich denke, dass Sie dies auf jeden Fall vermeiden möchten.

Sie müssen daher Folgendes tun: Überweisen Sie Bitcoin im Gegenwert von 1750€ auf mein Bitcoin-Konto

(das ist ein ziemlich einfacher Vorgang, den Sie online nachlesen können, falls Sie nicht wissen, wie das geht).

Im Folgenden finden Sie die Informationen zu meinem Bitcoin-Konto (Bitcoin-Wallet): 1Er1bTsfVpy2uZ88hBDJf1i66SuYxQCRKb

Sobald der erforderliche Betrag auf meinem Konto eingegangen ist,

werde ich all diese Videos löschen und ein für alle Mal aus Ihrem Leben verschwinden.

Bitte stellen Sie sicher, dass Sie die oben genannte Überweisung innerhalb von 50 Stunden (2 Tage +) durchführen.

Ich werde eine Benachrichtigung erhalten, sobald Sie diese E-Mail öffnen, und der Countdown beginnt.

Glauben Sie mir, ich bin sehr vorsichtig, berechnend und mache nie Fehler.

Sollte ich feststellen, dass Sie diese Nachricht an andere weitergegeben haben, werde ich sofort damit beginnen, Ihre privaten Videos öffentlich zu machen.

Viel Glück! ⍣

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

TÉLÉCHARGEZ Combo CleanerEn téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Menu rapide :

- Qu'est-ce que Courriel de Sextorsion "Professional Hacker Managed To Hack Your Operating System" ?

- Types de courriels malveillants.

- Comment repérer un courriel malveillant ?

- Que faire si vous tombez dans le piège d'une arnaque par courriel ?

Types de courriels malveillants :

![]() Les courriels d'hameçonnage

Les courriels d'hameçonnage

Le plus souvent, les cybercriminels utilisent des courriels trompeurs pour inciter les internautes à divulguer leurs informations confidentielles sensibles, par exemple, les informations de connexion à divers services en ligne, comptes de messagerie ou informations bancaires en ligne.

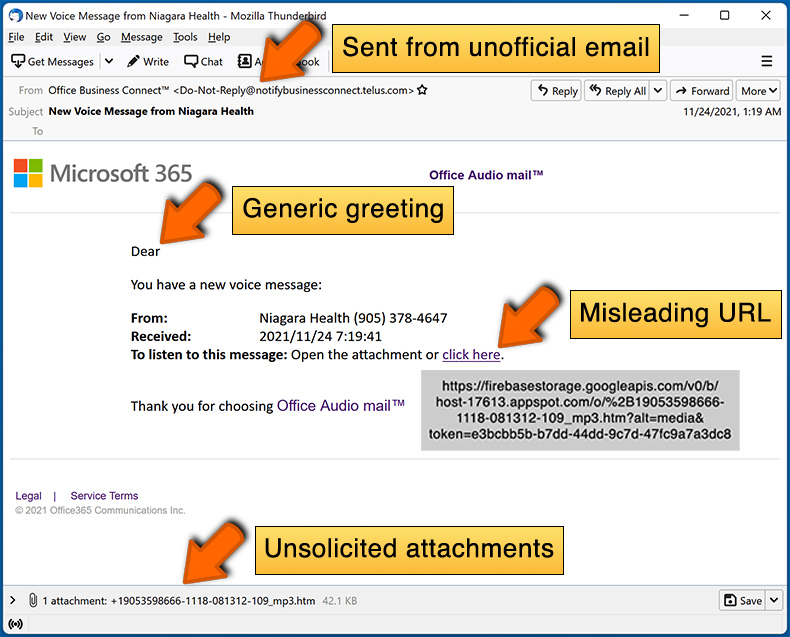

De telles attaques sont appelées hameçonnage. Dans une attaque par hameçonnage, les cybercriminels envoient généralement un courriel d'un service populaire avec un logo (par exemple, Microsoft, DHL, Amazon, Netflix), créent une urgence (mauvaise adresse de livraison, mot de passe expiré, etc.) et placent un lien qu'ils espèrent que leurs victimes potentielles cliqueront.

Après avoir cliqué sur le lien présenté dans ce message électronique, les victimes sont redirigées vers un faux site Web qui semble identique ou extrêmement similaire à l'original. Les victimes sont ensuite invitées à saisir leur mot de passe, les détails de leur carte de crédit ou d'autres informations qui seront volées par les cybercriminels.

![]() Les courriels contenant des pièces jointes malveillantes

Les courriels contenant des pièces jointes malveillantes

Un autre vecteur d'attaque populaire est le courrier indésirable contenant des pièces jointes malveillantes qui infectent les ordinateurs des utilisateurs avec des maliciels. Les pièces jointes malveillantes contiennent généralement des chevaux de Troie capables de voler des mots de passe, des informations bancaires et d'autres informations sensibles.

Dans de telles attaques, l'objectif principal des cybercriminels est d'amener leurs victimes potentielles à ouvrir une pièce jointe infectée. Pour atteindre cet objectif, les messages électroniques parlent généralement de factures, de télécopies ou de messages vocaux récemment reçus.

Si une victime potentielle tombe dans le piège et ouvre la pièce jointe, ses ordinateurs sont infectés et les cybercriminels peuvent collecter de nombreuses informations sensibles.

Bien qu'il s'agisse d'une méthode plus compliquée pour voler des informations personnelles (les filtres anti-spam et les programmes antivirus détectent généralement de telles tentatives), en cas de succès, les cybercriminels peuvent obtenir un éventail de données beaucoup plus large et peuvent collecter des informations pendant une longue période.

![]() Les courriels de sextorsion

Les courriels de sextorsion

Il s'agit d'un type d'hameçonnage. Dans ce cas, les utilisateurs reçoivent un courriel affirmant qu'un cybercriminel pourrait accéder à la webcam de la victime potentielle et disposer d'un enregistrement vidéo de sa masturbation.

Pour se débarrasser de la vidéo, les victimes sont invitées à payer une rançon (généralement en utilisant Bitcoin ou une autre crypto-monnaie). Néanmoins, toutes ces affirmations sont fausses - les utilisateurs qui reçoivent de tels courriels doivent les ignorer et les supprimer.

Comment repérer un courriel malveillant ?

Alors que les cybercriminels essaient de faire en sorte que leurs courriels leurres aient l'air dignes de confiance, voici quelques éléments que vous devez rechercher lorsque vous essayez de repérer un courriel d'hameçonnage :

- Vérifiez l'adresse courriel de l'expéditeur ("de") : passez votre souris sur l'adresse "de" et vérifiez si elle est légitime. Par exemple, si vous avez reçu un courriel de Microsoft, assurez-vous de vérifier si l'adresse courriel est @microsoft.com et non quelque chose de suspect comme @m1crosoft.com, @microsfot.com, @account-security-noreply.com, etc.

- Vérifiez les salutations génériques : si le message d'accueil dans le courriel est "Cher utilisateur", "Cher @yourcourriel.com", "Cher client", cela devrait susciter la méfiance. Le plus souvent, les entreprises vous appellent par votre nom. L'absence de ces informations pourrait signaler une tentative d'hameçonnage.

- Vérifiez les liens dans le courriel : passez votre souris sur le lien présenté dans le courriel, si le lien qui apparaît vous semble suspect, ne cliquez pas dessus. Par exemple, si vous avez reçu un courriel de Microsoft et que le lien dans le courriel indique qu'il redirige vers firebasestorage.googleapis.com/v0... vous ne devriez pas lui faire confiance. Il est préférable de ne cliquer sur aucun lien dans les courriels, mais de visiter le site Web de l'entreprise qui vous a envoyé le courriel en premier lieu.

- Ne vous fiez pas aveuglément aux pièces jointes dans les courriels : le plus souvent, les entreprises légitimes vous demanderont de vous connecter à leur site Web et d'afficher tous les documents qui s'y trouvent ; si vous avez reçu un courriel avec une pièce jointe, c'est une bonne idée de l'analyser avec une application antivirus. Les pièces jointes infectées sont un vecteur d'attaque couramment utilisé par les cybercriminels.

Pour minimiser le risque d'ouvrir des courriels d'hameçonnage et malveillants, nous vous recommandons d'utiliser Combo Cleaner Antivirus pour Windows.

Exemple de courrier indésirable :

Que faire si vous tombez dans le piège d'une arnaque par courriel ?

- Si vous avez cliqué sur un lien dans un courriel d'hameçonnage et entré votre mot de passe, assurez-vous de changer votre mot de passe dès que possible. Habituellement, les cybercriminels collectent les informations d'identification volées, puis les vendent à d'autres groupes qui les utilisent à des fins malveillantes. Si vous modifiez votre mot de passe à temps, il est possible que les criminels n'aient pas le temps de faire des dégâts.

- Si vous avez entré vos informations de carte de crédit, contactez votre banque dès que possible et expliquez la situation. Il y a de fortes chances que vous deviez annuler votre carte de crédit compromise et en obtenir une nouvelle.

- Si vous voyez des signes d'usurpation d'identité, vous devez immédiatement contacter la Federal Trade Commission. Cette institution recueillera des informations sur votre situation et créera un plan de redressement personnel.

- Si vous avez ouvert une pièce jointe malveillante - votre ordinateur est probablement infecté, vous devez l'analyser avec une application antivirus réputée. À cette fin, nous vous recommandons d'utiliser Combo Cleaner Antivirus pour Windows.

- Aidez les autres utilisateurs d'Internet - rapportez les courriels d'hameçonnage à Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center et U.S. Department of Justice.

Foire Aux Questions (FAQ)

Pourquoi ai-je reçu ce courriel ?

Les spams ne sont pas personnels. Ces lettres sont distribuées lors d'opérations massives - par conséquent, des milliers d'utilisateurs reçoivent des lettres identiques.

Mon ordinateur a-t-il été piraté et l'expéditeur a-t-il des informations ?

Non, le courriel en question est faux. Par conséquent, vos appareils n'ont pas été infectés, vos informations n'ont pas été compromises et l'expéditeur n'a pas fait de séquences explicites vous présentant.

Comment les cybercriminels ont-ils obtenu mon mot de passe de messagerie ?

Votre courriel a peut-être été obtenu par le biais d'une escroquerie par hameçonnage. Elles sont généralement (mais pas exclusivement) promues via des spams ; ces stratagèmes peuvent impliquer soit des sites Web d'enregistrement de données, soit des fichiers déguisés en pages Web de connexion à un compte de messagerie, des formulaires d'inscription/d'abonnement, etc. Il est peu probable mais possible que le courriel ait été acquis via une violation de données.

J'ai envoyé de la crypto-monnaie à l'adresse indiquée dans ce courriel, puis-je récupérer mon argent ?

Non, les transactions de crypto-monnaie sont pratiquement introuvables - donc irréversibles.

J'ai fourni mes informations personnelles lorsque j'ai été trompé par un spam, que dois-je faire ?

Si vous avez fourni les informations d'identification de votre compte (ou si vous pensez qu'elles ont été compromises), modifiez immédiatement les mots de passe de tous les comptes potentiellement exposés et informez leur support officiel. Et si vous avez divulgué d'autres données privées (par exemple, les détails de la carte d'identité, les numéros de carte de crédit, etc.) - contactez sans délai les autorités compétentes.

J'ai lu un spam mais je n'ai pas ouvert la pièce jointe, mon ordinateur est-il infecté ?

Non, ouvrir/lire un courriel est inoffensif. Les systèmes sont infectés lorsque des pièces jointes ou des liens malveillants présents dans les spams sont ouverts/cliqués.

J'ai téléchargé et ouvert un fichier joint à un spam, mon ordinateur est-il infecté ?

Le déclenchement d'une infection peut dépendre du format du fichier ouvert. Pour détailler, les exécutables (.exe, .run, etc.) infectent presque sans faute les appareils lorsqu'ils sont ouverts. Alors que les formats de document (.doc, .xls, .pdf, etc.) peuvent nécessiter une interaction supplémentaire de l'utilisateur (par exemple, l'activation de macro-commandes) pour commencer à télécharger/installer des maliciels.

Combo Cleaner supprimera-t-il les infections de maliciels présentes dans les pièces jointes des courriels ?

Oui, Combo Cleaner est conçu pour détecter et supprimer les menaces. Il peut éliminer presque toutes les infections de maliciels connues. Cependant, il convient de mentionner que l'exécution d'une analyse complète du système est cruciale, car les maliciels haut de gamme se cachent généralement au plus profond des systèmes.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion