Ne pas faire confiance au courriel d'hameçonnage SharePoint

L'hameçonnage/arnaqueÉgalement connu sous le nom de: Possible infections de maliciels

Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Guide de suppression de "SharePoint Email Scam"

Qu'est-ce que "SharePoint Email Scam" ?

En règle générale, les escrocs derrière les courriels d'hameçonnage tentent frauduleusement d'obtenir des informations ou des données sensibles, telles que les noms d'utilisateur, mots de passe ou autres informations d'identification, et les détails de carte de crédit, en déguisant leurs courriels sous forme de lettres d'entreprises, d'organisations légitimes, etc. Cet email particulier se déguise sous la forme d'une lettre de SharePoint, les escrocs tentant de voler des comptes Microsoft 365.

La recherche montre que les escrocs derrière ce courriel d'hameçonnage ciblent les entreprises et utilisent souvent le nom de l'entreprise du destinataire pour donner l'impression que ce courriel a été reçu d'une certaine entreprise pour laquelle le destinataire est employé. L'objectif principal des escrocs est d'amener les destinataires à cliquer sur le lien hypertexte et à suivre des instructions supplémentaires sur le site Web ouvert. Sur ce site Web, les destinataires sont invités à cliquer sur un bouton censé télécharger certains documents. Cependant, ce bouton télécharge un fichier PDF contenant un lien vers un autre site Web ou ouvre simplement un formulaire de soumission dans lequel les destinataires sont invités à entrer leurs informations de connexion Microsoft (Office) 365. En termes simples, l'objectif principal des escrocs derrière ce courriel est de voler les informations d'identification susmentionnées qui leur donneraient un contrôle total sur les comptes Microsoft 365.

| Nom | Escroquerie par courriel SharePoint |

| Type de menace | Hameçonnage, arnaque, ingénierie sociale, fraude |

| Fausse déclaration | Ce courriel est déguisé en lettre concernant certains documents importants |

| Déguisement | Ce courriel d'hameçonnage est souvent déguisé en courriel de l'entreprise du destinataire |

| Symptômes | Achats en ligne non autorisés, modification des mots de passe de compte en ligne, vol d'identité, accès illégal à l'ordinateur. |

| Méthodes de distribution | Courriels trompeurs, publicités pop-up en ligne malveillantes, techniques d'empoisonnement des moteurs de recherche, domaines mal orthographiés. |

| Dommages | Perte d'informations privées sensibles, perte monétaire, vol d'identité. |

|

Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. Téléchargez Combo CleanerUn scanner gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk. |

Pour résumer, les courriels de phishing sont généralement déguisés en officiels, urgents, importants, etc. Il est courant qu'ils utilisent également des en-tête d'entités légitimes. Il convient de mentionner que les courriels peuvent être utilisés non seulement à des fins d'hameçonnage, mais également pour distribuer des maliciels, par exemple des chevaux de Troie, des rançongiciels, des mineurs de crypto-monnaie et d'autres maliciels. Quelques exemples d'autres courriels d'hameçonnage sont "Server Notification Email Scam", "GitHub Email Scam" et "ShareFile Attachment Email Scam".

Comment les campagnes de spam infectent-elles les ordinateurs ?

Les ordinateurs peuvent être infectés par des maliciels via des courriels (campagnes malspam) uniquement lorsque les destinataires ouvrent des pièces jointes malveillantes ou des fichiers téléchargés via des liens malveillants. Quelques exemples de fichiers que les cybercriminels attachent souvent à leurs courriels sont des documents Microsoft Office malveillants, des documents PDF, des fichiers exécutables (comme .exe), des fichiers d'archive (comme ZIP, RAR) et des fichiers JavaScript. Il convient de mentionner que les documents MS Office malveillants ne peuvent infecter les ordinateurs que si les utilisateurs leur donnent l'autorisation d'activer l'édition/le contenu (commandes de macros). Cependant, les documents malveillants ouverts avec une version antérieure à Microsoft Office 2010 provoquent l'installation de maliciels sans demander d'autorisation, car les versions susmentionnées n'incluent pas le mode d'affichage protégé.

Comment éviter l'installation de maliciels ?

Les programmes, les fichiers doivent être téléchargés uniquement à partir des sites Web officiels et via des liens directs. Les autres canaux tels que les téléchargeurs (et installateurs) tiers, les sites Web non officiels, les réseaux Peer-to-Peer (par exemple, les clients torrent, eMule) ne doivent pas être utilisés. Les cybercriminels les utilisent souvent pour distribuer des fichiers/programmes malveillants. Le système d'exploitation et les programmes installés doivent être mis à jour et/ou activés avec des fonctions et/ou des outils mis en œuvre qui sont fournis (conçus) par les développeurs officiels. Il n'est pas légal d'utiliser des outils d'activation non officiels ("cracking"). Les pièces jointes et/ou les liens dans des courriels non pertinents qui ont été reçus d'adresses suspectes et inconnues ne doivent pas être ouverts. Il est courant que de tels courriels soient envoyés par des cybercriminels qui tentent de tromper les destinataires pour qu'ils infectent leurs ordinateurs avec des maliciels. Il est intéressant de mentionner qu'ils déguisent souvent leurs courriels comme importants, officiels, etc. Tout système d'exploitation est plus sûr s'il est régulièrement analysé avec un antivirus ou un logiciel anti-logiciel espion réputé. Par conséquent, nous vous recommandons d'en installer un et de le maintenir toujours à jour. Si vous avez déjà ouvert des pièces jointes malveillantes, nous vous recommandons d'exécuter une analyse avec Combo Cleaner Antivirus pour Windows pour éliminer automatiquement les maliciels infiltrés.

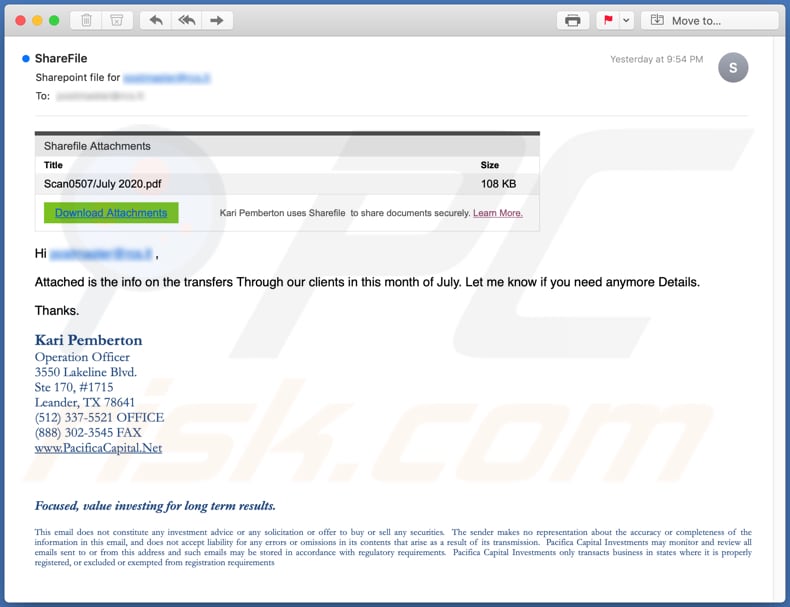

Texte présenté dans le courrier électronique "SharePoint Email Scam" :

Subject: Sharepoint file for -

Sharefile Attachments

Title Size

Scan0507/July 2020.pdf 108 KB

Download Attachments Kari Pemberton uses Sharefile to share documents securely. Learn More.Hi - ,

Attached is the info on the transfers Through our clients in this month of July. Let me know if you need anymore Details.

Thanks.

Kari Pemberton

Operation Officer

3550 Lakeline Blvd.

Ste 170, #1715

Leander, TX 78641

(512) 337-5521 OFFICE

(888) 302-3545 FAX

www.PacificaCapital.Net

Focused, value investing for long term results.

This email does not constitute any investment advice or any solicitation or offer to buy or sell any securities. The sender makes no representation about the accuracy or completeness of the information in this email, and does not accept liability for any errors or omissions in its contents that arise as a result of its transmission. Pacifica Capital Investments may monitor and review all emails sent to or from this address and such emails may be stored in accordance with regulatory requirements. Pacifica Capital Investments only transacts business in states where it is properly registered, or excluded or exempted from registration requirements

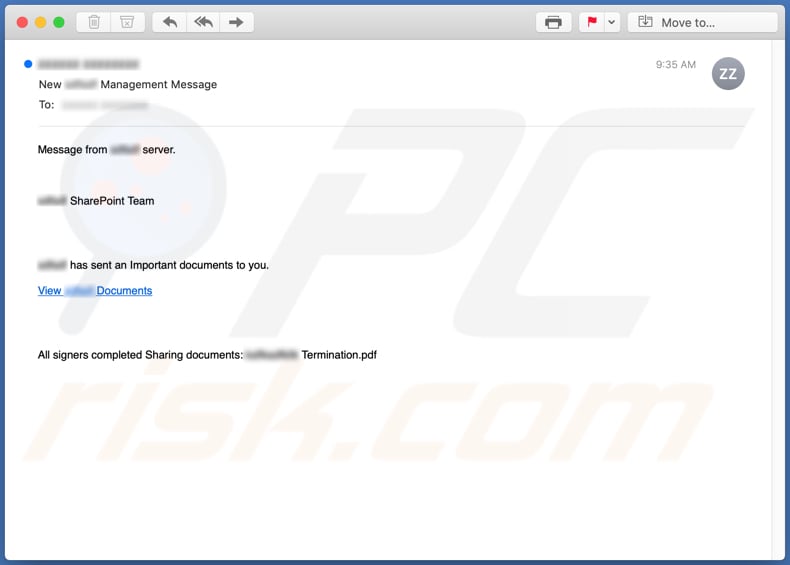

Capture d'écran de la deuxième variante de ce courriel d'hameçonnage :

Texte dans ce courriel :

Subject: New - Management Message

Message from - server.

- SharePoint Team

- has sent an Important documents to you.

View - Documents

All signers completed Sharing documents: - Termination.pdf

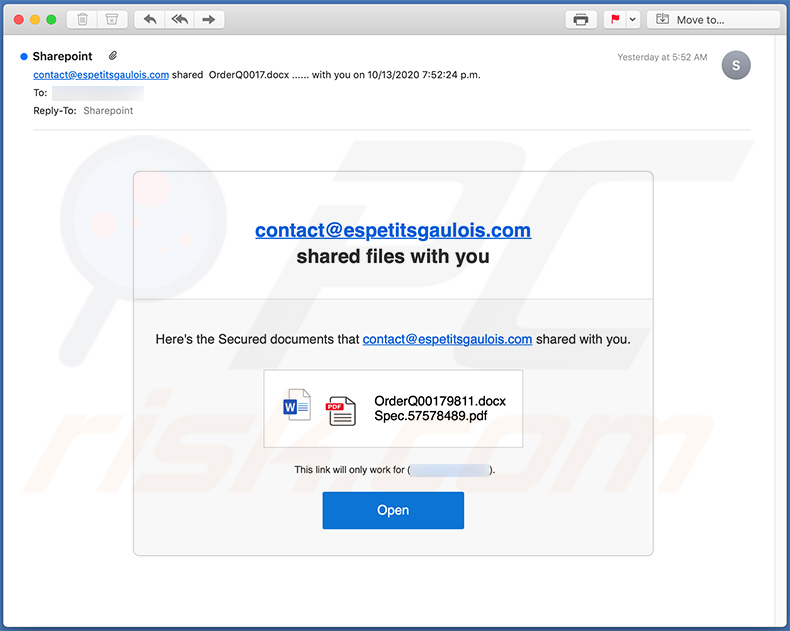

Un exemple de courrier indésirable sur le thème de SharePoint utilisé pour promouvoir un site Web de phishing:

Texte présenté dans:

Subject: contact@espetitsgaulois.com shared OrderQ0017.docx ...... with you on 10/13/2020 7:52:24 p.m.

contact@espetitsgaulois.com shared files with you

Here's the Secured documents that contact@espetitsgaulois.com shared with you.

OrderQ00179811.docx

Spec.57578489.pdf

This link will only work for (-).

Open

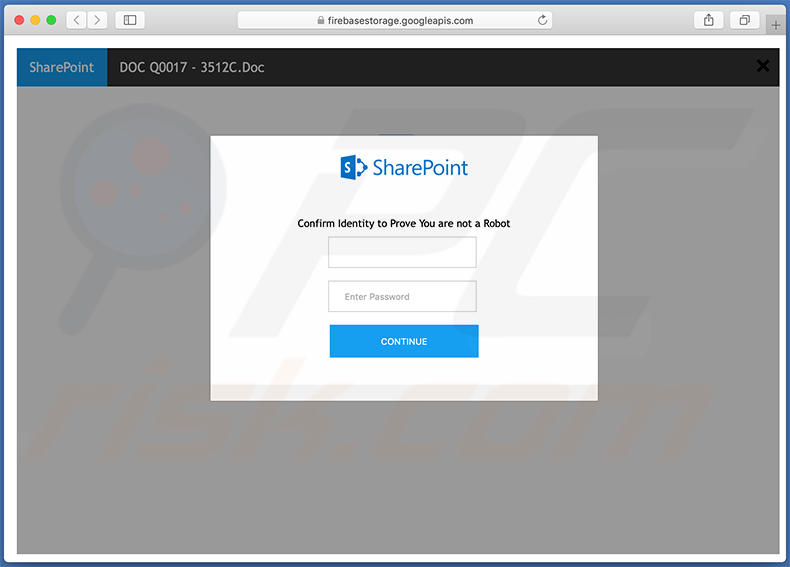

Capture d'écran du site d'hameçonnage promu (faux site de connexion SharePoint) :

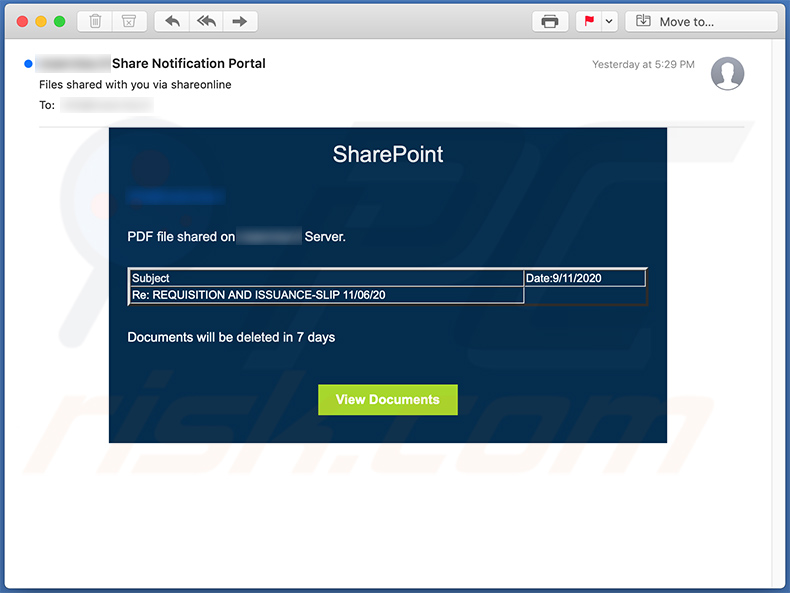

Encore un autre courrier indésirable sur le thème de SharePoint utilisé pour promouvoir un site Web d'hameçonnage (faux site de connexion WebMail) :

Texte présenté :

Subject: Files shared with you via shareonline

SharePoint

********

PDF file shared on ******** Server.

Date:9/11/2020

Re: REQUISITION AND ISSUANCE-SLIP 11/06/20Documents will be deleted in 7 days

View Documents

Capture d'écran du site Web promu (kitestcon.web[.]app) :

![Fake Webmail login site (kitestcon.web [.] App) promu via un courrier indésirable sur le thème de SharePoint](/images/stories/screenshots202011/sharepoint-update-2020-11-10-fake-website.jpg)

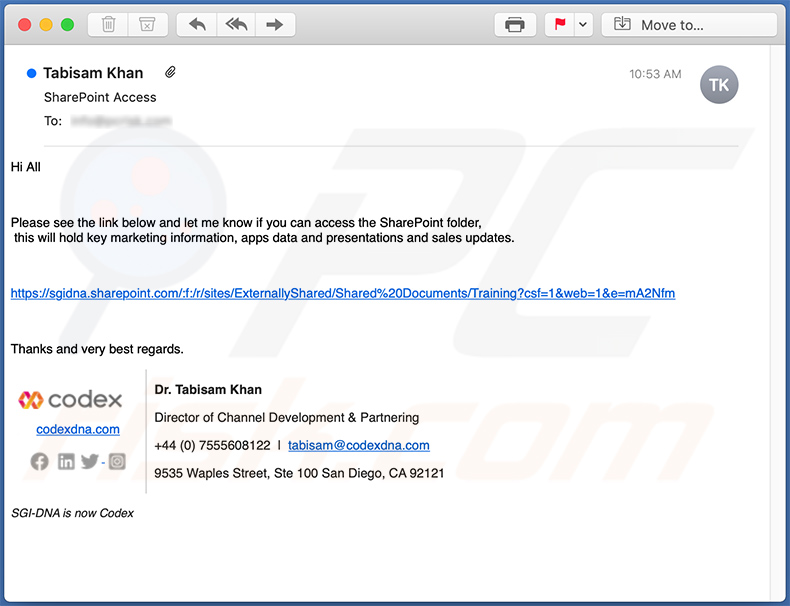

Encore un autre courrier indésirable sur le thème de SharePoint utilisé pour promouvoir un site Web d'hameçonnage :

Texte présenté dedans :

Subject: SharePoint Access

Hi All

Please see the link below and let me know if you can access the SharePoint folder,

this will hold key marketing information, apps data and presentations and sales updates.hxxps://sgidna.sharepoint.com/:f:/r/sites/ExternallyShared/Shared%20Documents/Training?csf=1&web=1&e=mA2Nfm

Thanks and very best regards.

codexdna.com

Dr. Tabisam KhanDirector of Channel Development & Partnering

+44 (0) 7555608122 | tabisam@codexdna.com

9535 Waples Street, Ste 100 San Diego, CA 92121

SGI-DNA is now Codex

Apparence du site Web d'hameçonnage promu (GIF) :

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

TÉLÉCHARGEZ Combo CleanerEn téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Menu rapide :

- Qu'est-ce que "SharePoint Email Scam" ?

- ETAPE 1. Suppression manuelle des éventuelles infections de maliciels.

- ETAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

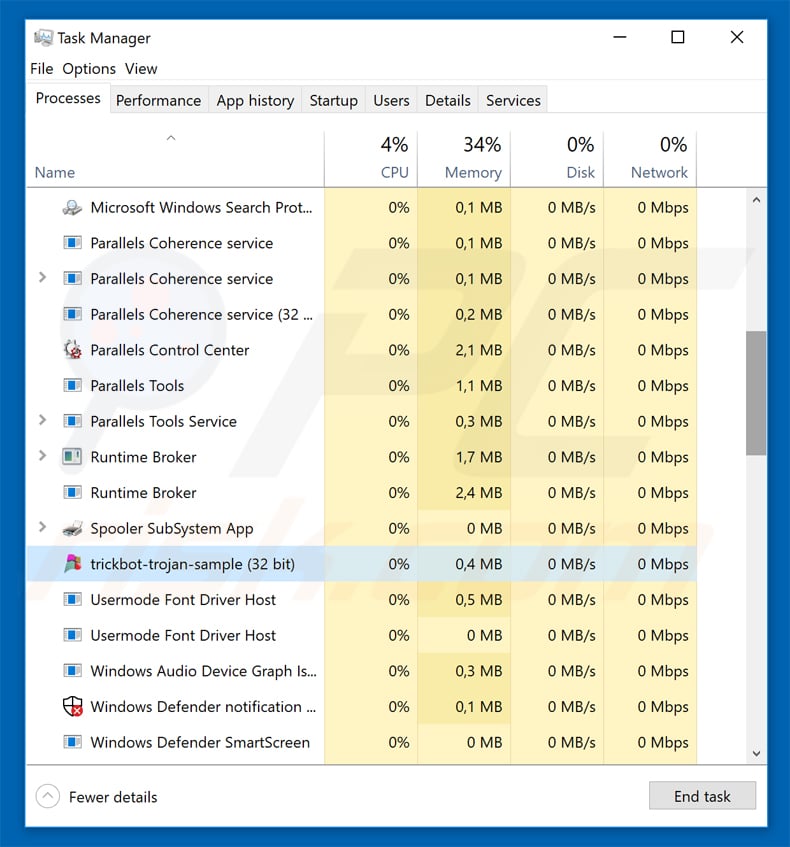

La suppression manuelle des maliciels est une tâche compliquée, il est généralement préférable de laisser les programmes antivirus ou anti-maliciel le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner Antivirus pour Windows. Si vous souhaitez supprimer un maliciel manuellement, la première étape consiste à identifier le nom du maliciel que vous essayez de supprimer. Voici un exemple d'un programme suspect exécuté sur l'ordinateur de l'utilisateur:

Si vous avez vérifié la liste des programmes en cours d'exécution sur votre ordinateur, par exemple en utilisant le gestionnaire de tâches et que vous avez identifié un programme qui semble suspect, vous devriez poursuivre ces étapes :

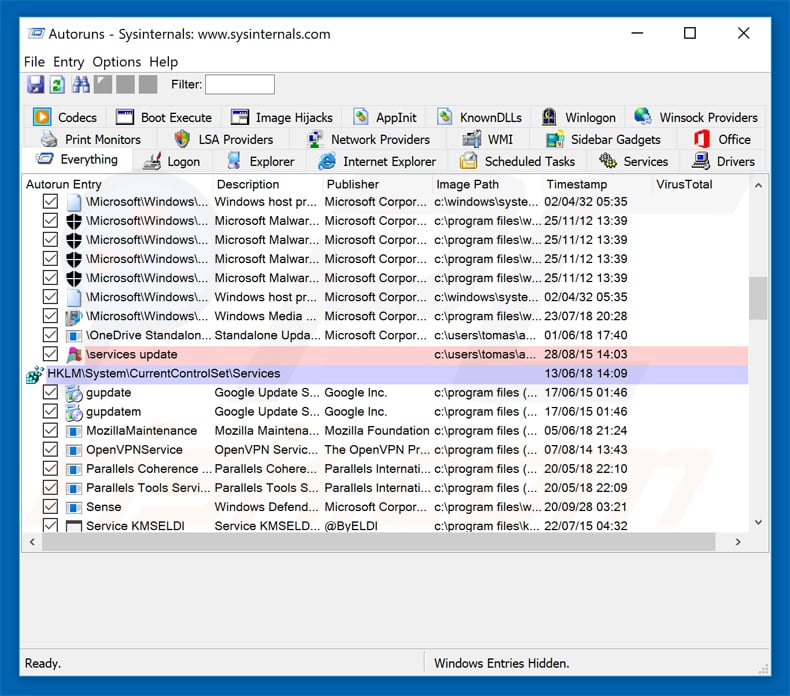

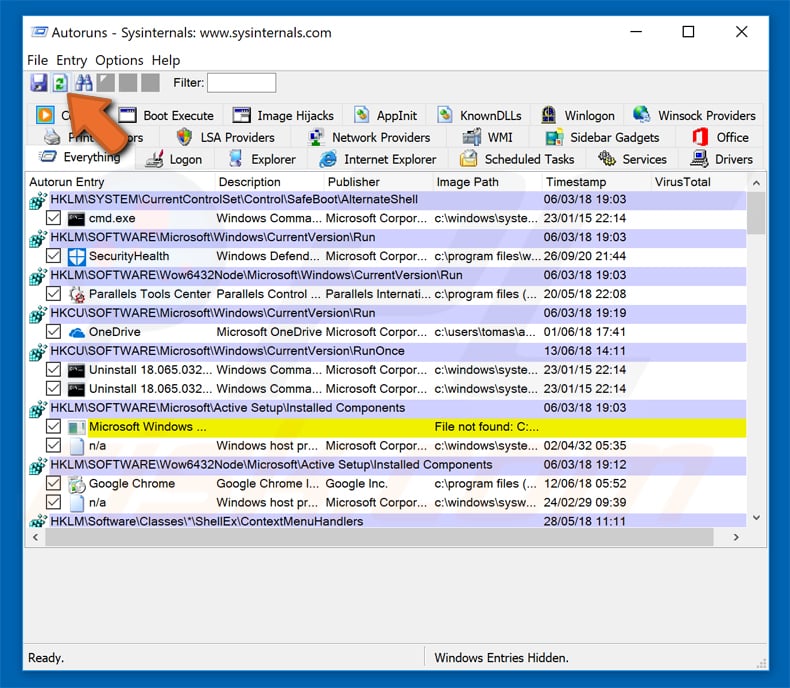

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

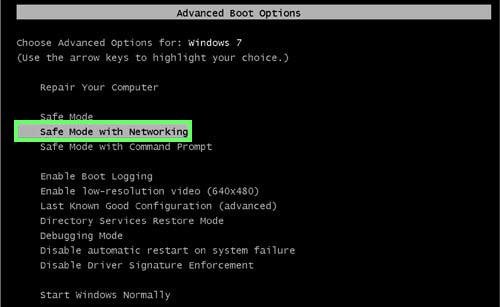

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : Démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

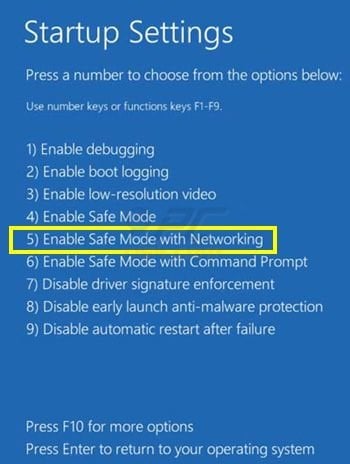

Utilisateurs de Windows 8 : Démarrez Windows 8 est en mode sans échec avec mise en réseau - Allez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé. Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur redémarre dans le menu "Options de démarrage avancées". Cliquez sur le bouton "Dépannage", puis sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage". Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

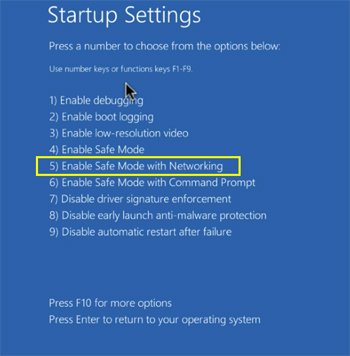

Utilisateurs Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" enfoncé sur votre clavier. Dans la fenêtre "Choisir une option", cliquez sur "Dépannage", puis sélectionnez "Options avancées". Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, cliquez sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec la mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

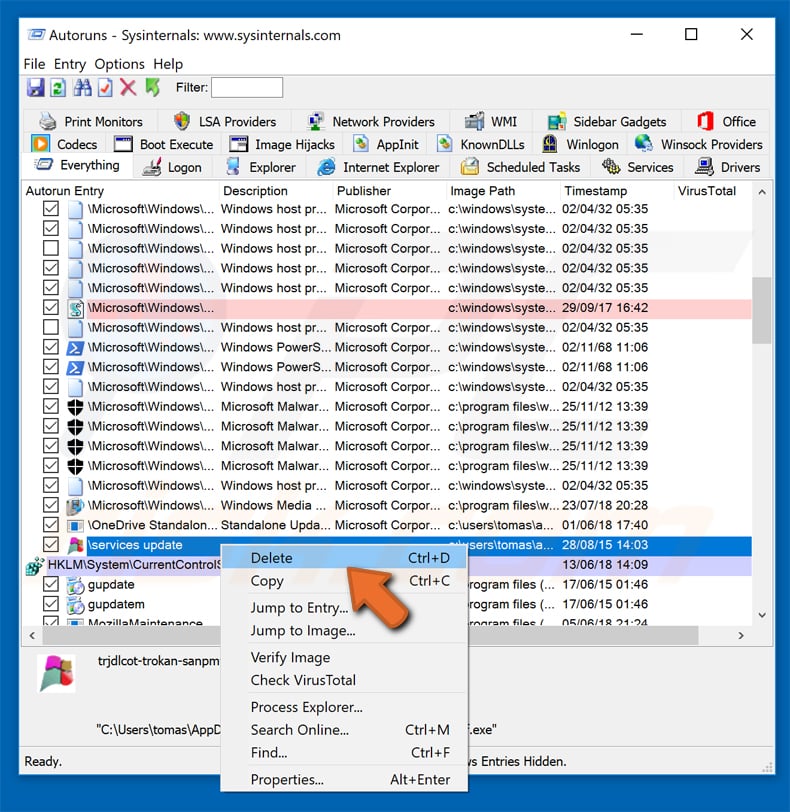

Vous devriez écrire le chemin complet et le nom. Notez que certains maliciels cachent leurs noms de processus sous des noms de processus Windows légitimes. A ce stade, il est très important d'éviter de supprimer les fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

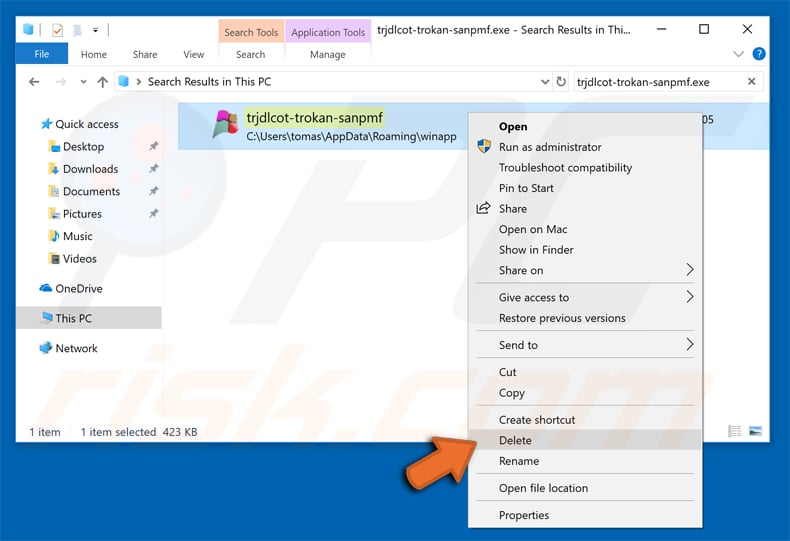

Après avoir supprimé le maliciel via l'application Autoruns (ceci garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le fichier du maliciel, veillez à le supprimer.

Redémarrez votre ordinateur en mode normal. Suivre ces étapes devrait vous aider à supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées, il est recommandé de laisser la suppression des maliciels aux programmes antivirus et antimaliciel. Ces étapes peuvent ne pas fonctionner avec les infections malveillantes avancées. Comme toujours, il est préférable d'éviter d'être infecté par des maliciels qui tentent de les supprimer par la suite. Pour assurer la sécurité de votre ordinateur, assurez-vous d'installer les dernières mises à jour du système d'exploitation et d'utiliser un logiciel antivirus.

Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de le scanner avec Combo Cleaner Antivirus pour Windows.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion