Comment supprimer OctoRAT des appareils infectés

de TroieÉgalement connu sous le nom de: Cheval de Troie d'accès à distance OctoRAT

Obtenez une analyse gratuite et vérifiez si votre ordinateur est infecté.

SUPPRIMEZ-LES MAINTENANTPour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Quel type de logiciel malveillant est OctoRAT ?

OctoRAT est un cheval de Troie d'accès à distance développé sur la plateforme .NET. Ce logiciel malveillant prend en charge plus de 70 commandes, utilise des méthodes de persistance et dispose de divers moyens pour contourner le contrôle de compte d'utilisateur (UAC) et élever ses privilèges, ainsi que de vastes capacités de collecte d'informations. Ses fonctionnalités et sa conception générale indiquent qu'il est probablement proposé en tant que logiciel malveillant en tant que service (Malware-as-a-Service) sur les marchés clandestins.

En savoir plus sur OctoRAT

Lorsque OctoRAT est exécuté, il effectue un processus de configuration. L'une de ses premières actions consiste à charger les bibliothèques de bases de données SQLite via un composant spécifique. Cette étape est importante car les navigateurs modernes stockent des données sensibles, telles que les mots de passe enregistrés, les cookies et l'historique de navigation, dans des bases de données SQLite.

En chargeant ces bibliothèques, le logiciel malveillant se prépare à accéder à ces informations et à les extraire. Ensuite, OctoRAT vérifie son niveau d'autorisation sur le système. Il vérifie auprès du système Windows s'il dispose actuellement d'autorisations de niveau administrateur. S'il ne dispose pas de ces privilèges, il tente de les étendre.

La tentative susmentionnée consiste à utiliser le contournement UAC de FodHelper. Cette méthode exploite une faille qui permet à FodHelper.exe de s'exécuter avec des privilèges élevés. Le logiciel malveillant crée une entrée de registre qui indique à Windows de lancer OctoRAT à la place du véritable gestionnaire de paramètres. Lorsque FodHelper.exe s'exécute, il lance le logiciel malveillant avec des droits d'administrateur, sans afficher d'invite UAC.

De plus, OctoRAT utilise le Planificateur de tâches Windows pour s'assurer qu'il continue de fonctionner sur le système. Il crée une tâche nommée WindowsUpdate afin qu'elle ressemble à un processus Windows normal et ne suscite aucun soupçon. Cette tâche garantit que le logiciel malveillant redémarre rapidement s'il est arrêté ou supprimé.

Vol initial d'informations

Avant de se connecter à son serveur de commande et de contrôle, OctoRAT commence par voler les données du navigateur. Cette opération est effectuée dès le début afin que les pirates puissent obtenir des informations, même si le logiciel malveillant est rapidement découvert (détecté). Un module intégré analyse les bases de données SQLite utilisées par les navigateurs tels que Chrome, Firefox et Edge.

Il collecte des données sensibles, notamment les mots de passe enregistrés, les informations de remplissage automatique, l'historique de navigation et les cookies de session. Une fois collectées, les données sont envoyées au serveur de l'attaquant.

Principales capacités

OctoRAT comprend un module de contrôle à distance du bureau. Il peut diffuser l'écran de la victime, prendre des captures d'écran, modifier la qualité de capture et simuler des actions de la souris ou du clavier. Cela permet aux cybercriminels de manipuler le curseur, de cliquer, de taper, de faire défiler et de contrôler les entrées comme s'ils utilisaient l'appareil de la victime.

De plus, OctoRAT dispose de fonctions de gestion des processus, permettant aux auteurs de menaces de visualiser tous les processus en cours d'exécution, d'en terminer certains ou de les suspendre. Il peut également répertorier les lecteurs et les dossiers, télécharger ou envoyer des fichiers, et même exécuter des programmes sur la machine infectée. Ces capacités permettent à l'attaquant de voler des documents, d'implanter des fichiers malveillants ou d'exécuter des outils supplémentaires sur le système.

De plus, OctoRAT peut démarrer et arrêter un enregistreur de frappe pour enregistrer tout ce que la victime tape, et il peut également surveiller le presse-papiers pour capturer le texte copié, tel que les mots de passe ou les données sensibles. En plus de voler les données des navigateurs (comme mentionné précédemment), le RAT peut analyser le système à la recherche de portefeuilles cryptographiques installés, extraire toutes les informations du portefeuille ou cibler un portefeuille spécifique si nécessaire.

Le RAT cible diverses applications de portefeuille, telles que Atomic Wallet, Bitcoin Core, Coinomi, Electrum et Exodus. Les dossiers des portefeuilles contiennent généralement des données telles que des clés privées cryptées, des journaux de transactions, des carnets d'adresses et des paramètres. OctoRAT peut collecter tous les dossiers en une seule fois et les préparer pour leur exfiltration.

De plus, OctoRAT peut gérer les services Windows. Les cybercriminels peuvent répertorier tous les services du système, en démarrer certains ou les arrêter. Il peut également parcourir les clés et les valeurs du registre (et modifier certaines valeurs), voler les mots de passe WiFi et les données réseau (par exemple, le type d'adaptateur, l'état de la connexion et les adresses IP), et démarrer et arrêter les serveurs proxy SOCKS.

En plus de ces capacités, OctoRAT peut exécuter des scripts, vérifier la présence de Python, l'installer s'il manque et exécuter du code Python directement sur l'appareil de la victime. Il comprend également des commandes de contournement de la sécurité qui peuvent désactiver l'UAC et le pare-feu Windows. Pour s'autogérer, le logiciel malveillant peut se mettre à jour ou désinstaller ses composants.

Enfin, OctoRAT comprend un ensemble d'outils « farceurs ». Il peut afficher des messages contextuels, jouer des sons, retourner l'écran, permuter les boutons de la souris, éjecter le plateau du lecteur CD, changer le fond d'écran, ouvrir des sites Web, inonder l'écran de fenêtres Explorer, etc.

| Nom | Cheval de Troie d'accès à distance OctoRAT |

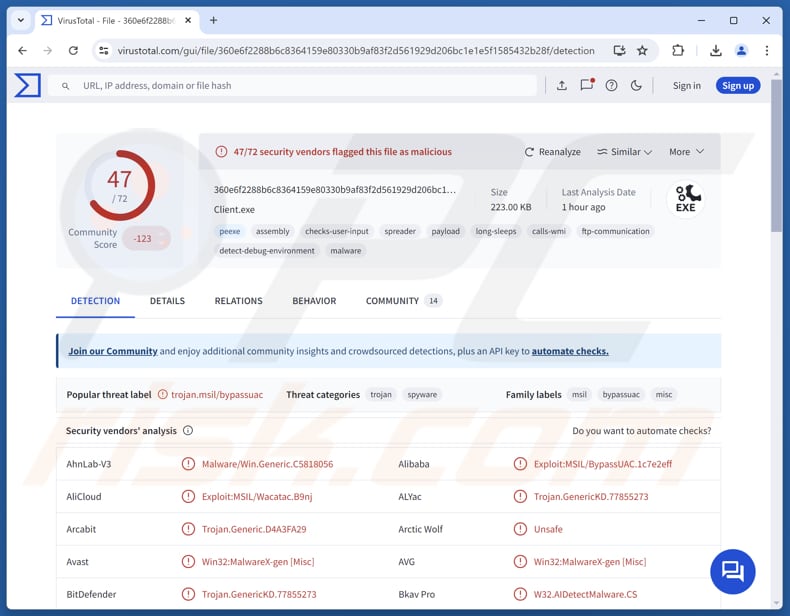

| Type de menace | Cheval de Troie d'accès à distance |

| Noms de détection | Avast (Win32:MalwareX-gen [Misc]), Combo Cleaner (Trojan.GenericKD.77855273), ESET-NOD32 (MSIL/Spy.Agent.FKR Trojan), Kaspersky (HEUR:Exploit.MSIL. BypassUAC.c), Microsoft (Trojan:MSIL/Vigorf.A), Liste complète (VirusTotal) |

| Symptômes | Les chevaux de Troie d'administration à distance sont conçus pour infiltrer discrètement l'ordinateur de la victime et rester silencieux. Ainsi, aucun symptôme particulier n'est clairement visible sur une machine infectée. |

| Méthodes de distribution possibles | Extension Visual Studio Code malveillante, Anivia loader |

| Dommages | Vol de mots de passe et d'informations bancaires, usurpation d'identité, ajout de l'ordinateur de la victime à un botnet, infections supplémentaires, pertes financières (y compris le vol de cryptomonnaies), usurpation d'identité, etc. |

|

Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. Téléchargez Combo CleanerUn scanner gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk. |

Conclusion

OctoRAT est un cheval de Troie d'accès à distance puissant et furtif conçu pour contrôler le système infecté, voler des données et effectuer d'autres activités malveillantes. Sa large gamme de commandes, combinée à ses fonctionnalités d'évasion, en fait une menace importante pour la sécurité du système et les données personnelles. S'il est présent sur un appareil, le logiciel malveillant doit être éliminé immédiatement.

Parmi les autres RAT ciblant Windows, on peut citer ScoringMathTea, PatoRAT et STD.

Comment OctoRAT s'est-il infiltré dans mon ordinateur ?

OctoRAT se propage via une extension VS Code malveillante téléchargée sur la boutique officielle VSCode Marketplace. Cette extension sert d'outil pour exécuter un dropper (appelé Anivia), qui semble légitime mais exécute secrètement un code caché. L'extension télécharge un dropper VBScript nommé Anivia.vbs, qui lance ensuite un chargeur PowerShell.

Ce chargeur déchiffre et exécute sa charge utile directement en mémoire, aidant ainsi le logiciel malveillant à échapper à la détection. Il injecte la charge utile finale, OctoRAT, dans un processus Windows légitime.

Comment éviter l'installation de logiciels malveillants ?

N'utilisez pas de logiciels piratés, d'outils de piratage ou de générateurs de clés. Téléchargez les applications et les fichiers à partir des pages Web officielles ou des boutiques d'applications. Évitez d'ouvrir les liens ou les fichiers contenus dans des e-mails suspects (par exemple, non pertinents ou inattendus) ou d'autres messages provenant d'expéditeurs inconnus. Mettez régulièrement à jour le système et les logiciels installés.

Ne faites pas confiance aux publicités, liens, boutons, fenêtres contextuelles, etc. que vous rencontrez sur des pages douteuses, et n'autorisez jamais ces sites à vous envoyer des notifications. Utilisez également un outil de sécurité fiable et effectuez régulièrement des analyses du système. Si vous pensez que votre ordinateur est déjà infecté, nous vous recommandons d'effectuer une analyse avec Combo Cleaner Antivirus pour Windows afin d'éliminer automatiquement les logiciels malveillants infiltrés.

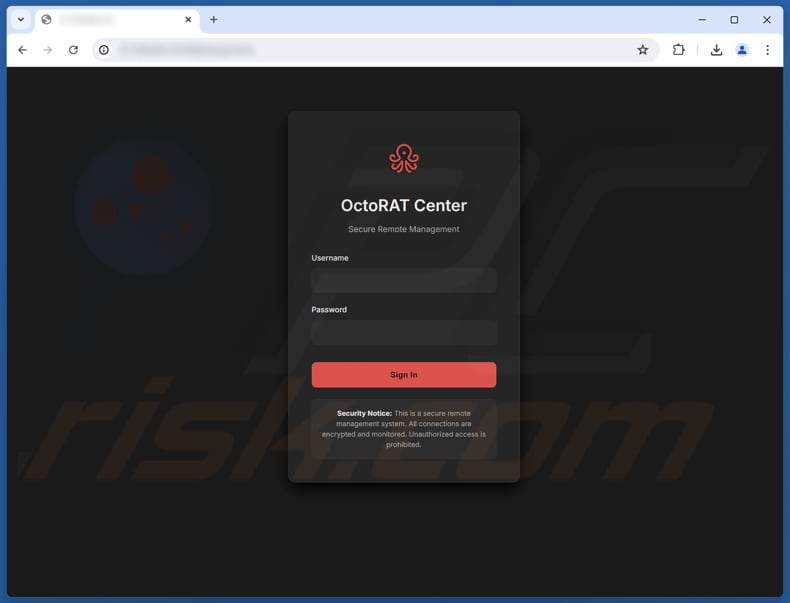

Site web de connexion au panneau d'administration d'OctoRAT :

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

TÉLÉCHARGEZ Combo CleanerEn téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par RCS LT, la société mère de PCRisk.

Menu rapide :

- Qu'est-ce qu'OctoRAT ?

- ÉTAPE 1. Suppression manuelle du logiciel malveillant OctoRAT.

- ÉTAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement un logiciel malveillant ?

La suppression manuelle des logiciels malveillants est une tâche complexe. Il est généralement préférable de laisser les programmes antivirus ou anti-malware s'en charger automatiquement. Pour supprimer ce logiciel malveillant, nous vous recommandons d'utiliser Combo Cleaner Antivirus pour Windows.

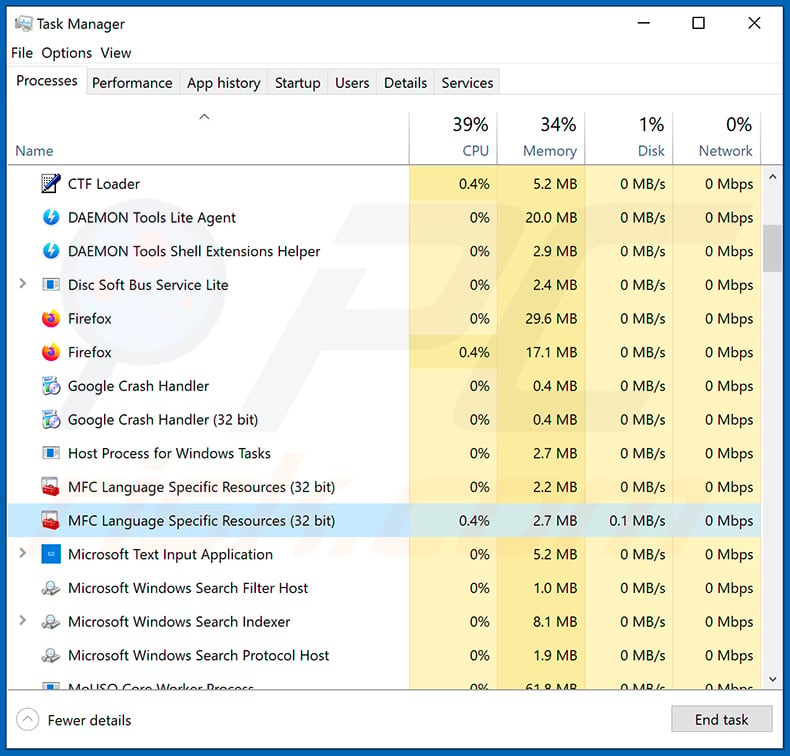

Si vous souhaitez supprimer manuellement un logiciel malveillant, la première étape consiste à identifier le nom du logiciel malveillant que vous essayez de supprimer. Voici un exemple de programme suspect s'exécutant sur l'ordinateur d'un utilisateur :

Si vous avez vérifié la liste des programmes en cours d'exécution sur votre ordinateur, par exemple à l'aide du gestionnaire de tâches, et identifié un programme qui semble suspect, vous devez suivre les étapes suivantes :

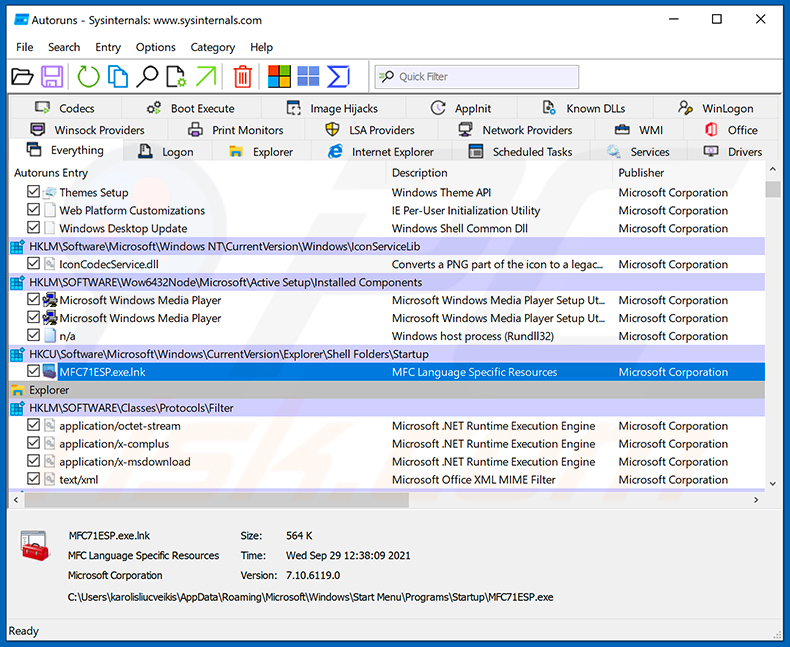

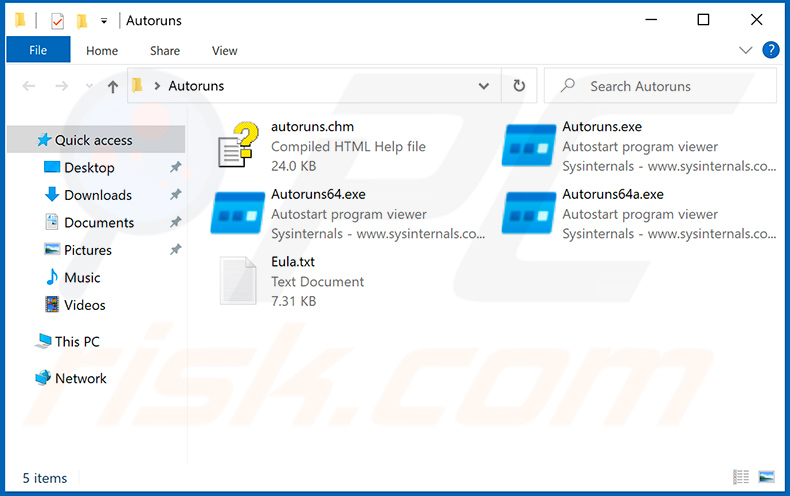

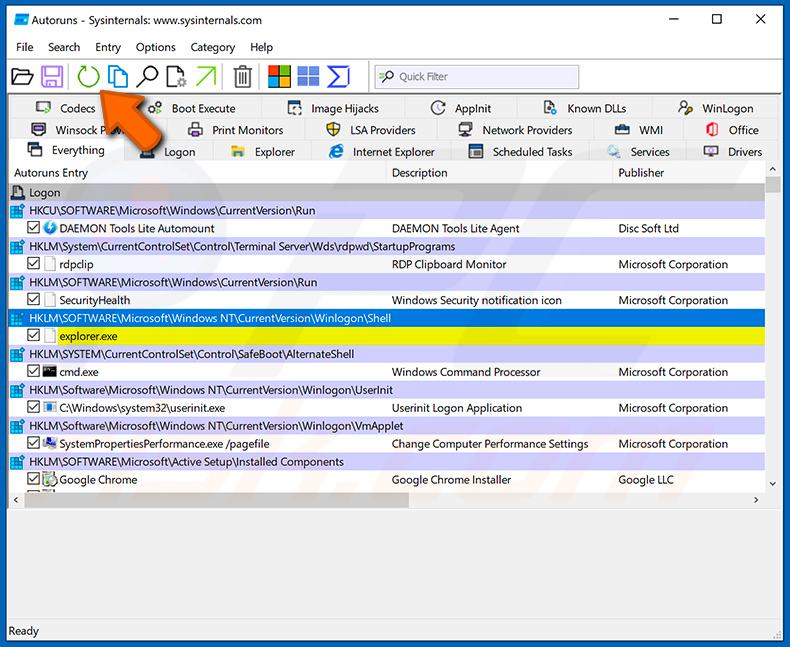

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications à démarrage automatique, le registre et les emplacements du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications à démarrage automatique, le registre et les emplacements du système de fichiers :

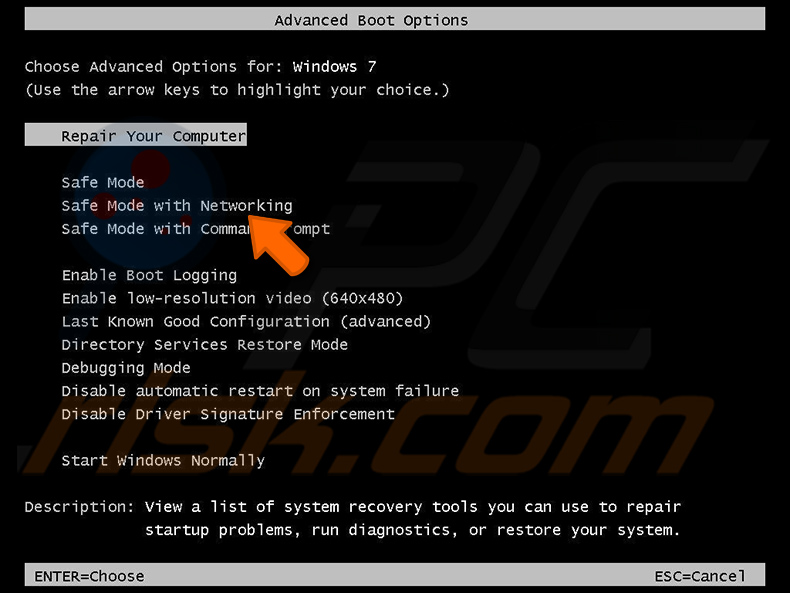

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, puis sur Arrêter, puis sur Redémarrer, puis sur OK. Pendant le démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en « mode sans échec avec réseau » :

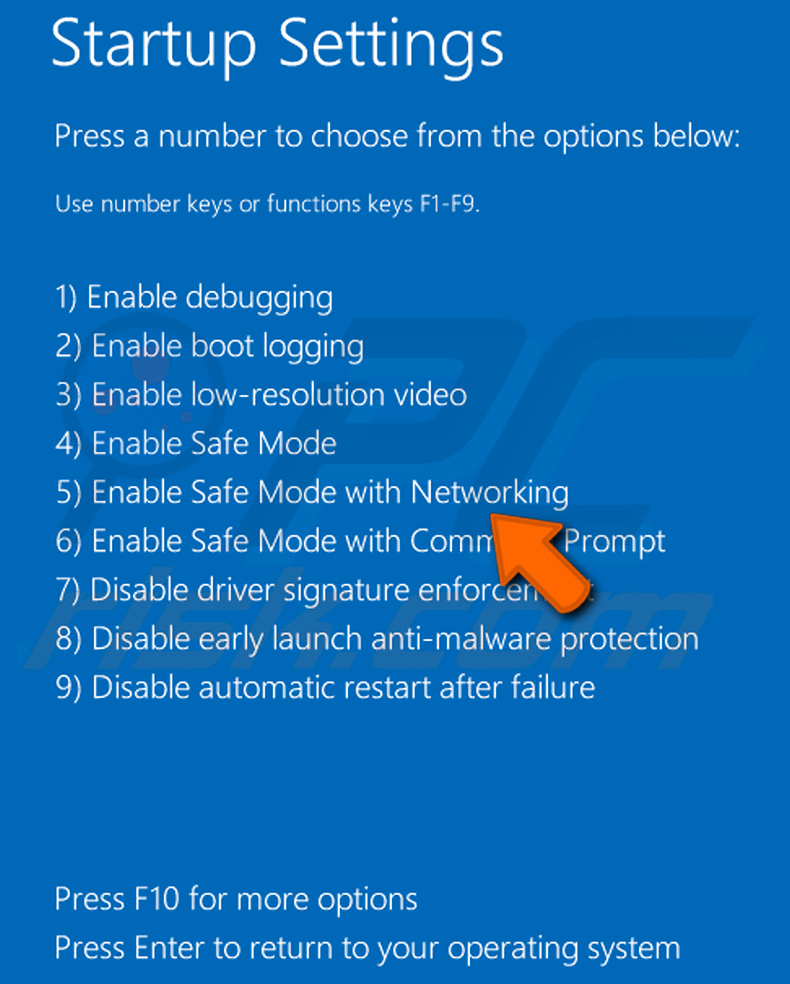

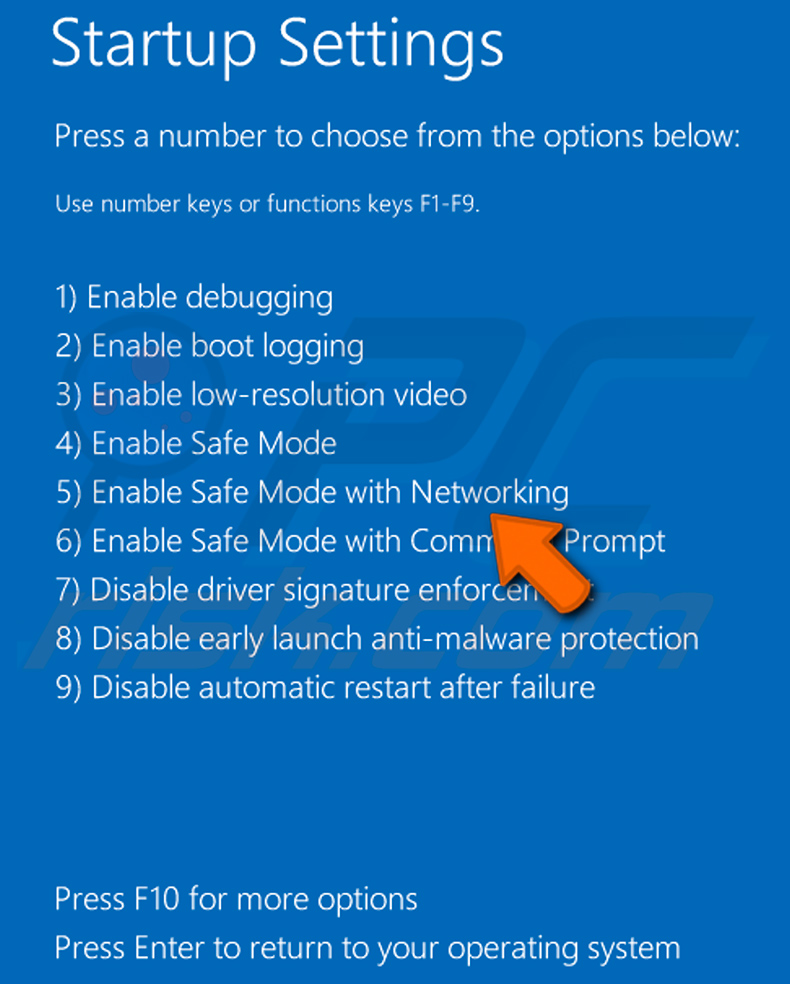

Utilisateurs Windows 8 : démarrez Windows 8 en mode sans échec avec réseau. Accédez à l'écran d'accueil de Windows 8, tapez « Avancé », puis sélectionnez « Paramètres » dans les résultats de recherche. Cliquez sur « Options de démarrage avancées », puis sélectionnez « Démarrage avancé » dans la fenêtre « Paramètres généraux du PC » qui s'ouvre.

Cliquez sur le bouton « Redémarrer maintenant ». Votre ordinateur redémarrera alors dans le « Menu des options de démarrage avancées ». Cliquez sur le bouton « Dépannage », puis sur le bouton « Options avancées ». Dans l'écran des options avancées, cliquez sur « Paramètres de démarrage ».

Cliquez sur le bouton « Redémarrer ». Votre PC redémarrera et affichera l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec réseau.

Vidéo montrant comment démarrer Windows 8 en « mode sans échec avec réseau » :

Utilisateurs Windows 10 : cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu qui s'ouvre, cliquez sur « Redémarrer » tout en maintenant la touche « Maj » de votre clavier enfoncée. Dans la fenêtre « Choisissez une option », cliquez sur « Dépannage », puis sélectionnez « Options avancées ».

Dans le menu des options avancées, sélectionnez « Paramètres de démarrage » et cliquez sur le bouton « Redémarrer ». Dans la fenêtre suivante, appuyez sur la touche « F5 » de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec réseau.

Vidéo montrant comment démarrer Windows 10 en « mode sans échec avec réseau » :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Dans l'application Autoruns, cliquez sur « Options » en haut et décochez les options « Masquer les emplacements vides » et « Masquer les entrées Windows ». Après cette procédure, cliquez sur l'icône « Actualiser ».

Dans l'application Autoruns, cliquez sur « Options » en haut et décochez les options « Masquer les emplacements vides » et « Masquer les entrées Windows ». Après cette procédure, cliquez sur l'icône « Actualiser ».

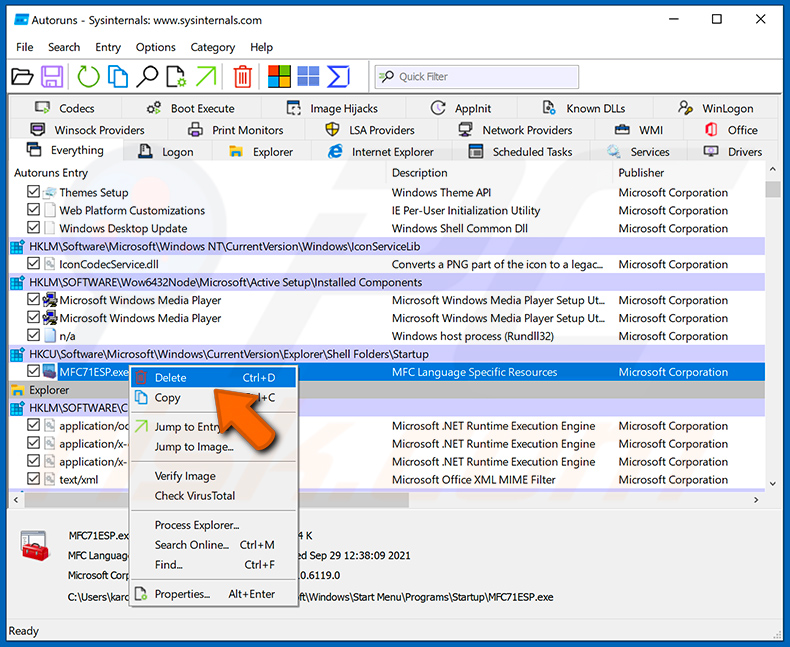

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Vous devez noter son chemin d'accès complet et son nom. Notez que certains logiciels malveillants masquent les noms des processus sous des noms de processus Windows légitimes. À ce stade, il est très important d'éviter de supprimer des fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et sélectionnez « Supprimer ».

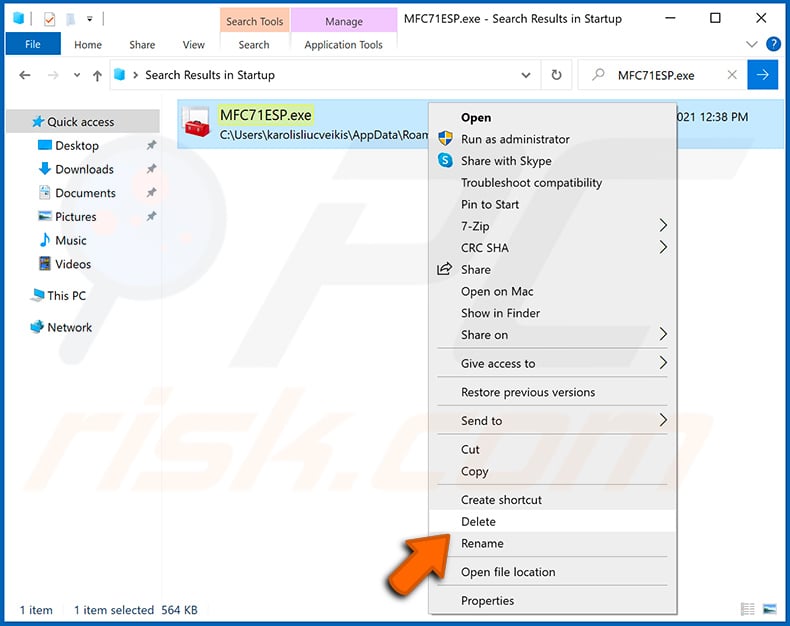

Après avoir supprimé le logiciel malveillant à l'aide de l'application Autoruns (ceci garantit que le logiciel malveillant ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du logiciel malveillant sur votre ordinateur. Veillez à activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le nom du fichier du logiciel malveillant, veillez à le supprimer.

Redémarrez votre ordinateur en mode normal. Ces étapes devraient permettre de supprimer tous les logiciels malveillants de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées. Si vous ne disposez pas de ces compétences, confiez la suppression des logiciels malveillants à des programmes antivirus et anti-malware.

Ces étapes peuvent ne pas fonctionner avec les infections par des logiciels malveillants avancés. Comme toujours, il vaut mieux prévenir l'infection que d'essayer de supprimer les logiciels malveillants par la suite. Pour protéger votre ordinateur, installez les dernières mises à jour du système d'exploitation et utilisez un logiciel antivirus. Pour vous assurer que votre ordinateur est exempt d'infections par des logiciels malveillants, nous vous recommandons de le scanner avec Combo Cleaner Antivirus pour Windows.

Foire aux questions (FAQ)

Mon ordinateur est infecté par le malware OctoRAT, dois-je formater mon périphérique de stockage pour m'en débarrasser ?

Les utilisateurs n'ont pas toujours besoin de formater leur appareil pour éliminer l'infection. Ils doivent plutôt exécuter un antivirus ou un outil anti-malware réputé, tel que Combo Cleaner, afin d'analyser le système et de supprimer OctoRAT en toute sécurité.

Quels sont les principaux problèmes que peuvent causer les logiciels malveillants ?

Les logiciels malveillants peuvent être utilisés pour voler des données personnelles, pirater des comptes, crypter des fichiers, espionner des activités (par exemple, enregistrer l'écran ou capturer des captures d'écran), contrôler à distance le système infecté, exécuter des charges utiles supplémentaires, voler des identités, etc.

Quel est l'objectif d'OctoRAT ?

OctoRAT a pour objectif de donner aux pirates un contrôle total à distance sur un système infecté afin qu'ils puissent voler des données, accéder à des comptes, gérer des fichiers, espionner la victime et mener d'autres activités malveillantes (y compris le harcèlement via des fonctionnalités « farceuses »).

Comment OctoRAT s'est-il infiltré dans mon ordinateur ?

OctoRAT est diffusé via une fausse extension VS Code disponible sur la boutique officielle. L'extension télécharge un dropper VBScript appelé Anivia.vbs, qui lance ensuite un chargeur PowerShell. Le chargeur déchiffre et exécute le logiciel malveillant entièrement en mémoire, puis injecte la charge utile finale, OctoRAT, dans un processus Windows légitime afin d'échapper à la détection.

Combo Cleaner me protégera-t-il contre les logiciels malveillants ?

Oui, Combo Cleaner peut détecter et éliminer la plupart des logiciels malveillants connus, mais certaines menaces avancées peuvent se cacher profondément dans le système. C'est pourquoi il est fortement recommandé d'effectuer une analyse complète du système.

Partager:

Tomas Meskauskas

Chercheur expert en sécurité, analyste professionnel en logiciels malveillants

Je suis passionné par la sécurité informatique et la technologie. J'ai une expérience de plus de 10 ans dans diverses entreprises liées à la résolution de problèmes techniques informatiques et à la sécurité Internet. Je travaille comme auteur et éditeur pour PCrisk depuis 2010. Suivez-moi sur Twitter et LinkedIn pour rester informé des dernières menaces de sécurité en ligne.

Le portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un donLe portail de sécurité PCrisk est proposé par la société RCS LT.

Des chercheurs en sécurité ont uni leurs forces pour sensibiliser les utilisateurs d'ordinateurs aux dernières menaces en matière de sécurité en ligne. Plus d'informations sur la société RCS LT.

Nos guides de suppression des logiciels malveillants sont gratuits. Cependant, si vous souhaitez nous soutenir, vous pouvez nous envoyer un don.

Faire un don

▼ Montrer la discussion