Comment supprimer le maliciel Ov3r_Stealer du système d'exploitation

![]() Écrit par Tomas Meskauskas le (mis à jour)

Écrit par Tomas Meskauskas le (mis à jour)

Quel type de maliciel est Ov3r_Stealer ?

Ov3r_Stealer est le nom d'un maliciel de vol d'informations. Ce programme cible principalement les identifiants de connexion et les portefeuilles de cryptomonnaie. Certains éléments suggèrent qu'Ov3r_Stealer pourrait être basé sur le voleur de données Phemedrone. Ov3r_Stealer a été diffusé via des publicités Facebook axées sur des offres d'emploi.

Vue d'ensemble du maliciel Ov3r_Stealer

Ov3r_Stealer s'infiltre dans les systèmes en suivant une chaîne d'infection en plusieurs étapes (décrite ci-dessous). Une fois que le maliciel a établi sa persistance, il commence à collecter des données pertinentes sur les appareils (détails du matériel et du système, géolocalisation, etc.). Le voleur utilise Telegram pour son C&C (Commande et Contrôle).

Ov3r_Stealer cherche à acquérir les identifiants de connexion et d'autres informations liées aux portefeuilles de cryptomonnaie. Le programme vise également à exfiltrer des fichiers Microsoft Word et Excel, ainsi que des fichiers texte. Il collecte également des données associées aux messageries et aux clients FTP (File Transfer Protocol).

La liste des cibles d'Ov3r_Stealer, de loin la plus étendue, concerne les extensions de navigateur, elle comprend des dizaines de gestionnaires de mots de passe et d'add-ons liés aux cryptomonnaies (liste complète). Les informations stockées sur les navigateurs intéressent également ce maliciel. Il peut extraire et exfiltrer des cookies Internet, des remplissages automatiques, des mots de passe et des détails de cartes de crédit. Le contenu volé est ensuite envoyé au canal C&C des attaquants.

Il convient de mentionner que les développeurs de maliciels améliorent généralement leurs logiciels et leurs techniques. Par conséquent, les futures variantes potentielles d'Ov3r_Stealer pourraient présenter des capacités et des caractéristiques supplémentaires/différentes.

En résumé, la présence d'un logiciel comme Ov3r_Stealer sur des appareils peut entraîner de graves problèmes de confidentialité, des pertes financières et des vols d'identité.

| Nom | Virus Ov3r_Stealer |

| Type de Menace | Cheval de Troie, Voleur d'informations, Virus voleur de mots de passe, maliciel bancaire, logiciel espion. |

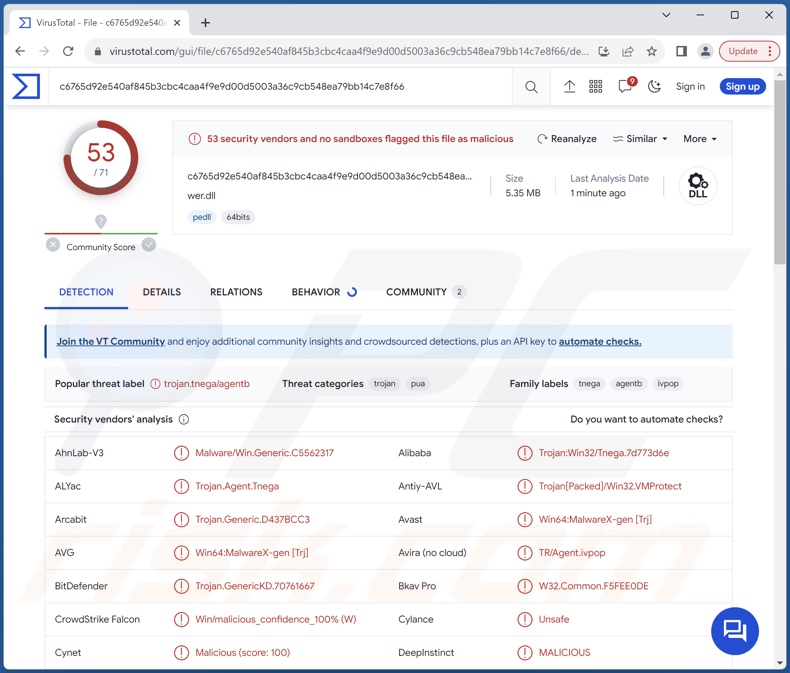

| Noms de Détection | Avast (Win64:MalwareX-gen [Trj]), Combo Cleaner (Trojan.GenericKD.70761667), ESET-NOD32 (Win64/Agent.DFY), Kaspersky (Trojan.Win64.Agentb.kxjc), Microsoft (Trojan:Win32/Tnega!MSR), Liste complète des détections (VirusTotal) |

| Symptômes | Les chevaux de Troie sont conçus pour s'infiltrer furtivement dans l'ordinateur de la victime et rester silencieux. Aucun symptôme particulier n'est donc clairement visible sur une machine infectée. |

| Méthodes de Distribution | Pièces jointes de courriels infectés, publicités en ligne malveillantes, ingénierie sociale, "cracks" de logiciels. |

| Dommages | Mots de passe et informations bancaires volés, usurpation d'identité, ajout de l'ordinateur de la victime à un réseau botnet. |

| Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. |

Exemples de maliciels similaires

Nous avons étudié d'innombrables échantillons de maliciels ; Nightingale, Rage, et GoStealer ne sont que quelques-uns de nos articles les plus récents sur les voleurs. Les programmes malveillants qui ciblent les données peuvent rechercher un large éventail d'informations ou seulement des détails spécifiques. Le vol et le suivi de données sont des caractéristiques standard de divers types de maliciels.

Il convient de souligner que, quel que soit le mode de fonctionnement d'un maliciel, sa présence sur un système menace la sécurité de l'appareil et de l'utilisateur. Par conséquent, toutes les menaces doivent être supprimées dès qu'elles sont détectées.

Comment Ov3r_Stealer s'est-il infiltré dans mon ordinateur ?

La communauté de la cybersécurité a découvert de nombreux pseudonymes utilisés par les acteurs de la menace liés à Ov3r_Stealer. Ce voleur a également fait l'objet de discussions sur de nombreuses plateformes fréquentées par les pirates. À l'heure où nous écrivons ces lignes, l'exclusivité de ce maliciel n'est pas définitive.

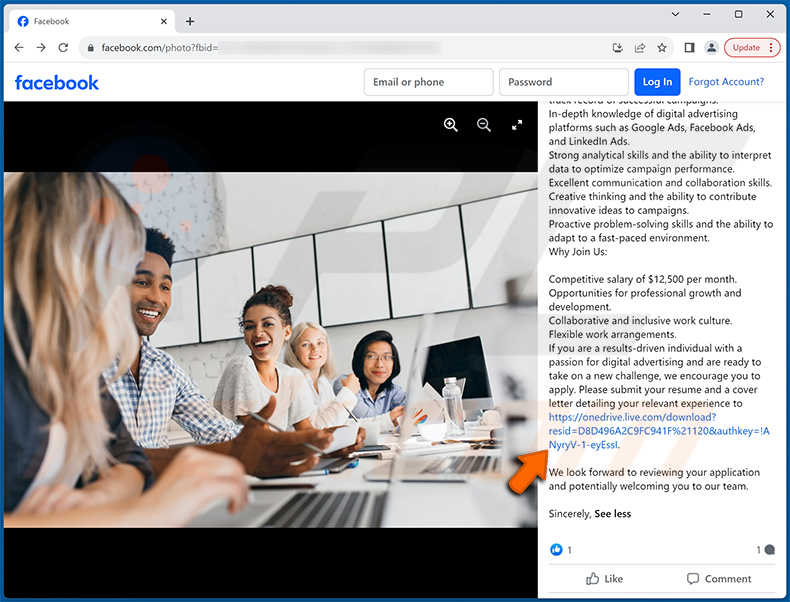

Comme nous l'avons mentionné dans l'introduction, les origines connues des infections par Ov3r_Stealer sont des annonces d'offres d'emploi sur la plateforme de médias sociaux Facebook. Les phases initiales et ultérieures de l'infection présentent toutes deux des variantes.

L'annonce trompeuse peut amener les victimes à ouvrir une URL de diffusion de contenu Discord – ce qui déclenche la chaîne d'infection. Les publicités Facebook peuvent également promouvoir un document PDF infectieux - cette chaîne repose sur plusieurs URL malveillantes et un faux fichier DocuSign.

Les dernières étapes peuvent impliquer un supposé binaire du Panneau de configuration Windows cachant un script PowerShell qui, une fois exécuté, télécharge Ov3r_Stealer sous la forme de trois fichiers depuis GitHub. Toutefois, ces fichiers peuvent se retrouver sur les systèmes des victimes par le biais d'un processus différent.

La chaîne peut s'appuyer sur plusieurs programmes de chargement, qui utilisent à leur tour la contrebande HTML (infiltration de code malveillant par le biais de fichiers HTML), la contrebande SVG (infiltration de contenu par le biais de fichiers SVG intégrés à JavaScript) et les fichiers LNK (raccourcis Windows) qui déguisent des exécutables virulents.

Ces étapes de chargement infiltrent les trois fichiers : "WerFaultSecure.exe" (un exécutable Windows légitime), "Wer.dll" et "Secure.pdf" (les noms de fichiers peuvent varier). La technique de chargement latéral de DLL - dans laquelle le mécanisme de recherche de DLL de Windows exécute la charge utile du maliciel en s'appuyant sur une application légitime - est utilisée pour finaliser l'infection.

Ainsi, au lieu de "WerFaultSecure.exe", c'est "Wer.dll" qui est exécuté. Le fichier "Secure.pdf" contient un code malveillant que "Wer.dll" doit charger. Cette étape aboutit à l'installation d'Ov3r_Stealer. Il convient de noter que d'autres méthodes pourraient être utilisées pour proliférer et infiltrer ce voleur dans les systèmes.

Généralement, les cybercriminels ont recours à l'hameçonnage et à l'ingénierie sociale pour diffuser les maliciels. Les logiciels malveillants sont généralement déguisés ou regroupés avec du contenu ordinaire. Les fichiers virulents se présentent sous différents formats : exécutables (.exe, .run, etc.), archives (ZIP, RAR, etc.), documents (Microsoft Office, Microsoft OneNote, PDF, etc.), JavaScript, etc.

Les techniques de prolifération les plus utilisées sont les suivantes : téléchargements "drive-by" (furtifs/trompeurs), pièces jointes/liens malveillants dans les spams (par exemple, courriels, DMs/PMs, posts sur les médias sociaux, etc.), malvertising, escroqueries en ligne, canaux de téléchargement douteux (par exemple, sites web de freeware et de tiers, réseaux de partage Peer-to-Peer, etc.), programmes/médias piratés, outils d'activation de logiciels illégaux ("cracks"), et fausses mises à jour.

En outre, certains programmes malveillants peuvent se propager via des réseaux locaux et des dispositifs de stockage amovibles (disques durs externes, clés USB, etc.).

Comment éviter l'installation de maliciels ?

Nous vous recommandons vivement de faire preuve de prudence lorsque vous naviguez, car les contenus en ligne frauduleux et dangereux ont généralement l'apparence de contenus authentiques et inoffensifs. Faites attention aux courriels/messages entrants et n'ouvrez pas les pièces jointes ou les liens trouvés dans des courriers douteux, car ils peuvent être malveillants.

En outre, ne téléchargez que des sources officielles et vérifiées. Il est également recommandé d'activer et de mettre à jour les logiciels à l'aide des fonctions/outils fournis par des développeurs légitimes, car ceux obtenus auprès de tiers peuvent contenir des maliciels.

Nous devons insister sur le fait que l'installation et la mise à jour d'un antivirus réputé sont essentielles à l'intégrité de l'appareil et à la sécurité de l'utilisateur. Les programmes de sécurité doivent être utilisés pour effectuer des analyses régulières du système et pour supprimer les menaces détectées. Si vous pensez que votre ordinateur est déjà infecté, nous vous recommandons de lancer une analyse avec Combo Cleaner pour éliminer automatiquement les maliciels infiltrés.

Logiciels ciblés par le maliciel Ov3r_Stealer ;

Logiciel de messagerie :

Discord

Clients FTP :

FileZilla

Extensions de navigateur pour l'authentification et la gestion des mots de passe :

Aegis Authenticator, Authy, Avira Password Manager, Bitwarden, Browserpass, CommonKey, Dashlane, Duo Mobile, EOS Authenticator, FreeOTP, Google Authenticator, KeePass, KeePassXC, Keeper, LastPass Authenticator, Microsoft Authenticator, Myki, NordPass, Norton Password Manager, OTP Auth, RoboForm, Secure Password, Splikity, Trezor Password Manager, Zoho Vault.

Extensions de navigateur liées aux cryptomonnaies et aux portefeuilles électroniques :

Airbitz, Atomic, BinanceChain, Bitbox, Bread (BRD), Byone, Bytecoin, Coin98, Coinomi, Copay, Edge, Electrum, Exodus, GreenAddress, Guarda, ICONex, iWallet, Jaxx Liberty, Keplr, KHC, Ledger, MetaMask, Metawallet, MEW CX, Mycelium, NeoLine, OneKey, Samourai, Sollet, Terra Station, TezBox, Trezor, TronLink, Trust, Wombat, YubiKey

Capture d'écran d'une fausse publicité Facebook utilisée pour faire proliférer Ov3r_Stealer :

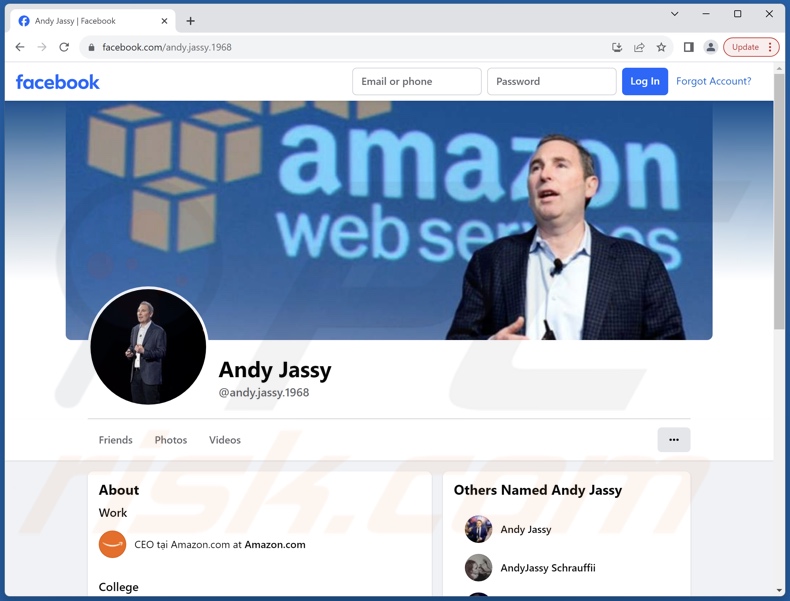

Capture d'écran du faux compte Facebook utilisé pour publier l'annonce malveillante :

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

▼ TÉLÉCHARGEZ Combo Cleaner

Le scanneur gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par Rcs Lt, la société mère de PCRisk. Lire la suite. En téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation.

Menu rapide :

- Qu'est-ce qu'Ov3r_Stealer ?

- ETAPE 1. Suppression manuelle du maliciel Ov3r_Stealer.

- ETAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

La suppression manuelle des maliciels est une tâche compliquée - il est généralement préférable de permettre aux programmes antivirus ou anti-maliciel de le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner.

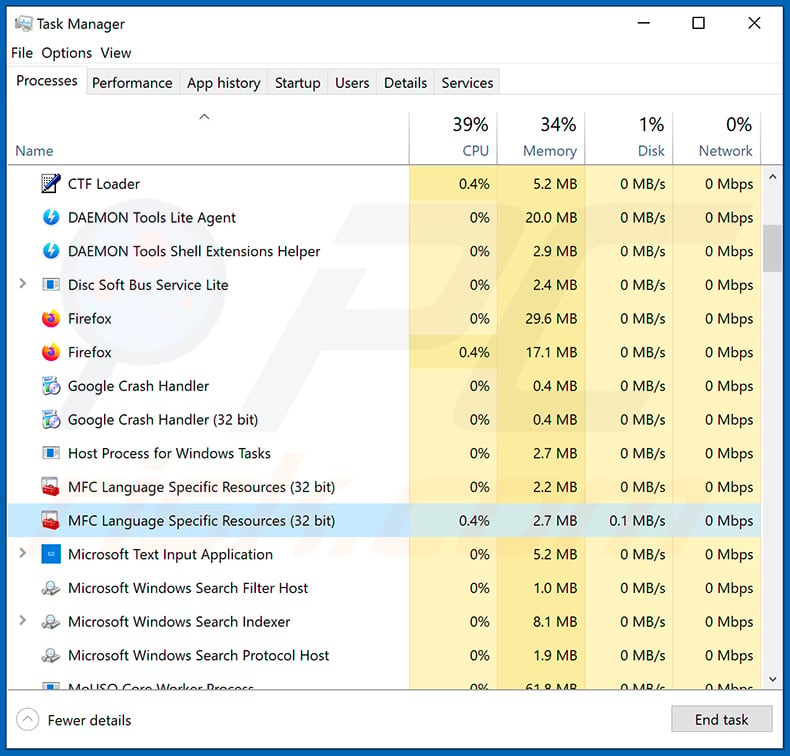

Si vous souhaitez supprimer les maliciels manuellement, la première étape consiste à identifier le nom du logiciel malveillant que vous essayez de supprimer. Voici un exemple de programme suspect exécuté sur l'ordinateur d'un utilisateur :

Si vous avez vérifié la liste des programmes exécutés sur votre ordinateur, par exemple à l'aide du gestionnaire de tâches, et identifié un programme qui semble suspect, vous devez continuer avec ces étapes :

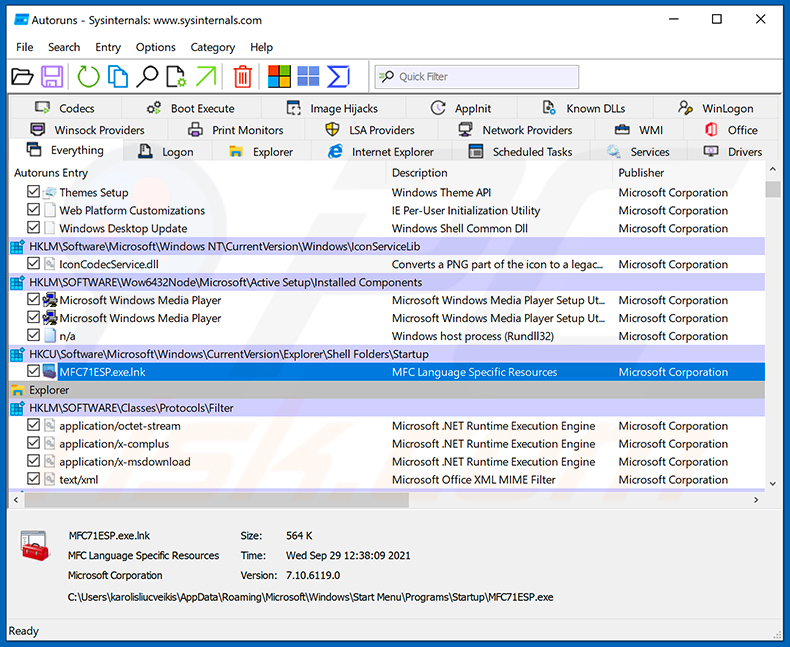

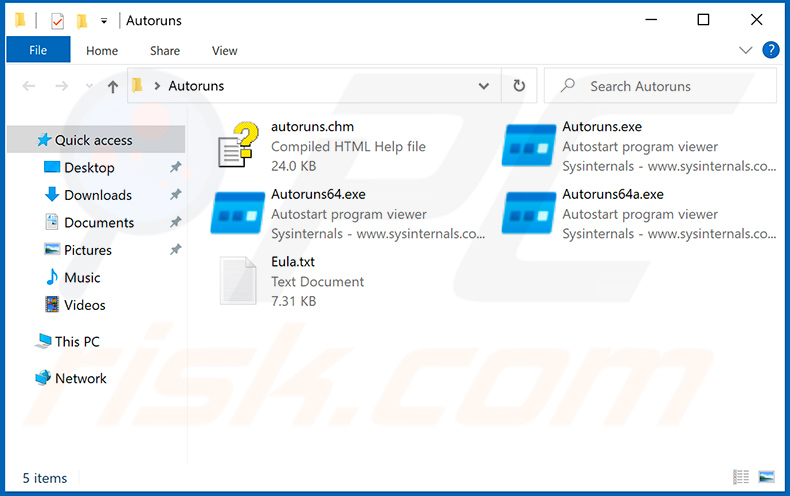

Téléchargez un programme appelé Autoruns. Ce programme affiche les emplacements des applications à démarrage automatique, du registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les emplacements des applications à démarrage automatique, du registre et du système de fichiers :

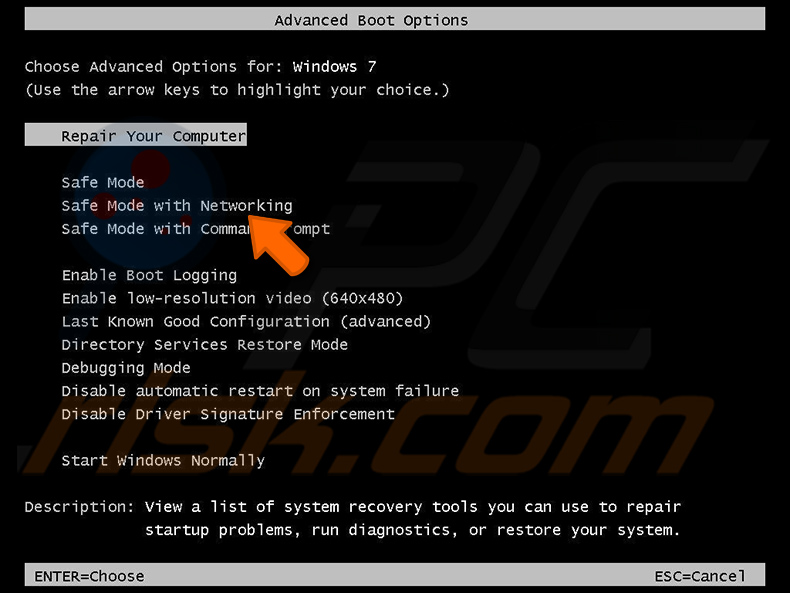

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

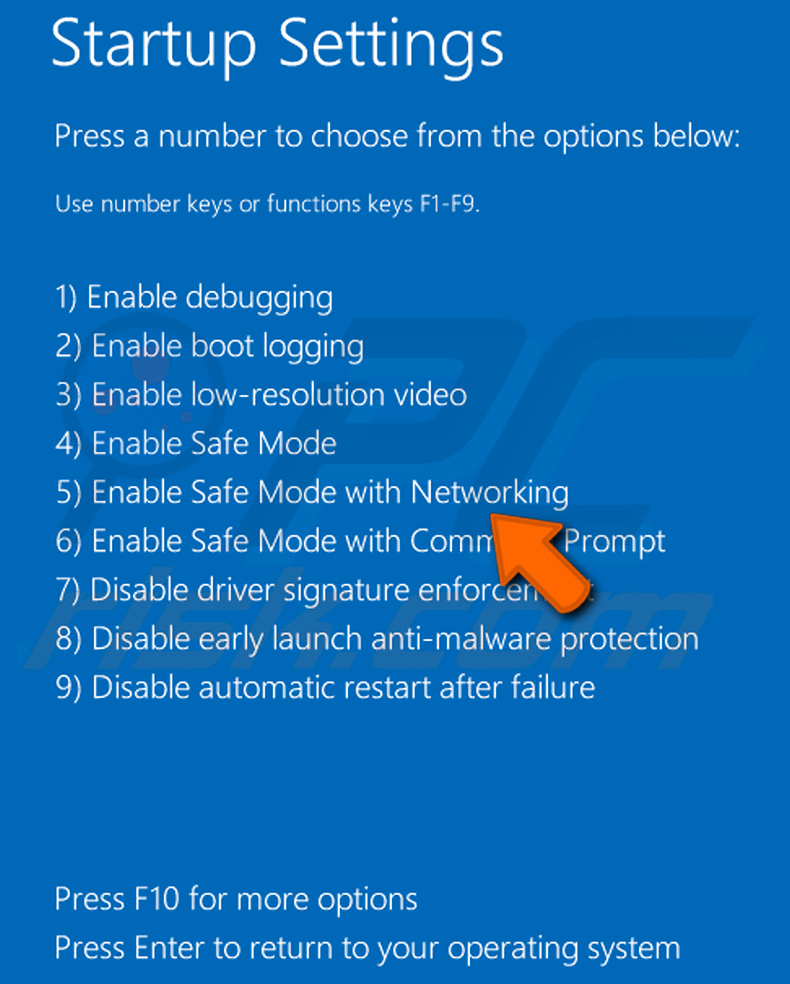

Utilisateurs de Windows 8 : Démarrer Windows 8 en mode sans échec avec mise en réseau - Accédez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé.

Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur va maintenant redémarrer dans le "menu des options de démarrage avancées". Cliquez sur le bouton "Dépanner", puis cliquez sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage".

Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

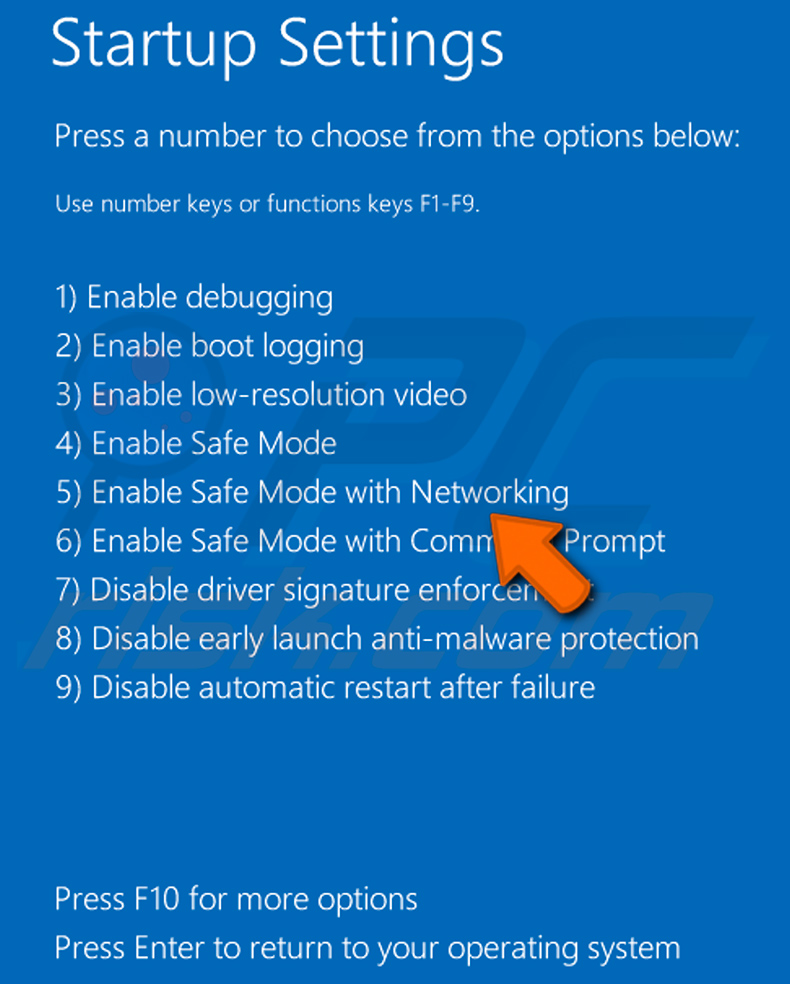

Utilisateurs de Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" de votre clavier enfoncé. Dans la fenêtre "choisir une option", cliquez sur "Dépanner", sélectionnez ensuite "Options avancées".

Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, vous devez cliquer sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

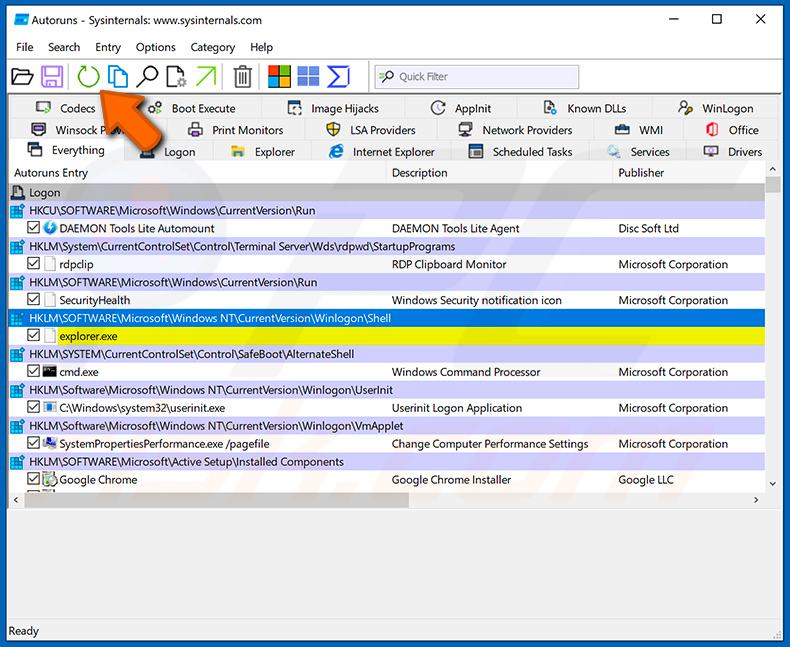

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

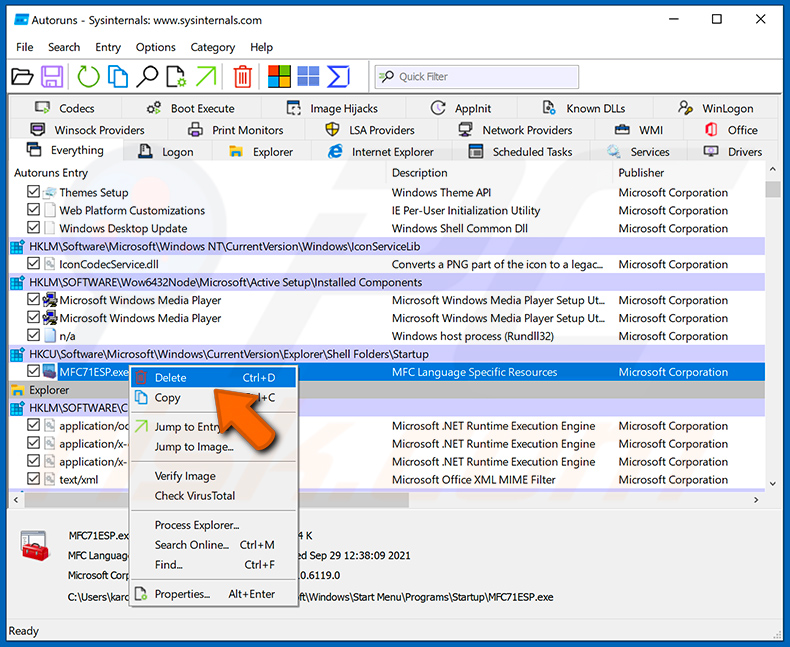

Vous devez écrire son chemin complet et son nom. Notez que certains maliciels masquent les noms de processus sous des noms de processus Windows légitimes. À ce stade, il est très important d'éviter de supprimer des fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

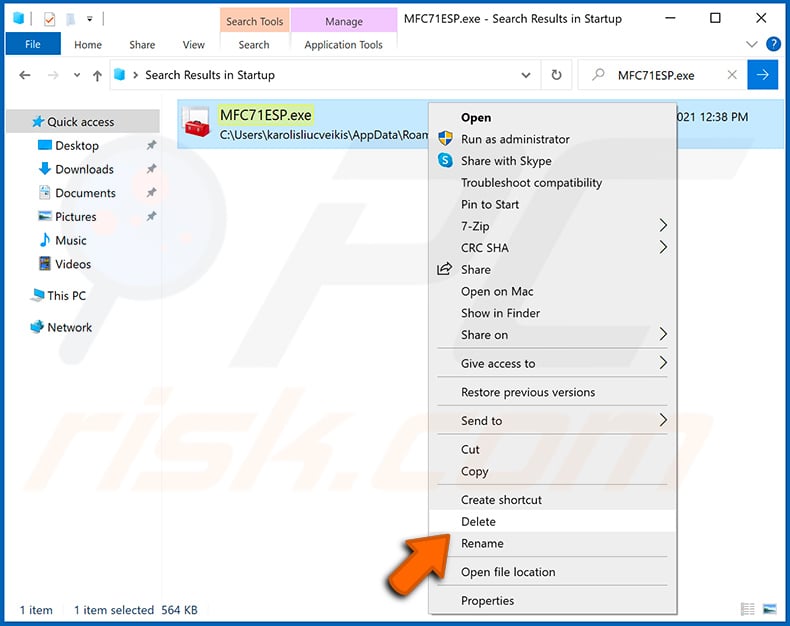

Après avoir supprimé le maliciel via l'application Autoruns (cela garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le nom de fichier du maliciel, assurez-vous de le supprimer.

Redémarrez votre ordinateur en mode normal. En suivant ces étapes, vous devriez supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées. Si vous ne possédez pas ces compétences, laissez la suppression des maliciels aux programmes antivirus et anti-maliciel.

Ces étapes peuvent ne pas fonctionner avec les infections de maliciels avancés. Comme toujours, il est préférable de prévenir l'infection que d'essayer de supprimer les maliciels plus tard. Pour protéger votre ordinateur, installez les dernières mises à jour du système d'exploitation et utilisez un logiciel antivirus. Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de l'analyser avec Combo Cleaner.

Foire Aux Questions (FAQ)

Mon ordinateur est infecté par le maliciel Ov3r_Stealer, dois-je formater mon périphérique de stockage pour m'en débarrasser ?

Il est rarement nécessaire de formater les périphériques pour supprimer les maliciels.

Quels sont les principaux problèmes que le maliciel Ov3r_Stealer peut causer ?

Les dangers posés par une infection dépendent des fonctionnalités du maliciel et des objectifs des cybercriminels. Ov3r_Stealer est un programme de vol de données qui cible principalement les identifiants de connexion et les portefeuilles de cryptomonnaie. Généralement, de telles infections peuvent entraîner de graves problèmes de confidentialité, des pertes financières, voire un vol d'identité.

Quel est l'objectif du maliciel Ov3r_Stealer ?

Les maliciels sont principalement utilisés à des fins lucratives. Toutefois, les attaquants peuvent également chercher à s'amuser, à se livrer à des vengeances personnelles, à perturber des processus (sites, services, entreprises, etc.), à s'engager dans l'hacktivisme et à lancer des attaques à caractère politique ou géopolitique.

Comment le maliciel Ov3r_Stealer s'est-il infiltré dans mon ordinateur ?

Ov3r_Stealer a été diffusé par le biais d'annonces malveillantes relatives à l'emploi sur Facebook. Cependant, d'autres techniques peuvent également être utilisées pour faire proliférer ce voleur.

Outre la publicité malveillante, les logiciels malveillants sont généralement distribués par le biais de téléchargements "drive-by", de spams (par exemple, courriels, PMs/DMs, messages sur les médias sociaux, etc.), d'escroqueries en ligne, de canaux de téléchargement non fiables (par exemple, sites web d'hébergement de fichiers gratuits et freeware, réseaux de partage P2P, etc.), d'outils d'activation de logiciels illégaux ("class"), et de fausses mises à jour. Certains programmes malveillants peuvent même se propager eux-mêmes via les réseaux locaux et les périphériques de stockage amovibles.

Combo Cleaner me protège-t-il des maliciels ?

Oui, Combo Cleaner peut détecter et supprimer pratiquement tous les maliciels connus. Notez qu'il est essentiel d'effectuer une analyse complète du système, car les logiciels malveillants haut de gamme se cachent généralement au cœur des systèmes.

▼ Montrer la discussion