Virus CryptoDefense

![]() Écrit par Tomas Meskauskas le (mis à jour)

Écrit par Tomas Meskauskas le (mis à jour)

Instructions de suppression du virus CryptoDefense

CryptoDefense est un virus rançongiciel qui infiltre les systèmes d’opération de l’utilisateur à travers des courriels infectés et de faux téléchargements, par exemple de faux lecteurs vidéo ou de fausses mises à jour de flash. Après une infiltration réussie ce programme malicieux encrypte les fichiers stockés dans l’ordinateur de l’utilisateur (*.doc, *.docx, *.xls, *.ppt, *.psd, *.pdf, *.eps, *.ai, *.cdr, *.jpg, etc.) et demande de payer une rançon de 500$ (en Bitcoins) pour décrypter les fichiers. Les cybers criminels qui sont responsables de lancer ce faux programme se sont assuré qu’il exécute sur toutes les versions de Windows (Windows XP, Windows Vista, Windows 7, and Windows 8). Le rançongiciel CryptoDefense crée des fichiers How_Decrypt.txt, How_Decrypt.html et How_Decrypt.url dans chaque dossier qui contient les fichiers encryptés.

Ces fichiers contiennent des instructions sur comment les utilisateurs pourraient décrypter leurs fichiers, les instructions incluent l’utilisation du navigateur Tor (navigateur web Tor). Les cybers criminels utilisent Tor pour cacher leurs identités. Les utilisateurs de Pc devraient savoir que bien que l’infection par elle-même n’est pas si compliquée à supprimer la décryption des fichiers (encryptés en utilisant l’encryption RSA 2048) affectés par ce programme malicieux est impossible sans payer la rançon. Au moment de la recherche il n’y avait pas d’outils ou de solutions capables de décrypter les fichiers encryptés par CryptoDefense. Notez que la clef privée qui peut être utilisé pour décrypter les fichiers est stockée dans les serveurs de commande et de contrôle de CryptoDefense qui sont gérés par les cybers criminels. La solution idéal serait de supprimer ce virus rançongiciel et ensuite restaurer vos données à partir d’une sauvegarde.

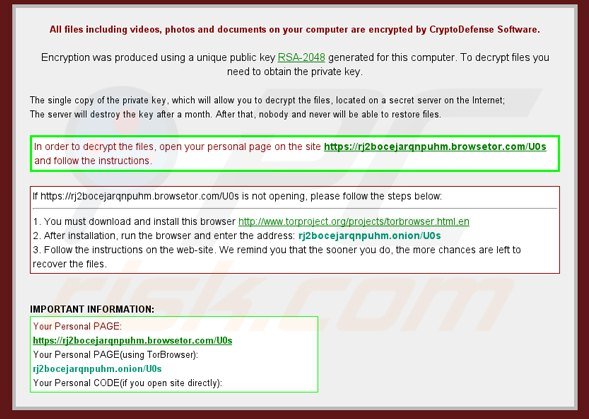

Capture d'écran du message qui est présenté dans les fichiers How_Decrypt.txt, How_Decrypt.html et How_Decrypt.url:

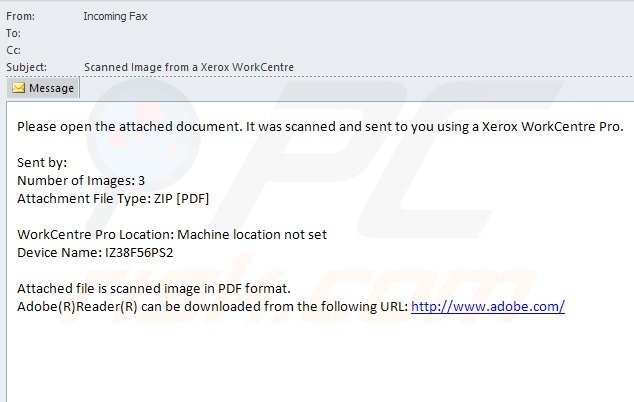

Les infections de rançongiciel telles que CryptoDefense (par exemple CryptorBit et Cryptolocker) devraient être un argument très fort d’avoir toujours des sauvegardes de vos données stockées. Notez que de payer la rançon quand ce rançongiciel le demande équivaudrait à envoyer son argent à des cybers criminels, vous supporteriez leur modèle d’affaire malicieux, de plus il n’y a pas de garanties que les fichiers seraient jamais décryptés. Pour éviter que votre ordinateur sont infectés par de telles infections les utilisateurs devraient être très prudents quand ils ouvrent leurs courriels. Les cybers criminels utilisent des titres accrocheurs pour truquer les utilisateurs de PC avant qu’ils ouvrent des pièces jointes dans leur courriel, par exemple "Scanned Image from a Xerox WorkCentre". De récentes recherches montrent que les cybers criminels utilisent aussi des réseaux P2P et de faux téléchargements qui contiennent des infections de rançongiciel combinés pour répandre CryptoDefense.

Message présenté dans les fichiers How_Decrypt.txt, How_Decrypt.html and How_Decrypt.url:

Tous les fichiers incluant les vidéos, les photos et les documents sur votre ordinateur sont encryptés par le logiciel CryptoDefense. L’encryption a été faite en utilisant une clef publique unique RSA-2048 généré par cet ordinateur. Pour décrypter les fichiers vous devez obtenir une clef privée. Cette clef privée, qui vous permettra de décrypter les fichiers, est situés dans un serveur secret sur Internet; Le serveur détruira la clef après un mois. Après cela, personne ne sera jamais capable de restaurer les fichiers. Afin de décrypter les fichiers, ouvrez votre page personnelle sur le site hxxps://rj2bocejarqnpuhm.browsetor.com/UOs et suivez les instructions.

Si hxxps://rj2bocejarqnpuhm.browsetor.com/UOs n’est pas ouvert, s’il vous plaît suivez les étapes ci-dessous:

1. Vous devez télécharger et installer ce navigateur hxxp://www.torproject.org/projects/torbrowser.html.en

2. Après l’installation, exécuter le navigateur et entrer l’adresse: rj2bocejarqnpuhm.onion/UOs

3. Suivez les instructions sur le site web. Nous vous rappelons que plus vite vous le faites, plus vous avez de chances de retrouvera vos fichiers.

Capture d'écran d'un courriel infecté utilisé dans la distribution de CryptoDefense:

Texte présenté dans les courriels infectés:

De : Fax Entrant

Sujet : Image scannée d’un Xerox WorkCentreS’il vous plaît ouvrir le document ci-joint. Il a été scanné et envoyé en utilisant Xerox WorkCentre Pro.

Nombre d’images:3

Attachment File Type: ZIP [PDF]Emplacement de Xerox WorkCentre Pro : Emplacement de la machine non-défini

Nom du diapositif : IZ38F56PS2Les fichiers ci-joints sont des images scannées en format PDF.

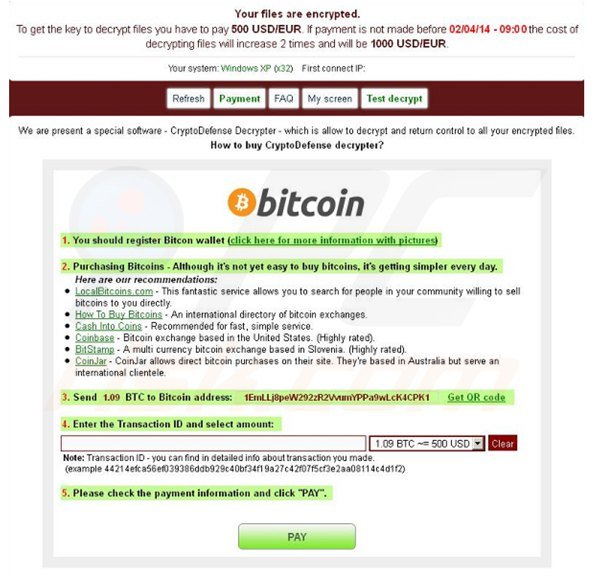

Capture d'écran d'une page de paiement de la rançon:

Message présenté dans la page de paiement de la rançon:

Vos fichiers sont encryptés. Pour obtenir la clef pour décrypter les fichiers vous devez payer 500 USD/EUR. Si le paiement n’est pas fait avant [date - heure] le coût pour décrypter les fichiers doublera et sera de 1000 USD/EUR. Nous vous présentons un logiciel spécial - CryptoDefense Decrypter – qui est requit pour décrypter et reprendre le contrôle de tous vos fichiers encryptés. Comment acheter CryptoDefense decrypter?

1. Vous devriez vous inscrire avec Bitcoin waller

2. Acheter des Bitcoins – Bien que ce ne soit pas encore facile d’acheter des bit coins, cela devient plus simple chaque jour.

3. Envoyer 1.09 BTC à l’adresse Bitcoin : 1EmLLj8peW292zR2VvumYPPa9wLcK4CPK1

4. Entrer le numéro de transaction et sélectionner le montant.

5. S’il vous plaît vérifier l’information du paiement et cliquer ‘’PAYER’’.

Notez qu’au moment d’écrire cet article il n’y avait pas d’outils connus qui pouvaient décrypter les fichiers encryptés par CryptoDefense sans payer la rançon. En suivant ce guide se suppression vous serez capable de supprimer ce rançongiciel de votre ordinateur cependant les fichiers affectés demeurent encryptés. Nous mettrons bientôt à jour cet article quand il y aura plus d’information concernant la décryption des fichiers compromis.

Suppression du virus CryptoDefense:

Étape 1

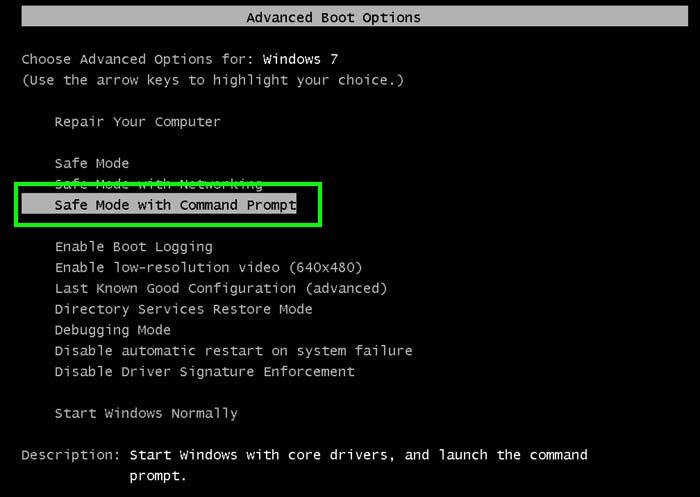

Utilisateurs de Windows XP et de Windows 7: Durant le processus de redémarrage de votre ordinateur presser la touche F8 sur votre clavier plusieurs fois jusqu'à ce que vous voyiez le menu Options Avancées de Windows, Ensuite sélectionnez le mode Sans échec en réseau à partir de la liste et presser ENTREE.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec en réseau":

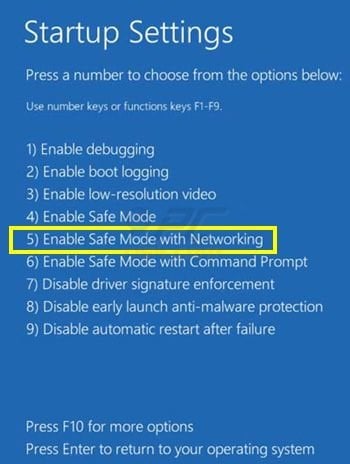

Utilisateur de Windows 8: Démarrer Windows 8 en Mode Sans Échec en réseau: Allez dans l'écran de démarrage de Windows 8, taper Avancé, dans les résultats de recherche sélectionner Paramètres. Cliquer sur les options de démarrage avancées, dans la fenêtre de PC ouverte ''Paramètres généraux du PC'' sélectionner Démarrage avancé. Cliquer sur le bouton ''Redémarrer maintenant''. Votre ordinateur redémarrera maintenant avec un ''menu des options de démarrage avancées''. Cliquer sur le bouton ''Dépannage'', ensuite cliquer sur le bouton ''options avancées''. Dans l'écran des options avancées cliquer sur ''Paramètres de démarrage''. Votre PC redémarrera avec un écran Paramètres de démarrage''. Presser ''5'' pour démarrer dans le Mode Sans Échec en Réseau avec la commande invite.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec en réseau":

Étape 2

Connectez-vous au compte qui est infecté avec le virus CryptoDefense. Démarrez votre navigateur Internet et téléchargez un programme anti- espion légitime. Mettez à jour le logiciel anti espion et démarrez un scan complet du système. Supprimer toutes les entrées qu'il détecte.

Si vous ne pouvez pas démarrer votre ordinateur en mode sans échec en réseau, essayé de faire une restauration du système.

Vidéo montrant comment supprime le ransomware (rançongiciel) en utilisant le ''Mode sans échec en réseau'' et la ''Restauration du système'':

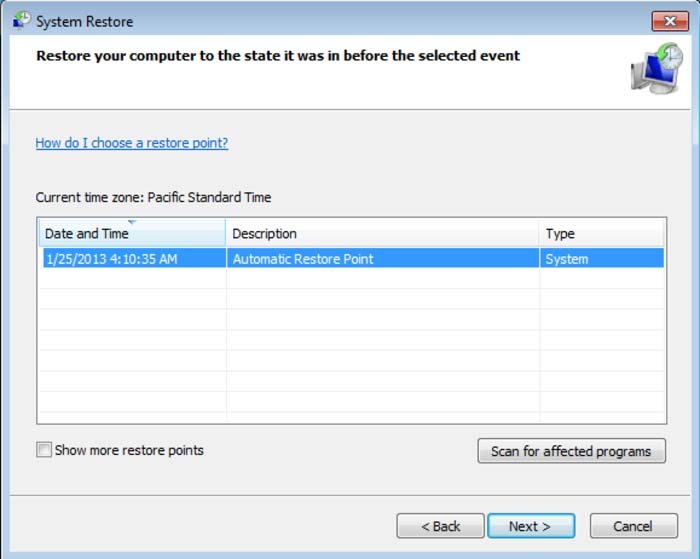

1. Démarrer votre ordinateur en Mode Sans Échec avec la Commande Invite. Durant le processus de redémarrage de votre ordinateur presser la touche F8 sur votre clavier plusieurs fois jusqu'à ce que vous voyiez le menu Options Avancées de Windows, ensuite sélectionnez le mode Sans échec en réseau à partir de la liste et presser ENTREE.

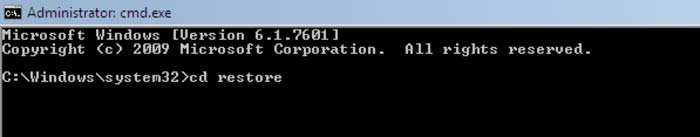

2. Lorsque le mode de commande prompte se charge, entrez la ligne suivante: cd restore et appuyez sur ENTRÉE.

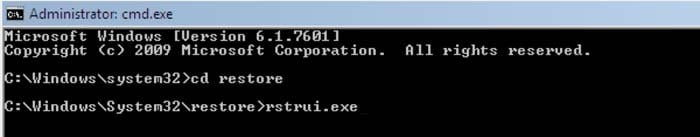

3. Puis tapez cette ligne: rstrui.exe et appuyez sur ENTRÉE.

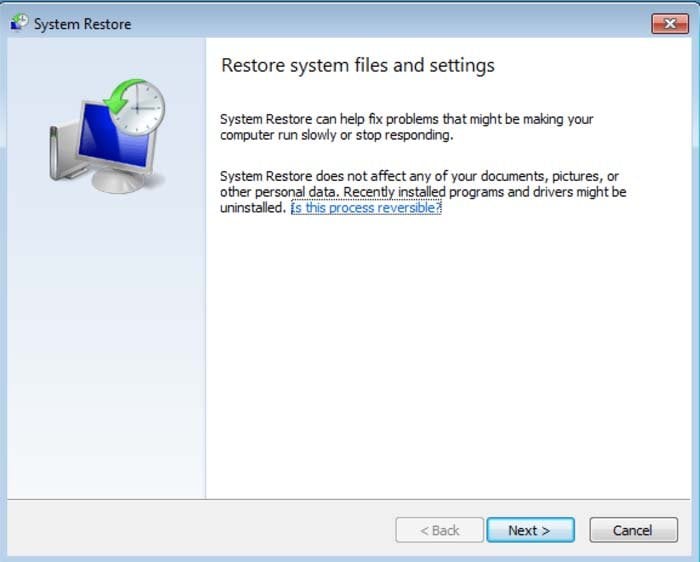

4. Dans la fenêtre qui s’ouvre appuyez sur “Suivant”.

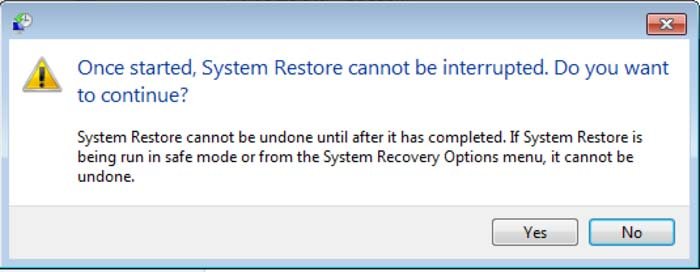

5. Sélectionnez l’un des points de restaurations disponibles et cliquez sur ‘Suivant’ (cela restaurera le système de votre ordinateur à une date et heure antérieures, avant que le ransomware (rançongiciel) ait infiltré votre PC).

6. Dans la fenêtre ouverte cliquez “Oui”.

7. Après avoir restauré votre ordinateur à une date précédente téléchargez et scannez votre PC avec un logiciel anti-espion recommandé pour éliminer tous les restants du ransomware (rançongiciel) CryptoDefense.

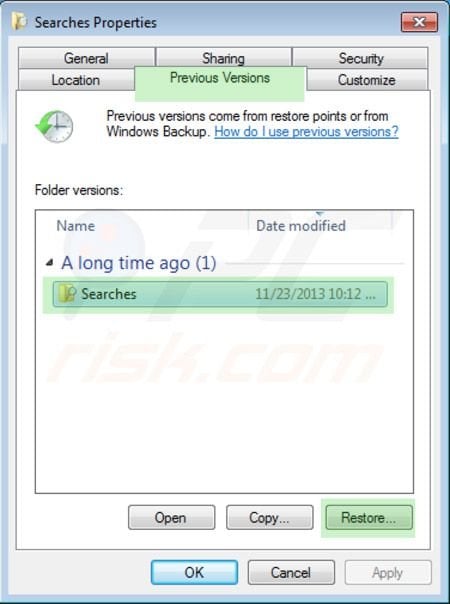

Pour restaurer les fichiers individuels encryptés par ce rançongiciel les utilisateurs de PC pourraient essayer d'utiliser la fonction des versions précédentes de Windows. Cette méthode est seulement efficace si la fonction Restauration du Système a été activée sur un système d'opération infecté. Noter que certaines variantes de CryptoDefense sont connus pour supprimer les fichiers de cette méthode peuvent ne pas fonctionner sur tous les ordinateurs.

Pour restaurer un fichier cliquer droite sur le fichier, allez dans Propriétés, et sélectionnes l'onglet des versions précédentes. Si le fichier sélectionné avait un point de restauration sélectionnez-le et cliquez sur le bouton ''Restaurer''.

Si vous ne pouvez pas démarrer votre ordinateur en mode sans échec en réseau (ou avec commande prompte), vous devrez redémarrer votre ordinateur en utilisant un disque de secours. Certaines variantes du logiciel rançon désactivent le mode sûr rendant son élimination plus compliquée. Pour cette étape, vous aurez besoin d’un accès à un autre ordinateur.

Autres outils connus pour supprimer le rançongiciel (ransomware) CryptoDefense:

Source: https://www.pcrisk.com/removal-guides/7733-cryptodefense-virus

▼ Montrer la discussion