Virus Cryptorbit

![]() Écrit par Tomas Meskauskas le (mis à jour)

Écrit par Tomas Meskauskas le (mis à jour)

Instructions de suppression de Cryptorbit "Vos fichiers personnels sont cryptés!"

Cryptorbit est un virus rançongiciel (ransomware) qui infiltre les ordinateurs des utilisateurs à l'aide des e-mails infectés et les réseaux P2P. Après la réussite de l’infiltration, ce programme malicieux crypte les fichiers stockés sur les ordinateurs des utilisateurs (*. Doc, *. Docx, *. Xls, *. Ppt, *. Psd, *. Pdf, *. Eps, *. Ai, *. Cdr, *.jpg, etc) et exige de payer une rançon de 0,5 BTC (Bitcoins) afin de décrypter les fichiers. Au moment de la rédaction de cet article 0,5 BTC est égale à environ 400 $ USD. Ce rançongiciel est identique à une variante précédente qui a été nommé Cryptolocker. Les utilisateurs de PC doivent savoir que si l'infection elle-même n'est pas si compliquée à supprimer, le décryptage des fichiers touchés par ce programme malicieux est impossible sans payer la rançon. Au moment de la recherche, il n’y avait pas d'outils ou solutions capables de décrypter les fichiers cryptés par Cryptorbit.

Tout de suite après l’infection du système d'exploitation de l'utilisateur ce rançongiciel (ransomware) va contacter le serveur de commande et de contrôle et va générer une clé publique utilisée pour crypter les données. Après avoir réussi à chiffrer les fichiers trouvés, Cryptorbit affichera un message (capture d'écran ci-dessous) expliquant comment l'utilisateur pourrait obtenir ses fichiers. Notez que la clé privée qui peut être utilisée pour décrypter les fichiers est stockée dans les serveurs de commande et de contrôle de Cryptorbit qui sont gérés par les cybercriminels. La solution idéale à ce rançongiciel (ransomware) serait de l'éliminer de son ordinateur et de restaurer les fichiers affectés à partir d'une sauvegarde.

Les infections de rançongiciels (ransomware) comme Cryptorbit devraient être un très fort argument pour toujours avoir des sauvegardes de vos dossiers conservés. Notez que le paiement de la rançon lorsqu'elle est demandée par Cryptorbit équivaudrait à envoyer son argent à des cybercriminels, on soutiendrait leur modèle d'affaires malicieux, d'ailleurs, il n'y a aucune garantie que les fichiers seront décryptés.

| Nom | Cryptorbit ransomware |

| Type de menace | Ransomware, Crypto Virus, bloqueur de fichiers |

| Symptômes | Impossible d'ouvrir des fichiers stockés sur votre ordinateur, les fichiers précédemment fonctionnels ont maintenant une extension différente, par exemple my.docx.locked. Un message de demande de rançon s'affiche sur votre bureau. Les cybercriminels demandent à ce que vous payez une rançon (généralement en bitcoins) pour déverrouiller vos fichiers. |

| Méthodes de Distribution | Pièces jointes infectées (macros), sites Web torrent, publicités malveillantes. |

| Dommage | Tous les fichiers sont cryptés et ne peuvent être ouverts sans paiement d'une rançon. Des chevaux de Troie supplémentaires de vol de mot de passe et des infections de logiciels malveillants peuvent être installés en même temps qu'une infection de logiciel de rançon. |

| Suppression | Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. |

Pour éviter d'avoir son ordinateur infecté par ces infections de rançongiciel (ransomware), l’utilisateur doit être très prudent lors de l'ouverture de messages électroniques, les cybercriminels utilisent diverses titres accrocheurs pour tromper les utilisateurs de PC en ouvrant les pièces jointes infectées, par exemple "message vocal Inconnu», «Important - formulaire ci-joint "," paie la facture »,« Nouvel accord de contrat », etc. Les recherches récentes montrent que les cybercriminels utilisent aussi les réseaux P2P pour tromper les utilisateurs de PC pour télécharger Cryptorbit.

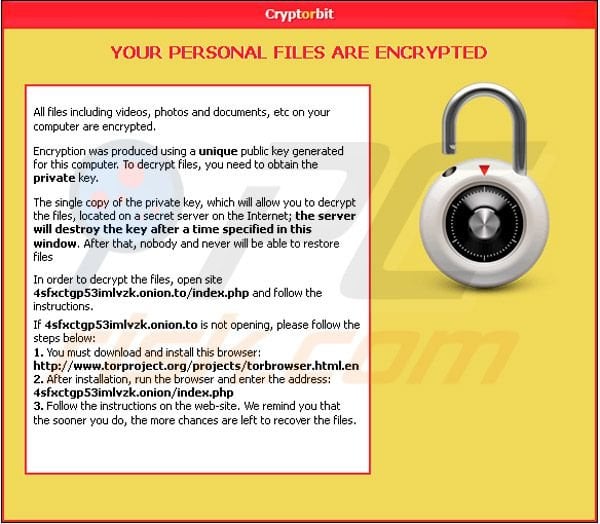

Message présenté par le virus de rançongiciel (ransomware) Cryptorbit:

Cryptorbit

VOS FICHIERS PERSONNELS SONT CRYPTESTous les fichiers, y compris des vidéos, des photos et des documents, etc sur votre ordinateur sont cryptés. Le cryptage a été produit en utilisant une clé publique unique produite pour cet ordinateur. Pour décrypter des dossiers, vous devez obtenir la clé privée. La seule copie de la clé privée, qui vous permettra de décrypter les fichiers se situe sur un serveur secret sur Internet, le serveur détruira la clé après un temps spécifié dans cette fenêtre. Après cela, personne ne sera jamais en mesure de restaurer les fichiers. Afin de décrypter les fichiers, ouvrez le site 4sfxctgp53imlvzk.onion.to/index.php et suivez les étapes ci-dessous:

1. Vous devez télécharger et installer ce navigateur: torproject.org / projets / torbrowser.html.en

2. Après installation, lancez le navigateur et saisissez l'adresse: 4sfxctgp53imlvzk.onion/index.php

3. Suivez les instructions sur le site Web. Nous vous rappelons que le plus tôt vous le faites, plus vous aurez de chances de récupérer les fichiers.

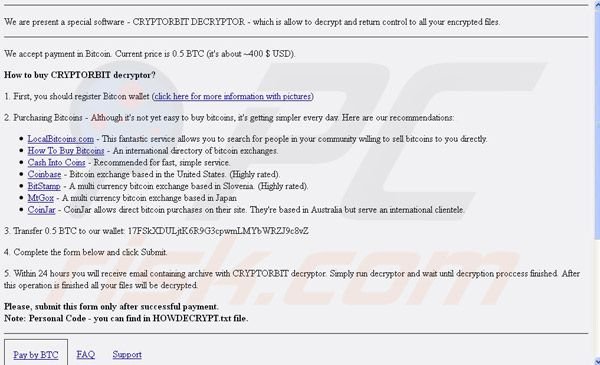

Capture d'écran de "Cryptorbit décrypteur

Notez que lors de la rédaction de cet article il n'y avait pas d'outils connus qui pourraient déchiffrer les fichiers chiffrés par Cryptorbit. Nous mettrons à jour cet article dès qu'il y aura plus d'informations sur le décryptage des fichiers compromis.

Suppression du virus Cryptorbit:

Étape 1

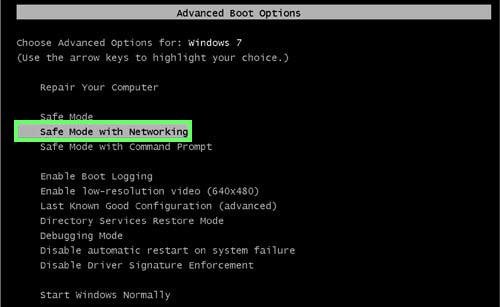

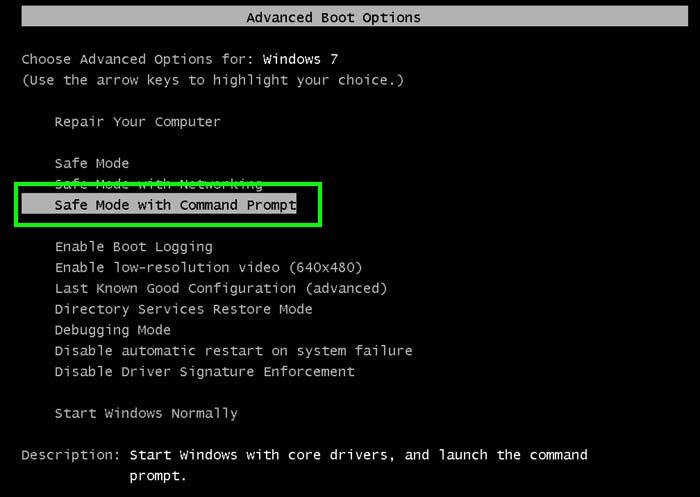

Utilisateurs de Windows XP et de Windows 7: Durant le processus de redémarrage de votre ordinateur presser la touche F8 sur votre clavier plusieurs fois jusqu'à ce que vous voyiez le menu Options Avancées de Windows, Ensuite sélectionnez le mode Sans échec en réseau à partir de la liste et presser ENTREE.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec en réseau":

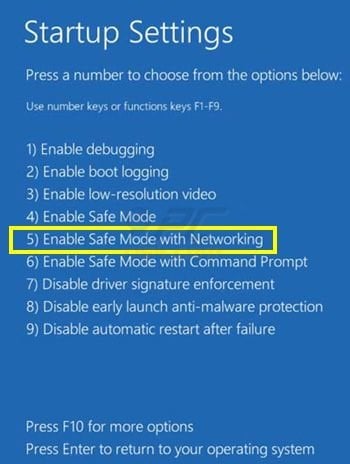

Utilisateur de Windows 8: Allez dans l'écran de démarrage de Windows 8, taper Avancé, dans les résultats de recherche sélectionner Paramètres. Cliquer sur les options de démarrage avancées, dans la fenêtre de PC ouverte ''Paramètres généraux du PC'' sélectionner Démarrage avancé. Cliquer sur le bouton ''Redémarrer maintenant''. Votre ordinateur redémarrera maintenant avec un ''menu des options de démarrage avancées''. Cliquer sur le bouton ''Dépannage'', ensuite cliquer sur le bouton ''options avancées''. Dans l'écran des options avancées cliquer sur ''Paramètres de démarrage''. Votre PC redémarrera avec un écran Paramètres de démarrage''. Presser ''5'' pour démarrer dans le Mode Sans Échec en Réseau avec la commande invite.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec en réseau":

Étape 2

Connectez-vous au compte qui est infecté avec le virus Cryptorbit. Démarrez votre navigateur Internet et téléchargez un programme anti- espion légitime. Mettez à jour le logiciel anti espion et démarrez un scan complet du système. Supprimer toutes les entrées qu'il détecte.

Si vous ne pouvez pas démarrer votre ordinateur en mode sans échec en réseau, essayé de faire une restauration du système.

Vidéo montrant comment supprime le rançongiciel (ransomware) en utilisant le ''Mode sans échec en réseau'' et la ''Restauration du système'':

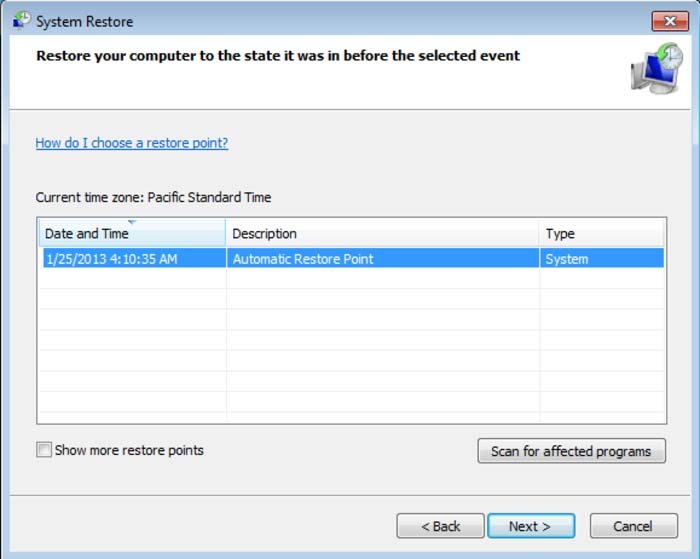

1. Démarrer votre ordinateur en Mode Sans Échec avec la Commande Invite. Durant le processus de redémarrage de votre ordinateur presser la touche F8 sur votre clavier plusieurs fois jusqu'à ce que vous voyiez le menu Options Avancées de Windows, ensuite sélectionnez le mode Sans échec en réseau à partir de la liste et presser ENTREE.

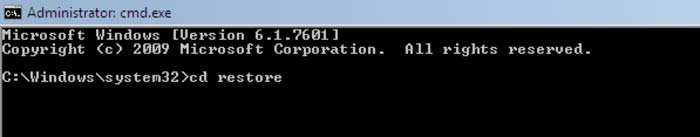

2. Lorsque le mode de commande prompte se charge, entrez la ligne suivante: cd restore et appuyez sur ENTRÉE.

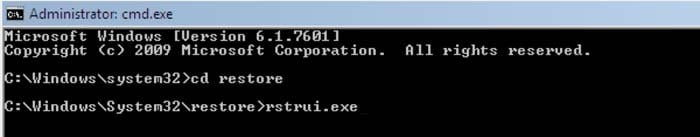

3. Puis tapez cette ligne: rstrui.exe et appuyez sur ENTRÉE.

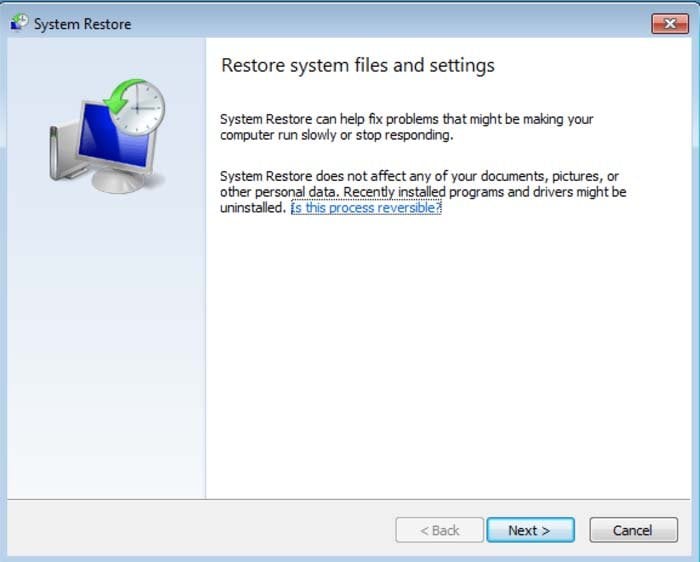

4. Dans la fenêtre ouverte cliquez sur “Suivant”.

5. Sélectionnez l’un des points de restaurations disponibles et cliquez sur ‘Suivant’ (cela restaurera le système de votre ordinateur à une date et heure antérieures, avant que le ransomware (rançongiciel) ait infiltré votre PC).

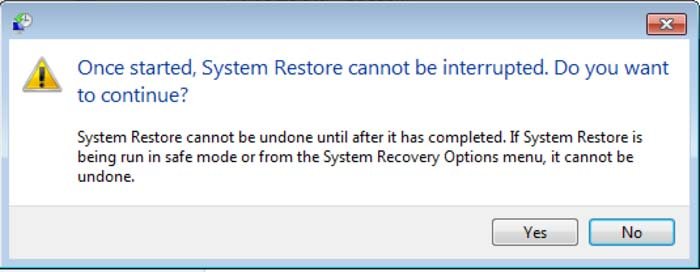

6. Dans la fenêtre ouverte cliquez “Oui”.

7. Après avoir restauré votre ordinateur à une date précédente téléchargez et scannez votre PC avec un logiciel anti-espion recommandé pour éliminer tous les fichiers restants de Cryptorbit.

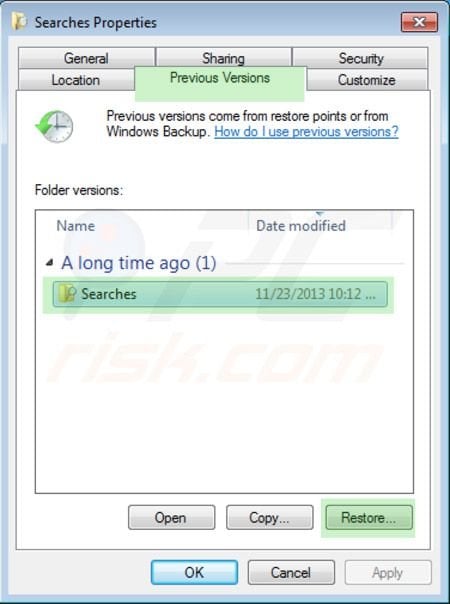

Pour restaurer les fichiers individuels cryptés par ce rançongiciel (ransomware) pourrait essayer d'utiliser la fonction Versions Précédentes de Windows. Cette méthode est seulement en fonction si la fonction Restauration du système a été activée sur un système d'opération infecté.

Pour restaurer un fichier cliquer sur le fichier, aller dans Propriétés, et sélectionner l'onglet Versions Précédentes. Si le fichier sélectionné avait un point de restauration sélectionnez-le et cliquer sur le bouton ''Restaurer''.

Si vous ne pouvez pas démarrer votre ordinateur en mode sans échec en réseau (ou avec commande invite), vous devrez démarrer votre ordinateur en utilisant un disque de secours. Certaines variantes du logiciel rançon désactivent le mode sûr rendant son élimination plus compliquée. Pour cette étape, vous aurez besoin d’un accès à un autre ordinateur.

Autres outils connus pour supprimer ce rançongiciel (ransomware):

Source: https://www.pcrisk.com/removal-guides/7553-cryptorbit-virus

▼ Montrer la discussion