Conseils pour la suppression de malwares ou maliciels

Menaces concernant les maliciels

Faire face à un maliciel ou malware en anglais est une menace à laquelle est confrontée toute personne possédant un appareil qui se connecte à internet d'une façon ou d'une autre. Un code malveillant conçu pour se propager d'ordinateur à ordinateur, de la même manière qu'une infection virale se propage de personne à personne, a donné à ce code son nom de virus informatique. Au fil des années, le terme de virus informatique a perdu son sens, car on a découvert des "virus informatiques" qui ne se propageaient pas d'ordinateur à ordinateur. La communauté InfoSec a jugé plus approprié d'appeler tous les types de logiciels malveillants des maliciels, ils comprennet des virus ainsi qu'une foule d'autres souches de logiciels malveillants qui ont été découverts à ce stade.

Les nombreuses menaces posées par les nombreuses souches de maliciels peuvent désormais être classées sous un terme générique, ce qui facilite la communication d'importantes mesures de sécurité. Qu'est-ce que cela signifie pour l'utilisateur moyen, en évolution exponentielle depuis ces 20 dernières années ? Pas grand chose pour être honnête, tout en créant une sorte d'arbre généalogique des maliciels où les logiciels malveillants peuvent être classés de manière générale. L'individu moyen et même la plus grande entreprise peuvent devenir les victimes de logiciels malveillants tout comme certains ont été victimes d'un virus informatique. La grande question à se poser est plutôt de savoir comment soigner l'infection et, en fin de compte, comment supprimer le maliciel incriminé ?

Qu'il s'agisse d'un ordinateur, d'un téléphone portable, d'un serveur réseau ou même d'une télévision intelligente infectés, la réponse à cette question est devenue beaucoup plus complexe. Comme pour la médecine, il faut répondre à toute une série de questions avant qu'un traitement ne puisse être mis en place avec succès. Où l'infection s'est-elle produite ? Comment déterminer si votre ordinateur est infecté par un maliciel ? Quel type de maliciel a infecté la machine en question ? Et ensuite seulement, comment le supprimer ?

Le reste de cet article a pour but de répondre à ces questions de manière brève, concise et facilement compréhensible. Nous examinerons enfin brièvement comment prévenir les infections, car la vieille maxime médicale "mieux vaut prévenir que guérir" s'applique également aux maliciels.

Table des matières

- Introduction

- Comment l'infection se produit-elle ?

- Comment déterminer si l'appareil est infecté ?

- Les types de maliciels les plus courants

- Comment supprimer les maliciels ?

- Conseils pour une informatique sûre

Comment l'infection se produit-elle ?

Lorsque l'on cherche à supprimer un maliciel, le fait de comprendre comment il s'est propagé au départ peut aider à déterminer la meilleure façon de procéder. Les pirates informatiques utilisent généralement ce qui fonctionne et copient les tactiques de ceux qui les ont précédés, c'est pourquoi ils s'appuient souvent sur des méthodes de diffusion de maliciels éprouvées pour s'emparer d'un appareil qui sera bientôt victime. La grande majorité des infections par des maliciels peuvent être attribuées à l'une de ces méthodes de distribution.

Courriels spam contenant des pièces jointes ou des liens malveillants

Dans de nombreux cas, le pirate informatique envoie des courriers électroniques non sollicités à de vastes listes d'adresses ou, comme dans le cas des infections par des rançongiciels ou ransomware en anglais, un courrier ciblé est envoyé aux employés. Le courrier électronique est conçu pour avoir l'air officiel, imitant souvent de près une entreprise ou même une organisation gouvernementale, et composé de manière à inciter le destinataire à agir d'une manière ou d'une autre, en utilisant diverses tactiques d'ingénierie sociale. L'action implique souvent le clic d'un lien ou l'ouverture d'une pièce jointe. Dans le cas d'un lien, le destinataire sera redirigé vers une page web contrôlée par le pirate et un maliciel pourra ensuite être téléchargé. Avec une pièce jointe, le maliciel est souvent intégré dans un document, une image ou un PDF et, lorsqu'il est ouvert, la routine d'infection commence.

Au moment de la rédaction de cet article, deux exemples de maliciels distribués de cette manière ont eu lieu. Le premier concernait l'utilisation abusive d'un jeu vidéo bien connu. Les chercheurs pensent que des courriels de spam ont été envoyés contenant un téléchargement de ce qui semblait être le lanceur du jeu, en réalité il contenait le cheval de Troie LokiBot. Le second incident concernait la distribution du rançongiciel RobbinHood. La distribution par courriel est depuis longtemps une méthode privilégiée par les opérateurs, mais cette fois-ci, les courriels sont envoyés à de grandes entreprises ciblées par les opérateurs dans l'espoir d'obtenir un montant de rançon beaucoup plus important.

Téléchargement de maliciels à partir de sites malveillants

Il n'est jamais conseillé aux utilisateurs de télécharger des logiciels piratés ou d'autres fichiers piratés. Outre les implications juridiques liées au traitement du matériel piraté, ces fichiers sont souvent associés à divers types de maliciels. Les pirates informatiques suivent souvent les tendances et les émissions de télévision ou les films populaires pour mieux diffuser leurs maliciels. Lorsque Game of Thrones était populaire, et souvent juste avant la sortie d'une nouvelle saison, les pirates téléchargaient des épisodes ayant supposément fuités qui contenaient des maliciels à la place.

Il n'y a pas que les fichiers piratés dont les utilisateurs doivent se méfier. Dans le passé, les pirates ont créé des sites web qui usurpent d'autres sources de logiciels connues et réputées qui distribuent des versions malveillantes des logiciels que l'utilisateur souhaite. Parfois, cette méthode est combinée avec des courriels usurpés qui contiennent des liens qui redirigent vers ces sites web usurpés. Adobe Flash a déjà été utilisé de cette manière dans le passé.

Malvertising ou malversation

Appelée aussi par son nom complet "publicité malveillante", elle constitue un autre moyen pour les pirates de s'emparer de l'appareil d'une victime. Pour ce faire, ils placent des publicités sur des sites web de confiance qui, lorsqu'on clique dessus, commencent à télécharger des maliciels. La publicité commence souvent proprement pour passer les contrôles de sécurité initiaux des logiciels publicitaires, mais ensuite, des maliciels sont intégrés.

Une autre méthode de malversation peut être considérée comme un hybride entre la malversation et les campagnes de spam par courrier électronique. On l'a vu lorsque les utilisateurs français ont été ciblés avec le maliciel Varenky. Au départ, une campagne de publicité malveillante a été créée pour collecter des adresses électroniques qui seraient ensuite utilisées dans une campagne de courrier électronique non sollicité qui favoriserait une campagne de sexe-tortion, un type spécifique de chantage.

Médias Sociaux

De la même manière que pour l'utilisation abusive du courrier électronique, les sites de médias sociaux ont également été utilisés pour distribuer des maliciels. Cela prend souvent la forme de l'envoi de liens malveillants aux utilisateurs par le biais de messages postés ou de messages directs. Dans certains cas, le maliciel peut être associé à une vidéo qui, lorsqu'on clique dessus, nécessite un plugin spécial pour être lue, plutôt que de le télécharger et de l'installer, le maliciel est alors installé.

Les médias sociaux ont également été utilisés pour la diffusion de campagnes de désinformation qui fonctionnent différemment des cybermenaces normales. Plutôt que de propager des maliciels, les pirates créent de faux articles d'information et les diffusent sur les plateformes de médias sociaux. Cela peut être utilisé pour influencer l'opinion publique ou nuire à la réputation d'une entreprise.

Logiciels non mis à jour

Il nous est constamment rappelé de maintenir les logiciels à jour, mais c'est généralement considéré comme désagréable et comme étant une perte de temps. Les pirates informatiques sont impatients d'exploiter le faible nombre de personnes qui mettent à jour les logiciels et les systèmes d'exploitation. La vérité est que les différents systèmes d'exploitation et logiciels ne sont pas infaillibles. Le plus souvent, ils sont rendus publics et contiennent des vulnérabilités de type zéro-day, ce qui crée des failles de sécurité non intentionnelles qui peuvent être exploitées. Les mises à jour contiennent souvent des correctifs pour corriger ces failles et empêcher l'exploitation par les pirates informatiques.

Nombre de ces vulnérabilités permettent aux pirates d'accéder à des dispositifs par d'autres moyens que ceux couverts ci-dessus, parfois sans aucune interaction avec l'utilisateur. Le pirate peut alors faire monter les privilèges et installer des maliciels sur le dispositif vulnérable. L'un des cas les plus récents de ce phénomène est celui d'un code de vulnérabilité découvert appelé BlueKeep.

[Retour à la Table des Matières]

Comment déterminer si l'appareil est infecté ?

Une fois qu'un appareil est infecté par un type spécifique de maliciel, ce dernier commence à faire ce pour quoi il a été conçu. Cela signifie qu'il effectuera certaines tâches qui influenceront le fonctionnement de l'appareil. Ce sont des indicateurs que l'appareil est infecté. Certains de ces indicateurs sont subtils et d'autres ne le sont pas tant que ça, tandis que d'autres sont si évidents qu'il est impossible de les ignorer.

Si vous vous demandez "Ai-je été infecté par un maliciel ?", c'est qu'il est probable que vous avez constaté des changements dans la façon dont votre appareil est censé fonctionner. La réponse pourrait alors bien être "Oui". Ce qui suit est une brève liste d'indicateurs qui peuvent indiquer une infection d'un type ou d'un autre :

- Des ralentissement des performances du système

- Des crashs ou le redouté "Ecran bleu de la mort" se produisent fréquemment

- Des publicités et des messages pop-up ennuyeux sont affichés en permanence

- La page d'accueil du navigateur change automatiquement

- L'augmentation du trafic internet devrait se traduire par des vitesses plus lentes que la normale

- Désactivation automatique des logiciels antivirus

- Des amis signalent qu'ils reçoivent des courriels étranges de votre adresse ou des messages étranges d'un profil de média social que vous possédez

- Fichiers ou icônes suspects sur votre appareil

- Messages d'erreur inhabituels

Indicateurs d'infections courantes par des maliciels

La liste ci-dessus n'est en aucun cas exhaustive, mais chacune de ces situations peut indiquer que quelque chose ne va pas et est directement causé par une ou plusieurs souches de maliciels. Toutefois, certains indicateurs de maliciels sont très spécifiques à certains types. Les rançongiciels, qui seront examinés plus en détail plus loin dans cet article, sont un bon exemple d'indicateurs uniques. Les fichiers cryptés auxquels on ne peut accéder alors qu'ils étaient auparavant accessibles et l'affichage d'une note de rançon sur l'appareil sont autant d'indicateurs que la victime a subi une infection par un rançongiciel. Ces indicateurs sont loin d'être subtils et permettent de déterminer plus facilement non seulement si l'appareil est infecté, mais aussi avec quoi.

D'autres indicateurs sont beaucoup plus subtils. Les cryptomineurs ou crypto jackers (voleurs de crypto), dont il sera également question plus loin, utilisent les ressources informatiques, à savoir la puissance de traitement des processeurs, pour extraire la cryptomonnaie à l'insu de la victime. Ces infections se traduisent souvent par une légère augmentation de l'utilisation de l'unité centrale par l'auteur du maliciel. Une augmentation plus importante de l'utilisation de l'unité centrale peut se produire, ce qui peut causer des dommages au matériel. Les logiciels espions souvent utilisés par divers groupes de pirates informatiques faisant parti d'États sont nécessaires pour être non détectés sur les appareils pendant de longues périodes afin de récolter le plus de données possible. Cela signifie souvent que les indicateurs associés à ce type de maliciel doivent être aussi indétectables par l'utilisateur qu'il est humainement possible.

Ces indicateurs sont souvent désignés par les chercheurs en sécurité comme des indicateurs de compromission ou IoC (Indicators of Compromise) et utilisés pour déterminer quel type de logiciel malveillant est en cours de la même manière qu'un utilisateur remarquera que quelque chose ne va pas et commencera à enquêter. Il est évident que les chercheurs en sécurité sont beaucoup plus au fait des tenants et aboutissants des maliciels et peuvent fournir des descriptions beaucoup plus détaillées concernant les logiciels malveillants découverts. Toutefois, les utilisateurs peuvent accéder à de nombreuses ressources créées par ces chercheurs qui, à leur tour, peuvent les aider à déterminer la menace à laquelle ils sont actuellement confrontés.

[Retour à la Table des Matières]

Les types de maliciels les plus courants

Quelques types de maliciels différents ont été évoqués dans les sections ci-dessus. L'objectif de cette section est d'approfondir les types de maliciels les plus courants rencontrés par le grand public et de voir comment ils ont été déployés dans des cas réels.

Cheval de Troie

Bien souvent on ne les appelle pas simplement des chevaux de Troie, ils sont généralement déguisés en fichiers normaux non malveillants afin d'essayer de tromper les utilisateurs pour qu'ils les téléchargent. Ces maliciels spécifiques sont normalement utilisés pour accéder à l'appareil infecté et créer une porte dérobée sur l'appareil qui peut être exploitée ultérieurement. Cette porte dérobée permet au pirate d'accéder à distance à l'appareil, qui peut ensuite être utilisé pour déposer d'autres types de maliciels.

Dans le passé, des chevaux de Troie ont été utilisés pour voler des données sensibles. Au cours de la dernière décennie, les chevaux de Troie ont été encore plus utilisés pour voler des données bancaires et ont causé des pertes financières massives aux particuliers et aux institutions financières. Ces chevaux de Troie modifiés qui ciblent les données bancaires sont appelés "chevaux de Troie bancaires", Zeus étant peut-être le plus tristement célèbre. Étant donné l'essor de la cryptomonnaie comme force économique, les chevaux de Troie bancaires ont été modifiés pour voler les détails des portefeuilles de cryptomonnaies ainsi que les références bancaires.

Logiciel de rançon ou Rançongiciel

La première apparition de ce type de maliciels a eu lieu au début des années 2010 et consistait généralement à verrouiller l'écran de l'appareil afin que l'utilisateur ne puisse pas l'utiliser. Le verrouillage de l'écran était alors suivi d'une demande de rançon, généralement égale à quelques centaines de dollars. Les rançongiciels ont évolué d'un début si peu sophistiqué à l'une des principales menaces auxquelles sont confrontées les entreprises et les institutions gouvernementales aujourd'hui, cette menace n'est pas seulement un problème qui touche les organisations mais aussi un problème qui touche les utilisateurs individuels.

Les rançongiciels modernes comme Sodinokibi, Ryuk, et Dharma ne verrouillent pas l'écran mais cryptent plutôt certains types de fichiers, souvent des documents importants, ce qui rend l'utilisation de l'appareil quasiment impossible. Une note de rançon est affichée avec des instructions sur la façon de payer en utilisant un navigateur Tor et en payant la rançon en Bitcoin. Dans le passé, les individus étaient ciblés, maintenant les opérateurs de rançongiciels s'en prennent au "gros gibier", à savoir les entreprises et les institutions gouvernementales et exigent des sommes énormes en échange du décryptage des données. Ces sommes peuvent se chiffrer en millions de dollars.

Logiciel publicitaire ou Publiciel

L'abréviation de "logiciel financé par la publicité" est conçue pour transmettre automatiquement des publicités à l'appareil infecté. L'un des indicateurs énumérés ci-dessus est l'affichage répétitif de fenêtres contextuelles ou d'autres messages et est un indicateur clé que votre appareil peut être infecté par un publiciel. Ces maliciels sont souvent livrés avec des logiciels "gratuits" et sont utilisés pour générer des revenus pour les annonceurs. Ils peuvent également être utilisés pour diffuser d'autres souches de maliciels, tels que des logiciels espions qui peuvent récolter des données utiles aux annonceurs.

Souvent considérée comme une nuisance plutôt qu'une menace, ce comportement peut être adopté à tort sans que l'on sache qu'il peut être exploité pour apporter d'autres souches de maliciels plus dangereux. La famille des publiciels Adload, dont SearchOptical (un maliciel pour Mac OS) fait partie, semble légitime et est souvent distribuée par le biais d'installateurs Adobe Flash à l'apparence légitime. Outre le fait qu'ils peuvent être exploités pour installer des rançongiciels, par exemple, ils peuvent collecter des données qui peuvent ensuite être utilisées pour usurper l'identité.

Cryptomineurs

Les cryptomineurs ou crypto jackers (voleurs de crypto) peuvent être définis comme des codes conçus pour extraire de la cryptomonnaie à l'insu de la victime et sans son autorisation. On a vu récemment de tels maliciels, associés à d'autres types de logiciels malveillants, être distribués dans des manuels piratés et des essais de recherche destinés aux étudiants. Pendant une période, la distribution et les infections par des cryptomineurs ont été les plus nombreuses rencontrées par les entreprises de sécurité dans le monde entier. Leur popularité a amené la communauté à déclarer les rançongiciels morts, car les infections par ces derniers ont fortement diminué alors que les infections par les cryptomineurs ont augmenté de manière exponentielle. Les rançongiciels ne sont pas morts, mais les tactiques ont plutôt évolué pour mieux viser des cibles de grande valeur.

Les cryptomineurs ont abusé de Coinhive, commercialisé comme une alternative à la publicité sur le web qui chargeait du code JavaScript sur un site web et exploitait la cryptomonnaie pendant que la page web était ouverte. Cet abus a conduit les responsables de Coinhive à cesser leurs activités et les détections des cryptomineurs ont suivi. Cependant, de nouveaux cryptomineurs comme BlackSquid prouvent que la menace est loin d'être morte.

Botnets

Les Bots sont des programmes qui effectuent automatiquement des tâches répétitives, ils peuvent être des compléments utiles aux programmes et aux logiciels en évitant aux utilisateurs d'avoir à effectuer des tâches répétitives. Cependant, ils peuvent être malveillants. Les botnets sont un exemple d'utilisation malveillante des bots. Un botnet est un ensemble de dispositifs, parfois des centaines de milliers, infectés par des maliciels pour effectuer une tâche spécifique. Les dispositifs comprennent des ordinateurs, des réseaux, ainsi que des objets connectés à internet tels que des téléviseurs intelligents et des routeurs.

Les botnets peuvent être utilisés pour effectuer une attaque par déni de service distribué (Distributed Denial of Service - DDoS) qui peut empêcher le fonctionnement d'un site web ou d'un réseau. Les botnets comme Emotet ont été utilisés pour distribuer des chevaux de Troie et des rançongiciels sur le réseau botnet.

Logiciel espion ou Espiogiciel

Ce type de maliciel espionne la victime. Il le fait en surveillant silencieusement l'appareil infecté et en enregistrant l'activité de l'utilisateur. Une des méthodes utilisées consiste à utiliser un enregistreur de frappe, qui peut être défini comme un programme informatique qui enregistre chaque frappe effectuée par un utilisateur, notamment pour accéder frauduleusement à des mots de passe et à d'autres informations confidentielles. Les espiogiciels modifient également de manière silencieuse les connexions réseau afin d'envoyer les données volées aux serveurs contrôlés par le pirate.

[Retour à la Table des Matières]

Comment supprimer les maliciels ?

Vous avez déterminé que vous avez été infecté par un maliciel et vous avez une idée du type dont il peut s'agir, maintenant vous voulez le supprimer. Malheureusement, nous n'avons pas tous un chercheur en sécurité sous la main pour nettoyer notre ordinateur. Cela dit, les victimes peuvent prendre un certain nombre de mesures pour supprimer les maliciels de l'ordinateur infecté, qu'il s'agisse d'un PC Windows ou d'un Mac (et oui, les Mac et autres appareils iOS peuvent également être infectés par des maliciels).

Première étape : se déconnecter d'internet

Cela empêchera l'envoi de données au serveur du pirate et la propagation du maliciel. S'il est connecté à un réseau d'entreprise, le réseau doit également être désactivé afin d'empêcher la propagation latérale du maliciel sur le réseau.

Deuxième étape : passer en mode sans échec

Parfois appelé démarrage sécurisé, il s'agit d'une méthode permettant de démarrer votre ordinateur sans avoir à exécuter tous les logiciels de l'ordinateur. De nombreuses souches de logiciels malveillants sont configurées pour se charger automatiquement, comme c'est le cas pour certains logiciels. Le démarrage en mode sans échec empêchera le maliciel de se lancer.

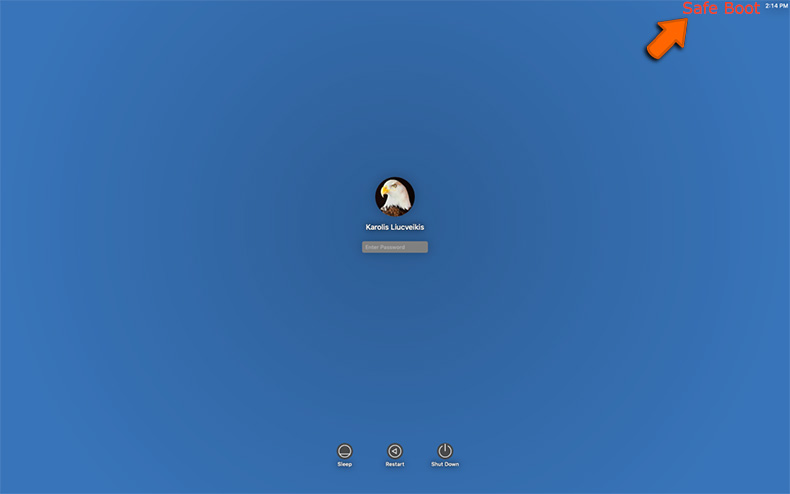

Pour Mac :

- Redémarrez votre ordinateur, puis appuyez immédiatement sur la touche Maj. (Shift) et maintenez-la enfoncée. Un logo Apple apparaîtra.

- Relâchez la touche Maj. (Shift) lorsque vous êtes invité à vous connecter. Dans le coin supérieur droit de l'écran, vous verrez que le système fonctionne en "mode sans échec" :

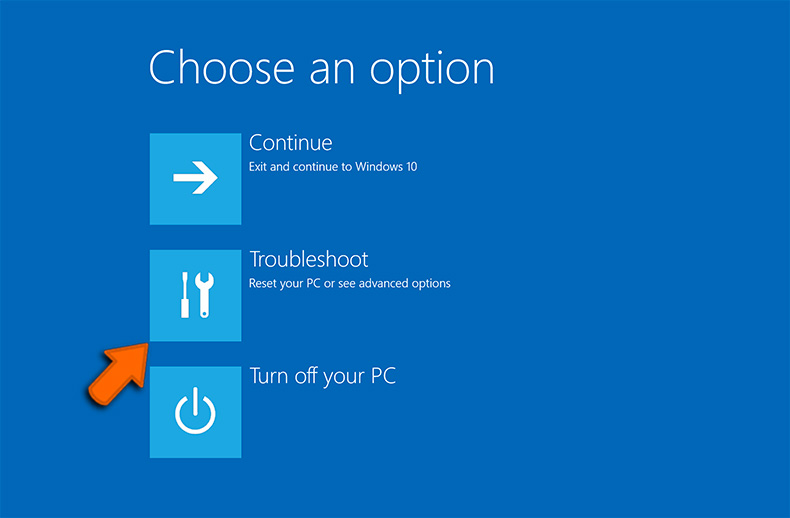

Pour Windows :

- Redémarrez votre PC. Lorsque vous voyez l'écran de connexion, maintenez la touche "Maj." (Shift) enfoncée et sélectionnez "Marche/Arrêt" → "Redémarrer" :

- Après le redémarrage de votre PC, dans l'écran "Choisir une option", sélectionnez "Dépannage" → "Options avancées" → "Paramètres de démarrage" :

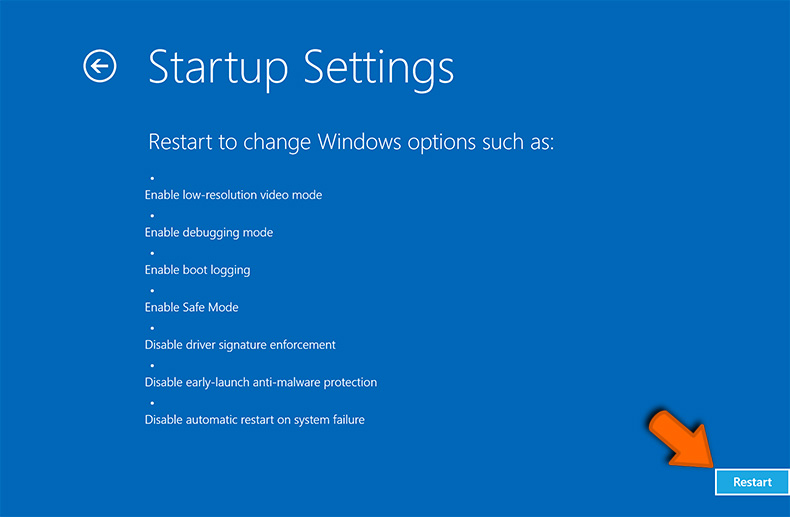

- Dans la fenêtre suivante, cliquez sur le bouton "Redémarrer" et attendez que l'écran suivant apparaisse :

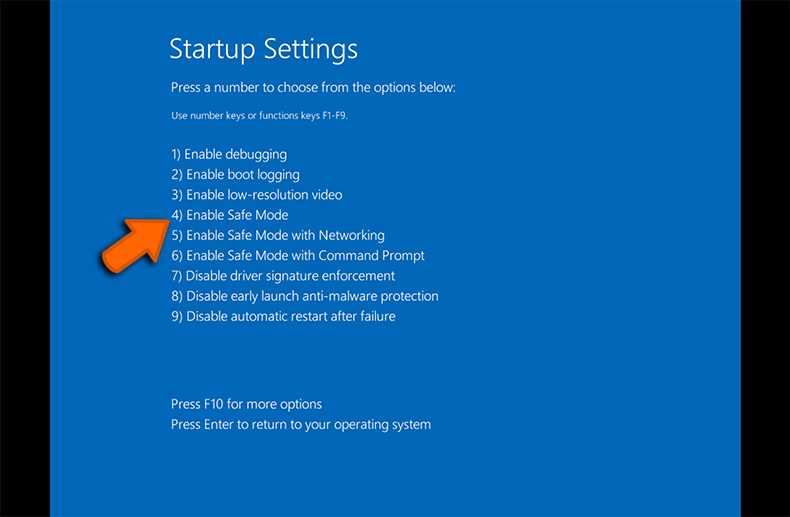

- Un menu apparaîtra avec des options de démarrage numérotées. Sélectionnez le numéro 4 ou F4 pour démarrer votre PC en "mode sans échec" :

Troisième étape : Ne pas se connecter aux comptes d'utilisateurs

Cette mesure empêchera certains types de maliciels, comme les enregistreurs de frappe, de voler les identifiants de connexion. Cette étape s'applique tout au long du processus et dès qu'une infection est supposée s'être produite, il convient d'éviter de se connecter aux comptes d'utilisateurs.

Quatrième étape : Surveiller les ressources du système

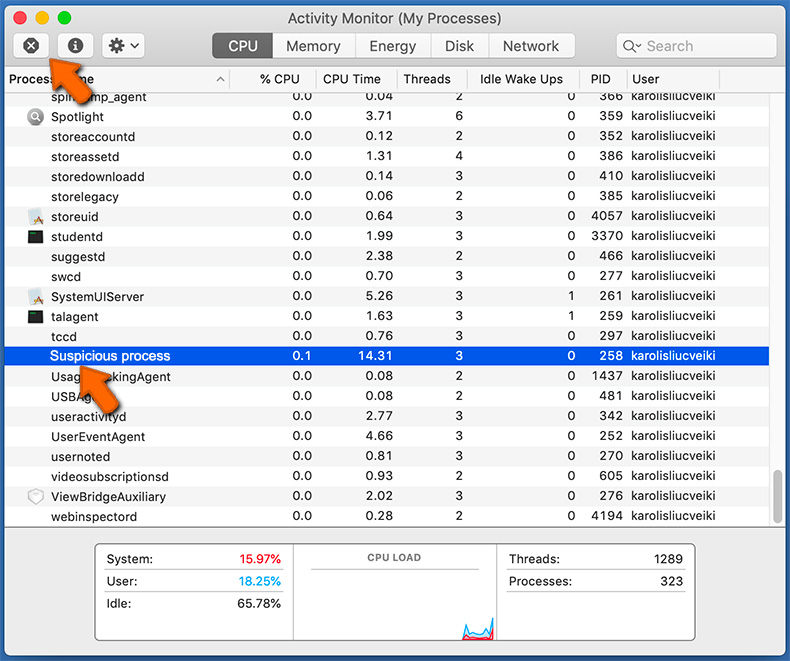

Comme nous l'avons mentionné plus haut, les maliciels peuvent utiliser des ressources système telles que le processeur et la mémoire vive, voir en particulier les cryptomineurs ci-dessus. En ouvrant l'application de surveillance de l'activité du système, les applications suspectes peuvent être repérées et arrêtées.

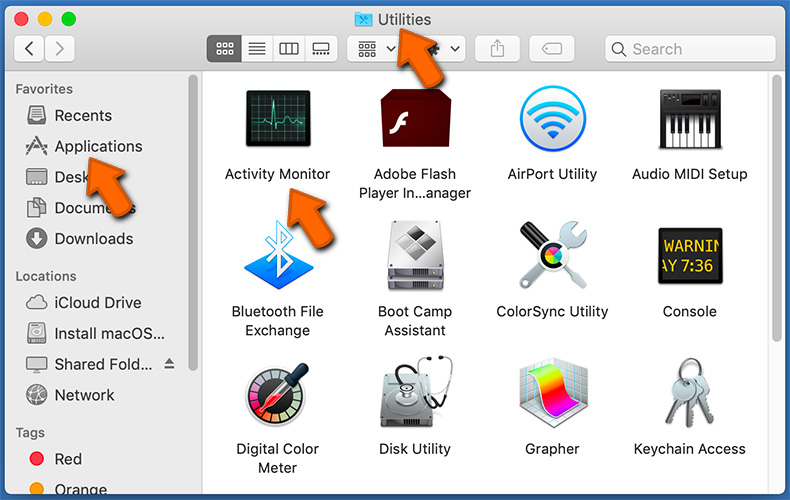

Pour ouvrir le moniteur du système (Moniteur d'Activité) et fermer les applications suspectes sur un Mac :

- Dans le Finder, sélectionnez → Applications → Utilitaires → Moniteur d'activité :

- Selectionnez Application → Quitter :

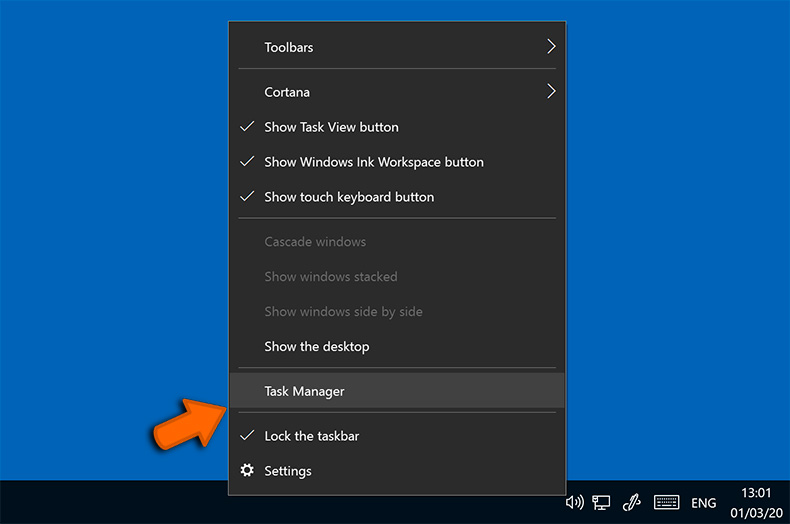

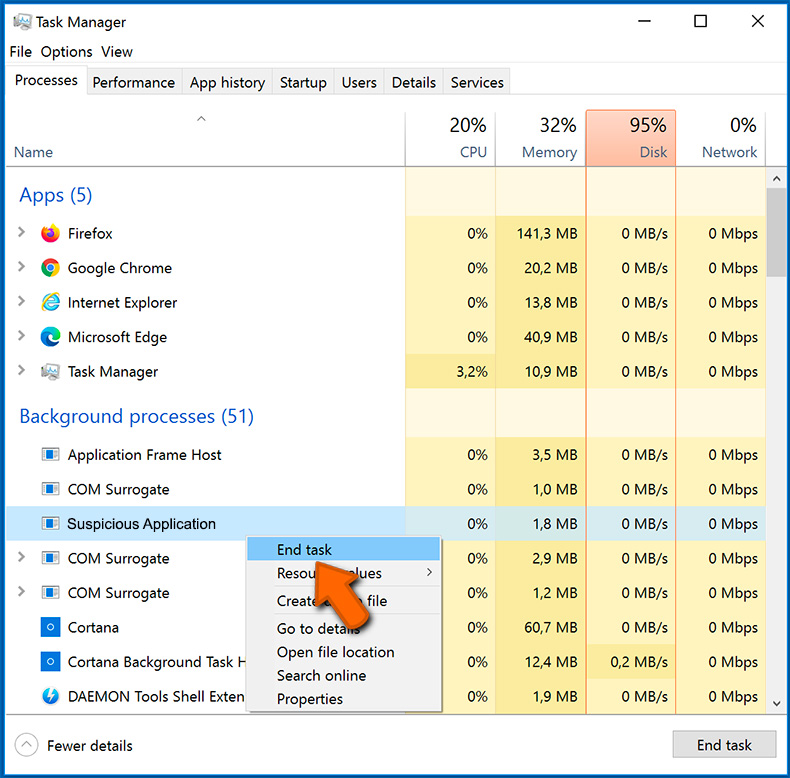

Pour ouvrir le moniteur système (Gestionnaire des tâches) et fermer les applications suspectes sur Windows :

- Cliquez avec le bouton droit de la souris sur le menu Démarrer → Gestionnaire de tâches :

- Localisez le processus suspect → Faites un clic droit sur le processus → Sélectionnez "Fin de tâche" :

Cinquième étape : Effectuer une analyse des maliciels

Si vous avez déjà installé un logiciel de sécurité, lancez une analyse complète du système, sinon il est fortement recommandé d'installer un logiciel d'une société de sécurité réputée. La plupart des produits peuvent détecter et supprimer la plupart des types de maliciels. En outre, il est conseillé aux utilisateurs d'installer deux solutions logicielles distinctes, car l'une peut ne pas détecter ce que l'autre est capable de détecter.

Sixième étape : Corriger les défauts du moteur de recherche, de la page d'accueil et vider le cache

Certaines souches de maliciels, comme les publiciels, modifient souvent la page d'accueil de l'utilisateur. Les utilisateurs doivent corriger cette situation afin d'éviter toute nouvelle possibilité de réinfection. Les détails suivants expliquent comment procéder sur les navigateurs web les plus populaires.

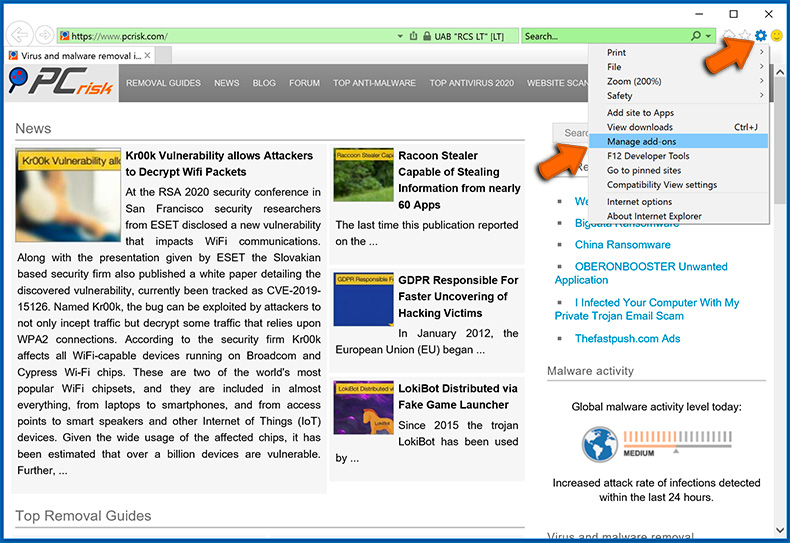

Internet Explorer (pour Windows seulement) :

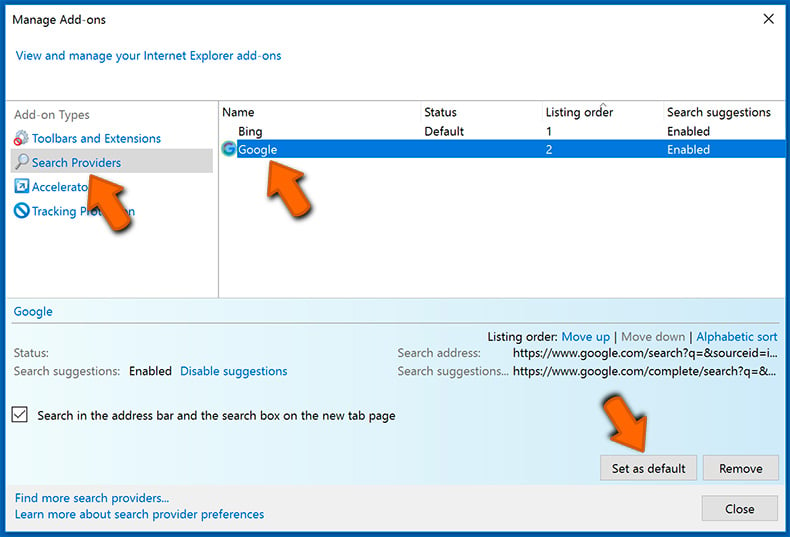

Changer le moteur de recherche par défaut :

- Cliquez sur le bouton "Menu" (icône en forme de roue dentée) et sélectionnez "Gérer les ajouts" :

- Sélectionnez l'onglet "Rechercher fournisseurs", localisez votre moteur de recherche préféré, sélectionnez-le et cliquez sur "Définir par défaut". Nous vous conseillons de supprimer également les moteurs de recherche douteux :

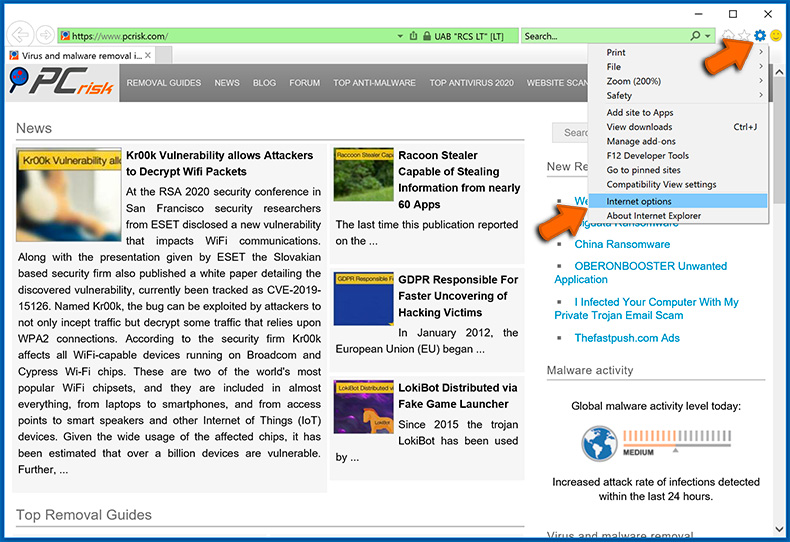

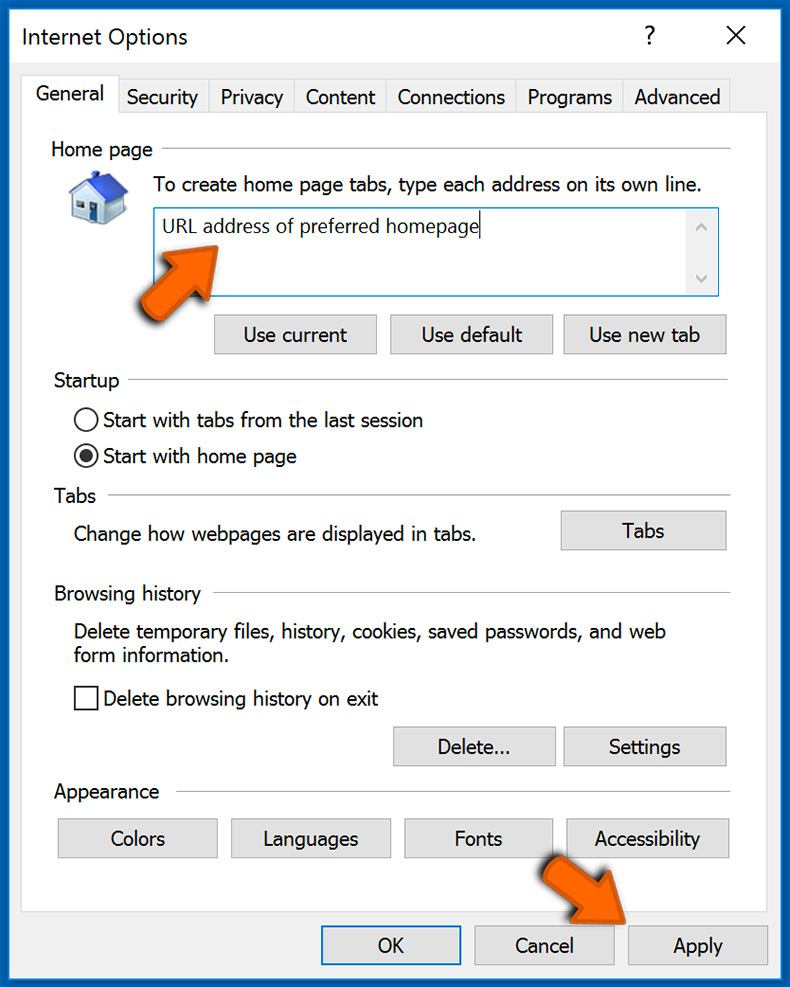

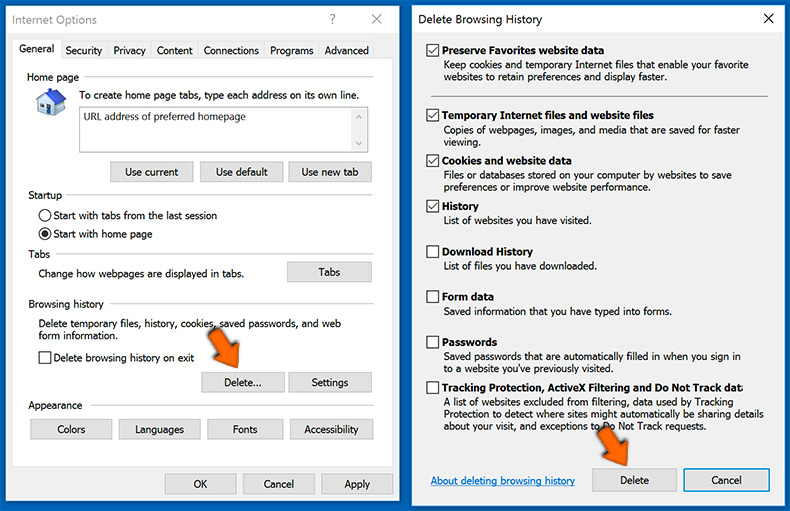

Modification de la page d'accueil et suppression des données de navigation :

- Cliquez sur le bouton "Menu" (icône en forme de roue dentée) et sélectionnez "Options Internet" :

- Entrez une adresse URL préférée et cliquez sur "Appliquer" :

- Cliquez sur le bouton "Supprimer" sous la section "Historique de navigation", choisissez les types de données et cliquez sur "Supprimer" :

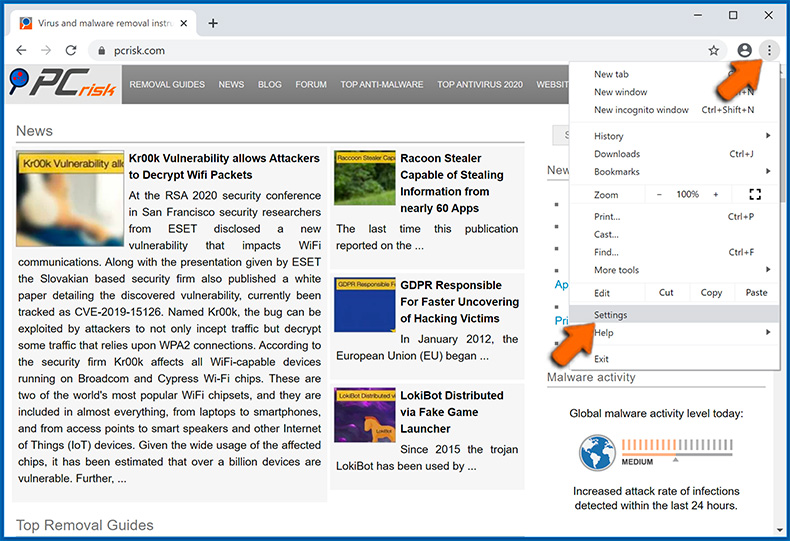

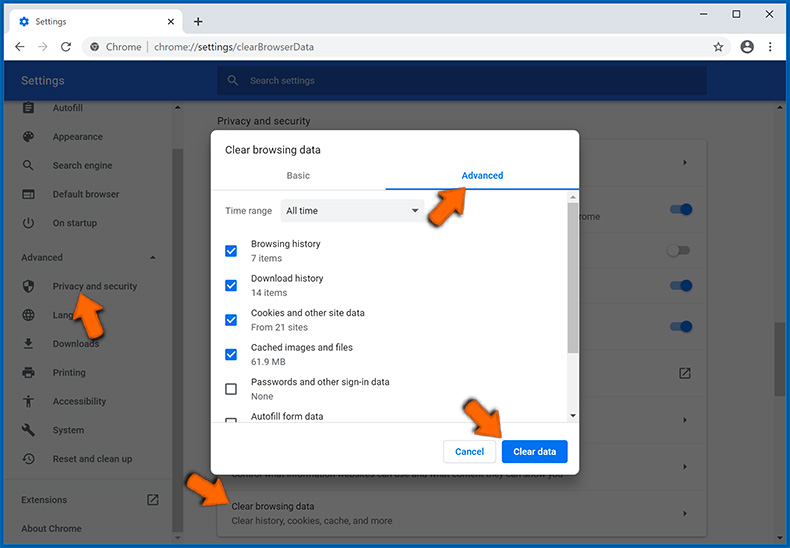

Chrome (pour Windows et Mac) :

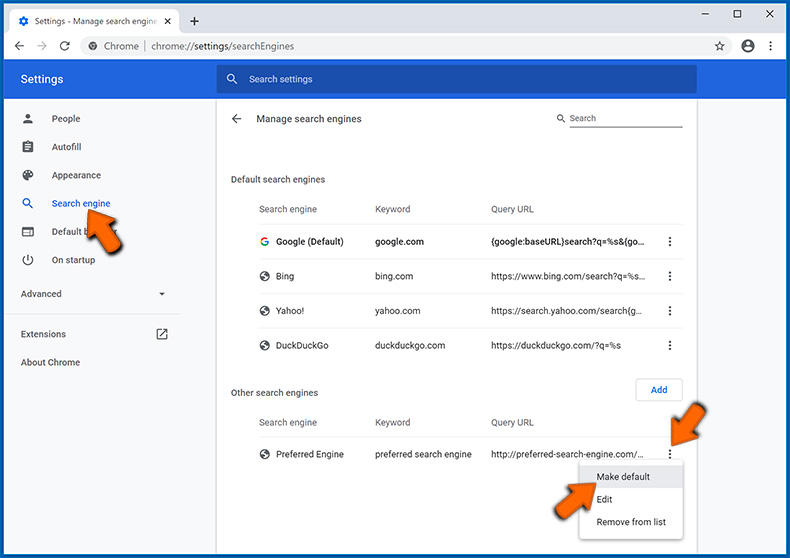

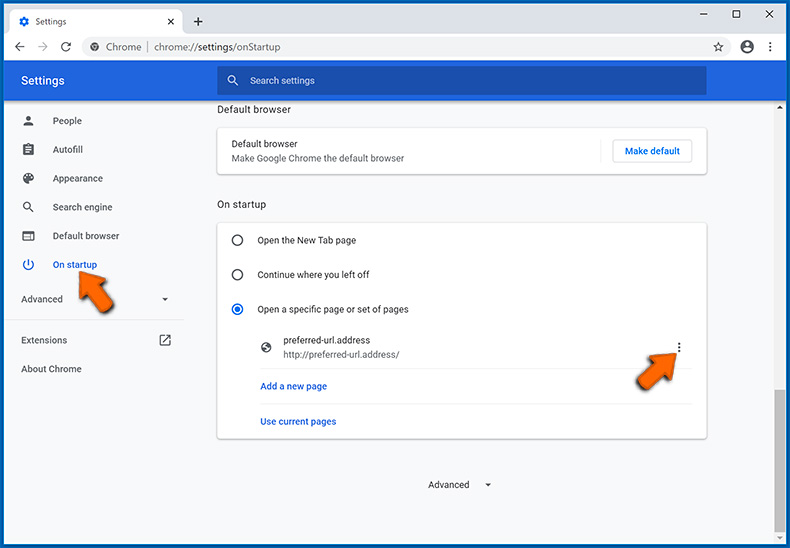

Changement du moteur de recherche par défaut, de l'URL de la page d'accueil (nouvel onglet) et suppression des données de navigation :

- Ouvrez les paramètres en cliquant sur le bouton Menu (trois points) et sélectionnez "Paramètres" :

- Choisissez l'onglet "Moteur de recherche" sur le côté gauche de l'écran, cliquez sur les trois points à côté de votre moteur de recherche préféré et sélectionnez "Par défaut". Vous pouvez également supprimer un moteur de recherche (qui n'est pas défini par défaut) en utilisant le même menu contextuel :

- Choisissez l'onglet "Au démarrage" sur le côté gauche de l'écran, optez pour "Ouvrir une page ou un ensemble de pages spécifiques", cliquez sur les trois points à côté de l'entrée qui apparaît, sélectionnez "Modifier" et entrez votre adresse URL préférée :

- Choisissez l'onglet "Vie privée et sécurité" sous la section "Avancé" sur le côté gauche de l'écran, naviguez jusqu'à "Effacer les données de navigation", choisissez l'onglet "Avancé", sélectionnez la période et les types de données que vous souhaitez supprimer, puis cliquez sur "Effacer les données" :

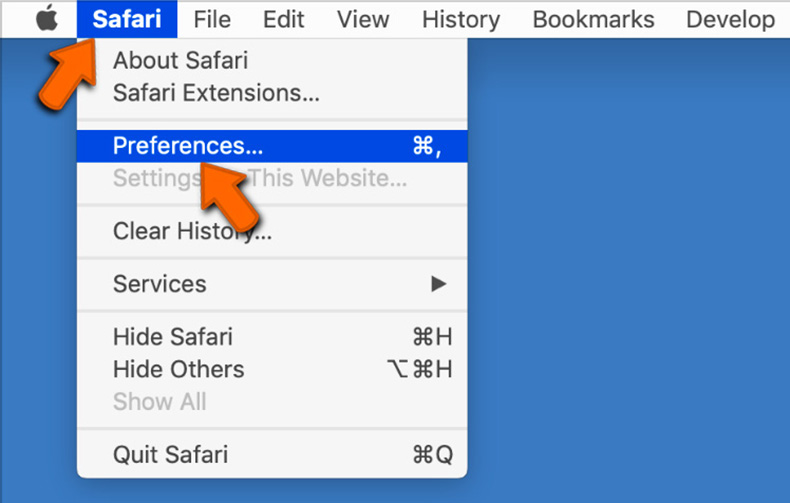

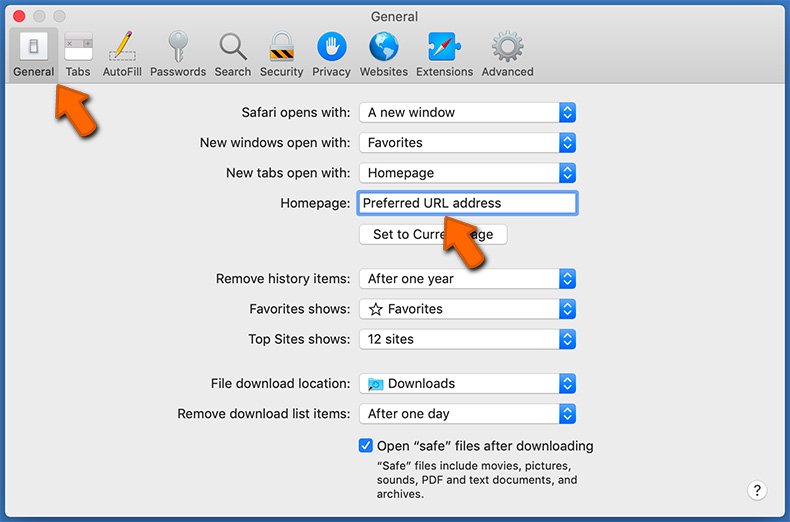

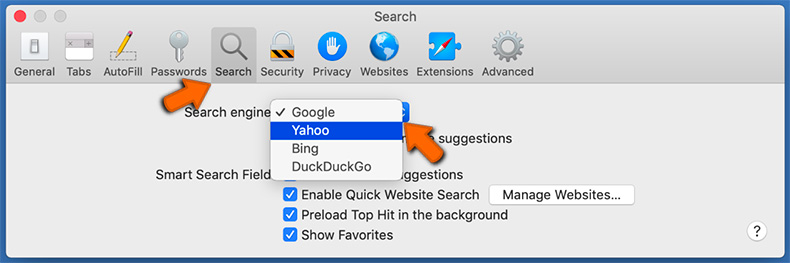

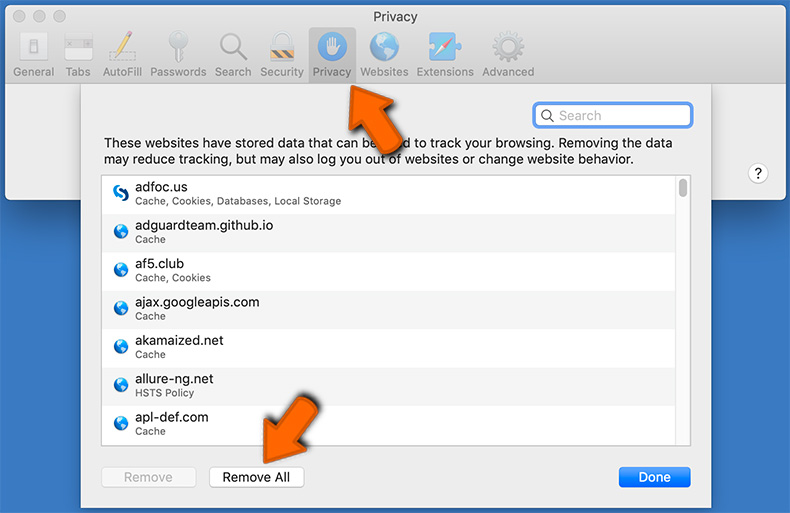

Safari (pour Mac seulement) :

Changement de l'URL de la page d'accueil, du moteur de recherche par défaut et suppression des données de navigation :

- Cliquez sur le bouton "Safari" dans le coin supérieur gauche de l'écran et sélectionnez "Préférences" :

- Sélectionnez l'onglet "Général", localisez le champ "Page d'accueil" et entrez votre domaine préféré :

- Sélectionnez l'onglet "Recherche", cliquez sur le menu déroulant "Moteur de recherche" et sélectionnez votre moteur de recherche préféré :

- Sélectionnez l'onglet "Vie privée", cliquez sur le bouton "Gérer les données du site web...", attendez le chargement des données, puis cliquez sur le bouton "Tout supprimer" :

Que faire si ces mesures échouent ?

Même après avoir franchi ces étapes, dans de très rares cas, des maliciels peuvent encore être présents sur le système. Il reste une autre option à la disposition des utilisateurs, elle est équivalente à l'option nucléaire mais permettra de faire le travail. Cette option consiste à réinstaller le système d'exploitation de l'ordinateur. Il est conseillé de faire d'abord une sauvegarde de toutes les données importantes et de consulter les plateformes d'assistance technique appropriées proposées par Apple et Microsoft avant d'appuyer sur le gros bouton rouge.

[Retour à la Table des Matières]

Conseils pour une informatique sûre

En suivant ces mesures et habitudes faciles à adopter, vous réduisez considérablement les risques d'infection par de nombreuses familles de maliciels énumérées ci-dessus. Les mesures elles-mêmes n'exigent pas de diplôme en informatique, mais peuvent être intégrées dans des habitudes faciles à adopter. Si les attaques de maliciels peuvent être évitées, tout ce qui a été couvert ci-dessus n'est pas nécessaire, bien que l'on espère que ce soit encore une lecture intéressante pleine d'informations importantes.

Correctifs ou mises à jour

Comme indiqué ci-dessus, l'un des moyens les plus courants dont disposent les pirates pour s'emparer de l'appareil d'une victime est l'exploitation des vulnérabilités des logiciels et des applications. En s'assurant que des mises à jour sont téléchargées et installées régulièrement, ces vulnérabilités sont efficacement corrigées, ce qui réduit considérablement les risques de devenir victime.

Sauvegarde

En effectuant des sauvegardes régulières des données importantes, vous vous protégez non seulement contre les imprévus, mais aussi contre les rançongiciels. Il ne s'agit pas strictement d'un moyen de prévenir l'attaque en soi, mais d'aider à la récupération après une attaque en éliminant la nécessité de payer la rançon.

Installer un logiciel anti-virus et anti-malware

Avec le nombre d'éditions gratuites d'anti-virus des plus grandes sociétés de sécurité du monde, il n'y a vraiment aucune excuse pour ne pas installer une forme quelconque de logiciel de sécurité. Pour une barrière de protection beaucoup plus complète avec une foule de fonctionnalités supplémentaires recommandées comme les gestionnaires de mots de passe et les VPN, les versions payantes sont fortement recommandées.

Choisissez des mots de passe forts

Évitez les mots de passe simples à retenir. Ils sont pratiques, mais les pirates informatiques les connaissent et peuvent s'introduire de force dans vos comptes si vous vous fiez à des mots de passe simples ou par défaut. La modification régulière des mots de passe ou la mise en place d'un gestionnaire de mots de passe dédié sont d'autres recommandations dont vous devriez tenir compte.

Activez l'authentification à deux facteurs (2FA)

Dans la mesure du possible, activez l'authentification à deux facteurs sur vos comptes d'utilisateur. La simple réception d'un SMS, d'un appel ou la connexion à une application comme barrière de sécurité supplémentaire lors de la connexion à un compte réduit considérablement les risques de compromission du compte.